Résoudre les problèmes liés à la collaboration Microsoft Entra B2B

Voici quelques solutions aux problèmes courants liés à la collaboration Microsoft Entra B2B.

Échec de la connexion de l’invité avec le code d’erreur AADSTS50020

Lorsqu'un utilisateur invité d'un fournisseur d'identité (IdP) ne peut pas se connecter à un locataire de ressources dans Microsoft Entra ID et reçoit un code d'erreur AADSTS50020, plusieurs causes sont possibles. Consultez l’article sur la résolution des problèmes liés à l’erreur AADSTS50020.

L’utilisateur de connexion directe B2B ne parvient pas à accéder à un canal partagé (erreur AADSTS90071)

Quand une connexion directe B2B voit le message d’erreur suivant lorsqu’elle tente d’accéder au canal partagé Teams d’une autre organisation, les paramètres de confiance de l’authentification multifacteur n’ont pas été configurés par l’organisation externe :

L’organisation à laquelle vous essayez d’accéder doit mettre à jour ses paramètres pour vous permettre de vous connecter.

AADSTS90071 : un administrateur de < l’organisation> doit mettre à jour ses paramètres d’accès pour accepter l’authentification multifacteur entrante.

L’organisation qui héberge le canal partagé Teams doit activer le paramètre d’approbation pour l’authentification multifacteur afin d’autoriser l’accès aux utilisateurs de connexion directe B2B. Les paramètres de confiance sont configurables dans les paramètres d’accès inter-clientsd’une organisation.

Une erreur semblable à « impossible de mettre à jour la stratégie en raison d’une limite d’objets » s’affiche lors de la configuration des paramètres d’accès multi-abonné

Lors de la configuration des paramètres d’accès multilocataire, si vous recevez un message d’erreur indiquant « Impossible de mettre à jour la stratégie en raison d’une limite d’objets », vous avez atteint la limite de 25 Ko pour l’objet de stratégie. Nous travaillons à l’augmentation de cette limite. Si vous devez être en mesure de calculer le degré de clôture de la stratégie actuelle, procédez comme suit :

Ouvrez l’Explorateur Microsoft Graph, puis effectuez les étapes suivantes :

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicyCopiez la réponse JSON entière et enregistrez-la sous la forme d’un fichier txt, par exemple

policyobject.txt.Ouvrez PowerShell et exécutez le script suivant, en remplaçant le fichier texte par l’emplacement du fichier en première ligne :

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Les utilisateurs ne peuvent plus lire les courriers chiffrés avec le service Microsoft Rights Management (OME))

Lorsque vous configurez des paramètres accès multilocataire, si vous bloquez l’accès à toutes les applications par défaut, les utilisateurs seront capables de lire des e-mails chiffrés avec le service Microsoft Rights Management (également connu comme OME). Pour éviter ce problème, nous vous recommandons de configurer vos paramètres sortants pour permettre à vos utilisateurs d’accéder à cet ID d’application : 00000012-0000-0000-c000-000000000000. S’il s’agit de la seule application que vous autorisez, l’accès à toutes les autres applications est bloqué par défaut.

J’ai ajouté un utilisateur externe, mais je ne le vois pas dans mon carnet d’adresses global ou dans le sélecteur de personnes

Dans les cas où les utilisateurs externes ne sont pas renseignés dans la liste, la réplication de l’objet peut prendre quelques minutes.

Un utilisateur invité B2B ne s’affiche pas dans le sélecteur de personnes SharePoint Online/OneDrive

La fonctionnalité de recherche d’utilisateurs invités existants dans le sélecteur de personnes SharePoint Online (SPO) est désactivée par défaut pour correspondre au comportement hérité.

Vous pouvez activer cette fonctionnalité à l’aide du paramètre ShowPeoplePickerSuggestionsForGuestUsers au niveau du client et de la collection du site. Vous pouvez définir cette fonctionnalité à l’aide des applets de commande Set-SPOTenant et Set-SPOSite qui permettent aux membres de rechercher tous les utilisateurs invités existants dans le répertoire. Les modifications apportées à la portée du locataire n’affectent pas les sites SPO déjà configurés.

Mon invité, les paramètres d’invitation et les restrictions de domaine ne sont pas respectés par SharePoint Online/OneDrive

Par défaut, SharePoint Online et OneDrive disposent de leur propre ensemble d'options utilisateur externes et n'utilisent pas les paramètres de Microsoft Entra ID. Vous devez activer l'intégration de SharePoint et de OneDrive avec Microsoft Entra B2B pour vous assurer que les options sont cohérentes entre ces applications.

Des invitations ont été désactivées pour le répertoire

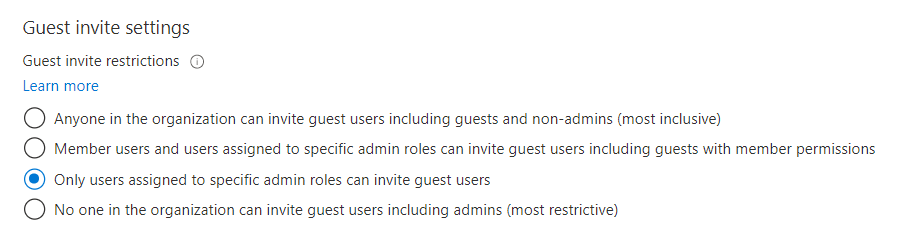

Si un message vous indique que vous n'êtes pas autorisé à inviter des utilisateurs, vérifiez que votre compte d'utilisateur est autorisé à inviter des utilisateurs externes sous Identité > Utilisateurs > Paramètres utilisateur > Utilisateurs externes > Gérer les paramètres de collaboration externes :

Si vous avez récemment modifié ces paramètres ou affecté le rôle d’inviteur d’invités à un utilisateur, vous devrez peut-être attendre 15 à 60 minutes avant que les modifications ne prennent effet.

L’utilisateur que j’ai invité reçoit une erreur au cours du processus d’acceptation

Les erreurs courantes sont les suivantes :

L’administrateur de l’invité n’autorise pas la création d’utilisateurs EmailVerified dans leur client

Si vous invitez des utilisateurs dont l'organisation utilise Microsoft Entra ID, mais dans laquelle le compte d'utilisateur spécifique n'existe pas (par exemple, l'utilisateur n'existe pas dans Microsoft Entra ID contoso.com). L’administrateur de contoso.com peut avoir mis en place une stratégie empêchant la création d'utilisateurs. L’utilisateur doit contacter son administrateur pour déterminer si les utilisateurs externes sont autorisés. L’administrateur de l’utilisateur externe devra peut-être autoriser les utilisateurs vérifiés par e-mail dans son domaine (consultez cet article sur l’autorisation d’utilisateurs vérifiés par e-mail).

L'utilisateur externe n’existe pas déjà dans un domaine fédéré

Si vous utilisez l'authentification par fédération et si l'utilisateur n'existe pas déjà dans Microsoft Entra ID, l'utilisateur ne peut pas être invité.

Pour résoudre ce problème, l'administrateur de l'utilisateur externe doit synchroniser le compte d'utilisateur sur Microsoft Entra ID.

Un utilisateur externe a une proxyAddress qui entre en conflit avec une proxyAddress d’un utilisateur local existant

Lorsque nous vérifions si un utilisateur peut être invité sur votre locataire, l’un des éléments que nous vérifions concerne une collision dans la proxyAddress. Cela comprend toutes les proxyAddresses pour l’utilisateur dans son locataire de départ et toute proxyAddress pour les utilisateurs locaux de votre locataire. Pour les utilisateurs externes, nous allons ajouter l’adresse e-mail à la proxyAddress de l’utilisateur B2B existant. En ce qui concerne les utilisateurs locaux, vous pouvez leur demander de se connecter en utilisant le compte dont ils disposent déjà.

Je ne peux pas inviter une adresse e-mail en raison d’un conflit dans proxyAddresses

Cela se produit lorsqu’un autre objet du répertoire a la même adresse e-mail invitée que l’un de ses proxyAddresses. Pour résoudre ce problème, supprimez l’e-mail de l’objet utilisateur et supprimez également l’objet contact associé avant d’essayer d’inviter à nouveau cet e-mail.

L’objet utilisateur invité n’a pas de proxyAddress

Parfois, l’utilisateur invité externe que vous invitez est en conflit avec un objet contactexistant. Lorsque cela se produit, l’utilisateur invité est créé sans proxyAddress. Cela signifie que l’utilisateur ne pourra pas échanger ce compte à l’aide d’un échange juste-à-temps ou d’une authentification par code secret à usage unique. En outre, si l’objet contact que vous synchronisez à partir d’AD local est en conflit avec un utilisateur invité existant, le proxyAddress en conflit est supprimé de l’utilisateur invité existant.

Comment synchroniser « # », qui n'est normalement pas un caractère valide, avec Microsoft Entra ID ?

« # » est un caractère réservé dans les UPN pour les utilisateurs de collaboration ou externes Microsoft Entra B2B, car le compte invité user@contoso.com devient user_contoso.com#EXT#@fabrikam.onmicrosoft.com. Par conséquent, il est impossible pour # dans les UPN locaux de se connecter au Centre d’administration Microsoft Entra.

Je reçois une erreur lors de l’ajout d'utilisateurs externes à un groupe synchronisé

Des utilisateurs externes peuvent être ajoutés uniquement à des groupes « affectés » ou « de sécurité » et non à des groupes contrôlés localement.

Mon utilisateur externe n’a pas reçu d'e-mail à utiliser

L'invité doit vérifier auprès de son FAI ou de son filtre anti-spam pour s'assurer que l'adresse suivante est autorisée : Invites@microsoft.com.

Notes

- Pour le service Azure géré par 21Vianet en Chine, l’adresse de l’expéditeur est Invites@oe.21vianet.com.

- Pour le cloud Microsoft Entra Government, l'adresse de l'expéditeur est invites@azuread.us.

Je remarque que le message personnalisé n’est parfois pas inclus dans les messages d’invitation

Par respect des lois sur la confidentialité, nos API n’incluent pas de messages personnalisés dans les invitations par e-mail lorsque :

- L’inviteur n’a pas d’adresse e-mail dans le locataire à l’origine de l’invitation

- Un principal AppService envoie l’invitation

Si ce scénario est important pour vous, vous pouvez supprimer l’API qui envoie l’invitation par e-mail, et envoyer cette dernière au moyen d’un mécanisme de messagerie de votre choix. Consultez un conseiller juridique dans votre organisation pour vous assurer que tout e-mail que vous envoyez est également conforme aux lois relatives à la vie privée.

Vous recevez une erreur « AADSTS65005 » lorsque vous essayez de vous connecter à une ressource Azure

Un utilisateur disposant d’un compte invité ne peut pas se connecter et reçoit le message d’erreur suivant :

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

L’utilisateur dispose d’un compte d’utilisateur Azure et est un locataire viral qui a été abandonné ou non managé. En outre, il n’existe aucun administrateur général dans le locataire.

Pour résoudre ce problème, vous devez prendre le contrôle du locataire abandonné. Reportez-vous à Reprendre un répertoire non géré en tant qu'administrateur dans Microsoft Entra ID. Vous devez également accéder au DNS accessible sur internet pour le suffixe de domaine en question afin de fournir la preuve directe que vous contrôlez l’espace de noms. Une fois que le locataire est revenu à un état managé, demandez au client si le fait de laisser les utilisateurs et les noms de domaine vérifiés est la meilleure option pour son organisation.

Un utilisateur invité avec locataire de type juste-à-temps ou « viral » ne peut pas réinitialiser son mot de passe

Si le locataire de l'identité est un locataire de type juste-à-temps (JIT) ou « viral » (à savoir un locataire Azure distinct et non managé), seul l'utilisateur invité peut réinitialiser son mot de passe. Parfois, une organisation reprend la gestion des locataires viraux qui sont créés lorsque des employés utilisent leur adresse e-mail professionnelle pour s'inscrire à des services. Dès lors que l'organisation adopte un locataire viral, seul un administrateur de cette organisation peut réinitialiser le mot de passe de l'utilisateur ou activer la réinitialisation de mot de passe en libre-service. Le cas échéant, en tant qu'organisation à l'origine de l'invitation, vous pouvez supprimer le compte d'utilisateur invité de votre annuaire et renvoyer une invitation.

Un utilisateur invité ne peut pas utiliser le module Azure AD PowerShell V1

Remarque

Les modules Azure AD et MSOnline PowerShell sont dépréciés depuis le 30 mars 2024. Pour en savoir plus, lisez les informations de dépréciation. Passé cette date, la prise en charge de ces modules est limitée à une assistance de migration vers le SDK et les correctifs de sécurité Microsoft Graph PowerShell. Les modules déconseillés continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour explorer les questions courantes sur la migration, reportez-vous au FAQ sur la migration. Remarque : Les versions 1.0.x de MSOnline peuvent connaître une interruption après le 30 juin 2024.

Depuis le 18 novembre 2019, les utilisateurs invités dans votre répertoire (définis comme des comptes utilisateurs où la propriété userType est égale à Invité) ne peuvent pas utiliser le module Azure AD PowerShell V1. À partir de cette date, un utilisateur devra soit être un utilisateur membre (où userType est égal à Membre) soit utiliser le module Azure AD PowerShell V2.

Dans un locataire Azure US Government, je ne peux pas inviter un utilisateur invité B2B Collaboration

Dans le cloud Azure - Gouvernement des États-Unis, la collaboration B2B est permise entre locataires se trouvant à l’intérieur du cloud et prenant en charge la collaboration B2B. Si vous invitez un utilisateur dans un locataire qui ne prend pas encore en charge B2B Collaboration, vous obtiendrez une erreur. Pour en savoir plus et pour connaître les limitations, reportez-vous à Variantes Microsoft Entra ID P1 et P2.

Si vous devez collaborer avec une organisation Microsoft Entra qui se trouve en dehors du cloud Azure US Government, vous pouvez utiliser les paramètres cloud Microsoft pour activer la collaboration B2B.

L’invitation est bloquée en raison de stratégies d’accès entre locataires

Lorsque vous essayez d’inviter un utilisateur B2B Collaboration, vous risquez de voir ce message d’erreur : « Cette invitation est bloquée par les paramètres d’accès interlocataires. Les administrateurs de votre organisation et de l’organisation de l’utilisateur invité doivent configurer les paramètres d’accès interlocataires pour autoriser l’invitation. » Ce message d’erreur s’affiche si la collaboration B2B est prise en charge, mais qu’elle est bloquée par les paramètres d’accès interlocataires. Vérifiez vos paramètres d’accès interlocataires et veillez à ce que vos paramètres autorisent la collaboration B2B avec l’utilisateur. Lorsque vous essayez de collaborer avec une autre organisation Microsoft Entra dans un cloud Microsoft Azure distinct, vous pouvez utiliser les paramètres du cloud Microsoft pour activer la collaboration Microsoft Entra B2B.

L’invitation est bloquée en raison de la désactivation de l’application Microsoft B2B Cross Cloud Worker

Rarement, vous pouvez voir ce message : « cette action ne peut pas être terminée, car l’application Microsoft B2B Cross Cloud Worker a été désactivée dans le locataire de l’utilisateur invité. Demandez à l’administrateur de l’utilisateur invité de le réactiver, puis réessayez. » Cette erreur signifie que l’application Microsoft B2B Cross Cloud Worker a été désactivée dans le locataire d’accueil de l’utilisateur de la collaboration B2B. Cette application est généralement activée, mais elle a peut-être été désactivée par un administrateur dans le locataire d’accueil de l’utilisateur, via PowerShell ou le centre d’administration Microsoft Entra (voir Désactiver la manière selon laquelle un utilisateur se connecte). Un administrateur du locataire d’accueil de l’utilisateur peut réactiver l’application via PowerShell ou le Centre d’administration Microsoft Entra. Dans le centre d’administration, recherchez « Microsoft B2B Cross Cloud Worker » pour trouver l’application, sélectionnez-la, puis choisissez de la réactiver.

Je reçois un message d'erreur indiquant que Microsoft Entra ID ne peut pas trouver aad-extensions-app dans mon locataire.

Lorsque vous utilisez des fonctionnalités d'inscription en libre-service, comme des attributs utilisateur personnalisés ou des flux d'utilisateurs, une application appelée aad-extensions-app. Do not modify. Used by AAD for storing user data. est automatiquement créée. Microsoft Entra External ID s'en sert notamment pour stocker les informations des utilisateurs qui s'inscrivent et les attributs personnalisés collectés.

Si vous avez accidentellement supprimé l'application aad-extensions-app, vous disposez de 30 jours pour la récupérer. Vous pouvez la restaurer à l'aide du module Microsoft Graph PowerShell.

- Lancez le module PowerShell Microsoft Graph et exécutez

Connect-MgGraph. - Connectez-vous en tant qu’Administrateur général du tenant (locataire) Microsoft Entra pour lequel vous souhaitez récupérer l’application supprimée.

- Exécutez la commande PowerShell

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}. Par exemple :

Get-MgDirectoryDeletedItem -DirectoryObjectId 'd4142c52-179b-4d31-b5b9-08940873507b'

Id DeletedDateTime

-- ---------------

d4142c52-179b-4d31-b5b9-08940873507b 8/30/2021 7:37:37 AM

- Exécutez la commande PowerShell

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}. Remplacez la partie{id}de la commande par l'DirectoryObjectIdde l'étape précédente.

Vous devriez maintenant voir l’application restaurée dans le Centre d’administration Microsoft Entra.

Un utilisateur invité a été correctement invité, mais le champ de l’attribut d’adresse e-mail ne se remplit pas

Supposons que vous invitiez par inadvertance un utilisateur invité avec une adresse de messagerie qui correspond à un objet utilisateur déjà présent dans votre répertoireinvité. L’objet de l’utilisateur invité est créé, mais l’adresse e-mail est ajoutée à la propriété otherMail plutôt qu’aux propriétés mail ou proxyAddresses. Pour éviter ce problème, vous pouvez rechercher des objets utilisateur en conflit dans votre répertoire Microsoft Entra à l'aide des étapes PowerShell suivantes :

- Ouvrez le module PowerShell Microsoft Graph et exécutez

Connect-MgGraph. - Connectez-vous en tant qu’Administrateur général du tenant Microsoft Entra pour lequel vous souhaitez vérifier la présence d’objets contact en double.

- Exécutez la commande PowerShell

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}.

Accès externe bloqué par une erreur de stratégie sur l’écran de connexion

Lorsque vous essayez de vous connecter à votre tenant (locataire), ce message d’erreur peut s’afficher : « Votre administrateur réseau a restreint les organisations auxquelles vous pouvez accéder. Contactez votre service informatique pour débloquer l’accès ». Cette erreur est liée aux paramètres de restriction du tenant. Pour résoudre ce problème, demandez à votre équipe informatique de suivre les instructions contenues dans cet article.

L'invitation est bloquée en raison de l'absence de paramètres d'accès interlocataires

Le message suivant peut s'afficher : "Cette invitation est bloquée par les paramètres d'accès entre locataires de votre organisation. Votre administrateur doit configurer les paramètres d'accès inter-locataires pour autoriser cette invitation." Dans ce cas, demandez à votre administrateur de vérifier les paramètres d'accès inter-locataires.