Gérer l'accès aux attributs de sécurité personnalisés dans Microsoft Entra ID

Pour que les personnes de votre organisation utilisent efficacement des attributs de sécurité personnalisés, vous devez accorder l’accès approprié. En fonction des informations que vous prévoyez d’inclure dans les attributs de sécurité personnalisés, vous pouvez restreindre les attributs de sécurité personnalisés ou les rendre largement accessibles dans votre organisation. Cet article explique comment gérer l’accès aux attributs de sécurité personnalisés.

Prérequis

Pour gérer l’accès aux attributs de sécurité personnalisés, vous devez disposer des éléments suivants :

- Administrateur d’affection d’attribut

- Module Microsoft.Graph en tirant parti de Microsoft Graph PowerShell

Important

Par défaut, les rôles Administrateur général et d’autres d’administrateur ne sont pas autorisés à lire, à définir ou à affecter des attributs de sécurité personnalisés.

Étape 1 : Déterminer comment organiser vos attributs

Chaque définition d'attribut de sécurité personnalisé doit faire partie d'un jeu d’attributs. Un jeu d’attributs est un moyen de regrouper et de gérer des attributs de sécurité personnalisés associés. Vous devez décider de la façon dont vous souhaitez ajouter des ensembles d’attributs pour votre organisation. Par exemple, vous souhaiterez peut-être ajouter des jeux d’attributs basés sur des services, des équipes ou des projets. Votre capacité à accorder l’accès aux attributs de sécurité personnalisés dépend de la façon dont vous organisez vos jeux d’attributs.

Étape 2 : Identifier l’étendue nécessaire

Étendue représente l’ensemble des ressources auxquelles l’accès s’applique. Pour les attributs de sécurité personnalisés, vous pouvez attribuer des rôles au niveau de l’étendue du locataire ou de l’étendue du jeu d’attributs. Si vous souhaitez attribuer un accès étendu, vous pouvez attribuer des rôles au niveau de l’étendue du locataire. Toutefois, si vous souhaitez limiter l’accès à des jeux d’attributs particuliers, vous pouvez attribuer des rôles au niveau de l’étendue du jeu d’attributs.

Les attributions de rôle Microsoft Entra étant un modèle additif, vos autorisations effectives correspondent à la somme de vos attributions de rôle. Par exemple, si vous attribuez un rôle à un utilisateur au niveau de l’étendue du locataire et que vous attribuez au même utilisateur le même rôle au niveau de l’étendue du jeu d’attributs, cet utilisateur aura toujours les autorisations au niveau de l’étendue du locataire.

Étape 3 : Examiner les rôles disponibles

Vous devez déterminer qui a besoin d’un accès pour travailler avec des attributs de sécurité personnalisés dans votre organisation. Pour vous aider à gérer l’accès aux attributs de sécurité personnalisés, il existe quatre rôles intégrés Microsoft Entra. Par défaut, le rôle Administrateur général et d’autres rôles d’administrateur ne sont pas autorisés à lire, définir ou attribuer des attributs de sécurité personnalisés. Si nécessaire, un administrateur général peut s’attribuer lui-même ces rôles.

- Administrateur de définition d’attribut

- Administrateur d’attribution d’attribut

- Lecteur de définition d’attribut

- Lecteur d’attribution d’attribut

Le tableau suivant fournit une comparaison générale des rôles d’attributs de sécurité personnalisés.

| Autorisation | Administrateur général | Administrateur de définition d’attribut | Administrateur d’attribution d’attribut | Lecteur de définition d’attribut | Lecteur d’attribution d’attribut |

|---|---|---|---|---|---|

| Lire des jeux d’attributs | ✅ | ✅ | ✅ | ✅ | |

| Lire les définitions d’attribut | ✅ | ✅ | ✅ | ✅ | |

| Lire les attributions d’attribut pour les utilisateurs et les applications (principaux de service) | ✅ | ✅ | |||

| Ajouter ou modifier des jeux d’attributs | ✅ | ||||

| Ajouter, modifier ou désactiver des définitions d’attribut | ✅ | ||||

| Attribuer des attributs aux utilisateurs et aux applications (principaux de service) | ✅ |

Étape 4 : Déterminer votre stratégie de délégation

Cette étape décrit deux façons de gérer l’accès aux attributs de sécurité personnalisés. La première consiste à les gérer de manière centralisée et la deuxième consiste à déléguer la gestion à d’autres utilisateurs.

Gérer les attributs de manière centralisée

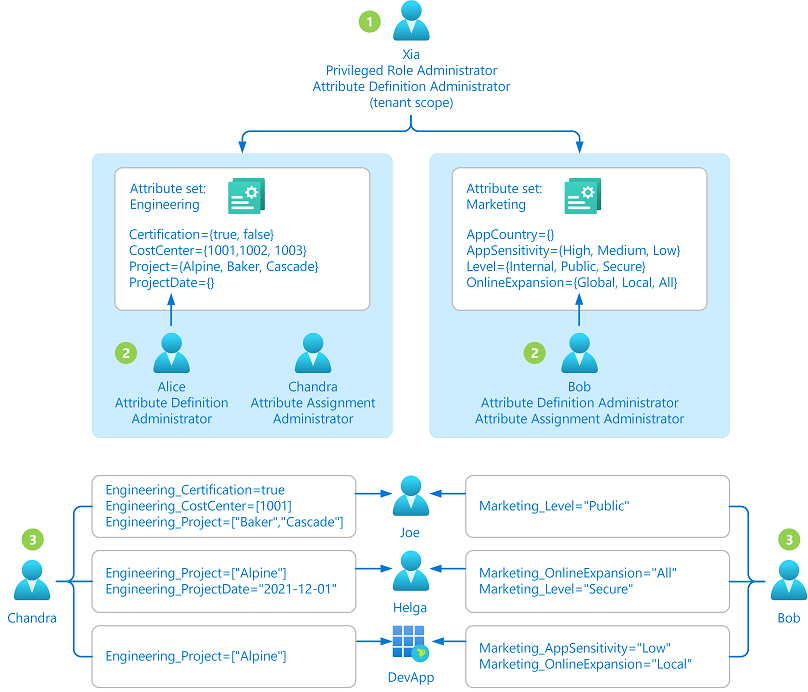

Un administrateur disposant des rôles Administrateur de définition d’attribut et Administrateur d’attribution d’attribut au niveau de l’étendue du locataire peut gérer tous les aspects des attributs de sécurité personnalisés. Le diagramme suivant montre comment les attributs de sécurité personnalisés sont définis et attribués par un administrateur unique.

- L’administrateur (Xia) dispose des rôles Administrateur de définition d’attribut et Administrateur d’attribution d’attribut attribués au niveau de l’étendue du locataire. L’administrateur ajoute des jeux d’attributs et définit des attributs.

- L’administrateur attribue des attributs aux objets Microsoft Entra.

La gestion centralisée des attributs présente l’avantage de pouvoir être effectuée par un ou deux administrateurs. L’inconvénient est que l’administrateur peut recevoir plusieurs demandes pour définir ou attribuer des attributs de sécurité personnalisés. Si c’est le cas, vous pouvez déléguer la gestion.

Gérer les attributs avec la délégation

Un administrateur peut ne pas connaître toutes les situations dans lesquelles les attributs de sécurité personnalisés doivent être définis et attribués. En général, il s’agit d’utilisateurs se trouvant dans des services, des équipes ou des projets et qui connaissent le mieux leur domaine. Au lieu d’affecter un ou deux administrateurs pour gérer tous les attributs de sécurité personnalisés, vous pouvez déléguer la gestion au niveau de l’étendue du jeu d’attributs. Cela respecte également les bonnes pratiques de privilège minimal pour accorder uniquement les autorisations dont les autres administrateurs ont besoin pour effectuer leur travail et éviter tout accès inutile. Le diagramme suivant montre comment la gestion des attributs de sécurité personnalisés peut être déléguée à plusieurs administrateurs.

- L’administrateur (Xia) disposant du rôle Administrateur de définition d’attribut attribué au niveau de l’étendue du locataire ajoute des jeux d’attributs. L’administrateur dispose également des autorisations nécessaires pour attribuer des rôles à d’autres utilisateurs (Administrateur de rôle privilégié) et des délégués qui peuvent lire, définir ou attribuer des attributs de sécurité personnalisés pour chaque jeu d’attributs.

- Les Administrateurs de définition d’attribut délégués (Alice et Bob) définissent des attributs dans les jeux d’attributs auxquels ils ont accès.

- Les Administrateurs d’attribution d’attribut délégués (Chandra et Bob) attribuent des attributs de leurs jeux d’attributs aux objets Microsoft Entra.

Étape 5 : Sélectionner les rôles et l’étendue appropriés

Une fois que vous aurez une meilleure compréhension de la façon dont vos attributs seront organisés et de qui a besoin d’un accès, vous pouvez sélectionner les rôles d’attribut de sécurité personnalisé et l’étendue appropriés. Le tableau suivant peut vous aider dans la sélection.

| Je souhaite accorder cet accès | Attribuer ce rôle | Étendue |

|---|---|---|

|

Administrateur de définition d’attribut | Client |

|

Administrateur de définition d’attribut | Jeu d’attributs |

|

Administrateur d’attribution d’attribut | Client |

|

Administrateur d’attribution d’attribut | Jeu d’attributs |

|

Lecteur de définition d’attribut | Client |

|

Lecteur de définition d’attribut | Jeu d’attributs |

|

Lecteur d’attribution d’attribut | Client |

|

Lecteur d’attribution d’attribut | Jeu d’attributs |

Étape 6 : Attribuer des rôles

Pour accorder l’accès aux personnes appropriées, procédez comme suit pour attribuer l’un des rôles d’attribut de sécurité personnalisé.

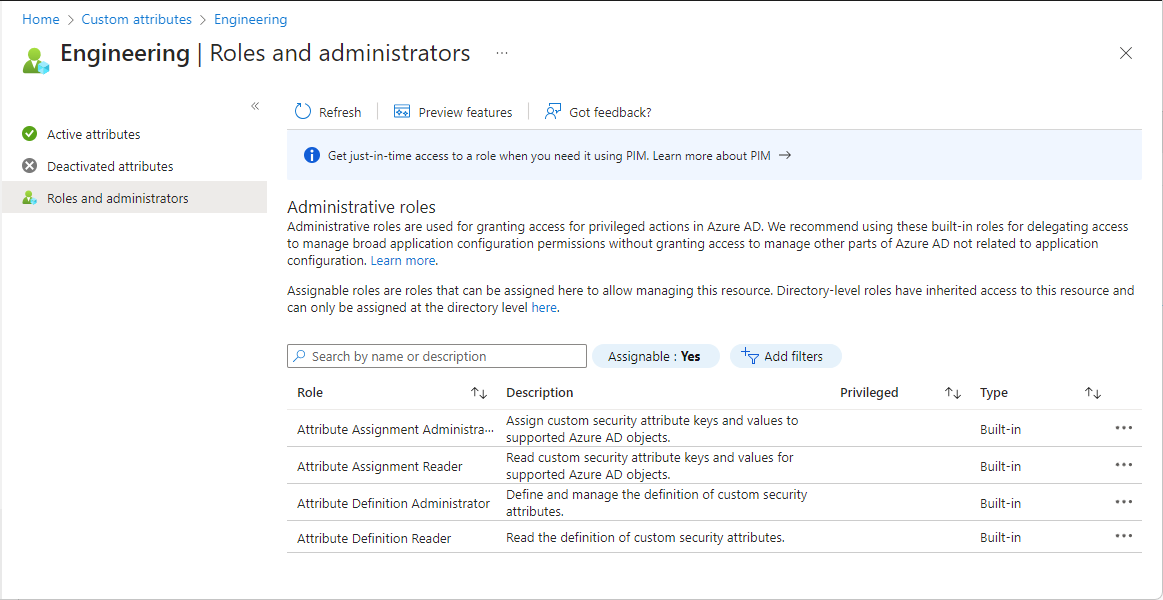

Attribuer des rôles au niveau de l’étendue du jeu d’attributs

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

Les exemples suivants montrent comment attribuer un rôle d’attribut de sécurité personnalisé à un principal dans l’étendue du jeu d’attributs nommée Engineering.

Connectez-vous au centre d'administration Microsoft Entra en tant qu'Administrateur d’affectation d’attributs.

Accédez à Protection>Attributs de sécurité personnalisés.

Sélectionnez le jeu d’attributs auquel vous souhaitez accorder l’accès.

Sélectionnez Rôles et administrateurs.

Ajoutez des attributions pour les rôles d’attribut de sécurité personnalisé.

Remarque

Si vous utilisez Microsoft Entra Privileged Identity Management (PIM), les attributions de rôle éligibles au niveau de l’étendue du jeu d’attributs ne sont actuellement pas prises en charge. Les attributions de rôles permanentes au niveau de l’étendue du jeu d’attributs sont prises en charge.

Attribuer des rôles au niveau de l’étendue du locataire

Les exemples qui suivent montrent comment attribuer un rôle d’attribut de sécurité personnalisé à un principal au niveau de l’étendue du locataire.

Connectez-vous au centre d'administration Microsoft Entra en tant qu'Administrateur d’affectation d’attributs.

Accédez à Identité>Rôles et administrateurs>Rôles et administrateurs.

Ajoutez des attributions pour les rôles d’attribut de sécurité personnalisé.

Journaux d'audit des attributs de sécurité personnalisés

Vous avez parfois besoin d’informations sur les modifications d’attributs de sécurité personnalisé à des fins d’audit ou de résolution de problèmes. Chaque fois que quelqu’un apporte des modifications aux définitions ou aux affectations, les activités sont journalisées.

Les journaux d’audit des attributs de sécurité personnalisés vous fournissent l’historique des activités liées aux attributs de sécurité personnalisés, tels que l’ajout d’une nouvelle définition ou l’affectation d’une valeur d’attribut à un utilisateur. Voici les activités personnalisées liées aux attributs de sécurité personnalisés qui sont journalisées :

- Ajouter un ensemble d’attributs

- Ajouter une définition d’attribut de sécurité personnalisée dans un jeu d’attributs

- Mettre à jour un ensemble d’attributs

- Mettre à jour les valeurs d’attribut attribuées à un servicePrincipal

- Mettre à jour les valeurs d’attribut attribuées à un utilisateur

- Mettre à jour la définition d’attribut de sécurité personnalisée dans un jeu d’attributs

Afficher les journaux d’audit pour les modifications d’attribut

Pour afficher les journaux d’audit des attributs de sécurité personnalisés, connectez-vous au Centre d’administration Microsoft Entra, accédez à Journaux d’audit, puis sélectionnez Sécurité personnalisée. Pour afficher les journaux d’audit des attributs de sécurité personnalisés, vous devez avoir l’un des rôles suivants. Par défaut, un administrateur général n’a pas accès à ces journaux d’audit.

Pour plus d’informations sur la façon d’obtenir des journaux d'audit des attributs de sécurité personnalisés en utilisant l’API Microsoft Graph, consultez Type de ressource customSecurityAttributeAudit. Pour plus d’informations, consultez Journaux d’audit Microsoft Entra.

Paramètres de diagnostic

Pour exporter des journaux d’audit des attributs de sécurité personnalisés vers différentes destinations pour un traitement supplémentaire, vous utilisez les paramètres de diagnostic. Pour créer et configurer des paramètres de diagnostic pour les attributs de sécurité personnalisés, vous devez avoir le rôle Administrateur de journal d’attributs.

Conseil

Microsoft vous recommande de séparer les journaux d’audit des attributs de sécurité personnalisés de vos journaux d’audit d’annuaire afin que les affectations d’attributs ne soient pas révélées par inadvertance.

La capture d’écran suivante montre les paramètres de diagnostic des attributs de sécurité personnalisés. Pour plus d'informations, consultez Comment configurer les paramètres de diagnostic.

Modifications apportées au comportement des journaux d’audit

Des modifications pouvant impacter vos opérations quotidiennes ont été apportées aux journaux d’audit des attributs de sécurité personnalisés pour la disponibilité générale. Si vous avez utilisé des journaux d’audit des attributs de sécurité personnalisés pendant la préversion, voici les actions que vous devez effectuer pour vous assurer que vos opérations de journal d’audit ne sont pas interrompues.

- Utiliser un nouvel emplacement des journaux d’audit

- Attribuer des rôles de journal d’attributs pour afficher les journaux d’audit

- Créer des paramètres de diagnostic pour exporter les journaux d’audit

Utiliser un nouvel emplacement des journaux d’audit

Pendant la préversion, les journaux d’audit des attributs de sécurité personnalisés ont été écrits dans le point de terminaison des journaux d’audit d’annuaire. En octobre 2023, un nouveau point de terminaison a été ajouté exclusivement pour les journaux d’audit des attributs de sécurité personnalisés. La capture d’écran suivante montre les journaux d’audit d’annuaire et le nouvel emplacement des journaux d’audit des attributs de sécurité personnalisés. Pour obtenir des journaux d'audit des attributs de sécurité personnalisés en utilisant l’API Microsoft Graph, consultez Type de ressource customSecurityAttributeAudit.

Il existe une période de transition dans laquelle les journaux d’audit des attributs de sécurité personnalisés sont écrits dans les points de terminaison de répertoire et de journal d’audit des attributs de sécurité personnalisés. À l’avenir, vous devez utiliser le point de terminaison de journal d’audit des attributs de sécurité personnalisés pour rechercher les journaux d’audit des attributs de sécurité personnalisés.

Le tableau suivant répertorie le point de terminaison dans lequel vous pouvez trouver les journaux d’audit des attributs de sécurité personnalisés pendant la période de transition.

| Date de l'événement | Point de terminaison de répertoire | Point de terminaison des attributs de sécurité personnalisés |

|---|---|---|

| Oct. 2023 | ✅ | ✅ |

| Févr. 2024 | ✅ |

Attribuer des rôles de journal d’attributs pour afficher les journaux d’audit

Pendant la préversion, les journaux d’audit des attributs de sécurité personnalisés peuvent être consultés à l’aide des rôles Administrateur général ou Administrateur de sécurité dans les journaux d’audit de répertoire. Vous ne pouvez plus utiliser ces rôles pour afficher les journaux d’audit des attributs de sécurité personnalisés à l’aide du nouveau point de terminaison. Pour afficher les journaux d’audit des attributs de sécurité personnalisés, vous devez être affecté au rôle Lecteur de journal des attributs ou Administrateur de journal des attributs.

Créer des paramètres de diagnostic pour exporter les journaux d’audit

Pendant la préversion, si vous avez configuré pour exporter les journaux d’audit, les journaux d’audit des attributs de sécurité personnalisés ont été envoyés à vos paramètres de diagnostic actuels. Pour continuer à recevoir les journaux d’audit d’attributs de sécurité personnalisés, vous devez créer des paramètres de diagnostic, comme décrit dans la section précédente Paramètres de diagnostic.