Opérations de sécurité

Cet article fournit des conseils stratégiques pour les responsables établissant ou modernisant une fonction d’opérations de sécurité. Pour découvrir les bonnes pratiques centrées sur l’architecture et la technologie, consultez Bonnes pratiques pour les opérations de sécurité.

Les opérations de sécurité réduisent les risques en limitant les dommages causés par les attaquants qui accèdent aux ressources de votre organisation. Les opérations de sécurité se concentrent sur la réduction du temps pendant lequel les attaquants ont accès aux ressources en détectant les attaques actives, en y répondant et en aidant à récupérer de celles-ci.

Une réponse et une récupération rapides protègent votre organisation en réduisant le retour sur investissement (ROI) de l’adversaire. Quand les adversaires sont évincés et forcés à démarrer une nouvelle attaque, leur coût pour attaquer votre organisation augmente.

Les opérations de sécurité (SecOps) sont parfois appelées « centre des opérations de sécurité » ou structurées comme telles. La gestion de la posture de sécurité de l’environnement d’exploitation est une fonction de la discipline de gouvernance. La sécurité du processus DevOps fait partie de la discipline de sécurité de l’innovation.

Regardez la vidéo suivante pour en savoir plus sur SecOps et son rôle essentiel dans la réduction des risques pour votre organisation.

Personnes et processus

Les opérations de sécurité peuvent être très techniques mais, et ceci est plus important, il s’agit d’une discipline humaine. Les personnes constituent la ressource la plus précieuse pour les opérations de sécurité. Leur expérience, leurs compétences, leur vision, leur créativité et leur ingéniosité sont des éléments qui rendent la discipline efficace.

Les attaques ciblant votre organisation sont également planifiées et menées par des personnes comme des criminels, des espions et des « hacktivistes ». Bien que certaines attaques d’équipements soient entièrement automatisées, les plus nuisibles sont souvent effectuées par des opérateurs d’attaque humains agissant en direct.

Concentrez-vous sur l’autonomisation des personnes : votre objectif ne doit pas être de remplacer les personnes par une automatisation. Donnez à vos utilisateurs des outils qui simplifient leurs workflows quotidiens. Ces outils leur permettent de suivre ou d’anticiper sur les adversaires humains auxquels ils sont confrontés.

Distinguer rapidement les signaux (les détections réelles) du bruit (les faux positifs) nécessite un investissement à la fois dans les humains et dans l’automatisation. L’automatisation et la technologie peuvent réduire les tâches humaines, mais les attaquants sont humains et un jugement humain est critique pour les vaincre.

Diversifier votre portefeuille de réflexions : les opérations de sécurité peuvent être très techniques, mais elles représentent aussi simplement une nouvelle version d’un processus d’investigation qui se fait jour dans de nombreux métiers, comme les enquêtes criminelles. N’hésitez pas à embaucher des personnes disposant d’une grande compétence en matière d’investigation, ou de raisonnement par déduction ou par induction, et formez-les à la technologie.

Vérifiez que les membres de votre personnel ont une culture saine et qu’ils mesurent bien les bons enjeux. Ces pratiques peuvent accroître la productivité et la satisfaction des employés de leur travail.

Culture SecOps

Les facteurs culturels clés à prendre en compte sont les suivants :

- Alignement des missions : En raison de la difficulté de ce travail, les personnes chargées des opérations de sécurité doivent toujours avoir une compréhension claire de la façon dont leur travail est lié à la mission et aux objectifs généraux de l’organisation.

- Apprentissage continu : Les opérations de sécurité sont des travaux très détaillés et ils changent en permanence, car les attaquants sont créatifs et tenaces. Il est essentiel d’apprendre et de travailler de façon continue pour automatiser les tâches très répétitives ou très manuelles. Ces types de tâches peuvent rapidement affecter le moral et l’efficacité de l’équipe. Faites en sorte que la culture récompense l’apprentissage, la recherche et la résolution de ces aspects pénibles.

- Travail d’équipe : Nous avons appris que le concept de « héros solitaire » ne fonctionne pas dans les opérations de sécurité. Personne n’est aussi intelligent que l’équipe dans son ensemble. Le travail d’équipe permet également à l’environnement de travail à forte pression d’être plus agréable et plus productif. Il est important que chacun soit soutenu par tous les autres. Partagez des insights, coordonnez et vérifiez le travail des autres, et apprenez en permanence les uns des autres.

Métriques SecOps

Les métriques modèles le comportement : la réussite des mesures est donc un élément critique à obtenir. Les métriques traduisent la culture en objectifs clairs et mesurables qui pilotent les résultats.

Nous avons appris qu’il était essentiel de bien considérer ce que vous mesurez, et les façons dont vous vous concentrez sur ces métriques et dont vous les appliquez. Prenez conscience du fait que les opérations de sécurité doivent gérer des variables importantes qui ne sont pas sous leur contrôle direct, comme les attaques et les attaquants. Tout écart par rapport aux objectifs doit être vu principalement comme une occasion d’apprendre visant à améliorer un processus ou un outil, au lieu d’être vécu comme un échec du centre des opérations de sécurité à atteindre un objectif.

Les principales métriques à prendre en main qui ont une influence directe sur les risques organisationnels sont les suivantes :

- Délai moyen de prise de connaissance (MTTA, Mean Time To Acknowledge) : La réactivité est un des quelques éléments sur lesquels SecOps a un contrôle plus direct. Mesurez le temps entre une alerte, comme quand l’indicateur lumineux commence à clignoter, et le moment où un analyste voit cette alerte et entame l’investigation. L’amélioration de cette réactivité exige que les analystes ne perdent pas de temps à investiguer des faux positifs. Ceci peut être obtenu moyennant une priorisation impitoyable, en veillant à ce qu’un flux d’alerte nécessitant la réponse d’un analyste ait un taux de détection des positifs de 90 %.

- Temps moyen de remédiation (MTTR, Mean Time To Remediate) : L’efficacité de la réduction des risques mesure la période de temps qui suit. Cette période va du moment où l’analyste commence l’investigation au moment où l’incident est résolu. Le MTTR identifie le temps nécessaire à SecOps pour supprimer de l’environnement l’accès de l’attaquant. Ces informations vous aident à déterminer où investir dans les processus et les outils pour aider les analystes à réduire les risques.

- Incidents résolus (manuellement ou via l’automatisation) : Le fait de mesurer le nombre d’incidents résolus manuellement et le nombre d’incidents résolus via l’automatisation est un autre moyen important d’éclairer les décisions du personnel et des outils.

- Escalades entre chaque niveau : Faites le suivi du nombre d’incidents ayant fait l’objet d’une escalade entre les niveaux. Ceci permet de garantir un suivi précis de la charge de travail pour éclairer le personnel et d’autres décisions. Par exemple, pour que le travail effectué sur les incidents avec escalade ne soit pas attribué à la mauvaise équipe.

Modèle des opérations de sécurité

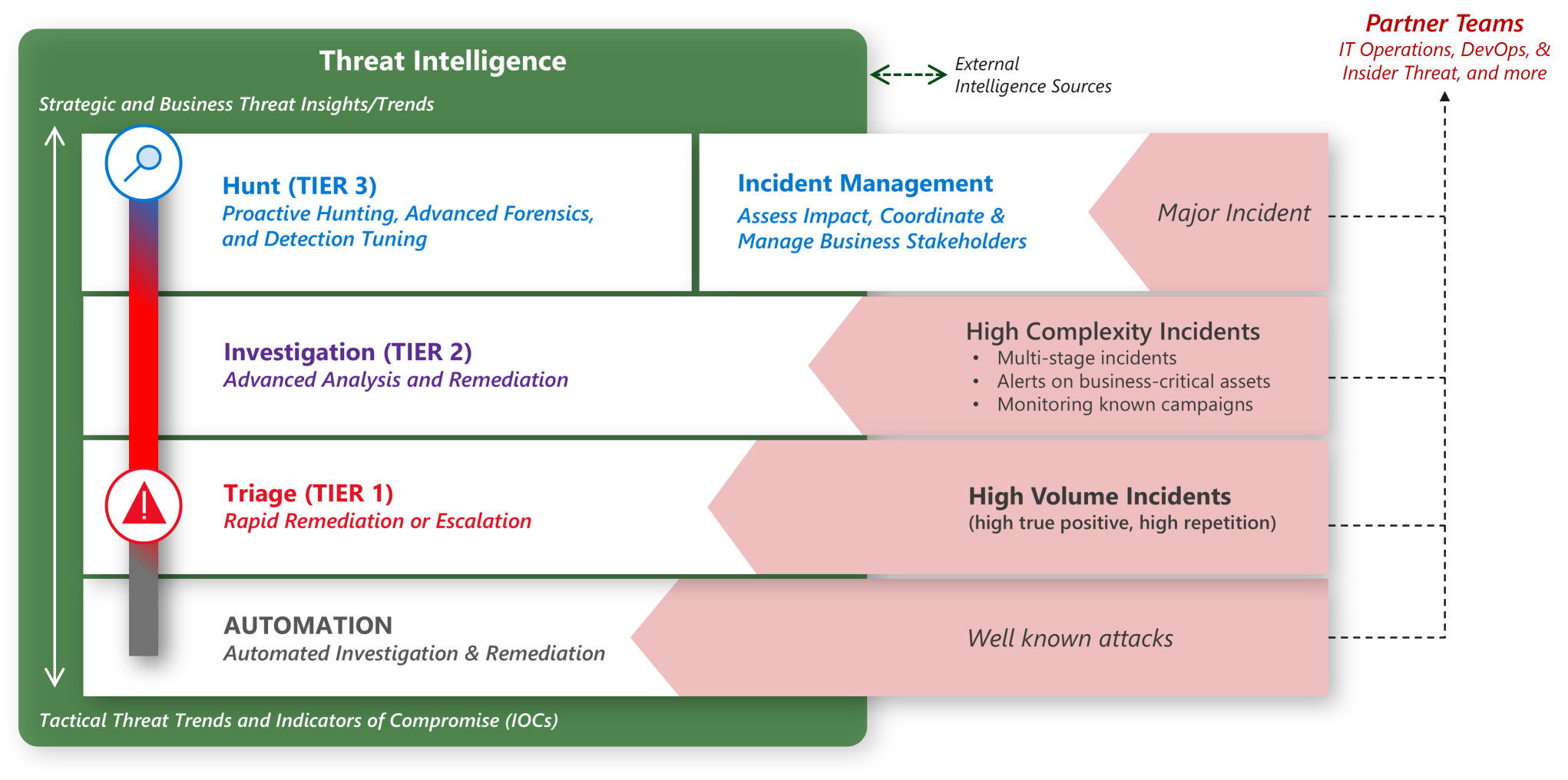

Les opérations de sécurité gèrent une combinaison d’incidents en grandes quantités et d’incidents d’une grande complexité.

Les équipes des opérations de sécurité se concentrent souvent sur trois résultats principaux :

- Gestion des incidents : Gérer les attaques actives sur l’environnement, notamment :

- Réponse réactive aux attaques détectées.

- Chasse proactive des attaques qui ont échappé aux processus traditionnels de détection des menaces.

- Coordination des implications en termes juridiques, de communication et d’autres activités liées aux incidents de sécurité.

- Préparation aux incidents : Aider l’organisation à se préparer aux attaques futures. La préparation aux incidents est un ensemble stratégique d’activités plus large qui vise à créer une mémoire et un contexte forts à tous les niveaux de l’organisation. Cette stratégie prépare les personnes à mieux gérer les attaques majeures et à établir des insights sur les améliorations des processus de sécurité.

- Intelligence des menaces : Collecte, traitement et diffusion des informations sur les menaces aux opérations de sécurité, aux équipes de sécurité, aux responsables de la sécurité et aux parties prenantes des responsables de l’entreprise via les responsables de la sécurité.

Pour obtenir ces résultats, les équipes des opérations de sécurité doivent être structurées pour se concentrer sur les résultats principaux. Dans les équipes SecOps plus grandes, les résultats sont souvent répartis entre les sous-équipes.

- Triage (niveau 1) : Première ligne de réponse pour les incidents de sécurité. Le triage est axé sur le traitement de gros volumes d’alertes et il généralement effectué via une automatisation et des outils. Les processus de triage résolvent la plupart des types d’incident courants et cela au sein de l’équipe. Les incidents plus complexes, ou ceux qui n’ont pas été détectés et résolus auparavant, doivent faire l’objet d’une escalade au niveau 2.

- Investigation (niveau 2) : Axée sur les incidents nécessitant des investigations supplémentaires, et souvent la mise en corrélation de points de données provenant de plusieurs sources. Ce niveau d’investigation cherche à fournir des solutions reproductibles aux problèmes qui lui sont remontés. Il permet ensuite au niveau 1 de résoudre les récurrences ultérieures de ce type de problème. Le niveau 2 répond aussi aux alertes sur les systèmes critiques de l’entreprise, ce qui reflète la gravité du risque et la nécessité d’agir rapidement.

- Chasse (niveau 3) : Axée principalement sur la chasse proactive des processus d’attaque hautement sophistiqués et sur le développement de directives destinées aux équipes plus larges en vue d’accroître la maturité des contrôles de sécurité. L’équipe de niveau 3 fait également office de point d’escalade pour les incidents majeurs pour prendre en charge l’analyse et la réponse aux investigations.

Points de contact de SecOps avec l’entreprise

SecOps a plusieurs interactions potentielles avec la direction de l’entreprise.

- Contexte de l’entreprise pour SecOps : SecOps doit comprendre ce qui est le plus important pour l’organisation, pour que l’équipe puisse appliquer ce contexte aux situations de sécurité fluides en temps réel. Qu’est-ce qui aurait l’impact le plus négatif sur l’entreprise ? La durée de l’arrêt des systèmes critiques ? Une perte de réputation et de confiance des clients ? La divulgation de données sensibles ? La falsification des données ou des systèmes critiques ? Nous avons appris qu’il était essentiel que les principaux dirigeants et le personnel du centre des opérations de sécurité comprennent ce contexte. Ils vont se débattre dans le flux continu d’informations, et trier les incidents et prioriser leur temps, leur attention et leur effort.

- Exercices pratiques conjoints avec SecOps : Les dirigeants de l’entreprise doivent régulièrement se joindre à SecOps pour mettre en pratique les réponses aux incidents majeurs. Cette formation crée une mémoire et des relations fortes qui sont essentielles pour décider rapidement et efficacement sous la pression forte d’incidents réels, réduisant ainsi les risques organisationnels. Cette pratique réduit également les risques en exposant les lacunes et les hypothèses du processus qui peuvent être corrigées avant qu’un incident réel ne se produise.

- Mises à jour par SecOps pour les incidents majeurs : SecOps doit fournir des mises à jour aux parties prenantes de l’entreprise pour les incidents majeurs au fur et à mesure qu’ils se produisent. Ces informations permettent aux dirigeants d’entreprise de comprendre leurs risques, et de prendre des mesures proactives et réactives pour gérer ces risques. Pour plus d’informations sur les incidents majeurs de l’équipe de détection et de réponse de Microsoft, consultez le Guide de référence des réponses aux incidents.

- Compréhension de l’entreprise par le centre des opérations de sécurité : Parfois, SecOps détecte que des adversaires ciblent un système ou un jeu de données de façon inattendue. Au fur et à mesure de ces découvertes, l’équipe de détection des menaces doit partager ces signaux avec les dirigeants de l’entreprise, car ils peuvent faire surgir des insights pour ces dirigeants. Par exemple, une personne extérieure à l’entreprise a connaissance d’un projet secret ou des cibles d’attaques inattendues mettent en évidence la valeur d’un jeu de données jusqu’alors négligé.

Modernisation de SecOps

Tout comme les autres disciplines de sécurité, les opérations de sécurité font face à l’effet de transformation des modèles d’entreprise, des attaquants et des plateformes technologiques en constante évolution.

La transformation des opérations de sécurité est essentiellement pilotée par les tendances suivantes :

- Couverture de la plateforme cloud : Les opérations de sécurité doivent détecter les attaques et y répondre à travers les équipements de l’entreprise, notamment les ressources cloud. Les ressources cloud constituent une plateforme nouvelle et évoluant rapidement, qui souvent n’est pas familière aux professionnels SecOps.

- Passage à une sécurité centrée sur l’identité : Traditionnellement, SecOps s’appuie fortement sur des outils réseau, mais doit maintenant intégrer les identités, les points de terminaison, les applications, et d’autres outils et compétences. Cette intégration est nécessaire pour les raisons suivantes :

- Les attaquants ont incorporé les attaques sur les identités, comme le hameçonnage, le vol d’informations d’identification, le « spraying » de mots de passe et d’autres types d’attaques, dans leur arsenal qui échappent de manière fiable aux détections réseau.

- Des ressources précieuses, comme BYOD (Bring Your Own Device), passent tout ou partie de leur cycle de vie en dehors du périmètre du réseau, ce qui limite l’utilité des détections réseau.

- Couverture de l’Internet des objets (IoT) et des technologies opérationnelles (OT) : Les adversaires ciblent activement les appareils IoT et OT dans le cadre de leurs chaînes d’attaques. Ces cibles peuvent être le but ultime d’une attaque, ou un moyen d’accéder à l’environnement ou de le traverser.

- Traitement cloud de la télémétrie : La modernisation des opérations de sécurité est nécessaire en raison de l’augmentation massive de la télémétrie pertinente qui provient du cloud. Cette télémétrie est difficile ou impossible à traiter avec des ressources locales et des techniques classiques. Elle engage alors SecOps à adopter des services cloud qui fournissent de l’analytique à très grande échelle, du machine learning et de l’analyse des comportements. Ces technologies permettent d’extraire rapidement des informations de valeur pour répondre aux besoins des opérations de sécurité pour lesquelles le temps est un facteur critique.

Il est important d’investir dans des outils et des formations SecOps à jour pour garantir que les opérations de sécurité peuvent répondre à ces défis. Pour plus d’informations, consultez Mettre à jour les processus de réponse aux incidents pour le cloud.

Pour plus d’informations sur les rôles et responsabilités des opérations de sécurité, consultez Opérations de sécurité.

Pour plus d’informations sur les bonnes pratiques en matière d’architecture et de technologie, consultez Bonnes pratiques de sécurité de Microsoft pour les opérations de sécurité et les vidéos et diapositives.

Étapes suivantes

La discipline suivante est la protection des ressources.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour