Guide Planification et opérations

Ce guide s’adresse aux professionnels des technologies de l’information, aux architectes informatiques, aux analystes de la sécurité des informations et aux administrateurs de cloud qui prévoient d’utiliser Defender pour le cloud.

Guide de planification

Ce guide présente en arrière-plan la façon dont Defender pour le cloud s’intègre aux exigences de sécurité et au modèle de gestion cloud de votre organisation. Il est important de comprendre comment les différents utilisateurs ou équipes de votre entreprise utilisent ce service afin de répondre aux besoins de sécurisation du développement et des opérations, de monitoring, de gouvernance et de réponse aux incidents. Voici les points clés à prendre en compte lors de la planification de l’utilisation de Defender pour le cloud :

- Rôles de sécurité et contrôles d’accès

- Stratégies et recommandations de sécurité

- Collecte et stockage des données

- Intégration de ressources non Azure

- Surveillance continue de la sécurité

- Réponse aux incidents

Dans la section suivante, vous allez apprendre à planifier chacun de ces aspects et à appliquer ces suggestions en fonction de vos exigences.

Notes

Consultez les Questions courantes sur Defender pour le cloud pour obtenir des réponses utiles lors des phases de conception et de planification.

Rôles de sécurité et contrôles d’accès

Selon la taille et la structure de votre organisation, plusieurs personnes et équipes peuvent utiliser Defender pour le cloud pour effectuer différentes tâches liées à la sécurité. Le diagramme suivant vous présente un exemple de personnes fictives avec leurs responsabilités et rôles respectifs en termes de sécurité :

Defender pour le cloud permet à ces personnes d’assumer ces différentes responsabilités. Par exemple :

Jeff (propriétaire de la charge de travail)

Gérez une charge de travail de cloud et ses ressources connexes.

Chargé de l’implémentation et de la maintenance des protections conformément à la stratégie de sécurité de l’entreprise.

Ellen (directrice informatique/responsable de la sécurité des systèmes d’information)

Responsable de tous les aspects liés à la sécurité de l’entreprise.

Souhaite comprendre la position de l’entreprise en matière de sécurité à travers les charges de travail de cloud.

Doit être informé des attaques et des risques majeurs.

David (sécurité informatique)

Définit les stratégies de sécurité de l’entreprise pour garantir que les protections appropriées sont en place.

Surveille la conformité aux stratégies.

Génère les rapports pour la direction ou les auditeurs.

Judy (opérations de sécurité)

Surveille et répond aux alertes de sécurité à tout moment.

Fait remonter au propriétaire de la charge de travail de cloud ou à l’analyste de la sécurité informatique.

Sam (analyste de sécurité)

Analysez les attaques.

Collaborez avec le propriétaire de la charge de travail de cloud pour la correction.

Defender pour le cloud utilise le contrôle d’accès en fonction du rôle Azure (contrôle d’accès en fonction du rôle Azure), qui fournit des rôles intégrés susceptibles d’être affectés à des utilisateurs, des groupes et des services dans Azure. Quand un utilisateur ouvre Defender pour le cloud, il voit uniquement les informations relatives aux ressources auxquelles il a accès. Autrement dit, l’utilisateur se voit attribuer le rôle de propriétaire, collaborateur ou lecteur, pour l’abonnement ou le groupe de ressources auquel appartiennent les ressources. Outre ces rôles intégrés, il existe deux rôles propres à Defender pour le cloud :

Lecteur de sécurité : un utilisateur ayant ce rôle est en mesure d’afficher uniquement les configurations de Defender pour le cloud, notamment les recommandations, les alertes, la stratégie et l’intégrité, mais il ne peut pas apporter de modifications.

Administrateur de la sécurité : il a les mêmes droits que le lecteur de sécurité, mais il peut également mettre à jour la stratégie de sécurité, et rejeter des alertes et des recommandations.

Les personnages expliqués dans le diagramme précédent ont besoin des rôles de contrôle d’accès en fonction du rôle Azure suivants :

Jeff (propriétaire de la charge de travail)

- Propriétaire/contributeur du groupe de ressources.

Ellen (directrice informatique/responsable de la sécurité des systèmes d’information)

- Propriétaire/contributeur de l’abonnement ou Administrateur de la sécurité.

David (sécurité informatique)

- Propriétaire/contributeur de l’abonnement ou Administrateur de la sécurité.

Judy (opérations de sécurité)

Lecteur de l’abonnement ou lecteur de sécurité, autorisé à consulter les alertes.

Propriétaire/contributeur de l’abonnement ou Administrateur de la sécurité, requis pour ignorer les alertes.

Sam (analyste de sécurité)

Lecteur de l’abonnement, autorisé à consulter les alertes.

Propriétaire/contributeur de l’abonnement, requis pour ignorer les alertes.

L’accès à l’espace de travail peut être nécessaire.

Autres informations importantes à prendre en compte :

Seuls les collaborateurs/propriétaires d’abonnement et les administrateurs de sécurité peuvent modifier une stratégie de sécurité.

Seuls les propriétaires et collaborateurs d’abonnement et de groupe de ressources peuvent appliquer les recommandations de sécurité pour une ressource.

Lorsque vous planifiez le contrôle d’accès à l’aide du contrôle d’accès en fonction du rôle Azure pour Defender pour le cloud, assurez-vous que vous comprenez qui, dans votre organisation, a besoin d’accéder à Defender pour le cloud pour les tâches qu’ils effectueront. Vous pouvez ensuite configurer correctement le contrôle d’accès en fonction du rôle Azure.

Notes

Nous vous recommandons d’attribuer le rôle le moins permissif permettant aux utilisateurs d’effectuer leurs tâches. Par exemple, les utilisateurs qui n’ont besoin que de consulter des informations sur l’état de sécurité des ressources sans effectuer aucune action, telles que l’application des recommandations ou la modification des stratégies, doivent recevoir le rôle de lecteur.

Stratégies et recommandations de sécurité

Une stratégie de sécurité définit la configuration souhaitée de vos charges de travail, tout en garantissant leur conformité aux exigences de sécurité réglementaires. Dans Defender pour le cloud, vous pouvez définir les stratégies de vos abonnements Azure, qui peuvent être adaptées au type de charge de travail ou à la sensibilité des données.

Les stratégies Defender pour le cloud contiennent les composants suivants :

Collecte des données : paramètres de l’approvisionnement d’agent et de la collecte de données.

Stratégie de sécurité : Azure Policy qui détermine les contrôles qui sont analysés et recommandés par Defender pour le cloud. Vous pouvez également utiliser Azure Policy pour créer de nouvelles définitions, définir plus de stratégies et affecter les stratégies dans des groupes d’administration.

Notifications par e-mail : paramètres des contacts de sécurité et des notifications.

Niveau tarifaire : avec ou sans les offres Defender de Defender pour le cloud, ce qui détermine quelles fonctionnalités de Defender pour le cloud sont disponibles pour les ressources dans l’étendue (pouvant être spécifiées pour les abonnements et les espaces de travail ou pour les groupes de ressources à l’aide de l’API).

Notes

Spécifier un contact de sécurité permettra à Azure de joindre la personne adéquate de votre organisation si un incident survient. Consultez Fournir les détails du contact de sécurité dans Defender pour le cloud pour plus d’informations sur l’activation de cette recommandation.

Définitions et recommandations de stratégies de sécurité

Defender pour le cloud crée automatiquement une stratégie de sécurité par défaut, pour chacun de vos abonnements Azure. Vous pouvez modifier la stratégie dans Defender pour le cloud ou utiliser Azure Policy pour créer de nouvelles définitions, définir d’autres stratégies et affecter des stratégies entre des groupes d’administration. Les groupes d'administration peuvent représenter une organisation entière ou une unité commerciale au sein de l’organisation. Vous pouvez analyser la conformité des stratégies entre ces groupes d’administration.

Avant de configurer des stratégies de sécurité, consultez chacune des suggestions de sécurité :

Vérifiez si ces stratégies sont appropriées pour vos différents abonnements et groupes de ressources.

Comprenez les actions qui répondent aux suggestions de sécurité.

Déterminez qui au sein de votre organisation est responsable du monitoring et de la correction des nouvelles suggestions.

Collecte et stockage des données

Defender pour le cloud utilise l’agent Log Analytics et l’agent Azure Monitor pour collecter les données relatives à la sécurité sur vos machines virtuelles. Les données collectées à partir de cet agent seront stockées dans vos espaces de travail Log Analytics.

Agent

Une fois l’approvisionnement automatique activé dans la stratégie de sécurité, l’agent de collecte de données est installé sur toutes les machines virtuelles Azure prises en charge et sur toute nouvelle machine prise en charge créée. Si l’agent Log Analytics est déjà installé sur la machine virtuelle ou sur l’ordinateur, Defender pour le cloud utilise l’agent actuellement installé. Les processus de l’agent sont conçus pour être non invasifs et ont un impact minimal sur les performances de la machine virtuelle.

Si, à un moment donné, vous souhaitez désactiver la collecte de données, vous pouvez le faire dans la stratégie de sécurité. Toutefois, étant donné que l’agent Log Analytics peut être utilisé par d’autres services de monitoring et de gestion Azure, cet agent n’est pas désinstallé automatiquement lorsque vous désactivez la collecte de données dans Defender pour le cloud. Vous pouvez le désinstaller manuellement si nécessaire.

Notes

Pour obtenir la liste des machines virtuelles prises en charge, consultez les Questions courantes sur Defender pour le cloud.

Espace de travail

Un espace de travail est une ressource Azure servant de conteneur à données. Vous ou d’autres membres de votre organisation pouvez utiliser plusieurs espaces de travail pour gérer différents ensembles de données provenant de tout ou partie de votre infrastructure informatique.

Les données collectées à partir de l’agent Log Analytics peuvent être stockées dans un espace de travail Log Analytics existant associé à votre abonnement Azure ou dans un nouvel espace de travail.

Dans le portail Azure, vous pouvez parcourir le contenu pour afficher la liste de vos espaces de travail Log Analytics, notamment ceux créés par Defender pour le cloud. Un groupe de ressources associé est créé pour les nouveaux espaces de travail. Les ressources sont créées selon cette convention d’affectation de noms :

Espace de travail : DefaultWorkspace-[subscription-ID]-[geo]

Groupe de ressources : DefaultResourceGroup-[geo]

Pour les espaces de travail créés par Defender pour le cloud, les données sont conservées pendant 30 jours. Pour les espaces de travail existants, la rétention dépend du niveau tarifaire de l’espace de travail. Si vous le souhaitez, vous pouvez aussi utiliser un espace de travail existant.

Si votre agent fait rapport à un espace de travail autre que l'espace de travail par défaut, tous les plans Defender Microsoft Defender pour le cloud que vous avez activés sur l'abonnement doivent également être activés sur l'espace de travail.

Notes

Microsoft prend des engagements fermes pour protéger la confidentialité et la sécurité de ces données. Microsoft adhère aux recommandations strictes de conformité et de sécurité, du codage jusqu'à l'exploitation d'un service. Pour plus d’informations sur la gestion des données et la confidentialité, lisez Sécurité des données de Defender pour le cloud.

Intégrer des ressources non-Azure

Defender pour le cloud peut superviser l’état de sécurité de vos ordinateurs autres qu’Azure, mais vous devez d’abord intégrer ces ressources. Pour plus d’informations sur la façon d’intégrer des ressources non-Azure, consultez Intégrer des ordinateurs non-Azure.

Surveillance continue de la sécurité

Après la configuration initiale et la mise en œuvre des recommandations de Defender pour le cloud, l’étape suivante détermine les processus opérationnels de ce dernier.

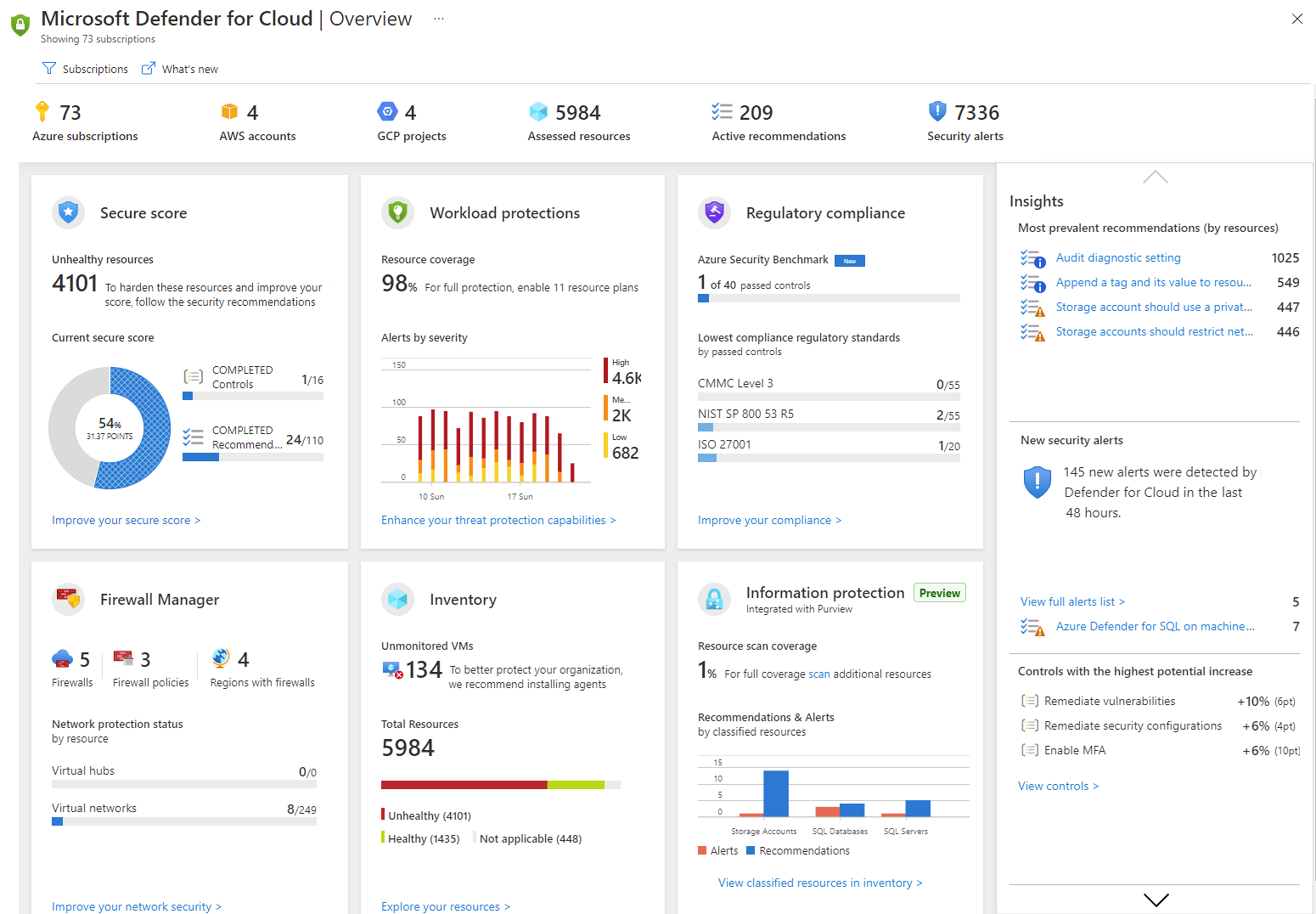

La vue d’ensemble sur Defender pour le cloud offre une vision unifiée de la sécurité sur toutes les ressources Azure et non Azure que vous avez connectées. L’exemple ci-dessous montre un environnement dans lequel plusieurs problèmes sont à régler :

Remarque

Defender pour le cloud n’interfère pas avec vos procédures opérationnelles normales. Defender pour le cloud analyse passivement vos déploiements et fournit des suggestions en fonction des stratégies de sécurité que vous activez.

Quand vous choisissez pour la première fois d’utiliser Defender pour le cloud pour votre environnement Azure, veillez à passer en revue toutes les recommandations, ce que vous pouvez faire dans la page Recommandations.

Prévoyez de consulter l’option Informations sur les menaces dans le cadre de vos opérations de sécurité quotidiennes. Vous pouvez y identifier les menaces de sécurité qui pèsent sur votre environnement. Par exemple, pour déterminer si un ordinateur fait parti d’un botnet.

Surveillance des ressources nouvelles ou modifiées

La plupart des environnements Azure sont dynamiques, avec des ressources régulièrement créées, activées, désactivées, reconfigurées et modifiées. Defender pour le cloud vous offre une visibilité sur l’état de la sécurité de ces nouvelles ressources.

Quand vous ajoutez de nouvelles ressources (machines virtuelles, bases de données SQL) dans votre environnement Azure, Defender pour le cloud détecte automatiquement ces ressources et commence à analyser leur sécurité, notamment les rôles Web et Worker PaaS. Si la collecte de données est activée dans la stratégie de sécurité, des fonctionnalités de monitoring supplémentaires sont activées automatiquement pour vos machines virtuelles.

Vous devez également superviser régulièrement les ressources existantes pour rechercher les modifications de configuration qui peuvent être à l’origine de risques de sécurité, d’alertes de sécurité et de dérive par rapport aux bases de référence recommandées.

Renforcement des applications et de l’accès

Dans le cadre de vos opérations de sécurité, vous devez entreprendre des mesures préventives pour restreindre l’accès aux machines virtuelles, et contrôler les applications exécutées sur ces dernières. En verrouillant le trafic entrant de vos machines virtuelles, vous réduisez l’exposition aux attaques et fournissez en même temps un accès simple pour se connecter aux machines virtuelles si nécessaire. Utilisez la fonctionnalité d’accès juste-à-temps à la machine virtuelle pour durcir l’accès à vos machines virtuelles.

Vous pouvez utiliser les contrôles d’application adaptatifs pour limiter le nombre d’applications qui peuvent s’exécuter sur vos machines virtuelles hébergées dans Azure. Parmi d’autres avantages, les contrôles d’application adaptatifs aident à renforcer vos machines virtuelles contre les programmes malveillants. À l’aide de l’apprentissage automatique, Defender pour le cloud analyse les processus en cours d’exécution dans la machine virtuelle pour vous aider à créer des règles de listes d’autorisation.

Réponse aux incidents

Defender pour le cloud détecte les menaces et vous les signale dès qu’elles se produisent. Les organisations doivent surveiller les nouvelles alertes de sécurité et réagir soit en examinant l’attaque plus en détail,soit en la contrant. Pour plus d’informations sur le fonctionnement de Defender pour la protection contre les menaces dans le Cloud, consultez Comment Defender pour le cloud détecte les menaces et y répond.

Bien que nous ne puissions pas créer votre plan de réponse aux incidents, nous allons utiliser la réponse de sécurité Microsoft Azure dans le cycle de vie du cloud comme base pour les étapes de réponse aux incidents. Les étapes de réponse aux incidents dans le cycle de vie du cloud sont les suivantes :

Remarque

Vous pouvez utiliser le document Computer Security Incident Handling Guide (Guide de gestion des incidents de sécurité informatique) du NIST (National Institute of Standards and Technology) comme référence pour vous aider à créer votre plan.

Vous pouvez utiliser Defender pour le cloud au cours des étapes suivantes :

Détecter: identifier une activité suspecte dans une ou plusieurs ressources.

Évaluer: procéder à l’évaluation initiale pour obtenir plus d’informations sur l’activité suspecte.

Diagnostiquer: suivre les étapes techniques de résolution pour remédier au problème.

Chaque alerte de sécurité fournit des informations permettant de mieux comprendre la nature de l’attaque et propose des solutions possibles. Certaines alertes fournissent également des liens vers des informations plus détaillées ou d’autres sources d’information dans Azure. Vous pouvez utiliser les informations fournies pour d’autres recherches et pour commencer l’atténuation. Vous pouvez également rechercher des données relatives à la sécurité qui sont stockées dans votre espace de travail.

L’exemple suivant montre une activité RDP suspecte :

Cette page affiche des informations sur l’heure de l’attaque, le nom d’hôte source, la machine virtuelle cible, et détaille une procédure recommandée. Dans certains cas, il est possible que les informations sur la source de l’attaque soient vides. Pour plus d’informations sur ce type de comportement, consultez Informations sur la source manquantes dans les alertes Defender pour le cloud.

Une fois le système compromis identifié, vous pouvez exécuter une automatisation de workflow déjà créée. Les automatisations du workflow sont une collection de procédures qui peuvent être exécutées à partir de Defender pour le cloud une fois qu’elles ont été déclenchées par une alerte.

Notes

Consultez l’article Gestion et résolution des alertes de sécurité dans Defender pour le cloud pour plus d’informations sur l’utilisation des fonctionnalités de Defender pour le cloud afin de vous aider lors du processus de réponse aux incidents.

Étapes suivantes

Dans ce document, vous avez appris à planifier l’adoption de Defender pour le cloud. En savoir plus sur Defender pour le cloud :

- Gérer les alertes de sécurité et y répondre dans Defender pour le cloud

- Monitoring des solutions de partenaire avec Defender pour le cloud : découvrez comment analyser l’état d’intégrité de vos solutions de partenaire.

- Questions courantes sur Defender pour le cloud : forum aux questions concernant l’utilisation de ce service.

- Blog sur la sécurité Azure : lisez des billets de blog sur la sécurité et la conformité Azure.