Tutoriel : Enquêter sur les utilisateurs à risque

Les équipes d’opérations de sécurité sont mises au défi de surveiller l’activité des utilisateurs, suspectes ou autres, sur toutes les dimensions de la surface d’attaque d’identité, à l’aide de plusieurs solutions de sécurité qui, souvent, ne sont pas connectées. Bien que de nombreuses entreprises aient maintenant des équipes de chasse pour identifier de manière proactive les menaces dans leur environnement, savoir ce qu’il faut rechercher parmi la vaste quantité de données peut être un défi. Microsoft Defender for Cloud Apps simplifie désormais cette opération en supprimant la nécessité de créer des règles de corrélation complexes et vous permet de rechercher des attaques qui s’étendent sur votre réseau cloud et local.

Pour vous aider à vous concentrer sur l’identité de l’utilisateur, Microsoft Defender for Cloud Apps fournit une analytique comportementale de l’entité utilisateur (UEBA) dans le cloud. Cela peut être étendu à votre environnement sur site en s’intégrant à Microsoft Defender pour Identity. Une fois que vous avez intégré Defender pour Identity, vous obtiendrez également un contexte autour de l’identité de l’utilisateur à partir de son intégration native à Active Directory.

Que votre déclencheur soit une alerte que vous voyez dans le tableau de bord Defender for Cloud Apps ou que vous disposiez d’informations d’un service de sécurité tiers, démarrez votre enquête à partir du tableau de bord Defender pour le cloud Apps pour approfondir vos connaissances sur les utilisateurs à risque.

Dans ce tutoriel, vous allez apprendre à utiliser Defender for Cloud Apps pour examiner les utilisateurs à risque :

Augmentation du score de priorité de l'enquête – Calendrier de dépréciation

La prise en charge de l'augmentation du score de priorité d'enquête par Microsoft Defender pour Cloud Apps sera progressivement retirée d'ici juillet 2024.

Après une analyse minutieuse et une réflexion approfondie, nous avons décidé de le déprécier en raison du taux élevé de faux positifs associés à cette alerte, ce qui ne contribuait pas efficacement à la sécurité globale de votre organisation.

Nos recherches ont démontré que cette fonctionnalité n’ajoutait pas une valeur significative et n’était pas alignée sur notre objectif stratégique de fournir des solutions de sécurité fiables et de haute qualité.

Nous nous engageons à améliorer continuellement nos services et à nous assurer qu’ils répondent à vos besoins et attentes.

Pour ceux qui souhaitent continuer à utiliser cette alerte, nous vous suggérons d'utiliser la requête « Chasse avancée » dédiée :

let time_back = 1d;

let last_seen_threshold = 30;

// the number of days which the resource is considered to be in use by the user lately, and therefore not indicates anomaly resource usage

// anomaly score based on LastSeenForUser column in CloudAppEvents table

let last_seen_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(LastSeenForUser)

| mv-expand LastSeenForUser

| extend resource = tostring(bag_keys(LastSeenForUser)[0])

| extend last_seen = LastSeenForUser[resource]

| where last_seen < 0 or last_seen > last_seen_threshold

// score is calculated as the number of resources which were never seen before or breaching the chosen threshold

| summarize last_seen_score = dcount(resource) by ReportId, AccountId;

// anomaly score based on UncommonForUser column in CloudAppEvents table

let uncommonality_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(UncommonForUser)

| extend uncommonality_score = array_length(UncommonForUser)

// score is calculated as the number of uncommon resources on the event

| project uncommonality_score, ReportId, AccountId;

last_seen_scores | join kind=innerunique uncommonality_scores on ReportId and AccountId

| project-away ReportId1, AccountId1

| extend anomaly_score = last_seen_score + uncommonality_score

// joined scores

- Cette requête est une suggestion, utilisez-la comme modèle et modifiez-la en fonction de vos besoins.

Comprendre le score de priorité d’examen

Le score de priorité d’examen est un score que Defender for Cloud Apps donne à chaque utilisateur pour vous informer du risque qu’un utilisateur soit connecté à d’autres utilisateurs de votre organisation.

Utilisez le score de priorité d’examen pour déterminer les utilisateurs à examiner en premier. Defender for Cloud Apps crée des profils utilisateur pour chaque utilisateur en fonction de l’analytique qui prend du temps, des groupes homologues et une activité utilisateur attendue en considération. L’activité anormale par rapport à la base de référence d’un utilisateur est évaluée et notée. Une fois le scoring terminé, les calculs d’homologue dynamique propriétaires de Microsoft et l’apprentissage automatique sont exécutés sur les activités utilisateur pour calculer la priorité d’examen pour chaque utilisateur.

Le score de priorité d’examen vous permet de détecter à la fois les personnes malveillantes internes et les attaquants externes qui se déplacent latéralement dans vos organisations, sans avoir à s’appuyer sur des détections déterministes standard.

Le score de priorité d’enquête est basé sur les alertes de sécurité, les activités anormales et l’impact potentiel de l’entreprise et des ressources associées à chaque utilisateur pour vous aider à évaluer le niveau d’urgence de l’examen de chaque utilisateur spécifique.

Si vous sélectionnez la valeur de score pour une alerte ou une activité, vous pouvez afficher la preuve qui explique comment Defender for Cloud Apps a marqué l’activité.

Chaque utilisateur Microsoft Entra a un score de priorité d’examen dynamique, qui est constamment mis à jour en fonction du comportement et de l’impact récents, généré à partir des données évaluées de Defender pour Identity et de Defender for Cloud Apps. Vous pouvez maintenant comprendre immédiatement qui sont les vrais utilisateurs les plus risqués, en filtrant en fonction du score de priorité d’examen, vérifier directement leur impact sur l’entreprise et examiner toutes les activités associées, qu’elles compromettent ou exfiltrent les données ou agissent en tant que menaces internes.

Defender for Cloud Apps utilise les éléments suivants pour mesurer les risques :

Scoring des alertes

Le score d’alerte représente l’impact potentiel d’une alerte spécifique sur chaque utilisateur. Le scoring des alertes est basé sur la gravité, l’impact sur l’utilisateur, la popularité des alertes entre les utilisateurs et toutes les entités de l’organisation.Scoring des activités

Le score d’activité détermine la probabilité qu’un utilisateur donné effectue une activité spécifique en fonction de l’apprentissage comportemental de l’utilisateur et de ses collègues. Les activités identifiées comme les plus anormales reçoivent les scores les plus élevés.

Phase 1 : Se connecter aux applications que vous souhaitez protéger

- Connecter au moins une application pour Microsoft Defender for Cloud Apps à l’aide des connecteurs d’API. Nous vous recommandons de commencer par connecter Microsoft 365.

- Connecter applications supplémentaires à l’aide du proxy pour obtenir le contrôle d’application par accès conditionnel.

Phase 2 : Identifier les principaux utilisateurs à risque

Pour identifier les utilisateurs les plus risqués dans Defender for Cloud Apps :

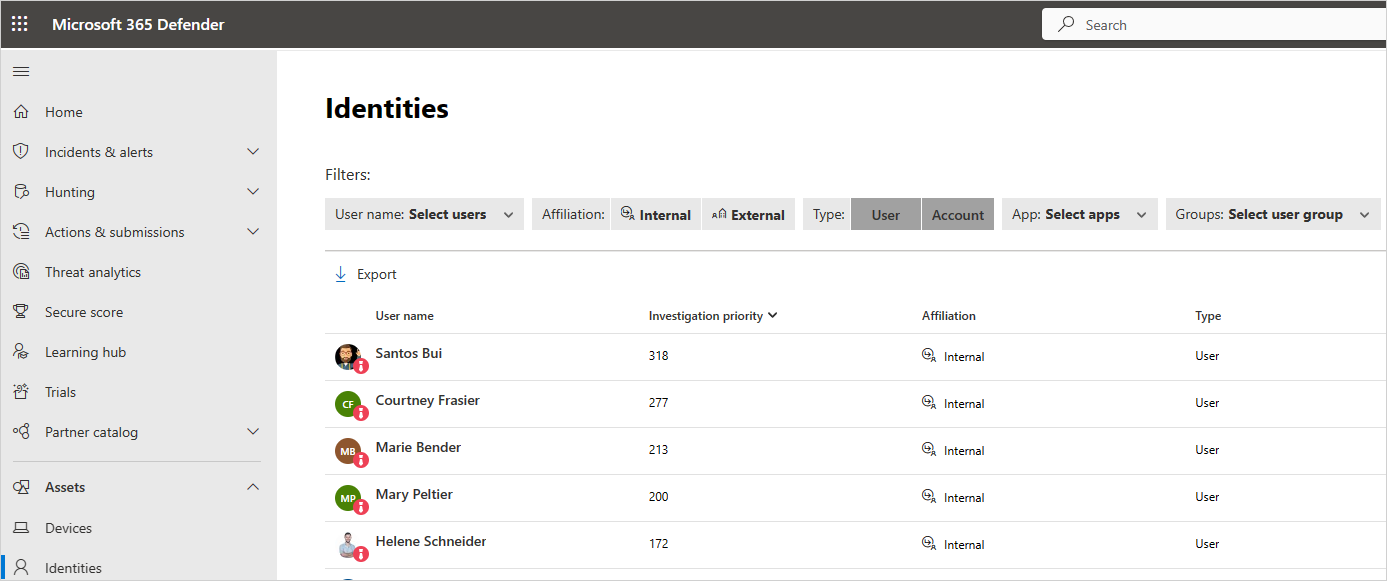

Dans le portail Microsoft Defender, sous Ressources, sélectionnez Identités. Triez la table par priorité d’examen. Ensuite, un par un, accédez à leur page d’utilisateur pour les examiner.

Le numéro de priorité d’examen, trouvé en regard du nom d’utilisateur, est une somme de toutes les activités risquées de l’utilisateur au cours de la semaine dernière.

Sélectionnez les trois points à droite de l’utilisateur, puis sélectionnez Afficher la page Utilisateur.

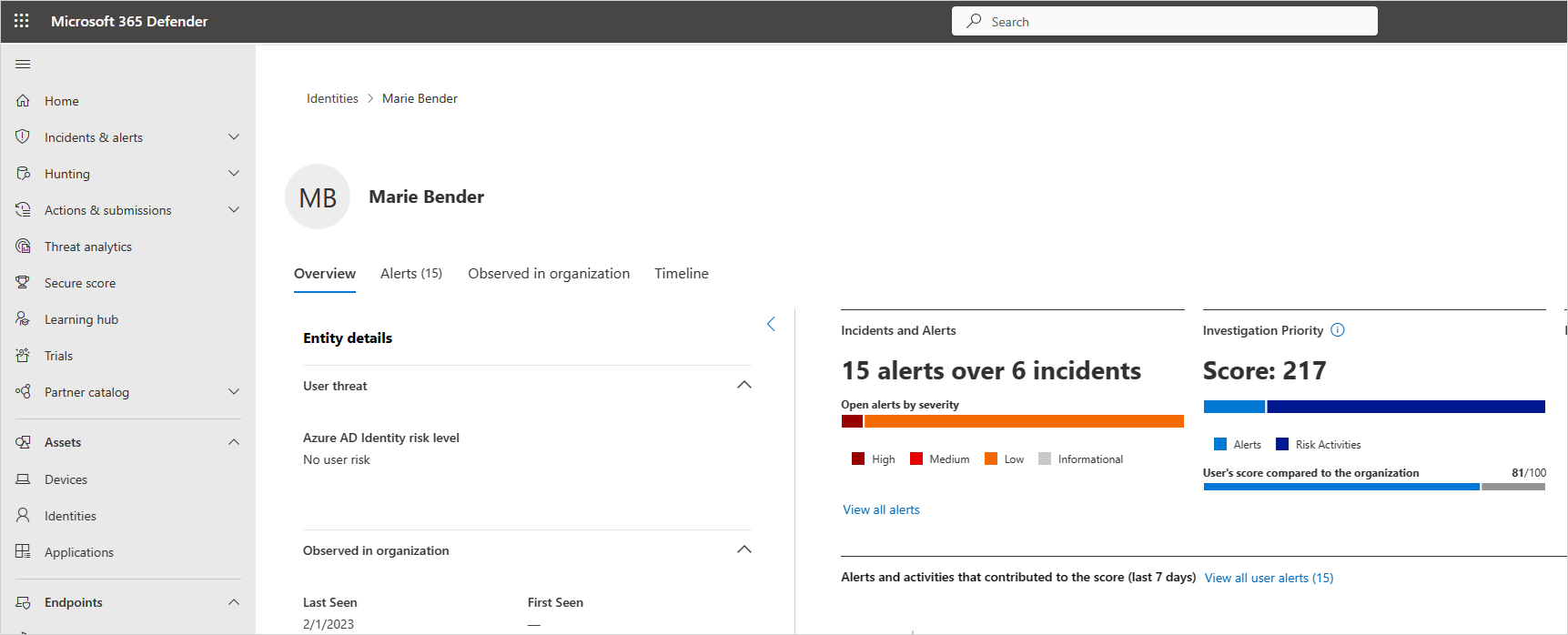

Passez en revue les informations de la page Utilisateur pour obtenir une vue d’ensemble de l’utilisateur et voir s’il existe des points auxquels l’utilisateur a effectué des activités inhabituelles ou des activités à un moment inhabituel. Le score de l’utilisateur par rapport à l’organisation représente le centile de l’utilisateur en fonction de son classement au sein de votre organisation : la valeur élevée sur la liste des utilisateurs que vous devez examiner, par rapport à d’autres utilisateurs de votre organisation. Le nombre sera rouge si un utilisateur est au-dessus ou au-dessus du 90e centile des utilisateurs à risque au sein de votre organisation.

La page Utilisateur vous aide à répondre aux questions :Qui est l’utilisateur ?

Examinez le volet gauche pour obtenir des informations sur l’identité de l’utilisateur et sur ce qui connu à son sujet. Ce volet vous fournit des informations sur le rôle de l’utilisateur dans votre entreprise et son service. L’utilisateur est-il un ingénieur DevOps qui effectue souvent des activités inhabituelles dans le cadre de son travail ? L’utilisateur est-il un employé mécontent qui vient de manquer une promotion ?L’utilisateur présente-t-il des risques ?

Consultez le haut du volet droit pour savoir s’il vaut la peine d’examiner l’utilisateur. Qu’est-ce que le score de risque de l’employé ?Quel risque présente l’utilisateur pour votre organisation ?

Examinez la liste dans le volet inférieur, qui vous fournit chaque activité et chaque alerte associée à l’utilisateur pour vous aider à comprendre le type de risque que l’utilisateur représente. Dans la chronologie, sélectionnez chaque ligne pour que vous puissiez explorer plus en détail l’activité ou l’alerte elle-même. Vous pouvez également sélectionner le nombre à côté de l’activité afin de comprendre la preuve qui a influencé le score lui-même.Quel est le risque pour les autres ressources de votre organisation ?

Sélectionnez l’onglet Chemins de mouvement latéral pour comprendre les chemins qu’un attaquant peut utiliser pour contrôler d’autres ressources de votre organisation. Par exemple, même si l’utilisateur que vous examinez dispose d’un compte non sensible, un attaquant peut utiliser des connexions au compte pour découvrir et tenter de compromettre des comptes sensibles dans votre réseau. Pour plus d’informations, consultez Utiliser les chemins de mouvement latéral.

Remarque

Il est important de se rappeler que si la page Utilisateur fournit des informations sur les appareils, les ressources et les comptes sur toutes les activités, le score de priorité d’examen est la somme de toutes les activités et alertes à risque au cours des 7 derniers jours.

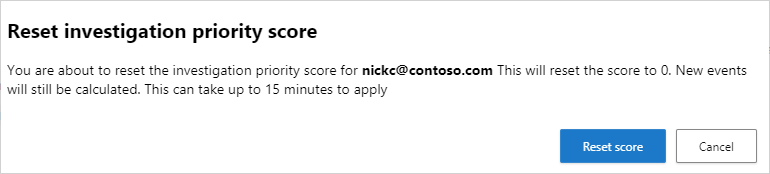

Réinitialiser le score utilisateur

Si l’utilisateur a été examiné et qu’aucun soupçon de compromission n’a été trouvé, ou pour une raison quelconque, que vous préférez réinitialiser le score de priorité d’examen de l’utilisateur, vous pouvez réinitialiser manuellement le score.

Dans le portail Microsoft Defender, sous Ressources, sélectionnez Identités.

Sélectionnez les trois points à droite de l’utilisateur examiné, puis choisissez Réinitialiser le score de priorité d’examen. Vous pouvez également sélectionner Afficher la page utilisateur, puis Réinitialiser le score de priorité d’examen à partir des trois points de la page Utilisateur.

Remarque

Seuls les utilisateurs disposant d’un score de priorité d’examen différent de zéro peuvent être réinitialisés.

Sélectionnez Réinitialiser le score dans la fenêtre de confirmation.

Phase 3 : Examen approfondi des utilisateurs

Lorsque vous examinez un utilisateur en fonction d’une alerte ou si vous avez vu une alerte dans un système externe, il se peut que des activités seules ne soient pas à l’origine d’une alarme. Cependant, lorsque Defender for Cloud Apps les agrège avec d’autres activités, l’alerte peut être une indication d’un événement suspect.

Lorsque vous examinez un utilisateur, il convient de poser ces questions sur les activités et les alertes que vous voyez :

Existe-t-il une justification commerciale pour que cet employé effectue ces activités ? Par exemple, si une personne de Marketing accède à la base de code ou qu’une personne du développement accède à la base de données Finance, vous devez suivre l’employé pour vous assurer qu’il s’agissait d’une activité intentionnelle et justifiée.

Accédez au journal d’activité pour comprendre pourquoi cette activité a reçu un score élevé contrairement à d’autres. Vous pouvez définir la priorité d’examen sur Est défini pour comprendre quelles activités sont suspectes. Par exemple, vous pouvez filtrer en fonction de la priorité d’examen pour toutes les activités qui se sont produites en Ukraine. Vous pouvez ensuite voir s’il y avait d’autres activités risquées, depuis où l’utilisateur s’est connecté, et vous pouvez facilement pivoter vers d’autres explorations, telles que les activités cloud et sur site récentes non anormales, pour poursuivre votre examen.

Phase 4 : Protéger votre organisation

Si votre examen vous conduit à la conclusion qu’un utilisateur est compromis, suivez ces étapes pour atténuer le risque.

Contactez l’utilisateur : à l’aide des coordonnées de l’utilisateur intégrées à Defender for Cloud Apps à partir d’Active Directory, vous pouvez explorer chaque alerte et activité pour résoudre l’identité de l’utilisateur. Assurez-vous que l’utilisateur est familiarisé avec les activités.

Directement à partir du portail Microsoft Defender, à la page Identités, sélectionnez les trois points en regard de l’utilisateur examiné et choisissez s’il faut demander à l’utilisateur de se reconnecter, suspendre l’utilisateur ou confirmer que l’utilisateur est compromis.

Dans le cas d’une identité compromise, vous pouvez demander à l’utilisateur de réinitialiser son mot de passe, en veillant à ce que le mot de passe respecte les recommandations en matière de longueur et de complexité.

Si vous explorez une alerte et que vous déterminez que l’activité ne doit pas avoir déclenché d’alerte, dans le tiroir d’activités, sélectionnez le lien Envoyer un retour d’expérience afin que nous puissions être sûrs d’ajuster notre système d’alerte à l’esprit avec votre organisation.

Après avoir corrigé le problème, fermez l’alerte.

Voir aussi

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour