Examinez les alertes de sécurité Defender pour Identity dans Microsoft Defender XDR

Cet article explique le bases de l’utilisation des alertes de sécurité de Microsoft Defender pour Identity dans Microsoft Defender XDR.

Les alertes Defender pour Identity sont intégrées en mode natif à Microsoft Defender XDR avec un format de page d’alerte d’identité dédié.

La page d’alerte d’identité offre Microsoft Defender pour Identity clients une meilleure enrichissement des signaux inter-domaines et de nouvelles fonctionnalités de réponse d’identité automatisée. Il garantit que vous restez sécurisé et contribue à améliorer l’efficacité de vos opérations de sécurité.

L’un des avantages de l’examen des alertes par le biais de Microsoft Defender XDR est que Microsoft Defender pour Identity alertes sont davantage corrélées avec les informations obtenues de chacun des autres produits de la suite. Ces alertes améliorées sont cohérentes avec les autres formats d’alerte Microsoft Defender XDR provenant de Microsoft Defender for Office 365 et de Microsoft Defender for Endpoint. La nouvelle page élimine efficacement la nécessité d’accéder à un autre portail produit pour examiner les alertes associées à l’identité.

Les alertes provenant de Defender pour Identity peuvent désormais déclencher les fonctionnalités d’investigation et de réponse automatisées Microsoft Defender (AIR), notamment la correction automatique des alertes et l’atténuation des outils et des processus qui peuvent contribuer à l’activité suspecte.

Important

Dans le cadre de la convergence avec Microsoft Defender XDR, certaines options et détails ont changé à partir de leur emplacement dans le portail Defender for Identity. Lisez les détails ci-dessous pour découvrir où trouver les fonctionnalités familières et nouvelles.

Examiner les alertes de sécurité

Les alertes sont accessibles à partir de plusieurs emplacements, notamment la page Alertes, la page Incidents, les pages des appareils individuels et à partir de la page de repérage avancé. Dans cet exemple, nous allons passer en revue la page Alertes.

Dans Microsoft Defender XDR, accédez aux incidents et alertes , puis aux alertes.

Pour afficher les alertes de Defender pour Identity, en haut à droite, sélectionnez Filtrer, puis, sous Sources de service, sélectionnez Microsoft Defender pour Identity, puis sélectionnez Appliquer :

Les alertes sont affichées avec des informations dans les colonnes suivantes : Nom de l’alerte, Balises, Gravité, État d’investigation, État, Catégorie, Source de détection, Ressources impactées, Première activité et Dernière activité.

Catégories des alertes de sécurité

Les alertes de sécurité Defender pour Identity sont réparties dans les catégories ou phases suivantes, à l’instar des phases d’une chaîne de destruction de cyber-attaque typique.

- Alertes de reconnaissance

- Alertes indiquant des informations d’identification compromises

- Alertes de mouvement latéral

- Alertes de domination du domaine

- Alertes d’exfiltration

Gérer les alertes

Si vous sélectionnez le nom de l’alerte pour l’une des alertes, vous accédez à la page avec des détails sur l’alerte. Dans le volet gauche, vous verrez un résumé de ce qui s’est passé :

Au-dessus de la zone Ce qui s’est passé sont des boutons pour les comptes, l’hôte de destination et l’hôte source de l’alerte. Pour d’autres alertes, vous pouvez voir des boutons pour plus d’informations sur les hôtes, comptes, adresses IP, domaines et groupes de sécurité supplémentaires. Sélectionnez l’un d’eux pour obtenir plus de détails sur les entités impliquées.

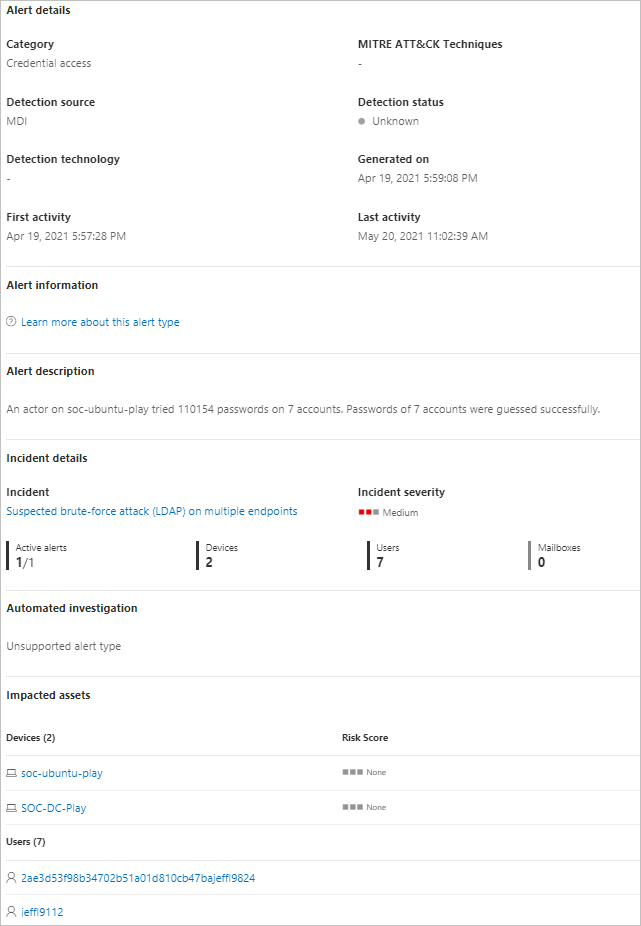

Dans le volet droit, vous verrez les détails de l’alerte. Ici, vous pouvez voir plus de détails et effectuer plusieurs tâches :

Classifier cette alerte : ici, vous pouvez désigner cette alerte en tant que vraie alerte ou fausse alerte.

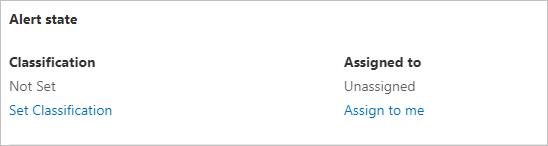

État de l’alerte : dans la classification définie, vous pouvez classer l’alerte comme Vraie ou Fausse. Dans Affecté à, vous pouvez affecter l’alerte à vous-même ou l’annuler.

Détails de l’alerte : sous Détails de l’alerte, vous trouverez plus d’informations sur l’alerte spécifique, suivez un lien vers la documentation sur le type d’alerte, consultez l’incident auquel l’alerte est associée, examinez les enquêtes automatisées liées à ce type d’alerte et consultez les appareils et utilisateurs affectés.

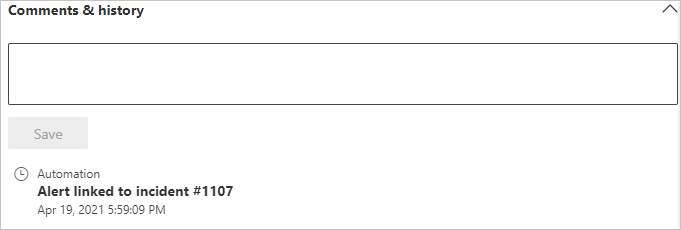

Commentaires & historique : ici, vous pouvez ajouter vos commentaires à l’alerte et afficher l’historique de toutes les actions associées à l’alerte.

Gérer l’alerte : si vous sélectionnez Gérer l’alerte, vous accédez à un volet qui vous permettra de modifier les points suivants :

État : vous pouvez choisir Nouveau, Résolu ou En cours.

Classification : vous pouvez choisir Vraie alerte ou Fausse alerte.

Commentaire : vous pouvez ajouter un commentaire sur l’alerte.

Si vous sélectionnez les trois points en regard de Gérer l’alerte, vous pouvez lier une alerte à un autre incident, créer une règle de suppression (disponible uniquement pour les clients en préversion) ou demander aux experts Defender.

Vous pouvez également exporter l’alerte dans un fichier Excel. Pour ce faire, sélectionnez Exporter.

Remarque

Dans le fichier Excel, vous disposez maintenant de deux liens : Afficher dans Microsoft Defender pour Identity et Afficher dans Microsoft Defender XDR. Chaque lien vous amènera sur le portail approprié et fournira des informations sur l’alerte.

Alertes de paramétrage

Ajustez vos alertes pour les ajuster et les optimiser, ce qui réduit les faux positifs. Le réglage des alertes permet à vos équipes SOC de se concentrer sur les alertes à priorité élevée et d’améliorer la couverture de détection des menaces dans votre système. Dans Microsoft Defender XDR, créez des conditions de règles en fonction des types de preuves, puis appliquez votre règle sur n’importe quel type de règle qui correspond à vos conditions.

Pour plus d’informations, consultez Paramétrer une alerte.

Voir aussi

En savoir plus

- Essayez notre guide interactif : Détecter les activités suspectes et les attaques potentielles avec Microsoft Defender pour Identity