Présentation des alertes de sécurité

Les alertes de sécurité Microsoft Defender pour Identity expliquent, dans un langage et des graphiques clairs, les activités suspectes identifiées sur votre réseau et les acteurs et les ordinateurs impliqués dans les menaces. Les alertes sont classées par gravité, ont des codes de couleur pour les rendre faciles à filtrer visuellement et sont organisées par phase de menace. Chaque alerte est conçue pour vous aider à comprendre rapidement ce qui se passe sur votre réseau. Les listes de preuves d’alerte contiennent des liens directs vers les utilisateurs et les ordinateurs impliqués, afin de faciliter et de diriger vos enquêtes.

Dans cet article, vous allez découvrir la structure des alertes de sécurité Defender pour Identity et comment les utiliser.

- Structure des alertes de sécurité

- Classifications des alertes de sécurité

- Catégories des alertes de sécurité

- Examen avancé des alertes de sécurité

- Entités associées

- Defender pour Identity et NNR (Network Name Resolution)

Structure des alertes de sécurité

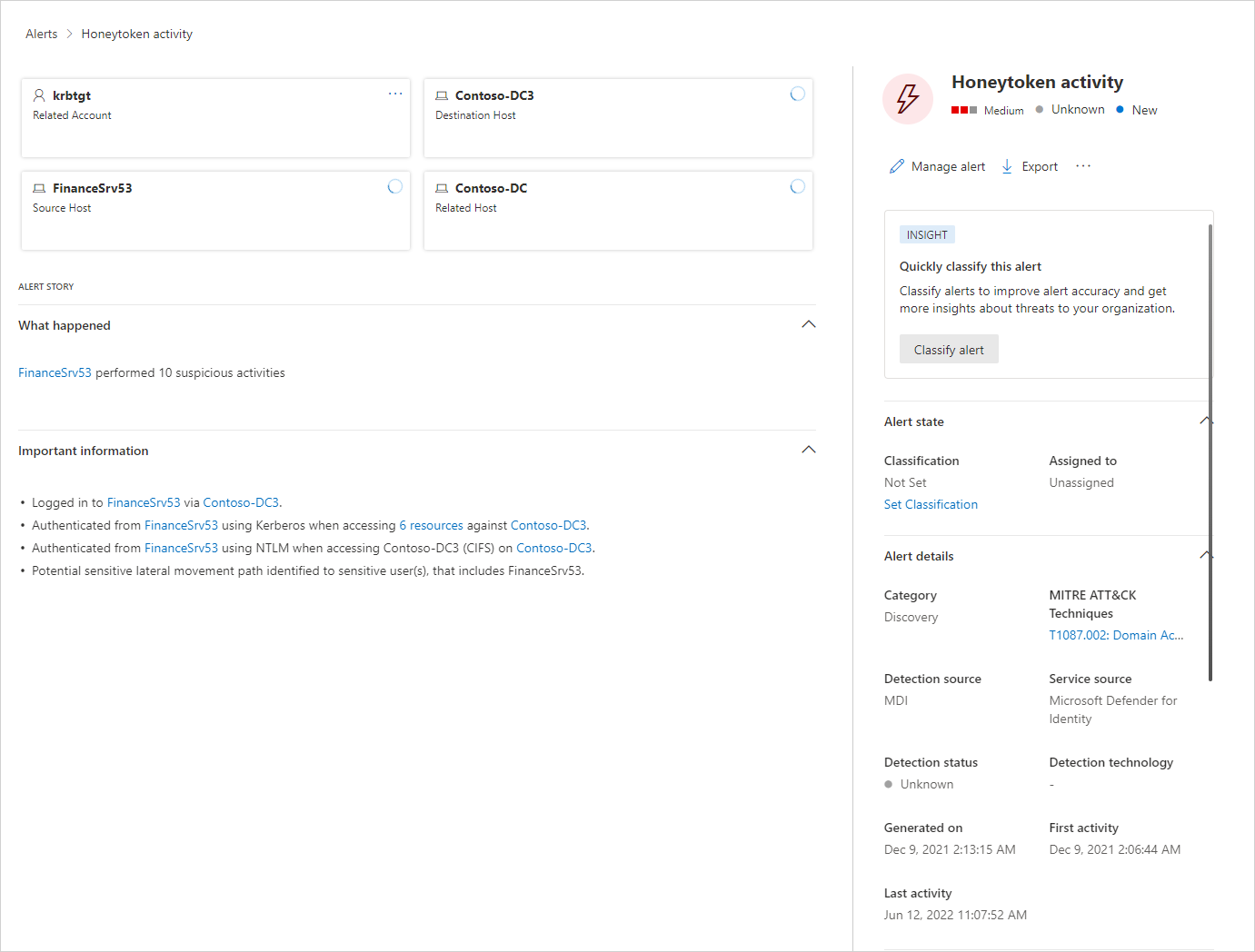

Chaque alerte de sécurité Defender pour Identity inclut une histoire d’alerte. Il s'agit de la chaîne des événements liés à cette alerte dans l'ordre chronologique, ainsi que d'autres informations importantes liées à l'alerte.

Sur la page Alerte, vous pouvez :

Gérer l’alerte : modifier l’état, l’affectation et la classification de l’alerte. Vous pouvez également ajouter un commentaire.

Exporter : télécharger un rapport Excel détaillé pour l’analyse

Lier une alerte à un autre incident : lier une alerte à un nouvel incident existant

Pour plus d’informations, consultez Examiner les alertes dans Microsoft Defender XDR.

Classifications des alertes de sécurité

Après un examen approprié, toutes les alertes de sécurité Defender pour Identity peuvent être classées comme l’un des types d’activité suivants :

Vrai positif (TP) : action malveillante détectée par Defender pour Identity.

Vrai positif bénin (B-TP) : action détectée par Defender pour Identity qui est réelle, mais pas malveillante, telle qu’un test d’intrusion ou une activité connue générée par une application approuvée.

Faux positif (FP) : une fausse alarme, ce qui signifie que l’activité n’a pas eu lieu.

L’alerte de sécurité est-elle un TP, B-TP ou FP

Pour chaque alerte, posez les questions suivantes pour déterminer la classification de l’alerte et vous aider à déterminer ce qu’il faut faire ensuite :

- Quelle est la fréquence de cette alerte de sécurité spécifique dans votre environnement ?

- L’alerte a-t-elle été déclenchée par les mêmes types d’ordinateurs ou d’utilisateurs ? Par exemple, des serveurs ayant le même rôle ou des utilisateurs du même groupe/service ? Si les ordinateurs ou les utilisateurs sont similaires, vous pouvez décider de les exclure afin d’éviter d’autres alertes FP à l‘avenir.

Remarque

Une augmentation du nombre d'alertes du même type réduit généralement le niveau de suspicion ou d'importance de l'alerte. Pour les alertes répétées, vérifiez les configurations et utilisez les détails et définitions des alertes de sécurité pour comprendre exactement ce qui déclenche les répétitions.

Catégories des alertes de sécurité

Les alertes de sécurité Defender pour Identity sont divisées en catégories ou phases suivantes, comme les phases observées dans une chaîne de destruction de cyber-attaque classique. Pour en savoir plus sur chaque phase et sur les alertes conçues pour détecter chaque attaque, cliquez sur les liens suivants :

- Alertes de reconnaissance

- Alertes indiquant des informations d’identification compromises

- Alertes de mouvement latéral

- Alertes de domination du domaine

- Alertes d’exfiltration

Examen avancé des alertes de sécurité

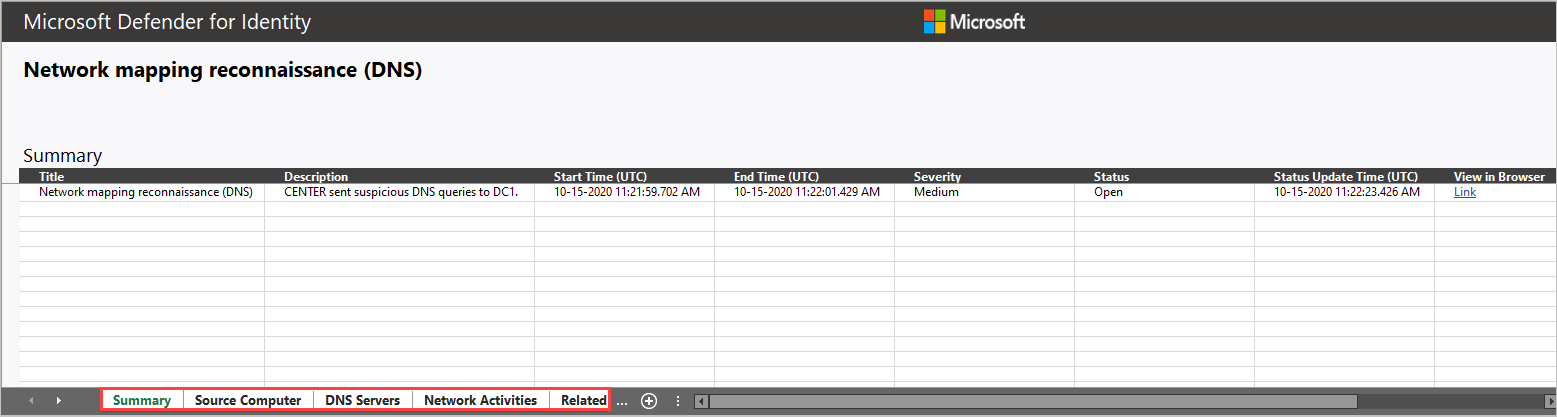

Pour obtenir plus de détails sur une alerte de sécurité, sélectionnez Exportation sur une page de détails de l’alerte pour télécharger le rapport d’alerte détaillé au format Excel.

Le fichier téléchargé comprend un résumé des détails de l'alerte dans le premier onglet :

- Titre

- Description

- Heure de début [UTC]

- Heure de fin (UTC)

- Gravité : faible, moyenne, élevée

- Statut : ouvert/fermé

- Heure de la mise à jour de statut (UTC)

- Afficher dans le navigateur

Toutes les entités impliquées, y compris les comptes, les ordinateurs et les ressources, sont répertoriées, séparées par leur rôle. Des détails sont fournis pour la source, la destination ou l'entité attaquée, en fonction de l'alerte.

La plupart des onglets incluent les données suivantes par entité :

Nom

Détails

Type

SamName

Ordinateur source

Utilisateur source (si disponible)

Contrôleurs de domaine

Ressource accessible : heure, ordinateur, nom, détails, type, service.

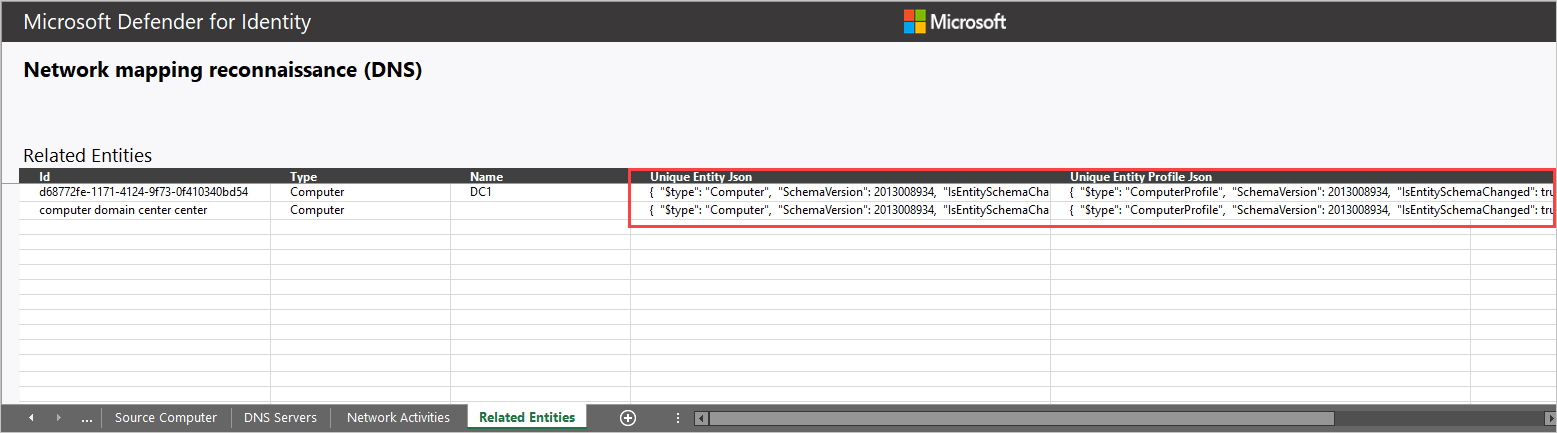

Entités associées : ID, Type, Name, Unique Entity Json, Unique Entity Profile Json

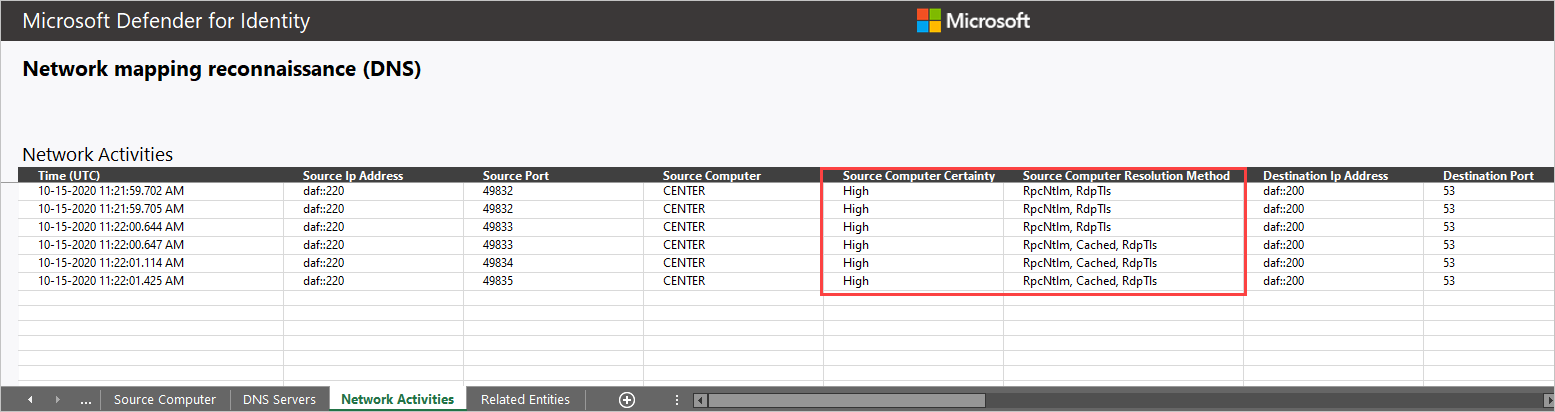

Toutes les activités brutes capturées par les capteurs Defender pour Identity liés à l’alerte (activités réseau ou événement), notamment :

- Activités réseau

- Activités d’événement

Certaines alertes comportent des onglets supplémentaires, tels que des détails sur :

- Les comptes attaqués lorsque l'attaque présumée utilise la force brute.

- Les serveurs du système de noms de domaine (DNS) lorsque l'attaque présumée implique une reconnaissance de la cartographie du réseau (DNS).

Par exemple :

Entités associées

Dans chaque alerte, le dernier onglet fournit les Entités associées. Les entités associées sont toutes les entités impliquées dans une activité suspecte, sans distinction du « rôle » qu’elles ont joué dans l’alerte. Chaque entité a deux fichiers Json, le Unique Entity Json et Unique Entity Profile Json. Utilisez ces deux fichiers Json pour en savoir plus sur l’entité et pour vous aider à examiner l’alerte.

Fichier Json de l'entité unique

Inclut les données que Defender pour Identity a apprises d’Active Directory sur le compte. Cela inclut tous les attributs tels que Distinguished Name, SID, LockoutTime et PasswordExpiryTime. Pour les comptes d’utilisateur, il inclut des données telles que Department, Mail et PhoneNumber. Pour les comptes d’ordinateur, il inclut des données telles que OperatingSystem, IsDomainController et DnsName.

Fichier Json du profil de l'entité unique

Inclut toutes les données profilées par Defender pour Identity sur l’entité. Defender pour Identity utilise les activités réseau et d’événements capturées pour en savoir plus sur les utilisateurs et les ordinateurs de l’environnement. Les profils Defender pour Identity contiennent des informations pertinentes par entité. Ces informations contribuent aux fonctionnalités d’identification des menaces de Defender pour Identity.

Comment puis-je utiliser les informations Defender pour Identity dans un examen ?

Les examens peuvent être aussi détaillés que nécessaire. Voici quelques idées pour examiner les données fournies par Defender pour Identity.

- Vérifiez si tous les utilisateurs associés appartiennent au même groupe ou service.

- Les utilisateurs associés partagent-ils des ressources, des applications ou des ordinateurs ?

- Un compte est-il actif même si son PasswordExpiryTime est déjà passé ?

Defender pour Identity et NNR (Network Name Resolution)

Les fonctionnalités de détection de Defender pour Identity s’appuient sur la résolution de noms réseau active (NNR) pour résoudre les adresses IP sur des ordinateurs de votre organisation. À l’aide de NNR, Defender pour Identity est en mesure de mettre en corrélation les activités brutes (contenant des adresses IP) et les ordinateurs pertinents impliqués dans chaque activité. En fonction des activités brutes, Defender pour Identity profile des entités, y compris les ordinateurs, et génère des alertes.

Les données NNR sont cruciales pour détecter les alertes suivantes :

- Suspicion d’usurpation d’identité (pass-the-ticket)

- Suspicion d’attaque DCSync (réplication des services d’annuaire)

- Reconnaissance de mappage réseau (DNS)

Utilisez les informations NNR fournies dans l’onglet Activités réseau du rapport de téléchargement d’alerte pour déterminer si une alerte est un FP. Dans les cas d’une alerte FP, il est fréquent que le résultat de certitude NNR soit donné avec un faible niveau de confiance.

Les données de rapport sont téléchargées dans deux colonnes :

Ordinateur de destination/source

- Certitude : une certitude à faible résolution peut indiquer une résolution de nom incorrecte.

Ordinateur de destination/source

- Méthode de résolution : fournit les méthodes NNR utilisées pour résoudre l’adresse IP sur l’ordinateur de l’organisation.

Pour plus d’informations sur l’utilisation des alertes de sécurité Defender pour Identity, consultez Utilisation des alertes de sécurité.