Sécurité

Approche

Les données et les services Microsoft Kaizala sont hébergés sur Office 365 & plateforme cloud Microsoft Azure. Microsoft est reconnu comme un leader du secteur de la sécurité cloud. Utilisant des décennies d’expérience dans la création de logiciels d’entreprise et l’exécution de services en ligne, notre équipe apprend constamment et met à jour continuellement nos services et applications pour fournir un service de productivité cloud sécurisé qui répond aux normes rigoureuses du secteur en matière de conformité.

Le cycle de vie du développement de la sécurité (SDL) traite de la sécurité à chaque phase de développement, de la planification initiale au lancement. Par exemple, dans la phase de conception, des diagrammes de flux de données détaillés (DFD), des modèles de menace sont créés et soigneusement examinés pour les différents composants afin d’identifier et de traiter les risques de sécurité. En plus des révisions par les pairs, des outils sont utilisés pour la détection et la vérification automatisées des problèmes de sécurité.

Les protocoles physiques et réseau standard sont pris en charge pour répondre aux besoins de sécurité les plus élevés de toute solution. Ces centres de données sont certifiés avec des certifications standard du secteur. Vous trouverez plus d’informations sur la sécurité Azure sur ce site web.

Sécurité au niveau du service

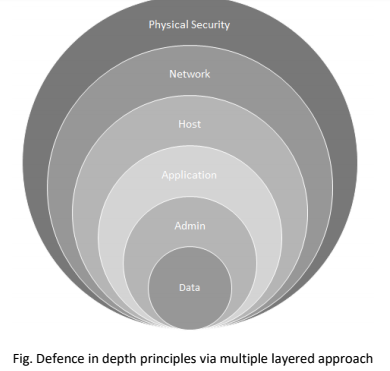

Au niveau du service, nous utilisons une stratégie de défense en profondeur qui protège vos données par le biais de plusieurs couches de sécurité, comme illustré dans le diagramme ci-dessous :

Une stratégie de défense en profondeur garantit que les contrôles de sécurité sont présents dans différentes couches du service et que, en cas de défaillance d’un domaine, il existe des contrôles de compensation pour maintenir la sécurité à tout moment. La stratégie inclut également des tactiques pour détecter, empêcher et atténuer les violations de sécurité avant qu’elles ne se produisent. Cela implique des améliorations continues des fonctionnalités de sécurité au niveau du service, notamment : - Contrôles physiques, surveillance vidéo, contrôle d’accès, cartes à puce, protection contre les incendies, etc. - Routeurs de périphérie, pare-feu, détection des intrusions, analyse des vulnérabilités - Contrôle d’accès et surveillance, anti-programme malveillant, gestion des correctifs et de la configuration - Ingénierie sécurisée (SDL), contrôle d’accès et surveillance, anti-programme malveillant - Gestion des comptes, formation et sensibilisation, filtrage - Gestion des menaces et des vulnérabilités, surveillance de la sécurité et réponse, contrôle d’accès et surveillance, intégrité des fichiers/données, chiffrement

Nous continuons d’investir dans l’automatisation des systèmes qui permet d’identifier les comportements anormaux et suspects et de répondre rapidement pour atténuer les risques de sécurité. Nous faisons également évoluer en permanence un système hautement efficace de déploiement de correctifs automatisés qui génère et déploie des solutions aux problèmes identifiés par les systèmes de surveillance, le tout sans intervention humaine. Cela améliore considérablement la sécurité et l’agilité du service. Nous effectuons régulièrement des tests d’intrusion pour permettre l’amélioration continue des procédures de réponse aux incidents. Ces tests internes aident nos experts en sécurité à créer un processus de réponse et une automatisation méthodiques, reproductibles et optimisés au niveau des étapes.

Anti-programme malveillant, mise à jour corrective et gestion de la configuration

L’utilisation de logiciels anti-programme malveillant est un mécanisme principal de protection de vos ressources contre les logiciels malveillants. Le logiciel détecte et empêche l’introduction de virus informatiques et de vers dans les systèmes de service. Il met également en quarantaine les systèmes infectés et empêche d’autres dommages jusqu’à ce que des mesures de correction soient prises. Les logiciels anti-programme malveillant fournissent un contrôle préventif et détective sur les logiciels malveillants.

Nos exigences de configuration de base standard pour les serveurs, les appareils réseau et d’autres applications Microsoft sont documentées là où les normes décrivent l’utilisation d’un package standard. Ces packages sont prétestés et configurés avec des contrôles de sécurité.

Les modifications, telles que les mises à jour, les correctifs logiciels et les correctifs apportés à l’environnement de production, suivent le même processus de gestion des modifications standard. Les correctifs sont implémentés dans le délai spécifié par la société émettrice. Les modifications sont à la fois examinées et évaluées par nos équipes d’examen et le Conseil consultatif sur les changements pour l’applicabilité, les risques et l’affectation des ressources avant d’être implémentées.

Protection contre les menaces de sécurité

Le paysage global des cybermenaces est passé des menaces opportunistes traditionnelles à l’intégration d’adversaires persistants et déterminés. Nous vous dotons d’une approche de défense en profondeur pour répondre au continuum des menaces allant des « hacktivistes » courants aux cybercriminels en passant par les acteurs de l’État-nation.

Notre stratégie de sécurité Office 365 repose sur une stratégie dynamique avec quatre piliers de réflexion. Le changement d’état d’esprit que nous avons fait pour rendre nos défenses plus efficaces et en constante évolution est communément appelé « Supposer une violation » et suppose qu’une violation s’est déjà produite dans l’environnement et n’est tout simplement pas connue. Avec cet état d’esprit, les équipes de sécurité tentent continuellement de détecter et d’atténuer les menaces de sécurité qui ne sont pas largement connues. Un ensemble d’exercices consiste à propager artificiellement une menace de sécurité et à faire en sorte qu’un autre groupe réponde et atténue la menace. L’objectif principal de ces exercices est de rendre Office 365 résilient afin que les nouvelles vulnérabilités soient rapidement détectées et atténuées.

Le premier pilier de la stratégie de sécurité est appelé « Prévention des violations ». Notre investissement dans ce pilier implique des améliorations continues des fonctionnalités de sécurité intégrées. - Il s’agit notamment de l’analyse et de la correction des ports, de l’analyse des vulnérabilités de périmètre, des correctifs du système d’exploitation, des limites d’isolation/violation au niveau du réseau, de la détection et de la prévention DDoS, de l’accès juste-à-temps, des tests d’intrusion de site en direct et de l’authentification multifacteur pour l’accès au service. - Le deuxième pilier est appelé « Détecter une violation ». Dans ce pilier, nos alertes système et de sécurité sont collectées et corrélées via un système d’analyse interne massif. Les signaux analysent les alertes internes au système ainsi que les signaux externes (par exemple, provenant d’incidents clients). Sur la base du Machine Learning, nous pouvons rapidement incorporer de nouveaux modèles pour déclencher des alertes, ainsi que déclencher automatiquement des alertes en cas d’anomalies dans le système. - Le troisième pilier est appelé « Répondre aux violations ». Ce pilier est utilisé pour atténuer les effets si un composant est compromis. Un processus de réponse aux incidents diligent, des procédures opérationnelles standard en cas d’incident, la possibilité de refuser ou d’arrêter l’accès aux données sensibles et les outils d’identification pour identifier rapidement les parties impliquées permettent de garantir la réussite de l’atténuation. - Le quatrième pilier est appelé « Récupération d’une violation », qui inclut les procédures d’exploitation standard pour renvoyer le service aux opérations. Le pilier inclut la possibilité de modifier les principaux de sécurité dans l’environnement, de mettre à jour automatiquement les systèmes affectés et d’auditer l’état du déploiement pour identifier les anomalies.

Access Control privilège minimum

Aucun ingénieur Microsoft n’a un accès permanent à l’environnement de production. Les tâches de déploiement, de gestion et de maintenance régulières sont gérées via l’automatisation. Cela empêche toute possibilité qu’un individu microsoft rouge obtienne l’accès aux données client.

Nous effectuons régulièrement des évaluations des vulnérabilités, des risques et d’autres menaces pour tous les composants hébergés, notamment les systèmes d’exploitation, l’infrastructure, les bases de données, les services web, les appareils réseau, les applications installées et en cours d’exécution, ainsi que la configuration sur tous les composants du système d’information identifiés. Un audit régulier des autorisations existantes pour les utilisateurs et les comptes de service est effectué pour adhérer à la stratégie d’accès au moindre privilège.

Chiffrement des données au repos

Le chiffrement côté serveur de toutes les ressources est activé avec des clés gérées par le service. Le chiffrement au repos protège les données au cas où des attaquants s’en procureraient sur des supports physiques. Les fonctionnalités de chiffrement-déchiffrement Azure suivantes sont activées pour garantir le chiffrement des données au repos :

Azure Storage Service Encryption (SSE) pour les stockages Blob Azure. Toutes les données sont chiffrées à l’aide du chiffrement AES 256 bits, l’un des chiffrements par blocs les plus puissants disponibles. Chiffrement des comptes de stockage classiques : tous les stockages sont donc déplacés vers des stockages gérés par les ressources.

Transparent Data Encryption (TDE) est utilisé pour effectuer le chiffrement des E/S en temps réel et le déchiffrement des fichiers de données et des fichiers journaux afin de fournir un chiffrement des données au repos. En outre, TDE peut fournir un chiffrement en transit pour les données mises en miroir ou livrées dans les journaux. Tous les réplicas de données sont également activés pour le chiffrement.

Chiffrement

Le chiffrement utilise le chiffrement des données, la gestion des clés de chiffrement et la génération sécurisée de nombres aléatoires. Seuls les algorithmes de chiffrement approuvés par microsoft Crypto Board sont utilisés. Nous utilisons uniquement des algorithmes de hachage conformes à FIPS 140-2 (Federal Information Processing Standard). Aucun algorithme de hachage interdit, cyphers de blocs symétriques interdits, fonctions aléatoires interdites, algorithmes asymétriques ou primitives de chiffrement n’est utilisé, et l’analyse régulière du code source est effectuée pour garantir la vérification future.

Accès sécurisé

Kaizala autorise toutes les communications via le protocole HTTPS uniquement, ce qui garantit une communication sécurisée sur l’Internet public. TLS 1.2 est activé et toutes les autres versions de TLS/SSL sont désactivées. (disponible à partir de la version de juin). La configuration TLS respecte ou dépasse les exigences de sécurité de Microsoft. Il ne prend pas en charge la clé faible et utilise uniquement l’algorithme de signature SHA256withRSA.

Seules les suites de chiffrement suivantes sont activées :

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp384r1 (eq. 7680 bits RSA) FS

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (eq. 3072 bits RSA) FS

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (0xc014) ECDH secp384r1 (eq. 7680 bits RSA) FS

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013) ECDH secp256r1 (eq. 3072 bits RSA) FS

- TLS_RSA_WITH_AES_256_GCM_SHA384 (0x9d)

- TLS_RSA_WITH_AES_128_GCM_SHA256 (0x9c)

- TLS_RSA_WITH_AES_256_CBC_SHA256 (0x3d)

- TLS_RSA_WITH_AES_128_CBC_SHA256 (0x3c)

- TLS_RSA_WITH_AES_256_CBC_SHA (0x35)

- TLS_RSA_WITH_AES_128_CBC_SHA (0x2f)

- TLS_RSA_WITH_3DES_EDE_CBC_SHA (0xa)

La configuration TLS est configurée avec

- La renégociation non sécurisée doit être désactivée.

- La compression TLS doit être désactivée.

La reprise du ticket de session TLS est activée pour accélérer la connectivité. L’authentification basée sur les jetons est utilisée pour l’authentification et l’autorisation de l’accès utilisateur.

Stockage et gestion des secrets

La mission fondamentale de La gestion des secrets est de protéger les données des clients que nous servons d’une manière cohérente avec les idéaux les plus élevés de notre secteur et de tirer parti des processus automatisés pour réduire l’accès humain aux données client, ce qui nous aidera à réussir dans cette entreprise.

Toutes les données HBI telles que les clés de service, les mots de passe, les clés, les certificats et autres éléments sécurisables nécessaires au fonctionnement du service sont stockées dans un coffre de clés sécurisé sans aucun accès humain à celui-ci. Seuls les composants de service requis qui nécessitent un accès pour maintenir le service en cours d’exécution de manière hautement disponible et fiable ont accès.

Pour garantir la gestion des secrets, Kaizala utilise le processus d’échange de secrets défini, utilise la prise en charge du magasin de secrets sécurisé et fournit un contrôle d’accès pour restreindre l’accès aux secrets. Nous ne copieons pas le secret vers des partages de fichiers ou toute autre communication ou stockage externe et/ou ne créons pas de ressources en dehors de l’environnement d’infrastructure des services Office sécurisé. Il fournit également une couche d’audit. Outils de gestion centralisés des secrets conçus pour assurer la cohérence, l’isolation, la redondance et éviter les temps d’arrêt dus à l’expiration des secrets.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour