Afficher les évaluations de mise à jour dans Update Management

Attention

Cet article fait référence à CentOS, une distribution Linux proche de l’état EOL (End Of Life). Faites le point sur votre utilisation afin de vous organiser en conséquence. Pour plus d’informations, consultez les Conseils sur la fin de vie CentOS.

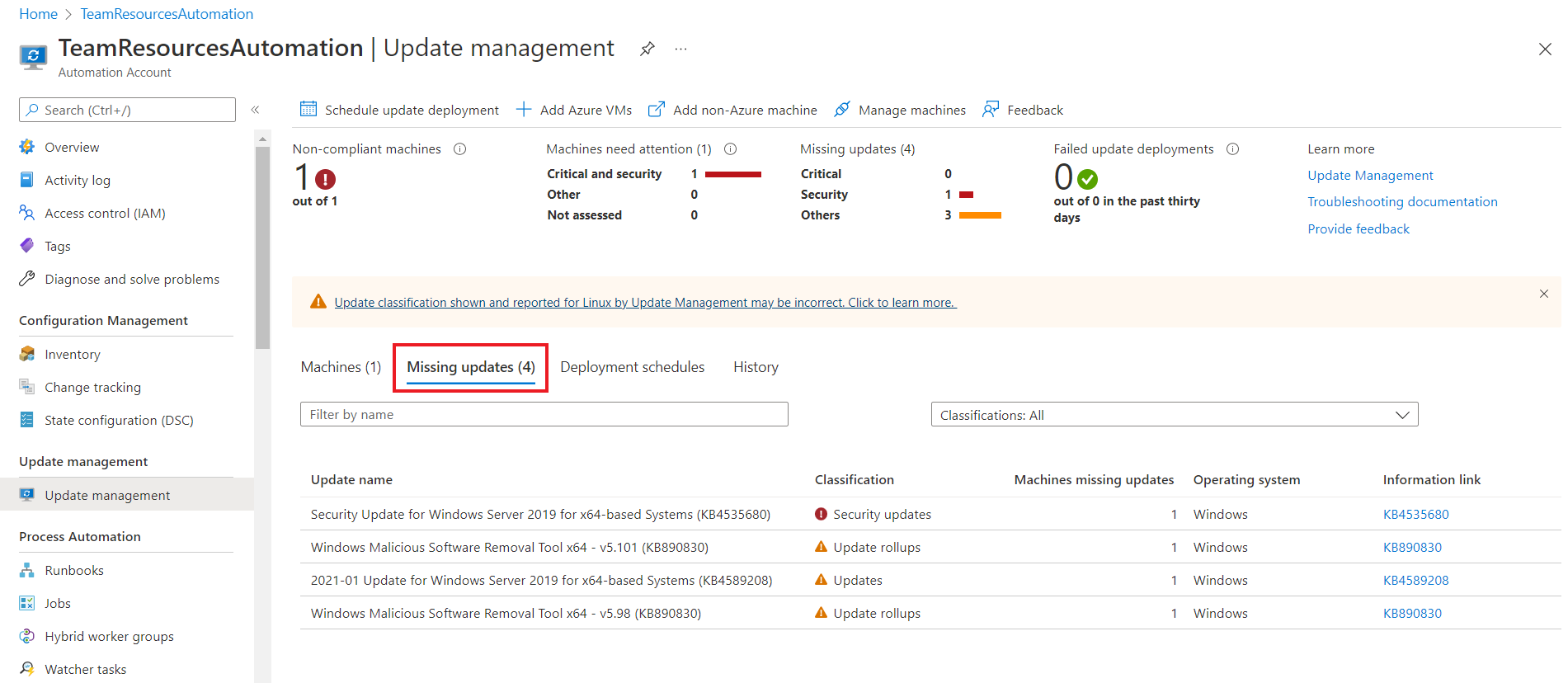

Dans Update Management, vous pouvez voir des informations sur vos ordinateurs, les mises à jour manquantes, les déploiements de mises à jour et les déploiements de mises à jour planifiés. Vous pouvez voir les informations d’évaluation de la machine virtuelle Azure sélectionnée, sur le serveur avec Azure Arc sélectionné ou sur compte Automation pour l’ensemble des machines et serveurs configurés.

Afficher l’évaluation des mises à jour

Pour afficher l’évaluation des mises à jour sur une machine virtuelle Azure, procédez comme suit :

- Connectez-vous au portail Azure.

- Accédez à Machines virtuelles et sélectionnez votre machine virtuelle dans la liste. Sous Opérations dans le menu de gauche, sélectionnez Mises à jour, puis Accéder à Update Management.

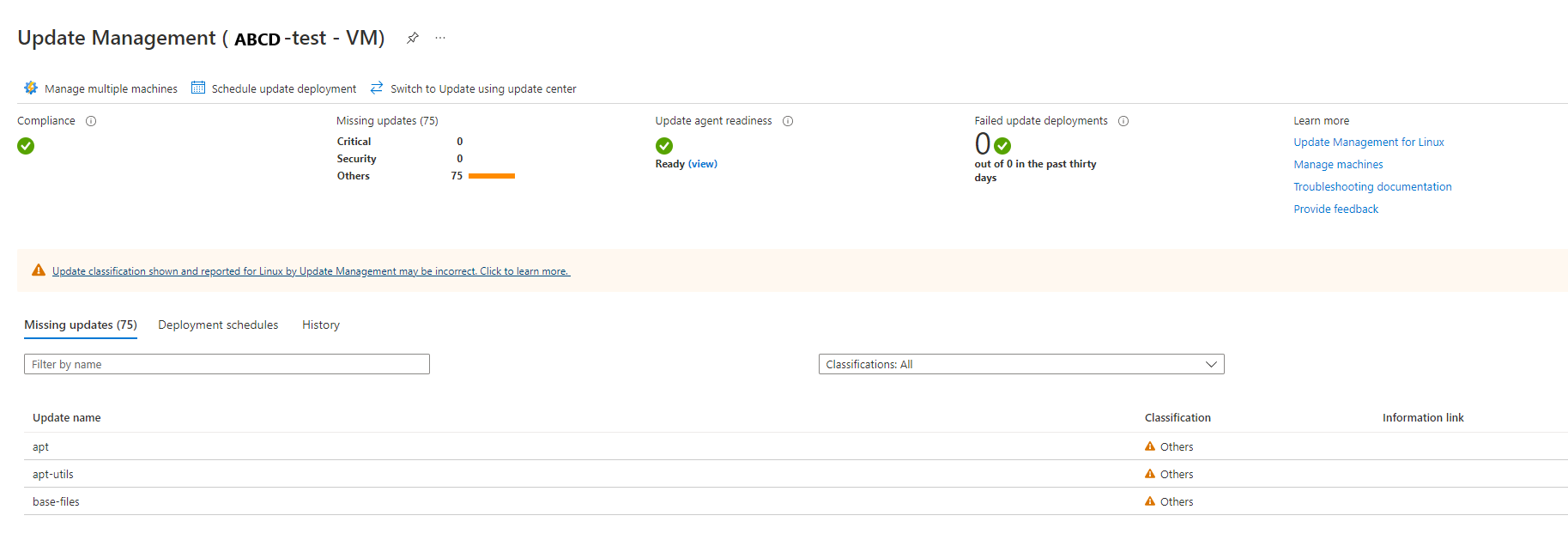

Dans Update Management, vous pouvez voir des informations sur votre machine, les mises à jour manquantes, les déploiements de mises à jour, la gestion de plusieurs machines, les déploiements de mises à jour planifiés, etc.

Pour afficher l’évaluation des mises à jour sur un serveur avec Azure Arc, procédez comme suit :

- Connectez-vous au portail Azure.

- Accédez à Serveurs – Azure Arc et sélectionnez votre serveur dans la liste. Dans le menu de gauche, sous Opération, sélectionnez Mises à jour invité + hôte, puis Accédez aux mises à jour à l’aide du Gestionnaire de mises à jour.

Dans Update Management, vous pouvez voir des informations sur votre machine avec Azure Arc, les mises à jour totales, les mises à jour d’évaluation, les déploiements de mises à jour planifiés, etc.

Pour afficher l’évaluation des mises à jour sur toutes les machines, y compris les serveurs avec Azure Arc, dans votre compte Automation, procédez comme suit :

- Connectez-vous au portail Azure.

- Accédez à Comptes Automation et sélectionnez votre compte Automation avec Update Management activé dans la liste. Dans votre compte Automation, sélectionnez Update Management dans le menu de gauche.

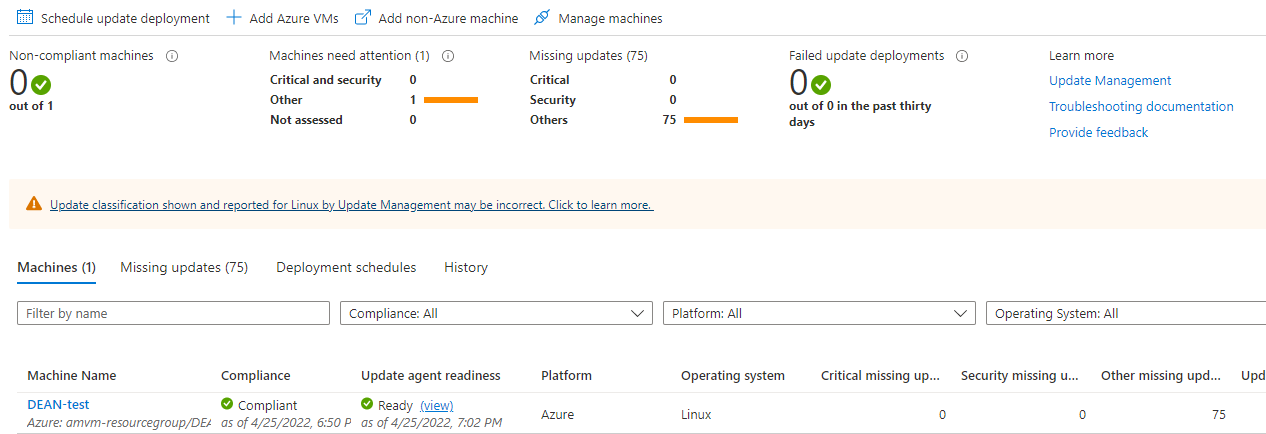

Les mises à jour pour votre environnement sont listées dans la page Gestion des mises à jour. Si des mises à jour sont identifiées comme manquantes, la liste s’affiche dans l’onglet Mises à jour manquantes.

- Sous la colonne Conformité, vous pouvez voir quand la machine a été évaluée pour la dernière fois.

- Sous la colonne Mettre à jour la disponibilité de l’agent, vous pouvez voir l’intégrité de l’agent de mise à jour. En cas de problème, sélectionnez le lien pour accéder à la documentation de résolution des problèmes, qui peut vous aider à remédier au problème.

- Sous Lien d’information, sélectionnez le lien d’une mise à jour pour ouvrir l’article de support qui vous donne des informations importantes sur la mise à jour.

Les valeurs affichées pour chaque colonne sont les suivantes :

| Nom du champ | Description |

|---|---|

| Machine Name | Nom de la machine attachée à Update Management. |

| Conformité | État de la conformité du système aux mises à jour critiques et de sécurité. |

| Préparation de l’agent de mise à jour | Intégrité de l’agent de mise à jour. En cas de problème, sélectionnez le lien pour accéder à la documentation de résolution des problèmes, qui peut vous aider à remédier au problème. |

| Plate-forme | Nature de la plateforme (Azure ou non). |

| Système d’exploitation | Nature du système d’exploitation (Windows ou Linux). |

| Mises à jour critiques manquantes | Nombre de mises à jour critiques manquantes. |

| Mises à jour de sécurité manquantes | Nombre de correctifs de sécurité manquants. |

| Autres mises à jour manquantes | Nombre de mises à jour, hors correctifs de sécurité et mises à jour critiques. |

| Source d’approbation des mises à jour | Source des mises à jour (mise à jour Windows, WSUS ou mise à jour Microsoft applicable à Windows). |

| Mise à jour automatique Windows | Paramètre de mise à jour du système d’exploitation par défaut sur la machine applicable à Windows. |

Remarque

Les informations qui s’affichent sur l’état de mise à jour des définitions de Windows Defender sont basées sur les dernières données synthétisées à partir de l’espace de travail Log Analytics et peuvent ne pas être à jour. Pour plus d’informations sur ce comportement, consultez La mise à jour de Windows Defender apparaît toujours comme manquante.

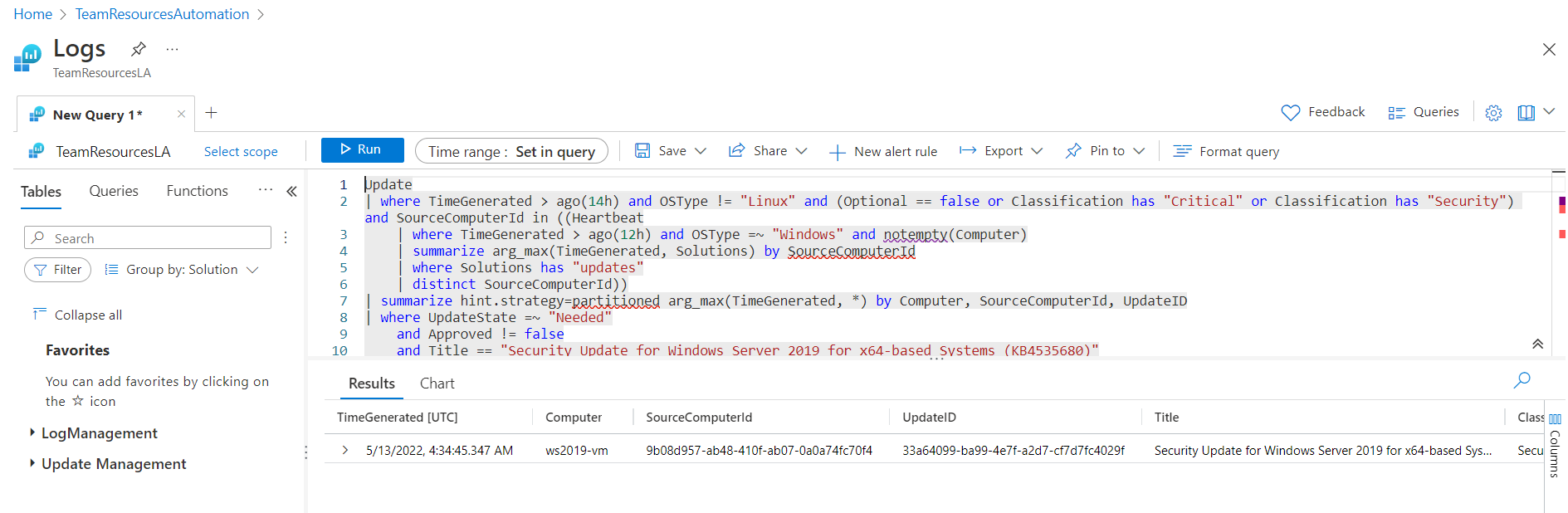

Cliquez n’importe où ailleurs sur la mise à jour pour ouvrir le volet Recherche dans les journaux. La requête pour la recherche dans les journaux est prédéfinie pour cette mise à jour spécifique. Vous pouvez modifier cette requête ou créer votre propre requête pour afficher des informations détaillées.

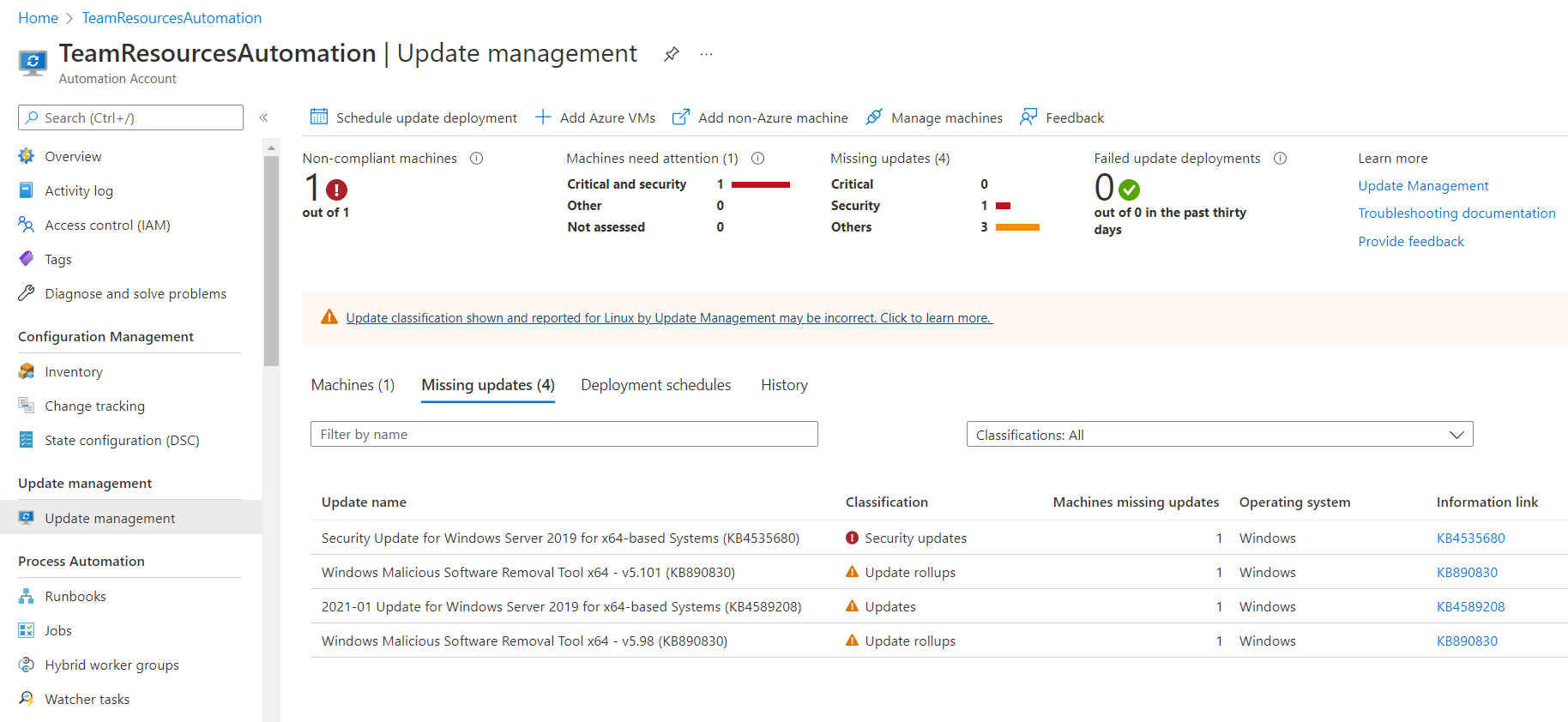

Afficher les mises à jour manquantes

Sélectionnez Mises à jour manquantes pour afficher la liste des mises à jour qui manquent à vos ordinateurs. Chaque mise à jour est répertoriée et peut être sélectionnée. Les informations sur le nombre de machines qui nécessitent la mise à jour, les détails sur le système d’exploitation et un lien permettant d’obtenir plus d’informations sont tous affichés. Le volet Recherche dans les journaux présente également d’autres informations sur les mises à jour.

Utiliser des classifications de mise à jour

Les tableaux suivants répertorient les classifications des mises à jour prises en charge dans Update Management, avec une définition de chaque classification.

Windows

| Classification | Description |

|---|---|

| Mises à jour critiques | Mises à jour relatives à des problèmes spécifiques concernant des bogues critiques non liés à la sécurité. |

| Mises à jour de sécurité | Mises à jour relatives à des problèmes de sécurité propres à un produit. |

| Correctifs cumulatifs | Ensembles de correctifs logiciels regroupés pour faciliter leur déploiement. |

| Packs de fonctionnalités | Nouvelles fonctionnalités de produit distribuées en dehors d’une version de produit. |

| Service Packs | Ensembles de correctifs logiciels appliqués à une application. |

| Mises à jour de définitions | Mises à jour de fichiers de définition de virus ou autre. |

| Outils | Utilitaires ou fonctionnalités permettant d’effectuer une ou plusieurs tâches. |

| Mises à jour | Mises à jour d’applications ou de fichiers actuellement installés. |

Linux

| Classification | Description |

|---|---|

| Mises à jour critiques et de sécurité | Mises à jour pour un problème spécifique ou un problème de sécurité propre à un produit. |

| Autres mises à jour | Toutes les autres mises à jour qui ne sont ni critiques par nature, ni des mises à jour de sécurité. |

Pour Linux, Update Management peut faire la différence entre les mises à jour critiques et les mises à jour de sécurité dans le cloud, tout en affichant les données d’évaluation. (Cette précision est possible en raison de l’enrichissement des données dans le cloud.) Pour la mise à jour corrective, Update Management s’appuie sur les données de classification disponibles sur l’ordinateur. Contrairement à d’autres distributions, CentOS n’a pas accès à ces informations dans les versions RTM du produit. Si vous disposez de machines CentOS configurées pour retourner les données de sécurité de la commande suivante, Update Management peut appliquer la mise à jour corrective en fonction des classifications :

sudo yum -q --security check-update

Il n’existe actuellement aucune méthode prise en charge permettant d’activer la disponibilité des données de classification natives sur CentOS. Pour le moment, seule une prise en charge optimale est proposée aux clients qui ont activé eux-mêmes cette fonctionnalité.

Pour classifier les mises à jour sur Red Hat Enterprise version 6, vous devez installer le plug-in yum-security. Sur Red Hat Enterprise Linux 7, le plug-in faisant déjà partie de yum lui-même, il est inutile d'installer quoi que ce soit. Pour plus d’informations, consultez l’article de base de connaissances Red Hat suivant.

Étapes suivantes

La phase suivante du processus consiste à déployer des mises à jour sur des machines non conformes et à passer en revue les résultats du déploiement.