Connecter votre plateforme de renseignement sur les menaces à Microsoft Sentinel

Remarque

Ce connecteur de données est en cours de dépréciation. Le calendrier précis sera publié ultérieurement. Utilisez le nouveau connecteur de données API d’indicateurs de chargement pour les nouvelles solutions de renseignement sur les menaces. Pour plus d’informations, consultez Connecter votre plateforme de renseignement sur les menaces à Microsoft Sentinel avec l’API d’indicateurs de chargement.

Beaucoup d’organisations utilisent des solutions de plateforme de renseignement sur les menaces (TIP) pour agréger les flux d’indicateurs de menaces issus de différentes sources. À partir du flux agrégé, les données sont curées pour s’appliquer aux différentes solutions de sécurité, comme les appareils réseau, les solutions EDR/XDR ou les solutions SIEM (Microsoft Sentinel, par exemple). Le connecteur de données Plateformes de renseignement sur les menaces vous permet d’utiliser ces solutions pour importer des indicateurs de menace dans Microsoft Sentinel.

Étant donné que le connecteur de données TIP fonctionne avec l’API Microsoft Graph Security tiIndicators pour effectuer cette opération, vous pouvez utiliser le connecteur pour envoyer des indicateurs à Microsoft Sentinel (et à d’autres solutions de sécurité Microsoft telles que Microsoft Defender XDR) à partir de toute autre plateforme personnalisée de veille des menaces en mesure de communiquer avec cette API.

En savoir plus sur le renseignement sur les menaces dans Microsoft Sentinel, et plus particulièrement sur les plateformes de renseignement sur les menaces qui peuvent être intégrées à Microsoft Sentinel.

Notes

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

Important

Microsoft Sentinel est disponible dans le cadre de la préversion publique de la plateforme d’opérations de sécurité unifiée dans le portail Microsoft Defender. Pour plus d’informations, consultez la rubrique Microsoft Sentinel dans le portail Microsoft Defender.

Prérequis

- Pour installer, mettre à jour et supprimer du contenu ou des solutions autonomes dans le hub de contenu, vous avez besoin du rôle Contributeur Microsoft Sentinel au niveau du groupe de ressources.

- Vous devez disposer du rôle Administrateur général ou Administrateur de la sécurité Microsoft Entra pour accorder des autorisations à votre produit TIP ou à toute autre application personnalisée qui utilise une intégration directe avec l’API Microsoft Graph Security tiIndicators.

- Vous devez disposer d’autorisations en lecture et en écriture sur l’espace de travail Microsoft Sentinel pour stocker vos indicateurs de menace.

Instructions

Effectuez les étapes suivantes pour importer des indicateurs de menace dans Microsoft Sentinel à partir de votre TIP intégrée ou de votre solution personnalisée de renseignement sur les menaces :

- Obtenir un ID d’application et une clé secrète client à partir de votre Microsoft Entra ID

- Entrer ces informations dans votre solution de plateforme Threat Intelligence (TIP) ou votre application personnalisée

- Activer le connecteur de données Plateformes de renseignement sur les menaces dans Microsoft Sentinel

S’inscrire à un ID d’application et à une clé secrète client à partir de votre Microsoft Entra ID

Que vous travailliez avec une solution de plateforme Threat Intelligence (TIP) ou avec une solution personnalisée, l’API tiIndicators nécessite certaines informations de base pour vous permettre d’y connecter votre flux et de lui envoyer des indicateurs de menace. Les trois informations dont vous avez besoin sont les suivantes :

- ID d’application (client)

- ID de l’annuaire (locataire)

- Clé secrète client

Vous pouvez extraire ces informations de votre Microsoft Entra ID par le biais d’un processus appelé Inscription d’application, qui inclut les trois étapes suivantes :

- Inscrire une application auprès de Microsoft Entra ID

- Spécifier les autorisations exigées par l’application pour se connecter à l’API tiIndicators Microsoft Graph et envoyer des indicateurs de menace

- Obtenez le consentement de votre organisation pour accorder ces autorisations à cette application.

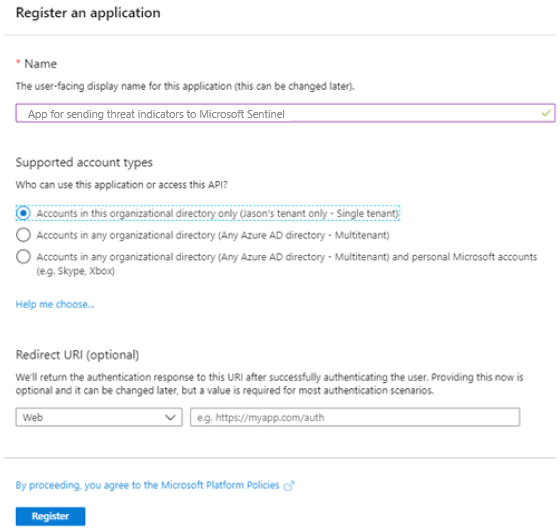

Inscrire une application avec Microsoft Entra ID

Depuis le Portail Azure, accédez au service Microsoft Entra ID.

Sélectionnez Inscriptions d’applications dans le menu, puis sélectionnez Nouvelle inscription.

Choisissez un nom pour l’inscription de votre application, sélectionnez la case d’option Locataire unique, puis sélectionnez Inscrire.

Dans l’écran qui s’affiche, copiez les valeurs ID d’application (client) et ID de l’annuaire (locataire) . Ce sont les deux premières informations dont vous aurez besoin ultérieurement pour configurer votre TIP ou votre solution personnalisée afin d’envoyer des indicateurs de menace à Microsoft Sentinel. La troisième, Clé secrète client, vient ensuite.

Spécifier les autorisations exigées par l’application

Revenez à la page principale du service Microsoft Entra ID.

Sélectionnez Inscriptions d’applications dans le menu, puis sélectionnez votre application nouvellement inscrite.

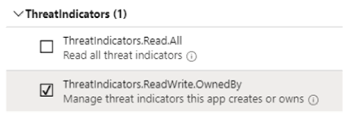

Sélectionnez Autorisations de l’API dans le menu, puis sélectionnez le bouton Ajouter une autorisation.

Dans la page Sélectionner une API, sélectionnez l’API Microsoft Graph et faites votre choix dans la liste d’autorisations Microsoft Graph.

À la question « Quel type d’autorisations votre application nécessite-t-elle ? », sélectionnez Autorisations d’application. Il s’agit du type d’autorisation utilisé par les applications qui s’authentifient avec un ID d’application et des secrets d’application (clés API).

Sélectionnez ThreatIndicators.ReadWrite.OwnedBy, puis Ajouter des autorisations pour ajouter cette autorisation à la liste d’autorisations de votre application.

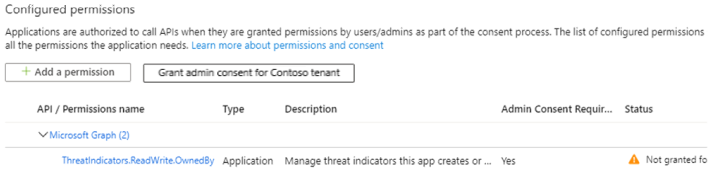

Obtenir le consentement de votre organisation pour accorder ces autorisations

Pour obtenir le consentement, vous devez disposer d’un administrateur général Microsoft Entra qui sélectionne le bouton Accorder un consentement d’administrateur pour votre locataire dans la page des autorisations d’API de votre application. Si vous n’avez pas le rôle Administrateur général sur votre compte, ce bouton n’est pas disponible et vous devez demander à un Administrateur général de votre organisation d’effectuer cette étape.

Une fois le consentement accordé à votre application, vous devez voir une coche verte sous Statut.

Maintenant que votre application a été inscrite et que des autorisations ont été accordées, vous pouvez obtenir le dernier élément figurant sur votre liste : un secret client pour votre application.

Revenez à la page principale du service Microsoft Entra ID.

Sélectionnez Inscriptions d’applications dans le menu, puis sélectionnez votre application nouvellement inscrite.

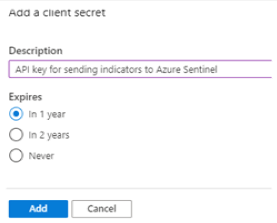

Sélectionnez Certificats et secrets dans le menu, puis cliquez sur le bouton Nouveau secret client pour recevoir un secret (clé API) pour votre application.

Cliquez sur le bouton Ajouter et copiez la clé secrète client.

Important

Vous devez copiez la clé secrète client avant de quitter cet écran. Vous ne pouvez pas récupérer ce secret si vous quittez cette page. Vous aurez besoin de cette valeur quand vous configurerez votre solution de plateforme Threat Intelligence (TIP) ou votre solution personnalisée.

Entrer ces informations dans votre solution de plateforme Threat Intelligence (TIP) ou votre application personnalisée

Vous avez maintenant les trois informations dont vous avez besoin pour configurer votre TIP ou votre solution personnalisée afin d’envoyer des indicateurs de menace à Microsoft Sentinel.

- ID d’application (client)

- ID de l’annuaire (locataire)

- Clé secrète client

Entrez ces valeurs dans la configuration de votre solution de plateforme Threat Intelligence ou votre solution personnalisée, si nécessaire.

Pour le produit cible, spécifiez Azure Sentinel. (La spécification de « Microsoft Sentinel » entraîne une erreur.)

Pour l’action, spécifiez alerte.

Une fois cette configuration terminée, les indicateurs de menace sont envoyés à partir de votre TIP ou de votre solution personnalisée, par le biais de l’API Microsoft Graph tiIndicators, à destination de Microsoft Sentinel.

Activer le connecteur de données Plateformes de renseignement sur les menaces dans Microsoft Sentinel

La dernière étape du processus d’intégration consiste à activer le connecteur de données Plateformes de renseignement sur les menaces dans Microsoft Sentinel. L’activation du connecteur est ce qui permet à Microsoft Sentinel de recevoir les indicateurs de menace envoyés par votre TIP ou votre solution personnalisée. Ces indicateurs sont disponibles pour tous les espaces de travail Microsoft Sentinel de votre organisation. Effectuez les étapes suivantes pour activer le connecteur de données Plateformes Threat Intelligence pour chaque espace de travail :

Dans Microsoft Sentinel, dans le Portail Azure, sous Gestion du contenu, sélectionnez Hub de contenu.

Pour Microsoft Sentinel dans le portail Defender, sélectionnez Microsoft Sentinel>Gestion du contenu>Hub de contenu.Recherchez et sélectionnez la solution Threat Intelligence.

Sélectionnez le bouton

Installer/Mettre à jour.

Installer/Mettre à jour.

Pour plus d’informations sur la gestion des composants de la solution, consultez Découvrir et déployer du contenu prête à l’emploi.

Pour configurer le connecteur de données TIP, sélectionnez Configuration>Connecteurs de données.

Recherchez et sélectionnez le bouton Plateformes Threat Intelligence de connecteur de données >Ouvrir la page du connecteur.

Puisque vous avez déjà effectué l’inscription de l’application et configuré votre solution TIP ou personnalisée pour envoyer des indicateurs de menace, il ne vous reste plus qu’à cliquer sur le bouton Se connecter.

Après quelques minutes, les indicateurs de menace doivent commencer à circuler dans cet espace de travail Microsoft Sentinel. Vous pouvez trouver les nouveaux indicateurs dans le panneau Renseignement sur les menaces, accessible depuis le menu de navigation de Microsoft Sentinel.

Contenu connexe

Dans ce document, vous avez appris à connecter votre plateforme de renseignement sur les menaces à Microsoft Sentinel. Pour en savoir plus sur Microsoft Sentinel, consultez les articles suivants :

- Découvrez comment avoir une visibilité sur vos données et les menaces potentielles.

- Prise en main de la détection des menaces avec Microsoft Sentinel.