Investigation et réponse automatisées dans Microsoft Defender XDR

Remarque

Vous voulez découvrir Microsoft Defender XDR ? En savoir plus sur la façon dont vous pouvez évaluer et piloter Microsoft Defender XDR.

S’applique à :

- Microsoft Defender XDR

Si votre organization utilise Microsoft Defender XDR, votre équipe des opérations de sécurité reçoit une alerte dans le portail Microsoft Defender chaque fois qu’une activité ou un artefact malveillant ou suspect est détecté. Étant donné le flux de menaces apparemment sans fin qui peut arriver, les équipes de sécurité sont souvent confrontées au défi de traiter le volume élevé d’alertes. Heureusement, Microsoft Defender XDR inclut des fonctionnalités d’investigation et de réponse automatisées (AIR) qui peuvent aider votre équipe des opérations de sécurité à traiter les menaces de manière plus efficace et plus efficace.

Cet article fournit une vue d’ensemble d’AIR et inclut des liens vers les étapes suivantes et des ressources supplémentaires.

Fonctionnement de l’analyse et des réparations automatisées

Lorsque des alertes de sécurité sont déclenchées, c’est à votre équipe chargée des opérations de sécurité de les examiner et de prendre des mesures pour protéger votre organisation. La hiérarchisation et l’examen des alertes peuvent prendre beaucoup de temps, en particulier lorsque de nouvelles alertes continuent d’arriver pendant qu’un examen est en cours. Les équipes en charge des opérations de sécurité peuvent être submergées par le volume des menaces qu’elles doivent gérer. Les fonctionnalités d’investigation et de réponse automatisées, avec réparation automatique, dans Microsoft Defender XDR peuvent vous aider.

Regardez la vidéo suivante pour voir comment fonctionne la réparation automatique :

Dans Microsoft Defender XDR, l’examen et la réponse automatisés avec des fonctionnalités de réparation automatique fonctionnent sur vos appareils, le contenu de la messagerie & et les identités.

Conseil

Cet article décrit le fonctionnement de l’examen et de la réponse automatisés. Pour configurer ces fonctionnalités, consultez Configurer les fonctionnalités d’investigation et de réponse automatisées dans Microsoft Defender XDR.

Votre propre analyste virtuel

Imaginez avoir un analyste virtuel dans votre équipe des opérations de sécurité de niveau 1 ou 2. L’analyste virtuel est fidèle aux étapes recommandées par les opérations de sécurité pour examiner et corriger les menaces. L’analyste virtuel peut travailler 24h/24 et 7 j/7, avec une capacité illimitée, et prendre en charge une charge importante d’enquêtes et de corrections des menaces. Un tel analyste virtuel peut réduire considérablement le temps de réponse, ce qui libère votre équipe des opérations de sécurité pour d’autres menaces importantes ou projets stratégiques. Si ce scénario ressemble à de la science-fiction, ce n’est pas le cas ! Un tel analyste virtuel fait partie de votre suite Microsoft Defender XDR et son nom est une investigation et une réponse automatisées.

Les fonctionnalités d’investigation et de réponse automatisées permettent à votre équipe des opérations de sécurité d’augmenter considérablement la capacité de votre organization à gérer les alertes et les incidents de sécurité. Avec l’investigation et la réponse automatisées, vous pouvez réduire le coût de gestion des activités d’investigation et de réponse et tirer le meilleur parti de votre suite de protection contre les menaces. Les fonctionnalités d’investigation et de réponse automatisées aident votre équipe des opérations de sécurité en :

- Déterminer si une menace nécessite une action.

- Suivre (ou recommander) les actions de correction nécessaires.

- Déterminer si et quelles autres enquêtes doivent se produire.

- Répéter le processus autant de fois que nécessaire pour d’autres alertes.

Processus d’examen automatisé

Une alerte crée un incident, qui peut déclencher une enquête automatisée. L’enquête automatisée génère un verdict pour chaque élément de preuve. Les verdicts peuvent être :

- Malveillant

- Suspect

- Aucune menace détectée

Les actions de correction pour les entités malveillantes ou suspectes sont identifiées. Voici quelques exemples d’actions de correction :

- Envoi d’un fichier en quarantaine

- Arrêt d’un processus

- Isolation d’un appareil

- Blocage d’une URL

- Autres actions

Pour plus d’informations, consultez Actions de correction dans Microsoft Defender XDR.

Selon la façon dont les fonctionnalités d’investigation et de réponse automatisées sont configurées pour votre organization, les actions de correction sont effectuées automatiquement ou uniquement après approbation par votre équipe des opérations de sécurité. Toutes les actions, qu’elles soient en attente ou terminées, sont répertoriées dans le Centre de notifications.

Pendant l’exécution d’un examen, les autres alertes associées qui apparaissent sont ajoutées à l’examen jusqu’à la fin de l’opération. Si une entité affectée est vue ailleurs, l’enquête automatisée étend son étendue pour inclure cette entité, et le processus d’examen se répète.

Dans Microsoft Defender XDR, chaque investigation automatisée met en corrélation les signaux entre Microsoft Defender pour Identity, Microsoft Defender pour point de terminaison et Microsoft Defender pour Office 365, comme résumé dans le tableau suivant :

| Entités | Services de protection contre les menaces |

|---|---|

| Appareils (également appelés points de terminaison ou machines) | Defender pour point de terminaison |

| Utilisateurs Active Directory locaux, comportement des entités et activités | Defender pour l’identité |

| contenu Email (messages électroniques pouvant contenir des fichiers et des URL) | Defender pour Office 365 |

Remarque

Toutes les alertes ne déclenchent pas une enquête automatisée, et toutes les enquêtes ne débouchent pas sur des mesures correctives automatisées. Cela dépend de la façon dont les enquêtes et les réponses automatisées sont configurées pour votre organisation. Consultez Configurer les fonctionnalités d’enquêtes et de réponses automatisées.

Affichage d’une liste d’investigations

Pour afficher les enquêtes, accédez à la page Incidents . Sélectionnez un incident, puis sélectionnez l’onglet Investigations . Pour en savoir plus, consultez Détails et résultats d’une investigation automatisée.

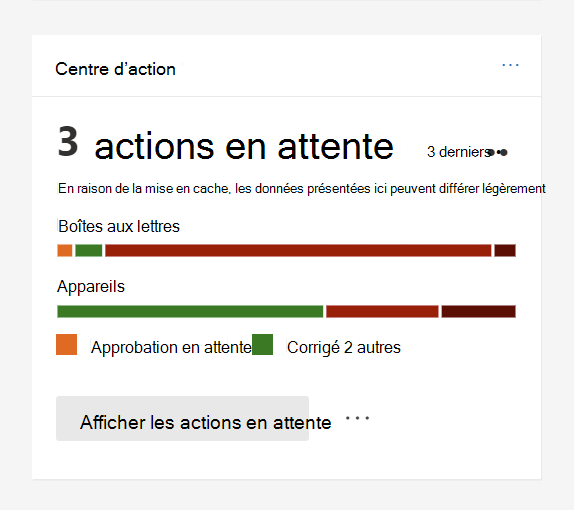

Carte de réponse & d’investigation automatisée

La nouvelle carte de réponse & d’investigation automatisée est disponible dans le portail Microsoft Defender (https://security.microsoft.com). Cette nouvelle carte la visibilité du nombre total d’actions de correction disponibles. Le carte donne également une vue d’ensemble de toutes les alertes et du temps d’approbation requis pour chaque alerte.

À l’aide de la carte de réponse & d’investigation automatisée, votre équipe des opérations de sécurité peut accéder rapidement au centre de notifications en sélectionnant le lien Approuver dans le centre de notifications, puis en effectuant les actions appropriées. Le carte permet à votre équipe des opérations de sécurité de gérer plus efficacement les actions en attente d’approbation.

Étapes suivantes

- Consultez les prérequis pour l’examen et la réponse automatisés

- Configurer l’investigation et la réponse automatisées pour votre organization

- En savoir plus sur le centre de notifications.

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender XDR Tech Community.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour