Contrôles personnalisés (préversion)

Les contrôles personnalisés sont une fonctionnalité d’aperçu de Microsoft Entra ID. Quand vous utilisez les contrôles personnalisés, les utilisateurs sont redirigés vers un service compatible pour satisfaire aux exigences d’authentification en dehors de Microsoft Entra ID. Pour satisfaire à ce contrôle, le navigateur de l’utilisateur est redirigé vers le service externe, il effectue les opérations d’authentification nécessaires, puis est redirigé vers Microsoft Entra ID. Microsoft Entra ID vérifie la réponse. Si l’utilisateur a été correctement authentifié ou vérifié, il continue dans le flux d’accès conditionnel.

Remarque

Comme Nitika Gupta l’a mentionné dans son billet de blog Préversion publique : Méthodes d’authentification externes dans Microsoft Entra ID :

...Les méthodes d’authentification externes remplacent les contrôles personnalisés, et offrent plusieurs avantages par rapport à l’approche basée sur les contrôles personnalisés. Il s’agit notamment des paramètres suivants :

- Intégration d’une méthode d’authentification externe, qui utilise les standards du secteur d’activité, et prend en charge un modèle ouvert

- Les méthodes d’authentification externes sont gérées de la même manière que les méthodes Entra

- Les méthodes d’authentification externes sont prises en charge pour un large éventail de cas d’usage d’Entra ID (notamment l’activation PIM)

Pour plus d’informations, consultez l’article Gérer une méthode d’authentification externe dans Microsoft Entra ID (préversion).

Création de contrôles personnalisés

Important

Les contrôles personnalisés ne peuvent pas être utilisés avec l’automatisation de Protection Microsoft Entra ID qui nécessite l’authentification multifacteur Microsoft Entra, la réinitialisation de mot de passe en libre-service (SSPR) Microsoft Entra, le respect des exigences de revendication de l’authentification multifacteur, avec des contrôles de la fréquence de connexion, pour élever les rôles dans Privileged Identity Manager (PIM), dans le cadre de l’inscription d’appareils Intune, pour les approbations multilocataires ou pendant la jonction d’appareils à Microsoft Entra ID.

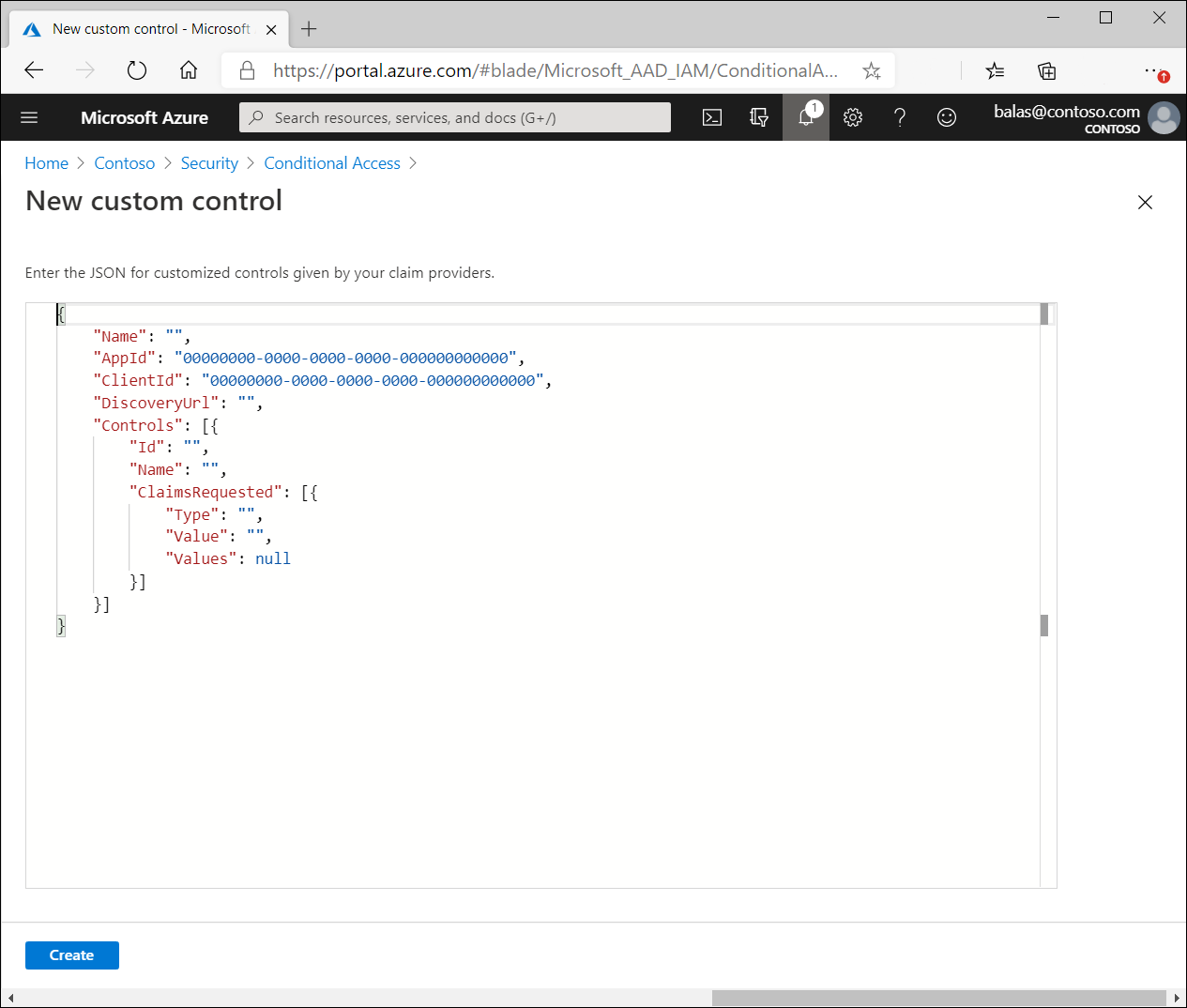

Les contrôles personnalisés fonctionnent avec un ensemble limité de fournisseurs d’authentification approuvés. Pour créer un contrôle personnalisé, commencez par contacter le fournisseur que vous souhaitez utiliser. Les fournisseurs autres que Microsoft ont chacun leurs propres processus et exigences que vous devez suivre pour vous inscrire, vous abonner ou devenir membre du service, et pour demander à intégrer l’accès conditionnel. Le fournisseur vous fournit alors un bloc de données au format JSON. Ces données permettent au fournisseur et à l’accès conditionnel de fonctionner ensemble pour votre locataire, créent le contrôle et définissent de quelle façon l’accès conditionnel indique si vos utilisateurs ont réussi la vérification auprès du fournisseur.

Copiez les données JSON et collez-les dans la zone de texte correspondante. Ne modifiez pas les données JSON, à moins d’être parfaitement sûr de la modification que vous apportez. Une modification inappropriée peut rompre la liaison entre le fournisseur et Microsoft, et potentiellement verrouiller l’accès à votre compte et aux comptes de vos utilisateurs.

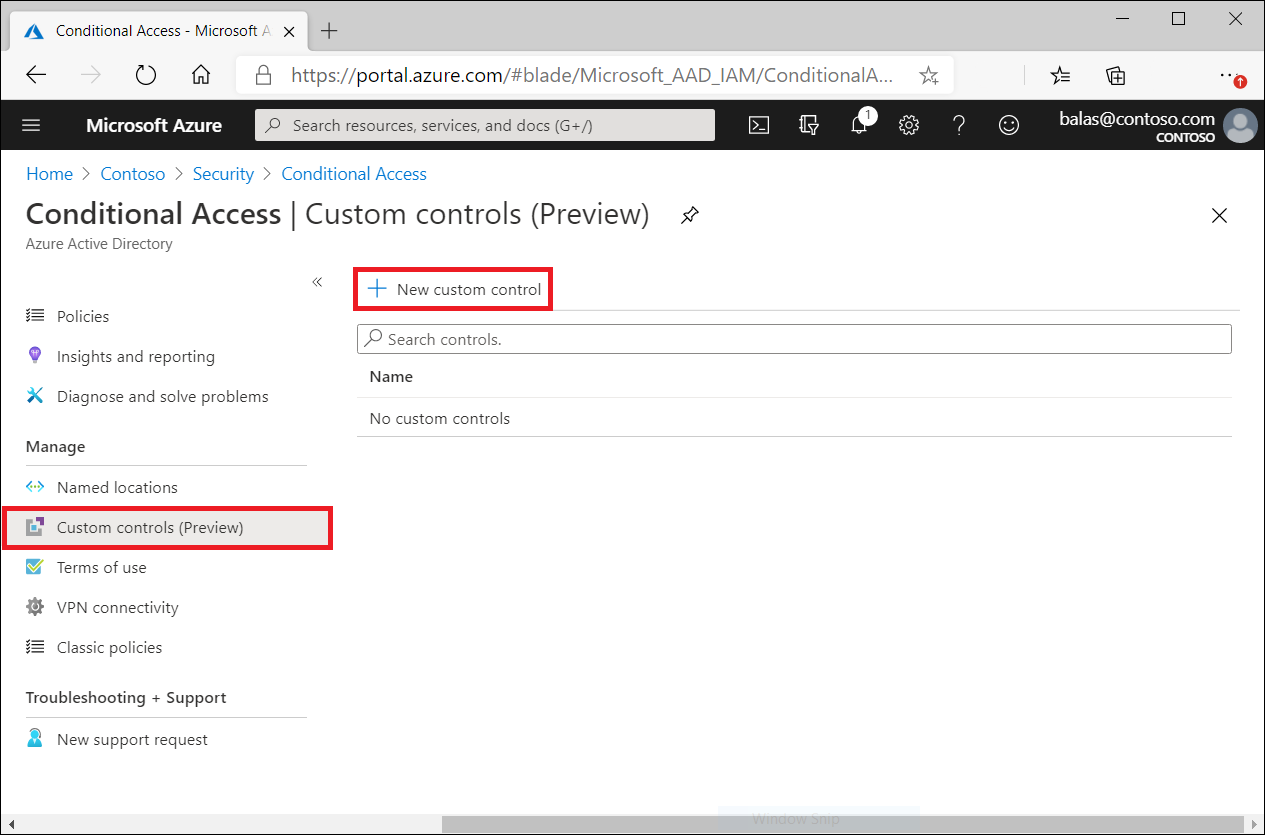

L’option permettant de créer un contrôle personnalisé se trouve dans la section Gérer de la page Accès conditionnel.

Cliquez sur Nouveau contrôle personnalisé pour ouvrir un panneau contenant une zone de texte réservée aux données JSON de votre contrôle.

Suppression de contrôles personnalisés

Pour supprimer un contrôle personnalisé, vous devez d’abord vous assurer qu’il n’est pas utilisé dans une stratégie d’accès conditionnel. Quand vous avez terminé :

- Accédez à la liste de contrôles personnalisés

- Sélectionnez ...

- Sélectionnez Supprimer.

Modification des contrôles personnalisés

Pour modifier un contrôle personnalisé, vous devez supprimer le contrôle existant et créer un autre contrôle avec les nouvelles informations.

Limitations connues

Les contrôles personnalisés ne peuvent pas être utilisés avec l’automatisation de Protection Microsoft Entra ID qui nécessite l’authentification multifacteur Microsoft Entra, la réinitialisation de mot de passe en libre-service (SSPR) Microsoft Entra, le respect des exigences de revendication de l’authentification multifacteur, avec des contrôles de la fréquence de connexion, pour élever les rôles dans Privileged Identity Manager (PIM), dans le cadre de l’inscription d’appareils Intune, pour les approbations multilocataires ou pendant la jonction d’appareils à Microsoft Entra ID.