Vue d’ensemble de l’ID externe Microsoft Entra

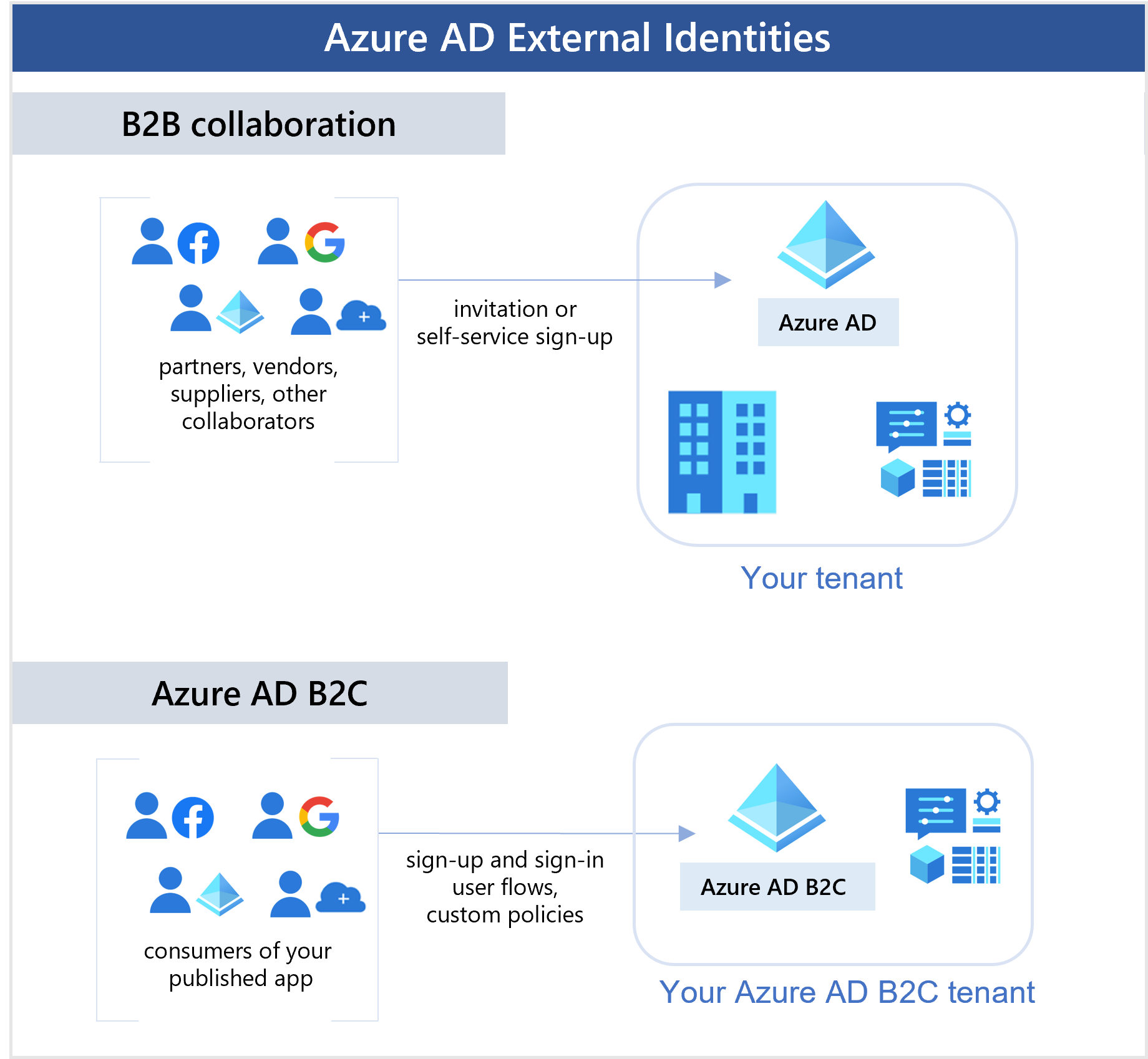

Microsoft Entra External ID désigne toutes les façons sécurisées d’interagir avec les utilisateurs en dehors de votre organisation. Si vous souhaitez collaborer avec des partenaires, des distributeurs ou des fournisseurs, vous pouvez partager vos ressources et définir la manière dont vos utilisateurs internes peuvent accéder à des organisations externes. Si vous êtes un développeur qui crée des applications orientées consommateur, vous pouvez gérer les expériences d’identité de vos clients.

Avec External ID, des utilisateurs externes peuvent « apporter leurs propres identités ». Qu’ils disposent d’une identité numérique émise par une entreprise, un gouvernement ou une identité sociale non gérée (telle que Google ou Facebook), ils peuvent utiliser leurs propres informations d’identification pour se connecter. Le fournisseur d’identité de l’utilisateur externe gère leur identité, et vous gérez l’accès à vos applications avec Microsoft Entra ID ou Azure AD B2C pour protéger vos ressources.

L’ID externe est constitué des fonctionnalités suivantes :

Collaboration B2B : collaborez avec des utilisateurs externes en leur permettant d’utiliser leur identité préférée pour se connecter à vos applications Microsoft ou à d’autres applications d’entreprise (applications SaaS, applications personnalisées, etc.). Les utilisateurs de collaboration B2B sont représentés dans votre annuaire, généralement en tant qu’utilisateurs invités.

Connexion directe B2B : Établissez une relation d’approbation mutuelle et réciproque avec une autre organisation Microsoft Entra pour une collaboration en toute transparence. La connexion directe B2B prend actuellement en charge les canaux Teams partagés, ce qui permet aux utilisateurs externes d’accéder à vos ressources à partir de leurs instances personnelles de Teams. Les utilisateurs de la connexion directe B2B ne sont pas représentés dans votre répertoire, mais ils sont visibles à partir du canal partagé Teams et peuvent être surveillés dans les rapports du centre d’administration Teams.

Azure AD B2C : publiez des applications SaaS modernes ou des applications personnalisées (à l’exception des applications Microsoft) aux consommateurs et aux clients, tout en utilisant Azure AD B2C pour la gestion des identités et des accès.

Organisation multilocataire Microsoft Entra : Collaborez avec plusieurs locataires dans une seule organisation Microsoft Entra avec la synchronisation entre locataires.

Selon la manière dont vous souhaitez interagir avec les organisations externes et les types de ressources que vous devez partager, vous pouvez utiliser une combinaison de ces fonctionnalités.

B2B Collaboration

Avec la collaboration B2B, vous pouvez inviter n’importe qui à se connecter à votre organisation Microsoft Entra à l’aide de ses propres informations d’identification afin que cette personne puisse accéder aux applications et aux ressources que vous souhaitez partager avec elle. Utilisez la collaboration B2B lorsque vous avez besoin de permettre aux utilisateurs externes d’accéder à vos applications Office 365, applications SaaS (software-as-a-service) et applications métier, en particulier lorsque le partenaire n’utilise pas Microsoft Entra ID ou qu’il n’est pas pratique pour les administrateurs de configurer une connexion mutuelle via la connexion directe B2B. Aucune information d’identification n’est associée aux utilisateurs de la collaboration B2B. Au lieu de cela, ils s’authentifient auprès de leur organisation ou fournisseur d’identité, puis votre organisation vérifie l’éligibilité de l’utilisateur invité pour la collaboration B2B.

Il existe plusieurs façons d’ajouter des utilisateurs externes à votre organisation pour la collaboration B2B :

Invitez les utilisateurs à la collaboration B2B à l’aide de leurs comptes Microsoft Entra, comptes Microsoft ou identités sociales que vous activez, comme Google. Un administrateur peut utiliser le portail Azure ou PowerShell pour inviter des utilisateurs à la collaboration B2B. Les utilisateurs se connectent aux ressources partagées à l’aide d’un processus simple d’invitation et d’échange, en utilisant leur compte professionnel ou scolaire, ou n’importe quel autre compte de messagerie.

Utilisez des flux d’utilisateur d’inscription en libre-service pour permettre aux utilisateurs externes de s’inscrire à des applications. Cette expérience peut être personnalisée pour permettre l’inscription à l’aide d’une identité professionnelle, scolaire ou sociale (comme Google ou Facebook). Vous pouvez également collecter des informations sur l’utilisateur lors du processus d’inscription.

Utilisez la gestion des droits d’utilisation Microsoft Entra, fonctionnalité de gouvernance des identités qui vous permet de gérer l’identité et l’accès des utilisateurs externes à grande échelle en automatisant les workflows de demande d’accès, les attributions d’accès, les révisions et les expirations.

Un objet utilisateur est créé pour l’utilisateur de collaboration B2B dans le même répertoire que celui utilisé pour vos employés. Cet objet utilisateur peut être géré comme les autres objets utilisateur de votre annuaire, ajoutés à des groupes, etc. Vous pouvez affecter des autorisations à l’objet utilisateur (pour l’autorisation) tout en lui permettant d’utiliser ses informations d’identification existantes (pour l’authentification).

Vous pouvez utiliser les paramètres d’accès inter-locataires pour gérer la collaboration B2B avec d’autres organisations Microsoft Entra et sur l’ensemble des clouds Microsoft Azure. Pour la collaboration B2B avec des utilisateurs et organisations externes non Azure AD, utilisez les paramètres de collaboration externe.

Connexion directe B2B

La connexion directe B2B est une nouvelle façon de collaborer avec d’autres organisations Microsoft Entra. Cette fonctionnalité fonctionne actuellement avec les canaux partagés Microsoft Teams. Avec la connexion directe B2B, vous créez des relations d’approbations bidirectionnelles avec d’autres organisations Microsoft Entra pour permettre aux utilisateurs de se connecter de façon fluide à vos ressources partagées et inversement. Les utilisateurs de la connexion directe B2B ne sont pas ajoutés en tant qu’invités à votre répertoire Microsoft Entra. Lorsque deux organisations activent mutuellement la connexion directe B2B, les utilisateurs s’authentifient dans leur propre organisation et reçoivent un jeton de l’organisation de ressources pour y accéder. En savoir plus sur la connexion directe B2B dans Microsoft Entra External ID.

À l’heure actuelle, la connexion directe B2B active la fonctionnalité de canaux partagés Teams Connect, ce qui permet à vos utilisateurs de collaborer avec des utilisateurs externes de plusieurs organisations avec un canal partagé Teams pour chatter, appeler, partager des fichiers et des applications. Une fois que vous avez configuré la connexion directe B2B avec une organisation externe, les fonctionnalités de canaux partagés Teams deviennent disponibles :

Dans Teams, le propriétaire d’un canal partagé peut rechercher des utilisateurs autorisés de l’organisation externe et les ajouter au canal partagé.

Les utilisateurs externes peuvent accéder au canal partagé Teams sans avoir à basculer entre les organisations ou à se connecter avec un autre compte. À partir de Teams, l’utilisateur externe peut accéder aux fichiers et aux applications par le biais de l’onglet Fichiers. L’accès de l’utilisateur est déterminé par les stratégies du canal partagé.

Vous utilisez les paramètres d’accès interlocataires pour gérer les relations d’approbation avec d’autres organisations Microsoft Entra et définir des stratégies entrantes et sortantes pour la connexion directe B2B.

Pour plus d’informations sur les ressources, les fichiers et les applications disponibles pour l’utilisateur de la connexion directe B2B via le canal partagé Teams, consultez Conversation, équipes, canaux et applications dans Microsoft Teams.

Azure AD B2C

Azure AD B2C est une solution de gestion des identités et des accès client (CIAM) qui vous permet de créer des parcours utilisateur pour des applications clientes et orientées client. Si vous êtes chef d’entreprise ou développeur individuel et que vous créez des applications orientées clients, vous pouvez les mettre à l’échelle pour des millions de consommateurs, clients ou citoyens en utilisant Azure AD B2C. Les développeurs peuvent utiliser Azure AD B2C comme CIAM complet pour leurs applications.

Avec Azure AD B2C, les clients peuvent se connecter avec une identité qu’ils ont déjà établie (comme Facebook ou Gmail). Vous pouvez complètement personnaliser et contrôler la façon dont les clients s’inscrivent, se connectent et gèrent leurs profils lorsqu’ils utilisent vos applications.

Bien qu’Azure AD B2C soit basé sur la même technologie Microsoft Entra External ID, il s’agit d’un service distinct avec certaines différences de fonctionnalités. Pour plus d’informations sur la façon dont un locataire Azure AD B2C diffère d’un locataire Microsoft Entra, consultez Fonctionnalités Microsoft Entra prises en charge dans la documentation Azure AD B2C.

Comparaison des ensembles de fonctionnalités de l’ID externe

Le tableau ci-dessous fournit une comparaison détaillée des scénarios que vous pouvez activer avec des identités externes Microsoft Entra External ID. Dans les scénarios B2B, un utilisateur externe est une personne qui n’est pas hébergée dans votre organisation Microsoft Entra.

| B2B Collaboration | Connexion directe B2B | Azure AD B2C | |

|---|---|---|---|

| Scénario principal | Collaborez avec des utilisateurs externes en leur permettant d’utiliser leur identité par défaut pour se connecter aux ressources de votre organisation Microsoft Entra. Permet d’accéder aux applications Microsoft ou à vos propres applications (applications SaaS, applications développées sur mesure, etc.). Exemple : Invitez un utilisateur externe à se connecter à vos applications Microsoft ou à devenir membre invité dans Teams. |

Collaborez avec les utilisateurs d’autres organisations Microsoft Entra en établissant une connexion mutuelle. Actuellement, peut être utilisé avec des canaux partagés Teams, auxquels les utilisateurs externes peuvent accéder à partir de leurs instances de Teams. Exemple : Ajoutez un utilisateur externe à un canal partagé Teams, qui fournit un espace pour discuter, appeler et partager du contenu. |

Publiez des applications pour les utilisateurs et les clients à l’aide d’Azure AD B2C pour les expériences d’identité. Fournit la gestion des identités et des accès pour les applications personnalisées ou SaaS modernes (pas les applications Microsoft internes). |

| Usage prévu | Collaboration avec des partenaires commerciaux d’organisations externes tels que des fournisseurs, des partenaires et des distributeurs. Ces utilisateurs peuvent avoir ou non Microsoft Entra ID ou une informatique managée. | Collaboration avec des partenaires commerciaux d’organisations externes qui utilisent Microsoft Entra ID, tels que des fournisseurs, des partenaires et des distributeurs. | Clients de votre produit. Ces utilisateurs sont gérés dans un répertoire Microsoft Entra distinct. |

| Gestion des utilisateurs | Les utilisateurs de collaboration B2B sont gérés dans le même annuaire que les employés, mais sont généralement annotés en tant qu’utilisateurs invités. Les utilisateurs invités peuvent être gérés de la même façon que les employés, ajoutés aux mêmes groupes, etc. Les paramètres d’accès inter-locataires peuvent être utilisés pour déterminer quels utilisateurs ont accès à la collaboration B2B. | Aucun objet utilisateur n’est créé dans votre répertoire Microsoft Entra. Les paramètres d’accès inter-locataires déterminent quels utilisateurs ont accès à la collaboration B2B. connexion directe. Les utilisateurs de canaux partagés peuvent être gérés dans Teams, et l’accès des utilisateurs est déterminé par les stratégies du canal partagé Teams. | Des objets utilisateur sont créés pour les utilisateurs consommateurs dans votre annuaire Azure AD B2C. Ils sont gérés séparément du répertoire des partenaires et des employés de l’organisation (s’il existe). |

| Fournisseurs d’identité pris en charge | Les utilisateurs externes peuvent collaborer à l’aide de comptes professionnels, de comptes scolaires, de n’importe quelle adresse e-mail, de fournisseurs d’identité basés sur SAML et WS-Fed, et de fournisseurs d’identité sociaux, comme Gmail ou Facebook. | Les utilisateurs externes collaborent à l’aide de comptes professionnels ou scolaires Microsoft Entra ID. | Utilisateurs consommateurs disposant de comptes d’application locaux (n’importe quel nom d’utilisateur, adresse de messagerie ou numéro de téléphone), Microsoft Entra ID, diverses identités sociales prises en charge et utilisateurs dotés d’une identité émise par le gouvernement ou une entreprise par le biais de la fédération des fournisseurs d’identité WS-Fed/SAML. |

| Authentification unique (SSO) | L’authentification unique pour toutes les applications connectées Microsoft Entra est prise en charge. Par exemple, vous pouvez donner accès à des applications Microsoft 365 ou des applications locales, et à d’autres applications SaaS telles que Salesforce ou Workday. | Authentification unique sur un canal partagé Teams. | L’authentification unique auprès d’applications détenues par le client dans les clients Azure AD B2C est prise en charge. L’authentification unique auprès de Microsoft 365 ou d’autres applications SaaS Microsoft n’est pas prise en charge. |

| Licences et facturation | Basé sur les utilisateurs actifs mensuels (MAU), y compris la collaboration B2B et Azure AD B2C. En savoir plus sur les tarifs de l’ID externe et la configuration de la facturation pour B2B. | Basé sur les utilisateurs actifs mensuels (MAU), y compris les utilisateurs de la collaboration B2B, de la connexion directe B2B et d’Azure AD B2C. En savoir plus sur les tarifs de l’ID externe et la configuration de la facturation pour B2B. | Basé sur les utilisateurs actifs mensuels (MAU), y compris la collaboration B2B et Azure AD B2C. En savoir plus sur les tarifs de l’ID externe et la configuration de la facturation pour Azure AD B2C. |

| Stratégie de sécurité et conformité | Gérée par l’organisation hôte/qui invite (par exemple, avec des règles d’accès conditionnelles et des paramètres d’accès inter-locataires). | Gérée par l’organisation hôte/qui invite (par exemple, avec des règles d’accès conditionnelles et des paramètres d’accès inter-locataires). Consultez également la documentation Teams. | Gérée par l’organisation via Accès conditionnel et protection d’identité. |

| Authentification multifacteur | Si vous avez configuré les paramètres d’approbation entrante permettant d’accepter les revendications MFA du locataire de base de l’utilisateur et si des stratégies MFA ont déjà été effectuées dans le locataire de base de l’utilisateur, l’utilisateur externe peut se connecter. Si l’approbation MFA n’est pas activée, l’organisation détentrice de la ressource présente une demande MFA à l’utilisateur. En savoir plus sur MFA pour les utilisateurs externes de Microsoft Entra. | Si vous avez configuré les paramètres d’approbation entrante permettant d’accepter les revendications MFA du locataire de base de l’utilisateur et si des stratégies MFA ont déjà été effectuées dans le locataire de base de l’utilisateur, l’utilisateur externe peut se connecter. Si l’approbation MFA n’est pas activée et que les stratégies d’accès conditionnel nécessitent une authentification multifacteur (MFA), l’utilisateur est bloqué et ne peut pas accéder aux ressources. Vous devez configurer vos paramètres d’approbation entrante pour accepter les revendications MFA émises par l’organisation. En savoir plus sur MFA pour les utilisateurs externes de Microsoft Entra. | S’intègre directement à l’authentification multifacteur Microsoft Entra. |

| Paramètres du cloud Microsoft | Pris en charge. | Non pris en charge. | Non applicable. |

| Gestion des droits d’utilisation | Pris en charge. | Non pris en charge. | Non applicable. |

| Applications métier | Pris en charge. | Non pris en charge. Seules les applications de connexion directe B2B activées peuvent être partagées (actuellement, canaux partagés dans Teams Connect). | Fonctionne avec l’API RESTful. |

| Accès conditionnel | géré par l’organisation hôte (qui invite). En savoir plus sur les stratégies d’accès conditionnel. | géré par l’organisation hôte (qui invite). En savoir plus sur les stratégies d’accès conditionnel. | Gérée par l’organisation via Accès conditionnel et protection d’identité. |

| Personnalisation | la marque de l’organisation hôte (qui invite) est utilisée. | Pour les écrans de connexion, la marque de l’organisation d’hébergement de l’utilisateur est utilisée. Dans le canal partagé, la marque de l’organisation de la ressource est utilisée. | Personnalisation complète de marque pour chaque application ou organisation. |

| En savoir plus | Documentation | Documentation | Page produit, Documentation |

Vous pouvez utiliser la synchronisation entre locataires dans les organisations multilocataires, en fonction des exigences de votre organisation. Pour plus d’informations sur cette nouvelle fonctionnalité, consultez la documentation sur les organisations multilocataires et la comparaison des fonctionnalités.

Gestion des fonctionnalités de l’ID externe

La collaboration Microsoft Entra B2B et la connexion directe B2B sont des fonctionnalités de Microsoft Entra External ID, gérées dans le Portail Azure au travers du service Microsoft Entra. Pour contrôler la collaboration entrante et sortante, vous pouvez utiliser une combinaison des paramètres d’accès inter-locataires et des paramètres de collaboration externe.

Paramètres d’accès interlocataire

Les paramètres d'accès inter-locataires vous permettent de gérer la collaboration B2B et la connexion directe B2B avec d'autres organisations Microsoft Entra. Vous pouvez déterminer comment d’autres organisations Microsoft Entra collaborent avec vous (accès entrant) et comment vos utilisateurs collaborent avec d’autres organisations Microsoft Entra (accès sortant). Les contrôles granulaires vous permettent de déterminer les personnes, les groupes et les applications, dans votre organisation et dans les organisations Microsoft Entra externes, qui peuvent participer à la collaboration B2B et à la connexion directe B2B. Vous pouvez également faire confiance à l'authentification multifactorielle et aux déclarations de dispositifs (déclarations conformes et déclarations Microsoft Entra hybrides jointes) d'autres organisations Microsoft Entra.

Les paramètres d’accès inter-locataires par défaut déterminent les paramètres entrants et sortants de ligne de base pour la collaboration B2B et la connexion directe B2B. Initialement, vos paramètres par défaut sont configurés pour autoriser toute collaboration B2B entrante et sortante avec d’autres organisations Microsoft Entra et pour bloquer la connexion directe B2B avec toutes les organisations Microsoft Entra. Vous pouvez modifier ces paramètres initiaux pour créer votre propre configuration par défaut.

Les paramètres d’accès spécifiques à l’organisation vous permettent de configurer des paramètres personnalisés pour des organisations Microsoft Entra individuelles. Une fois que vous avez ajouté une organisation et personnalisé vos paramètres d’accès inter-locataires avec cette organisation, ces paramètres sont prioritaires par rapport à vos valeurs par défaut. Par exemple, vous pouvez désactiver la collaboration B2B la connexion directe B2B avec toutes les organisations externes par défaut, mais vous pouvez activer ces fonctionnalités uniquement pour Fabrikam.

Pour plus d’informations, consultez Accès inter-locataires dans Microsoft Entra External ID.

Microsoft Entra ID offre aux organisations multilocataires une fonctionnalité de synchronisation entre locataires qui assure une expérience de collaboration fluide entre les locataires Microsoft Entra. Les paramètres de synchronisation entre locataires sont configurés sous les paramètres d’accès spécifiques à l’organisation. Pour en savoir plus sur les organisations multilocataires et la synchronisation entre locataires, consultez la documentation sur les organisations multilocataires.

Paramètres du cloud Microsoft pour la collaboration B2B

Les services cloud Microsoft Azure sont disponibles dans des clouds nationaux distincts, qui sont des instances physiquement isolées d’Azure. De plus en plus, les organisations trouvent la nécessité de collaborer avec des organisations et des utilisateurs à la fois dans le cloud mondial et dans les clouds nationaux. Avec les paramètres cloud Microsoft, vous pouvez établir une collaboration B2B mutuelle entre les clouds Microsoft Azure suivants :

- Le cloud mondial Microsoft Azure et Microsoft Azure Government

- Cloud global Microsoft Azure et Microsoft Azure géré par 21Vianet

Pour configurer la collaboration B2B entre les locataires dans différents clouds, les deux locataires doivent configurer leurs paramètres cloud Microsoft pour permettre la collaboration avec l’autre cloud. Ensuite, chaque locataire doit configurer l’accès entrant et sortant entre locataires avec le locataire dans l’autre cloud. Pour plus d’informations, consultez les paramètres du cloud Microsoft.

Paramètres de collaboration externe

Les paramètres de collaboration externe déterminent si vos utilisateurs peuvent envoyer des invitations à la collaboration B2B à des utilisateurs externes et le niveau d’accès des utilisateurs invités à votre annuaire. Avec ces paramètres, vous pouvez :

Déterminez les autorisations d’utilisateur invité. Contrôlez ce à quoi les utilisateurs invités externes ont accès dans votre répertoire Microsoft Entra. Par exemple, vous pouvez limiter l’affichage des appartenances de groupe aux utilisateurs invités ou autoriser les invités à afficher uniquement leurs propres informations de profil.

Spécifier qui peut inviter des invités. Par défaut, tous les utilisateurs de votre organisation, y compris les utilisateurs invités à la collaboration B2B, peuvent inviter des utilisateurs externes à la collaboration B2B. Si vous souhaitez limiter la capacité à envoyer des invitations, vous pouvez activer ou désactiver les invitations pour tout le monde ou limiter les invitations à certains rôles.

Autoriser ou bloquer des domaines. Indiquez si vous souhaitez autoriser ou refuser des invitations aux domaines que vous spécifiez. Pour plus d’informations, consultez Autoriser ou bloquer des domaines.

Pour plus d’informations, voir consultez Configurer les paramètres de collaboration externe B2B.

Fonctionnement conjoint de la collaboration externe et des paramètres d’accès inter-locataires

Les paramètres de collaboration externe fonctionnent au niveau de l’invitation, alors que les paramètres d’accès inter-locataires fonctionnent au niveau de l’authentification.

Les paramètres d’accès inter-locataires et les paramètres de collaboration externe sont utilisés pour gérer deux aspects différents de la collaboration B2B. Les paramètres d’accès inter-locataires permettent de contrôler si les utilisateurs peuvent s’authentifier auprès de locataires Microsoft Entra externes et s’ils s’appliquent à la collaboration B2B entrante et sortante. En revanche, les paramètres de collaboration externe contrôlent les utilisateurs autorisés à envoyer des invitations à la collaboration B2B à des utilisateurs externes de n’importe quelle organisation.

Lorsque vous envisagez la collaboration B2B avec une organisation Microsoft Entra externe spécifique, vous devez déterminer si vos paramètres d’accès inter-locataires autorisent la collaboration B2B avec cette organisation et si vos paramètres de collaboration externe permettent à vos utilisateurs d’envoyer des invitations au domaine de cette organisation. En voici quelques exemples :

Exemple 1 : vous avez déjà ajouté

adatum.com(une organisation Microsoft Entra) à la liste des domaines bloqués dans vos paramètres de collaboration externe, mais vos paramètres d’accès inter-locataires permettent la collaboration B2B pour toutes les organisations Microsoft Entra. Dans ce cas, le paramètre le plus restrictif s’applique. Vos paramètres de collaboration externe empêcheront vos utilisateurs d’envoyer des invitations aux utilisateurs àadatum.com.Exemple 2 : vous autorisez la collaboration B2B avec Fabrikam dans vos paramètres d’accès inter-locataires, mais vous ajoutez ensuite

fabrikam.comà vos domaines bloqués dans vos paramètres de collaboration externe. Vos utilisateurs ne seront pas en mesure d’inviter de nouveaux utilisateurs invités Fabrikam, mais les invités Fabrikam existants pourront continuer à utiliser la collaboration B2B.

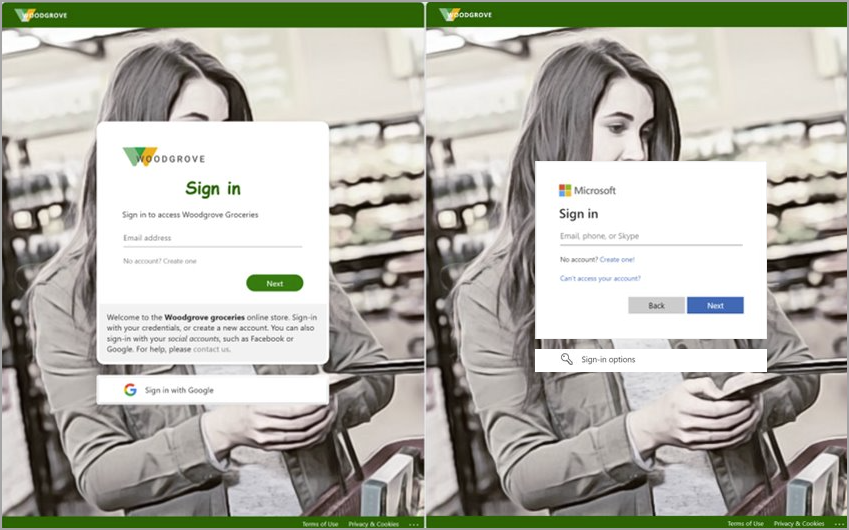

Pour les utilisateurs finaux B2B Collaboration qui effectuent des connexions entre locataires, la marque de leur locataire d’origine s’affiche, même si aucune marque personnalisée n’est spécifiée. Dans l’exemple suivant, la marque d’entreprise pour Woodgrove Groceries s’affiche sur la gauche. L’exemple de droite affiche la marque par défaut du locataire d’origine de l’utilisateur.

Gestion d’Azure Active Directory B2C

Azure AD B2C est un annuaire distinct basé sur le consommateur que vous gérez dans le portail Azure par le biais du service Azure AD B2C. Chaque locataire Azure AD B2C est séparé et distinct des autres locataires Microsoft Entra ID et Azure AD B2C. L’expérience du portail Azure AD B2C est semblable à Microsoft Entra ID, mais il existe des différences clés, comme la possibilité de personnaliser vos parcours utilisateur à l’aide d’Identity Experience Framework.

Pour plus d’informations sur la configuration et la gestion d’Azure AD B2C, consultez la documentation Azure AD B2C.

Technologies de Microsoft Entra connexes

Plusieurs technologies de Microsoft Entra sont liées à la collaboration avec des utilisateurs et des organisations externes. Au moment de concevoir votre modèle de collaboration d’ID externe, prenez en considération ces autres fonctionnalités.

Gestion des droits d’utilisation de Microsoft Entra pour l’inscription des utilisateurs invités B2B

En tant qu’organisation invitante, vous ne pouvez pas savoir à l’avance quels collaborateurs externes auront besoin d’accéder à vos ressources. Vos devez disposer d’un moyen de permettre à des utilisateurs d’entreprises partenaires de s’inscrire avec les stratégies que vous contrôlez. Si vous souhaitez autoriser les utilisateurs d’autres organisations à demander l’accès, et qu’après approbation ils soient provisionnés avec des comptes invités et affectés à des groupes, des applications et des sites SharePoint Online, vous pouvez utiliser la gestion des droits d’utilisation Microsoft Entra pour configurer des stratégies qui gèrent l’accès pour les utilisateurs externes.

API Microsoft Graph de Microsoft Entra pour la collaboration B2B

Il existe des API Microsoft Graph permettant de créer et de gérer des fonctionnalités d’ID externe.

API des paramètres d’accès inter-locataires : l’API d’accès inter-locataires Microsoft Graph vous permet de créer par programmation les stratégies de collaboration B2B et de connexion directe B2B qui sont configurables dans le portail Azure. À l’aide de l’API, vous pouvez configurer des stratégies pour la collaboration entrante et sortante afin d’autoriser ou de bloquer les fonctionnalités pour tout le monde par défaut et de limiter l’accès à des organisations, groupes, utilisateurs et applications spécifiques. Ils vous permettent également de faire confiance à l'authentification multifacteur (MFA) et aux revendications d'appareil (revendications conformes et revendications jointes hybrides Microsoft Entra) provenant d'autres organisations Microsoft Entra.

Gestionnaire d’invitations à la collaboration B2B : l’API du gestionnaire d’invitations Microsoft Graph est disponible pour créer vos propres expériences d’intégration pour les utilisateurs invités B2B. Vous pouvez utiliser l’API Créer une invitation pour envoyer automatiquement un e-mail d’invitation personnalisé directement à l’utilisateur B2B, par exemple. Votre application peut aussi utiliser l’inviteRedeemUrl retourné dans la réponse de création pour créer votre propre invitation (par le biais du mécanisme de communication de votre choix) pour l’utilisateur invité.

Accès conditionnel

Les organisations peuvent appliquer des stratégies d’accès conditionnel pour les utilisateurs externes de la collaboration B2B et de la connexion directe B2B de la même façon que pour les employés à plein temps et les membres de l’organisation. Pour les scénarios Microsoft Entra inter-locataires, si vos stratégies d’accès conditionnel requièrent l’authentification multifacteur ou la conformité des appareils, vous pouvez désormais approuver les revendications MFA et de conformité des appareils à partir de l’organisation d’un utilisateur externe. Lorsque les paramètres d’approbation sont activés, lors de l’authentification, Microsoft Entra ID vérifie les informations d’identification d’un utilisateur pour une revendication MFA ou un ID d’appareil pour déterminer si les stratégies ont déjà été appliquées. Si c’est le cas, l’utilisateur externe bénéficiera d’une connexion transparente à votre ressource partagée. Dans le cas contraire, une authentification MFA ou un défi d’appareil est initié dans le locataire de l’utilisateur. En savoir plus sur le processus d’authentification et l’accès conditionnel pour les utilisateurs externes.

Applications mutualisées

Si vous proposez une application SaaS (Software as a Service) à de nombreuses organisations, vous pouvez configurer votre application pour qu’elle accepte les connexions à partir de n’importe quel locataire Microsoft Entra. Cette configuration consiste à rendre votre application multilocataire. Les utilisateurs de n’importe quel client Microsoft Entra pourront se connecter à votre application après votre consentement afin d’utiliser leur compte avec votre application. Consultez Comment activer les connexions mutualisées.

Organisations multilocataire

Une organisation multi-locataire est une organisation qui possède plusieurs instances de Microsoft Entra ID. Une organisation peut avoir plusieurs locataires pour différentes raisons, par exemple si elle utilise plusieurs clouds ou si elle a plusieurs limites géographiques. Les organisations multilocataires utilisent un service de synchronisation unidirectionnelle dans Microsoft Entra ID, appelé synchronisation entre locataires. La synchronisation entre locataires assure une collaboration fluide dans une organisation multilocataire. Elle améliore l’expérience utilisateur et garantit que les utilisateurs peuvent accéder aux ressources sans recevoir d’e-mail d’invitation et sans avoir à accepter une invite de consentement dans chaque locataire.