Configurer un fournisseur OpenID Connect pour les portails

Notes

À compter du 12 octobre 2022, le portail Power Apps devient Power Pages. Plus d’informations : Microsoft Power Pages est maintenant généralement disponible (blog)

Nous allons bientôt migrer et fusionner la documentation des portails Power Apps avec la documentation de Power Pages.

Les fournisseurs d’identité externes OpenID Connect sont des services compatibles avec la spécification Open ID Connect. OpenID Connect introduit le concept de jeton d’identification, qui est un jeton de sécurité permettant au client de vérifier l’identité de l’utilisateur. Le jeton d’identification obtient également des informations de profil de base sur l’utilisateur ; on appelle communément cela des revendications.

Cet article explique comment un fournisseur d’identité qui prend en charge OpenId Connect peut être intégré avec les portails Power Apps. Quelques exemples de fournisseurs OpenID Connect pour les portails : Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD avec plusieurs locataires.

Flux d’authentification pris en charge et non pris en charge dans les portails

- Octroi implicite

- Ce flux est la méthode d’authentification par défaut utilisée par les portails.

- Code d’autorisation

- Les portails utilisent la méthode client_secret_post pour communiquer avec le point de terminaison du jeton du serveur d’identité.

- La méthode private_key_jwt d’authentification avec le point de terminaison du jeton n’est pas prise en charge.

- Hybride (prise en charge restreinte)

- Les portails nécessitent la présence de id_token dans la réponse, donc la valeur response_type comme jeton de code n’est pas pris en charge.

- Le flux hybride dans les portails suit le même flux que le flux d’octroi implicite et utilise id_token pour connecter directement les utilisateurs.

- Les portails ne prennent pas en charge les techniques basées sur PKCE (Proof Key for Code Exchange) pour authentifier les utilisateurs.

Notes

La prise en compte sur le portail des modifications des paramètres d’authentification peut prendre quelques minutes à se refléter sur le portail. Redémarrez le portail à l’aide des actions de portail si vous souhaitez que les modifications soient reflétées immédiatement.

Configurer le fournisseur OpenID Connect

Comme pour tous les autres fournisseurs, vous devez vous connecter à Power Apps pour configurer le fournisseur OpenID Connect.

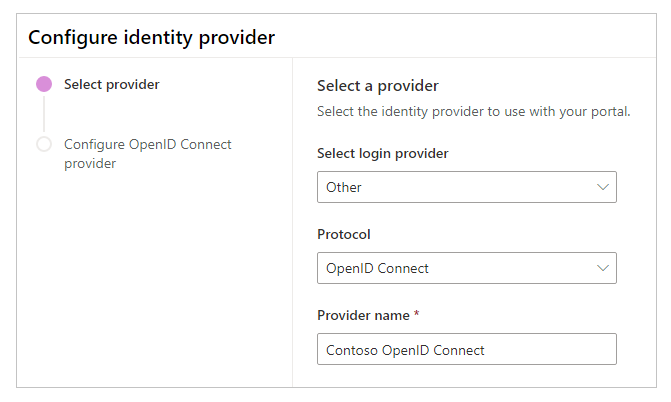

Sélectionnez Ajouter un fournisseur pour votre portail.

Pour Fournisseur de connexion, sélectionnez Autre.

Pour Protocole, sélectionnez OpenID Connect.

Entrez un nom de fournisseur.

Cliquez sur Suivant.

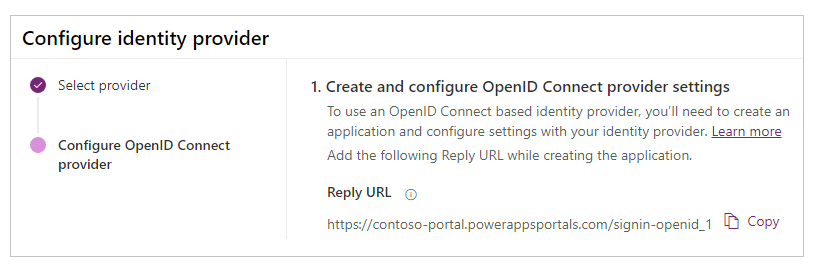

Créez l’application et configurez les paramètres avec votre fournisseur d’identité.

Notes

L’URL de réponse est utilisée par l’application pour rediriger les utilisateurs vers le portail une fois l’authentification réussie. Si votre portail utilise un nom de domaine personnalisé, vous pouvez avoir une URL différente de celle fournie ici.

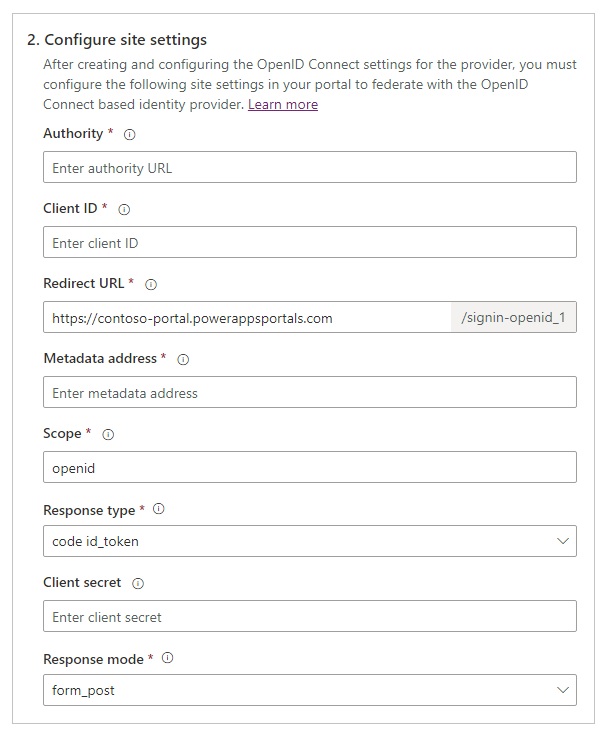

Entrez les paramètres de site suivants pour la configuration du portail.

Notes

Assurez-vous de vérifier et, si nécessaire, de modifier les valeurs par défaut.

Nom Description Autorité URL de l’autorité (ou de l’émetteur) associée au fournisseur d’identité.

Exemple (Azure AD) :https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID de client ID de l’application créée avec le fournisseur d’identité et à utiliser avec le portail. URL de redirection Emplacement où le fournisseur d’identité va envoyer la réponse d’authentification.

Exemple :https://contoso-portal.powerappsportals.com/signin-openid_1

Remarque : si vous utilisez l’URL du portail par défaut, vous pouvez copier et coller l’URL de réponse comme représenté à l’étape Paramètres Créer et configurer un fournisseur OpenID Connect. Si vous utilisez un nom de domaine personnalisé, saisissez l’URL manuellement. Assurez-vous que la valeur saisie ici est exactement la même que la valeur de l’URI de redirection pour l’application dans la configuration du fournisseur d’identité (comme le portail Azure).Adresse des métadonnées Point de terminaison de découverte pour obtenir les métadonnées. Format commun : [URL de l’autorité]/.well-known/openid-configuration.

Exemple (Azure AD) :https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationPortée Liste séparée par des espaces des étendues à demander via le paramètre d’étendue OpenID Connect.

Valeur par défaut :openid

Exemple (Azure AD) :openid profile email

Pour plus d’informations : Configurer des revendications supplémentaires lors de l’utilisation d’OpenID Connect pour les portails avec Azure ADType de réponse Valeur du paramètre response_type OpenID Connect.

Valeurs possibles :-

code -

code id_token -

id_token -

id_token token -

code id_token token

Valeur par défaut :code id_tokenClé secrète client Valeur de secret client de l’application du fournisseur. Elle peut également être appelée Secret d’application ou Secret consommateur. Ce paramètre est requis si le type de réponse sélectionné est code.Mode de réponse Valeur du paramètre response_mode OpenID Connect. La valeur doit être query(requête) si le type de réponse sélectionné estcode. Valeur par défaut :form_post-

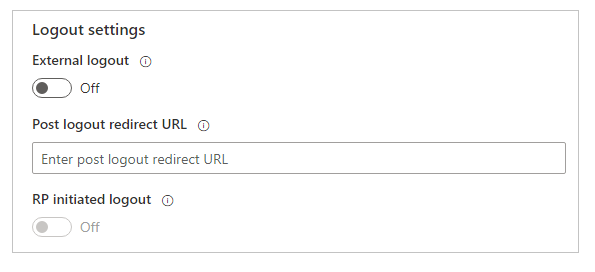

Configurez les paramètres de déconnexion des utilisateurs.

Nom Description Déconnexion externe Active ou désactive la déconnexion d’un compte externe. Lorsque cette option est activée, les utilisateurs sont redirigés vers l’expérience utilisateur de déconnexion externe lorsqu’ils se déconnectent du portail. Lorsqu’elle est désactivée, les utilisateurs sont seulement déconnectés du portail. URL de redirection post-déconnexion Emplacement vers lequel le fournisseur d’identité sera redirigé après la déconnexion externe d’un utilisateur. Cet emplacement doit également être défini de manière appropriée dans la configuration du fournisseur d’identité. Déconnexion initiée par une partie de confiance Active ou désactive une déconnexion initiée par la partie de confiance. Pour utiliser ce paramètre, activez la déconnexion externe d’abord. (Facultatif) Configurez des paramètres supplémentaires.

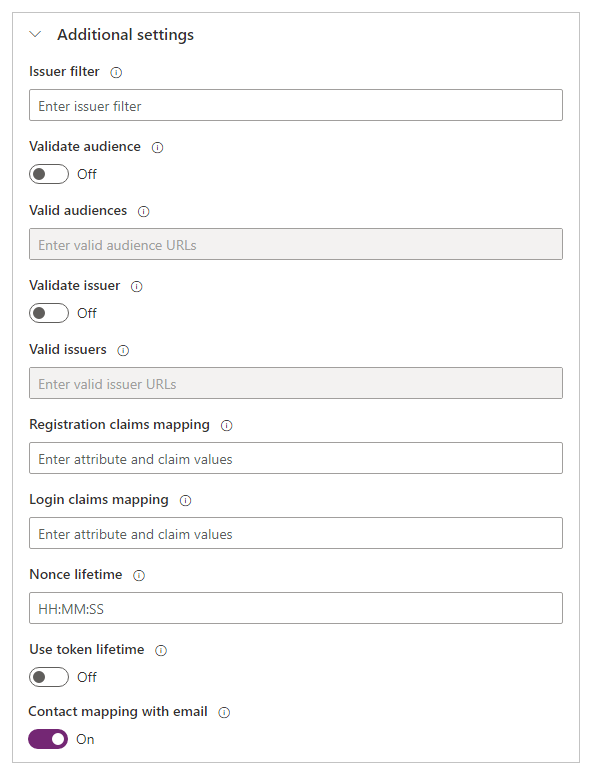

Nom Description Filtre de l’émetteur Filtre basé sur des caractères génériques qui met en correspondance tous les émetteurs de tous les clients.

Exemple :https://sts.windows.net/*/Valider l’audience Si le paramètre est activé, l’audience est validée pendant la validation du jeton. Audiences valides Liste séparée par des virgules des URL d’audience. Valider les émetteurs S’il est activé, l’émetteur est validé pendant la validation du jeton. Émetteurs valides Liste séparée par des virgules des URL d’émetteur. Mappage des demandes d’inscription Liste des paires nom logique-revendication pour mapper les valeurs de revendication renvoyées par le fournisseur lors de l’inscription aux attributs de l’enregistrement de contact.

Format :field_logical_name=jwt_attribute_name, oùfield_logical_nameest le nom logique du champ dans les portails, etjwt_attribute_nameest l’attribut avec la valeur renvoyée par le fournisseur d’identité.

Exemple :firstname=given_name,lastname=family_namequand Étendue est utilisé commeprofilepour Azure AD. Dans cet exemple,firstnameetlastnamesont les noms logiques des champs de profil dans les portails alors quegiven_nameetfamily_namesont les attributs avec les valeurs renvoyées par le fournisseur d’identité pour les champs respectifs.Mappage des demandes de connexion Liste des paires nom-revendication logiques pour mapper les valeurs de revendication renvoyées par le fournisseur à chaque connexion aux attributs de l’enregistrement de contact.

Format :field_logical_name=jwt_attribute_name, oùfield_logical_nameest le nom logique du champ dans les portails, etjwt_attribute_nameest l’attribut avec la valeur renvoyée par le fournisseur d’identité.

Exemple :firstname=given_name,lastname=family_namequand Étendue est utilisé commeprofilepour Azure AD. Dans cet exemple,firstnameetlastnamesont les noms logiques des champs de profil dans les portails alors quegiven_nameetfamily_namesont les attributs avec les valeurs renvoyées par le fournisseur d’identité pour les champs respectifs.Durée de vie de Nonce Durée de vie de la valeur Nonce, en minutes. Valeur par défaut : 10 minutes. Utiliser la durée de vie du jeton Indique que la durée de vie de la session d’authentification (comme les cookies) doit correspondre à celle du jeton d’authentification. Si elle est spécifiée, cette valeur remplacera la valeur Délai d’expiration des cookies de l’application dans le paramètre de site Authentication/ApplicationCookie/ExpireTimeSpan. Mappage du contact avec le courrier électronique Spécifie si les contacts sont mis en correspondance avec un courrier électronique correspondant.

Lorsque la valeur est activée, un enregistrement de contact unique est associé à une adresse de messagerie correspondante, ce qui attribue le fournisseur d’identité externe au contact une fois que l’utilisateur s’est connecté avec succès.Notes

Le paramètre de requête UI_Locales sera maintenant envoyé automatiquement dans la requête d’authentification et sera défini sur la langue sélectionnée sur le portail.

Modifier un fournisseur OpenID Connect

Pour modifier un fournisseur OpenID Connect configuré, voir Modifier un fournisseur.

Voir aussi

Configurer un fournisseur OpenID Connect pour les portails avec Azure AD

FAQ sur l’utilisation d’OpenID Connect dans les portails

Notes

Pouvez-vous nous indiquer vos préférences de langue pour la documentation ? Répondez à un court questionnaire. (veuillez noter que ce questionnaire est en anglais)

Le questionnaire vous prendra environ sept minutes. Aucune donnée personnelle n’est collectée (déclaration de confidentialité).

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour