Optimiser les invites de réauthentification et comprendre la durée de vie des sessions de l’authentification multifacteur Microsoft Entra

Microsoft Entra ID dispose de plusieurs paramètres qui déterminent la fréquence à laquelle les utilisateurs doivent se réauthentifier. Cette réauthentification peut se faire avec un premier facteur de type mot de passe, FIDO ou Microsoft Authenticator sans mot de passe, ou en utilisant l’authentification multifacteur. Vous pouvez configurer ces paramètres de réauthentification en fonction des exigences de votre environnement et de l’expérience utilisateur que vous souhaitez offrir.

La configuration par défaut de Microsoft Entra ID pour la fréquence de connexion utilisateur est une fenêtre dynamique de 90 jours. Demander aux utilisateurs d’entrer des informations d’identification semble souvent être une chose à faire, mais cela peut avoir l’effet inverse. Si les utilisateurs sont formés pour entrer leurs informations d’identification sans les penser, ils peuvent les fournir involontairement à une invite d’informations d’identification malveillante.

Il peut paraître alarmant de ne pas demander à un utilisateur de se reconnecter. Cependant, toute violation des stratégies informatiques révoque la session. Certains exemples incluent une modification de mot de passe, un appareil non conforme ou une opération de désactivation de compte. Vous pouvez aussi explicitement révoquer les sessions des utilisateurs en utilisant Microsoft Graph PowerShell.

Cet article explique en détail les configurations recommandées ainsi que la manière dont les différents paramètres fonctionnent et interagissent les uns avec les autres.

Paramètres recommandés

Pour offrir à vos utilisateurs le meilleur compromis entre sécurité et simplicité d’utilisation en leur demandant de s’authentifier à une fréquence adaptée, nous vous recommandons les configurations suivantes :

- Si vous avez Microsoft Entra ID P1 ou P2 :

- Activez l’authentification unique (SSO) entre les applications en utilisant des appareils managés ou l’authentification unique transparente.

- Si la réauthentification est requise, utilisez une stratégie d’accès conditionnel pour la fréquence de connexion.

- Pour les utilisateurs qui se connectent à partir d’appareils non managés ou de scénarios avec appareils mobiles, les sessions persistantes du navigateur peuvent ne pas être préférables. Vous pouvez aussi utiliser l’accès conditionnel pour utiliser des sessions de navigation persistantes avec des stratégies de fréquence de connexion. Limitez la durée à une valeur appropriée en fonction du risque de connexion, où un utilisateur présentant moins de risques a une durée de session plus longue.

- Si vous avez des licences Microsoft 365 Apps ou le niveau Microsoft Entra Free :

- Activez l’authentification unique (SSO) entre les applications en utilisant des appareils managés ou l’authentification unique transparente.

- Gardez l’option Rester connecté activée et recommandez à vos utilisateurs de l’accepter.

- Pour les scénarios d’appareils mobiles, assurez-vous que vos utilisateurs utilisent l’application Microsoft Authenticator. Cette application est utilisée en tant que répartiteur pour d’autres applications Microsoft Entra ID fédérées, et réduit les invites d’authentification sur l’appareil.

Les études que nous avons menées montrent que ces paramètres conviennent pour la plupart des locataires. Certaines combinaisons de ces paramètres, telles que Mémoriser l’authentification multi-facteur associé à Rester connecté, peuvent rendre les invites d’authentification des utilisateurs trop fréquentes. Les invites de réauthentification continuelles impactent la productivité des utilisateurs et risquent de les rendre plus vulnérables aux attaques.

Paramètres de configuration de la durée de vie des sessions Microsoft Entra

Pour optimiser la fréquence des invites d’authentification envoyées aux utilisateurs, vous pouvez configurer les options de la durée de vie des sessions Microsoft Entra. Déterminez les besoins de votre entreprise et de vos utilisateurs, et configurez les paramètres qui offrent le meilleur compromis pour votre environnement.

Évaluer les stratégies de durée de vie des sessions

Sans paramètres définis pour la durée de vie des sessions, il n’y a pas de cookies persistants dans une session de navigateur. Chaque fois qu’un utilisateur ferme et rouvre le navigateur, il reçoit une invite de réauthentification. Dans les clients Office, la période par défaut est de 90 jours consécutifs. Avec cette configuration Office par défaut, si l’utilisateur a réinitialisé son mot de passe ou s’il n’y a pas eu d’activité depuis plus de 90 jours, l’utilisateur est invité à se réauthentifier avec tous les facteurs requis (premier et deuxième facteurs).

Un utilisateur peut voir plusieurs invites d’authentification multifacteur sur un appareil qui n’a pas d’identité dans Microsoft Entra ID. Des invites multiples se produisent quand chaque application a son propre jeton d’actualisation OAuth qui n’est pas partagé avec d’autres applications clientes. Dans ce scénario, l’authentification multifacteur plusieurs invites, car chaque application demande un jeton d’actualisation OAuth à valider avec l’authentification multifacteur.

Dans Microsoft Entra ID, la stratégie la plus restrictive pour la durée de vie des sessions détermine à quel moment l’utilisateur doit se réauthentifier. Examinez le cas suivant :

- Vous activez l’option Rester connecté, qui utilise un cookie de navigateur persistant, et

- Vous activez également Mémoriser Multi-Factor Authentication pendant 14 jours

Dans cet exemple de scénario, l’utilisateur doit se réauthentifier tous les 14 jours. Ce comportement suit la stratégie la plus restrictive, même si l’option Rester connecté n’exige pas en principe que l’utilisateur se réauthentifie dans le navigateur.

Appareils gérés

Les appareils joints à Microsoft Entra ID à l’aide de la jonction Microsoft Entra ou de la jonction hybride Microsoft Entra reçoivent un jeton d’actualisation principal (PRT) pour utiliser l’authentification unique (SSO) entre les applications. Ce jeton d’actualisation principal permet à un utilisateur de s’authentifier une seule fois sur l’appareil, tout en donnant la garantie à l’équipe informatique que les exigences de sécurité et de conformité sont respectées. Si un utilisateur doit être invité à s’authentifier plus fréquemment sur un appareil joint dans certaines applications ou certains scénarios, cela est possible en configurant la fréquence de connexion de l’accès conditionnel.

Afficher l’option permettant de rester connecté

Quand un utilisateur sélectionne Oui pour l’option Rester connecté ? au moment de la connexion, un cookie persistant est défini dans le navigateur. Ce cookie persistant mémorise le premier et le deuxième facteurs, et il sert uniquement aux demandes d’authentification dans le navigateur.

Si vous disposez d’une licence Microsoft Entra ID P1 ou P2, nous vous recommandons d’utiliser la stratégie d’accès conditionnel pour la Session de navigateur persistante. Cette stratégie prévaut sur le paramètre Rester connecté ? et améliore l’expérience utilisateur. Si vous n’avez pas de licence Microsoft Entra ID P1 ou P2, nous vous recommandons d’activer le paramètre Rester connecté pour vos utilisateurs.

Pour plus d’informations sur la configuration de l’option permettant aux utilisateurs de rester connectés, consultez Comment gérer l’invite « Rester connecté ? ».

Mémoriser l’authentification multifacteur

Ce paramètre vous permet de configurer des valeurs comprises entre 1 et 365 jours, et définit un cookie persistant dans le navigateur quand un utilisateur sélectionne l’option Ne plus me le demander pendant X jours au moment de la connexion.

Ce paramètre réduit le nombre d’authentifications dans les applications web, mais il l’augmente dans les clients d’authentification modernes, tels que les clients Office. Normalement, ces clients envoient une invite uniquement après la réinitialisation du mot de passe ou après 90 jours d’inactivité. Toutefois, la définition de cette valeur sur une valeur inférieure à 90 jours raccourcit les invites MFA par défaut pour les clients Office, et augmente la fréquence de réauthentification. Quand ce paramètre est combiné avec le paramètre Rester connecté ou des stratégies d’accès conditionnel, les invites d’authentification peuvent devenir plus fréquentes.

Si vous utilisez Mémoriser l’authentification multifacteur et que vous avez des licences Microsoft Entra ID P1 ou P2, envisagez de migrer ces paramètres vers Fréquence de connexion avec l’accès conditionnel. Sinon, choisissez l’option Rester connecté ? à la place.

Pour plus d’informations, consultez Mémoriser l’authentification multifacteur.

Gestion de session d’authentification avec l’accès conditionnel

Avec la stratégie Fréquence de connexion, l’administrateur peut choisir la fréquence de connexion à appliquer pour le premier et le deuxième facteurs à la fois dans le client et le navigateur. Nous vous recommandons d’utiliser ces paramètres, conjointement à l’utilisation d’appareils managés, dans les scénarios où vous devez restreindre la session d’authentification, par exemple pour les applications métier critiques.

Avec la stratégie Session de navigateur persistante, les utilisateurs restent connectés quand ils ferment et rouvrent la fenêtre de leur navigateur. Comme avec le paramètre Rester connecté, un cookie persistant est défini dans le navigateur. Toutefois, étant donné qu’il est configuré par l’administrateur, il n’exige pas que l’utilisateur sélectionne Oui dans l’option Rester connecté ? , ce qui améliore l’expérience utilisateur. Si vous utilisez l’option Rester connecté ? , nous vous recommandons d’activer à la place la stratégie Session de navigateur persistante.

Pour plus d’informations, consultez Configurer la gestion de session d’authentification avec l’accès conditionnel.

Durées de vie des jetons configurables

Ce paramètre permet de configurer la durée de vie des jetons émis par Microsoft Entra ID. Cette stratégie est remplacée par la gestion de session d’authentification avec l’accès conditionnel. Si vous utilisez l’option Durées de vie des jetons configurables, nous vous recommandons de commencer la migration vers des stratégies d’accès conditionnel.

Vérifier la configuration de vos locataires

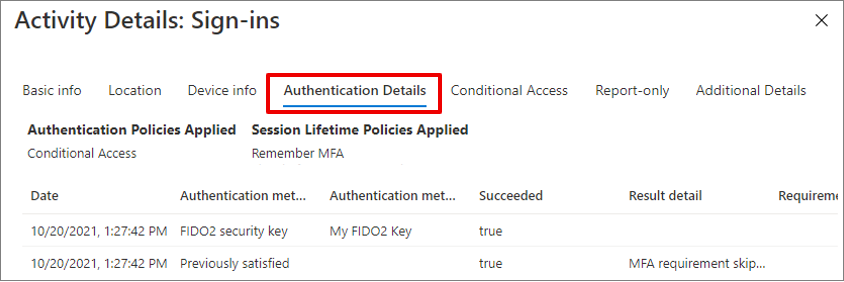

Maintenant que vous savez comment fonctionnent les différents paramètres et que vous connaissez la configuration recommandée, il est temps de vérifier la configuration de vos locataires. Vous pouvez commencer par examiner les journaux de connexion pour comprendre quelles stratégies de durée de vie de session ont été appliquées pendant la connexion.

Sous chaque journal de connexion, accédez à l’onglet Informations sur l’authentification et explorez Stratégies de durée de vie de session appliquées. Pour plus d’informations, consultez l’article En savoir plus sur les détails de l’activité du journal de connexion.

Pour configurer ou vérifier l’option Rester connecté, effectuez les étapes suivantes :

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

- Accédez à Identité>Marque de la société et, pour chaque paramètre régional, choisissez Afficher l’option permettant de rester connecté.

- Choisissez Oui, puis sélectionnez Enregistrer.

Pour mémoriser les paramètres Multi-Factor Authentication sur les appareils approuvés, effectuez les étapes suivantes :

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

- Accédez à Protection>Authentification multifacteur.

- Sous Configurer, sélectionnez Paramètres de MFA basé dans le cloud supplémentaires.

- Dans la page des paramètres du service d’authentification multifacteur, faites défiler jusqu’aux paramètres de mémorisation de l’authentification multifacteur. Désactivez le paramètre en décochant la case.

Pour configurer des stratégies d’accès conditionnel pour la fréquence de connexion et la session de navigateur persistante, effectuez les étapes suivantes :

- Connectez-vous au Centre d’administration Microsoft Entra au moins en tant qu’Administrateur de l’accès conditionnel.

- Accédez à Protection>Accès conditionnel.

- Configurez une stratégie avec les options de gestion de session recommandées qui sont décrites dans cet article.

Pour vérifier les durées de vie des jetons, utilisez Azure AD PowerShell pour interroger les stratégies Microsoft Entra. Désactivez les stratégies qui sont appliquées.

Si plusieurs paramètres sont activés dans votre locataire, nous vous recommandons d’effectuer leur mise à jour en fonction des licences que vous avez. Par exemple, si vous avez des licences Microsoft Entra ID P1 ou P2, vous devez utiliser uniquement les stratégies d’accès conditionnel Fréquence de connexion et Session de navigateur persistante. Si vous avez des licences Microsoft 365 Apps ou Microsoft Entra ID Free, vous devez choisir la configuration Rester connecté ?.

Si vous avez activé les durées de vie des jetons configurables, cette fonctionnalité sera bientôt supprimée. Prévoyez une migration vers une stratégie d’accès conditionnel.

Le tableau suivant récapitule les recommandations par licence :

| Microsoft Entra ID Free et Microsoft 365 Apps | Microsoft Entra ID P1 ou P2 | |

|---|---|---|

| SSO | Jonction Microsoft Entra ou Jonction hybride Microsoft Entra, ou Authentification unique transparente pour les appareils non managés. | Jonction Microsoft Entra Jonction hybride Microsoft Entra |

| Paramètres de réauthentification | Rester connecté | Utiliser des stratégies d’accès conditionnel pour la fréquence de connexion et la session de navigateur persistante |

Étapes suivantes

Pour commencer, suivez le tutoriel pour Sécuriser les événements de connexion utilisateur avec l’authentification multifacteur Microsoft Entra ou Utiliser les détections de risques liés aux connexions utilisateur pour déclencher l’authentification multifacteur Microsoft Entra.