Activer l’authentification multifacteur par utilisateur Microsoft Entra pour sécuriser les événements de connexion

Pour sécuriser les événements de connexion utilisateur dans Microsoft Entra ID, vous pouvez exiger une authentification multifacteur. Il est recommandé d’activer l’authentification multifacteur Microsoft Entra à l’aide de stratégies d’accès conditionnel pour protéger les utilisateurs. L’accès conditionnel est une fonctionnalité Microsoft Entra ID P1 ou P2 qui vous permet d’appliquer des règles pour exiger l’authentification multifacteur selon les besoins dans certains scénarios. Pour commencer à utiliser l’accès conditionnel, consultez Tutoriel : Événements de connexion utilisateur sécurisée avec l’authentification multifacteur Microsoft Entra.

Pour les locataires Microsoft Entra ID Free sans accès conditionnel, vous pouvez utiliser les paramètres de sécurité par défaut pour protéger les utilisateurs. Les utilisateurs sont invités à utiliser l’authentification multifacteur le cas échéant, mais vous ne pouvez pas définir vos propres règles pour contrôler le comportement.

Si nécessaire, vous pouvez activer chaque compte pour l’authentification multifacteur par utilisateur Microsoft Entra. S’il est activé individuellement, l’utilisateur effectue l’authentification multifacteur chaque fois qu’il se connecte (à quelques exceptions près, notamment lorsqu’il se connecte à partir d’adresses IP approuvées ou que la fonctionnalité de mémorisation de l’authentification multifacteur sur les appareils approuvés est activée).

Il n’est pas recommandé de changer les états utilisateur, sauf si vos licences Microsoft Entra ID n’incluent pas l’accès conditionnel et si vous ne souhaitez pas utiliser les paramètres de sécurité par défaut. Pour plus d’informations sur les différentes façons d’activer l’authentification multifacteur, consultez Fonctionnalités et licences pour l’authentification multifacteur Microsoft Entra.

Important

Cet article explique comment afficher et modifier l’état de l’authentification multifacteur Microsoft Entra par utilisateur. Si vous utilisez l’accès conditionnel ou les paramètres de sécurité par défaut, vous ne passez pas en revue ni n’activez les comptes d’utilisateur en suivant ces étapes.

L'activation de l’authentification multifacteur Microsoft Entra via une stratégie d'accès conditionnel ne modifie pas l’état de l’utilisateur. Ne soyez pas surpris si les utilisateurs sont signalés comme étant désactivés. L’accès conditionnel ne change pas l’état.

N’activez pas ou n’appliquez pas l’authentification multifacteur Microsoft Entra par utilisateur si vous utilisez des stratégies d’accès conditionnel.

États utilisateur de l’authentification multifacteur Microsoft Entra

L’état d'un utilisateur indique si un administrateur l’a inscrit à l’authentification multifacteur Microsoft Entra par utilisateur. Les comptes d’utilisateur dans l’authentification multifacteur Microsoft Entra ont les trois états distincts suivants :

| State | Description | Authentification héritée affectée | Applications du navigateur affectées | Authentification moderne affectée |

|---|---|---|---|---|

| Désactivé | L’état par défaut d'un utilisateur non inscrit à l’authentification multifacteur Microsoft Entra par utilisateur. | No | Non | Non |

| Enabled | L’utilisateur est inscrit à l’authentification multifacteur Microsoft Entra par utilisateur, mais peut toujours utiliser son mot de passe pour une authentification héritée. Si l’utilisateur n’a pas encore inscrit de méthode d’authentification multifacteur, il reçoit une invite à s’y inscrire la prochaine fois qu’il se connecte à l’aide de l’authentification moderne (par exemple, via un navigateur web). | Non. L’authentification héritée continue de fonctionner jusqu’à ce que le processus d’inscription soit terminé. | Oui. Une fois la session expirée, l’inscription à l’authentification multifacteur Microsoft Entra est requise. | Oui. Une fois le jeton d’accès expiré, l’inscription à l’authentification multifacteur Microsoft Entra est requise. |

| Appliquée | L’utilisateur est inscrit à l’authentification multifacteur Microsoft Entra par utilisateur. Si l’utilisateur n’a pas encore inscrit de méthode d’authentification, il reçoit une invite à s’y inscrire la prochaine fois qu’il se connecte à l’aide de l’authentification moderne (par exemple, via un navigateur web). Les utilisateurs qui s’inscrive alors qu’ils sont à l’état Activé passent automatiquement à l’état Appliqué. | Oui. Les applications requièrent des mots de passe d'application. | Oui. L’authentification multifacteur Microsoft Entra est requise lors de la connexion. | Oui. L’authentification multifacteur Microsoft Entra est requise lors de la connexion. |

Tous les utilisateurs commencent avec l’état Désactivé. Dès lors qu'ils sont inscrits à l’authentification multifacteur Microsoft Entra par utilisateur, leur état devient Activé. Lorsque les utilisateurs activés se connectent et suivent le processus d’inscription, leur état passe à Appliqué. Les administrateurs peuvent passer des utilisateurs d’un état à un autre, notamment d’Appliqué à Activé ou Désactivé.

Notes

Si l’authentification multifacteur par utilisateur est réactivée sur un utilisateur et que celui-ci ne se réinscrit pas, son état d’authentification multifacteur ne passe pas d’Activé à Appliqué dans l’interface utilisateur de la gestion de l’authentification multifacteur. L’administrateur doit passer l’utilisateur directement à l’état Appliqué.

Afficher l’état d’un utilisateur

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Pour afficher et gérer les états des utilisateurs, effectuez les étapes suivantes :

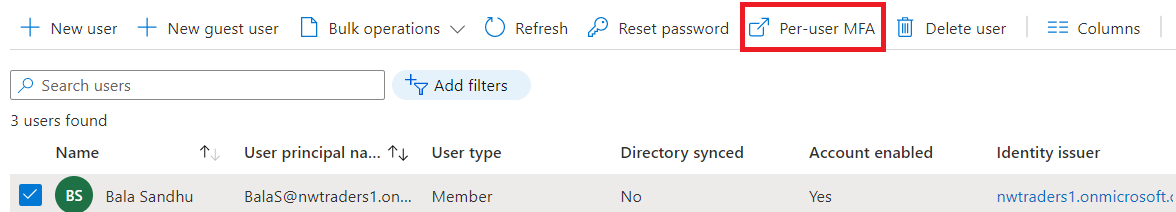

- Connectez-vous au centre d’administration Microsoft Entra avec au moins le rôle d’Administrateur d’authentification.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez MFA par utilisateur.

- Une nouvelle page s’ouvre et affiche l’état de l’utilisateur, comme illustré dans l’exemple suivant.

Modifier l’état d’un utilisateur

Pour modifier l’état d'un utilisateur pour l’authentification multifacteur Microsoft Entra par utilisateur, procédez comme suit :

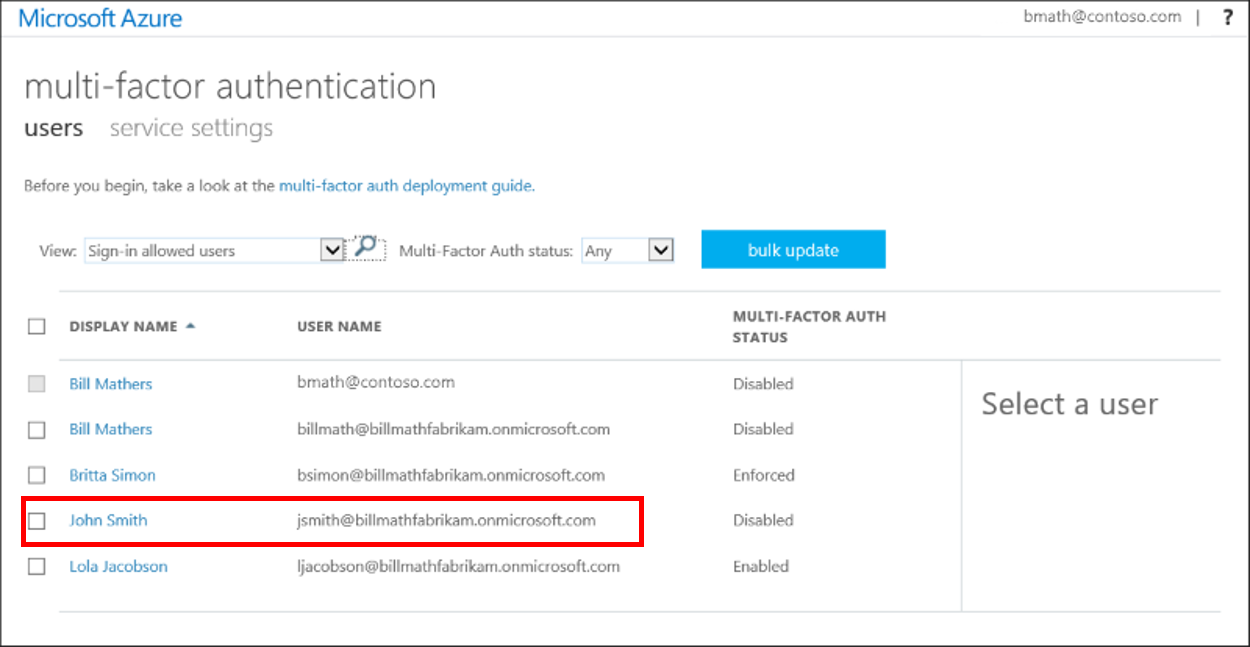

Suivez les étapes précédentes pour afficher l’état d’un utilisateur et accéder à la page Utilisateurs de l’authentification multifacteur Microsoft Entra.

Recherchez l’utilisateur que vous souhaitez activer pour l’authentification multifacteur Microsoft Entra par utilisateur. Vous devrez peut-être modifier l’affichage en haut de la page afin d’afficher les utilisateurs.

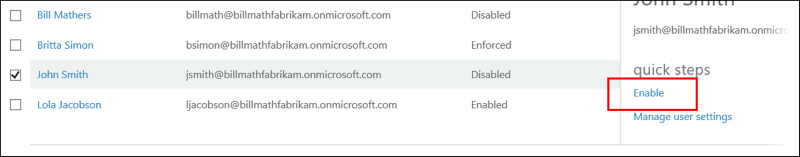

Activez la case à cocher en regard des noms des utilisateurs dont vous souhaitez modifier l’état.

Sur la partie droite, sous étapes rapides, cliquez sur Activer ou Désactiver. Dans l’exemple suivant, l’utilisateur John Smith a une coche à côté de son nom et peut être utilisé :

Conseil

Les utilisateurs activés basculent automatiquement vers l’état Appliqué lorsqu’ils s'inscrivent à l’authentification multifacteur Microsoft Entra. Ne modifiez pas manuellement l’état de l’utilisateur en Appliqué, sauf si l’utilisateur est déjà inscrit ou s’il est acceptable que l’utilisateur subisse une interruption de connexion aux protocoles d’authentification hérités.

Confirmez votre sélection dans la fenêtre contextuelle qui s’ouvre.

Dès que vous avez activé les utilisateurs, informez-les-en par e-mail. Informez les utilisateurs qu’une invite s’affiche et leur demande de s’inscrire la prochaine fois qu’ils se connectent. Par ailleurs, si votre organisation utilise des applications sans navigateur qui ne prennent pas en charge l’authentification moderne, vos utilisateurs devront créer des mots de passe d’application. Pour plus d’informations, consultez le Guide de l’utilisateur final de l’authentification multifacteur Microsoft Entra pour les aider à commencer.

Étapes suivantes

Pour configurer les paramètres d’authentification multifacteur Microsoft Entra, consultez Configurer les paramètres d’authentification multifacteur Microsoft Entra.

Pour gérer les paramètres utilisateur pour l’authentification multifacteur Microsoft Entra, consultez Gérer les paramètres utilisateur avec l’authentification multifacteur Microsoft Entra.

Afin de comprendre la raison pour laquelle un utilisateur est invité ou non à effectuer une authentification multifacteur, consultez Rapports sur l’authentification multifacteur Microsoft Entra.