Intégration de l'authentification RADIUS avec le serveur Azure Multi-Factor Authentication

RADIUS est un protocole standard pour accepter les demandes d'authentification et traiter ces demandes. Le serveur Azure Multi-Factor Authentication peut fonctionner comme un serveur RADIUS. Pour ajouter la vérification en deux étapes, insérez-le entre votre client RADIUS (appliance VPN) et la cible d’authentification. Il peut s’agir d’Active Directory, d’un annuaire LDAP, ou bien d’un autre serveur RADIUS. Pour garantir le fonctionnement de l’authentification multifacteur Azure, vous devez configurer le serveur Azure MFA pour communiquer avec les serveurs clients et la cible de l’authentification. Le serveur Azure MFA accepte les requêtes provenant d’un client RADIUS, valide les informations d’identification par rapport à la cible de l’authentification, ajoute l’authentification multifacteur Azure et renvoie une réponse au client RADIUS. La demande d’authentification est complète uniquement si l’authentification principale et l’authentification multifacteur Azure réussissent.

Important

En septembre 2022, Microsoft a annoncé la dépréciation du serveur Azure Multi-Factor Authentication. À partir du 30 septembre 2024, les déploiements du serveur Multi-Factor Authentication Azure ne traiteront plus les requêtes d’authentification multifacteur, ce qui risque d’entraîner l’échec des authentifications pour votre organisation. Pour garantir le maintien des services d’authentification et assurer la prise en charge, les organisations doivent migrer les données d’authentification de leurs utilisateurs vers le service Azure MFA basé sur le cloud en utilisant la dernière version de l’utilitaire de migration, fournie avec la mise à jour du serveur Azure MFA la plus récente. Pour plus d’informations, consultez Migration du serveur Azure MFA.

Pour commencer à utiliser MFA basée sur le cloud, consultez Tutoriel : Sécuriser les événements de connexion utilisateur avec l’authentification multifacteur Microsoft Entra.

Si vous utilisez MFA basée sur le cloud, consultez Intégrer votre infrastructure NPS existante à l’authentification multifacteur Azure.

Remarque

Le serveur MFA prend uniquement en charge les protocoles RADIUS PAP (Password Authentication Protocol) et MSCHAPv2 (Microsoft Challenge Handshake Authentication Protocol) lorsqu'il agit comme un serveur RADIUS. Les autres protocoles comme EAP (Extensible Authentication Protocol) peuvent être utilisés lorsque le serveur MFA agit comme un proxy RADIUS vers un autre serveur RADIUS prenant en charge ce protocole.

Dans cette configuration, les jetons SMS et OATH unidirectionnels ne fonctionnent pas car le serveur MFA n'est pas capable d'initier correctement une réponse RADIUS Challenge à l'aide d’autres protocoles.

Ajouter un client RADIUS

Pour configurer l'authentification RADIUS, installez le serveur Azure Multi-Factor Authentication sur un serveur Windows. Si vous utilisez un environnement Active Directory, le serveur doit être lié au domaine à l'intérieur du réseau. Utilisez la procédure suivante pour configurer le serveur Azure Multi-Factor Authentication :

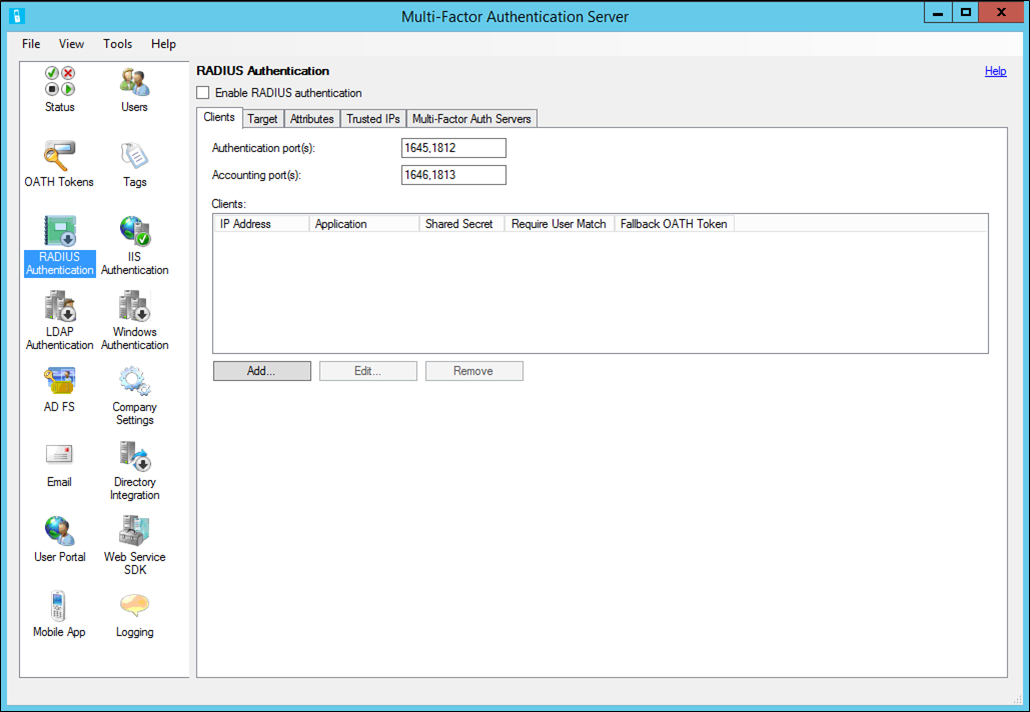

Sur le serveur Azure Multi-Factor Authentication, cliquez sur l'icône de l'authentification RADIUS dans le menu de gauche.

Cochez la case Activer l'authentification RADIUS.

Dans l’onglet Clients, modifiez le port d'authentification et le port de gestion si le service Azure MFA RADIUS doit écouter les demandes RADIUS sur des ports non standard.

Cliquez sur Add.

Entrez l'adresse IP de l'appliance ou du serveur qui s'authentifieront auprès du serveur Azure Multi-Factor Authentication, un nom d’application (facultatif) et un secret partagé.

Le nom de l’application apparaît dans les rapports et peut être affiché dans les messages d’authentification SMS ou d’application mobile.

Le secret partagé doit être identique sur le serveur Azure Multi-Factor Authentication et sur l’appliance/serveur.

Cochez la case de correspondance d’utilisateur Authentification multifacteur requise si tous les utilisateurs ont été importés sur le serveur et soumis à l’authentification multifacteur. Si un grand nombre d’utilisateurs n’ont pas encore été importés sur le serveur ou ne sont pas soumis à la vérification en deux étapes, laissez la case désactivée.

Cochez la case Activer un jeton OATH de secours si vous souhaitez utiliser les codes d’accès OATH à partir d’applications de vérification mobile comme méthode de sauvegarde.

Cliquez sur OK.

Répétez les étapes 4 à 8 pour ajouter autant de clients RADIUS que nécessaire.

Configurer votre client RADIUS

Cliquez sur l'onglet Cible.

- Si le serveur Azure MFA est installé sur un serveur associé à un domaine dans un environnement Active Directory, sélectionnez Domaine Windows.

- Si les utilisateurs doivent être authentifiés par rapport à un répertoire LDAP, sélectionnez la liaison LDAP. Sélectionnez l’icône Intégration de répertoires et modifiez la configuration LDAP sous l’onglet Paramètres afin que le serveur puisse se lier à votre répertoire. Vous trouverez des instructions sur la configuration LDAP dans le guide de configuration du proxy LDAP.

- Si les utilisateurs doivent être authentifiés sur un autre serveur RADIUS, sélectionnez Serveur(s) RADIUS.

Cliquez sur Ajouter pour configurer le serveur vers lequel le serveur Azure MFA enverra des demandes RADIUS par proxy.

Dans la boîte de dialogue Ajouter un serveur RADIUS, entrez l'adresse IP du serveur RADIUS et un secret partagé.

Le secret partagé doit être identique sur le serveur Azure Multi-Factor Authentication et sur le serveur RADIUS. Modifiez le port d'authentification et le port de gestion si des ports différents sont utilisés par le serveur RADIUS.

Cliquez sur OK.

Ajoutez le serveur Azure MFA comme client RADIUS dans l'autre serveur RADIUS afin qu'il puisse traiter les demandes d'accès qu’il reçoit du serveur Azure MFA. Utilisez le même secret partagé configuré sur le serveur Azure Multi-Factor Authentication.

Répétez ces étapes pour ajouter des serveurs RADIUS supplémentaires. Configurez l’ordre dans lequel le serveur Azure MFA doit les appeler à l’aide des boutons Monter et Descendre.

Vous avez configuré avec succès le serveur Azure Multi-Factor Authentication. Le serveur écoute désormais sur les ports configurés pour les demandes d'accès RADIUS à partir de clients configurés.

Configuration du client RADIUS

Pour configurer le client RADIUS, suivez ces indications :

- Configurez votre appliance/serveur pour l’authentification via RADIUS auprès de l’adresse IP du serveur Azure Multi-Factor Authentication, qui agit en tant que serveur RADIUS.

- Utilisez le même secret partagé configuré précédemment.

- Configurez le délai d’expiration RADIUS à 60 secondes pour avoir le temps de valider les informations d’identification de l’utilisateur, d’effectuer la vérification en deux étapes, de recevoir la réponse, puis de répondre à la demande d’accès RADIUS.

Étapes suivantes

Découvrez comment intégrer l’authentification RADIUS si vous disposez de l’authentification multifacteur Microsoft Entra dans le cloud.