Tutoriel : Intégrez une seule forêt avec un seul locataire Microsoft Entra

Ce tutoriel vous guide tout au long de la création d’un environnement d’identité hybride à l’aide de la synchronisation cloud Microsoft Entra.

Vous pouvez utiliser l’environnement que vous créez dans ce tutoriel à des fins de test, ou pour vous familiariser avec la synchronisation cloud.

Prérequis

Dans le centre d’administration Microsoft Entra

- Créez un compte d’administrateur général cloud uniquement sur votre locataire Microsoft Entra. De cette façon, vous pouvez gérer la configuration de votre locataire si vos services locaux venaient à échouer ou ne plus être disponibles. Découvrez comment ajouter un compte d’administrateur général de type cloud uniquement. Cette étape est essentielle si vous voulez éviter de vous retrouver en dehors de votre locataire.

- Ajoutez un ou plusieurs noms de domaine personnalisés à votre locataire Microsoft Entra. Vos utilisateurs peuvent se connecter à l’aide de l’un de ces noms de domaine.

Dans votre environnement local

Identifiez un serveur hôte joint à un domaine exécutant Windows Server 2016 ou une version ultérieure, avec au minimum 4 Go de RAM et un runtime .NET 4.7.1 et versions ultérieures

S’il existe un pare-feu entre vos serveurs et Microsoft Entra ID, configurez les éléments suivants :

Assurez-vous que les agents peuvent envoyer des demandes sortantes à Microsoft Entra ID par le biais des ports suivants :

Numéro de port Utilisation 80 Télécharge les listes de révocation de certificats lors de la validation du certificat TLS/SSL 443 Gère toutes les communications sortantes avec le service 8080 (facultatif) Les agents signalent leur état toutes les 10 minutes sur le port 8080, si le port 443 n’est pas disponible. Cet état est affiché dans le portail. Si votre pare-feu applique les règles en fonction des utilisateurs d’origine, ouvrez ces ports au trafic provenant des services Windows exécutés en tant que service réseau.

Si votre pare-feu ou proxy vous permet de spécifier des suffixes approuvés, ajoutez des connexions à *.msappproxy.net et à *.servicebus.windows.net. Dans le cas contraire, autorisez l’accès aux plages d’adresses IP du centre de données Azure, qui sont mises à jour chaque semaine.

Vos agents doivent accéder à login.windows.net et à login.microsoftonline.com pour l’inscription initiale. Par conséquent, ouvrez également votre pare-feu pour ces URL.

Pour valider le certificat, débloquez les URL suivantes : mscrl.microsoft.com:80, crl.microsoft.com:80, ocsp.msocsp.com:80 et www.microsoft.com:80. Ces URL étant utilisées pour la validation de certificat avec d’autres produits Microsoft, elles sont peut-être déjà débloquées.

Installer l’agent de provisionnement Microsoft Entra

Si vous utilisez le tutoriel Environnement de base AD et Azure, il s’agit de DC1. Pour installer l’agent, suivez ces étapes :

- Dans le portail Azure, sélectionnez Microsoft Entra ID.

- Sur la gauche, sélectionnez Microsoft Entra Connect.

- À gauche, sélectionnez Synchronisation cloud.

- Sélectionnez Agent à gauche.

- Sélectionnez Télécharger l’agent local, puis Accepter les conditions générales et télécharger.

- Une fois le téléchargement du package de l’agent de provisionnement Microsoft Entra Connect terminé, exécutez le fichier d’installation AADConnectProvisioningAgentSetup.exe à partir de votre dossier de téléchargements.

Remarque

Lors de l’installation pour l’utilisation du cloud du gouvernement des États-Unis :

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Pour plus d’informations, consultez « Installer un agent dans le cloud du gouvernement des États-Unis ».

- Dans l’écran de démarrage, sélectionnez J’accepte la licence et les conditions, puis Installer.

- Une fois l’opération d’installation terminée, l’Assistant Configuration démarre. Sélectionnez Suivant pour démarrer la configuration.

- Dans l’écran Sélectionner une extension, sélectionnez Approvisionnement piloté par les RH (Workday et SuccessFactors)/Synchronisation cloud Microsoft Entra Connect, puis cliquez sur Suivant.

Remarque

Si vous installez l’agent d’approvisionnement pour l’utiliser avec l’approvisionnement d’applications locales, sélectionnez Provisionnement d’applications locales (Microsoft Entra ID vers application).

- Connectez-vous avec votre compte d’administrateur général Microsoft Entra ou d’administrateur d’identité hybride. Si vous avez la sécurité renforcée d’Internet Explorer activée, la connexion est bloquée. Si c’est le cas, fermez l’installation, désactivez la sécurité renforcée d’Internet Explorer et redémarrez l’installation du Package de l’agent d’approvisionnement Microsoft Entra Connect.

- Dans l’écran Configurer le compte de service, sélectionnez un compte de service administré de groupe (gMSA). Ce compte est utilisé pour exécuter le service d’agent. Si un compte de service géré est déjà configuré dans votre domaine par un autre agent et que vous installez un deuxième agent, sélectionnez Créer gMSA, car le système détecte le compte existant et ajoute les autorisations requises pour que le nouvel agent utilise le compte gMSA. Lorsque vous y êtes invité, choisissez :

- Créer un gMSA qui permet à l’agent de créer le compte de service administré provAgentgMSA$ pour vous. Le compte de service administré de groupe (par exemple, CONTOSO\provAgentgMSA$) est créé dans le domaine Active Directory auquel est joint le serveur hôte. Pour utiliser cette option, entrez les informations d’identification de l’administrateur de domaine Active Directory (recommandé).

- Utilisez le gMSA personnalisé et indiquez le nom du compte de service géré que vous avez créé manuellement pour cette tâche.

Pour continuer, sélectionnez suivant.

Dans l’écran Connecter Active Directory, si votre nom de domaine apparaît sous Domaines configurés, passez à l’étape suivante. Sinon, tapez votre nom de domaine Active Directory et sélectionnez Ajouter un annuaire.

Ensuite, connectez-vous avec votre compte d’administrateur de domaine Active Directory. Le mot de passe du compte d’administrateur de domaine ne doit pas avoir expiré. En cas d’expiration ou de changement du mot de passe lors de l’installation de l’agent, vous devez reconfigurer l’agent avec les nouvelles informations d’identification. Cette opération ajoute votre annuaire local. Sélectionnez OK, puis Suivant pour continuer.

- La capture d’écran suivante montre un exemple de domaine configuré contoso.com. Sélectionnez Suivant pour continuer.

Dans l’écran Configuration terminée, cliquez sur Confirmer. Cette opération inscrit et redémarre l’agent.

Une fois cette opération terminée, vous devez être averti que La configuration de votre agent a été vérifiée. Vous pouvez sélectionner Quitter.

- Si vous voyez encore l’écran de démarrage initial, sélectionnez Fermer.

Vérifier l’installation de l’agent

La vérification de l’agent se produit dans le portail Azure et sur le serveur local qui exécute l’agent.

Vérification de l’agent dans le portail Azure

Pour vérifier que l’agent est inscrit par Microsoft Entra ID, procédez comme suit :

- Connectez-vous au portail Azure.

- Sélectionnez Microsoft Entra ID.

- Sélectionnez Microsoft Entra Connect, puis sélectionnezSynchronisation cloud.

- Dans la page Synchronisation cloud, vous voyez les agents que vous avez installés. Vérifiez que l’agent est affiché et que l’état est sain.

Sur le serveur local

Pour vérifier que l’agent est en cours d’exécution, procédez comme suit :

- Connectez-vous au serveur avec un compte Administrateur.

- Ouvrez Services en y accédant ou en allant dans Start/Run/Services.msc.

- Sous Services, assurez-vous que le Programme de mise à jour de l’agent Microsoft Entra Connect et l’Agent d’approvisionnement Microsoft Entra Connect sont présents, et que leur état est En cours d’exécution.

Vérifier la version de l’agent d’approvisionnement

Pour vérifier que la version de l’agent est en cours d’exécution, procédez comme suit :

- Accédez à « C:\Program Files\Microsoft Azure AD Connect Provisioning Agent »

- Cliquez avec le bouton droit sur « AADConnectProvisioningAgent.exe » et sélectionnez les propriétés.

- Cliquez sur l’onglet Détails et le numéro de version s’affiche à côté de la version du produit.

Configurer la synchronisation cloud Microsoft Entra

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Pour configurer et démarrer le provisionnement, suivez les étapes décrites ici :

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’Administrateur hybride.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud.

- Sélectionnez Nouvelle configuration

- Dans l’écran de configuration, entrez un e-mail de notification, déplacez le sélecteur sur Activer et sélectionnez Enregistrer.

- L’état de la configuration doit maintenant être Sain.

Vérifier les utilisateurs créés et l’exécution de la synchronisation

Vous allez maintenant vérifier que les utilisateurs que vous aviez dans votre répertoire local et qui sont dans la portée de la synchronisation ont été synchronisés et existent désormais dans votre client Microsoft Entra. L’opération de synchronisation peut prendre quelques heures. Pour vérifier que les utilisateurs sont synchronisés, procédez comme suit :

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

- Accédez à Identité>Utilisateurs.

- Vérifiez que les nouveaux utilisateurs apparaissent dans le client.

Tester la connexion avec l’un de vos utilisateurs

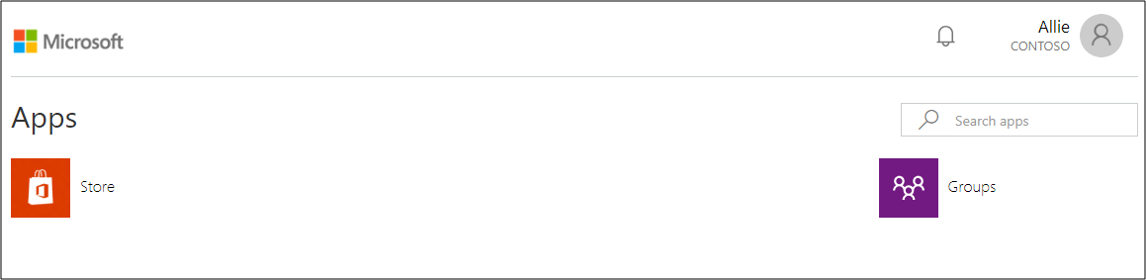

Accédez à https://myapps.microsoft.com

Connectez-vous avec un compte d’utilisateur que vous avez créé dans votre locataire. Vous devez vous connecter en utilisant le format suivant : (user@domain.onmicrosoft.com). Saisissez le même mot de passe que celui utilisé par l’utilisateur pour se connecter en local.

Vous avez maintenant correctement configuré un environnement d’identité hybride à l’aide de la synchronisation cloud Microsoft Entra.