Présentation de la plateforme d’identités Microsoft

La plateforme d’identité Microsoft est un service d’identité cloud qui vous aide à générer des applications auxquelles vos utilisateurs et clients peuvent se connecter en utilisant leurs identités Microsoft ou leurs comptes sociaux. Il autorise l’accès à vos propres API ou aux API Microsoft, comme Microsoft Graph. La plateforme d’identité prend en charge les développeurs générant des applications métier (LOB) à tenant unique, ainsi que des applications software as a service (SaaS).

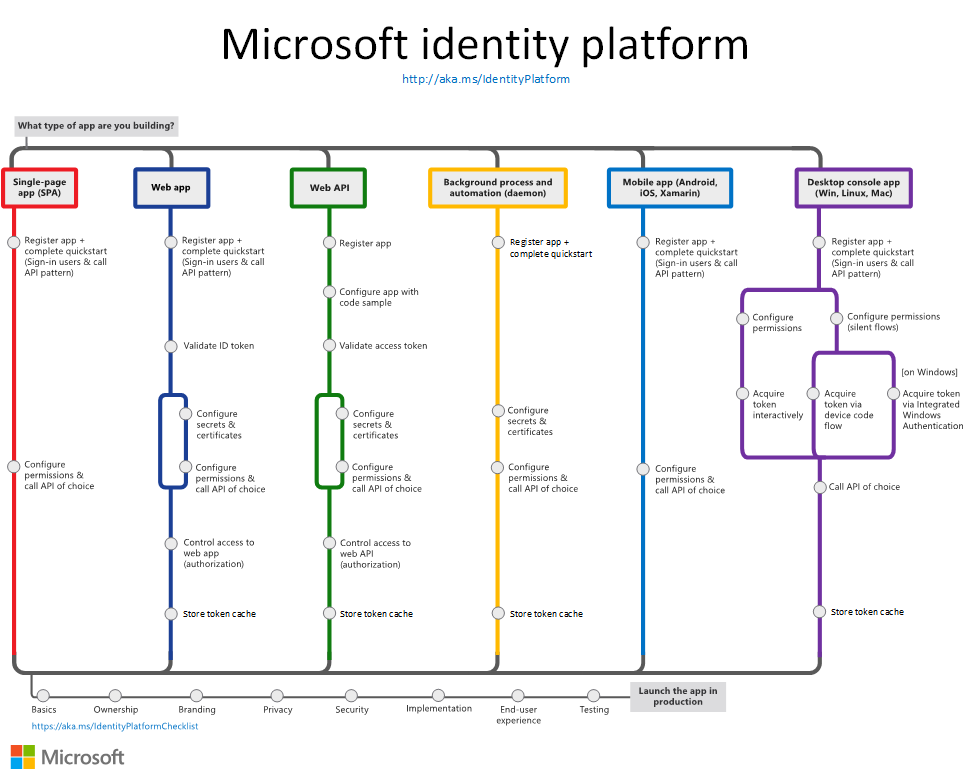

Le diagramme suivant montre la plateforme d’identité Microsoft à un niveau élevé, notamment l’expérience d’inscription d’applications, les Kits de développement logiciel (SDK), les points de terminaison et les identités ou les types de compte pris en charge.

Plusieurs composants constitue la plateforme d’identités Microsoft :

Service d’authentification conforme aux standards OAuth 2.0 et OpenID Connect permettant aux développeurs d’authentifier plusieurs types d’identités, notamment :

- Comptes professionnels ou scolaires, provisionnés par le biais de Microsoft Entra ID

- Pour les comptes Microsoft personnels (Skype, Xbox, Outlook.com)

- Comptes locaux ou de réseaux sociaux, en utilisant Azure AD B2C

- Comptes client locaux ou de réseaux sociaux en utilisant ID externe Microsoft Entra

Bibliothèques open source : bibliothèques MSAL (Microsoft Authentication Libraries) et prise en charge des autres bibliothèques conformes aux normes. Les bibliothèques MSAL open source sont recommandées, car elles fournissent une prise en charge intégrée pour des scénarios d’accès conditionnel, des expériences d’authentification unique (SSO) pour vos utilisateurs, une prise en charge intégrée de mise en cache de jeton et bien plus encore. MSAL prend en charge les différents octrois d’autorisation et les flux de jeton utilisés dans divers scénarios et types d’application.

Point de terminaison de plateforme d’identité Microsoft : le point de terminaison de plateforme d’identité Microsoft est certifié OIDC. Il fonctionne avec les bibliothèques MSAL (Microsoft Authentication Libraries) ou n’importe quelle autre bibliothèque conforme aux normes. Il implémente des étendues contrôlables de visu, conformément aux normes du secteur.

Portail de gestion des applications : expérience d’inscription et de configuration dans le centre d’administration Microsoft Entra, avec les autres possibilités de gestion d’applications.

API de configuration des applications et PowerShell : configuration programmatique de vos applications avec l’API Microsoft Graph et PowerShell, vous permettant ainsi d’automatiser vos tâches DevOps.

Contenu pour les développeurs : documentation technique incluant des démarrages rapides, tutoriels, guides pratiques, référence d’API et exemples de code.

Pour les développeurs, la plateforme d’identités Microsoft offre l’intégration d’innovations modernes dans l’espace d’identité et de sécurité, telles que l’authentification sans mot de passe, l’authentification renforcée et l’accès conditionnel. Vous n’avez pas besoin d’implémenter de telles fonctionnalités vous-même. Les applications intégrées à la plateforme d’identité Microsoft tirent nativement parti de ces innovations.

Avec la plateforme d’identités Microsoft, vous pouvez écrire du code une seule fois et atteindre tous les utilisateurs. Vous pouvez générer une application une seule fois et la faire fonctionner dans de nombreuses plateformes, ou générer une application qui fonctionne en tant que client et aussi qu’application de ressource (API).

Prise en main

Choisissez votre scénario d’application préféré. Chacun de ces chemins de scénarios commence par une présentation et renvoie à un guide de démarrage rapide qui vous permet de vous lancer :

- Application monopage (SPA) React

- Application Web ASP.NET Core

- API de l’ASP.NET Core

- Application de bureau

- Application démon

- Application mobile

Pour plus d’informations sur la création d’applications à l’aide de la Plateforme d'identités Microsoft, consultez notre série de tutoriels en plusieurs parties pour les applications suivantes :

Lorsque vous travaillez avec la plateforme d’identités Microsoft pour intégrer l’authentification et l’autorisation à vos applications, vous pouvez vous référer à cette image qui donne un aperçu des scénarios d’application les plus courants avec leurs composants d’identité. Sélectionnez l’image pour l’afficher en plein écran.

Découvrir les concepts d’authentification

Découvrez dans ces quelques articles conseillés comment l’authentification de base et les concepts de Microsoft Entra s’appliquent à la plateforme d’identités Microsoft :

- Principes fondamentaux de l’authentification

- Applications et principaux de service

- Audiences

- Autorisations et consentement

- Jetons d’ID

- Jetons d’accès

- Flux d’authentification et scénarios d’applications

Plus d’options de gestion de l’identité et de l’accès

Azure AD B2C – Créez des applications destinées aux clients, auxquelles vos utilisateurs peuvent se connecter au moyen de leurs comptes de réseaux sociaux, tels que Facebook ou Google, ou d’une adresse e-mail et d’un mot de passe.

Microsoft Entra B2B : invitez des utilisateurs externes en tant qu’utilisateurs « invités » dans votre locataire Microsoft Entra, et affectez des autorisations qui leur permettent d’utiliser leurs informations d’identification existantes pour l’authentification.

ID externe Microsoft Entra : une solution de gestion des identités et des accès client (CIAM) qui vous permet de créer des expériences de connexion sécurisées et personnalisées pour vos applications et vos services destinés aux clients.

Étapes suivantes

Si vous disposez d’un compte Azure, vous avez accès à un locataire Microsoft Entra. Toutefois, la plupart des développeurs de la plateforme d’identité Microsoft ont besoin de leur propre locataire Microsoft Entra pour une utilisation lors du développement d’applications ; on les appelle locataires de développement.

Apprenez à créer votre propre locataire pour l’utiliser pendant la création de vos applications :