Qu’est-ce que Microsoft Entra Privileged Identity Management ?

Privileged Identity Management : PIM est un service Microsoft Entra ID qui vous permet de gérer, contrôler et surveiller l'accès aux ressources importantes de votre organisation. Ces ressources incluent des ressources dans Microsoft Entra ID, Azure et d'autres services Microsoft Online tels que Microsoft 365 ou Microsoft Intune. La vidéo suivante explique les fonctionnalités et concepts importants d’Azure AD Privileged Identity Management (PIM).

Motifs d’utilisation

Les organisations veulent limiter le nombre de personnes qui ont accès aux informations ou aux ressources sécurisées afin de réduire le risque :

- qu’un utilisateur malveillant accède à ces données ;

- qu’un utilisateur autorisé ait par inadvertance un impact sur une ressource sensible.

Toutefois, les utilisateurs doivent pouvoir continuer à effectuer des opérations privilégiées dans les applications Microsoft Entra ID, Azure, Microsoft 365 ou SaaS. Les organisations peuvent donner aux utilisateurs un accès privilégié juste-à-temps aux ressources Azure et Microsoft Entra et peuvent superviser ce que ces utilisateurs font avec leur accès privilégié.

Conditions de licence :

L’utilisation de Privileged Identity Management nécessite des licences. Pour plus d’informations sur les licences, consultez Principes fondamentaux des licences de gouvernance des ID Microsoft Entra.

Fonction

Privileged Identity Management assure une activation de rôle basée sur l’heure et l’approbation pour atténuer les risques d’autorisations d’accès excessives, injustifiées ou malveillantes sur les ressources qui vous intéressent. Voici quelques-unes des principales fonctionnalités de Privileged Identity Management :

- Fournir un accès privilégié juste-à-temps à Microsoft Entra ID et aux ressources Azure

- Affecter un accès aux ressources limité dans le temps à l’aide de dates de début et de fin

- Exiger une approbation pour activer les rôles privilégiés

- Appliquer l’authentification multifacteur pour l’activation des rôles

- Utiliser la justification pour comprendre le motif d’activation des utilisateurs

- Recevoir des notifications lors de l’activation de rôles privilégiés

- Effectuer des révisions d’accès pour vérifier que les utilisateurs ont toujours besoin de leurs rôles

- Télécharger l’historique des audits (internes ou externes)

- Empêche la suppression des dernières attributions de rôle Administrateur général et Administrateur de rôle privilégié actives

Que puis-je faire avec ?

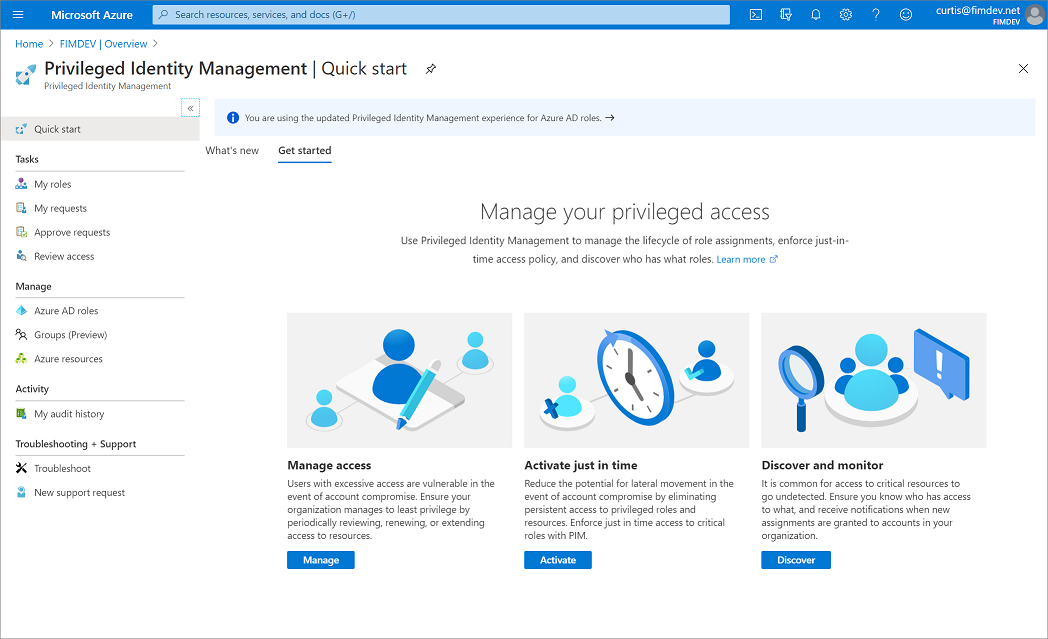

Une fois que vous aurez configuré Privileged Identity Management, vous verrez les options Tâches, Gérer et Activité dans le menu de navigation de gauche. En tant qu’administrateur, vous avez le choix entre des options telles que la gestion des rôles Microsoft Entra, la gestion des rôles de ressources Azure ou PIM (Privileged Identity Management) pour les groupes. Lorsque vous choisissez ce que vous souhaitez gérer, vous voyez l’ensemble d’options approprié correspondant à cette option.

Qui peut faire quoi ?

Pour les rôles Microsoft Entra dans Privileged Identity Management, seul un utilisateur qui détient le rôle Administrateur de rôle privilégié ou Administrateur général peut gérer les attributions des autres administrateurs. Les administrateurs généraux, les administrateurs de la sécurité, les lecteurs généraux et les lecteurs Sécurité peuvent aussi consulter les attributions de rôles Microsoft Entra dans Privileged Identity Management.

Pour les rôles de ressources Azure dans Privileged Identity Management, seul un administrateur d’abonnement, un propriétaire de ressource ou un administrateur de l’accès utilisateur aux ressources peut gérer les affectations des autres administrateurs. Par défaut, les utilisateurs qui détiennent un rôle d’Administrateur de rôle privilégié, d’Administrateur de la sécurité ou de Lecteur Sécurité ne peuvent pas consulter les attributions de rôles de ressources Azure dans Privileged Identity Management.

Terminologie

Pour mieux comprendre Privileged Identity Management et sa documentation, vous devez connaître les termes suivants.

| Terme ou concept | Catégorie d’attribution de rôle | Description |

|---|---|---|

| Éligible | Type | Attribution de rôle qui oblige l’utilisateur à effectuer une ou plusieurs actions pour utiliser ce rôle. Lorsqu’un utilisateur devient éligible pour un rôle, il peut l’activer pour réaliser des tâches privilégiées. Il n’existe aucune différence entre un accès accordé de façon permanente à un utilisateur et l’affectation d’un rôle éligible. La seule différence réside dans le fait que certaines personnes n’ont pas besoin d’un accès permanent. |

| active | Type | Attribution de rôle qui n’exige aucune action de la part de l’utilisateur pour être utilisée. Les utilisateurs actifs disposent des privilèges affectés au rôle. |

| Activer | Processus dans lequel une ou plusieurs actions sont exécutées dans le but d’utiliser un rôle pour lequel un utilisateur est éligible. Il peut s’agir de procéder à une vérification de l’authentification multifacteur (MFA), de fournir une justification professionnelle ou de demander une approbation aux approbateurs désignés. | |

| Affecté | State | Utilisateur qui dispose d’une attribution de rôle active. |

| Activé | State | Utilisateur qui dispose d’une attribution de rôle éligible, qui a effectué les actions nécessaires à l’activation du rôle et qui est maintenant actif. Une fois le rôle activé, l’utilisateur peut s’en servir durant une période prédéfinie, avant d’être obligé de l’activer à nouveau. |

| Éligibilité permanente | Duration | Attribution de rôle qui permet à un utilisateur d’être toujours éligible à l’activation du rôle. |

| Active en permanence | Duration | Attribution de rôle qui permet à un utilisateur de toujours utiliser un rôle sans effectuer aucune action. |

| éligible avec limitation dans le temps | Duration | Attribution de rôle qui permet à un utilisateur d’être éligible à l’activation d’un rôle uniquement pendant une période. |

| actif avec limitation dans le temps | Duration | Attribution de rôle qui permet à un utilisateur d’utiliser un rôle uniquement pendant une période. |

| Accès juste-à-temps (JIT) | Modèle où les utilisateurs reçoivent des autorisations temporaires pour effectuer des tâches privilégiées. De cette façon, les utilisateurs malveillants ou non autorisés ne peuvent pas accéder aux ressources une fois que les autorisations ont expiré. L’accès est accordé uniquement au moment où les utilisateurs en ont besoin. | |

| Principe des privilèges d’accès minimum | Pratique de sécurité recommandée qui consiste à accorder à chaque utilisateur les privilèges minimaux dont il a besoin pour accomplir les tâches qu’il est autorisé à effectuer. Cette pratique réduit le nombre d’administrateurs généraux et utilise à la place des rôles d’administrateur spécifiques pour certains scénarios. |

Vue d’ensemble des attributions de rôles

Les attributions de rôles PIM vous offrent un moyen sécurisé d’accorder l’accès aux ressources de votre organisation. Cette section décrit le processus d’attribution, notamment l’attribution de rôles aux membres, l’activation des attributions, l’approbation ou le rejet des demandes, et l’extension et le renouvellement des attributions.

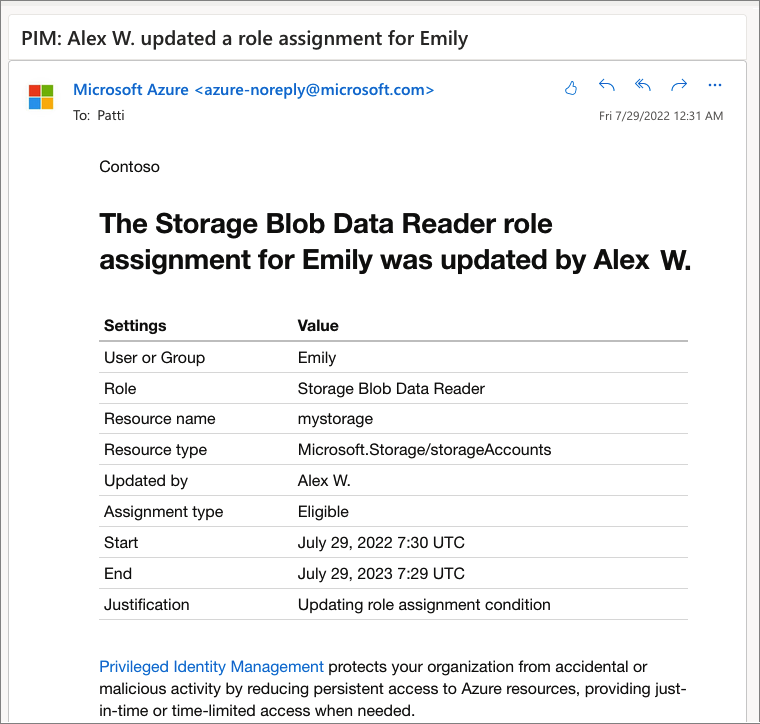

Pour vous tenir informé, PIM envoie des notifications par e-mail qui vous sont adressées à vous et à d’autres participants. Ces e-mails peuvent également inclure des liens vers des tâches pertinentes, comme l’activation, l’approbation ou le rejet d’une demande.

La capture d’écran suivante montre un e-mail envoyé par PIM. L’e-mail informe Patti qu’Alex a mis à jour une attribution de rôle pour Emily.

Assigner

Le processus d’attribution commence par l’attribution des rôles aux membres. Pour accorder l’accès à une ressource, l’administrateur attribue des rôles aux utilisateurs, groupes, principaux de service ou identités managées. L’attribution inclut les données suivantes :

- Les membres ou propriétaires auxquels attribuer le rôle

- L’étendue de l’attribution. L’étendue limite le rôle attribué à un ensemble particulier de ressources

- Type de l’attribution

- Les attributions éligibles exigent des membres qu’ils effectuent une action pour utiliser ce rôle. Il peut s’agir de procéder à une activation ou de demander une approbation aux approbateurs désignés

- Les attributions actives n’exigent pas des membres qu’ils effectuent une action pour utiliser ce rôle. Les membres actifs disposent des privilèges accordés au rôle

- La durée de l’attribution, en spécifiant des dates de début et de fin ou une durée illimitée. Pour les attributions éligibles, les membres peuvent activer ou demander l’approbation entre les dates de début et de fin. Pour les attributions actives, les membres peuvent utiliser le rôle d’attribution pendant cette période

La capture d’écran suivante montre comment l’administrateur attribue un rôle aux membres.

Pour plus d’informations, consultez les articles suivants : Attribuer des rôles dans Microsoft Entra, Attribuer des rôles de ressources Azure et Attribuer l’éligibilité de PIM pour les groupes

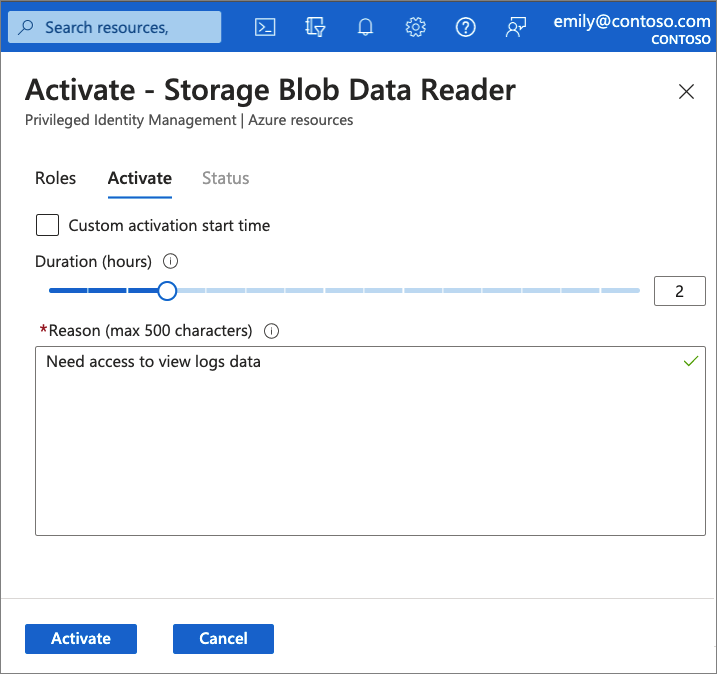

Activate

Si des utilisateurs sont éligibles pour un rôle, ils doivent activer l’attribution de rôle avant d’utiliser le rôle. Pour activer le rôle, les utilisateurs sélectionnent une durée d’activation spécifique comprise dans les limites configurées par les administrateurs et la raison de la demande d’activation.

La capture d’écran suivante montre comment les membres activent leur rôle pour une durée limitée.

Si l’activation du rôle nécessite une approbation, une notification s’affiche dans le coin supérieur droit du navigateur de l’utilisateur pour l’informer d’une demande qui est en attente d’approbation. Si aucune approbation n’est requise, le membre peut commencer à utiliser le rôle.

Pour plus d’informations, consultez les articles suivants : Activer des rôles dans Microsoft Entra, Activer mes rôles de ressources Azure et Activer mon PIM pour les groupes

Approuver ou rejeter

Les approbateurs délégués reçoivent des notifications par e-mail lorsqu’une demande de rôle est en attente de leur approbation. Les approbateurs peuvent afficher, approuver ou rejeter ces demandes en attente dans PIM. Une fois la demande approuvée, le membre peut commencer à utiliser le rôle. Par exemple, si le rôle Contribution a été attribué à un utilisateur ou à un groupe pour un groupe de ressources, il pourra gérer ce groupe de ressources particulier.

Pour plus d’informations, consultez les articles suivants : Approuver ou rejeter des demandes de rôles Microsoft Entra, Approuver ou rejeter des requêtes de rôles de ressources Azure et Approuver des demandes d’activation PIM pour les groupes

Étendre et renouveler les attributions

Une fois que les administrateurs ont configuré les attributions de propriétaire ou de membres limitées dans le temps, vous vous demanderez peut-être ce qui se passe si une attribution expire. Dans cette nouvelle version, nous proposons deux options pour ce scénario :

- Étendre : quand une attribution de rôle est sur le point d’expirer, l’utilisateur peut utiliser Privileged Identity Management pour demander son extension.

- Renouveler : quand une attribution de rôle a expiré, l’utilisateur peut utiliser Privileged Identity Management pour demander son renouvellement.

Ces deux actions initiées par l’utilisateur nécessitent l’approbation d’un administrateur général ou d’un administrateur de rôle privilégié. Les administrateurs n’ont pas besoin de s’occuper de la gestion des expirations d’attributions. Il suffit d’attendre que les demandes d’extension ou de renouvellement arrivent pour les approuver ou les refuser simplement.

Pour plus d’informations, consultez les articles suivants : Étendre ou renouveler des attributions de rôle Microsoft Entra, Étendre ou renouveler des attributions de rôle de ressources Azure, et Étendre ou renouveler des affectations PIM pour les groupes

Scénarios

Privileged Identity Management prend en charge les scénarios suivants :

Autorisations d’administrateur de rôle privilégié

- Activer l’approbation pour des rôles spécifiques

- Spécifier les utilisateurs ou groupes approbateurs pour approuver des demandes

- Afficher l’historique des demandes et approbations pour tous les rôles privilégiés

Autorisations d’approbateur

- Afficher les approbations (demandes) en attente

- Approuver ou rejeter des demandes d’élévation de rôle (unique et en bloc)

- Justifier mon approbation ou rejet

Autorisations d’utilisateur de rôle éligible

- Demander l’activation d’un rôle qui nécessite une approbation

- Afficher l’état de votre demande d’activation

- Exécutez votre tâche dans Microsoft Entra si l’activation a été approuvée

API Microsoft Graph

Vous pouvez utiliser Privileged Identity Management par programmation via les API Microsoft Graph suivantes :