Tutoriel : Intégration de l'authentification unique (SSO) Microsoft Entra avec SAP NetWeaver

Dans ce didacticiel, vous apprendrez comment intégrer SAP NetWeaver à Microsoft Entra ID. Quand vous intégrez SAP NetWeaver à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à SAP NetWeaver.

- Permettre à vos utilisateurs d’être automatiquement connectés à SAP NetWeaver avec leurs comptes Microsoft Entra.

- Gérer vos comptes à partir d’un emplacement central.

Prérequis

Pour commencer, vous devez disposer de ce qui suit :

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un abonnement SAP NetWeaver pour lequel l’authentification unique est activée.

- SAP NetWeaver V7.20 (version minimale requise)

Description du scénario

- SAP NetWeaver prend en charge SAML (Authentification unique lancée par le fournisseur de services) et OAuth. Dans ce tutoriel, vous configurez et testez Microsoft Entra SSO dans un environnement de test.

Remarque

L’identificateur de cette application étant une valeur de chaîne fixe, une seule instance peut être configurée dans un locataire.

Notes

Configurez l’application dans SAML ou dans OAuth conformément aux exigences de votre organisation.

Ajout de SAP NetWeaver à partir de la galerie

Pour configurer l’intégration de SAP NetWeaver à Microsoft Entra ID, vous devez ajouter SAP NetWeaver depuis la galerie à votre liste d’applications SaaS gérées.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, tapez SAP NetWeaver dans la zone de recherche.

- Sélectionnez SAP NetWeaver dans le volet des résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour SAP NetWeaver

Configurez et testez Microsoft Entra SSO avec SAP NetWeaver à l'aide d'un utilisateur test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l’utilisateur associé dans SAP NetWeaver.

Pour configurer et tester Microsoft Entra SSO avec SAP NetWeaver, effectuez les étapes suivantes :

- Configurez l’authentification unique Microsoft Entra pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Créez un utilisateur test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Attribuer l'utilisateur de test Microsoft Entra pour permettre à B.Simon d'utiliser l'authentification unique Microsoft Entra.

- Configurer SAP NetWeaver avec SAML pour configurer les paramètres de l’authentification unique côté application.

- Créer un utilisateur de test SAP NetWeaver pour avoir un équivalent de B.Simon dans SAP NetWeaver lié à la représentation Microsoft Entra de l’utilisateur.

- Tester l’authentification unique pour vérifier si la configuration fonctionne.

- Configurer SAP NetWeaver pour OAuth pour configurer les paramètres OAuth côté application.

Configurer l’authentification unique Microsoft Entra

Dans cette section, vous activez l’authentification unique Microsoft Entra.

Pour configurer l’authentification unique Microsoft Entra avec SAP NetWeaver, effectuez les étapes suivantes :

Ouvrez une nouvelle fenêtre de navigateur web et connectez-vous à votre site d’entreprise SAP NetWeaver en tant qu’administrateur.

Vérifiez que les services http et https sont actifs et que les ports appropriés sont affectés dans le T-Code SMICM.

Connectez-vous au client d’entreprise de SAP System (T01), où l’authentification unique est nécessaire, et activez HTTP Security Session Management (Gestion des sessions avec la sécurité HTTP).

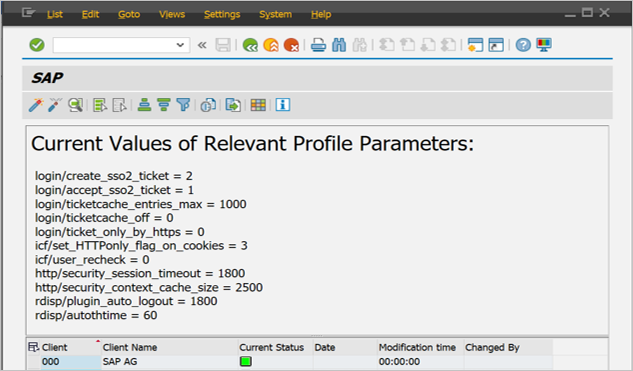

Accédez au code Transaction SICF_SESSIONS. Tous les paramètres de profil appropriés sont affichés avec les valeurs actuelles. Ils se présentent comme ceci :

login/create_sso2_ticket = 2 login/accept_sso2_ticket = 1 login/ticketcache_entries_max = 1000 login/ticketcache_off = 0 login/ticket_only_by_https = 0 icf/set_HTTPonly_flag_on_cookies = 3 icf/user_recheck = 0 http/security_session_timeout = 1800 http/security_context_cache_size = 2500 rdisp/plugin_auto_logout = 1800 rdisp/autothtime = 60Notes

Ajustez les paramètres ci-dessus conformément aux besoins de votre organisation. Les paramètres ci-dessus sont fournis ici à titre indicatif.

Si nécessaire, ajustez les paramètres dans l’instance ou le profil par défaut du système SAP, et redémarrez le système SAP.

Double-cliquez sur le client approprié pour activer la session de sécurité HTTP.

Activez les services SICF ci-dessous :

/sap/public/bc/sec/saml2 /sap/public/bc/sec/cdc_ext_service /sap/bc/webdynpro/sap/saml2 /sap/bc/webdynpro/sap/sec_diag_tool (This is only to enable / disable trace)

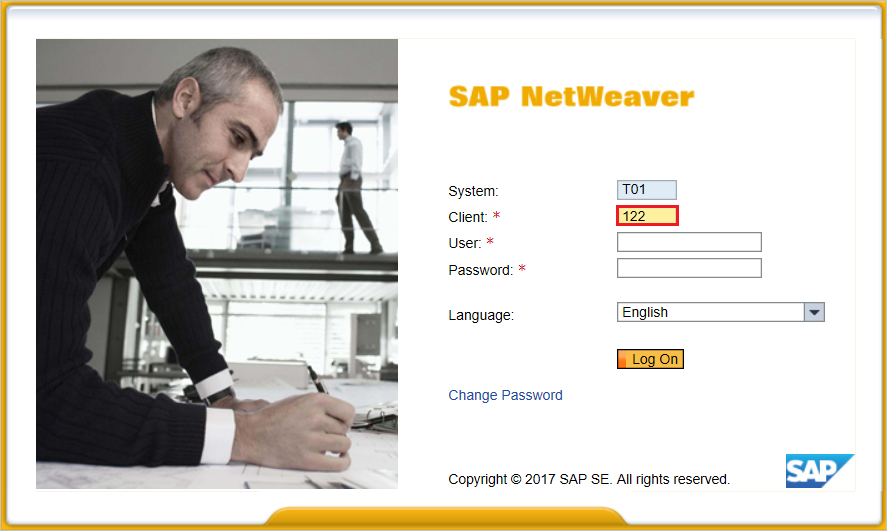

Accédez au code Transaction SAML2 dans le client d’entreprise du système SAP [T01/122]. Une interface utilisateur s’ouvre dans un navigateur. Dans cet exemple, nous utilisons 122 comme client d’entreprise SAP.

Indiquez vos nom d’utilisateur et mot de passe à entrer dans l’interface utilisateur, puis cliquez sur Edit (Modifier).

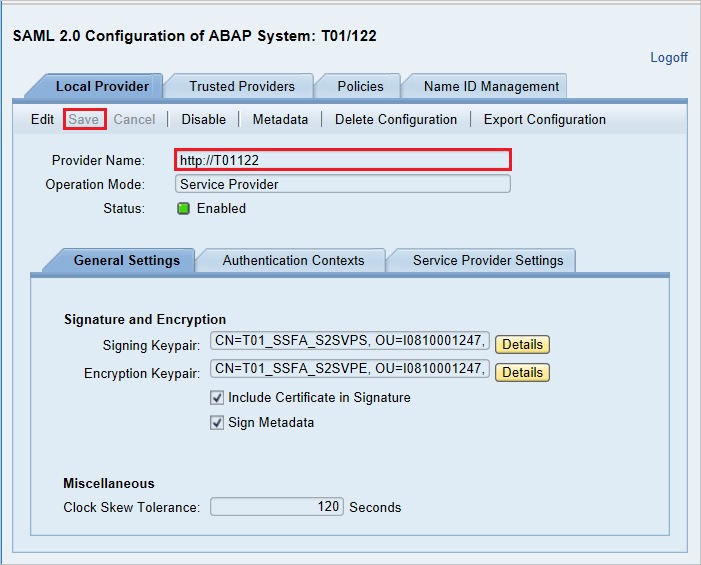

Dans Provider Name (nom du fournisseur), remplacez T01122 par

http://T01122, puis cliquez sur Save (Enregistrer).Remarque

Par défaut, le nom du fournisseur est au format

<sid><client>, mais Microsoft Entra attend le nom au format<protocol>://<name>. Il est donc recommandé de conserver le nom du fournisseur au formathttps://<sid><client>pour autoriser la configuration de plusieurs moteurs ABAP SAP NetWeaver dans Azure AD.

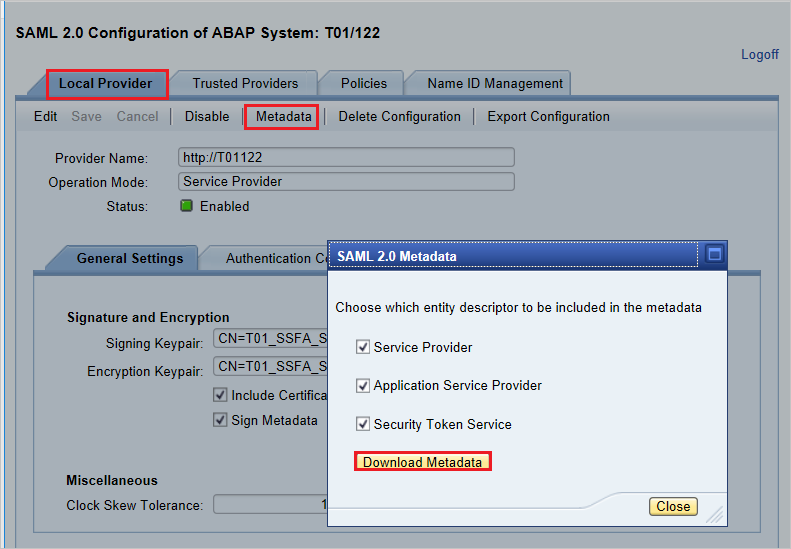

Génération des métadonnées du fournisseur de services : une fois la configuration du Local Provider (fournisseur local) et des Trusted Providers (fournisseurs approuvés) terminée dans l’interface utilisateur de SAML 2.0, l’étape suivante consiste à générer le fichier de métadonnées du fournisseur de services qui contient l’ensemble des paramètres, des contextes de l’authentification et des autres configurations dans SAP. Une fois ce fichier généré, nous devons le charger sur Microsoft Entra ID.

Accédez à l’onglet Local Provider (Fournisseur local).

Cliquez sur Metadata (Métadonnées).

Enregistrez le fichier XML de métadonnées sur votre ordinateur, puis chargez-le dans la section Configuration SAML de base pour renseigner automatiquement les valeurs Identificateur et URL de réponse dans le portail Azure.

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à la page d’intégration d’application Identité>Applications> Applications d’entreprise>SAP NetWeaver, recherchez la section Gérer et sélectionnez Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

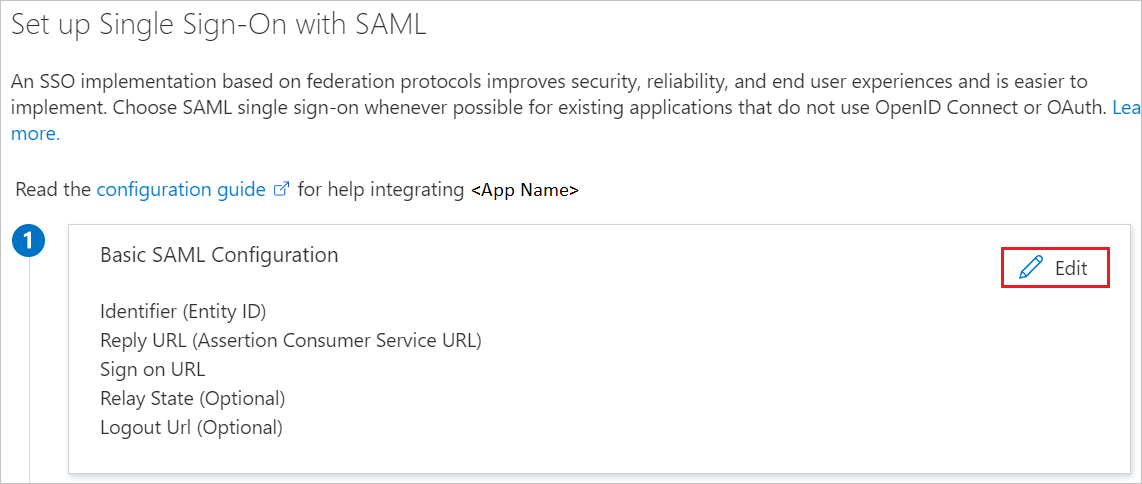

Dans la page Configurer l’authentification unique avec SAML, cliquez sur l’icône de crayon pour Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, si vous souhaitez configurer l’application en mode lancé par le fournisseur d’identité, effectuez l’étape suivante :

Cliquez sur Charger le fichier de métadonnées pour charger le fichier de métadonnées du fournisseur de services obtenu précédemment.

Cliquez sur le logo du dossier pour sélectionner le fichier de métadonnées, puis cliquez sur Charger.

Une fois le fichier de métadonnées chargé, les valeurs Identificateur et URL de réponse sont automatiquement renseignées dans la zone de texte de la section Configuration SAML de base, comme indiqué ci-dessous :

Dans la zone de texte URL de connexion, tapez une URL au format suivant :

https://<your company instance of SAP NetWeaver>.

Remarque

Certains clients ont rencontré une erreur de type URL de réponse incorrecte configurée pour leur instance. Si vous recevez une telle erreur, utilisez les commandes PowerShell suivantes. Mettez d'abord à jour les URL de réponse dans l'objet d'application avec l'URL de réponse, puis mettez à jour le principal de service. Utilisez la commande Get-MgServicePrincipal pour obtenir l'ID du principal de service.

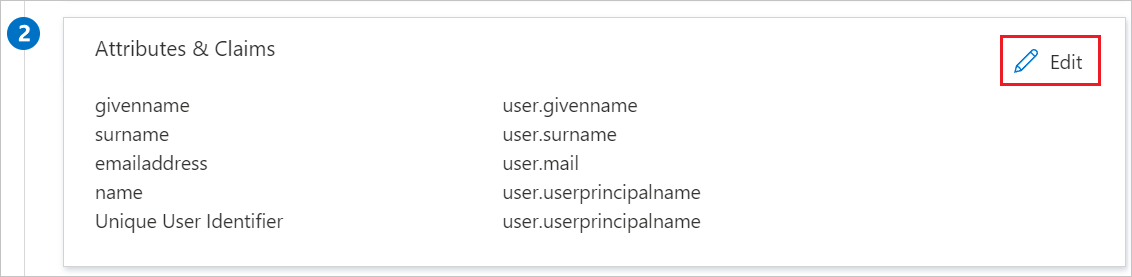

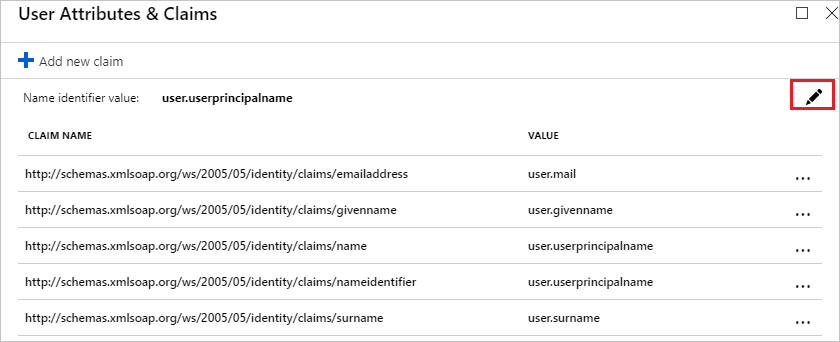

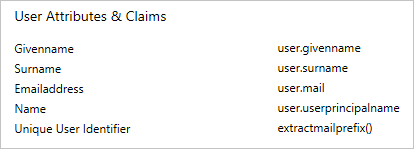

$params = @{ web = @{ redirectUris = "<Your Correct Reply URL>" } } Update-MgApplication -ApplicationId "<Application ID>" -BodyParameter $params Update-MgServicePrincipal -ServicePrincipalId "<Service Principal ID>" -ReplyUrls "<Your Correct Reply URL>"L’application SAP NetWeaver attend les assertions SAML dans un format spécifique, ce qui vous oblige à ajouter des mappages d’attributs personnalisés à votre configuration des attributs du jeton SAML. La capture d’écran suivante montre la liste des attributs par défaut. Cliquez sur l’icône Modifier pour ouvrir la boîte de dialogue Attributs d’utilisateur.

Dans la section Revendications des utilisateurs de la boîte de dialogue Attributs utilisateur, configurez le jeton SAML comme sur l’image ci-dessus et procédez comme suit :

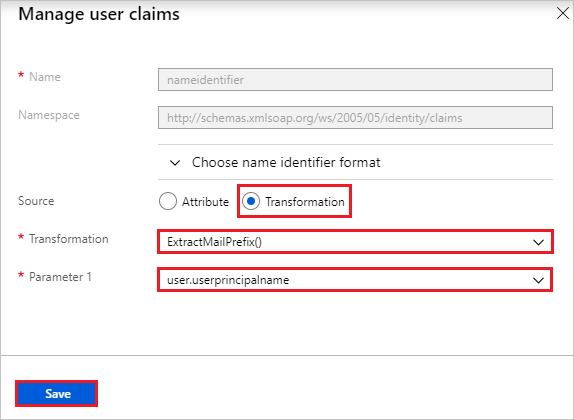

Cliquez sur l’icône Modifier pour ouvrir la boîte de dialogue Gérer les revendications des utilisateurs.

Dans la liste Transformation, sélectionnez ExtractMailPrefix() .

Dans la liste Paramètre 1, sélectionnez user.userprincipalname.

Cliquez sur Enregistrer.

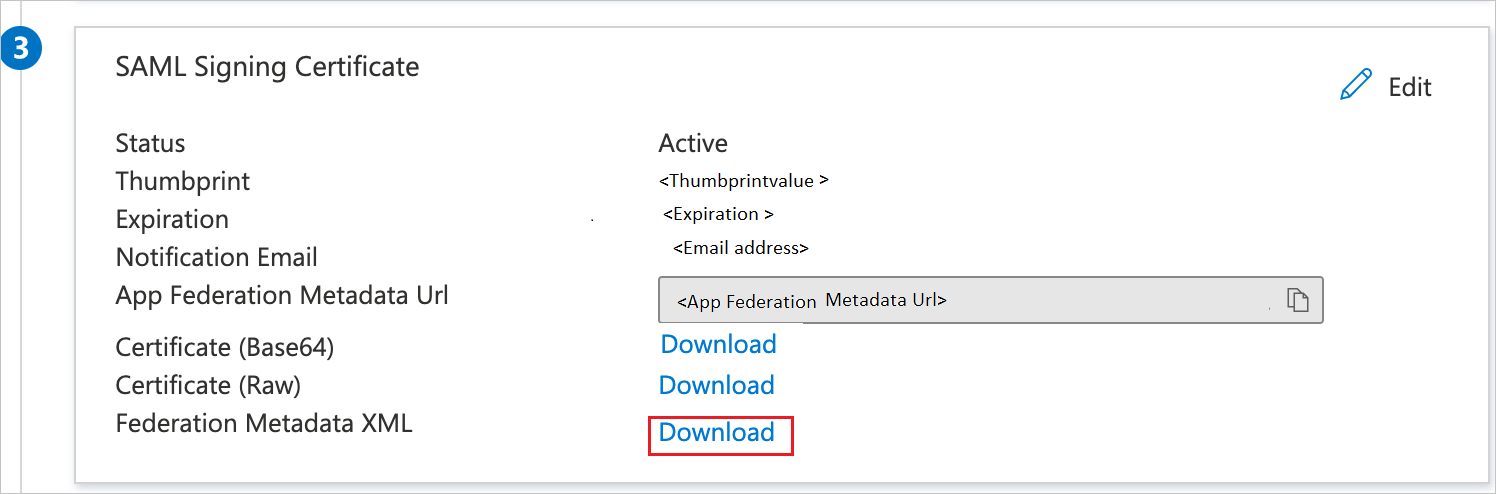

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez XML de métadonnées de fédération et sélectionnez Télécharger pour télécharger le certificat et l’enregistrer sur votre ordinateur.

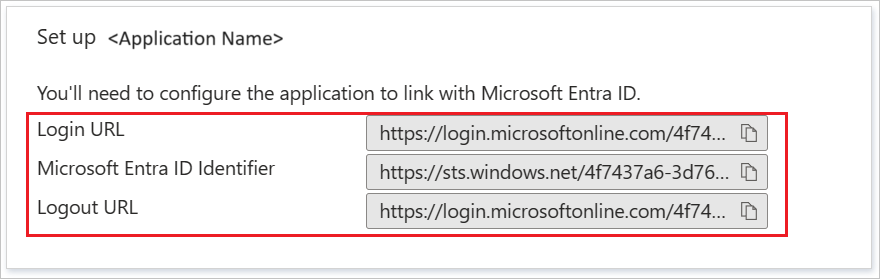

Dans la section Configurer SAP NetWeaver, copiez la ou les URL appropriées en fonction de vos besoins.

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous allez créer un utilisateur de test appelé B.Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous allez autoriser B.Simon à utiliser l’authentification unique en lui accordant l’accès à SAP NetWeaver.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>SAP NetWeaver.

- Dans la page de vue d’ensemble de l’application, recherchez la section Gérer et sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B. Simon dans la liste Utilisateurs, puis cliquez sur le bouton Sélectionner au bas de l’écran. Si vous attendez qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans la liste déroulante Sélectionner un rôle . Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Ajouter une attribution, cliquez sur le bouton Attribuer.

Configurer SAP NetWeaver avec SAML

Connectez-vous au système SAP et accédez au code de transaction SAML2. Une nouvelle fenêtre de navigateur s’ouvre avec l’écran de configuration SAML.

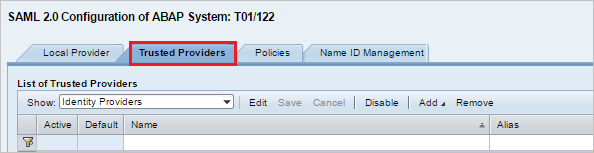

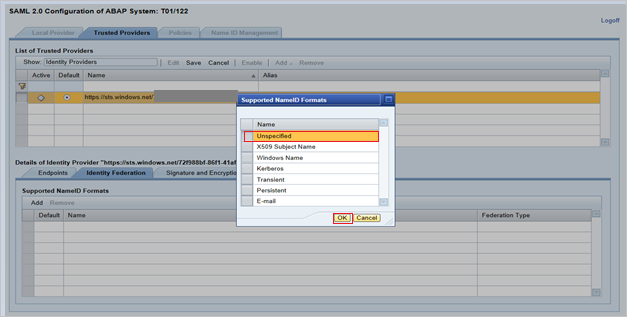

Pour configurer des points de terminaison pour le fournisseur d’identité approuvé (Microsoft Entra ID), accédez à l’onglet Trusted Providers (Fournisseurs approuvés).

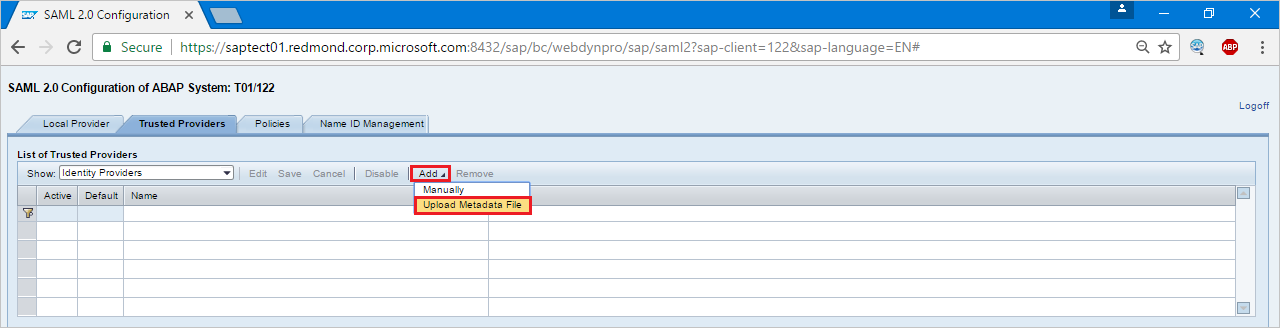

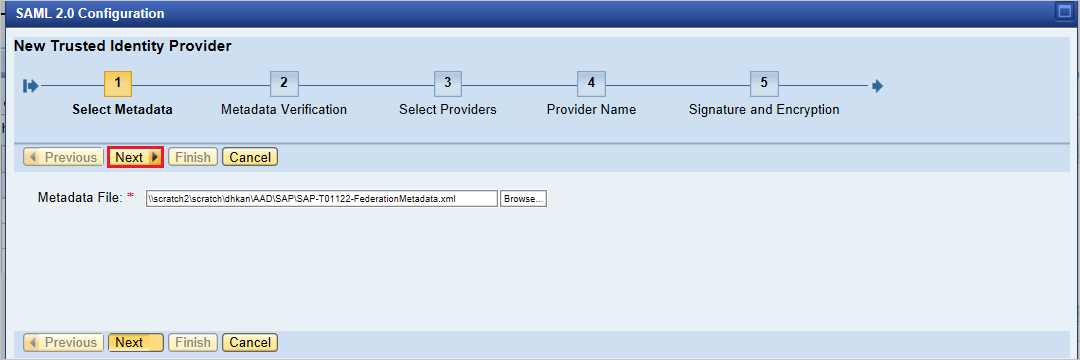

Appuyez sur Add (Ajouter) et sélectionnez Upload Metadata File (Charger le fichier de métadonnées) dans le menu contextuel.

Chargez le fichier de métadonnées que vous avez téléchargé.

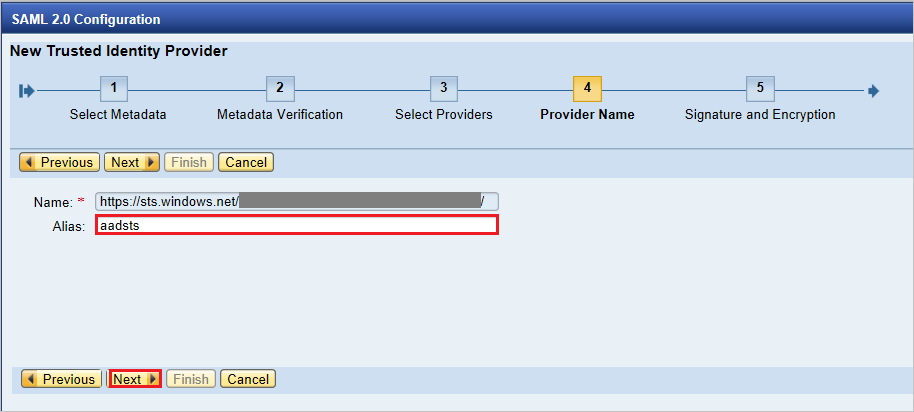

Dans l’écran suivant, tapez le nom d’alias. Par exemple, tapez aadsts, puis appuyez sur Next (Suivant) pour continuer.

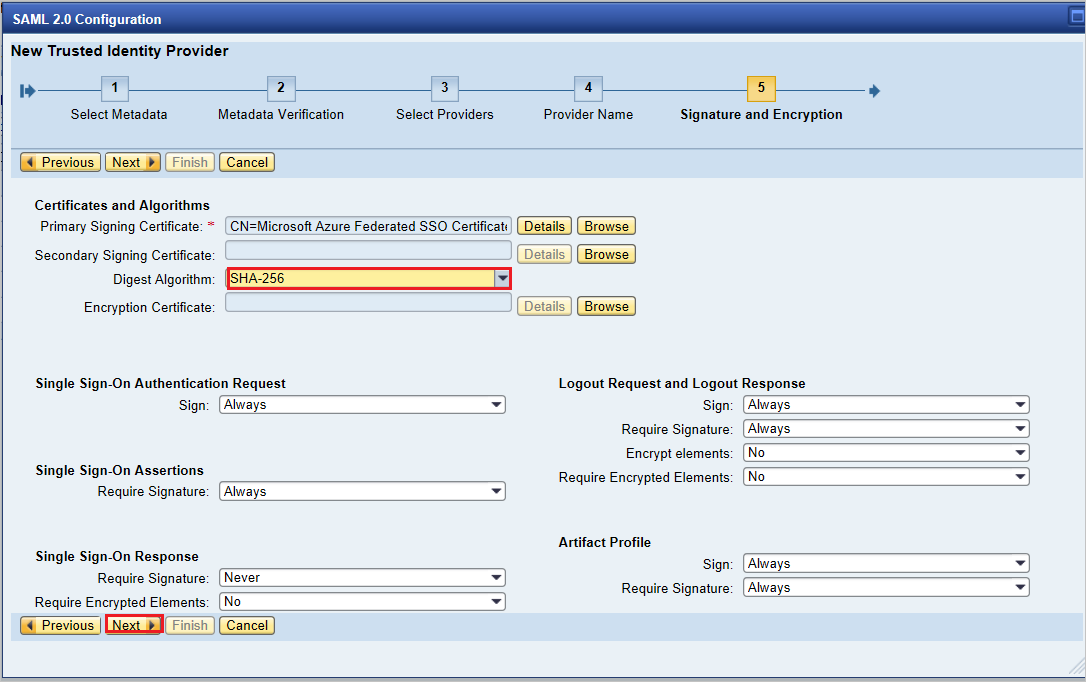

Vérifiez que votre Digest Algorithm (Algorithme Digest) est SHA-256 et qu’aucun changement n’est requis, puis appuyez sur Next (Suivant).

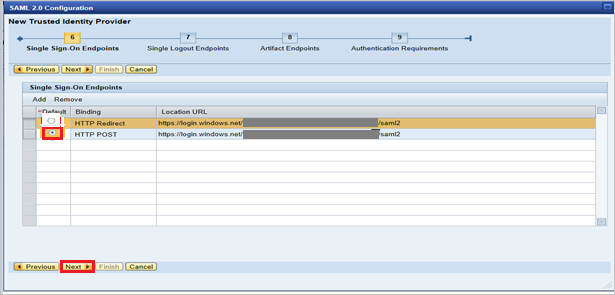

Dans Single Sign-On Endpoints (Points de terminaison d’authentification unique), utilisez HTTP POST et cliquez sur Next (Suivant) pour continuer.

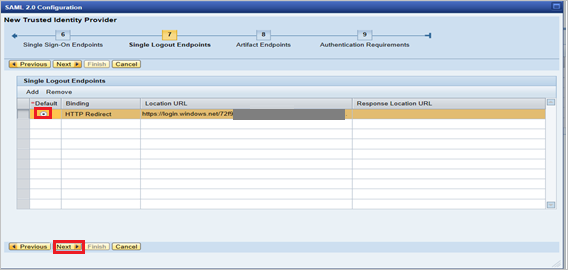

Dans Single Logout Endpoints (Points de terminaison Single Logout), utilisez HTTPRedirect et cliquez sur Next (Suivant) pour continuer.

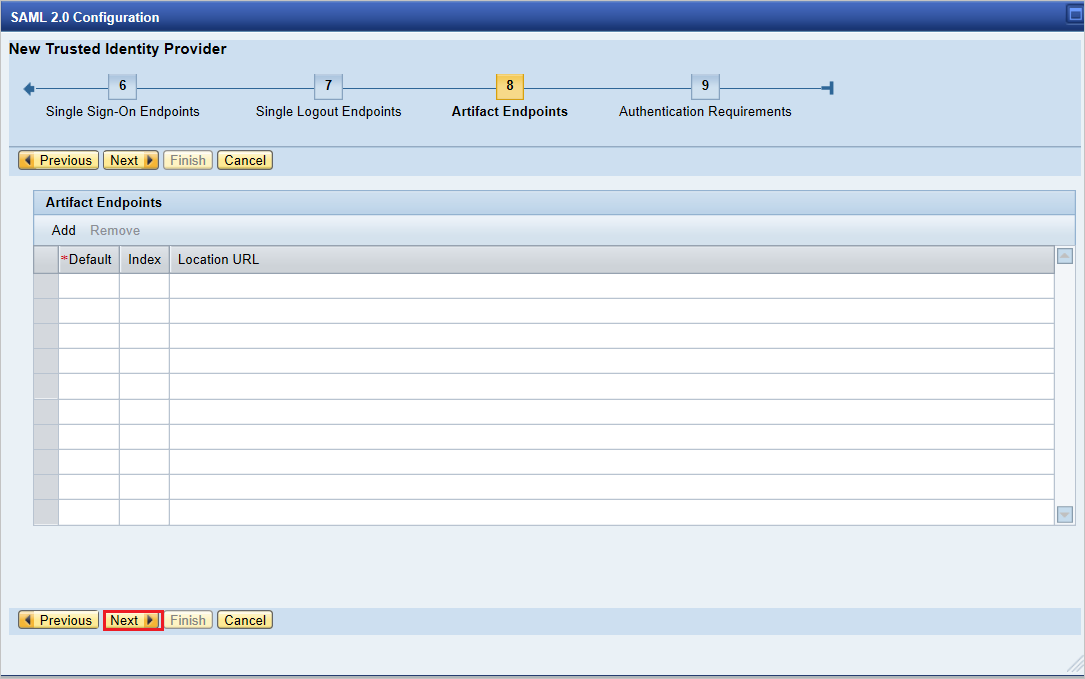

Dans Artifact Endpoints (Points de terminaison d’artefact), appuyez sur Next (Suivant) pour continuer.

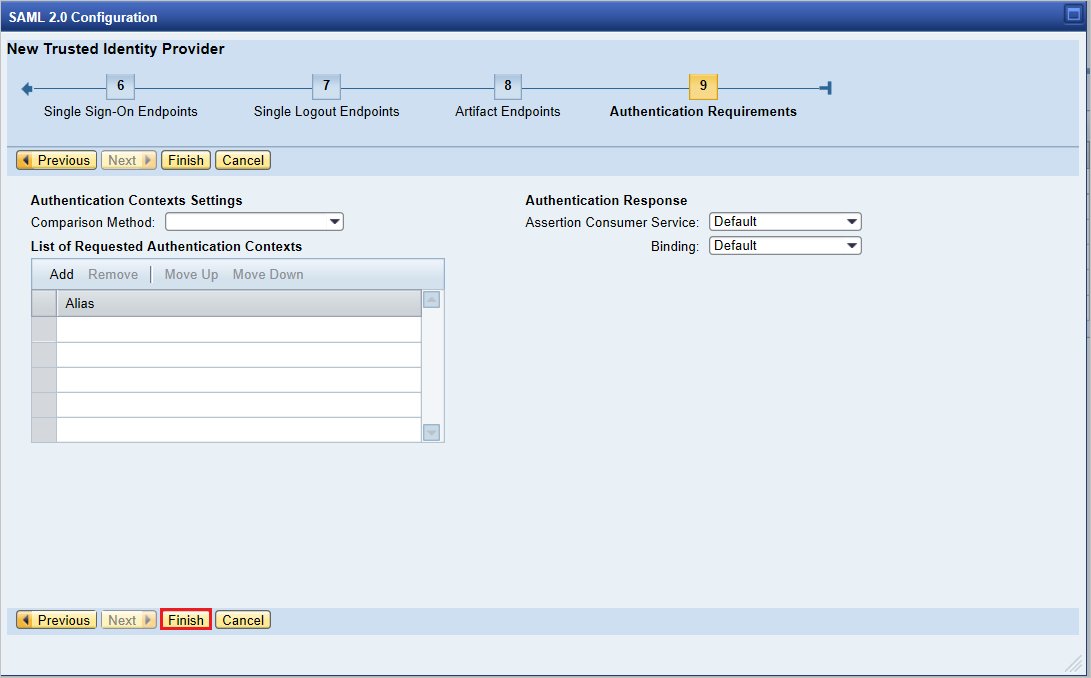

Dans Authentication Requirements (Exigences d’authentification), cliquez sur Finish (Terminer).

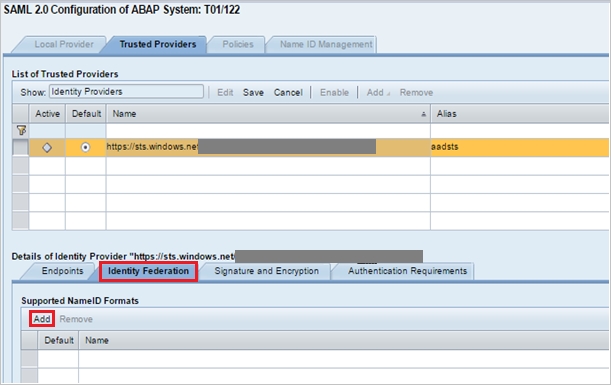

Accédez à l’onglet Trusted Providers (Fournisseurs approuvés)>Identity Federation (Fédération des identités), en bas de l’écran. Cliquez sur Modifier.

Cliquez sur Add (Ajouter) sous l’onglet Identity Federation (Fédération des identités), dans la fenêtre du bas.

Dans la fenêtre contextuelle, sélectionnez Unspecified (Non spécifié) dans Supported NameID formats (Formats d’ID de nom pris en charge), puis cliquez sur OK.

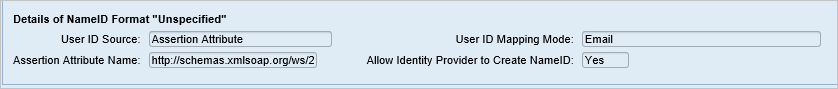

Affectez à Source de l’ID d’utilisateur la valeur Attribut d’assertion, à Mode de mappage de l’ID d’utilisateur la valeur E-mail et à Nom d’attribut d’assertion la valeur

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.

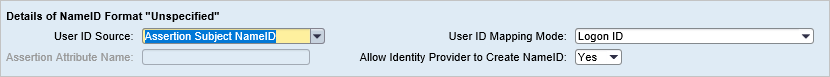

Notez que les valeurs Source de l’ID d’utilisateur et Mode de mappage de l’ID d’utilisateur déterminent le lien entre l’utilisateur SAP et la revendication Microsoft Entra.

Scenario : Mappage d’un utilisateur SAP à un utilisateur Microsoft Entra.

Capture d’écran des détails de NameID à partir de SAP.

Capture d’écran montrant les revendications requises à partir de Microsoft Entra ID.

Scénario : Sélectionner un identifiant utilisateur SAP en fonction de l’adresse e-mail configurée dans SU01. Dans ce cas, l’ID de l’adresse e-mail doit être configurée dans su01 pour chaque utilisateur nécessitant l’authentification unique.

Capture d’écran des détails de NameID à partir de SAP.

capture d’écran mentionnant les revendications requises de Microsoft Entra ID.

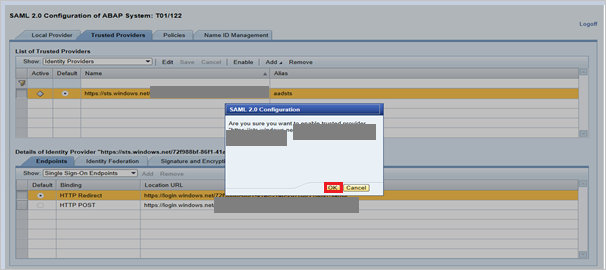

Cliquez sur Save (Enregistrer), puis sur Enable (Activer) pour activer le fournisseur d’identité.

Cliquez sur OK quand vous y êtes invité.

Créer un utilisateur de test SAP NetWeaver

Dans cette section, vous créez un utilisateur appelé B.Simon dans SAP NetWeaver. Collaborez avec votre équipe d’experts SAP en interne ou avec le partenaire SAP de votre organisation pour ajouter les utilisateurs dans la plateforme SAP NetWeaver.

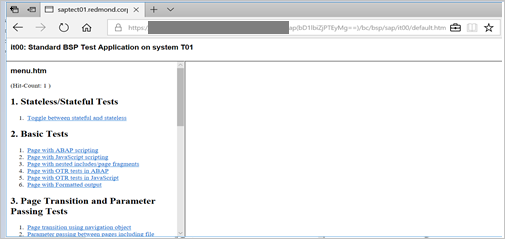

Tester l’authentification unique (SSO)

Une fois le fournisseur d’identité Microsoft Entra ID activé, essayez d’accéder à l’URL ci-dessous pour vérifier l’authentification unique (aucune invite n’est fournie pour entrer le nom d’utilisateur et le mot de passe)

https://<sapurl>/sap/bc/bsp/sap/it00/default.htm(ou) utilisez l’URL ci-dessous.

https://<sapurl>/sap/bc/bsp/sap/it00/default.htmNotes

Remplacez sapurl par le nom d’hôte SAP réel.

L’URL ci-dessus doit vous diriger vers l’écran mentionné ci-dessous. Si vous pouvez accéder à la page ci-dessous, cela signifie que l’installation de l’authentification unique Microsoft Entra s’est déroulée correctement.

Si une invite demandant à entrer le nom d’utilisateur et le mot de passe apparaît, diagnostiquez le problème en activant la trace. Pour cela, utilisez l’URL ci-dessous.

https://<sapurl>/sap/bc/webdynpro/sap/sec_diag_tool?sap-client=122&sap-language=EN#

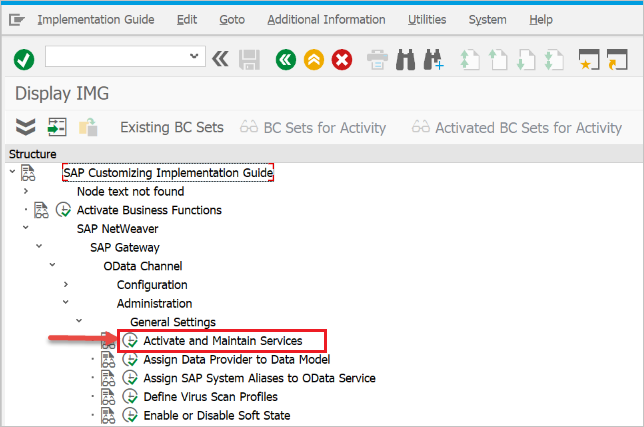

Configurer SAP NetWeaver pour OAuth

Le processus documenté de SAP est disponible à l’emplacement suivant : NetWeaver Gateway Service Enabling and OAuth 2.0 Scope Creation

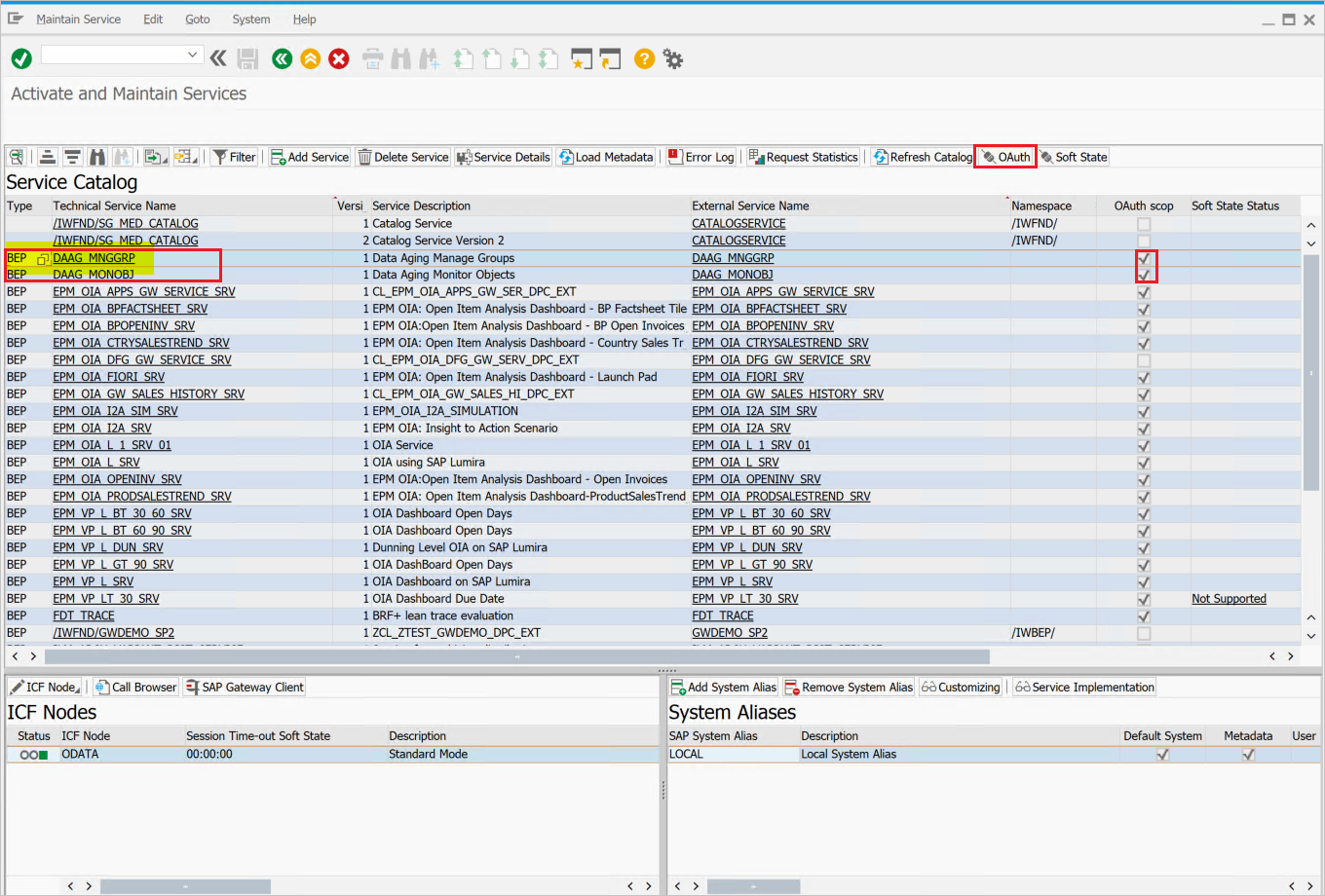

Accédez à SPRO et recherchez Activate and Maintain services (Activer et maintenir les services).

Dans cet exemple, nous voulons connecter le service OData

DAAG_MNGGRPavec OAuth à l’authentification unique Microsoft Entra. Utilisez la recherche de nom du service technique pour le serviceDAAG_MNGGRPet activez-le s’il n’est pas encore actif (recherchez l’étatgreensous l’onglet des nœuds ICF). Vérifiez si l’alias système (le système back-end connecté, où le service est en cours d’exécution) est correct.

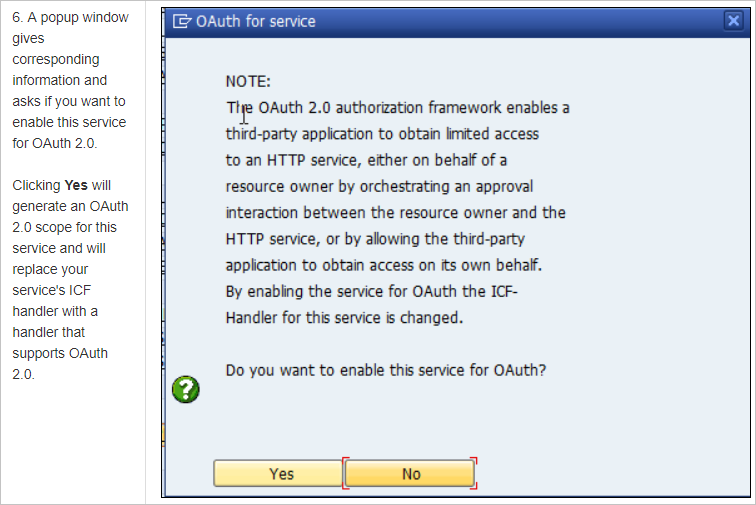

- Cliquez ensuite sur le bouton OAuth dans la barre de boutons du haut et affectez

scope(conservez le nom par défaut proposé).

- Cliquez ensuite sur le bouton OAuth dans la barre de boutons du haut et affectez

Pour notre exemple, l’étendue est

DAAG_MNGGRP_001; elle est générée à partir du nom du service avec un ajout automatique d’un nombre. Vous pouvez utiliser le rapport/IWFND/R_OAUTH_SCOPESpour changer le nom de l’étendue ou la créer manuellement.

Remarque

Message

soft state status is not supported: vous pouvez l’ignorer sans problème.

Créer un utilisateur du service pour le client OAuth 2.0

OAuth2 utilise un

service IDpour obtenir le jeton d’accès pour l’utilisateur final en son nom. Restriction importante découlant de la conception d’OAuth : leOAuth 2.0 Client IDdoit être identique auusernameutilisé par le client OAuth 2.0 pour la connexion lors de la demande d’un jeton d’accès. Par conséquent, pour notre exemple, nous allons inscrire un client OAuth 2.0 avec le nom CLIENT1 et, à titre de prérequis, un utilisateur portant le même nom (CLIENT1) doit exister dans le système SAP : nous allons configurer cet utilisateur pour une utilisation par l’application référencée.Lors de l’inscription d’un client OAuth, nous utilisons le

SAML Bearer Grant type.Notes

Pour plus d’informations, consultez le document consacré à l’inscription du client OAuth 2.0 pour le type d’octroi du porteur SAML ici.

tcod: SU01 / Créez l’utilisateur CLIENT1 en tant que

System typeet affectez-lui un mot de passe, enregistrez-le en indiquant au programmeur de l’API qu’il faut fournir les informations d’identification et les associer au nom d’utilisateur dans le code appelant. Aucun profil ou rôle ne doit être affecté.

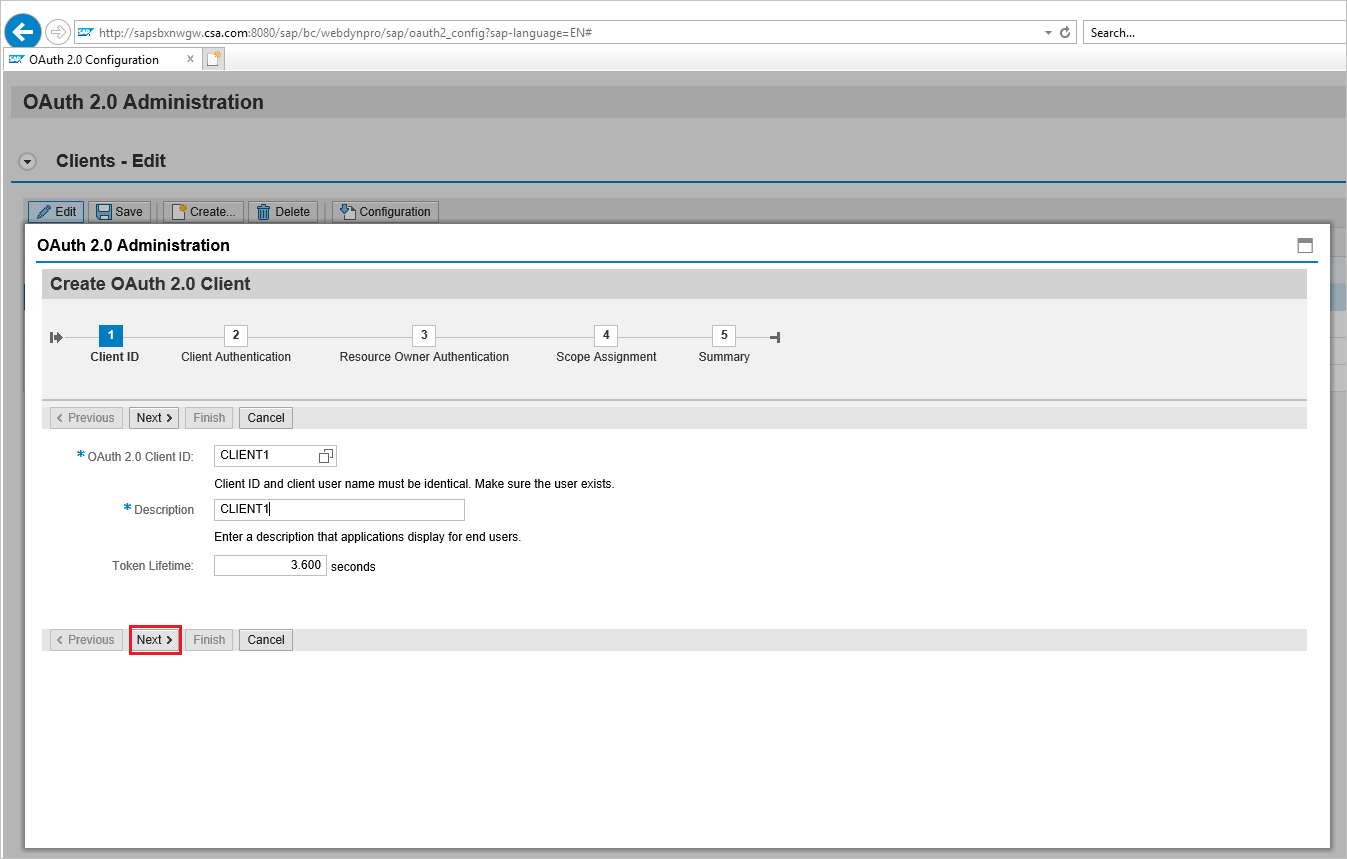

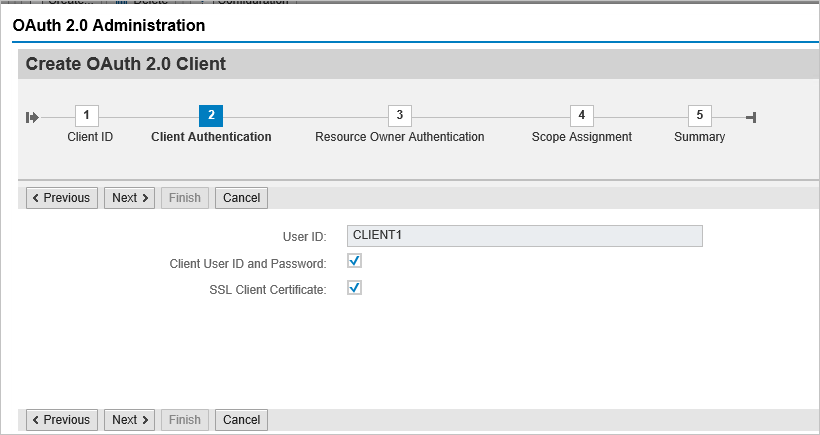

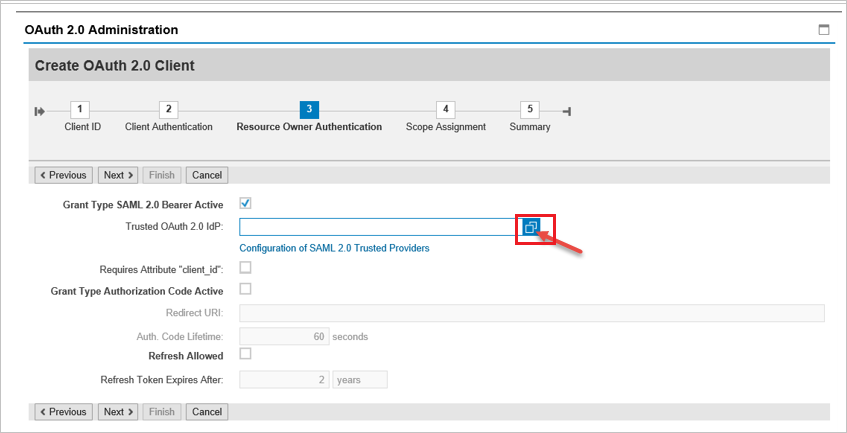

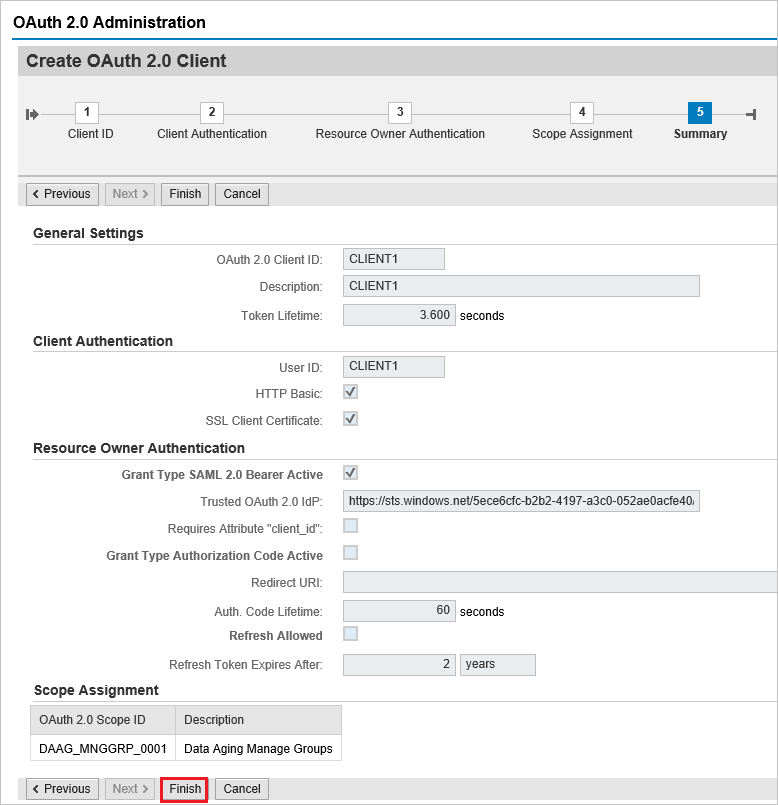

Inscrire le nouvel ID de client OAuth 2.0 avec l’Assistant Création

Pour inscrire un nouveau client OAuth 2.0, démarrez la transaction SOAUTH2. La transaction affiche une vue d’ensemble des clients OAuth 2.0 qui ont déjà été inscrits. Choisissez Create (Créer) pour démarrer l’Assistant pour le nouveau client OAuth, nommé CLIENT1 dans cet exemple.

Accédez à T-Code : SOAUTH2 et spécifiez la description, puis cliquez sur Next (Suivant).

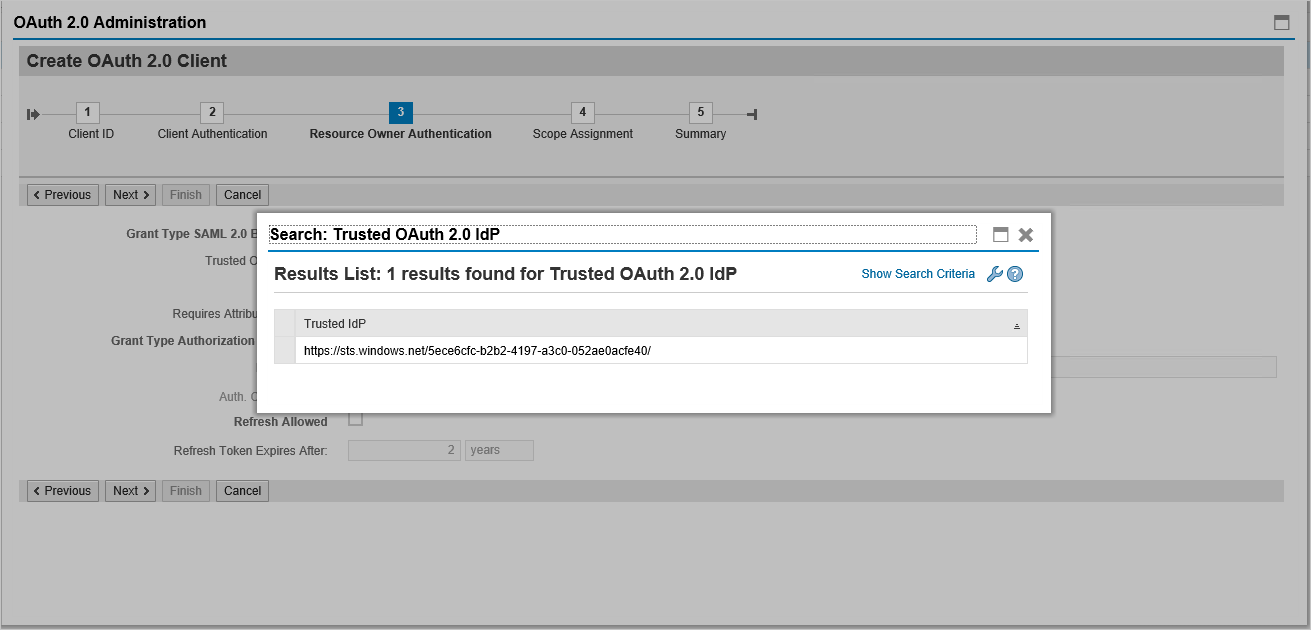

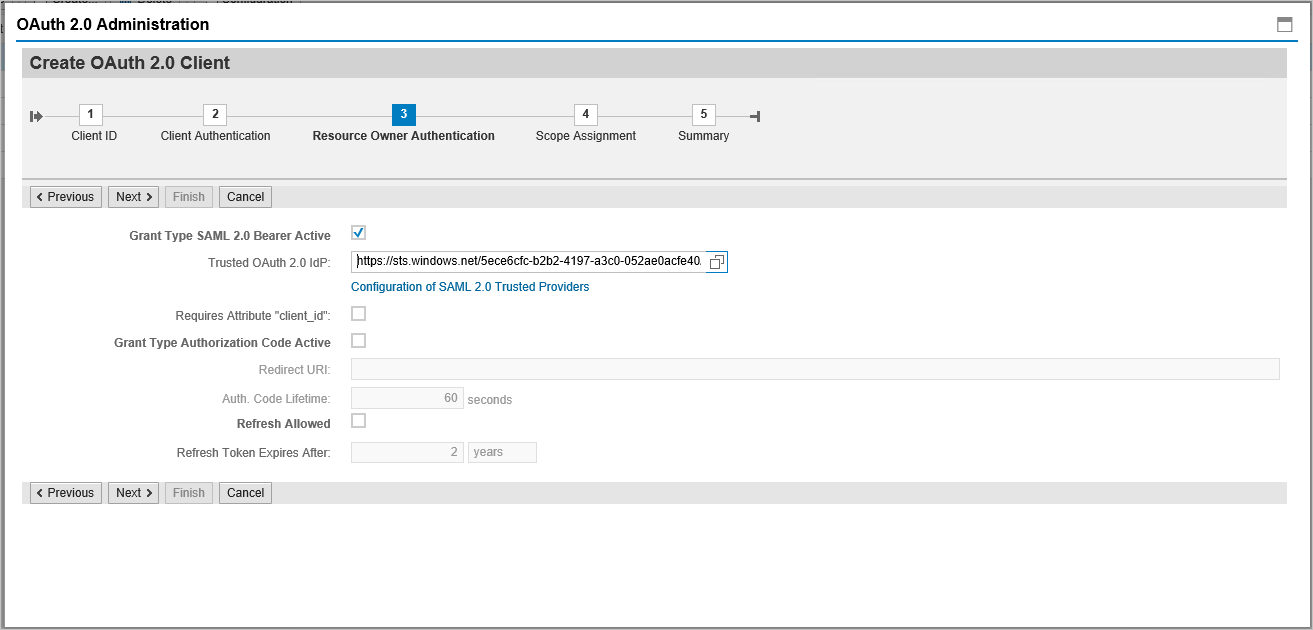

Sélectionnez le fournisseur d’identité SAML2 – Microsoft Entra ID déjà ajouté dans la liste déroulante et enregistrez.

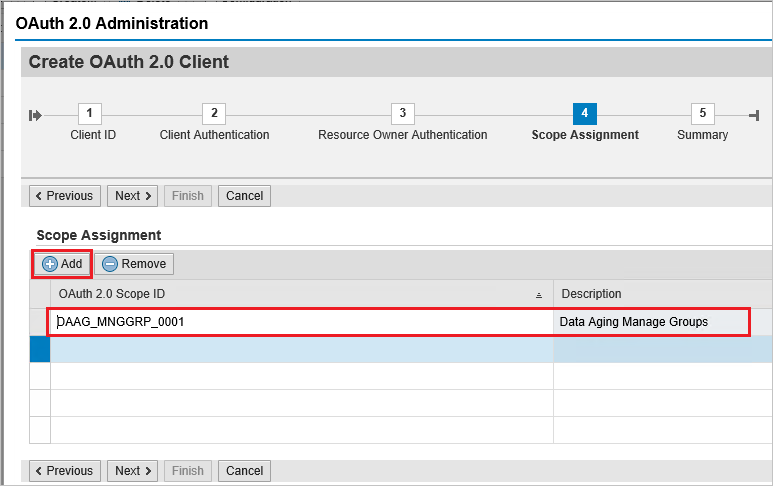

Cliquez sur Add (Ajouter) sous affectation de l’étendue pour ajouter l’étendue créée précédemment:

DAAG_MNGGRP_001

Cliquez sur Finish (Terminer).

Étapes suivantes

Après avoir configuré Microsoft Entra SAP NetWeaver, vous pouvez appliquer le contrôle de session qui protège de l’exfiltration et de l’infiltration de données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.