Autoriser des comptes de développeurs à l’aide de Microsoft Entra ID dans Azure API Management

Dans cet article, vous allez apprendre à :

- Activer l’accès au portail des développeurs pour des utilisateurs à partir de Microsoft Entra ID.

- Gérer des groupes d’utilisateurs Microsoft Entra en ajoutant des groupes externes qui contiennent les utilisateurs.

Pour bénéficier d’une vue d’ensemble des options permettant de sécuriser le portail des développeurs, consultez Sécuriser l’accès au portail des développeurs Gestion des API.

Important

- Cet article a été mis à jour avec les étapes de configuration d’une application Microsoft Entra à l’aide de la bibliothèque d’authentification Microsoft (MSAL).

- Si vous avez précédemment configuré une application Microsoft Entra pour une connexion utilisateur à l’aide de la bibliothèque Azure AD Authentication (ADAL), nous vous recommandons de migrer vers MSAL.

Prérequis

Suivez le guide de démarrage rapide Créer une instance du service Gestion des API Azure.

Importez et publiez une API dans l’instance Gestion des API Azure.

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

S’APPLIQUE À : Développeur | Standard | Premium

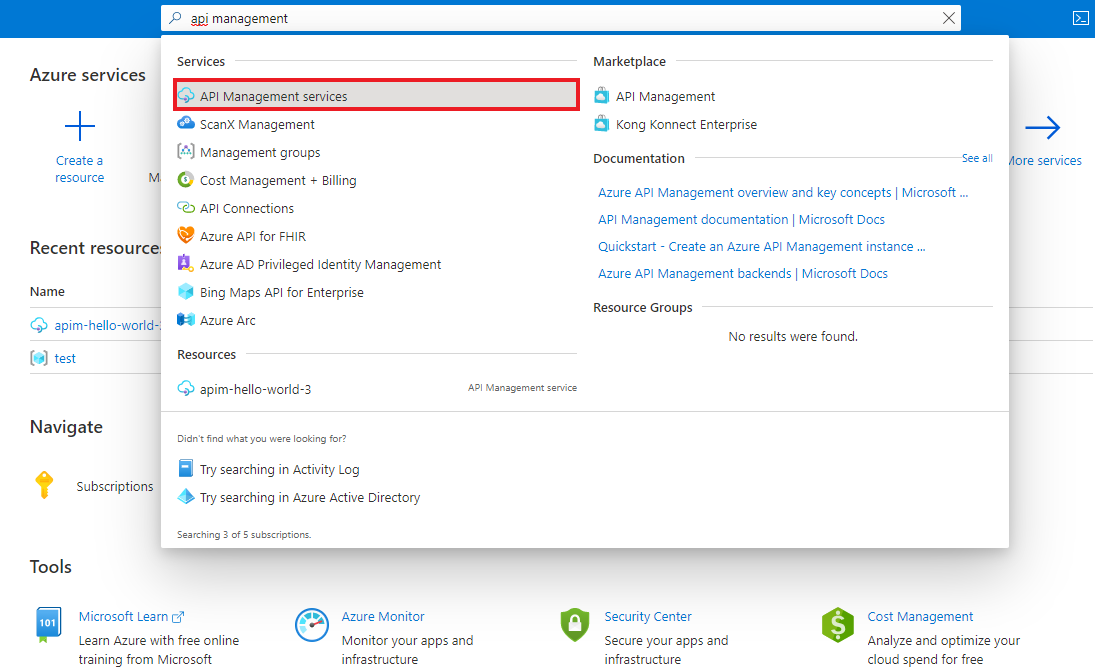

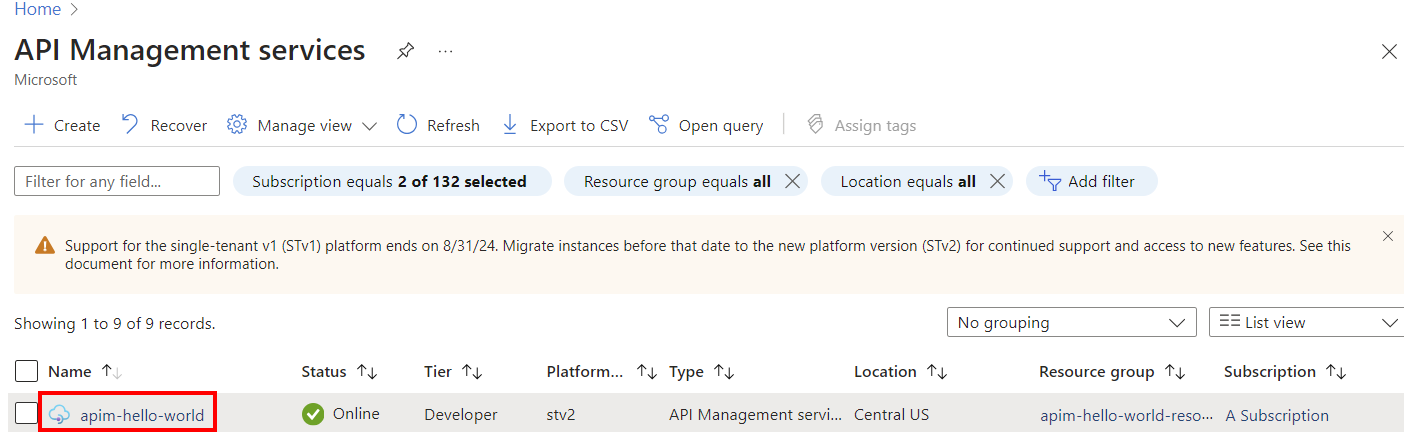

Accéder à votre instance Gestion des API

Dans le Portail Azure, recherchez et sélectionnez Services API Management.

Dans la page Services Gestion des API, sélectionnez votre instance Gestion des API.

Activer la connexion utilisateur à l’aide de Microsoft Entra ID - portail

Pour simplifier la configuration, Gestion des API peut activer automatiquement une application et un fournisseur d’identité Microsoft Entra pour les utilisateurs du portail des développeurs. Vous pouvez également activer manuellement l’application et le fournisseur d’identité Microsoft Entra.

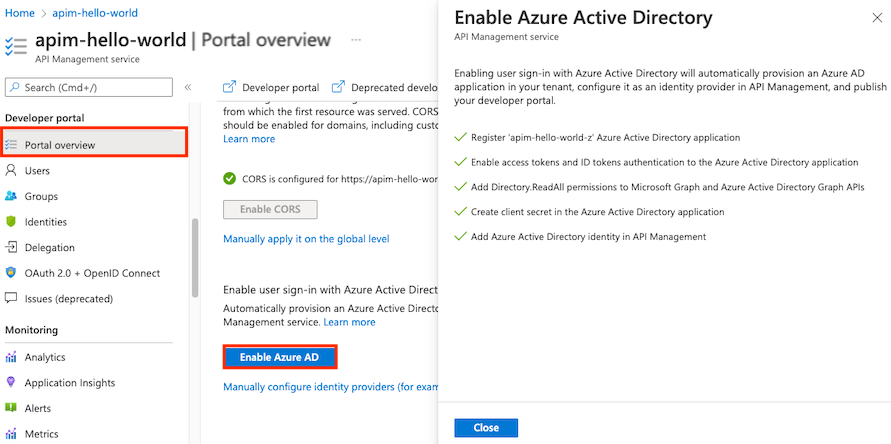

Activer automatiquement une application et un fournisseur d’identité Microsoft Entra

Dans le menu de gauche de votre instance de Gestion des API, sous Portail des développeurs, sélectionnez Vue d’ensemble du portail.

Dans la page Vue d’ensemble du portail, défilez vers le bas jusque Activer la connexion utilisateur avec Microsoft Entra ID.

Sélectionnez Activez Microsoft Entra ID.

Dans la page Activer Microsoft Entra ID, sélectionnez Activer Microsoft Entra ID.

Sélectionnez Fermer.

Après avoir activé le fournisseur Microsoft Entra :

- Les utilisateurs de l’instance Microsoft Entra spécifiée peuvent se connecter au portail des développeurs à l’aide d’un compte Microsoft Entra.

- Vous pouvez gérer la configuration Microsoft Entra dans la page Portail des développeurs>Identités du portail.

- Configurez éventuellement d’autres paramètres de connexion en sélectionnant Identités>Paramètres. Par exemple, vous souhaiterez peut-être rediriger les utilisateurs anonymes vers la page de connexion.

- Republiez le portail des développeurs après toute modification de configuration.

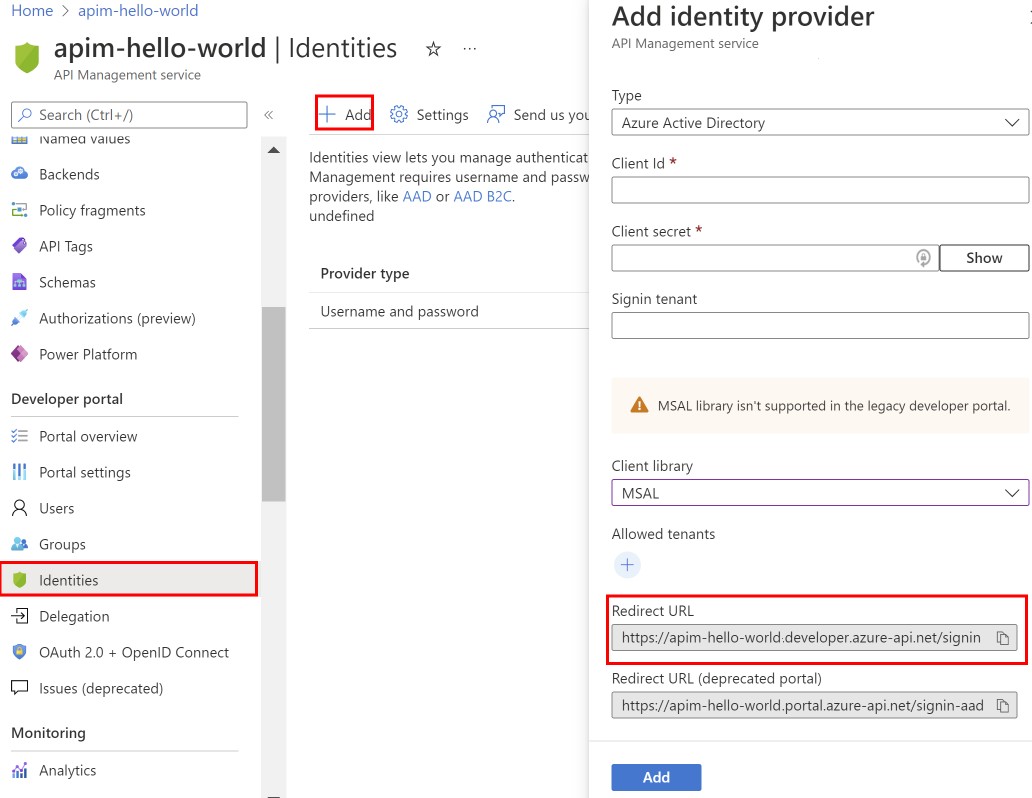

Activer manuellement une application et un fournisseur d’identité Microsoft Entra

Dans le menu de gauche de votre instance de Gestion des API, sous Portail des développeurs, sélectionnez Identités.

Sélectionnez + Ajouter en haut pour ouvrir le volet Ajouter un fournisseur d’identité à droite.

Sous Type, sélectionnez Microsoft Entra ID dans le menu déroulant. Une fois cette option sélectionnée, vous pouvez entrer d’autres informations nécessaires.

- Dans la liste déroulante Bibliothèque de client, sélectionnez MSAL.

- Pour ajouter un ID client et une Clé secrète client, consultez les étapes décrites plus loin dans l’article.

Enregistrez l’URL de redirection pour plus tard.

Notes

Il existe deux URL de redirection :

- L’URL de redirection pointe vers le portail des développeurs le plus récent de Gestion des API.

- L’URL de redirection (portail déconseillé) pointe vers le portail des développeurs déconseillé de Gestion des API.

Nous vous recommandons d’utiliser l’URL de redirection du portail des développeurs le plus récent.

Dans votre navigateur, ouvrez le portail Azure dans un nouvel onglet.

Accédez à Inscriptions d’applications pour inscrire une application dans Active Directory.

Sélectionnez Nouvelle inscription. Sur la page Inscrire une application, définissez les valeurs comme suit :

- Définissez Nom sur un nom explicite tel que portail-développeurs.

- Définissez Types de comptes pris en charge sur Comptes dans un annuaire organisationnel.

- Dans URI de redirection, sélectionnez Application monopage (SPA) et collez l’URL de redirection que vous avez enregistrée lors d’une étape précédente.

- Sélectionnez Inscription.

Après avoir inscrit l’application, copiez l’ID (client) d’application à partir de la page Vue d’ensemble.

Basculez sur l’onglet de navigateur avec votre instance Gestion des API.

Dans la fenêtre Ajouter le fournisseur d’identité, collez la valeur de l’ID (client) d’application dans la zone ID client.

Basculez vers l’onglet du navigateur avec l’inscription d’application.

Sélectionnez l’inscription d’application appropriée.

Sous la section Gérer du menu latéral, sélectionnez Certificats et secrets.

Dans la page Certificats et secrets, sélectionnez le bouton Nouvelle clé secrète client sous Clés secrètes client.

- Entrez une Description.

- Sélectionnez une option pour Date d’expiration.

- Choisissez Ajouter.

Copiez la valeur du secret du client avant de quitter la page. Vous en aurez besoin ultérieurement.

Sous Gérer dans le menu latéral, sélectionnez Authentification.

- Sous la section Flux d’octroi implicite et flux hybride, cochez la case Jetons d’ID.

- Sélectionnez Enregistrer.

Sous Gérer dans le menu latéral, sélectionnez Configuration du jeton>+ Ajouter une revendication facultative.

- Dans Type de jeton, sélectionnez ID.

- Sélectionnez (cochez) les revendications suivantes : email, family_name, given_name.

- Sélectionnez Ajouter. Si vous y êtes invité, sélectionnez Activer l’e-mail Microsoft Graph, autorisation de profil.

Basculez sur l’onglet de navigateur avec votre instance Gestion des API.

Collez le secret dans le champ Clé secrète client dans le volet Ajouter un fournisseur d’identité.

Important

Mettez à jour la clé secrète client avant l’expiration de la clé.

Dans le champ Locataires autorisés du volet Ajouter un fournisseur d’identité, indiquez les domaines de l’instance Microsoft Entra auxquels vous souhaitez octroyer un accès aux API de l’instance de service Gestion des API.

- Vous pouvez séparer plusieurs domaines par des sauts de ligne, des espaces ou des virgules.

Notes

Vous pouvez spécifier plusieurs domaines dans la section Locataires autorisés. Un administrateur général doit accorder à l’application l’accès aux données du répertoire avant que les utilisateurs puissent se connecter à partir d’un domaine différent du domaine d’inscription d’origine de l’application. Pour accorder l’autorisation, l’administrateur général doit :

- Accédez à

https://<URL of your developer portal>/aadadminconsent(par exemple,https://contoso.portal.azure-api.net/aadadminconsent). - Entrer le nom de domaine du locataire Microsoft Entra auquel il souhaite accorder l’accès.

- Sélectionnez Soumettre.

Après avoir spécifié la configuration désirée, sélectionnez Ajouter.

Republiez le portail des développeurs pour que la configuration Microsoft Entra prenne effet. Dans le menu de gauche, sous Portail des développeurs, sélectionnez Vue d’ensemble du portail>Publier.

Après avoir activé le fournisseur Microsoft Entra :

- Les utilisateurs de l’instance Microsoft Entra spécifiée peuvent se connecter au portail des développeurs à l’aide d’un compte Microsoft Entra.

- Vous pouvez gérer la configuration Microsoft Entra dans la page Portail des développeurs>Identités du portail.

- Configurez éventuellement d’autres paramètres de connexion en sélectionnant Identités>Paramètres. Par exemple, vous souhaiterez peut-être rediriger les utilisateurs anonymes vers la page de connexion.

- Republiez le portail des développeurs après toute modification de configuration.

Migration vers MSAL

Si vous avez précédemment configuré une application Microsoft Entra pour une connexion utilisateur à l’aide de la bibliothèque ADAL, vous pouvez utiliser le portail pour migrer l’application vers MSAL et mettre à jour le fournisseur d’identité dans Gestion des API.

Mettre à jour l’application Microsoft Entra pour une compatibilité MSAL

Pour connaître les étapes, consultez Basculer les URI de redirection vers le type d’application monopage.

Mettre à jour la configuration du fournisseur d’identité

- Dans le menu de gauche de votre instance de Gestion des API, sous Portail des développeurs, sélectionnez Identités.

- Sélectionnez Microsoft Entra ID dans la liste.

- Dans la liste déroulante Bibliothèque de client, sélectionnez MSAL.

- Sélectionnez Mettre à jour.

- Republiez votre portail des développeurs.

Ajouter un groupe Microsoft Entra externe

Maintenant que vous avez activé l’accès pour les utilisateurs d’un locataire Microsoft Entra, vous pouvez :

- Ajouter des groupes Microsoft Entra dans Gestion des API.

- Contrôler la visibilité des produits à l’aide de groupes Microsoft Entra.

- Accédez à la page d’inscription d’application pour l’application que vous avez inscrite dans la section précédente.

- Sélectionnez Autorisations de l’API.

- Ajoutez les autorisations minimales d’application suivantes pour Microsoft API Graph :

User.Read.AllAutorisation d’application : Gestion des API peut donc lire l’appartenance au groupe d’utilisateurs pour effectuer la synchronisation de groupe au moment où l’utilisateur se connecte.- Autorisation d’application

Group.Read.All: Gestion des API peut donc lire les groupes Microsoft Entra lorsqu’un administrateur tente d’ajouter le groupe à Gestion des API à l’aide du panneau Groupes dans le portail.

- Sélectionnez Accorder un consentement administrateur pour {tenantname} afin d’accorder l’accès à tous les utilisateurs de ce répertoire.

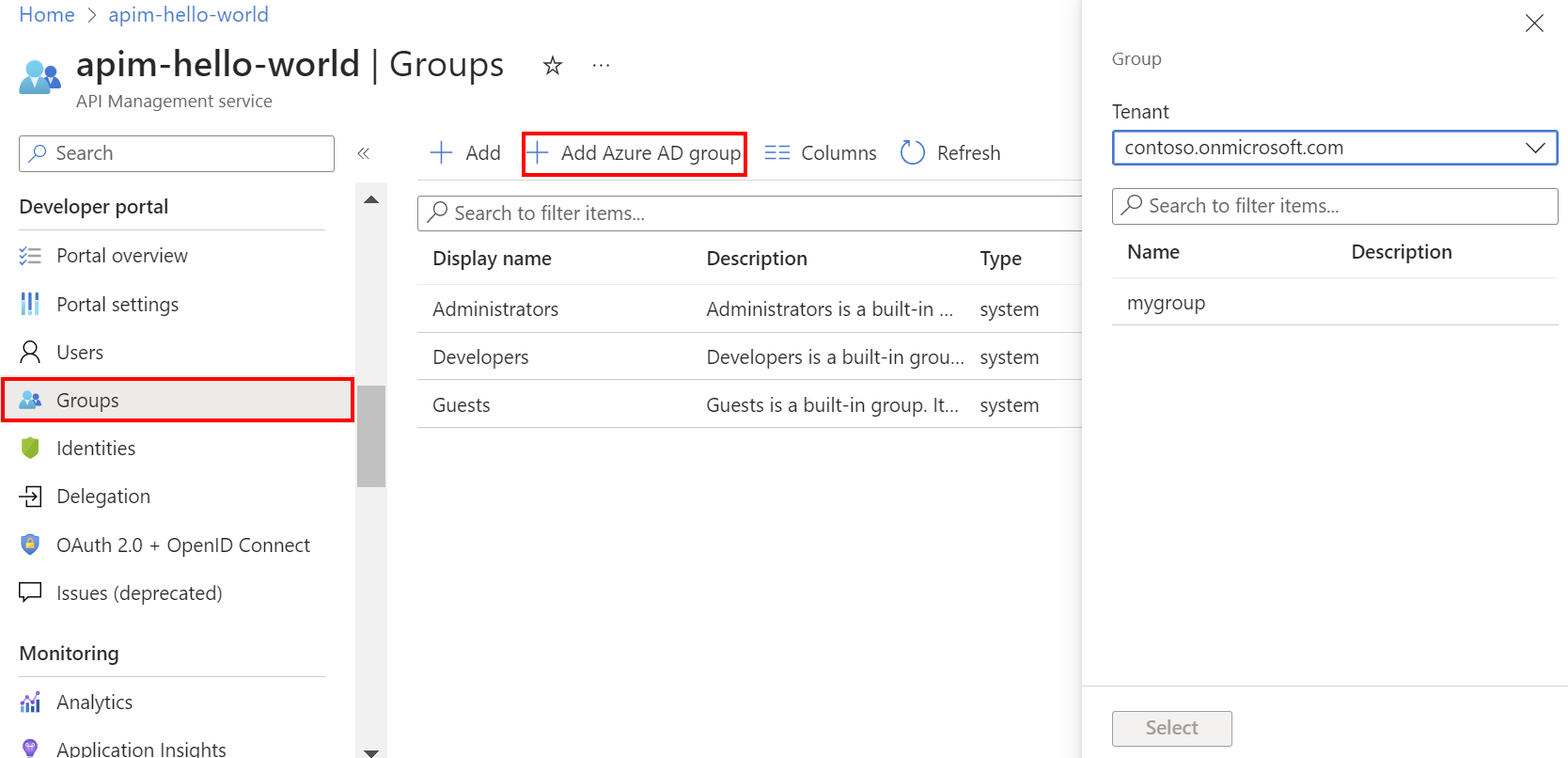

Vous pouvez maintenant ajouter des groupes Microsoft Entra externes à partir de l’onglet Groupes de votre instance Gestion des API.

Sous Portail des développeurs dans le menu latéral, sélectionnez Groupes.

Sélectionnez le bouton Ajouter un groupe Microsoft Entra.

Sélectionnez le locataire dans la liste déroulante.

Recherchez et sélectionnez le groupe que vous voulez ajouter.

Appuyez sur le bouton Sélectionner.

Une fois que vous avez ajouté un groupe Microsoft Entra externe, vous pouvez passer en revue ses propriétés et les configurer :

- Sélectionnez le nom du groupe sous l’onglet Groupes.

- Modifiez les informations Nom et Description du groupe.

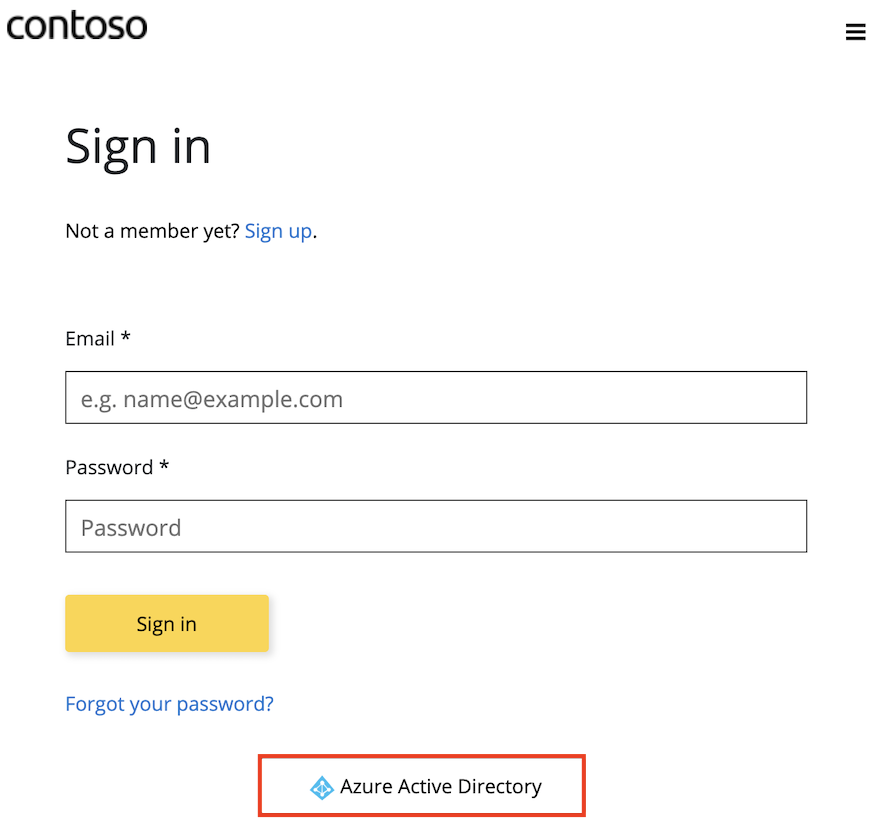

Les utilisateurs de l’instance Microsoft Entra configurée peuvent désormais :

- Se connecter au portail des développeurs.

- Voir tous les groupes pour lesquels ils disposent d’une visibilité et s’y abonner.

Notes

Pour en savoir plus sur la différence entre les types d’autorisations déléguées et de permissions d’application, consultez l’article Autorisations et consentement dans la plateforme d’identités Microsoft.

Synchroniser des groupes Microsoft Entra dans Gestion des API

Les groupes configurés dans Microsoft Entra doivent être synchronisés avec Gestion des API pour pouvoir être ajoutés à votre instance. Si les groupes ne se synchronisent pas automatiquement, effectuez une des opérations suivantes pour synchroniser manuellement les informations sur les groupes :

- Déconnectez-vous et connectez-vous à Microsoft Entra ID. Cette activité déclenche généralement la synchronisation des groupes.

- Vérifiez que le locataire de connexion Microsoft Entra est spécifié de la même façon (en utilisant l’ID de locataire ou le nom de domaine) dans vos paramètres de configuration de Gestion des API. Vous spécifiez le locataire de connexion dans le fournisseur d’identité Microsoft Entra ID pour le portail des développeurs et quand vous ajoutez un groupe Microsoft Entra à Gestion des API.

Portail des développeurs : Ajouter une authentification de compte Microsoft Entra

Dans le portail des développeurs, vous pouvez vous connecter avec Microsoft Entra ID à l’aide du widget Bouton de connexion : OAuth inclus sur la page de connexion du contenu par défaut du portail des développeurs.

Bien qu’un nouveau compte soit automatiquement créé lorsqu’un nouvel utilisateur se connecte avec Microsoft Entra ID, envisagez d’ajouter le même widget à la page d’inscription. Le widget Formulaire d’inscription : OAuth représente un formulaire utilisé pour s’inscrire à l’aide d’OAuth.

Important

Vous devez republier le portail pour que les modifications apportées à Microsoft Entra ID prennent effet.

Contenu connexe

- En savoir plus sur Microsoft Entra ID et OAuth2.0.

- En savoir plus sur MSAL et la migration vers MSAL.

- Résoudre les problèmes de connectivité réseau à Microsoft Graph à partir d’un VNet.