Seule authentification Microsoft Entra avec Azure SQL

S’applique à :Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics (pool SQL dédié uniquement)

L’authentification avec Microsoft Entra uniquement est une fonctionnalité dans Azure SQL qui permet au service de ne prendre en charge que l’authentification Microsoft Entra. Elle est prise en charge pour Azure SQL Database et Azure SQL Managed Instance.

Remarque

Microsoft Entra ID était précédemment connu sous le nom d’Azure Active Directory (Azure AD).

L’authentification par Microsoft Entra uniquement est également disponible pour les pools SQL dédiés (anciennement SQL DW) sur des serveurs autonomes. L’authentification par Microsoft Entra uniquement peut être activée pour l’espace de travail Azure Synapse. Pour plus d’informations, consultez Authentification par Microsoft Entra uniquement avec les espaces de travail Azure Synapse.

L’authentification SQL est désactivée lors de l’activation de l’authentification par Microsoft Entra uniquement dans l’environnement Azure SQL, y compris les connexions des administrateurs de serveur SQL, les identifiants et les utilisateurs du serveur. Seuls les utilisateurs se servant de l’authentification Microsoft Entra sont autorisés à se connecter au serveur ou à la base de données.

L’authentification par Microsoft Entra uniquement peut être activée ou désactivée via le portail Azure, Azure CLI, PowerShell ou l’API REST. L’authentification par Microsoft Entra uniquement peut également être configurée lors de la création du serveur avec un modèle ARM (Azure Resource Manager).

Pour plus d’informations sur l’authentification Azure SQL, consultez Authentification et autorisation.

Description de la fonctionnalité

Lors de l’activation de l’authentification par Microsoft Entra uniquement, l’authentification SQL est désactivée au niveau du serveur ou de l’instance managée et empêche toute authentification basée sur les informations d’identification d’authentification SQL. Les utilisateurs de l’authentification SQL ne pourront pas se connecter au serveur logique pour Azure SQL Database ni à une instance managée, y compris toutes ses bases de données. Bien que l’authentification SQL soit désactivée, de nouvelles connexions et de nouveaux utilisateurs d’authentification SQL peuvent toujours être créés par les comptes Microsoft Entra disposant des autorisations appropriées. Les comptes d’authentification SQL récemment créés ne sont pas autorisés à se connecter au serveur. L’activation de l’authentification par Microsoft Entra uniquement ne supprime ni comptes d’utilisateur ni connexion d’authentification SQL existants. La fonctionnalité empêche uniquement ces comptes de se connecter au serveur et à toute base de données créée pour ce serveur.

Vous pouvez également forcer la création de serveurs avec l’authentification par Microsoft Entra uniquement activée à l’aide d’Azure Policy. Pour plus d’informations, consultez Azure Policy pour l’authentification par Microsoft Entra uniquement.

Autorisations

L’authentification par Microsoft Entra uniquement peut être activée ou désactivée par les utilisateurs Microsoft Entra qui sont membres de rôles intégrés Microsoft Entra à privilège élevé, tels que les propriétaires d’abonnement Azure, les contributeurs et les administrateurs globaux. De plus, le rôle Responsable de sécurité SQL peut également activer ou désactiver la fonctionnalité d’authentification par Microsoft Entra uniquement.

Les rôles de Contributeur SQL Server et Contributeur SQL Managed Instance ne seront pas autorisés à activer ou désactiver la fonctionnalité d’authentification Microsoft Entra uniquement. Cela est cohérent avec l’approche prônant la séparation des tâches, où les utilisateurs qui peuvent créer un serveur Azure SQL ou créer un administrateur Microsoft Entra ne peuvent pas activer ou désactiver les fonctionnalités de sécurité.

Actions obligatoires

Les actions suivantes sont ajoutées au rôle gestionnaire de sécurité SQL pour permettre la gestion de la fonctionnalité d’authentification par Microsoft Entra uniquement.

- Microsoft.Sql/servers/azureADOnlyAuthentications/*

- Microsoft.Sql/servers/administrators/read : requis uniquement pour les utilisateurs qui accèdent au menu Microsoft Entra ID du portail Azure

- Microsoft.Sql/managedInstances/azureADOnlyAuthentications/*

- Microsoft.Sql/managedInstances/read

Les actions ci-dessus peuvent également être ajoutées à un rôle personnalisé pour gérer l’authentification par Microsoft Entra uniquement. Pour plus d’informations, consultez Créer et attribuer un rôle personnalisé dans Microsoft Entra ID.

Gestion de l’authentification par Microsoft Entra uniquement à l’aide d’API

Important

L’administrateur Microsoft Entra doit être défini avant d’activer l’authentification Microsoft Entra uniquement.

Vous devez disposer d’Azure CLI 2.14.2 ou version ultérieure.

name correspond au préfixe du nom du serveur ou de l’instance (par exemple, myserver) et resource-group correspond à la ressource à laquelle le serveur appartient (par exemple, myresource).

Azure SQL Database

Pour plus d’informations, voir az sql server ad-only-auth.

Activer ou désactiver la base de données SQL

Activer

az sql server ad-only-auth enable --resource-group myresource --name myserver

Disable

az sql server ad-only-auth disable --resource-group myresource --name myserver

Vérifier l’état dans SQL Database

az sql server ad-only-auth get --resource-group myresource --name myserver

Azure SQL Managed Instance

Pour plus d’informations, voir az sql mi ad-only-auth.

Activer

az sql mi ad-only-auth enable --resource-group myresource --name myserver

Disable

az sql mi ad-only-auth disable --resource-group myresource --name myserver

Vérifier l’état dans SQL Managed Instance

az sql mi ad-only-auth get --resource-group myresource --name myserver

Vérification de l’authentification Microsoft Entra uniquement à l’aide de T-SQL

La propriété SERVERPROPERTYIsExternalAuthenticationOnly a été ajoutée pour vérifier si l’authentification Microsoft Entra uniquement est activée pour votre serveur ou votre instance managée. 1 indique que la fonctionnalité est activée et 0 qu’elle est désactivée.

SELECT SERVERPROPERTY('IsExternalAuthenticationOnly')

Notes

- Un contributeur SQL Server peut définir ou supprimer un administrateur Microsoft Entra, mais ne peut pas définir le paramètre d’authentification Microsoft Entra uniquement. Le Gestionnaire de sécurité SQL ne peut pas définir ou supprimer un administrateur Microsoft Entra, mais il ne peut définir que le paramètre d’authentification Microsoft Entra uniquement. Seuls les comptes ayant des rôles Azure RBAC ou des rôles personnalisés plus élevés qui contiennent des autorisations peuvent définir ou supprimer un administrateur Microsoft Entra et définir le paramètre d’authentification Microsoft Entra uniquement. Le rôle Contributeur est l’un de ces rôles.

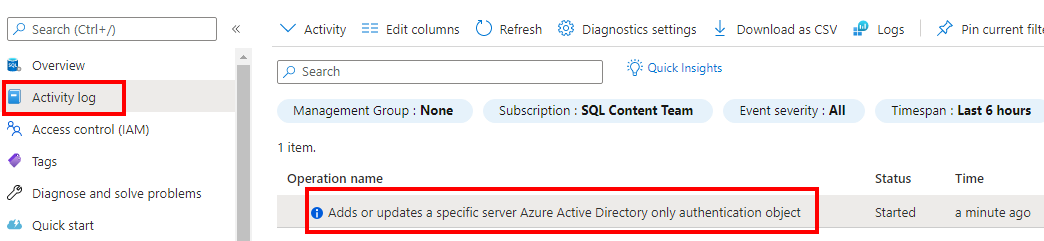

- Après l’activation ou la désactivation de la fonctionnalité Authentification Microsoft Entra uniquement sur le portail Azure, une entrée Journal d’activité apparaît dans le menu SQL server.

- Le paramètre Authentification Microsoft Entra uniquement ne peut être activé ou désactivé que par des utilisateurs disposant des autorisations appropriées si l’administrateur Microsoft Entra est spécifié. Si l’administrateur Microsoft Entra n’est pas défini, le paramètre d’authentification Microsoft Entra uniquement reste inactif et ne peut pas être activé ou désactivé. L’utilisation d’API pour activer l’authentification Microsoft Entra uniquement échoue également si l’administrateur Microsoft Entra n’a pas été défini.

- Le changement d’administrateur Microsoft Entra lorsque l’authentification Microsoft Entra uniquement est activée est pris en charge pour les utilisateurs disposant des autorisations appropriées.

- Le changement d’administrateur Microsoft Entra et l’activation ou la désactivation de l’authentification Microsoft Entra uniquement sont autorisés sur le portail Azure pour les utilisateurs disposant des autorisations appropriées. Les deux opérations peuvent être effectuées à l’aide de l’option Enregistrer sur le portail Azure. L’administrateur Microsoft Entra doit être défini pour activer l’authentification Microsoft Entra uniquement.

- La suppression d’un administrateur Microsoft Entra lorsque la fonctionnalité d’authentification Microsoft Entra uniquement est activée n’est pas prise en charge. L’utilisation d’une API pour supprimer un administrateur Microsoft Entra échoue si l’authentification Microsoft Entra uniquement est activée.

- Si le paramètre d’Authentification Microsoft Entra uniquement est activé, le boutonSupprimer l’administrateur est inactif sur le portail Azure.

- La suppression d’un administrateur Microsoft Entra et la désactivation du paramètre Authentification Microsoft Entra uniquement sont autorisées, mais nécessitent l’autorisation d’un utilisateur approprié pour effectuer les opérations. Les deux opérations peuvent être effectuées à l’aide de l’option Enregistrer sur le portail Azure.

- Les utilisateurs Microsoft Entra disposant des autorisations appropriées peuvent emprunter l’identité des utilisateurs SQL existants.

- L’emprunt d’identité continue de fonctionner entre les utilisateurs de l’authentification SQL même lorsque la fonctionnalité d’authentification Microsoft Entra uniquement est activée.

Limitations relatives à l’authentification Microsoft Entra uniquement dans SQL Database

Quand l’authentification Microsoft Entra uniquement est activée pour SQL Database, les fonctionnalités suivantes ne sont pas prises en charge :

- Les rôles Azure de serveur SQL Database sont pris en charge pour les principaux de serveur Microsoft Entra, mais pas si la connexion Microsoft Entra est un groupe.

- Tâches élastiques

- Synchronisation des données SQL

- Capture de données modifiées (CDC) : Si vous créez une base de données dans Azure SQL Database en tant qu’utilisateur Microsoft Entra et que vous activez la capture de données modifiées dessus, un utilisateur SQL n’est pas en mesure de désactiver ou de modifier les artefacts de la capture de données modifiées. Toutefois, un autre utilisateur Microsoft Entra peut activer/désactiver la capture de données modifiées sur la même base de données. De même, si vous créez une base de données Azure SQL Database en tant qu’utilisateur SQL, l’activation/désactivation de la capture de données modifiées en tant qu’utilisateur Microsoft Entra ne fonctionne pas

- Réplication transactionnelle : vu que l’authentification SQL est nécessaire pour établir la connectivité entre les participants à la réplication, lorsque l’authentification Microsoft Entra uniquement est activée, la réplication transactionnelle n’est pas prise en charge pour SQL Database. Ceci s’applique dans les scénarios où elle est utilisée pour envoyer (push) les modifications apportées à une instance Azure SQL Managed Instance, un serveur SQL local ou une instance SQL de machine virtuelle Azure vers une base de données dans Azure SQL Database

- SQL Insights (préversion)

- Instruction EXEC AS pour les comptes de membres de groupe Microsoft Entra

Limitations relatives à l’authentification Microsoft Entra uniquement dans Managed Instance

Quand l’authentification Microsoft Entra uniquement est activée pour Managed Instance, les fonctionnalités suivantes ne sont pas prises en charge :

- Réplication transactionnelle

- Les tâches SQL Agent dans Managed Instance prennent en charge l’authentification Microsoft Entra uniquement. Cependant, l'utilisateur Microsoft Entra qui est membre d'un groupe Microsoft Entra ayant accès à l'instance gérée ne peut pas posséder SQL Agent Jobs

- SQL Insights (préversion)

- Instruction EXEC AS pour les comptes de membres de groupe Microsoft Entra

Pour connaître les autres limitations, consultez Différences T-SQL entre SQL Server et Azure SQL Managed Instance.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour