Activer l’analyse des vulnérabilités avec le scanneur Qualys intégré (déconseillé)

Important

La solution d’évaluation des vulnérabilités de Defender pour serveurs avec Qualys est sur le point d’être mise hors service, normalement le 1er mai 2024. Si vous utilisez actuellement la solution d’évaluation des vulnérabilités avec Qualys, vous devez planifier votre transition vers la solution d’analyse Microsoft Defender Vulnerability Management.

Pour plus d’informations sur notre décision d’unifier notre offre d’évaluation des vulnérabilités avec Microsoft Defender Vulnerability Management, consultez ce billet de blog.

Veuillez consulter les questions courantes sur la transition vers Microsoft Defender Vulnerability Management.

Les clients qui souhaitent continuer à utiliser Qualys peuvent le faire avec la méthode BYOL (apportez votre propre licence).

L’identification et l’analyse des vulnérabilités constituent un composant fondamental de chaque programme de sécurité et d’évaluation des cyber-risques. Defender pour le cloud vérifie régulièrement vos machines connectées pour s’assurer qu’elles exécutent des outils d’évaluation des vulnérabilités.

Quand aucune solution d’évaluation des vulnérabilités déployée n’est détectée sur une machine, Defender pour le cloud génère cette recommandation de sécurité : Les machines doivent avoir une solution d’évaluation des vulnérabilités. Appliquez cette recommandation pour déployer la solution d’évaluation des vulnérabilités sur vos machines virtuelles Azure et vos machines hybrides avec Azure Arc.

Defender pour le cloud comprend l’analyse des vulnérabilités de vos machines. Vous n’avez pas besoin d’une licence Qualys ni même de compte Qualys : tout est traité de manière fluide dans Defender pour le cloud. Cette page fournit des informations détaillées sur cet analyseur et des instructions sur son déploiement.

Conseil

La solution intégrée d’évaluation des vulnérabilités prend en charge les machines virtuelles Azure et les machines hybrides. Pour déployer l’analyseur d’évaluation des vulnérabilités sur vos machines locales et multiclouds, connectez-les d’abord à Azure avec Azure Arc, comme décrit dans Connecter vos machines non-Azure à Defender pour le cloud.

La solution d’évaluation des vulnérabilités intégrée de Defender pour le cloud fonctionne en toute transparence avec Azure Arc. Lorsque vous avez déployé Azure Arc, vos machines s’affichent dans Defender pour le cloud et aucun agent Log Analytics n’est requis.

Si vous ne voulez pas utiliser l’évaluation des vulnérabilités avec Qualys, vous pouvez utiliser la Gestion des vulnérabilités Microsoft Defender ou déployer une solution BYOL avec votre propre licence Qualys, votre licence Rapid7 ou une autre solution d’évaluation des vulnérabilités.

Disponibilité

| Aspect | Détails |

|---|---|

| État de sortie : | Disponibilité générale |

| Types de machines (scénarios hybrides) : | |

| Prix : | Nécessite Defender pour les serveurs Plan 2 |

| Rôles et autorisations obligatoires : | Propriétaire (au niveau du groupe de ressources) peut déployer le scanneur Le Lecteur de sécurité peut afficher les résultats |

| Clouds : |

Présentation de l’analyseur de vulnérabilité intégré

L’analyseur de vulnérabilité inclus avec Microsoft Defender pour le cloud fonctionne avec la technologie Qualys. L’analyseur de Qualys est l’un des outils de référence pour identifier en temps réel les vulnérabilités. Il est disponible uniquement avec Microsoft Defender pour les serveurs. Vous n’avez pas besoin d’une licence Qualys ni même de compte Qualys : tout est traité de manière fluide dans Defender pour le cloud.

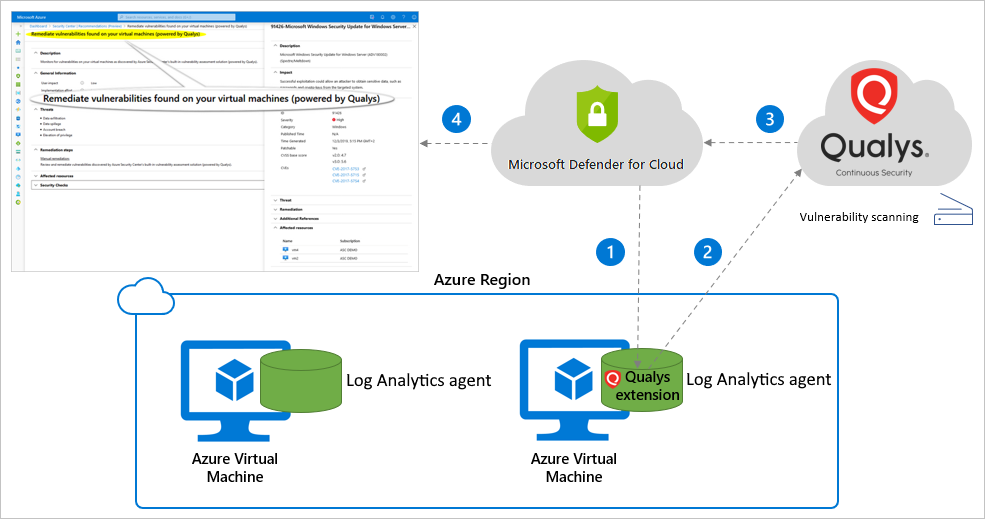

Fonctionnement de l’analyseur de vulnérabilité intégré

L’extension de l’analyseur de vulnérabilité fonctionne comme suit :

Déployer : Microsoft Defender pour le cloud supervise vos machines et fournit des recommandations pour déployer l’extension Qualys sur la ou les machines sélectionnées.

Collecter des informations : l’extension collecte les artefacts et les envoie pour analyse dans le service cloud Qualys de la région définie.

Analyser : le service cloud de Qualys exécute l’évaluation des vulnérabilités et envoie ses conclusions à Defender pour le cloud.

Important

Pour garantir la protection des données personnelles, la confidentialité et la sécurité de nos clients, nous ne partageons pas les informations des clients avec Qualys. En savoir plus sur les normes de confidentialité intégrées à Azure.

Créer un rapport : les résultats sont accessibles dans Defender pour le cloud.

Déployer l’analyseur intégré sur vos machines Azure et hybrides

Dans le portail Azure, ouvrez Defender pour le cloud.

Dans le menu de Defender pour le cloud, ouvrez la page Recommandations.

Sélectionnez la recommandation Les machines doivent avoir une solution d’évaluation des vulnérabilités.

Conseil

La machine

server16-test, est une machine avec Azure Arc. Pour déployer l’analyseur d’évaluation des vulnérabilités sur vos machines locales et multiclouds, consultez Connecter vos machines non-Azure à Defender pour le cloud.Defender pour le cloud fonctionne en toute transparence avec Azure Arc. Lorsque vous avez déployé Azure Arc, vos machines s’affichent dans Defender pour le cloud et aucun agent Log Analytics n’est requis.

Vos machines s’affichent dans un ou plusieurs des groupes suivants :

- Ressources saines : Defender pour le cloud a détecté une solution d’évaluation des vulnérabilités exécutée sur ces machines.

- Ressources non saines : une extension de l’analyseur des vulnérabilités peut être déployée sur ces machines.

- Aucune ressource applicable : Ces machines ne sont pas prises en charge par l’extension de l’analyseur des vulnérabilités.

Dans la liste des machines non saines, sélectionnez celles qui doivent recevoir une solution d’évaluation des vulnérabilités et sélectionnez Corriger.

Important

Selon votre configuration, cette liste peut apparaître différemment.

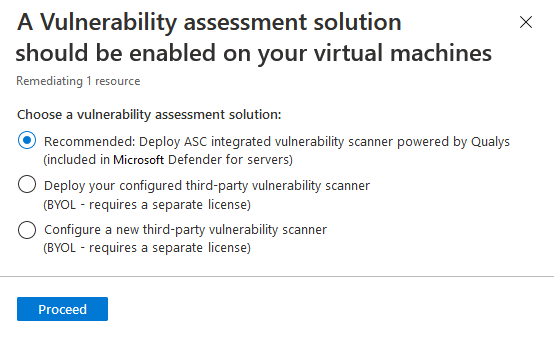

- Si vous n’avez pas configuré d’analyseur de vulnérabilité tiers, vous n’avez pas la possibilité de le déployer.

- Si vos machines sélectionnées ne sont pas protégées par Microsoft Defender pour les serveurs, l’option d’analyseur de vulnérabilité intégré à Defender pour le cloud n’est pas disponible.

Choisissez l’option recommandée, Déployer l’analyseur de vulnérabilité intégré et Continuer.

Vous êtes invité à confirmer à nouveau. Sélectionnez Corriger.

L’extension d’analyseur est installée en quelques minutes sur toutes les machines sélectionnées.

L’analyse commence automatiquement une fois l’extension déployée. Les analyses s’exécutent toutes les 12 heures. Cet intervalle n’est pas configurable.

Important

Si le déploiement échoue sur une ou plusieurs machines, vérifiez que les machines cibles peuvent communiquer avec le service cloud de Qualys en ajoutant les adresses IP suivantes à vos listes d’autorisation (via le port HTTPS par défaut, à savoir le port 443) :

https://qagpublic.qg3.apps.qualys.com: Centre de données aux États-Unis de Qualyshttps://qagpublic.qg2.apps.qualys.eu: Centre de données européen de Qualys

Si votre machine se trouve dans une région Azure située en Europe (par exemple, Europe, Royaume-Uni, Allemagne), ses artefacts sont traités dans le centre de données européen de Qualys. Les artefacts des machines virtuelles situées ailleurs sont envoyés au centre de données des États-Unis.

Automatiser les déploiements à grande échelle

Notes

Tous les outils décrits dans cette section sont disponibles à partir du dépôt de la communauté GitHub de Defender pour le cloud. À cet emplacement, vous pouvez trouver des scripts, des automatisations et d’autres ressources utiles à utiliser dans votre déploiement Defender pour le cloud.

Certains de ces outils affectent uniquement les nouvelles machines connectées après l’activation du déploiement à grande échelle. D’autres outils déploient également sur des machines existantes. Vous pouvez combiner plusieurs approches.

Vous pouvez automatiser le déploiement à grande échelle de l’analyseur intégré de plusieurs façons :

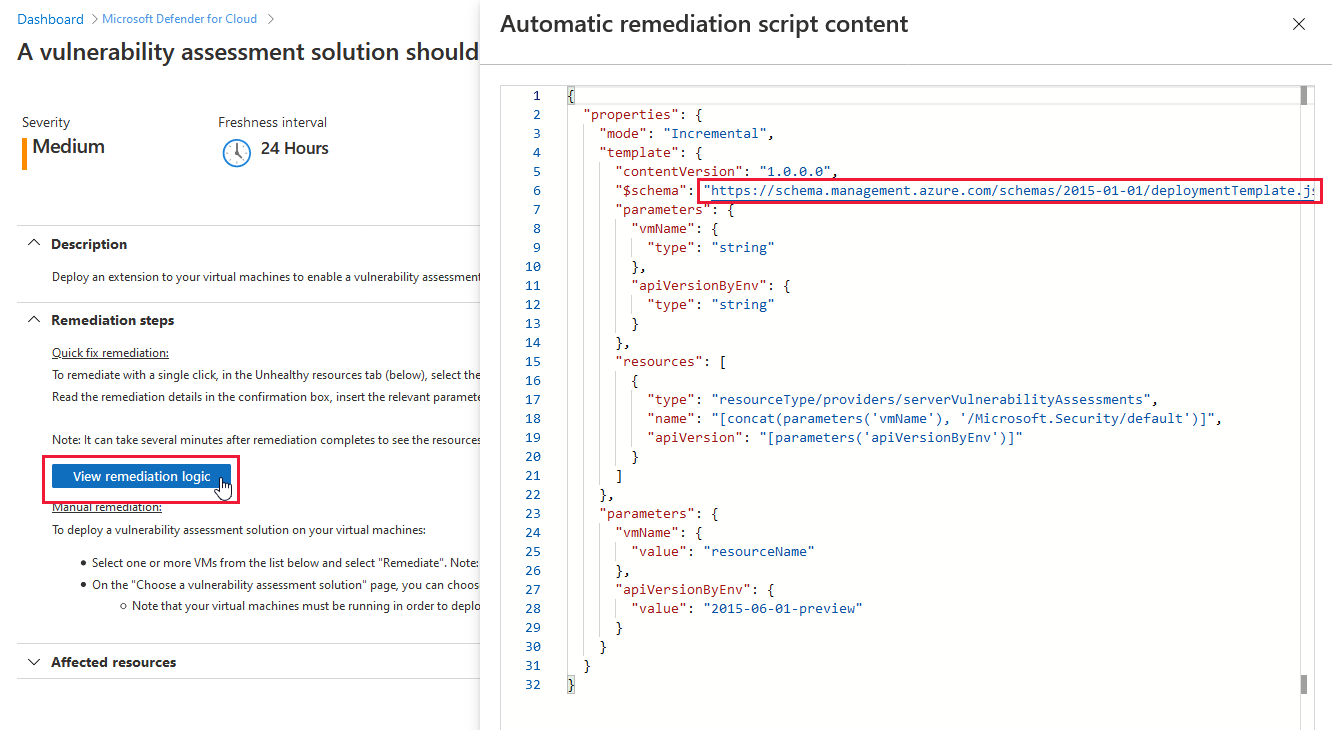

- Azure Resource Manager : cette méthode est disponible à partir de l’option Voir la logique de recommandation dans le portail Azure. Le script de correction inclut le modèle ARM approprié que vous pouvez utiliser pour votre automatisation :

.

.

- Stratégie DeployIfNotExists : une stratégie personnalisée pour garantir que toutes les machines nouvellement créées reçoivent l’analyseur. Sélectionnez Déployer sur Azure et définissez les paramètres appropriés. Vous pouvez attribuer cette stratégie au niveau des groupes de ressources, des abonnements ou des groupes d’administration.

- Script PowerShell : utilisez le script

Update qualys-remediate-unhealthy-vms.ps1pour déployer l’extension pour toutes les machines virtuelles non saines. Pour effectuer l’installation sur de nouvelles ressources, automatisez le script avec Azure Automation. Le script recherche toutes les machines non saines découvertes par la recommandation et exécute un appel Azure Resource Manager. - Azure Logic Apps : créez une application logique basée sur l’exemple d’application. Utilisez les outils d’automatisation des flux de travail de Defender pour le cloud pour déclencher votre application logique afin de déployer l’analyseur chaque fois qu’une recommandation Les machines doivent avoir une solution d’évaluation des vulnérabilités est générée pour une ressource.

- API REST : pour déployer la solution d’évaluation des vulnérabilités intégrée à l’aide de l’API REST de Defender pour le cloud, effectuez une requête PUT pour l’URL suivante et ajoutez l’ID de ressource approprié :

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Déclencher une analyse à la demande

Vous pouvez déclencher une analyse à la demande à partir de la machine elle-même, à l’aide de scripts ou d’objets de stratégie de groupe (GPO) exécutés localement ou à distance. Vous pouvez également l’intégrer à vos outils de distribution de logiciels à la fin d’un travail de déploiement de correctifs.

Les commandes suivantes déclenchent une analyse à la demande :

- Machines Windows :

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Machines Linux :

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Étapes suivantes

Defender pour le cloud offre également une analyse de vulnérabilité pour les éléments suivants :

- Bases de données SQL : Explorer les rapports d’évaluation des vulnérabilités dans le tableau de bord de l’évaluation des vulnérabilités

- Images Azure Container Registry : évaluations des vulnérabilités pour Azure avec Microsoft Defender Vulnerability Management