Installation et configuration du connecteur Microsoft Rights Management

Les informations suivantes vous aideront à installer et à configurer le connecteur Microsoft Rights Management (RMS). Ces procédures couvrent les étapes 1 à 4 de la section Déployer le connecteur Microsoft Rights Management.

Avant de commencer :

Assurez-vous que vous avez consulté et vérifié les conditions préalables à ce déploiement.

Assurez-vous que vous connaissez l’instance de cloud souverain Azure appropriée pour que votre connecteur puisse terminer l’installation et la configuration.

Installation du connecteur RMS

Identifiez les ordinateurs (deux au minimum) qui utiliseront le connecteur RMS. Ces ordinateurs doivent répondre aux spécifications minimales énumérées dans les conditions préalables.

Remarque

Installez un seul connecteur RMS (composé de plusieurs serveurs pour la haute disponibilité) par client (client Microsoft 365 ou client Microsoft Entra). Contrairement à Active Directory RMS, il est inutile d’installer un connecteur RMS dans chaque forêt.

Téléchargez les fichiers sources du connecteur RMS à partir du Centre de téléchargement Microsoft.

Pour installer le connecteur RMS, téléchargez RMSConnectorSetup.exe.

Si vous souhaitez utiliser l’outil de configuration de serveur pour le connecteur RMS afin d’automatiser la configuration des paramètres de Registre sur vos serveurs locaux, téléchargez également GenConnectorConfig.ps1.

Sur l’ordinateur sur lequel vous souhaitez installer le connecteur RMS, exécutez RMSConnectorSetup.exe avec des privilèges d’administrateur.

Sur la page de démarrage de Microsoft Rights Management Connector Setup, sélectionnez Installer le connecteur Microsoft Rights Management sur l'ordinateur, puis cliquez sur Suivant.

Lisez et acceptez les termes du Contrat de Licence Utilisateur Final, puis cliquez sur Suivant.

Dans la page Authentification , sélectionnez l’environnement cloud qui correspond à votre solution. Par exemple, sélectionnez AzureCloud pour l'offre commerciale Azure. Sinon, sélectionnez l'une des options suivantes :

- AzureChinaCloud : Azure géré par 21Vianet

- AzureUSGovernment : Azure Government (GCC High/DoD)

- AzureUSGovernment2 : Azure Government 2

- AzureUSGovernment3 : Azure Government 3

Sélectionnez Connexion pour vous connecter à votre compte. Avant de pouvoir configurer le connecteur RMS, vous devez entrer les identifiants d’un compte dispose de privilèges suffisants pour configurer le connecteur RMS.

Vous pouvez utiliser un compte possédant l’un des privilèges suivants :

Administrateur général pour votre client : un compte qui est un administrateur général pour votre client Microsoft 365 ou votre locataire Microsoft Entra.

Administrateur global Azure Rights Management: compte dans Microsoft Entra ID auquel a été attribué le rôle d’administrateur général Azure RMS.

Administrateur du connecteur Azure Rights Management: compte dans Microsoft Entra ID auquel des droits d’installation et d’administration du connecteur RMS ont été accordés pour votre organisation.

Le rôle d’administrateur global Azure Rights Management et le rôle d’administrateur général du connecteur Azure Rights Management sont affectés aux comptes à l’aide de l’applet de commande Add-AipServiceRoleBasedAdministrator.

Remarque

Si vous avez implémenté des contrôles d’intégration, assurez-vous que le compte que vous spécifiez est en mesure de protéger du contenu.

Par exemple, si vous avez limité la possibilité de protéger du contenu pour le groupe « Département informatique », le compte spécifié ici doit être un membre de ce groupe. Si ce n'est pas le cas, le message d'erreur s'affiche : la tentative de découverte de l'emplacement du service d'administration et de l'organisation a échoué. Assurez-vous que le service Microsoft Rights Management est activé pour votre organisation.

Conseil

Pour exécuter le connecteur RMS avec un minimum de privilèges, créez un compte dédié à cet effet auquel vous attribuerez ensuite le rôle d'administrateur du connecteur Azure RMS. Pour plus d’informations, consultez Créer un compte dédié pour le connecteur RMS.

Dans la page finale de l’Assistant, procédez comme suit, puis cliquez sur Terminer :

S'il s'agit du premier connecteur que vous installez, ne sélectionnez pas pour l'instant Lancer la console d'administration du connecteur pour autoriser les serveurs. Vous sélectionnerez cette option après avoir installé le deuxième (ou dernier) connecteur RMS. Au lieu de cela, exécutez à nouveau l’Assistant sur au moins un autre ordinateur. Vous devez installer au moins deux connecteurs.

Si vous avez installé votre deuxième (ou dernier) connecteur, sélectionnez Lancer la console d’administrateur du connecteur pour autoriser les serveurs.

Pendant le processus d’installation du connecteur RMS, tous les logiciels requis sont validés et installés, Internet Information Services (IIS) est installé si ce n’est pas déjà fait et le logiciel du connecteur est installé et configuré. Azure RMS est également préparé pour la configuration en créant les éléments suivants :

Une table vide de serveurs autorisés à utiliser le connecteur pour communiquer avec Azure RMS. Ajoutez ultérieurement des serveurs à ce tableau.

Un ensemble de jetons de sécurité pour le connecteur, qui autorisent des opérations avec Azure RMS. Ces jetons sont téléchargés à partir d’Azure RMS et installés sur l’ordinateur local dans le Registre. Ils sont protégés à l’aide de l’API de protection des données (DPAPI) et des informations d’identification du compte du système Local.

Créer un compte dédié pour le connecteur RMS

Cette procédure décrit comment créer un compte dédié pour exécuter le connecteur Azure RMS avec les privilèges les moins possibles, à utiliser lors de la connexion pendant l’installation du connecteur RMS.

Si ce n’est déjà fait, téléchargez et installez le module PowerShell AIPService. Pour plus d’informations, consultez Installation d’un module PowerShell AIPService.

Démarrez Windows PowerShell avec la commande Exécuter en tant qu’administrateur et connectez-vous au service de protection à l’aide de la commande Connect-AadrmService :

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsExécutez la commande Add-AipServiceRoleBasedAdministrator à l’aide de l’un des paramètres suivants :

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Par exemple, exécutez :

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

Bien que ces commandes attribuent le rôle d’administrateur du connecteur, vous pourriez également utiliser le rôle GlobalAdministrator ici.

Vérification de votre installation

Pour vérifier si les services web du connecteur RMS sont opérationnels :

À partir d’un navigateur web, connectez-vous à http://<connectoraddress>/_wmcs/certification/servercertification.asmx, en remplaçant <connectoraddress> par l’adresse ou le nom du serveur qui a installé le connecteur RMS.

En cas de réussite de la connexion, une page ServerCertificationWebService s’affiche.

Pour vérifier que l’utilisateur peut lire ou modifier des documents protégés par RMS ou AIP :

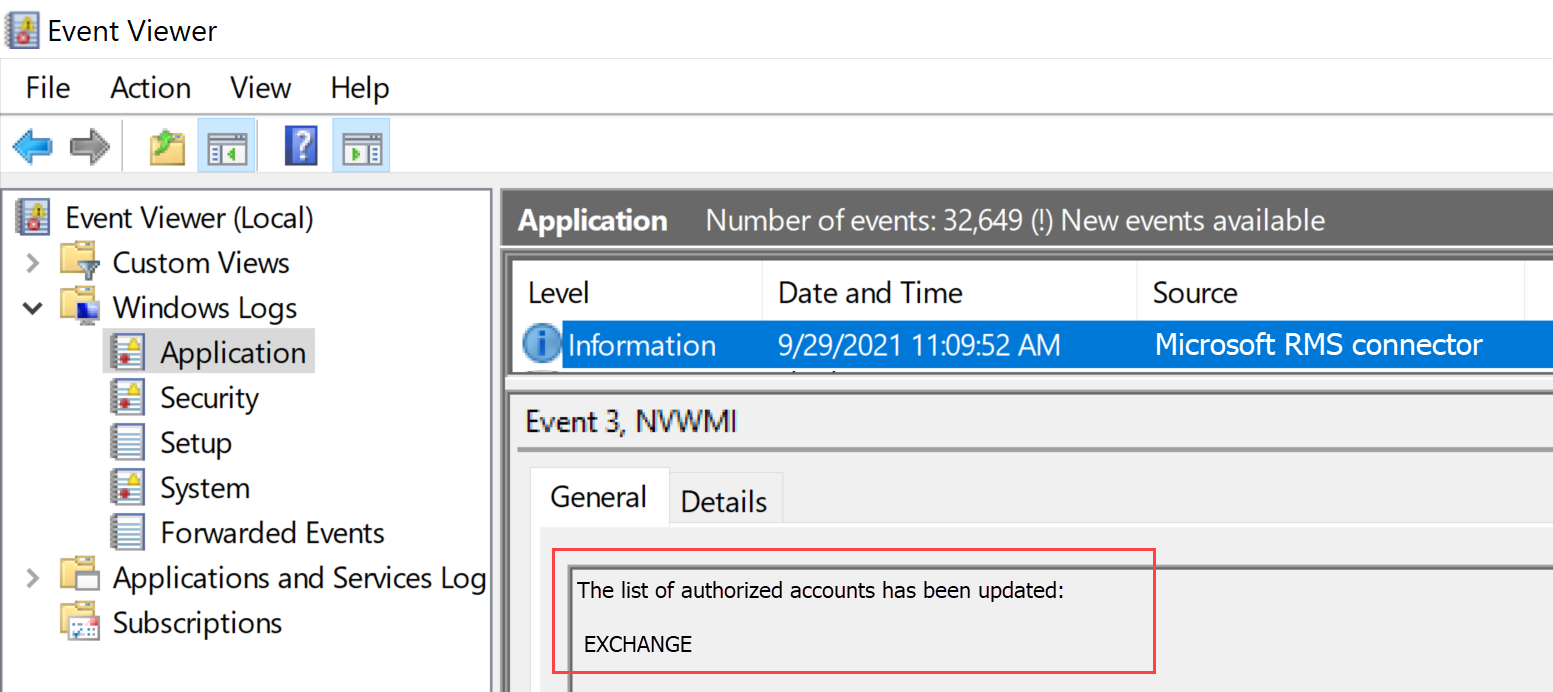

Sur la machine du connecteur RMS, ouvrez l’Observateur d’événements et accédez au journal de l’application Windows. Recherchez une entrée à partir de la source de microsoft RMS Connecter ou, avec un niveau d’informations.

Un message similaire à celui ci-dessous doit s’afficher :

The list of authorized accounts has been updated

Si vous devez désinstaller le connecteur RMS, désinstallez-le via la page des paramètres du système ou en relançant l'assistant et en sélectionnant l'option de désinstallation.

Si vous rencontrez des problèmes lors de l’installation, vérifiez le journal d’installation : %LocalAppData%\Temp\Microsoft Rights Management connector_<date and time>.log

Par exemple, votre journal d’installation peut ressembler à C:\Users\Administrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log

Autorisation des serveurs à utiliser le connecteur RMS

Une fois le connecteur RMS installé sur au moins deux ordinateurs, vous êtes prêt à autoriser les serveurs et les services voulus à utiliser le connecteur RMS. Par exemple, les serveurs exécutant serveur Exchange 2013 ou SharePoint Server 2013.

Pour définir ces serveurs, exécutez l’outil d’administration du connecteur RMS et ajoutez des entrées à la liste des serveurs autorisés. Vous pouvez exécuter cet outil lorsque vous sélectionnez Launch connector administrator console to authorize servers (Lancer la console d’administrateur du connecteur pour autoriser les serveurs) à la fin de l’Assistant de configuration du connecteur Microsoft Rights Management, ou vous pouvez l’exécuter séparément à partir de l’Assistant.

Lorsque vous autorisez ces serveurs, tenez compte des considérations suivantes :

Des privilèges spéciaux sont accordés aux serveurs que vous ajoutez. Tous les comptes que vous spécifiez pour le rôle serveur Exchange dans la configuration du connecteur se voient attribuer le rôle super utilisateur dans Azure RMS, qui leur donne accès à tout le contenu de ce client RMS. La fonctionnalité de super utilisateur est automatiquement activée à ce stade, si nécessaire. Pour éviter le risque de sécurité lié à l’élévation de privilèges, veillez à spécifier uniquement les comptes utilisés par les serveurs Exchange de votre organisation. Tous les serveurs configurés comme serveurs SharePoint ou serveurs de fichiers utilisant l’infrastructure de classification des fichiers se voient accorder des privilèges d’utilisateur standard.

Vous pouvez ajouter plusieurs serveurs sous forme d’entrée unique en spécifiant un groupe de sécurité ou de distribution Active Directory ou un compte de service utilisé par plusieurs serveurs. Lorsque vous utilisez cette configuration, le groupe de serveurs partage les mêmes certificats RMS et sont tous considérés comme les propriétaires du contenu qu’ils ont protégé. Pour réduire les coûts d’administration, nous vous recommandons d’utiliser cette configuration d’un groupe unique plutôt que des serveurs individuels pour autoriser les serveurs Exchange de votre organisation ou une batterie de serveurs SharePoint.

Sur la page Serveurs autorisés à utiliser le connecteur, sélectionnez Ajouter.

Remarque

La configuration dans Azure RMS qui consiste à autoriser des serveurs équivaut dans ADRMS à configurer manuellement l’application de droits NTFS à ServerCertification.asmx pour les comptes d’ordinateur du service ou du serveur et à accorder manuellement des droits de super utilisateur aux comptes Exchange. L’application de droits NTFS à ServerCertification.asmx n’est pas requise sur le connecteur.

Ajouter un serveur à la liste des serveurs autorisés

Sur la page Autoriser un serveur à utiliser le connecteur, entrez le nom de l’objet ou cliquez sur Parcourir pour identifier l’objet à autoriser.

Il est important d’autoriser l’objet adéquat. Pour qu’un serveur utilise le connecteur, le compte qui exécute le service local (par exemple, Exchange ou SharePoint) doit être sélectionné pour l’autorisation. Par exemple, si le service s’exécute comme un compte de service configuré, ajoutez le nom de ce compte de service à la liste. Si le service s’exécute en tant que système local, ajoutez le nom de l’objet ordinateur (par exemple, SERVERNAME$). Il est recommandé de créer un groupe qui contient ces comptes, puis de spécifier le groupe au lieu des noms de chaque serveur.

Pour plus d’informations sur les différents rôles de serveur consultez :

Pour les serveurs qui exécutent Exchange : vous devez spécifier un groupe de sécurité et vous pouvez utiliser le groupe par défaut (serveurs Exchange) qu’Exchange crée et gère parmi tous les serveurs Exchange de la forêt.

Pour les serveurs exécutant SharePoint :

Si un serveur SharePoint 2010 est configuré pour s’exécuter en tant que système local (il n’utilise pas un compte de service), créez manuellement un groupe de sécurité dans Active Directory Domain Services et ajoutez l’objet de nom d’ordinateur pour le serveur dans cette configuration à ce groupe.

Si un serveur SharePoint est configuré pour utiliser un compte de service (pratique recommandée pour SharePoint 2010 et seule option pour SharePoint 2016 et SharePoint 2013), procédez comme suit :

Ajoutez le compte de service qui exécute le service SharePoint Central Administration pour que SharePoint puisse être configuré à partir de sa console d’administrateur.

Ajoutez le compte qui est configuré pour le pool d’applications SharePoint.

Conseil

Si ces deux comptes sont différents, envisagez de créer un groupe unique contenant les deux comptes pour réduire les coûts d’administration.

Pour les serveurs de fichiers qui utilisent l’infrastructure de classification des fichiers, les services associés s’exécutent en tant que compte du système local, vous devez autoriser le compte d’ordinateur pour les serveurs de fichiers (par exemple, SERVERNAME$) ou un groupe qui contient ces comptes d’ordinateur.

Une fois les serveurs ajoutés à la liste, cliquez sur Fermer.

Si ce n’est pas déjà fait, vous devez maintenant configurer l’équilibrage de charge pour les serveurs qui ont installé le connecteur RMS et envisager d’utiliser le protocole HTTPS pour les connexions entre ces serveurs et les serveurs que vous venez d’autoriser.

Configuration de l’équilibrage de charge et de la haute disponibilité

Après avoir installé la deuxième instance ou l’instance finale du connecteur RMS, définissez le nom de serveur d’URL du connecteur et configurez un système d’équilibrage de charge.

Le nom de serveur URL du connecteur peut être n’importe quel nom figurant sous un espace de noms que vous contrôlez. Par exemple, vous pouvez créer une entrée dans votre système DNS pour rmsconnector.contoso.com et la configurer de manière à utiliser une adresse IP dans votre système d’équilibrage de charge. Il n’existe aucune exigence particulière pour ce nom, et il ne doit pas être configuré sur les serveurs de connecteur eux-mêmes. Sauf si vos serveurs Exchange et SharePoint sont amenés à communiquer avec le connecteur via Internet, ce nom ne doit pas être résolu sur Internet.

Important

Nous recommandons de ne pas modifier ce nom après avoir configuré les serveurs Exchange ou SharePoint de manière à utiliser le connecteur, sans quoi vous devriez alors supprimer ces serveurs de toutes les configurations IRM et ensuite les reconfigurer.

Une fois le nom créé dans le système DNS et configuré pour une adresse IP, configurez l’équilibrage de charge pour cette adresse qui dirige le trafic vers les serveurs du connecteur. Pour ce faire, vous pouvez utiliser n’importe quel équilibreur de charge basé sur l’IP, qui inclut la fonctionnalité d’équilibrage de charge réseau (NLB) dans Windows Server. Pour plus d’informations, consultez le Guide de déploiement de l’équilibrage de charge.

Utilisez les paramètres suivants pour configurer le cluster d’équilibrage de charge réseau :

Ports : 80 (pour HTTP) ou 443 (pour HTTPS)

Pour en savoir plus sur le choix du protocole HTTP ou HTTPS, consultez la section suivante.

Affinité : aucune

Méthode de distribution : égale

Ce nom que vous définissez pour le système à équilibrage de charge (pour les serveurs exécutant le service du connecteur RMS) est le nom du connecteur RMS de votre organisation que vous utilisez ultérieurement, lorsque vous configurez les serveurs locaux de manière à utiliser Azure RMS.

Configuration du connecteur RMS de manière à utiliser HTTPS

Remarque

Cette étape de configuration est facultative mais recommandée pour renforcer la sécurité.

Bien que l’utilisation de SSL ou TLS soit facultative pour le connecteur RMS, nous vous la recommandons pour tous les services sécurisés sensibles basés sur HTTP. Cette configuration permet d’authentifier les serveurs exécutant le connecteur sur vos serveurs Exchange et SharePoint utilisant le connecteur. De plus, toutes les données envoyées depuis ces serveurs au connecteur sont chiffrées.

Pour permettre au connecteur RMS d’utiliser TLS, sur chaque serveur qui exécute le connecteur RMS, installez un certificat d’authentification de serveur qui contient le nom que vous utilisez pour le connecteur. Par exemple, si le nom de votre connecteur RMS défini dans DNS est rmsconnector.contoso.com, déployez un certificat d’authentification de serveur qui contient rmsconnector.contoso.com dans l’objet du certificat comme nom commun. Ou bien, indiquez rmsconnector.contoso.com dans l’autre nom du certificat comme valeur DNS. Il n’est pas nécessaire d’inclure le nom du serveur dans le certificat. Ensuite, dans IIS, reliez ce certificat au site web par défaut.

Si vous utilisez l’option HTTPS, assurez-vous que tous les serveurs qui exécutent le connecteur disposent d’un certificat d’authentification de serveur valide lié à une autorité de certification racine à laquelle vos serveurs Exchange et SharePoint peuvent faire confiance. De plus, si l’autorité de certification (CA) qui a émis les certificats pour les serveurs du connecteur publie une liste de révocation de certificats (CRL), les serveurs Exchange et SharePoint doivent être en mesure de la télécharger.

Conseil

Vous pouvez utiliser les informations et les ressources suivantes pour vous aider à demander et installer un certificat d’authentification de serveur et lier ce certificat au site web par défaut dans IIS :

Si vous utilisez des services de certificats Active Directory (AD CS) et autorité de certification d’entreprise (autorité de confiance) pour déployer ces certificats d’authentification serveur, vous pouvez dupliquer et ensuite utiliser le modèle de certificat de serveur web. Ce modèle de certificat utilise Fourni dans la demande comme nom d’objet du certificat, ce qui signifie que vous pouvez fournir le nom de domaine complet du nom du connecteur RMS pour le nom d’objet du certificat ou l’autre nom d’objet lorsque vous demandez le certificat.

Si vous utilisez un AC autonome ou achetez ce certificat auprès d’une autre société, consultez Configurer des certificats de serveurs IIS 7 dans la bibliothèque de documents relatifs au Serveur web (IIS) sur TechNet.

Pour configurer IIS de manière à utiliser le certificat, consultez Ajouter une liaison à un site IIS 7 dans la bibliothèque de documents relatifs au Serveur web (IIS) sur TechNet.

Configuration du connecteur RMS pour un serveur proxy web

Si les serveurs de votre connecteur sont installés dans un réseau ne disposant pas de connexion Internet directe et ne nécessitant pas la configuration manuelle d’un serveur proxy web pour l’accès à Internet sortant, vous devez configurer le Registre sur ces serveurs pour le connecteur RMS.

Pour configurer le connecteur RMS de manière à utiliser un serveur proxy web

Sur chaque serveur exécutant le connecteur RMS, ouvrez un éditeur de Registre, tel que Regedit.

Accédez à HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Connector.

Ajoutez la valeur de chaîne ProxyAddress , puis définissez les données de cette valeur sur http://<MyProxyDomainOrIPaddress>:<MyProxyPort>

Par exemple : https://proxyserver.contoso.com:8080

Fermez l’éditeur de Registre, puis redémarrez le serveur ou exécutez une commande IISReset pour redémarrer IIS.

Installation de l’outil d’administration de connecteur RMS sur les ordinateurs d’administration

Vous pouvez exécuter l’outil d’administration de connecteur RMS à partir d’un ordinateur sur lequel le connecteur RMS n’est pas installé, si cet ordinateur satisfait aux exigences suivantes :

Un ordinateur physique ou virtuel fonctionnant sous Windows Server 2019, 2016, 2012 ou Windows Server 2012 R2 (toutes éditions), Windows 11, Windows 10, Windows 8.1, Windows 8.

Au moins 1 Go de RAM.

Au moins 64 Go d’espace disque.

Au moins une interface réseau.

Accès à Internet via un pare-feu (ou un proxy web).

.NET 4.7.2

Pour installer l’outil d’administration du connecteur RMS, exécutez le fichier suivant pour un ordinateur 64 bits : RMSConnectorSetup.exe

Si vous n’avez pas encore téléchargé ces fichiers, vous pouvez le faire à partir du Centre de téléchargement Microsoft.

Pour plus d’informations, consultez Conditions préalables pour le connecteurs RMS.

Mise à jour de l’installation du connecteur RMS

L’installation d’une nouvelle version du connecteur RMS désinstalle automatiquement toutes les versions antérieures et installe le .NET 4.7.2 requis. Si vous rencontrez des problèmes, utilisez les instructions suivantes pour désinstaller manuellement une version précédente et installer .NET 4.7.2.

Sur votre ordinateur de connecteur RMS, utilisez la page des paramètres Apps &Features pour désinstaller le Connecter or Microsoft Rights Management.

Sur les systèmes hérités, vous pouvez trouver des options de désinstallation dans la page Programmes > fonctionnalités du Panneau de contrôle.

Parcourez l’Assistant pour désinstaller le connecteur Microsoft Rights Management, en sélectionnant Terminer à la fin.

Vérifier que .NET version 4.7.2 est installé sur vos machines. Pour plus d’informations, consultez Guide pratique pour déterminer les versions du .NET Framework installées.

Si vous devez télécharger et installer .NET version 4.7.2.

Redémarrez votre ordinateur lorsque vous y êtes invité, puis poursuivez l’installation de la nouvelle version du connecteur RMS.

Appliquer TLS 1.2 pour le connecteur Azure RMS

Microsoft désactive les protocoles TLS plus anciens et non sécurisés, notamment TLS 1.0 et TLS 1.1 sur RMS Services par défaut le 1er mars 2022. Pour vous préparer à ce changement, vous pouvez désactiver la prise en charge de ces anciens protocoles sur vos serveurs RMS Connector et vous assurer que le système continue à fonctionner comme prévu.

Cette section décrit les étapes pour désactiver le Transport Layer Security (TLS) 1.0 et 1.1 sur les serveurs RMS Connector et forcer l'utilisation de TLS 1.2.

Désactiver TLS 1.0 et 1.1 et forcer l’utilisation de TLS 1.2

Assurez-vous que le cadre .NET sur la machine du connecteur RMS est la version 4.7.2. Pour plus d'informations, consultez la version 4.7.2 du cadre .NET.

Téléchargez et installez la dernière version disponible du Connecteur RMS Pour plus d’informations, consultez Installation du connecteur RMS.

Redémarrez vos serveurs connecteur RMS et testez la fonctionnalité du connecteur RMS. Par exemple, assurez-vous que les utilisateurs RMS locaux sont en mesure de lire leurs documents chiffrés.

Pour plus d’informations, consultez l’article suivant :

Vérifier l’utilisation de TLS 1.2 (avancé)

Cette procédure fournit un exemple de vérification de l’utilisation de TLS 1.2 et nécessite une connaissance préalable de Fiddler.

Téléchargez et installez Fiddler sur votre ordinateur connecteur RMS

Ouvrez Fiddler, puis ouvrez les outil d'administration du connecteur RMS Microsoft.

Sélectionnez Se connecter, bien que vous n’ayez pas à vous connecter pour effectuer la vérification.

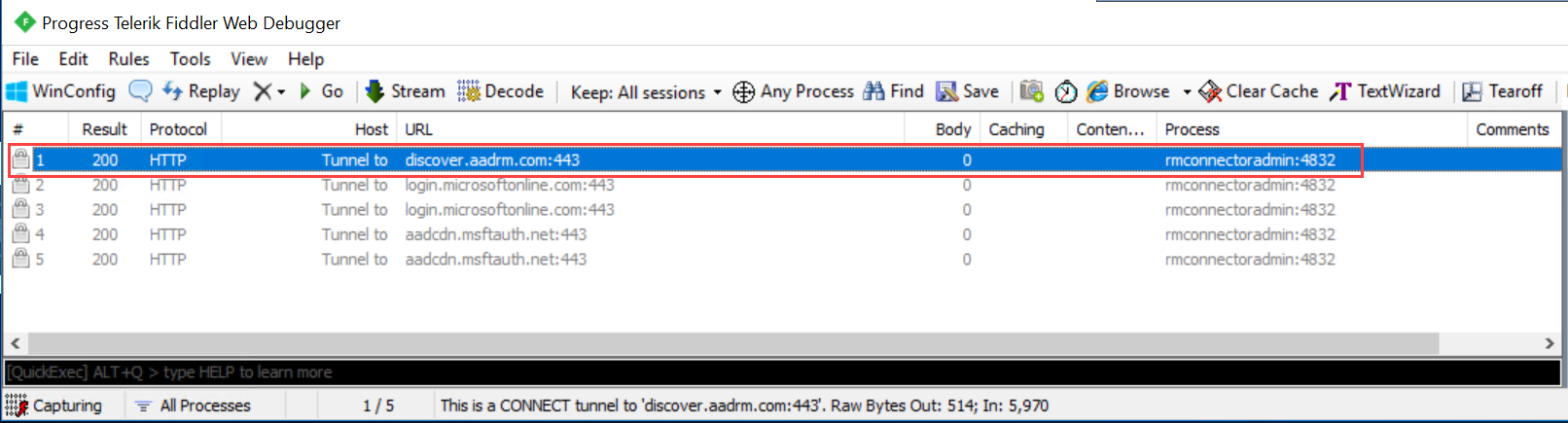

Dans la fenêtre Fiddler à gauche, recherchez le processus msconnectoradmin . Ce processus doit tenter d’établir une connexion sécurisée avec discover.aadrm.com.

Par exemple :

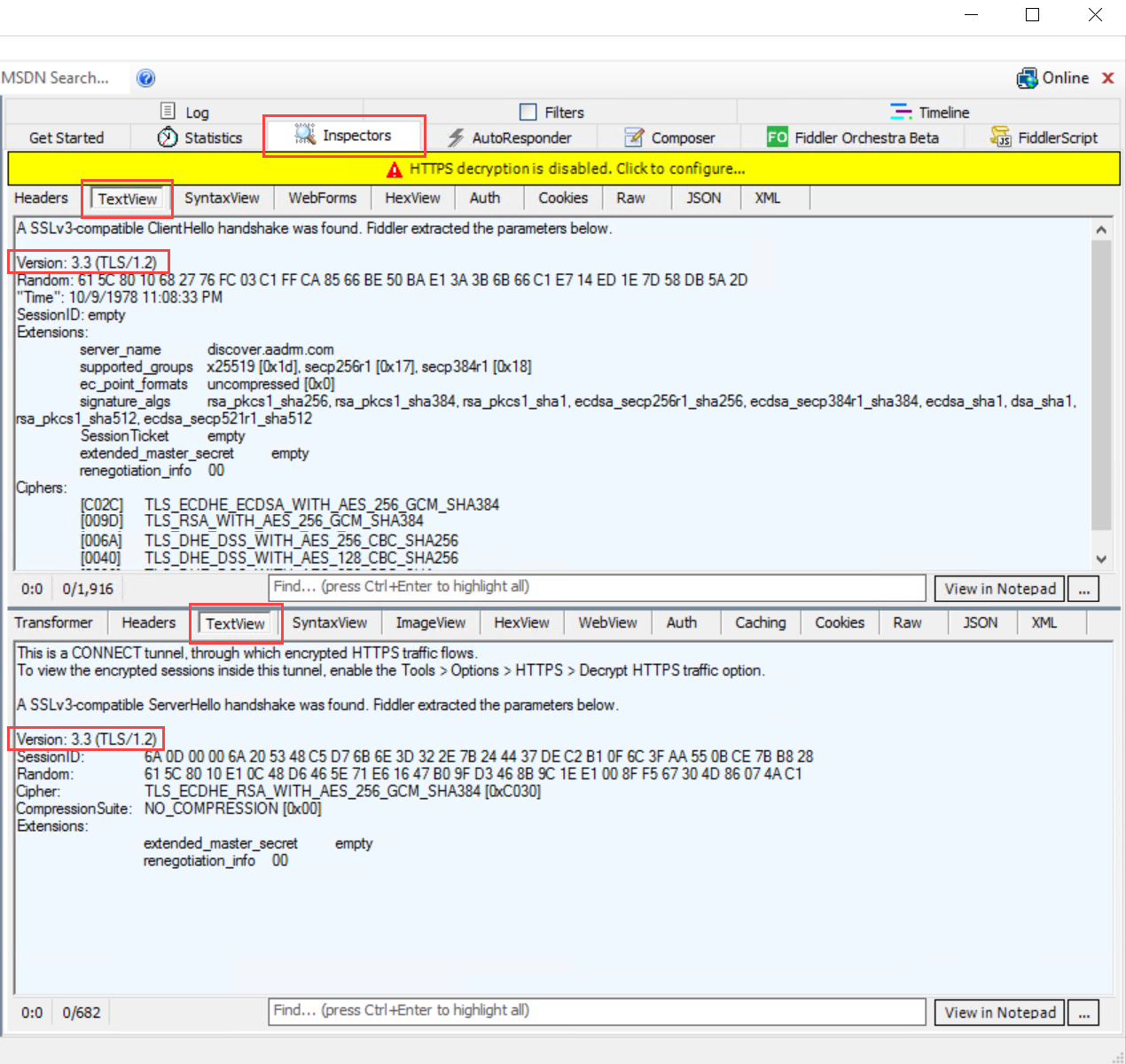

Dans la fenêtre Fiddler à droite, sélectionnez l’onglet Inspecteurs et affichez les onglets Affichage de texte pour la requête et la réponse.

Dans ces onglets, notez que la communication est effectuée à l’aide de TLS 1.2. Par exemple :

Forcer manuellement l’utilisation de TLS 1.2

Si vous devez forcer manuellement l’utilisation de TLS 1.2, désactivez l’utilisation pour toutes les versions antérieures, exécutez le script PowerShell suivant sur votre ordinateur de connecteur RMS.

Attention

L’utilisation du script de cette section désactive la communication pré-TLS 1.2 par ordinateur. Si d’autres services sur la machine nécessitent TLS 1.0 ou 1.2, ce script peut interrompre les fonctionnalités de ces services.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Étapes suivantes

Maintenant que le connecteur RMS est installé et configuré, vous êtes en mesure de configurer vos serveurs locaux de manière à l’utiliser. Accédez à Configuration des serveurs pour le connecteur Microsoft Rights Management.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour