Utiliser les identités gérées pour les tests de charge Azure

Cet article explique comment créer une identité managée pour le service Test de charge Azure. Vous pouvez utiliser une identité managée pour lire en toute sécurité des secrets ou des certificats à partir d’Azure Key Vault dans votre test de charge.

Une identité managée de Microsoft Entra ID permet à votre ressource de test de charge d’accéder facilement à Azure Key Vault protégé par Microsoft Entra. Managée par la plateforme Azure, l’identité ne nécessite pas que vous gériez ou permutiez de secrets. Pour plus d’informations sur les identités managées dans Microsoft Entra ID, consultez Identités managées pour les ressources Azure.

Le test de charge Azure prend en charge deux types d’identités :

- Une identité affectée par le système est associée à votre ressource de test de charge et supprimée en même temps que votre ressource. Une ressource ne peut avoir qu’une seule identité affectée par le système.

- Une identité affectée par l’utilisateur est une ressource Azure autonome que vous pouvez attribuer à votre ressource de test de charge. Lorsque vous supprimez la ressource de test de charge, l’identité managée reste disponible. Vous pouvez attribuer plusieurs identités affectées par l’utilisateur à la ressource de test de charge.

Actuellement, vous pouvez uniquement utiliser l’identité managée pour accéder à Azure Key Vault.

Prérequis

- Compte Azure avec un abonnement actif. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

- Une ressource de test de charge Azure. Si vous avez besoin de créer une ressource de test de charge Azure, consultez le guide de démarrage rapide Créer et exécuter un test de charge.

- Pour créer une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Contributeur d’identité managée.

Attribuer une identité affectée par le système à une ressource de test de charge

Pour attribuer une identité affectée par le système pour votre ressource de test de charge Azure, activez une propriété sur la ressource. Vous pouvez définir cette propriété à l’aide du portail Azure ou à l’aide d’un modèle Azure Resource Manager (ARM).

Pour configurer une identité managée dans le portail, vous devez d’abord créer une ressource de test de charge Azure, puis activer la fonctionnalité.

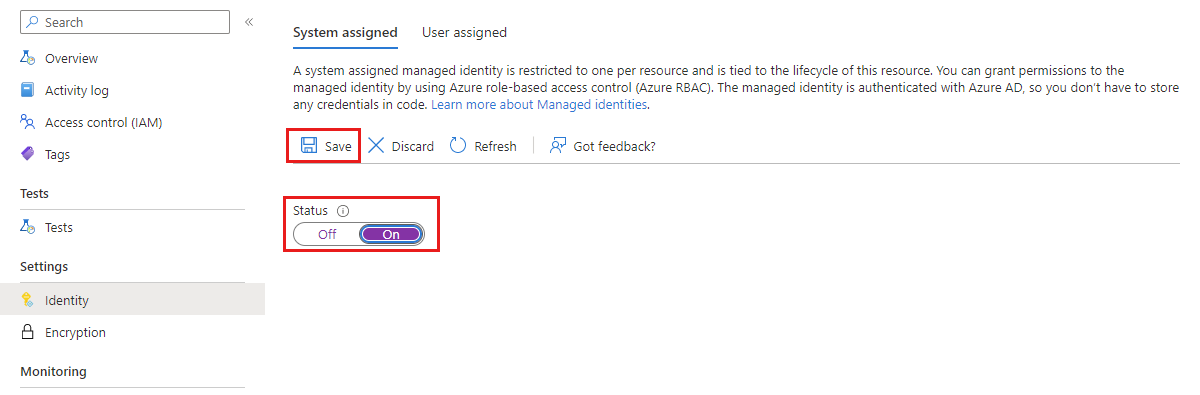

Dans le portail Azure, accédez à votre ressource de test de charge Azure.

Dans le volet de gauche, sélectionnez Identité.

Sous l’onglet Attribué(e) par le système, définissez État sur Activé, puis sélectionnez Enregistrer.

Dans la fenêtre de confirmation, sélectionnez Oui pour confirmer l’attribution de l’identité managée.

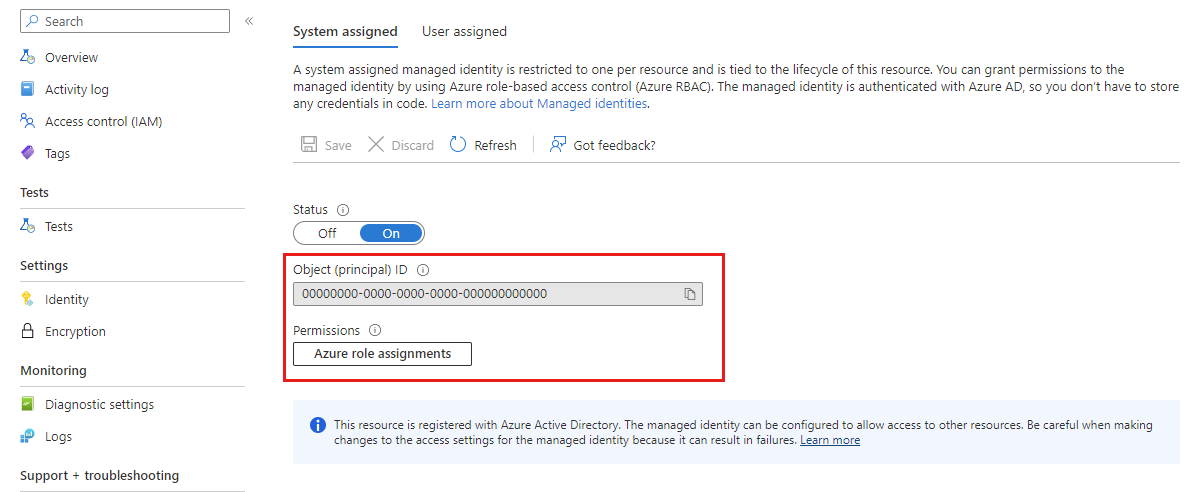

Une fois cette opération terminée, la page affiche l’ID d’objet de l’identité managée et vous permet de lui attribuer des autorisations.

Attribuer une identité affectée par l’utilisateur à une ressource de test de charge

Avant de pouvoir ajouter une identité managée affectée par l’utilisateur à une ressource de test de charge Azure, vous devez d’abord créer cette identité dans Microsoft Entra ID. Vous pouvez ensuite attribuer l’identité à l’aide de son identificateur de ressource.

Vous pouvez ajouter plusieurs identités managées affectées par l’utilisateur à votre ressource. Par exemple, si vous devez accéder à plusieurs ressources Azure, vous pouvez accorder des autorisations différentes à chacune de ces identités.

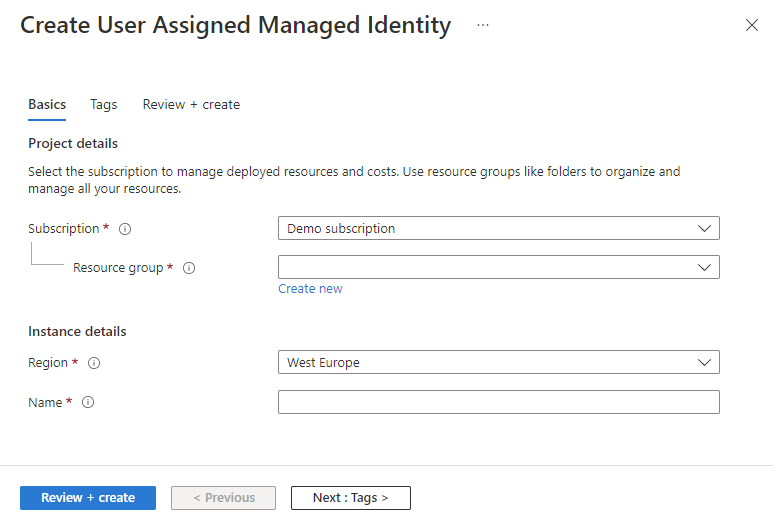

Créez une identité managée affectée par l’utilisateur en suivant les instructions mentionnées dans Créer une identité managée affectée par l’utilisateur.

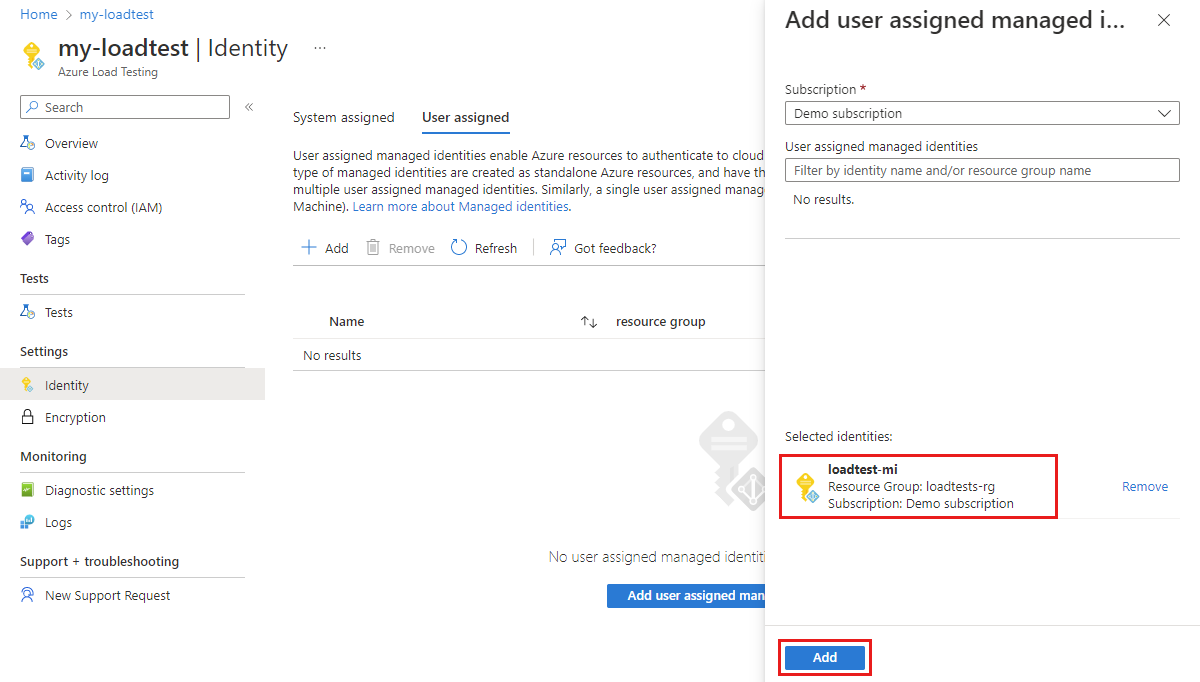

Dans le portail Azure, accédez à votre ressource de test de charge Azure.

Dans le volet de gauche, sélectionnez Identité.

Sélectionnez l’onglet Affectée par l’utilisateur, puis Ajouter.

Recherchez et sélectionnez l’identité managée que vous avez créée précédemment. Sélectionnez ensuite Ajouter pour l’ajouter à la ressource de test de charge Azure.

Configurer la ressource cible

Vous devrez peut-être configurer la ressource cible pour autoriser l’accès à partir de votre ressource de test de charge. Par exemple, si vous lisez un secret ou un certificat à partir d’Azure Key Vaultou si vous utilisez des clés gérées par le client pour le chiffrement, vous devez également ajouter une stratégie d’accès qui inclut l’identité managée de votre ressource. Sinon, vos appels à Azure Key Vault sont rejetés, même si vous utilisez un jeton valide.

Contenu connexe

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour