Élever l’accès pour gérer tous les abonnements et groupes d’administration Azure

En tant qu’administrateur général dans Microsoft Entra ID, il est possible que vous n’ayez pas accès à tous les abonnements et groupes d’administration de votre répertoire. Cet article décrit les méthodes pour élever votre accès à tous les abonnements et groupes d’administration.

Remarque

Pour plus d’informations sur l’affichage ou la suppression des données personnelles, consultez Requêtes DSR (droits de la personne concernée) Azure pour le RGPD. Pour plus d’informations sur le Règlement général sur la protection des données (RGPD), consultez la section relative au RGPD du Centre de gestion de la confidentialité de Microsoft et la section relative au RGPD du Portail d’approbation de services.

Pourquoi devez-vous élever votre accès ?

Si vous êtes administrateur général, il peut vous arriver de vouloir effectuer les actions suivantes :

- Récupérer l’accès à un abonnement ou groupe d’administration Azure quand un utilisateur a perdu cet accès

- Accorder à un autre utilisateur ou à vous-même un accès à un abonnement ou à un groupe d’administration Azure

- Voir tous les abonnements ou groupes d’administration Azure au sein d’une organisation

- Autoriser une application d’automation (telle qu’une application de facturation ou d’audit) à accéder à tous les abonnements ou groupes d’administration Azure

Comment fonctionne l’accès avec élévation de privilèges ?

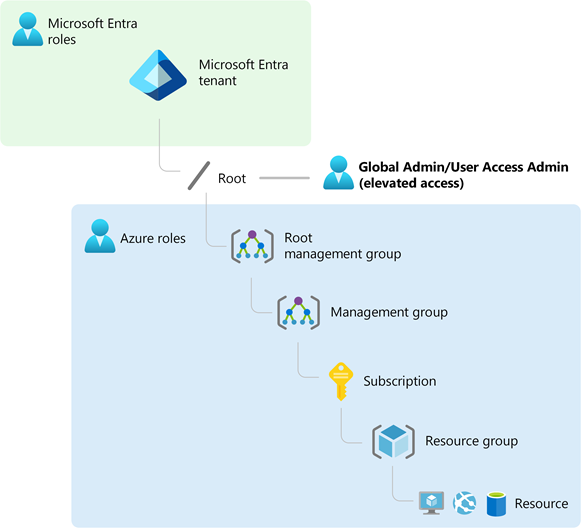

Les ressources Microsoft Entra ID et Azure sont sécurisées de façon indépendante les unes des autres. Ainsi, les attributions de rôles Microsoft Entra n’accordent pas d’accès aux ressources Azure et inversement, les attributions de rôles Azure n’accordent pas d’accès à Microsoft Entra ID. En revanche, si vous êtes administrateur général dans Microsoft Entra ID, vous pouvez vous attribuer à vous-même un accès à tous les abonnements et groupes d’administration Azure de votre annuaire. Utilisez cette fonctionnalité si vous n’avez pas accès aux ressources de l’abonnement Azure, comme les machines virtuelles ou les comptes de stockage, et que vous voulez utiliser vos privilèges d’administrateur général pour accéder à ces ressources.

Quand vous élevez votre accès, le rôle Administrateur de l’accès utilisateur vous est attribué dans Azure au niveau de l’étendue racine (/). Ceci vous permet de voir toutes les ressources et d’attribuer des accès dans n’importe quel abonnement ou groupe d’administration de l’annuaire. Les attributions de rôles Administrateur de l’accès utilisateur peuvent être supprimées à l’aide d’Azure PowerShell, d’Azure CLI ou de l’API REST.

Vous devez supprimer cet accès avec élévation de privilèges après avoir effectué les modifications nécessaires au niveau de l’étendue racine.

Effectuer des étapes dans l’étendue racine

Étape 1 : élever l’accès d’un administrateur général

Effectuez les étapes suivantes pour élever l’accès d’un administrateur général à l’aide du portail Azure.

Connectez-vous au portail Azure en tant qu’administrateur général.

Si vous utilisez Microsoft Entra Privileged Identity Management, activez votre attribution de rôle Administrateur général.

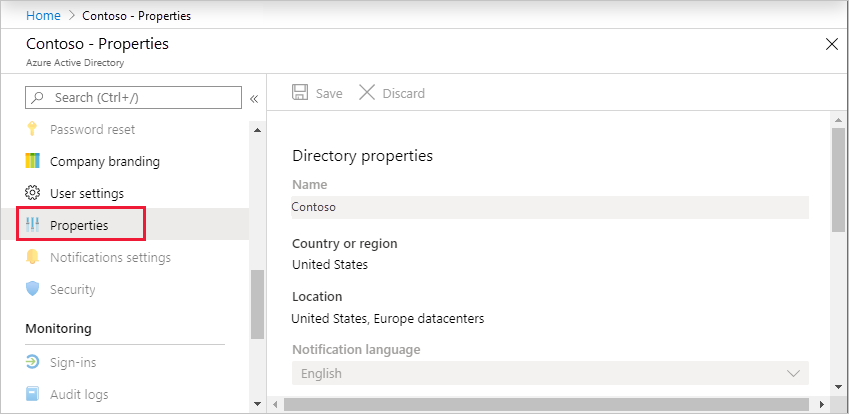

Ouvrez Microsoft Entra ID.

Sous Gérer, sélectionnez Propriétés.

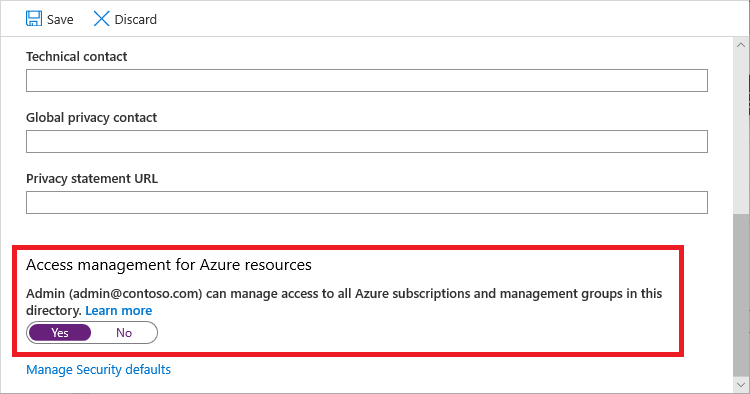

Sous Gestion de l’accès pour les ressources Azure, définissez la bascule sur Oui.

Quand vous définissez la bascule sur Oui, le rôle Administrateur de l’accès utilisateur vous est attribué dans Azure RBAC au niveau de l’étendue racine (/). Ceci vous accorde l’autorisation d’attribuer des rôles dans tous les abonnements et groupes d’administration Azure associés à cet annuaire Microsoft Entra. Cette bascule est disponible seulement pour les utilisateurs auxquels le rôle Administrateur général a été attribué dans Microsoft Entra ID.

Quand vous définissez la bascule sur Non, le rôle Administrateur de l’accès utilisateur dans Azure RBAC est supprimé de votre compte d’utilisateur. Vous ne pouvez plus attribuer des rôles dans tous les abonnements et groupes d’administration Azure associés à cet annuaire Microsoft Entra. Vous pouvez voir et gérer seulement les abonnements et groupes d’administration Azure auxquels l’accès vous a été accordé.

Remarque

Si vous utilisez Privileged Identity Management, la désactivation de l’attribution de rôle n’a pas pour effet de définir l’option Gestion de l’accès pour les ressources Azure sur Non. Si vous souhaitez conserver l’accès avec privilèges minimum, nous vous recommandons de définir cette bascule sur Non avant de désactiver l’attribution de rôle.

Cliquez sur Enregistrer pour enregistrer votre paramètre.

Ce paramètre n’est pas une propriété globale et s’applique uniquement à l’utilisateur connecté. Vous ne pouvez pas élever l’accès pour tous les membres du rôle Administrateur général.

Déconnectez-vous et reconnectez-vous pour actualiser votre accès.

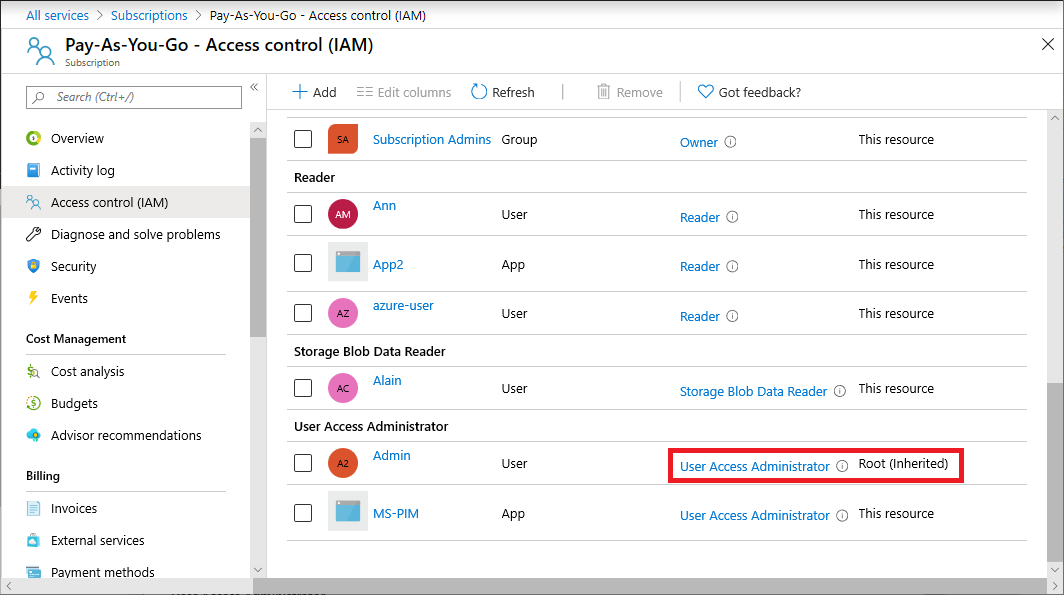

Vous devez maintenant avoir accès à tous les abonnements et à tous les groupes d’administration de votre annuaire. Lorsque vous affichez le volet de contrôle d’accès (IAM), vous pouvez remarquer que le rôle Administrateur de l’accès utilisateur vous a été attribué au niveau de l’étendue racine.

Apportez les modifications nécessaires via un accès avec élévation de privilèges.

Pour obtenir des informations sur l’attribution de rôles, consultez Attribuer des rôles Azure à l’aide du portail Azure. Si vous utilisez Privileged Identity Management, consultez Découvrir les ressources Azure à gérer ou Attribuer des rôles de ressources Azure.

Procédez de la manière décrite dans la section suivante pour supprimer votre accès avec élévation de privilèges.

Étape 2 : supprimez l’accès élevé

Pour supprimer l’attribution de rôle Administrateur de l’accès utilisateur au niveau de l’étendue racine (/), effectuez les étapes suivantes.

Connectez-vous en tant qu’utilisateur avec celui utilisé pour élever l’accès.

Dans la liste de navigation, cliquez sur Microsoft Entra ID, puis sur Propriétés.

Définissez la bascule Gestion de l’accès pour les ressources Azure sur Non. Comme il s’agit d’un paramètre par utilisateur, vous devez être connecté sous le même utilisateur que celui utilisé pour élever l’accès.

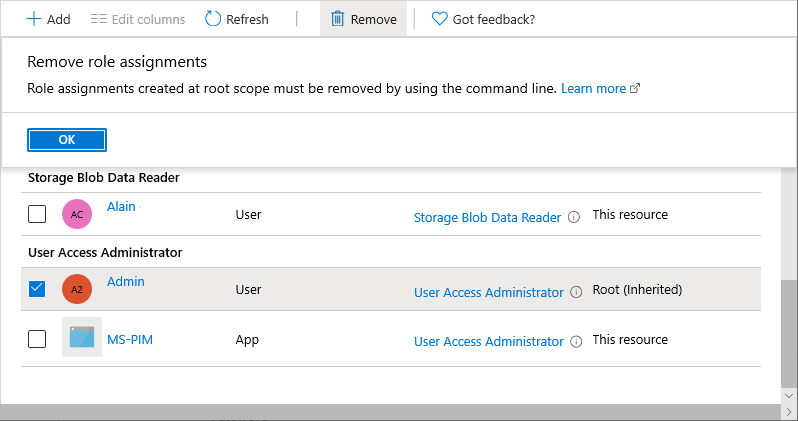

Si vous tentez de supprimer l’attribution de rôle Administrateur de l’accès utilisateur dans le volet de contrôle d’accès (IAM), le message suivant s’affiche. Pour supprimer l’attribution de rôle, vous devez rétablir la bascule sur Non ou utiliser Azure PowerShell, Azure CLI ou l’API REST.

Déconnectez-vous en tant qu’administrateur général.

Si vous utilisez Privileged Identity Management, désactivez votre attribution de rôle Administrateur général.

Remarque

Si vous utilisez Privileged Identity Management, la désactivation de l’attribution de rôle n’a pas pour effet de définir l’option Gestion de l’accès pour les ressources Azure sur Non. Si vous souhaitez conserver l’accès avec privilèges minimum, nous vous recommandons de définir cette bascule sur Non avant de désactiver l’attribution de rôle.

Afficher les entrées du journal d’accès élevé dans les journaux d’activité de répertoire

Lorsque l’accès est élevé, une entrée est ajoutée aux journaux. En tant qu’administrateur général dans Microsoft Entra ID, vous souhaiterez peut-être vérifier quand l’accès a été élevé et qui l’a fait. Les entrées du journal d’accès élevé n’apparaissent pas dans les journaux d’activité standard, mais apparaissent dans les journaux d’activité du répertoire. Cette section décrit les différentes façons dont vous pouvez afficher les entrées du journal d’accès élevé.

Afficher les entrées du journal d’accès élevé à l’aide du Portail Azure

Connectez-vous au portail Azure en tant qu’administrateur général.

Sélectionnez Surveiller>Journal d’activité.

Définissez la liste Activité sur Activité d’annuaire.

Recherchez l’opération suivante, qui signifie l’action d’accès avec élévation de privilèges.

Assigns the caller to User Access Administrator role

Afficher les entrées du journal d’accès élevé à l’aide d’Azure CLI

Utilisez la commande az login pour vous connecter en tant qu’administrateur général.

Utilisez la commande az rest pour effectuer l’appel suivant, dans lequel vous devrez filtrer par une date comme indiqué dans l’exemple de tampon et spécifier un nom de fichier où vous souhaitez stocker les journaux.

L’

urlappelle une API pour récupérer les journaux dans Microsoft.Insights. La sortie sera enregistrée dans votre fichier.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtDans le fichier de sortie, recherchez

elevateAccess.Le journal ressemble à ce qui suit, dans lequel vous pouvez voir l’horodatage du moment où l’action s’est produite et qui l’a appelée.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Déléguer l’accès à un groupe pour afficher les entrées du journal d’accès élevé à l’aide d’Azure CLI

Si vous souhaitez être en mesure d’obtenir régulièrement les entrées du journal d’accès élevé, vous pouvez déléguer l’accès à un groupe, puis utiliser Azure CLI.

Ouvrez Microsoft Entra ID>Groupes.

Créez un groupe de sécurité et notez l’ID d’objet de groupe.

Utilisez la commande az login pour vous connecter en tant qu’administrateur général.

Utilisez la commande az role assignment create pour affecter le rôle Lecteur au groupe qui peut lire uniquement les journaux au niveau de l’annuaire figurant dans

Microsoft/Insights.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Ajoutez un utilisateur qui lira les journaux dans le groupe créé précédemment.

Un utilisateur du groupe peut maintenant exécuter régulièrement la commande az rest pour afficher les entrées du journal d’accès élevé.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt