Connecter votre compte AWS à Microsoft Defender pour le cloud

Les charges de travail s’étendent généralement sur plusieurs plateformes cloud. Les services de sécurité du cloud doivent faire de même. Microsoft Defender pour le cloud aide à protéger les charges de travail dans Amazon Web Services (AWS), mais vous devez configurer la connexion entre elles et Defender pour le cloud.

La capture d’écran suivante montre des comptes AWS dans le tableau de bord de vue d’ensemble de Defender pour le cloud.

Vous pouvez en savoir plus en regardant la vidéo sur le nouveau connecteur AWS dans Defender pour le cloud dans la série de vidéos Defender for Cloud in the Field.

Pour obtenir une liste de référence de toutes les recommandations que Defender pour le cloud peut fournir pour les ressources AWS, consultez l’article Recommandations de sécurité pour les ressources AWS – Guide de référence.

Processus d’authentification AWS

L’authentification fédérée est utilisée entre Microsoft Defender pour le cloud et AWS. Toutes les ressources liées à l’authentification sont créées dans le cadre du déploiement du modèle CloudFormation, notamment :

Un fournisseur d’identité (OpenID Connect)

Rôles de gestion des identités et des accès (IAM) avec un principal fédéré (connecté aux fournisseurs d’identité).

Voici l’architecture du processus d’authentification entre les clouds :

Le service CSPM Microsoft Defender pour le cloud acquiert un jeton Microsoft Entra avec une durée de validité de 1 heure, signé par Microsoft Entra ID avec l’algorithme RS256.

Le jeton Microsoft Entra est échangé contre des informations d’identification AWS de courte durée, et le service CPSM Defender pour le cloud assume le rôle IAM CSPM (assumé avec l’identité web).

Comme le principal du rôle est une identité fédérée définie dans une stratégie de relation d’approbation, le fournisseur d’identité AWS valide le jeton Microsoft Entra sur Microsoft Entra ID avec un processus incluant :

Une validation de l’audience

validation des signatures numériques de jeton

empreinte de certificat

Le rôle CSPM Microsoft Defender pour le cloud n’est assumé qu’une fois que les conditions de validation définies au niveau de la relation d’approbation ont été remplies. Les conditions définies pour le niveau de rôle sont utilisées pour la validation dans AWS et autorisent uniquement l’application CSPM Microsoft Defender pour le cloud (public validé) à accéder au rôle spécifique (et à aucun autre jeton Microsoft).

Dès que le jeton Microsoft Entra est validé par le fournisseur d’identité AWS, le STS AWS échange le jeton contre des informations d’identification AWS de courte durée que le service CSPM utilise pour analyser le compte AWS.

Prérequis

Pour suivre les procédures décrites dans cet article, vous devez disposer des éléments suivants :

Un abonnement Microsoft Azure. Si vous n’avez pas d’abonnement Azure, vous pouvez vous inscrire gratuitement.

Microsoft Defender pour le cloud configuré sur votre abonnement Azure.

Accès à un compte AWS.

Autorisation Contributeur pour l’abonnement Azure approprié et autorisation Administrateur sur le compte AWS.

Notes

Le connecteur AWS n’est pas disponible sur les clouds gouvernementaux nationaux (Azure Government, Microsoft Azure opéré par 21Vianet).

Conditions requises pour le plan de connecteur natif

Chaque plan a ses propres exigences pour le connecteur natif.

Defender pour les conteneurs

Si vous choisissez le plan Microsoft Defender pour les conteneurs, vous avez besoin des éléments suivants :

- Au moins un cluster Amazon EKS avec l’autorisation d’accéder au serveur d’API Kubernetes EKS. Si vous devez créer un cluster EKS, suivez les instructions de Bien démarrer avec Amazon EKS – eksctl.

- Une capacité de ressources suffisante pour créer une file d’attente Amazon SQS, un flux de livraison Kinesis Data Firehose et un compartiment Amazon S3 dans la région du cluster.

Defender pour SQL

Si vous choisissez le plan Microsoft Defender pour SQL, vous avez besoin des éléments suivants :

- Microsoft Defender pour SQL activé sur votre abonnement. Découvrez comment protéger vos bases de données.

- Un compte AWS actif, avec des instances EC2 exécutant SQL Server ou RDS Custom pour SQL Server.

- Azure Arc pour serveurs installé sur vos instances EC2 ou RDS Custom pour SQL Server.

Nous vous recommandons d’utiliser le processus d’approvisionnement automatique pour installer Azure Arc sur toutes vos instances EC2 existantes et futures. Pour activer l’approvisionnement automatique d’Azure Arc, vous devez disposer de l’autorisation Propriétaire sur l’abonnement Azure concerné.

AWS Systems Manager (SSM) gère l’approvisionnement automatique à l’aide de SSM Agent. SSM Agent est préinstallé sur certaines Amazon Machine Images. Si vos instances EC2 ne disposent pas de SSM Agent, installez-le en suivant les instructions suivantes fournies par Amazon : Installation de SSM Agent pour un environnement hybride et multicloud (Windows).

Vérifiez que SSM Agent dispose de la stratégie gérée AmazonSSMManagedInstanceCore. Elle active des fonctionnalités de base pour le service AWS Systems Manager.

Activez ces autres extensions sur les machines connectées à Azure Arc :

- Microsoft Defender for Endpoint

- Une solution d’évaluation des vulnérabilités (TVM ou Qualys)

- L’agent Log Analytics sur les machines connectées à Azure Arc ou l’agent Azure Monitor

Vérifiez que la solution de sécurité est installée sur l’espace de travail Log Analytics sélectionné. L’agent Log Analytics et l’agent Azure Monitor sont actuellement configurés au niveau de l’abonnement. Tous les comptes AWS et les projets GCP (Google Cloud Platform) sous le même abonnement héritent des paramètres d’abonnement de l’agent Log Analytics et de l’agent Azure Monitor.

Apprenez-en davantage sur les composants de surveillance pour Defender pour le cloud.

Defender pour les serveurs

Si vous choisissez le plan Microsoft Defender pour serveurs, vous avez besoin des éléments suivants :

- Microsoft Defender pour les serveurs est activé sur votre abonnement. Pour savoir comment activer des plans, consultez Activation des fonctionnalités de sécurité renforcée.

- Un compte AWS actif, avec des instances EC2.

- Azure Arc pour serveurs est installé sur vos instances EC2.

Nous vous recommandons d’utiliser le processus d’approvisionnement automatique pour installer Azure Arc sur toutes vos instances EC2 existantes et futures. Pour activer l’approvisionnement automatique d’Azure Arc, vous devez disposer de l’autorisation Propriétaire sur l’abonnement Azure concerné.

AWS Systems Manager gère l’approvisionnement automatique à l’aide de SSM Agent. SSM Agent est préinstallé sur certaines Amazon Machine Images. Si vos instances EC2 ne disposent pas de l’agent SSM, installez-le à l’aide des instructions suivantes d’Amazon :

- Installation de SSM Agent pour un environnement hybride et multicloud (Windows)

- Installation de SSM Agent pour un environnement hybride et multicloud (Linux)

Assurez-vous que SSM Agent dispose de la stratégie gérée AmazonSSMManagedInstanceCore, qui active les fonctionnalités principales du service AWS Systems Manager.

Vous devez disposer de l’agent SSM pour l’approvisionnement automatique de l’agent Arc sur des machines EC2. Si le SSM n’existe pas ou s’il est supprimé de l’EC2, l’approvisionnement Arc ne pourra pas être exécuté.

Remarque

Dans le cadre du modèle de CloudFormation exécuté pendant le processus d’intégration, un processus d’automatisation est créé et déclenché tous les 30 jours, sur tous les EC2s qui existaient pendant l’exécution initiale de CloudFormation. L’objectif de cette analyse planifiée est de s’assurer que tous les EC2 pertinents ont un profil IAM avec la stratégie IAM requise qui permet à Defender pour le cloud d’accéder aux fonctionnalités de sécurité pertinentes (y compris l’approvisionnement de l’agent Arc), de les gérer et de les fournir. L’analyse ne s’applique pas aux EC2s créés après l’exécution de CloudFormation.

Si vous souhaitez installer manuellement Azure Arc sur vos instances EC2 existantes et futures, utilisez la recommandation Les instances EC2 doivent être connectées à Azure Arc pour identifier les instances sur lesquelles Azure Arc n’est pas installé.

Activez ces autres extensions sur les machines connectées à Azure Arc :

- Microsoft Defender for Endpoint

- Une solution d’évaluation des vulnérabilités (TVM ou Qualys)

- L’agent Log Analytics sur les machines connectées à Azure Arc ou l’agent Azure Monitor

Vérifiez que la solution de sécurité est installée sur l’espace de travail Log Analytics sélectionné. L’agent Log Analytics et l’agent Azure Monitor sont actuellement configurés au niveau de l’abonnement. Tous les comptes AWS et les projets GCP sous le même abonnement héritent des paramètres d’abonnement de l’agent Log Analytics et de l’agent Azure Monitor.

Apprenez-en davantage sur les composants de surveillance pour Defender pour le cloud.

Remarque

L’agent Log Analytics (également appelé MMA) étant prévu pour être mis hors service en août 2024, toutes les fonctionnalités et les fonctionnalités de sécurité de Defender pour serveurs qui en dépendent actuellement, y compris celles décrites dans cette page, seront disponibles via l’intégration Microsoft Defender pour point de terminaison ou l’analyse sans agent, avant la date de mise hors service. Pour plus d’informations sur la feuille de route de chacune des fonctionnalités qui s’appuient actuellement sur l’agent Log Analytics, consultez cette annonce.

Defender pour serveurs affecte des balises à vos ressources Azure ARC sur vos instances EC2 pour gérer le processus de provisionnement automatique. Les balises suivantes doivent être correctement affectées à vos ressources afin que Defender pour le cloud puisse les gérer : AccountId, Cloud, InstanceId et MDFCSecurityConnector.

Defender CSPM

Si vous choisissez le plan Microsoft Defender CSPM, vous avez besoin des éléments suivants :

- un abonnement Microsoft Azure. Si vous n’avez pas d’abonnement Azure, inscrivez-vous pour obtenir un abonnement gratuit.

- Vous devez activer Microsoft Defender pour le cloud sur votre abonnement Azure.

- Connectez vos machines non Azure ou comptes AWS.

- Pour accéder à toutes les fonctionnalités disponibles à partir du plan CSPM, le plan doit être activé par le propriétaire de l’abonnement.

En savoir plus sur comment Activer Defender CSPM.

Connecter votre compte AWS

Pour connecter AWS à Defender pour le cloud avec un connecteur natif :

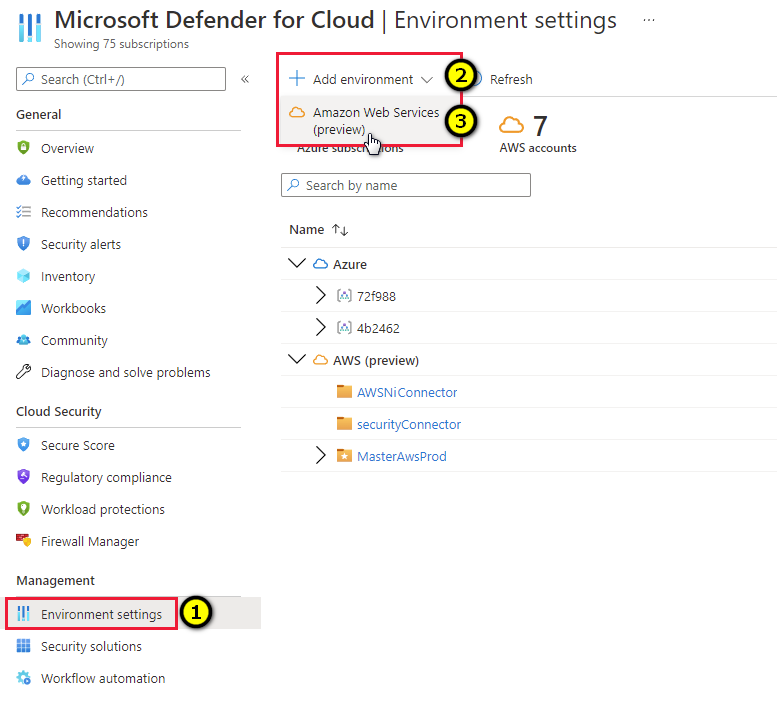

Connectez-vous au portail Azure.

Accédez à Defender pour le cloud>Paramètres d’environnement.

Sélectionnez Ajouter un environnement>Amazon Web Services.

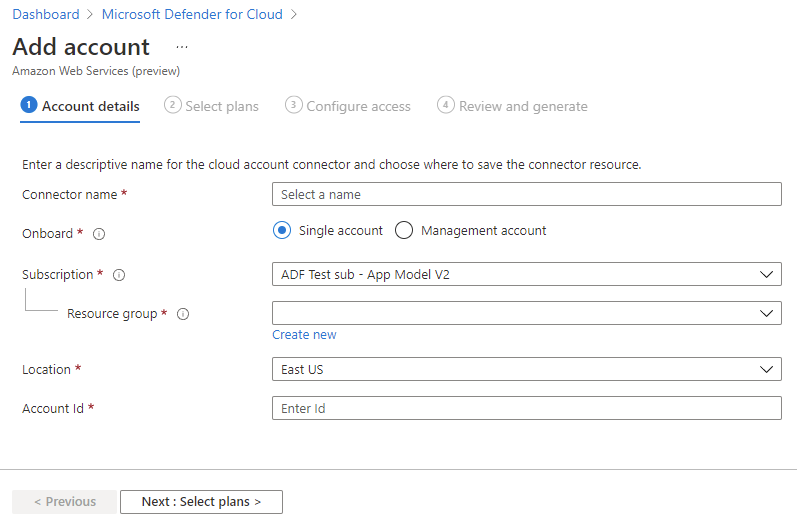

Entrez les détails du compte AWS, y compris l’emplacement où stocker la ressource de connecteur.

Remarque

(Facultatif) Sélectionnez Compte de gestion pour créer un connecteur à un compte de gestion. Des connecteurs sont ensuite créés pour chaque compte membre qui est découvert sous le compte de gestion fourni. L’approvisionnement automatique est également activé pour tous les comptes nouvellement intégrés.

(Facultatif) Utilisez le menu déroulant des régions AWS pour sélectionner des régions AWS spécifiques à analyser. Toutes les régions sont sélectionnées par défaut.

Sélectionner des plans Defender

Dans cette section de l’Assistant, vous sélectionnez les plans Defender pour le cloud que vous souhaitez activer.

Sélectionnez Suivant : sélectionner des plans.

L’onglet Sélectionner des plans vous permet de choisir les fonctionnalités Defender pour le cloud à activer pour ce compte AWS. Chaque plan a ses propres exigences en matière d’autorisations et peut entraîner des frais.

Important

Pour présenter l’état actuel de vos recommandations, le plan de gestion de la posture de sécurité cloud Microsoft Defender interroge les API de ressources AWS plusieurs fois par jour. Ces appels d’API en lecture seule ne sont pas facturés, mais ils sont inscrits dans CloudTrail si vous avez activé un traçage pour les événements de lecture.

Comme expliqué dans la documentation AWS, aucun frais supplémentaire n’est facturé pour la conservation d’un seul traçage. Si vous exportez les données en dehors d’AWS (par exemple, vers un système SIEM externe), cette augmentation du volume des appels peut également augmenter les coûts d’ingestion. Dans ce cas, nous vous recommandons de filtrer les appels en lecture seule provenant de l’utilisateur Defender pour le cloud ou du rôle ARN :

arn:aws:iam::[accountId]:role/CspmMonitorAws. (Il s’agit du nom de rôle par défaut. Confirmez le nom du rôle configuré sur votre compte.)Par défaut, le plan Serveurs est défini sur Activé. Ce paramètre est nécessaire pour étendre la couverture de Defender pour serveurs à AWS EC2. Vérifiez que vous avez rempli les exigences réseau pour Azure Arc.

Sélectionnez éventuellement Configurer pour modifier la configuration comme requis.

Notes

Les serveurs Azure Arc respectifs d’instances EC2 ou de machines virtuelles GCP qui n’existent plus (et les serveurs Azure Arc respectifs à l’état Déconnecté ou Expiré) sont supprimés au bout de 7 jours. Ce processus a pour effet de supprimer les entités Azure Arc superflues, garantissant ainsi que seuls les serveurs Azure Arc liés aux instances existantes sont affichés.

Par défaut, le plan Conteneurs est défini sur Activé. Ce paramètre est nécessaire pour que Defender pour les conteneurs protège vos clusters AWS EKS. Vérifiez que vous disposez de la configuration réseau requise pour le plan Defender pour les conteneurs.

Remarque

Kubernetes avec Azure Arc, les extensions Azure Arc pour l’agent Defender et Azure Policy pour Kubernetes doivent être installés. Utilisez les recommandations Defender pour le cloud dédiées pour déployer les extensions (et Azure Arc, si nécessaire), comme expliqué dans l’article Protéger les clusters Amazon Elastic Kubernetes Service.

Sélectionnez éventuellement Configurer pour modifier la configuration comme requis. Si vous choisissez de désactiver cette configuration, la fonctionnalité Détection des menaces (plan de contrôle) est également désactivée. En savoir plus sur la disponibilité de la fonctionnalité.

Par défaut, le plan Bases de données est défini sur Activé. Ce paramètre est nécessaire pour étendre la couverture de Defender pour SQL à AWS EC2 et RDS Custom pour SQL Server.

(Facultatif) Sélectionnez Configurer pour modifier la configuration comme requis. Nous vous recommandons de conserver la configuration par défaut.

Sélectionnez Configurer l’accès, puis sélectionnez les éléments suivants :

a. Sélectionner un type de déploiement :

- Accès par défaut : permet à Defender pour le cloud d’analyser vos ressources, puis d’inclure automatiquement de futures fonctionnalités.

- Accès avec le privilège minimum : accorde à Defender pour le cloud l’accès aux autorisations actuelles nécessaires pour les plans sélectionnés uniquement. Si vous sélectionnez les autorisations avec le privilège minimum, vous recevrez des notifications relatives à tous les nouveaux rôles et toutes les nouvelles autorisations nécessaires pour que la section de l’intégrité du connecteur soit complètement opérationnelle.

b. Sélectionnez une méthode de déploiement : AWS CloudFormation ou Terraform.

Remarque

Si vous sélectionnez Compte de gestion pour créer un connecteur sur un compte de gestion, l’onglet pour intégrer Terraform n’est pas visible dans l’interface utilisateur, mais vous pouvez quand même l’intégrer en utilisant Terraform, comme décrit dans Intégration de votre environnement AWS/GCP à Microsoft Defender pour le cloud avec Terraform - Microsoft Community Hub.

Suivez les instructions à l’écran concernant la méthode de déploiement sélectionnée pour terminer les dépendances requises sur AWS. Si vous intégrez un compte de gestion, vous devez exécuter le modèle CloudFormation à la fois en tant que Stack et StackSet. Des connecteurs sont créés pour les comptes membres jusqu’à 24 heures après l’intégration.

Sélectionnez Suivant : Vérifier et générer.

Sélectionnez Create (Créer).

Defender pour le cloud démarre immédiatement l’analyse de vos ressources AWS. Les recommandations de sécurité apparaissent au bout de quelques heures.

Déployer un modèle CloudFormation sur votre compte AWS

Dans le cadre de la connexion d’un compte AWS à Microsoft Defender pour le cloud, vous déployez un modèle CloudFormation sur le compte AWS. Ce modèle crée toutes les ressources requises pour la connexion.

Déployez le modèle CloudFormation à l’aide de Stack (ou StackSet si vous avez un compte de gestion). Lors du déploiement du modèle, l’Assistant Création de pile offre les options suivantes.

URL Amazon S3 : chargez le modèle CloudFormation téléchargé dans votre propre compartiment S3 avec vos propres configurations de sécurité. Entrez l’URL du compartiment S3 dans l’Assistant Déploiement AWS.

Charger un fichier de modèle : AWS crée automatiquement un compartiment S3 dans lequel le modèle CloudFormation est enregistré. L’automatisation du compartiment S3 possède une configuration de sécurité incorrecte qui entraîne

S3 buckets should require requests to use Secure Socket Layerl’affichage de la suggestion. Vous pouvez arrêter l’affichage de cette recommandation en appliquant la stratégie suivante :{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Remarque

Lorsque vous exécutez CloudFormation StackSets lors de l’intégration d’un compte de gestion AWS, vous risquez de rencontrer le message d’erreur suivant :

You must enable organizations access to operate a service managed stack setCette erreur indique que vous n’avez pas activé l’accès approuvé pour les organisations AWS.

Pour corriger ce message d’erreur, votre page CloudFormation StackSets comporte une invite avec un bouton que vous pouvez sélectionner pour activer l’accès approuvé. Une fois que l’accès approuvé est activé, CloudFormation Stack doit être réexécuté.

Superviser vos ressources AWS

La page des recommandations de sécurité de Defender pour le cloud affiche vos ressources AWS. Vous pouvez utiliser le filtre des environnements pour bénéficier des fonctionnalités multicloud de Microsoft Defender pour le cloud.

Afin de voir toutes les recommandations actives pour vos ressources par type de ressource, utilisez la page d’inventaire des ressources de Defender pour le cloud et filtrez sur le type de ressource AWS qui vous intéresse.

Intégrer à Microsoft Defender XDR

Lorsque vous activez Defender pour le cloud, les alertes Defender pour le cloud sont automatiquement intégrées au portail Microsoft Defender. Aucune autre étape n’est nécessaire.

L’intégration entre Microsoft Defender pour le cloud et Microsoft Defender XDR apporte vos environnements cloud dans Microsoft Defender XDR. Avec les alertes et les corrélations cloud de Defender pour le cloud intégrées à Microsoft Defender XDR, les équipes SOC peuvent désormais accéder à toutes les informations de sécurité à partir d’une interface unique.

Apprenez-en davantage sur les alertes de Defender pour le cloud dans Microsoft Defender XDR.

En savoir plus

Consultez les billets de blog suivants :

- Ignite 2021 : Nouveautés de Microsoft Defender pour le cloud

- Gestion de la posture de sécurité et protection des serveurs pour AWS et GCP

Nettoyer les ressources

Il n’est pas nécessaire de nettoyer les ressources pour cet article.

Étapes suivantes

La connexion de votre compte AWS fait partie de l’expérience multicloud qui est disponible dans Microsoft Defender pour le cloud :

- Protégez toutes vos ressources avec Defender pour le cloud.

- Configurez vos machines locales et vos projets GCP.

- Obtenez des réponses aux questions courantes sur l’intégration de votre compte AWS.

- Résolution des problèmes liés aux connecteurs multiclouds.