Présentation d’Azure Log Integration

Important

La fonctionnalité d’intégration des journaux Azure sera déconseillée à partir du 15/06/2019. Les téléchargements AzLog ont été désactivés le 27 juin 2018. Pour obtenir des conseils pour évoluer, consultez la publication Utiliser Azure Monitor pour intégrer avec des outils SIEM.

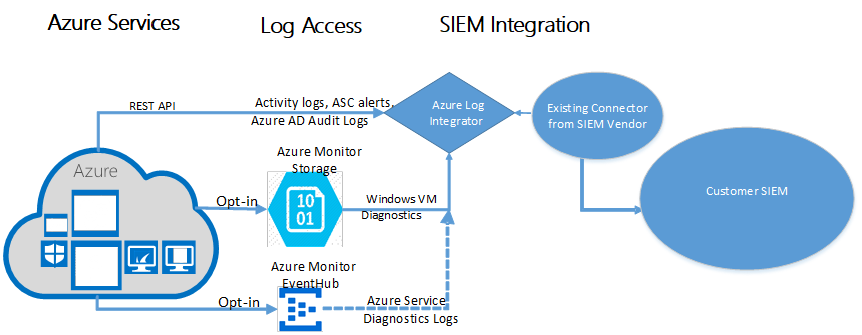

Azure Log Integration a été rendu disponible pour simplifier la tâche d’intégration des journaux d’activité Azure avec votre système local SIEM (Security Information and Event Management).

La méthode recommandée pour l’intégration des journaux d’activité Azure doit utiliser les connecteurs du fournisseur de votre système SIEM. Azure Monitor permet de diffuser les journaux d’activité aux concentrateurs d’événements, et les fournisseurs de SIEM peuvent écrire des connecteurs pour intégrer davantage les journaux d’activité à partir du concentrateur d’événements dans le système SIEM. Pour une description du fonctionnement, suivez les instructions données dans Diffuser des données de surveillance Azure vers un hub d’événements. Cet article répertorie également les systèmes SIEM pour lesquels les connecteurs Azure directs sont déjà disponibles.

Important

Si vous êtes principalement intéressé par la collecte des journaux d’activité de machine virtuelle, la plupart des fournisseurs SIEM intègrent cette option à leur solution. L’utilisation du connecteur du fournisseur SIEM doit toujours être l’alternative privilégiée.

La documentation sur la fonctionnalité d’intégration des journaux Azure est toujours maintenue jusqu'à ce qu’elle soit déconseillée.

Pour en savoir plus sur la fonctionnalité d’intégration des journaux Azure :

Azure Log Integration collecte les événements Windows à partir des journaux de l’observateur d’événements, des journaux d’activité Azure, des alertes Azure Security Center et des journaux Diagnostics Azure des ressources Azure. Azure Log Integration permet à votre solution SIEM d’offrir un tableau de bord unifié pour toutes vos ressources, qu’elles soient locales ou dans le cloud. Vous pouvez utiliser un tableau de bord pour recevoir, agréger, mettre en corrélation et analyser des alertes pour des événements de sécurité.

Notes

Actuellement, Azure Log Integration prend uniquement en charge les clouds Azure Government et commerciaux Azure. Les autres clouds ne sont pas pris en charge.

Quels journaux d’activité puis-je intégrer ?

Azure génère une journalisation complète pour chaque service Azure. Les journaux d’activité sont de trois types :

- Journaux d’activité de contrôle/gestion : permettent de consulter les opérations CREATE, UPDATE et DELETE d’Azure Resource Manager. Un journal d’activité Azure est un exemple de ce type de journal.

- Journaux d’activité de plan de données : permettent de visualiser les événements qui sont déclenchés lorsque vous utilisez une ressource Azure. Les chaînes Système, Sécurité et Application de l’Observateur d’événements Windows sont des exemples de ce type de journal, dans une machine virtuelle Windows. La journalisation Diagnostics Azure, configurée via Azure Monitor, en est un autre exemple.

- Événements traités : fournissent des informations sur les alertes et les événements traités en votre nom. Les alertes Azure Security Center sont un exemple de ce type d’événement. Azure Security Center traite et analyse votre abonnement, afin de proposer des alertes pertinentes pour votre niveau de sécurité actuel.

Azure Log Integration prend en charge ArcSight, QRadar et Splunk. Renseignez-vous auprès de votre fournisseur SIEM pour déterminer s’il dispose d’un connecteur natif. N’utilisez pas Azure Log Integration si un connecteur natif est disponible.

Si aucune autre option n’est disponible, envisagez d’utiliser Azure Log Integration. Le tableau ci-après inclut nos recommandations :

| SIEM | Le client utilise déjà un intégrateur de journaux Azure | Le client examine les options d’intégration SIEM |

|---|---|---|

| Splunk | Commencez à migrer vers le module complémentaire Azure Monitor pour Splunk. | Utilisez le connecteur Splunk. |

| QRadar | Effectuez une migration vers le connecteur QRadar documenté dans la dernière section de Diffuser des données de surveillance Azure vers un hub d’événements pour les utiliser dans un outil externe ou commencez à l’utiliser. | Utilisez le connecteur QRadar documenté dans la dernière section de Diffuser des données de surveillance Azure vers un hub d’événements pour les utiliser dans un outil externe. |

| ArcSight | Continuez à utiliser l’intégrateur de journaux Azure jusqu’à ce qu’un connecteur soit disponible, puis effectuez la migration vers la solution basée sur le connecteur. | Envisagez d’utiliser les journaux d'activité Azure Monitor en guise d'alternative. Ne recourez à Azure Log Integration que si vous êtes disposé à exécuter le processus de migration une fois que le connecteur deviendra disponible. |

Notes

Bien qu’Azure Log Integration soit une solution gratuite, le stockage des informations des fichiers de journaux est facturé, via Stockage Azure.

Si vous avez besoin d’une assistance, vous pouvez ouvrir une demande de support. Pour le service, sélectionnez Intégration du journal.

Étapes suivantes

Cet article vous a présenté Azure Log Integration. Pour plus d’informations sur Azure Log Integration et les types de journaux d’activité pris en charge, consultez les articles suivants :

- Intégration des journaux Azure avec Azure Diagnostics Logging et Windows Event Forwarding. Ce didacticiel vous guide tout au long de l’installation d’Azure Log Integration. Il décrit également comment intégrer des journaux du stockage Diagnostics Azure pour Windows (WAD), des journaux d’activité Azure, des alertes Azure Security Center et des journaux d’audit Azure Active Directory.

- Azure Log Integration forum aux questions (FAQ). Ce FAQ répond aux questions courantes sur Azure Log Integration.

- Découvrez comment diffuser des données de surveillance Azure vers un hub d’événements pour les utiliser dans un outil externe.