Configurer des clés managées par le client dans le même locataire pour un compte de stockage existant

Le stockage Azure chiffre toutes les données dans un compte de stockage au repos. Par défaut, les données sont chiffrées avec des clés managées par Microsoft Pour mieux contrôler les clés de chiffrement, vous pouvez gérer vos propres clés. Les clés gérées par le client doivent être stockées dans Azure Key Vault ou dans un modèle de sécurité matérielle géré par Key Vault (HSM).

Cet article explique comment configurer le chiffrement avec des clés managées par le client d’un compte de stockage existant lorsque le compte de stockage et le coffre de clés se trouvent dans le même locataire. Les clés gérées par le client doivent être stockées dans un coffre de clés.

Pour savoir comment configurer des clés gérées par le client pour un nouveau compte de stockage, consultez Configurer des clés gérées par le client dans un coffre de clés Azure pour un nouveau compte de stockage.

Pour savoir comment configurer le chiffrement avec des clés gérées par le client stockées dans un HSM managé, consultez Configurer le chiffrement avec des clés gérées par le client stockées dans un HSM managé par Azure Key Vault.

Notes

Azure Key Vault et le module HSM managé par Azure Key Vault prennent en charge les mêmes API et interfaces de gestion de configuration des clés gérées par le client. Toute action prise en charge par Azure Key Vault est également prise en charge par HSM managé Azure Key Vault.

Configurer le coffre de clés

Vous pouvez utiliser un coffre de clés nouveau ou existant pour stocker les clés gérées par le client. Le compte de stockage et le coffre de clés peuvent se trouver dans des régions ou des abonnements différents dans le même locataire. Pour en savoir plus sur Azure Key Vault, consultez Vue d’ensemble d’Azure Key Vault et Qu’est-ce qu’Azure Key Vault ?.

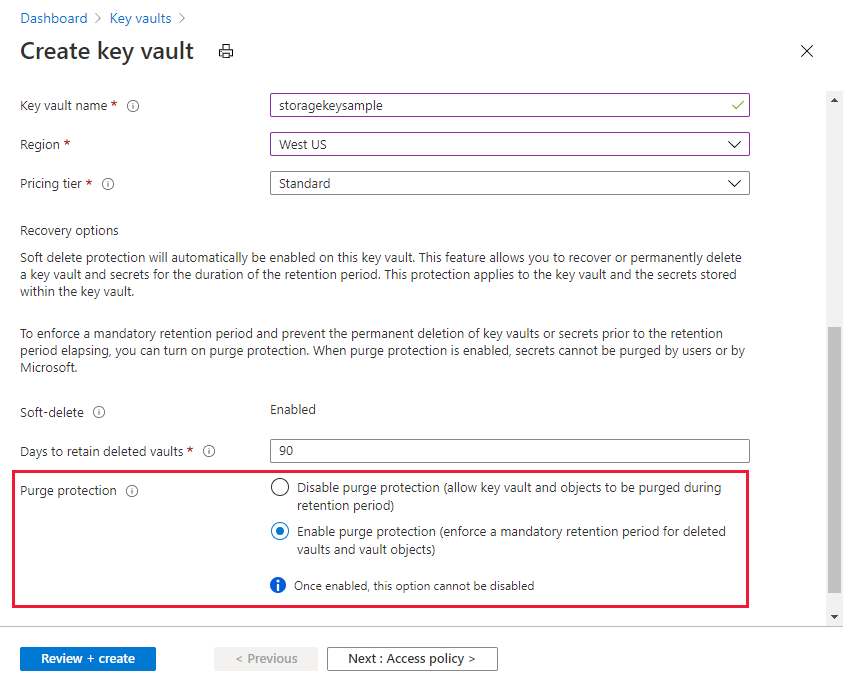

L’utilisation de clés gérées par le client avec le chiffrement Azure Storage requiert que la suppression réversible et la protection contre le vidage soient activées pour le coffre de clés. Lorsque vous créez un coffre de clés, la suppression réversible est activée par défaut et vous ne pouvez pas la désactiver. Vous pouvez activer la protection contre le vidage lorsque vous créez le coffre de clés ou après la création de celui-ci.

Azure Key Vault prend en charge l’autorisation avec le contrôle d’accès en fonction du rôle (RBAC) Azure via un modèle d’autorisation Azure RBAC. Microsoft recommande d’utiliser le modèle d’autorisation Azure RBAC sur les stratégies d’accès au coffre de clés. Pour plus d’informations, consultez Accorder à des applications l’autorisation d’accéder à un coffre de clés Azure en utilisant le RBAC Azure.

Pour en savoir plus sur la création d’un coffre de clés via le portail Azure, consultez Démarrage rapide : Créer un coffre de clés avec le portail Azure. Lorsque vous créez le coffre de clés, sélectionnez Activer la protection contre le vidage, comme illustré dans l’image suivante.

Pour activer la protection contre le vidage sur un coffre de clés existant, procédez comme suit :

- Accédez à votre coffre de clés dans le portail Azure.

- Sous Paramètres, choisissez Propriétés.

- Dans la section Protection contre le vidage, choisissez Activer la protection contre le vidage.

Ajouter une clé

Ensuite, ajoutez une clé au coffre de clés. Avant d’ajouter la clé, assurez-vous que vous vous êtes attribué le rôle Agent de chiffrement Key Vault.

Le chiffrement du service Stockage Azure prend en charge les clés RSA et RSA-HSM dans les tailles 2048, 3072 et 4096. Pour plus d’informations sur les types de clés pris en charge, consultez À propos des clés.

Pour savoir comment ajouter une clé avec le portail Azure, consultez Démarrage rapide : Définir et récupérer une clé dans Azure Key Vault avec le portail Azure.

Choisir une identité managée pour autoriser l’accès au coffre de clés

Lorsque vous activez les clés gérées par le client pour un compte de stockage existant, vous devez spécifier une identité managée qui sera utilisée pour autoriser l’accès au coffre de clés qui contient la clé. L’identité managée doit être autorisée à accéder à la clé dans le coffre de clés.

L’identité managée qui autorise l’accès au coffre de clés peut être une identité managée affectée par l’utilisateur ou affectée par le système. Pour en savoir plus sur les types d’identités managées affectées par le système et par l’utilisateur, consultez Types d’identités managées.

Utiliser une identité managée affectée par l’utilisateur pour autoriser l’accès

Lorsque vous activez des clés gérées par le client pour un nouveau compte de stockage, vous devez spécifier une identité managée affectée par l’utilisateur. Un compte de stockage existant prend en charge l’utilisation d’une identité managée affectée par l’utilisateur ou d’une identité managée affectée par le système pour la configuration des clés gérées par le client.

Lorsque vous configurez des clés gérées par le client avec une identité managée affectée par l’utilisateur, celle-ci est utilisée pour autoriser l’accès au coffre de clés contenant la clé. Vous devez créer l’identité affectée par l’utilisateur avant de configurer les clés gérées par le client.

Une identité managée affectée par l’utilisateur est créée en tant que ressource Azure autonome. Pour en savoir plus sur les identités managées affectées par l’utilisateur, consultez Types d’identités managées. Pour plus d’informations sur la création et la gestion d’une identité managée affectée par l’utilisateur, consulter Gérer les identités managées affectées par l’utilisateur.

L’identité managée affectée par l’utilisateur doit avoir les autorisations d’accès à la clé stockée dans le coffre de clés. Attribuez le rôle Utilisateur du service de chiffrement Key Vault à l’identité managée affectée par l’utilisateur avec l’étendue du coffre de clés pour accorder ces autorisations.

Avant de pouvoir configurer des clés gérées par le client avec une identité managée affectée par l’utilisateur, vous devez attribuer le rôle Utilisateur du service de chiffrement Key Vault à l’identité managée affectée par l’utilisateur, étendue au coffre de clés. Ce rôle accorde à l’identité managée affectée par l’utilisateur des autorisations d’accès à la clé stockée dans le coffre de clés. Pour plus d’informations sur l’attribution de rôles RBAC Azure avec le portail Azure, consultez Attribuer des rôles Azure à l’aide du portail Azure.

Lorsque vous configurez des clés gérées par le client avec le portail Azure, vous pouvez sélectionner une identité affectée par l’utilisateur existante via l’interface utilisateur du portail.

Utiliser une identité managée affectée par le système pour autoriser l’accès

Une identité managée affectée par le système est associée à une instance d’un service Azure, dans ce cas, à un compte Stockage Azure. Vous devez affecter explicitement une identité managée affectée par le système à un compte de stockage avant de pouvoir utiliser l’identité managée affectée par le système pour autoriser l’accès au coffre de clés qui contient votre clé gérée par le client.

Seuls les comptes de stockage existants peuvent utiliser une identité affectée par le système pour autoriser l’accès au coffre de clés. Les nouveaux comptes de stockage doivent utiliser une identité affectée par l’utilisateur si des clés gérées par le client sont configurées lors de la création du compte.

L’identité managée affectée par le système doit avoir les autorisations d’accès à la clé stockée dans le coffre de clés. Attribuez le rôle Utilisateur du service de chiffrement de Key Vault à l’identité managée affectée par le système avec l’étendue du coffre de clés pour accorder ces autorisations.

Avant de pouvoir configurer des clés gérées par le client avec une identité managée affectée par le système, vous devez attribuer le rôle Utilisateur du service de chiffrement de Key Vault à l’identité managée affectée par le système, étendue au coffre de clés. Ce rôle accorde à l’identité managée affectée par le système des autorisations d’accès à la clé stockée dans le coffre de clés. Pour plus d’informations sur l’attribution de rôles RBAC Azure avec le portail Azure, consultez Attribuer des rôles Azure à l’aide du portail Azure.

Lorsque vous configurez des clés gérées par le client avec le portail Azure avec une identité managée affectée par le système, l’identité managée affectée par le système est affectée au compte de stockage pour vous.

Configurer les clés gérées par le client pour un compte existant

Quand vous configurez le chiffrement avec des clés gérées par le client pour un compte de stockage existant, vous pouvez choisir de mettre à jour automatiquement la version de clé utilisée pour le chiffrement du service Stockage Azure chaque fois qu’une nouvelle version est disponible dans le coffre de clés associé. Vous pouvez également spécifier explicitement une version de clé à utiliser pour le chiffrement jusqu’à ce que la version de clé soit mise à jour manuellement.

Lorsque la version de la clé est modifiée, automatiquement ou manuellement, la protection de la clé de chiffrement racine change, mais les données de votre compte stockage Azure restent chiffrées à tout moment. Aucune action supplémentaire n’est requise de votre part pour vous assurer que vos données sont protégées. La rotation de la version de la clé n’a pas d’impact sur les performances. Aucun temps d’arrêt n’est associé à la rotation de la version de la clé.

Vous pouvez utiliser une identité managée affectée par le système ou par l’utilisateur pour autoriser l’accès au coffre de clés lorsque vous configurez les clés gérées par le client pour un compte de stockage existant.

Notes

Pour effectuer la rotation d’une clé, créez une version de la clé dans Azure Key Vault. Le stockage Azure ne gère pas la rotation des clés. Vous devez donc le gérer dans le coffre de clés. Vous pouvez configurer la rotation automatique des clés dans Azure Key Vault ou changer votre clé manuellement.

Configurer le chiffrement pour la mise à jour automatique des versions de clé

Le stockage Azure peut automatiquement mettre à jour la clé gérée par le client qui est utilisée pour le chiffrement afin d’utiliser la dernière version de la clé dans le coffre de clés. Le stockage Azure vérifie quotidiennement dans le coffre de clés s’il y a une nouvelle version de la clé. Lorsqu’une nouvelle version est disponible, le stockage Azure commence automatiquement à utiliser la dernière version de la clé pour le chiffrement.

Important

Le stockage Azure vérifie le coffre de clés pour une nouvelle version de clé une fois par jour. Lorsque vous changez de clé, veillez à patienter 24 heures avant de désactiver l’ancienne version.

Pour configurer les clés gérées par le client d’un compte existant avec mise à jour automatique de la version de la clé sur le Portail Azure, procédez comme suit :

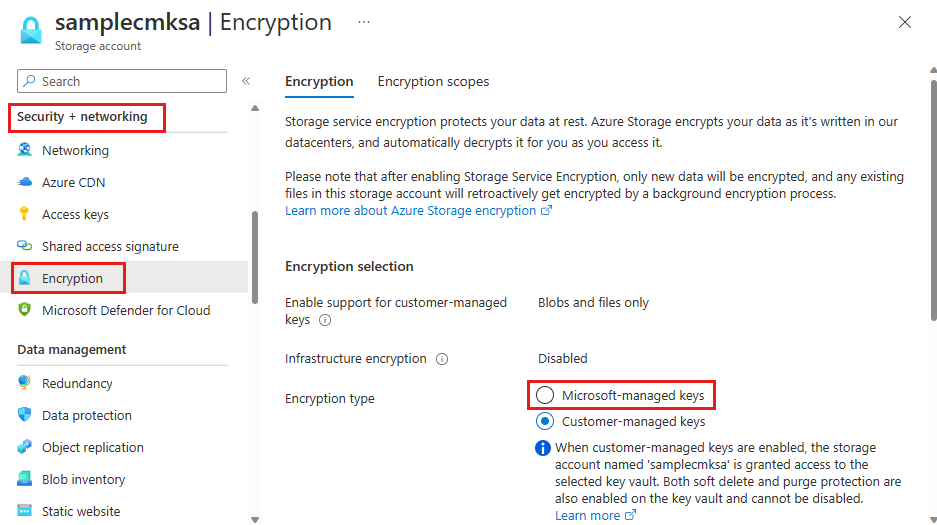

Accédez à votre compte de stockage.

Sous Sécurité + mise en réseau, sélectionnez Chiffrement. Par défaut, la gestion des clés est définie sur Clés gérées par Microsoft :

Sélectionnez l’option Clés gérées par le client. Si le compte a été précédemment configuré sur Clés gérées par le client avec mise à jour manuelle de la version de la clé, sélectionnez Modifier la clé en bas de la page.

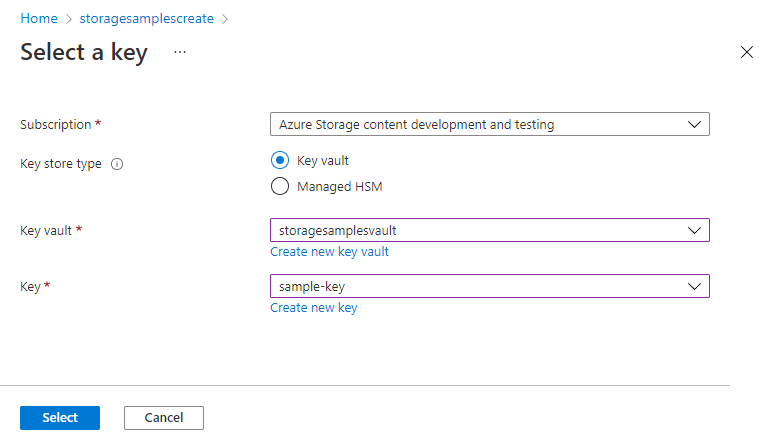

Choisissez l’option Sélectionner dans le coffre de clés.

Sélectionnez Sélectionner un coffre de clés et une clé.

Sélectionnez le coffre de clés contenant la clé que vous souhaitez utiliser. Vous pouvez également créer un coffre de clés.

Sélectionnez la clé dans le coffre de clés. Vous pouvez également créer une clé.

Sélectionnez le type d’identité à utiliser pour authentifier l’accès au coffre de clés. Les options incluent Affectée au par le système (valeur par défaut) ou Affectée par l’utilisateur. Pour en savoir plus sur chaque type d’identité managée, consultez Types d’identité managée.

- Si vous sélectionnez Affectée par le système, l’identité managée affectée par le système est créée en arrière-plan, si elle n’existe pas encore.

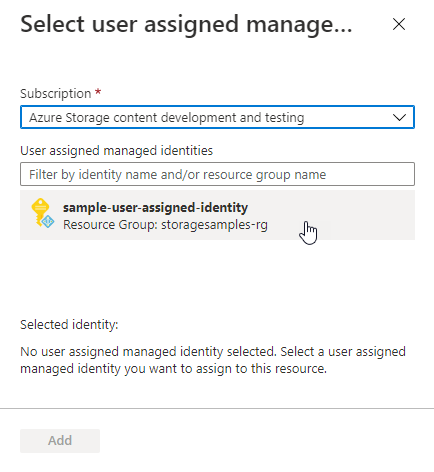

- Si vous sélectionnez Affectée par l’utilisateur, vous devez sélectionner une identité affectée par l’utilisateur existante qui dispose des autorisations pour accéder au coffre de clés. Pour plus d’informations sur la création d’une identité affectée par l’utilisateur, consulter Gérer les identités managées affectées par l’utilisateur.

Enregistrez vos modifications.

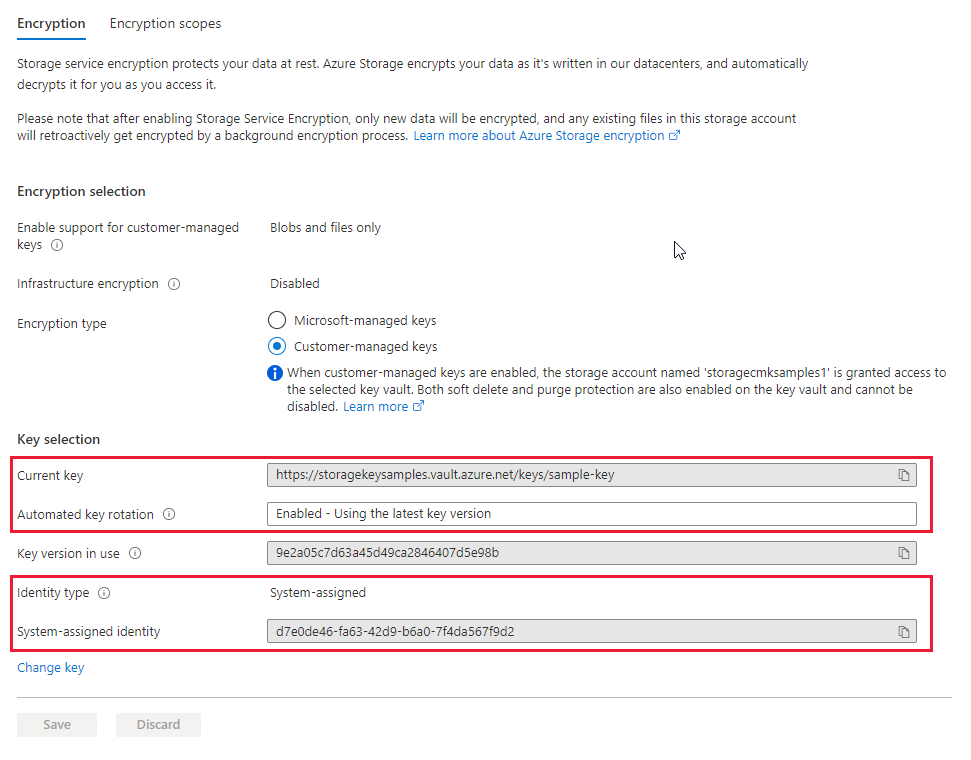

Après avoir spécifié la clé, le portail Azure indique que la mise à jour automatique de la version de la clé est activée, et affiche la version de clé en cours d’utilisation pour le chiffrement. Le portail affiche également le type d’identité managée utilisé pour autoriser l’accès au coffre de clés et l’ID du principal pour l’identité managée.

Configurer le chiffrement pour la mise à jour manuelle des versions de clé

Si vous préférez mettre à jour manuellement la version de la clé, spécifiez explicitement la version au moment où vous configurez le chiffrement avec les clés gérées par le client. Dans ce cas, le Stockage Azure ne met pas automatiquement à jour la version de clé lors de la création d’une version dans le coffre de clés. Pour utiliser une nouvelle version de clé, vous devez mettre à jour manuellement la version utilisée pour le chiffrement Stockage Azure.

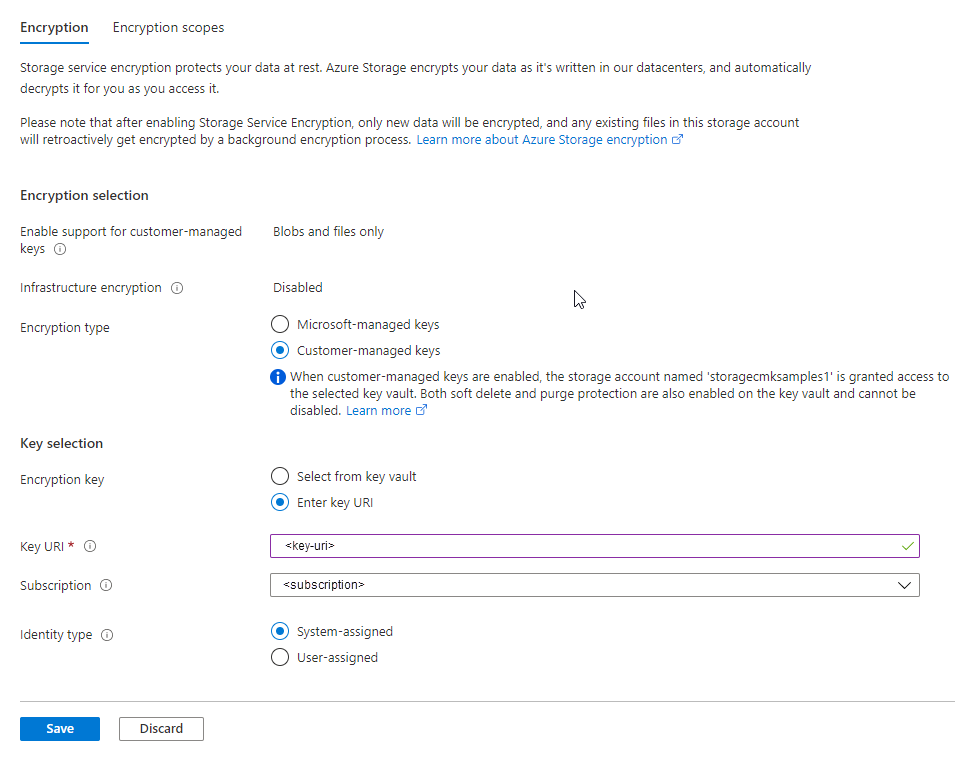

Pour configurer les clés gérées par le client avec la mise à jour manuelle de la version de la clé dans le portail Azure, spécifiez l’URI de la clé, en incluant la version. Pour spécifier une clé en tant qu’URI, procédez comme suit :

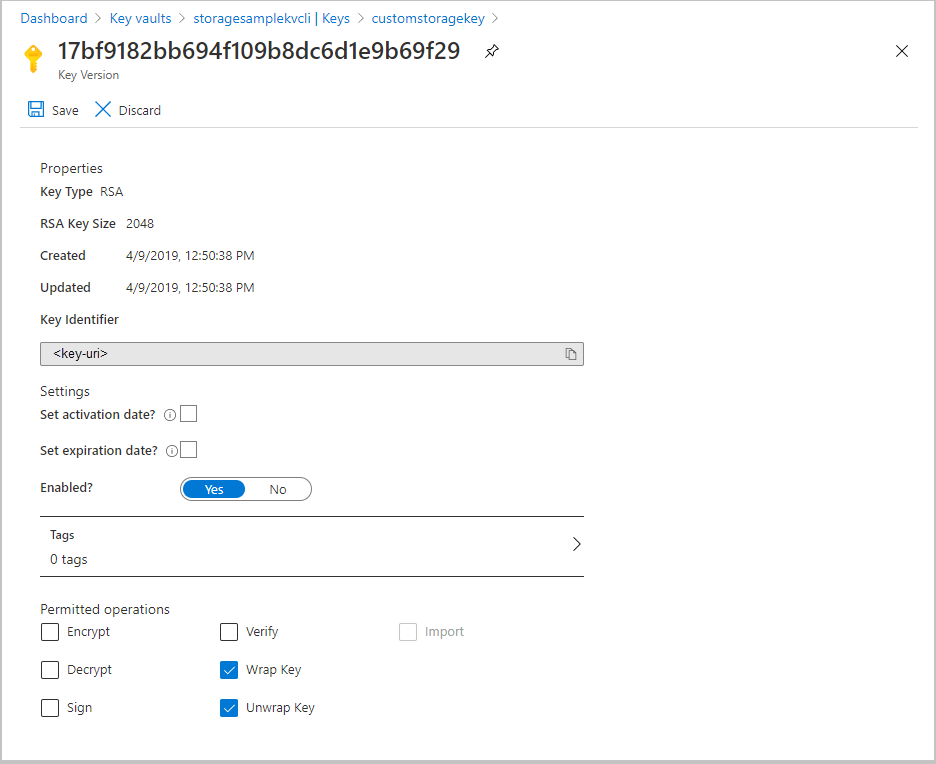

Pour localiser l’URI de la clé dans le portail Azure, naviguez jusqu'à votre coffre de clés, puis sélectionnez le paramètre Clés. Sélectionnez la clé souhaitée, puis cliquez dessus pour afficher ses versions. Sélectionnez une version de clé pour afficher les paramètres de cette version.

Copiez la valeur du champ Identificateur de clé, qui fournit l’URI.

Dans les paramètres de clé de chiffrement de votre compte de stockage, choisissez l’option Entrer l’URI de la clé.

Collez l’URI que vous avez copié dans le champ URI de clé. Omettez la version de la clé dans l’URI pour activer la mise à jour automatique de la version de la clé.

Spécifiez l’abonnement qui contient le coffre de clés.

Spécifiez l’identité managée affectée par le système ou par l’utilisateur.

Enregistrez vos modifications.

Modifier la clé

Vous pouvez modifier la clé que vous utilisez pour le chiffrement du service Stockage Azure à tout moment.

Notes

Quand vous modifiez la clé ou la version de clé, la protection de la clé de chiffrement racine change, mais les données de votre compte de stockage Azure ne restent pas chiffrées tout le temps. Aucune action supplémentaire n’est requise de votre part pour garantir la protection de vos données. La modification de la clé ou la rotation de la version de la clé n’a pas d’impact sur le niveau de performance. Aucun temps d’arrêt n’est associé à la rotation de la version de la clé ou à la modification de clé.

Pour modifier la clé avec le portail Azure, procédez comme suit :

- Accédez à votre compte de stockage et affichez les paramètres de chiffrement.

- Sélectionnez le coffre de clés, puis choisissez une nouvelle clé.

- Enregistrez vos modifications.

Si la nouvelle clé se trouve dans un autre coffre de clés, vous devez accorder à l’identité managée l’accès à la clé dans le nouveau coffre. Si vous optez pour la mise à jour manuelle de la version de la clé, vous devez également mettre à jour l’URI du coffre de clés.

Révoquer l’accès à un compte de stockage qui utilise des clés gérées par le client

Pour révoquer temporairement l’accès à un compte de stockage qui utilise des clés gérées par le client, désactivez la clé actuellement utilisée dans le coffre de clés. Aucun impact sur les performances ni aucun temps d’arrêt n’est associé à la désactivation et à la réactivation de la clé.

Après la désactivation de la clé, les clients ne peuvent pas appeler les opérations de lecture ou d’écriture dans un objet blob ou ses métadonnées. Pour plus d’informations sur les opérations qui échouent, consultez la section Révoquer l’accès à un compte de stockage qui utilise des clés gérées par le client.

Attention

Lorsque vous désactivez la clé dans le coffre de clés, les données de votre compte de stockage Azure restent chiffrées, mais elles deviennent inaccessibles jusqu’à ce que vous réactiviez la clé.

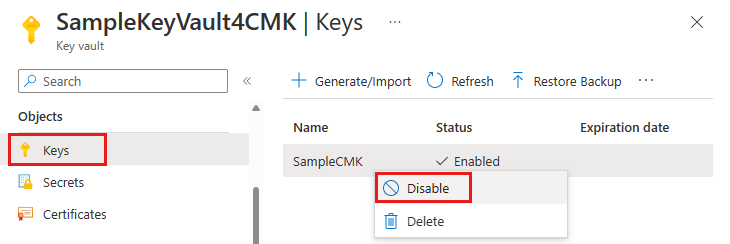

Pour désactiver un clé gérée par le client dans le portail Azure, procédez comme suit :

Accédez au coffre de clés qui contient la clé.

Sous Objets, sélectionnez Clés.

Cliquez avec le bouton droit sur la clé, puis sélectionnez Désactiver.

Revenir aux clés gérées par Microsoft

Vous pouvez passer des clés gérées par le client aux clés gérées par Microsoft à tout moment, à l’aide du portail Azure, de PowerShell ou d’Azure CLI.

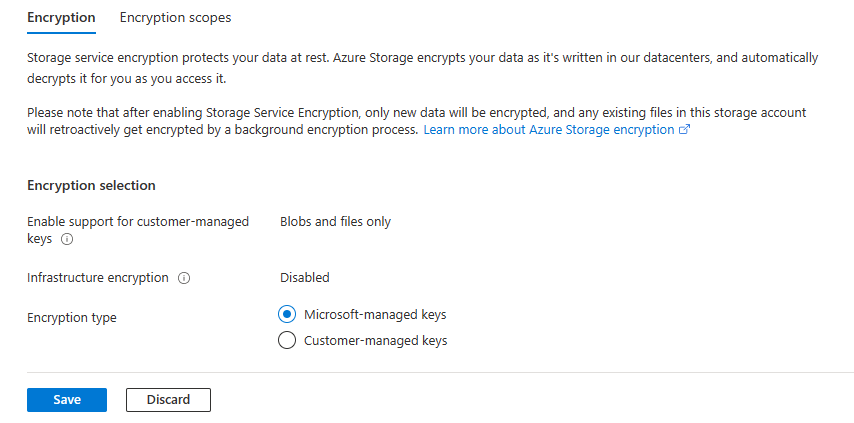

Pour passer des clés gérées par le client aux clés gérées par Microsoft dans le portail Azure, procédez comme suit :

Accédez à votre compte de stockage.

Sous Sécurité + mise en réseau, sélectionnez Chiffrement.

Définissez le Type de chiffrement sur Clés gérées par Microsoft.