Balises de service du réseau virtuel

Une balise de service représente un groupe de préfixes d’adresses IP d’un service Azure donné. Microsoft gère les préfixes d’adresses englobés par l’étiquette de service et met à jour automatiquement l’étiquette de service quand les adresses changent, ce qui réduit la complexité des mises à jour fréquentes relatives aux règles de sécurité réseau.

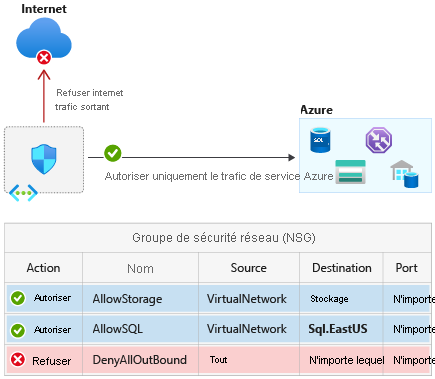

Vous pouvez utiliser des balises de service pour définir des contrôles d'accès au réseau sur les groupes de sécurité du réseau, Pare-feu Azure et les routes définies par l'utilisateur. Utilisez des balises de service à la place d'adresses IP spécifiques lorsque vous créez des règles de sécurité et des routes. En spécifiant le nom de l’étiquette de service (par exemple, ApiManagement dans le champ Source ou Destination d’une règle, vous pouvez autoriser ou refuser le trafic pour le service correspondant. En spécifiant le nom de la balise de service dans le préfixe d’adresse d’une route, vous pouvez acheminer le trafic destiné à l’un des préfixes encapsulés par la balise de service vers un type de tronçon suivant souhaité.

Notes

À compter de mars 2022, l’utilisation de balises de service à la place de préfixes d’adresses explicites dans les itinéraires définis par l’utilisateur est hors préversion et généralement disponible.

Vous pouvez utiliser des étiquettes de service pour isoler le réseau et protéger vos ressources Azure de l’accès Internet général tout en accédant aux services Azure qui ont des points de terminaison publics. Créez des règles de groupe de sécurité de réseau entrant/sortant pour refuser le trafic vers/depuis Internet et autoriser le trafic vers/depuis AzureCloud ou d’autres balises de service disponibles de services Azure spécifiques.

Balises de service disponibles

Le tableau suivant répertorie les balises de service disponibles à utiliser dans les règles Groupes de sécurité réseau.

Les colonnes indiquent si la balise :

- Est adaptée aux règles couvrant le trafic entrant ou sortant.

- Prend en charge l’étendue régionale.

- Est utilisable dans les règles dePare-feu Azure en tant que règle de destination uniquement pour le trafic entrant ou sortant.

Par défaut, les balises de service reflètent les plages pour l’ensemble du Cloud. Certaines balises de service permettent également d’obtenir un contrôle plus précis en limitant les plages d’adresses IP correspondantes à une région spécifiée. Par exemple, la balise de service Storage représente le Stockage Azure pour l’ensemble du cloud, alors que Storage.WestUS limite la sélection aux plages d’adresses IP de stockage de la région WestUS. Le tableau suivant indique si chaque étiquette de service prend en charge une telle étendue régionale, et la direction indiquée pour chaque balise est une recommandation. Par exemple, l’étiquette AzureCloud peut être utilisée pour autoriser le trafic entrant. Dans la plupart des scénarios, nous vous déconseillons d’autoriser le trafic à partir de toutes les adresses IP Azure, car les adresses IP utilisées par d’autres clients Azure sont incluses dans le cadre de la balise de service.

| Tag | Objectif | Peut-elle utiliser le trafic entrant ou sortant ? | Peut-elle être étendue à une zone régionale ? | Peut-elle être utilisée avec le Pare-feu Azure ? |

|---|---|---|---|---|

| ActionGroup | Groupe d’actions. | Trafic entrant | Non | Oui |

| ApiManagement | Trafic de gestion pour les déploiements dédiés de Gestion des API. Remarque : cette étiquette représente le point de terminaison du service Gestion des API Azure pour le plan de contrôle par région. La balise permet aux clients d’effectuer des opérations de gestion sur les API, les opérations, les stratégies et les valeurs nommées configurées sur le service Gestion des API. |

Trafic entrant | Oui | Oui |

| ApplicationInsightsAvailability | Disponibilité d’Application Insights. | Trafic entrant | Non | Oui |

| AppConfiguration | App Configuration. | Règle de trafic sortant | Non | Oui |

| AppService | Azure App Service Cette balise est recommandée pour les règles de sécurité sortantes vers les applications web et les applications de fonction. Remarque : Cette balise n’inclut pas les adresses IP attribuées quand le protocole SSL basé sur IP (adresse attribuée par l’application) est utilisé. |

Règle de trafic sortant | Oui | Oui |

| AppServiceManagement | Trafic de gestion pour les déploiements dédiés vers App Service Environment. | Les deux | Non | Oui |

| AutonomousDevelopmentPlatform | Plateforme de développement autonome | Les deux | Oui | Oui |

| AzureActiveDirectory | Microsoft Entra ID. | Sortant | Non | Oui |

| AzureActiveDirectoryDomainServices | Trafic de gestion pour les déploiements dédiés vers Microsoft Entra Domain Services. | Les deux | Non | Oui |

| AzureAdvancedThreatProtection | Azure Advanced Threat Protection. | Règle de trafic sortant | Non | Oui |

| AzureArcInfrastructure | Serveurs Azure Arc, Kubernetes avec Azure Arc et trafic Guest Configuration. Remarque : cette étiquette a une dépendance vis-à-vis des étiquettes AzureActiveDirectory, AzureTrafficManager et AzureResourceManager. |

Règle de trafic sortant | Non | Oui |

| AzureAttestation | Azure Attestation. | Règle de trafic sortant | Non | Oui |

| AzureBackup | Sauvegarde Azure. Remarque : cette étiquette est dotée d’une dépendance par rapport aux étiquettes Storage et AzureActiveDirectory. |

Règle de trafic sortant | Non | Oui |

| AzureBotService | Service Azure Bot. | Les deux | Non | Oui |

| AzureCloud | Toutes les adresses IP publiques du centre de données. Inclut IPv6. | Les deux | Oui | Oui |

| AzureCognitiveSearch | Recherche Azure AI. Cette balise ou les adresses IP qu’elle couvre permettent d’accorder aux indexeurs un accès sécurisé à des sources de données. Pour plus d’informations sur les indexeurs, consultez la documentation de connexion de l’indexeur. Remarque : L’adresse IP du service de recherche n’est pas incluse dans la liste des plages d’adresses IP pour cette étiquette de service et doit également être ajoutée au pare-feu IP des sources de données. |

Trafic entrant | Non | Oui |

| AzureConnectors | Cette étiquette représente les adresses IP utilisées pour les connecteurs managés qui effectuent des rappels de webhook entrants vers le service Azure Logic Apps et des appels sortants vers leurs services respectifs, par exemple, Stockage Azure ou Azure Event Hubs. | Les deux | Oui | Oui |

| AzureContainerAppsService | Service Azure Container Apps | Les deux | Oui | Non |

| AzureContainerRegistry | Azure Container Registry. | Règle de trafic sortant | Oui | Oui |

| AzureCosmosDB | Azure Cosmos DB. | Règle de trafic sortant | Oui | Oui |

| AzureDatabricks | Azure Databricks. | Les deux | Non | Oui |

| AzureDataExplorerManagement | Gestion d’Azure Data Explorer. | Trafic entrant | Non | Oui |

| AzureDataLake | Azure Data Lake Storage Gen1. | Règle de trafic sortant | Non | Oui |

| AzureDeviceUpdate | Device Update pour IoT Hub. | Les deux | Non | Oui |

| AzureDevSpaces | Azure Dev Spaces. | Règle de trafic sortant | Non | Oui |

| AzureDevOps | Azure DevOps. | Trafic entrant | Oui | Oui |

| AzureDigitalTwins | Azure Digital Twins. Remarque : Cette étiquette et les adresses IP qu’elle couvre peuvent être utilisées pour restreindre l’accès aux points de terminaison configurés pour des routes d’événements. |

Trafic entrant | Non | Oui |

| AzureEventGrid | Azure Event Grid. | Les deux | Non | Oui |

| AzureFrontDoor.Frontend AzureFrontDoor.Backend AzureFrontDoor.FirstParty |

L’étiquette de service Frontend contient les adresses IP que les clients utilisent pour atteindre Front Door. Vous pouvez appliquer l’étiquette de service AzureFrontDoor.Frontend quand vous voulez contrôler le trafic sortant qui peut se connecter aux services derrière Azure Front Door. L’étiquette de service Backend contient la liste des adresses IP que Azure Front Door utilise pour accéder à vos origines. Vous pouvez appliquer cette étiquette de service quand vous configurez la sécurité pour vos origines. FirstParty est une balise spéciale réservée à un groupe sélectionné de services Microsoft hébergés sur Azure Front Door. | Les deux | Oui | Oui |

| AzureHealthcareAPIs | Les adresses IP couvertes par cette étiquette peuvent être utilisées pour restreindre l’accès à Azure Health Data Services. | Les deux | Non | Oui |

| AzureInformationProtection | Azure Information Protection. Remarque : cette étiquette est dotée d’une dépendance par rapport aux étiquettes AzureActiveDirectory, AzureFrontDoor.Frontend et AzureFrontDoor.FirstParty. |

Règle de trafic sortant | Non | Oui |

| AzureIoTHub | Azure IoT Hub. | Règle de trafic sortant | Oui | Oui |

| AzureKeyVault | Azure Key Vault. Remarque : cette étiquette est dotée d’une dépendance par rapport à l’étiquette AzureActiveDirectory. |

Règle de trafic sortant | Oui | Oui |

| AzureLoadBalancer | Équilibrage de charge de l’infrastructure Azure. Elle est translatée vers l’adresse IP virtuelle de l’hôte (168.63.129.16) d’où proviennent les sondes d’intégrité d’Azure. Cela comprend uniquement le trafic de sondes, et non le trafic réel vers votre ressource principale. Vous pouvez remplacer cette règle si vous n’utilisez pas l’équilibreur de charge Azure. | Les deux | Non | Non |

| AzureLoadTestingInstanceManagement | Cette étiquette de service est utilisée pour la connectivité entrante du service Test de charge Azure vers les instances de génération de charge injectées dans votre réseau virtuel dans le scénario de test de charge privé. Remarque : Cette étiquette est destinée à être utilisée dans le Pare-feu Azure, les groupes de sécurité réseau, les itinéraires définis par l’utilisateur et toutes les autres passerelles pour la connectivité entrante. |

Trafic entrant | Non | Oui |

| AzureMachineLearning | Azure Machine Learning. | Les deux | Non | Oui |

| AzureMachineLearningInference | Cette étiquette de service sert à restreindre l’entrée du réseau public dans les scénarios d’inférence managée par un réseau privé. | Trafic entrant | Non | Oui |

| AzureManagedGrafana | Un point de terminaison d’instance Azure Managed Grafana. | Règle de trafic sortant | Non | Oui |

| AzureMonitor | Métriques Log Analytics, Application Insights, AzMon et métriques personnalisées (points de terminaison GiG). Remarque : pour Log Analytics, l’étiquette Storage est également nécessaire. Si des agents Linux sont utilisés, l’étiquette GuestAndHybridManagement est également nécessaire. |

Règle de trafic sortant | Non | Oui |

| AzureOpenDatasets | Azure Open Datasets. Remarque : cette étiquette est dotée d’une dépendance par rapport aux étiquettes AzureFrontDoor.Frontend et Storage. |

Règle de trafic sortant | Non | Oui |

| AzurePlatformDNS | Service DNS de l’infrastructure de base (par défaut). Vous pouvez utiliser cette balise pour désactiver le DNS par défaut. Utilisez cette balise avec prudence. Nous vous recommandons de lire les considérations sur la plateforme Azure. Nous vous recommandons également d’effectuer des tests avant d’utiliser cette balise. |

Règle de trafic sortant | Non | Non |

| AzurePlatformIMDS | Azure Instance Metadata Service (IMDS), qui est un service d’infrastructure de base. Vous pouvez utiliser cette balise pour désactiver le point de terminaison IMDS par défaut. Utilisez cette balise avec prudence. Nous vous recommandons de lire les considérations sur la plateforme Azure. Nous vous recommandons également d’effectuer des tests avant d’utiliser cette balise. |

Règle de trafic sortant | Non | Non |

| AzurePlatformLKM | Gestionnaire de licences Windows ou service de gestion de clés. Vous pouvez utiliser cette balise pour désactiver les paramètres par défaut des licences. Utilisez cette balise avec prudence. Nous vous recommandons de lire les considérations sur la plateforme Azure. Nous vous recommandons également d’effectuer des tests avant d’utiliser cette balise. |

Règle de trafic sortant | Non | Non |

| AzureResourceManager | Azure Resource Manager. | Règle de trafic sortant | Non | Oui |

| AzureSentinel | Microsoft Sentinel. | Trafic entrant | Non | Oui |

| AzureSignalR | Azure SignalR. | Règle de trafic sortant | Non | Oui |

| AzureSiteRecovery | Azure Site Recovery. Remarque : cette étiquette est dotée d’une dépendance par rapport aux étiquettes AzureActiveDirectory, AzureKeyVault, EventHub, GuestAndHybridManagement et Storage. |

Règle de trafic sortant | Non | Oui |

| AzureSphere | Cette étiquette et les adresses IP qu’elle couvre peuvent être utilisées pour restreindre l’accès aux services de sécurité Azure Sphere. | Les deux | Non | Oui |

| AzureSpringCloud | Autoriser le trafic vers les applications hébergées dans Azure Spring Apps. | Règle de trafic sortant | Non | Oui |

| AzureStack | Services Azure Stack Bridge. Cette étiquette représente le point de terminaison de service Azure Stack Bridge par région. |

Règle de trafic sortant | Non | Oui |

| AzureTrafficManager | Adresses IP de sonde Azure Traffic Manager. Pour plus d’informations sur les adresses IP de sondage Traffic Manager, consultez les Questions fréquentes (FAQ) sur Azure Traffic Manager. |

Trafic entrant | Non | Oui |

| AzureUpdateDelivery | Pour accéder aux mises à jour de Windows. Remarque : cette étiquette permet d’accéder aux services de métadonnées Windows Update. Pour télécharger les mises à jour avec succès, vous devez également activer la balise de service AzureFrontDoor.FirstParty et configurer les règles de sécurité de trafic sortant avec le protocole et le port définis, comme suit :

|

Règle de trafic sortant | Non | Oui |

| AzureWebPubSub | AzureWebPubSub | Les deux | Oui | Oui |

| BatchNodeManagement | Trafic de gestion pour les déploiements dédiés d’Azure Batch. | Les deux | Oui | Oui |

| ChaosStudio | Azure Chaos Studio. Remarque : Si vous avez activé l’intégration d’Application Insights sur Chaos Agent, la balise AzureMonitor est également requise. |

Les deux | Non | Oui |

| CognitiveServicesFrontend | Les plages d'adresses pour le trafic des portails frontaux des services Azure AI. | Les deux | Non | Oui |

| CognitiveServicesManagement | Les plages d'adresses pour le trafic des services Azure AI. | Les deux | Non | Oui |

| DataFactory | Azure Data Factory | Les deux | Oui | Oui |

| DataFactoryManagement | Trafic de gestion pour Azure Data Factory. | Règle de trafic sortant | Non | Oui |

| Dynamics365ForMarketingEmail | Plages d’adresses pour le service de messagerie marketing de Dynamics 365. | Les deux | Oui | Oui |

| Dynamics365BusinessCentral | Cette étiquette et les adresses IP qu’elle couvre peuvent être utilisées pour restreindre l’accès de/à Dynamics 365 Business Central Services. | Les deux | Non | Oui |

| EOPExternalPublishedIPs | Cette étiquette représente les adresses IP utilisées pour le Centre de sécurité et de conformité PowerShell. Pour plus d'informations, consultez Se connecter au Centre de sécurité et de conformité PowerShell à l'aide du module EXO V2. | Les deux | Non | Oui |

| EventHub | Azure Event Hubs. | Règle de trafic sortant | Oui | Oui |

| GatewayManager | Trafic de gestion pour les déploiements dédiés à la passerelle VPN Azure et Application Gateway. | Trafic entrant | Non | Non |

| GuestAndHybridManagement | Azure Automation et Guest Configuration. | Règle de trafic sortant | Non | Oui |

| HDInsight | Azure HDInsight | Trafic entrant | Oui | Oui |

| Internet | Espace d’adresse IP qui se trouve en dehors du réseau virtuel et est accessible sur les réseaux Internet publics. La plage d’adresse inclut l’espace de l’adresse IP public d’Azure. |

Les deux | Non | Non |

| KustoAnalytics | Analyse Kusto. | Les deux | Non | Non |

| LogicApps | Logic Apps. | Les deux | Non | Oui |

| LogicAppsManagement | Trafic de gestion pour Logic Apps. | Trafic entrant | Non | Oui |

| Place de marché | Représente la suite complète des services « Expériences de la Place de marché commerciale » Azure. | Les deux | Non | Oui |

| M365ManagementActivityApi | L’API Activité de gestion Office 365 fournit des informations sur différentes actions et événements d’utilisateurs, d’administrateurs, de système et de stratégies des journaux d’activités Office 365 et Microsoft Entra. Les clients et partenaires peuvent utiliser ces informations pour créer ou améliorer des solutions de monitoring de la conformité, d’opérations et de sécurité existantes. Remarque : cette étiquette est dotée d’une dépendance par rapport à l’étiquette AzureActiveDirectory. |

Règle de trafic sortant | Oui | Oui |

| M365ManagementActivityApiWebhook | Des notifications sont envoyées au webhook configuré pour un abonnement lors de la mise à disposition de nouveau contenu. | Trafic entrant | Oui | Oui |

| MicrosoftAzureFluidRelay | Cette étiquette représente les adresses IP utilisées pour Azure Microsoft Fluid Relay Server. Remarque : cette balise est dotée d’une dépendance par rapport aux balises AzureFrontDoor.Frontend. | Règle de trafic sortant | Non | Oui |

| MicrosoftCloudAppSecurity | Applications Microsoft Defender pour le cloud. | Règle de trafic sortant | Non | Oui |

| MicrosoftContainerRegistry | Registre de conteneurs pour les images de conteneur Microsoft. Remarque : cette étiquette est dotée d’une dépendance par rapport à l’étiquette AzureFrontDoor.FirstParty. |

Règle de trafic sortant | Oui | Oui |

| MicrosoftDefenderForEndpoint | Microsoft Defender pour point de terminaison. Cette étiquette de service est disponible en préversion publique. Pour plus d’informations, consultez Intégration d’appareils à l’aide d’une connectivité simplifiée pour Microsoft Defender for Endpoint | Les deux | Non | Oui |

| MicrosoftPurviewPolicyDistribution | Cette balise doit être utilisée dans les règles de sécurité de trafic sortant pour une source de données (par exemple, Azure SQL MI) configurée avec un point de terminaison privé pour récupérer des stratégies de Microsoft Purview | Règle de trafic sortant | Non | Non |

| PowerBI | Services principaux de plateforme Power BI et points de terminaison d’API. Remarque : n’inclut pas de points de terminaison front-end pour le moment (par exemple, app.powerbi.com). L’accès aux points de terminaison front-end doit être fourni via une balise AzureCloud (sortante, HTTPS, peut être régionale). |

Les deux | Non | Oui |

| PowerPlatformInfra | Cette étiquette représente les adresses IP utilisées par l’infrastructure pour héberger les services Power Platform. | Les deux | Oui | Oui |

| PowerPlatformPlex | Cette étiquette représente les adresses IP utilisées par l’infrastructure pour héberger l’exécution de l’extension Power Platform pour le compte du client. | Les deux | Oui | Oui |

| PowerQueryOnline | Power Query en ligne. | Les deux | Non | Oui |

| Scuba | Connecteurs de données pour des produits de sécurité Microsoft (Sentinel, Defender, etc.). | Entrante | Non | Non |

| SerialConsole | Limiter l’accès aux comptes de stockage de diagnostics de démarrage uniquement à partir de l’étiquette de service Console série | Entrante | Non | Oui |

| ServiceBus | Trafic Azure Service Bus qui utilise le niveau de service Premium. | Règle de trafic sortant | Oui | Oui |

| ServiceFabric | Azure Service Fabric. Remarque : cette étiquette représente le point de terminaison du service Service Fabric pour le plan de contrôle par région. Ceci permet aux clients d’effectuer des opérations de gestion pour leurs clusters Service Fabric à partir de leur réseau virtuel. (Par exemple https:// westus.servicefabric.azure.com). |

Les deux | Non | Oui |

| Sql | Azure SQL Database, Azure Database pour MySQL, Azure Database pour PostgreSQL, Azure Database for MariaDB et Azure Synapse Analytics. Remarque : cette étiquette représente le service, mais pas des instances spécifiques du service. Par exemple, la balise représente le service Azure SQL Database, mais pas une base de données ou un serveur SQL spécifique. Cette balise ne s’applique pas à l’Instance gérée SQL. |

Règle de trafic sortant | Oui | Oui |

| SqlManagement | Trafic de gestion pour les déploiements dédiés de SQL. | Les deux | Non | Oui |

| Stockage | Stockage Azure. Remarque : cette étiquette représente le service, mais pas des instances spécifiques du service. Par exemple, la balise représente le service Azure Storage, mais pas un compte Azure Storage spécifique. |

Règle de trafic sortant | Oui | Oui |

| StorageSyncService | Service de synchronisation du stockage. | Les deux | Non | Oui |

| StorageMover | Storage Mover. | Sortant | Oui | Oui |

| WindowsAdminCenter | Autoriser le service principal du Centre d’administration Windows à communiquer avec l’installation des clients du Centre d’administration Windows. | Règle de trafic sortant | Non | Oui |

| WindowsVirtualDesktop | Azure Virtual Desktop (anciennement Microsoft Virtual Desktop). | Les deux | Non | Oui |

| VideoIndexer | Video Indexer. Utilisé pour permettre aux clients d’ouvrir leur groupe de sécurité réseau au service Video Indexer et de recevoir des rappels à leur service. | Les deux | Non | Oui |

| VirtualNetwork | L’espace d’adressage du réseau virtuel (toutes les plages d’adresses IP définies pour le réseau virtuel), tous les espaces d’adressage locaux connectés, les réseaux virtuels appairés ou connectés à une passerelle de réseau virtuel, l’adresse IP virtuelle de l’hôte et les préfixes d’adresse utilisés sur les routes définies par l’utilisateur. Cette balise peut également contenir des itinéraires par défaut. | Les deux | Non | N° |

Notes

Lorsque vous utilisez des balises de service avec le Pare-feu Azure, vous pouvez uniquement créer des règles de destination sur le trafic entrant et sortant. Les règles sources ne sont pas prises en charge. Pour plus d’informations, consultez la documentation Balises de service du Pare-feu Azure .

Les balises des services Azure indiquent les préfixes d’adresse du cloud spécifique utilisé. Par exemple, les plages IP sous-jacentes qui correspondent à la valeur de balise Sql sur le cloud public Azure sont différentes des plages sous-jacentes sur le cloud Microsoft Azure géré par 21Vianet.

Si vous implémentez un point de terminaison de service de réseau virtuel pour un service, par exemple Stockage Azure ou Azure SQL Database, Azure ajoute un itinéraire vers un sous-réseau de réseau virtuel pour le service. Les préfixes d’adresse de l’itinéraire sont les mêmes préfixes d’adresse ou plages CIDR que pour la balise de service correspondante.

Étiquettes prises en charge dans le modèle de déploiement classique

Le modèle de déploiement classique (antérieur à Azure Resource Manager) prend en charge un petit sous-ensemble des étiquettes répertoriées dans le tableau précédent. Les étiquettes dans le modèle de déploiement classique sont orthographiées différemment, comme indiqué dans le tableau suivant :

| Étiquette Resource Manager | Étiquette correspondante dans le modèle de déploiement classique |

|---|---|

| AzureLoadBalancer | AZURE_LOADBALANCER |

| Internet | INTERNET |

| VirtualNetwork | VIRTUAL_NETWORK |

Balises non prises en charge pour les itinéraires définis par l’utilisateur (UDR)

Voici une liste d’étiquettes qui ne sont actuellement pas prises en charge pour une utilisation avec des itinéraires définis par l’utilisateur (UDR).

AzurePlatformDNS

AzurePlatformIMDS

AzurePlatformLKM

VirtualNetwork

AzureLoadBalancer

Internet

Balises de service locales

Vous pouvez obtenir la balise de service et les informations de plage actuelles à inclure dans le cadre de vos configurations du pare-feu local. Ces informations forment la liste actuelle des plages d’adresses IP qui correspondent à chaque balise de service. Vous pouvez obtenir les informations par programmation ou par le biais d’un téléchargement de fichier JSON, comme décrit dans les sections suivantes.

Utiliser l’API Service Tag Discovery

Vous pouvez récupérer par programmation la liste actuelle des balises de service ainsi que les informations relatives aux plages d’adresses IP :

Par exemple, pour récupérer tous les préfixes de l’étiquette de service Stockage, vous pouvez utiliser les applets de commande PowerShell suivantes :

$serviceTags = Get-AzNetworkServiceTag -Location eastus2

$storage = $serviceTags.Values | Where-Object { $_.Name -eq "Storage" }

$storage.Properties.AddressPrefixes

Notes

- Les données d’API représentent les étiquettes qui peuvent être utilisées avec les règles de groupe de sécurité réseau dans votre région. Utilisez les données d’API comme source de vérité pour les étiquettes de service disponibles, car elles peuvent être différentes du fichier téléchargeable JSON.

- La propagation des nouvelles données d’étiquette de service dans les résultats de l’API de toutes les régions Azure prend jusqu’à 4 semaines. En raison de ce processus, les résultats de vos données d’API peuvent ne pas être synchronisés avec le fichier JSON téléchargeable, car les données d’API représentent un sous-ensemble des étiquettes actuellement contenues dans le fichier JSON téléchargeable.

- Vous devez être authentifié et disposer d’un rôle avec des autorisations de lecture pour votre abonnement actuel.

Détection de balises de service à l’aide de fichiers JSON téléchargeables

Vous pouvez télécharger des fichiers JSON qui contiennent la liste actuelle des balises de service avec les informations relatives aux plages d’adresses IP. Ces listes sont mises à jour et publiées chaque semaine. Les emplacements de chaque Cloud sont :

Les plages d’adresses IP de ces fichiers sont en notation CIDR.

Les étiquettes AzureCloud suivantes n’ont pas de noms régionaux formatés selon le schéma normal :

AzureCloud.centralfrance (FranceCentral)

AzureCloud.southfrance (FranceSouth)

AzureCloud.germanywc (GermanyWestCentral)

AzureCloud.germanyn (GermanyNorth)

AzureCloud.norwaye (NorwayEast)

AzureCloud.norwayw (NorwayWest)

AzureCloud.switzerlandn (SwitzerlandNorth)

AzureCloud.switzerlandw (SwitzerlandWest)

AzureCloud.usstagee (EastUSSTG)

AzureCloud.usstagec (SouthCentralUSSTG)

AzureCloud.brazilse (BrazilSoutheast)

Conseil

Vous pouvez détecter les mises à jour d’une publication à l’autre en notant les valeurs changeNumber augmentées dans le fichier JSON. Chaque sous-section (par exemple, Storage.WestUS) a sa propre valeur changeNumber qui est incrémentée au fur et à mesure que des modifications sont effectuées. Le niveau supérieur de la valeur changeNumber du fichier est incrémenté lorsque l’une des sous-sections est modifiée.

Pour obtenir des exemples d’analyse des informations de balise de service (par exemple, obtenir toutes les plages d’adresses pour le stockage dans la région WestUS), reportez-vous à la documentation relative à l’API Service Tag Discovery PowerShell.

Lorsque de nouvelles adresses IP sont ajoutées aux étiquettes de service, elles ne sont pas utilisées dans Azure pendant au moins une semaine. Cela vous donne le temps de mettre à jour les systèmes qui peuvent avoir besoin d’effectuer le suivi des adresses IP associées aux balises de service.

Étapes suivantes

- Découvrez comment créer des groupes de sécurité réseau.