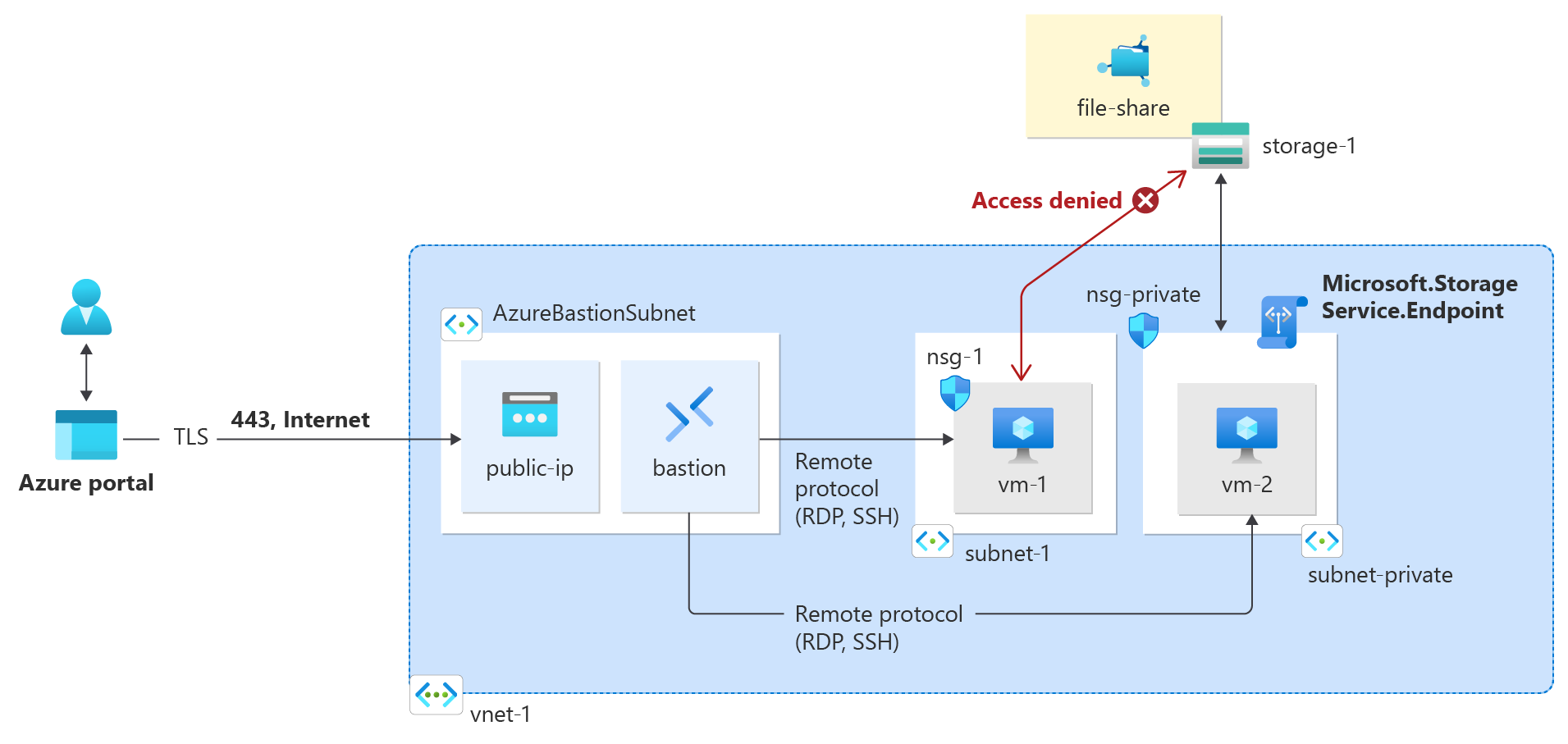

Tutoriel : Restreindre l’accès réseau aux ressources PaaS avec des points de terminaison de service de réseau virtuel en utilisant le portail Azure

Les points de terminaison de service de réseau virtuel permettent de restreindre l’accès réseau à certaines ressources du service Azure en n’autorisant leur accès qu’à partir d’un sous-réseau du réseau virtuel. Vous pouvez également supprimer l’accès Internet aux ressources. Les points de terminaison de service fournissent une connexion directe entre votre réseau virtuel et les services Azure pris en charge, ce qui vous permet d’utiliser l’espace d’adressage privé de votre réseau virtuel pour accéder aux services Azure. Le trafic destiné aux ressources Azure via les points de terminaison de service reste toujours sur le serveur principal de Microsoft Azure.

Dans ce tutoriel, vous allez apprendre à :

- Créer un réseau virtuel avec un sous-réseau

- Ajouter un sous-réseau et activer un point de terminaison de service

- Créer une ressource Azure et autoriser l’accès réseau à cette ressource uniquement à partir d’un sous-réseau

- Déployer une machine virtuelle sur chaque sous-réseau

- Vérifier l’accès à une ressource à partir d’un sous-réseau

- Vérifier que l’accès à une ressource est refusé à partir d’un sous-réseau et d’Internet

Ce tutoriel utilise le portail Azure. Vous pouvez également le suivre avec l’interface Azure CLI ou PowerShell.

Prérequis

- Compte Azure avec un abonnement actif. Créez-en un gratuitement.

Connexion à Azure

Connectez-vous au portail Azure.

Créer un réseau virtuel et un hôte Azure Bastion

La procédure suivante crée un réseau virtuel avec un sous-réseau de ressources, un sous-réseau Azure Bastion et un hôte Bastion :

Dans le portail, recherchez et sélectionnez Réseaux virtuels.

Dans la page Réseaux virtuels, sélectionnez + Créer.

Sous l’onglet Général de la page Créer un réseau virtuel, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. Resource group Sélectionnez Créer nouveau. Entrez test-rg comme nom. Sélectionnez OK. Détails de l’instance Nom Entrez vnet-1. Région Sélectionnez USA Est.

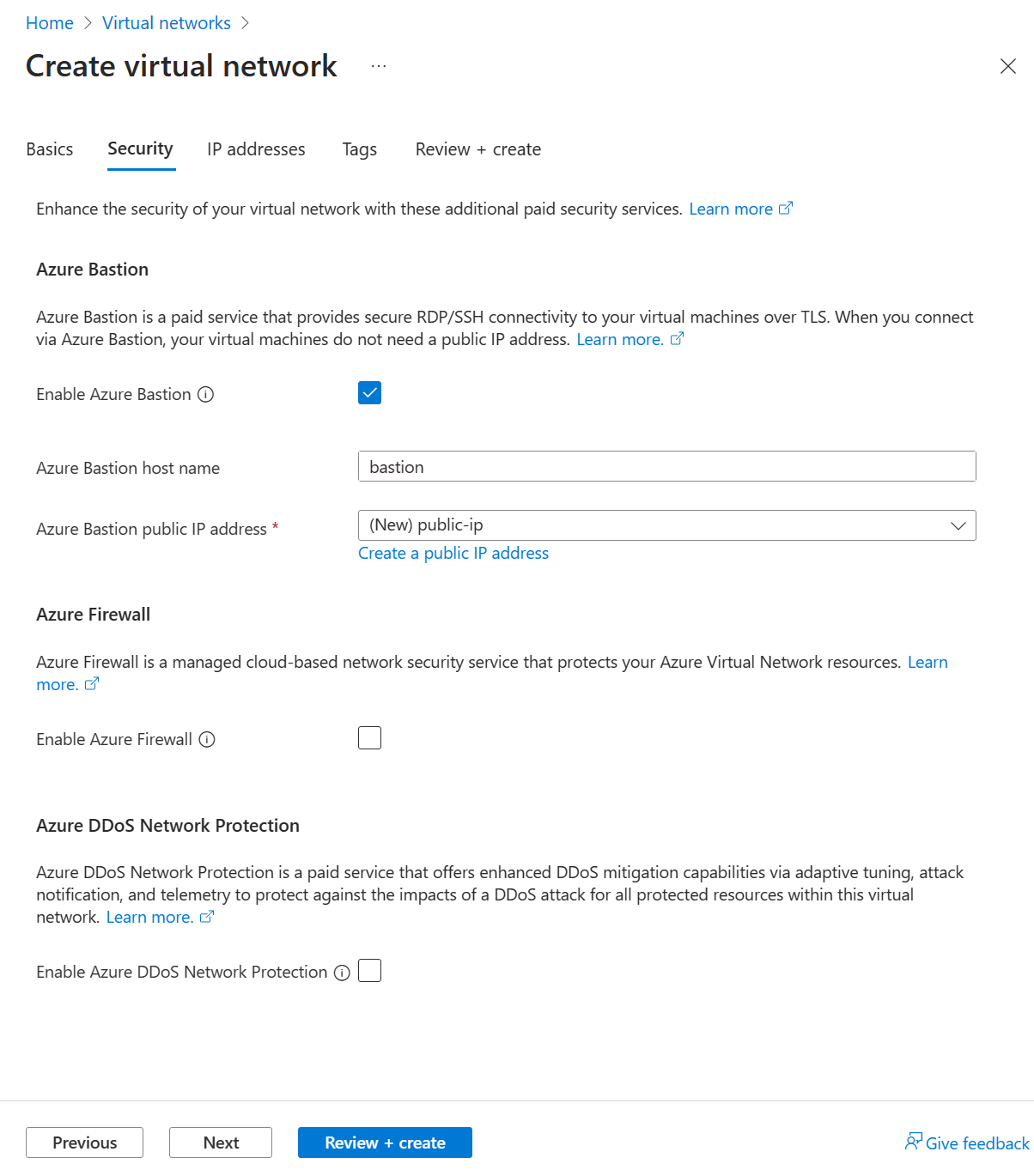

Sélectionnez Suivant pour passer à l’onglet Sécurité.

Dans la section Azure Bastion, sélectionnez Activer Bastion.

Bastion utilise votre navigateur pour se connecter aux machines virtuelles de votre réseau virtuel via le protocole SSH (Secure Shell) ou le protocole RDP (Remote Desktop Protocol) à l’aide de leurs adresses IP privées. Les machines virtuelles ne requièrent pas d’adresse IP publique, de logiciel client ou de configuration spéciale. Pour plus d’informations, consultez Présentation d’Azure Bastion.

Remarque

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d’un tutoriel ou d’un test, nous vous recommandons de supprimer cette ressource après l’avoir utilisée.

Dans Azure Bastion, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Nom d’hôte Azure Bastion Entrez bastion. Adresse IP publique Azure Bastion Sélectionnez Créer une adresse IP publique. Saisissez public-ip-bastion dans le champ Nom. Sélectionnez OK.

Sélectionnez Suivant pour passer à l’onglet Adresses IP.

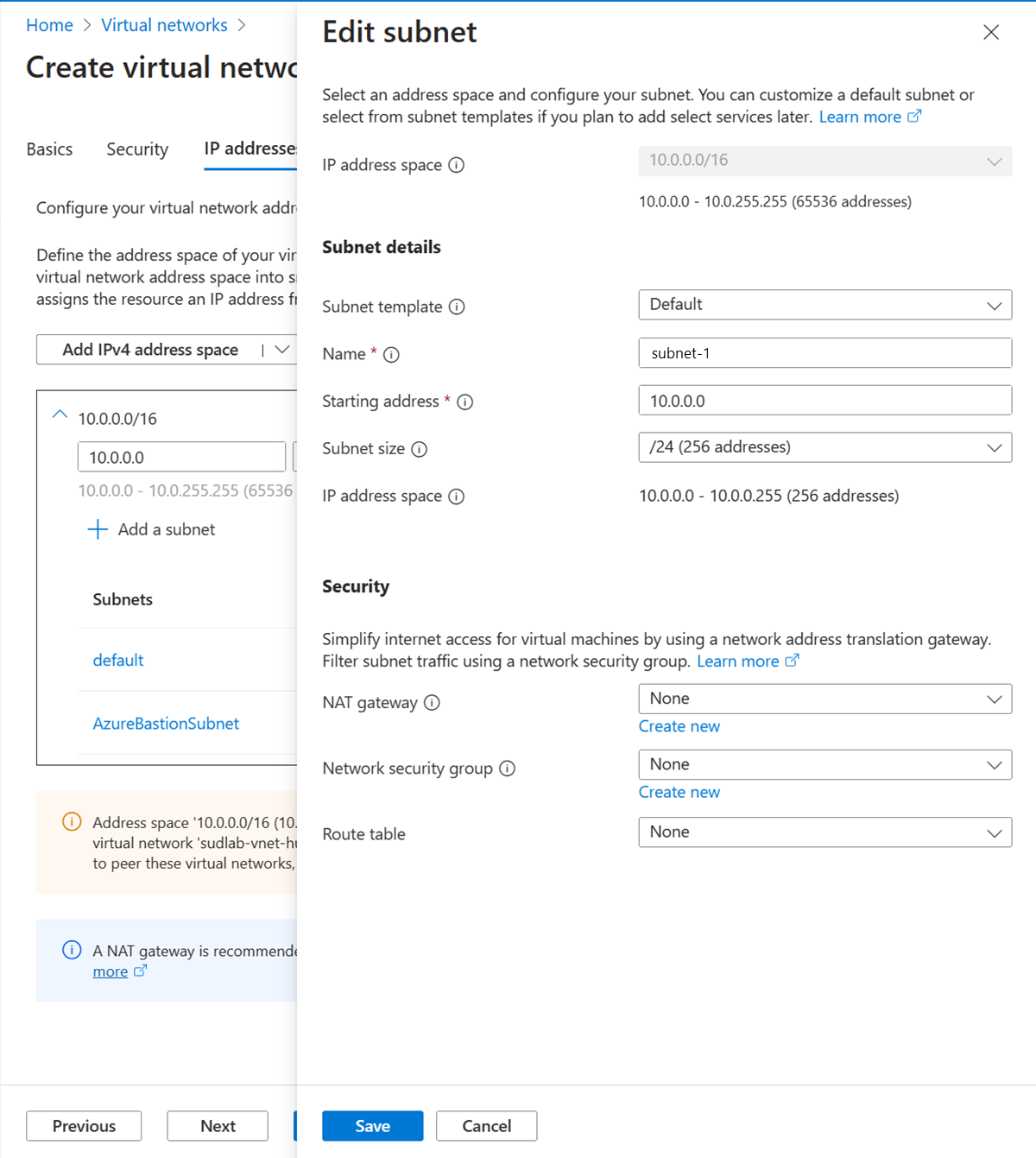

Dans la zone Espace d’adressage de Sous-réseaux, sélectionnez le sous-réseau par défaut.

Dans Modifier le sous-réseau, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du sous-réseau Modèle de sous-réseau Conservez la valeur par défaut de Valeur par défaut. Nom Entrez subnet-1. Adresse de début Laissez la valeur par défaut sur 10.0.0.0. Taille du sous-réseau Conservez la valeur par défaut /24 (256 adresses).

Sélectionnez Enregistrer.

Sélectionnez Vérifier + créer en bas de la fenêtre. Quand la validation réussit, sélectionnez Créer.

Activer un point de terminaison de service

Les points de terminaison de service sont activés par service, par sous-réseau.

Dans la zone de recherche en haut de la page du portail, recherchez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Dans Réseaux virtuels, sélectionnez vnet-1.

Dans la section Paramètres de vnet-1, sélectionnez Sous-réseaux.

Sélectionnez + Sous-réseau.

Sur la page Ajouter un sous-réseau, saisissez ou sélectionnez les informations suivantes :

Paramètre Valeur Nom subnet-private Plage d’adresses de sous-réseau Laissez la valeur par défaut 10.0.2.0/24. POINTS FINAUX DE SERVICE Services Sélectionnez Microsoft.Storage Cliquez sur Enregistrer.

Attention

Avant d’activer un point de terminaison de service pour un sous-réseau existant qui contient des ressources, consultez Modifier les paramètres de sous-réseau.

Restreindre l’accès réseau d’un sous-réseau

Par défaut, toutes les instances de machines virtuelles d’un sous-réseau peuvent communiquer avec l’ensemble des ressources. Vous pouvez limiter les communications vers et à partir de toutes les ressources d’un sous-réseau par la création d’un groupe de sécurité réseau et l’association au sous-réseau.

Dans la zone de recherche en haut de la page du portail, recherchez Groupe de sécurité réseau. Dans les résultats de la recherche, sélectionnez Groupe de sécurité réseau.

Dans Groupes de sécurité réseau, sélectionnez + Créer.

Dans l'onglet Général de Créer un groupe de sécurité réseau, saisissez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. Resource group Sélectionnez test-rg. Détails de l’instance Nom Entrez nsg-storage. Région Sélectionnez USA Est. Sélectionnez Vérifier + créer, puis sélectionnez Créer.

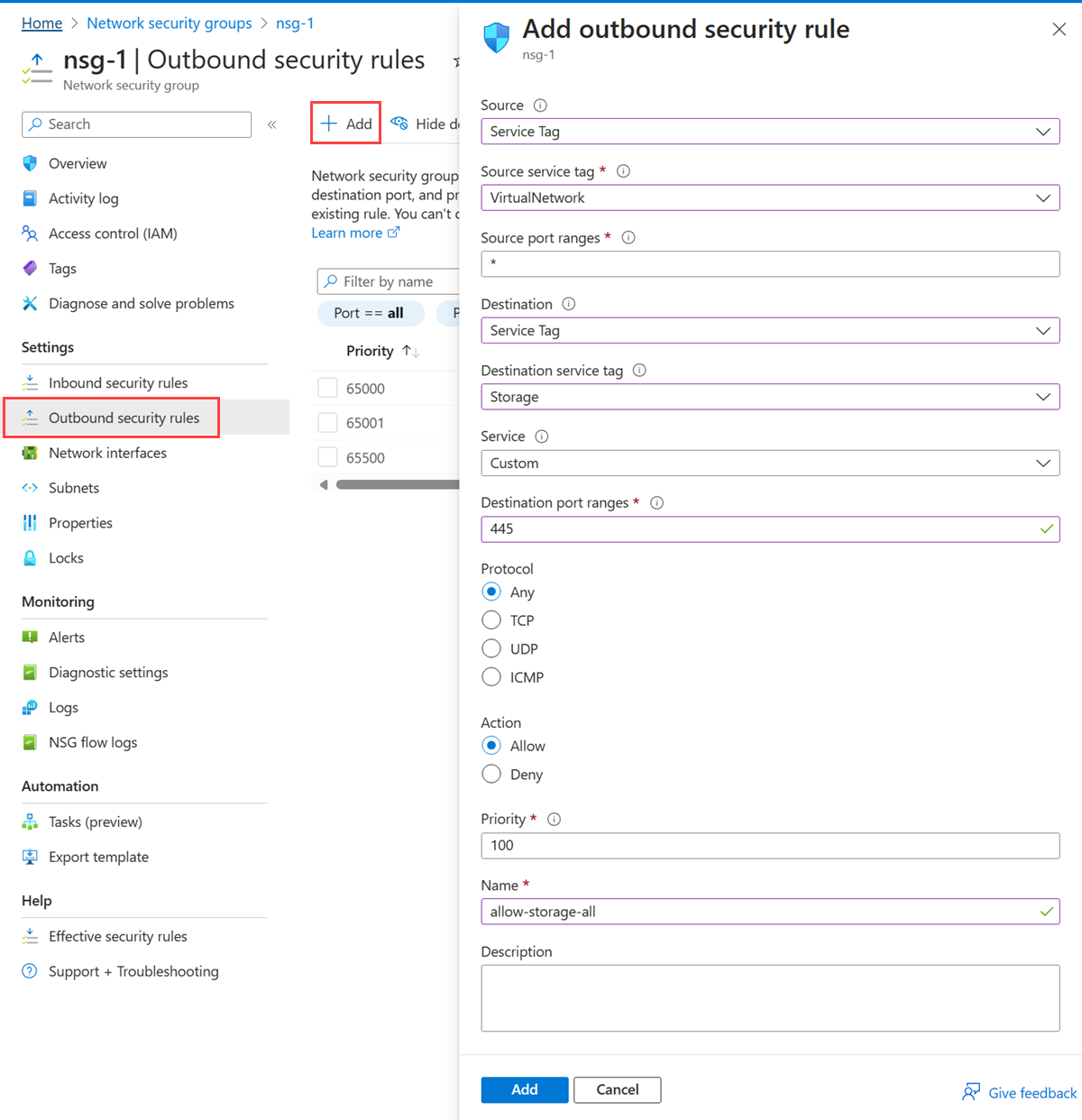

Créer des règles NSG sortantes

Dans la zone de recherche en haut de la page du portail, recherchez Groupe de sécurité réseau. Dans les résultats de la recherche, sélectionnez Groupe de sécurité réseau.

Sélectionnez nsg-storage.

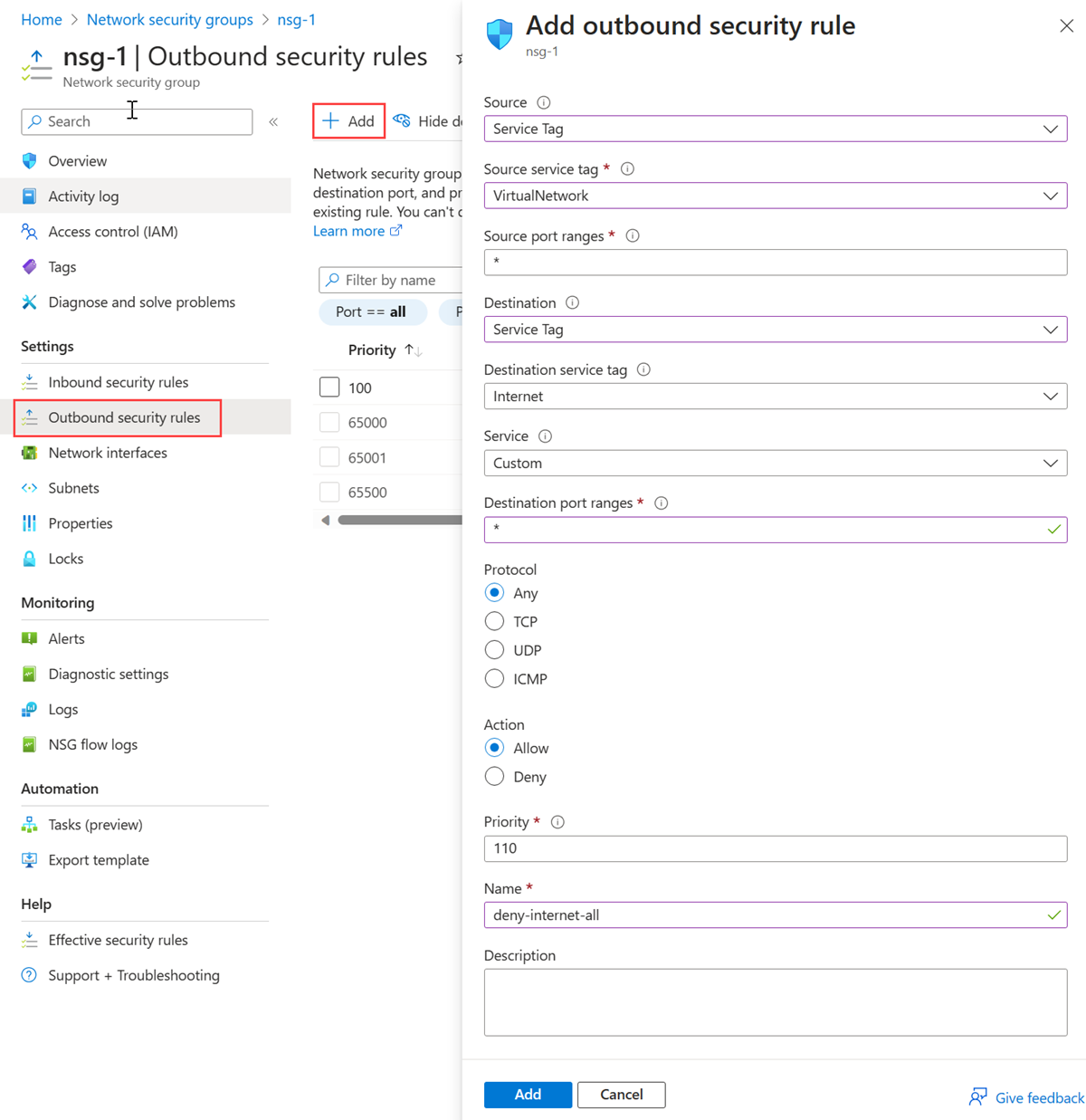

Sous Paramètres, sélectionnez Règles de sécurité de trafic sortant.

Sélectionnez Ajouter.

Créer une règle qui autorise les communications sortantes vers le service Stockage Azure. Saisissez ou sélectionnez les informations suivantes dans Ajouter une règle de sécurité sortante :

Paramètre Valeur Source Sélectionnez Balise du service. Balise du service source Sélectionnez VirtualNetwork. Source port ranges Conservez la valeur par défaut *. Destination Sélectionnez Balise du service. Identification de destination Sélectionnez Stockage. Service Laissez par défaut Custom. Plages de ports de destination Entrez 445. Le protocole SMB est utilisé pour se connecter à un partage de fichiers créé à une étape ultérieure. Protocol sélectionnez N'importe laquelle. Action Sélectionnez Autoriser. Priorité Conservez la valeur par défaut 100. Nom Entrez allow-storage-all.

Sélectionnez Ajouter.

Créer une règle de sécurité de trafic sortant qui refuse les communications vers Internet. Cette règle qui permet la communication Internet sortante se substitue à une règle par défaut dans tous les groupes de sécurité réseau. Effectuez les étapes précédentes avec les valeurs suivantes dans Ajouter une règle de sécurité sortante :

Paramètre Valeur Source Sélectionnez Balise du service. Balise du service source Sélectionnez VirtualNetwork. Source port ranges Conservez la valeur par défaut *. Destination Sélectionnez Balise du service. Identification de destination Sélectionnez Internet. Service Laissez par défaut Custom. Plages de ports de destination Entrez *. Protocol sélectionnez N'importe laquelle. Action Sélectionner Rejeter. Priority Laissez la valeur par défaut 110. Nom Entrez deny-internet-all.

Sélectionnez Ajouter.

Associer le groupe de sécurité réseau à un sous-réseau

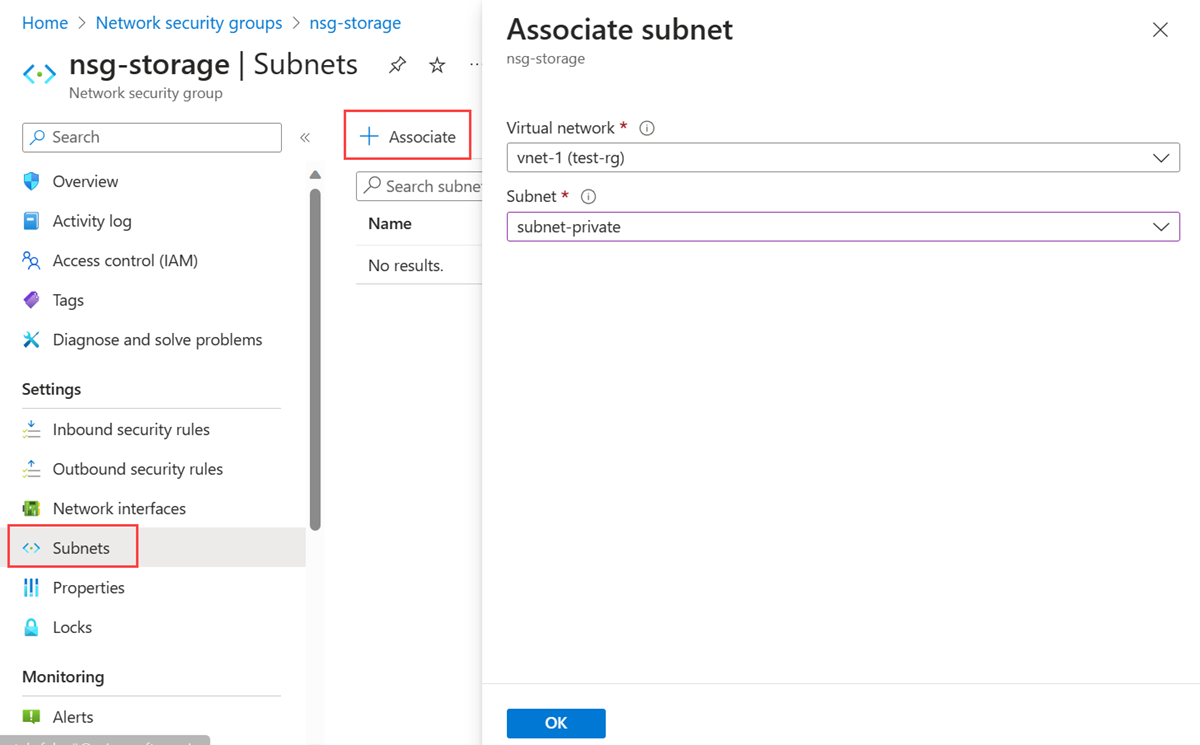

Dans la zone de recherche en haut de la page du portail, recherchez Groupe de sécurité réseau. Dans les résultats de la recherche, sélectionnez Groupe de sécurité réseau.

Sélectionnez nsg-storage.

Sélectionnez Sous-réseaux dans Paramètres.

Sélectionnez + Associer.

Dans Associer un sous-réseau, sélectionnez vnet-1 dans Réseau virtuel. Sélectionnez sous-réseau privé dans Sous-réseau.

Cliquez sur OK.

Restreindre l’accès réseau à une ressource

Les étapes requises pour restreindre l'accès réseau aux ressources créées via les services Azure, qui sont activés pour les points de terminaison de service, varient selon les services. Pour connaître les étapes à suivre, consultez la documentation relative à chacun des services. La suite de ce tutoriel comprend des étapes permettant de restreindre, par exemple, l’accès réseau pour un compte Stockage Azure.

Créez un compte de stockage.

Créez un compte Stockage Azure pour les étapes de cet article. Si vous avez déjà un compte de stockage, vous pouvez l’utiliser.

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Général de la page Créer un compte de stockage, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement Azure. Groupe de ressources Sélectionnez test-rg. Détails de l’instance Nom du compte de stockage Entrez storage1. Si le nom n’est pas disponible, entrez un nom unique. Emplacement Sélectionnez (États-Unis) USA Est 2. Performances Conservez la valeur par défaut Standard. Redondance Sélectionner Stockage localement redondant (LRS) Sélectionnez Révision.

Cliquez sur Créer.

Créer un partage de fichiers dans le compte de stockage

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

Dans Comptes de stockage, sélectionnez le compte de stockage que vous avez créé à l'étape précédente.

Sous Stockage des données, sélectionnez Partages de fichiers.

Sélectionner +Partage de fichiers.

Saisissez ou sélectionnez les informations suivantes dans Nouveau partage de fichiers :

Paramètre Valeur Nom Entrez partage de fichiers. Niveau Laissez la valeur par défaut Transaction optimisée. Sélectionnez Suivant : Sauvegarde.

Désélectionnez Activer la sauvegarde.

Sélectionnez Vérifier + créer, puis sélectionnez Créer.

Restreindre l’accès réseau à un sous-réseau

Par défaut, les comptes de stockage acceptent les connexions réseau provenant des clients de n’importe quel réseau, y compris Internet. Vous pouvez restreindre l'accès au réseau à partir d'Internet et de tous les autres sous-réseaux de tous les réseaux virtuels (à l'exception du sous-réseau privé de sous-réseau du réseau virtuel vnet-1.)

Pour limiter l’accès réseau à un sous-réseau :

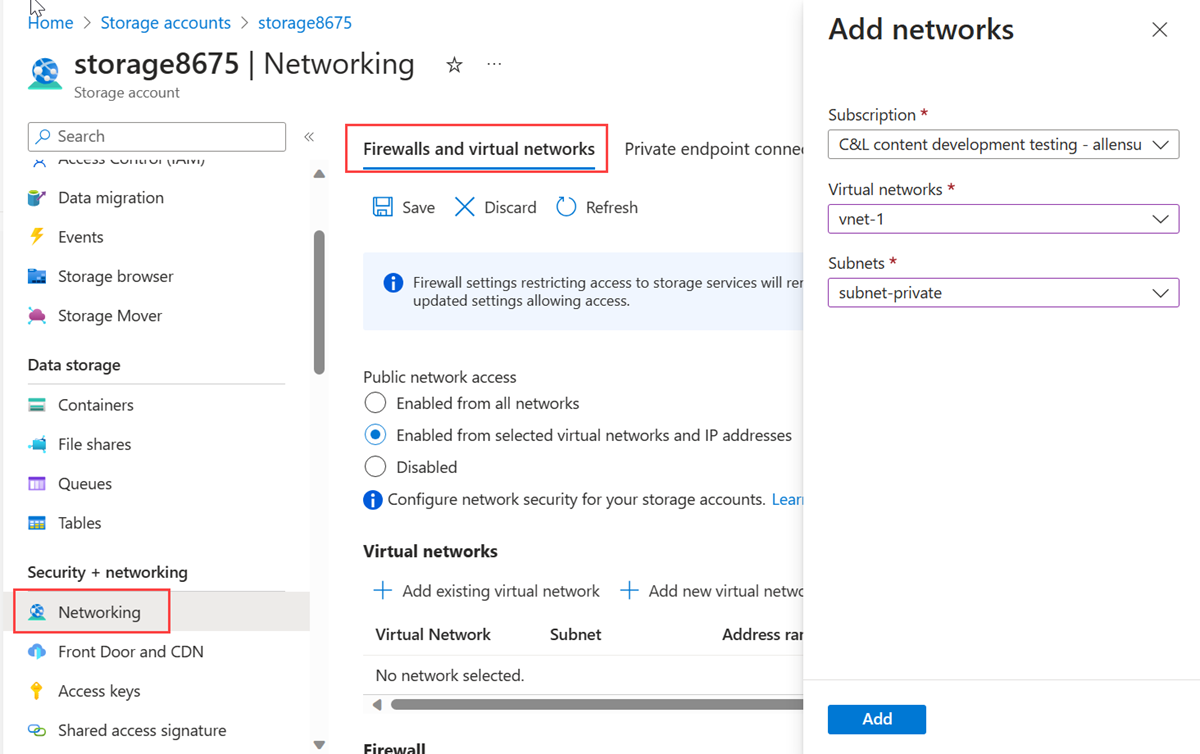

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

Sélectionnez votre compte de stockage.

Dans Sécurité et mise en réseau, sélectionnez Mise en réseau.

Dans l'onglet Pare-feu et réseaux virtuels, sélectionnez Activé à partir des réseaux virtuels et des adresses IP sélectionnés dans Accès au réseau public.

Sous Réseaux virtuels, sélectionnez + Ajouter un réseau virtuel existant.

Dans Ajouter des réseaux, saisissez ou sélectionnez les informations suivantes :

Paramètre Valeur Abonnement Sélectionnez votre abonnement. Réseaux virtuels Sélectionnez vnet-1. Sous-réseaux Sélectionnez subnet-private.

Sélectionnez Ajouter.

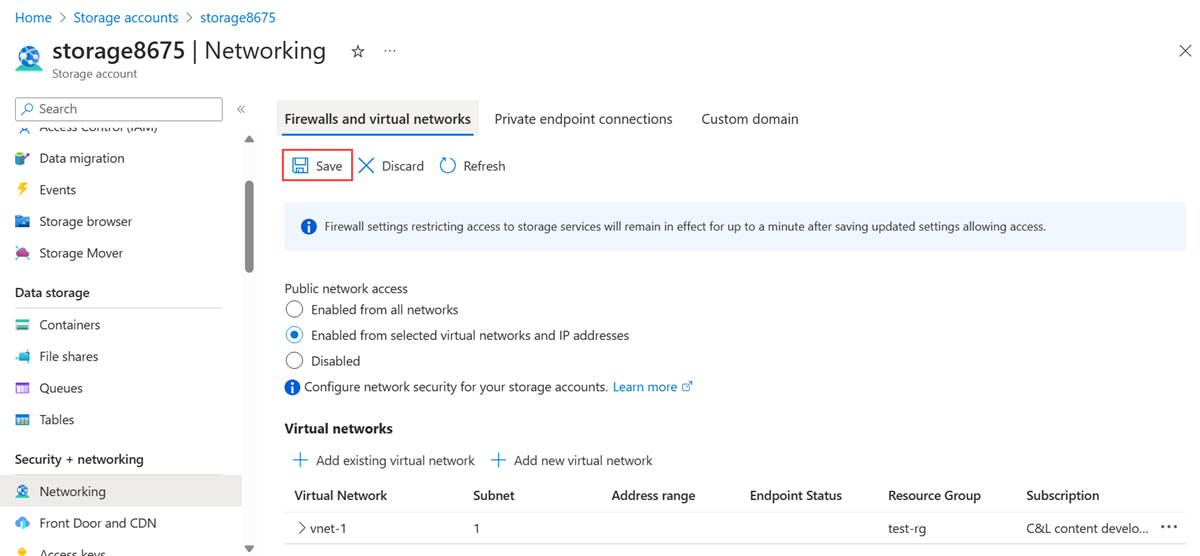

Sélectionnez Enregistrer pour enregistrer les configurations de réseau virtuel.

Créer des machines virtuelles

Pour tester l'accès réseau à un compte de stockage, déployez une machine virtuelle sur chaque sous-réseau.

Créer une machine virtuelle de test

La procédure suivante crée une machines virtuelles de test (VM) nommée vm-1 dans le réseau virtuel.

Dans le portail, recherchez et sélectionnez Machines virtuelles.

Dans Machines virtuelles, sélectionnez + Créer, puis Machine virtuelle Azure.

Sous l’onglet Général de la page Créer une machine virtuelle, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. Resource group Sélectionnez test-rg. Détails de l’instance Nom de la machine virtuelle Entrez vm-1. Région Sélectionnez USA Est. Options de disponibilité Sélectionnez Aucune redondance d’infrastructure requise. Type de sécurité Conservez la valeur par défaut Standard. Image Sélectionnez Windows Server 2022 Datacenter - x64 Gen2. Architecture de machine virtuelle Laissez la valeur par défaut x64. Taille Sélectionnez une taille. Compte administrateur Type d'authentification Sélectionnez Mot de passe. Nom d’utilisateur entrez azureuser. Mot de passe Entrez un mot de passe. Confirmer le mot de passe Entrez de nouveau le mot de passe. Règles des ports d’entrée Aucun port d’entrée public Sélectionnez Aucun. Sélectionnez l’onglet Réseau en haut de la page.

Entrez ou sélectionnez les informations suivantes sous l’onglet Réseau :

Paramètre Valeur Interface réseau Réseau virtuel Sélectionnez vnet-1. Subnet Sélectionnez subnet-1 (10.0.0.0/24). Adresse IP publique Sélectionnez Aucun. Groupe de sécurité réseau de la carte réseau Sélectionnez Avancé. Configurer un groupe de sécurité réseau Sélectionnez Créer nouveau. Entrez nsg-1 pour le nom. Pour le reste, laissez les valeurs par défaut et sélectionnez OK. Pour les autres paramètres, laissez les valeurs par défaut, puis sélectionnez Vérifier + créer.

Passez en revue les paramètres, puis sélectionnez Créer.

Notes

Les machines virtuelles d’un réseau virtuel avec un hôte bastion n’ont pas besoin d’adresses IP publiques. Bastion fournit l’adresse IP publique et les machines virtuelles utilisent des adresses IP privées pour communiquer au sein du réseau. Vous pouvez supprimer les adresses IP publiques des machines virtuelles des réseaux virtuels hébergés par bastion. Pour plus d’informations, consultez Dissocier une adresse IP publique d’une machine virtuelle Azure.

Remarque

Azure fournit une adresse IP d’accès sortant par défaut pour les machines virtuelles qui n’ont pas d’adresse IP publique ou qui se trouvent dans le pool de back-ends d’un équilibreur de charge Azure de base interne. Le mécanisme d’adresse IP d’accès sortant par défaut fournit une adresse IP sortante qui n’est pas configurable.

L’adresse IP de l’accès sortant par défaut est désactivée quand l’un des événements suivants se produit :

- Une adresse IP publique est affectée à la machine virtuelle.

- La machine virtuelle est placée dans le pool principal d’un équilibreur de charge standard, avec ou sans règles de trafic sortant.

- Une ressource Azure NAT Gateway est attribuée au sous-réseau de la machine virtuelle.

Les machines virtuelles que vous avez créées, au moyen de groupes de machines virtuelles identiques en mode d’orchestration flexible, n’ont pas d’accès sortant par défaut.

Pour plus d’informations sur les connexions sortantes dans Azure, consultez Accès sortant par défaut dans Azure et Utiliser SNAT (Source Network Address Translation) pour les connexions sortantes.

Créer la deuxième machine virtuelle

Répétez les étapes de la section précédente pour créer une deuxième machine virtuelle. Remplacez les valeurs suivantes dans Créer une machine virtuelle :

Paramètre Value Nom de la machine virtuelle Entrez vm-private. Subnet Sélectionnez subnet-private. Adresse IP publique Sélectionnez Aucun. Groupe de sécurité réseau de la carte réseau Sélectionnez Aucun. Avertissement

Ne passez à l’étape suivante que lorsque le déploiement sera terminé.

Vérifier l’accès au compte de stockage

La machine virtuelle que vous avez créée précédemment et qui est affectée au sous-réseau privé sous-réseau est utilisée pour confirmer l'accès au compte de stockage. La machine virtuelle que vous avez créée dans la section précédente et qui est affectée au sous-réseau subnet-1 est utilisée pour confirmer que l'accès au compte de stockage est bloqué.

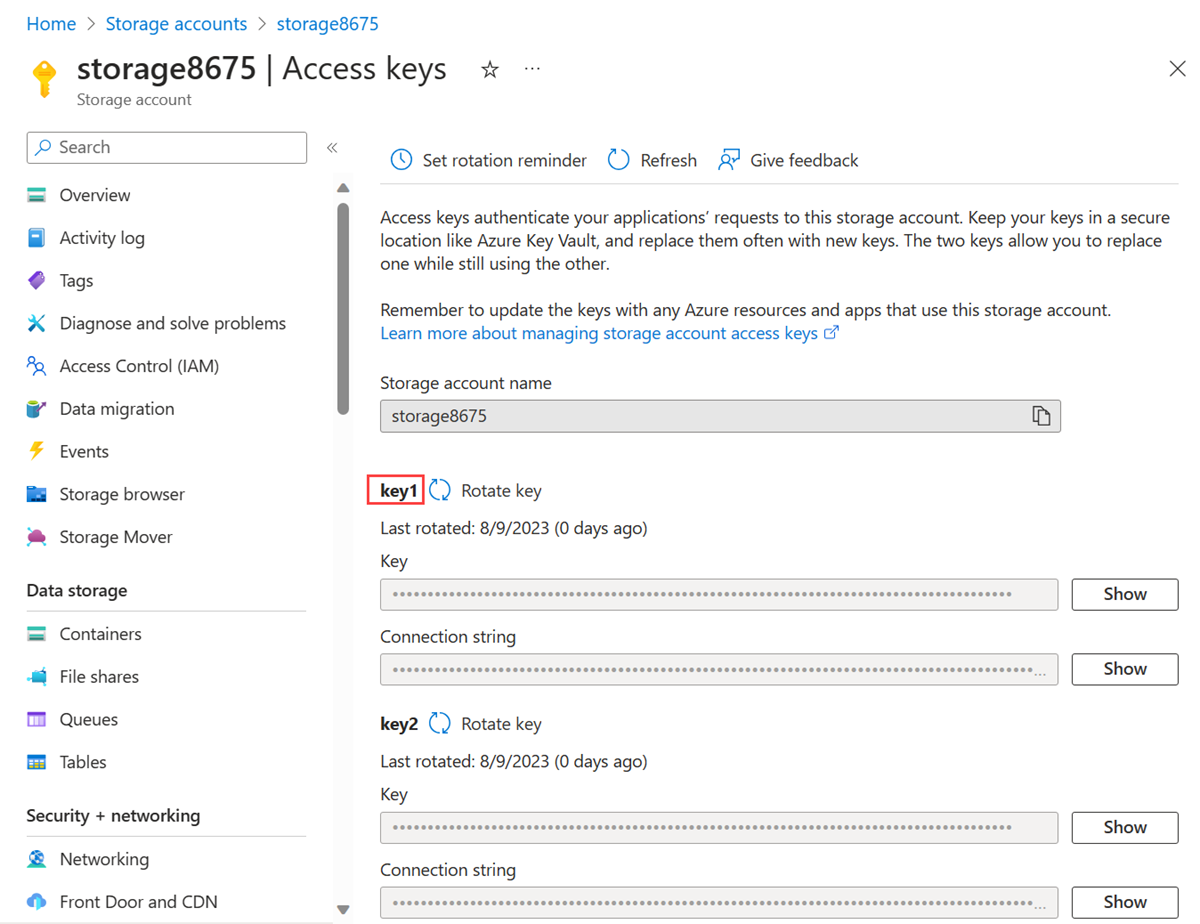

Obtenir la clé d'accès au compte de stockage

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

Dans Comptes de stockage, sélectionnez votre compte de stockage.

Dans Sécurité + mise en réseau, sélectionnez Clés d'accès.

Copiez la valeur de key1. Vous devrez peut-être sélectionner le bouton Afficher pour afficher la clé.

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez vm-private.

Dans Bastion dans Opérations.

Entrez le nom d'utilisateur et le mot de passe que vous avez spécifiés lors de la création de la machine virtuelle. Sélectionnez Se connecter.

Ouvrez Windows PowerShell. Utilisez le script suivant pour mapper le partage de fichiers Azure sur le lecteur Z.

Remplacez

<storage-account-key>par la clé que vous avez copiée à l'étape précédente.Remplacez

<storage-account-name>par le nom de votre compte de stockage. Dans cet exemple, il s'agit de storage8675.

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapPowerShell retourne un résultat semblable à l’exemple suivant :

Name Used (GB) Free (GB) Provider Root ---- --------- --------- -------- ---- Z FileSystem \\storage8675.file.core.windows.net\f...Le partage de fichiers Azure est correctement mappé au lecteur Z.

Fermez la connexion Bastion à vm-private.

Vérifier que l’accès au compte de stockage est refusé

À partir de vm-1

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez vm-1.

Dans Bastion dans Opérations.

Entrez le nom d'utilisateur et le mot de passe que vous avez spécifiés lors de la création de la machine virtuelle. Sélectionnez Se connecter.

Répétez la commande précédente pour tenter de mapper le lecteur au partage de fichiers dans le compte de stockage. Vous devrez peut-être recopier la clé d'accès au compte de stockage pour cette procédure :

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapVous devriez obtenir le message d’erreur suivant :

New-PSDrive : Access is denied At line:1 char:5 + New-PSDrive @map + ~~~~~~~~~~~~~~~~ + CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception + FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommandFermez la connexion Bastion à vm-1.

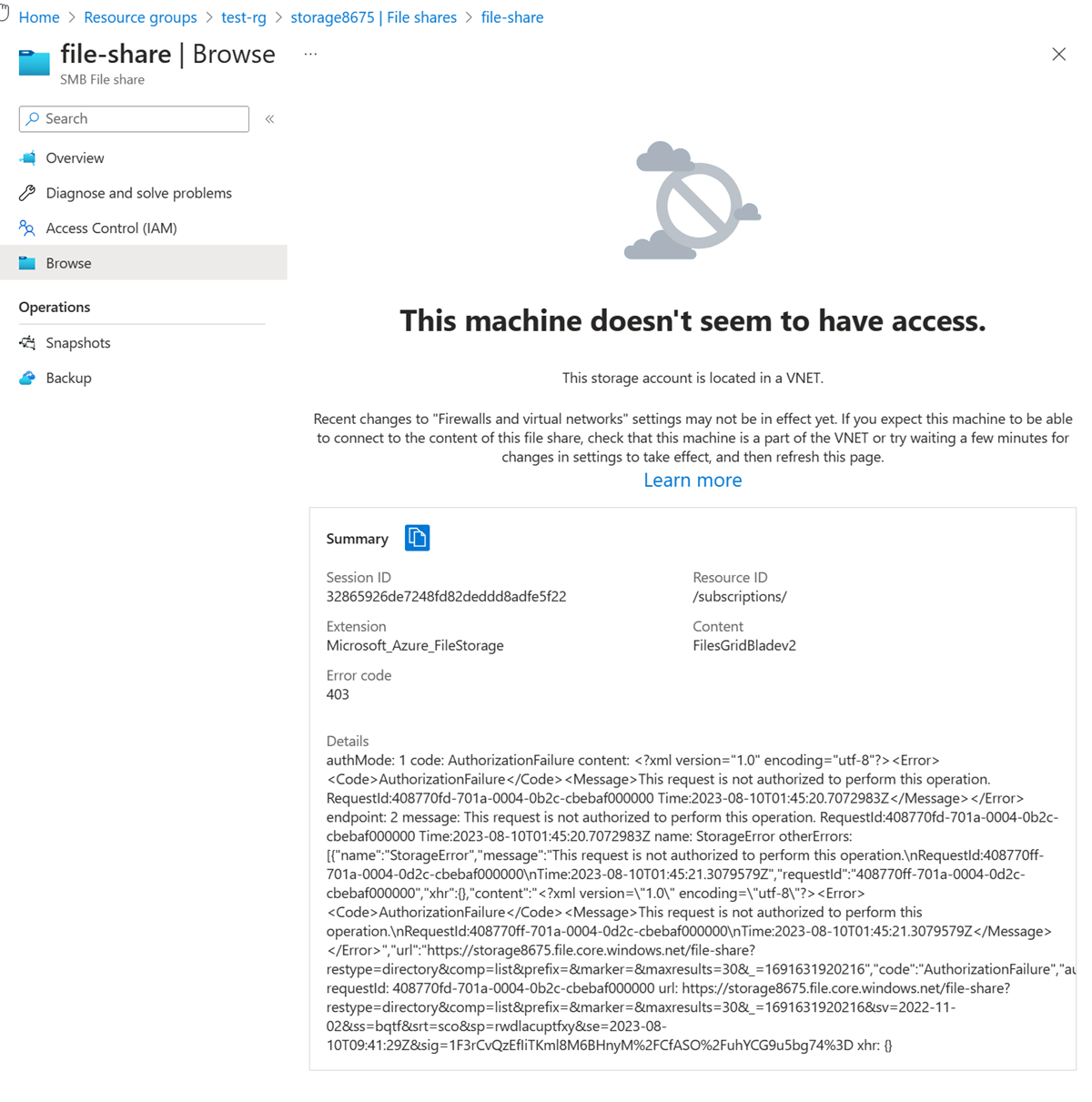

À partir d’un ordinateur local :

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

Dans Comptes de stockage, sélectionnez votre compte de stockage.

Sous Stockage des données, sélectionnez Partages de fichiers.

Sélectionnez Partage de fichiers.

Sélectionnez Parcourir dans le menu de gauche.

Vous devriez obtenir le message d’erreur suivant :

Remarque

L'accès est refusé car votre ordinateur ne se trouve pas dans le sous-réseau privé du sous-réseau du réseau virtuel vnet-1.

Nettoyer les ressources

Lorsque vous avez fini d’utiliser les ressources créées, vous pouvez supprimer le groupe de ressources et toutes ses ressources :

Depuis le portail Azure, recherchez et sélectionnez Groupes de ressources.

Dans la page Groupes de ressources, sélectionnez le groupe de ressources test-rg.

Dans la page test-rg, sélectionnez Supprimer le groupe de ressources.

Entrez test-rg dans Entrez le nom du groupe de ressources pour confirmer la suppression, puis sélectionnez Supprimer.

Étapes suivantes

Dans ce tutoriel :

Vous avez activé un point de terminaison de service pour un sous-réseau de réseau virtuel.

Vous avez vu que les points de terminaison de service peuvent être activés pour les ressources déployées à partir de différents services Azure.

Vous avez créé un compte Stockage Azure et un accès réseau à ce compte de stockage, limité aux ressources du sous-réseau du réseau virtuel.

Pour en savoir plus sur les points de terminaison de service, consultez Points de terminaison de service de réseau virtuel et Ajouter, modifier ou supprimer un sous-réseau de réseau virtuel.

Si vous avez plusieurs réseaux virtuels dans votre compte, vous souhaiterez peut-être établir une connectivité entre eux afin que les ressources puissent communiquer entre elles. Pour savoir comment connecter des réseaux virtuels, passez au didacticiel suivant.