Gouvernance des applications connectées

La gouvernance vous permet de contrôler les actions des utilisateurs dans les applications. Pour les applications connectées, vous pouvez appliquer des actions de gouvernance aux fichiers ou aux activités. Les actions de gouvernance sont des actions intégrées que vous pouvez exécuter sur des fichiers ou des activités directement à partir de Microsoft Defender for Cloud Apps. Les actions de gouvernance contrôlent les actions de vos utilisateurs dans les applications connectées. Pour plus d’informations sur l’emplacement où vous pouvez utiliser des actions de gouvernance, consultez Gouverner des actions connectées.

Remarque

Lorsque Microsoft Defender for Cloud Apps tente d’exécuter une action de gouvernance sur un fichier, mais échoue parce que le fichier est verrouillé, il retente automatiquement l’action de gouvernance.

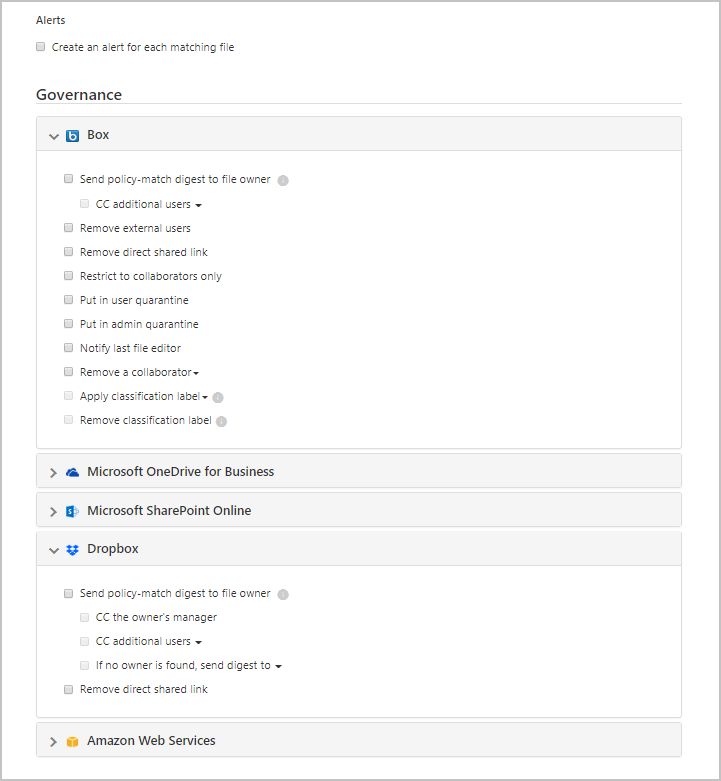

Actions de gouvernance sur des fichiers

Vous pouvez effectuer les actions de gouvernance suivantes sur un fichier ou un utilisateur spécifique, ou à partir d’une stratégie donnée.

Notifications :

Alertes - Les alertes peuvent se déclencher dans le système et se propager par e-mail, selon leur niveau de gravité.

Notification par e-mail à l’utilisateur - Les e-mails sont personnalisables et envoyés à tous les propriétaires de fichiers en situation de non-conformité.

Notifier des utilisateurs spécifiques - Liste spécifique d’adresses e-mail qui reçoivent ces notifications.

Notifier le dernier éditeur du fichier - Envoyez des notifications à la dernière personne qui a modifié le fichier.

Actions de gouvernance dans les applications - Des actions précises peuvent être appliquées par application. Ces actions spécifiques varient selon la terminologie de l’application.

Étiquetage

- Appliquer une étiquette - Possibilité d’ajouter une étiquette de confidentialité Protection des données Microsoft Purview.

- Supprimer une étiquette - Possibilité de supprimer une étiquette de confidentialité Protection des données Microsoft Purview.

Modifier le partage

Supprimer le partage public : Autoriser l’accès uniquement à des collaborateurs désignés, par exemple : Supprimer l’accès public pour Google Apps et Supprimer le lien partagé direct pour Box et Dropbox.

Supprimer les utilisateurs externes - Autorisez l’accès uniquement aux utilisateurs de l’entreprise.

Rendre privé - Seuls les administrateurs du site peuvent accéder au fichier, tous les partages sont supprimés.

Supprimer un collaborateur - Supprimez un collaborateur spécifique du fichier.

Réduire l’accès public - Définissez les fichiers publiquement disponibles comme étant accessibles uniquement avec un lien partagé. (Google)

Faire expirer le lien partagé – Capacité à définir la date d’expiration d’un lien partagé, après laquelle il ne sera plus actif. (Box)

Modifier le niveau d’accès du lien de partage – Capacité à modifier le niveau d’accès du lien partagé (entreprise uniquement, collaborateurs uniquement ou public). (Box)

Quarantaine

Mettre en quarantaine utilisateur - Autorisez le libre-service en déplaçant le fichier vers un dossier de quarantaine contrôlé par l’utilisateur

Mettre en quarantaine administrateur - Le fichier est placé en quarantaine sur le lecteur de l’administrateur, ce dernier devant l’approuver.

Hériter des autorisations du parent - Cette action de gouvernance vous permet de supprimer un ensemble d’autorisations spécifiques pour un fichier ou un dossier dans Microsoft 365. Rétablissez ensuite les autorisations définies pour le dossier parent.

Mettre à la corbeille - Déplacez le fichier vers le dossier de corbeille. (Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex)

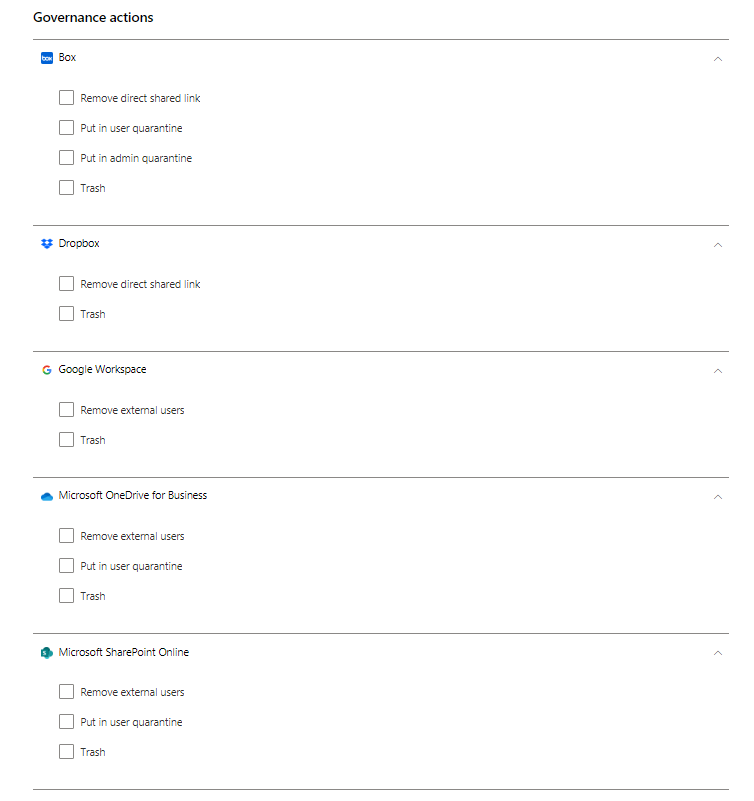

Actions de gouvernance des programmes malveillants (Préversion)

Vous pouvez effectuer les actions de gouvernance suivantes sur un fichier ou un utilisateur spécifique, ou à partir d’une stratégie donnée. Pour des raisons de sécurité, cette liste est limitée uniquement aux actions liées aux programmes malveillants qui n’impliquent pas de risque pour l’utilisateur ou le client.

Notifications :

- Alertes - Les alertes peuvent se déclencher dans le système et se propager par e-mail et SMS, selon leur niveau de gravité.

Actions de gouvernance dans les applications - Des actions précises peuvent être appliquées par application. Ces actions spécifiques varient selon la terminologie de l’application.

Modifier le partage

- Supprimer les utilisateurs externes - Autorisez l’accès uniquement aux utilisateurs de l’entreprise. (Box, Google Drive, OneDrive, SharePoint)

- Supprimer un lien partagé direct – Supprimer les autorisations des liens précédemment partagés (Box, Dropbox)

Quarantaine

- Mettre en quarantaine utilisateur - Autorisez le libre service en déplaçant le fichier vers un dossier de quarantaine contrôlé par l’utilisateur (Box, OneDrive, SharePoint)

- Mettre en quarantaine administrateur - Le fichier est placé en quarantaine sur le lecteur de l’administrateur, ce dernier devant l’approuver. (Box)

Mettre à la corbeille - Déplacez le fichier vers le dossier de corbeille. (Box, Dropbox, Google Drive, OneDrive, SharePoint)

Remarque

Dans SharePoint et OneDrive, Defender for Cloud Apps prend en charge la mise en quarantaine des utilisateurs uniquement pour les fichiers dans les bibliothèques de documents partagés (SharePoint Online) et les fichiers de la bibliothèque de documents (OneDrive Entreprise).

Les clients Microsoft Defender pour Microsoft 365 peuvent contrôler les fichiers de programmes malveillants détectés dans SharePoint et OneDrive via la page mise en quarantaine Microsoft Defender XDR. Par exemple, les activités prises en charge incluent la récupération de fichiers, la suppression de fichiers et le téléchargement de fichiers dans des fichiers ZIP protégés par mot de passe. Ces activités sont limitées aux fichiers qui n’ont pas déjà été mis en quarantaine par Microsoft Defender for Cloud Apps. Dans SharePoint, Defender for Cloud Apps prend en charge les tâches de mise en quarantaine uniquement pour les fichiers avec des documents partagés en anglais.

Les actions s’affichent uniquement pour les applications connectées.

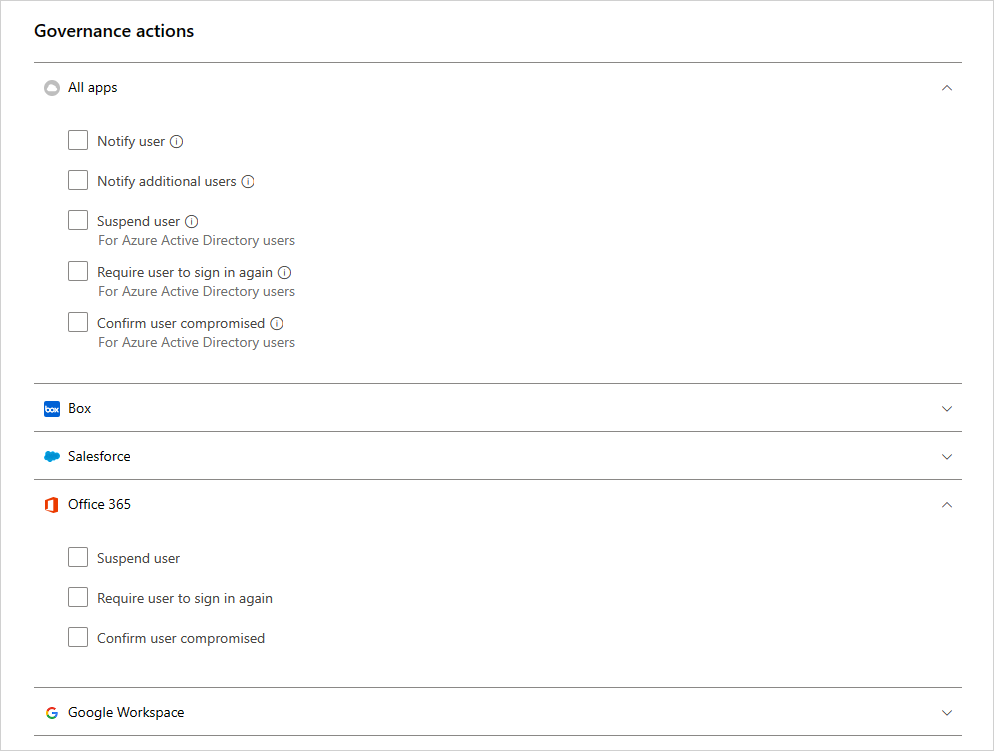

Actions de gouvernance des activités

Notifications

Alertes - Les alertes peuvent se déclencher dans le système et se propager par e-mail, selon leur niveau de gravité.

Notification par e-mail à l’utilisateur - Les e-mails sont personnalisables et envoyés à tous les propriétaires de fichiers en situation de non-conformité.

Notifier d’autres utilisateurs - Liste spécifique d’adresses e-mail qui reçoivent ces notifications.

Actions de gouvernance dans les applications - Des actions précises peuvent être appliquées par application. Ces actions spécifiques varient selon la terminologie de l’application.

Suspendre l’utilisateur - Excluez temporairement l’utilisateur de l’application.

Remarque

Si votre Microsoft Entra ID est défini pour se synchroniser automatiquement avec les utilisateurs de votre environnement local Active Directory, les paramètres de l’environnement local remplacent les paramètres Microsoft Entra et cette action de gouvernance est rétablie.

Demander à l’utilisateur de se reconnecter - Déconnectez l’utilisateur et demandez-lui de se reconnecter.

Confirmer la compromission de l’utilisateur - Définissez le niveau de risque de l’utilisateur sur élevé. Cela entraîne l’application des actions de stratégie pertinentes définies dans Microsoft Entra ID. Pour plus d’informations sur Comment Microsoft Entra ID fonctionne avec les niveaux de risque, consultez Comment Microsoft Entra ID utilise-t-il mes commentaires sur les risques.

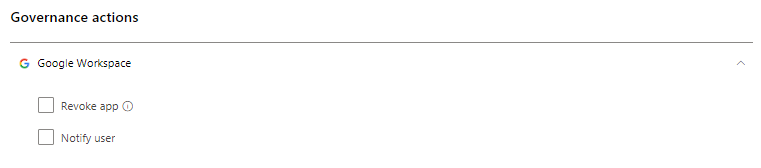

Révoquer l’application OAuth et notifier l’utilisateur

Pour Google Workspace et Salesforce, vous pouvez révoquer l’autorisation d’une application OAuth ou avertir l’utilisateur qu’il doit la changer. Lorsque vous révoquez l’autorisation, elle supprime toutes les autorisations accordées à l’application sous « Applications d’entreprise » dans Microsoft Entra ID.

Sous les onglets Google ou Salesforce de la page gouvernance des applications, sélectionnez les trois points à la fin de la ligne de l’application, puis sélectionnez Notifier l’utilisateur. Par défaut, l’utilisateur est averti comme suit : Vous avez autorisé l’application à accéder à votre compte Google Workspace. Cette application est en conflit avec la stratégie de sécurité de votre organisation. Reconsidérer l’octroi ou la révocation des autorisations que vous avez accordées à cette application dans votre compte Google Workspace. Pour révoquer l’accès à l’application, accédez à : ; https://security.google.com/settings/security/permissions?hl=en& pli=1 Sélectionnez l’application et sélectionnez « Révoquer l’accès » dans la barre de menus de droite. Vous pouvez personnaliser le message envoyé.

Vous pouvez également révoquer des autorisations d’utilisation de l’application pour l’utilisateur. Cliquez sur l’icône à la fin de la ligne de l’application dans le tableau et sélectionnez Révoquer l’application. Par exemple :

Conflits de gouvernance

Si vous créez plusieurs stratégies, il peut arriver que les actions de gouvernance se chevauchent. Dans ce cas, Defender for Cloud Apps traite les actions de gouvernance comme suit :

Conflits de stratégies

- Si deux stratégies contiennent des actions qui sont contenues dans l’une et l’autre (par exemple, l’action Supprimer des partages externes est incluse dans Rendre privé), Defender for Cloud Apps résout le conflit et l’action la plus forte est appliquée.

- Si les actions sont indépendantes (par exemple, Notifier le propriétaire et Rendre privé), les deux actions ont lieu.

- Si les actions sont en conflit, (par exemple Remplacer le propriétaire par l’utilisateur A et Remplacer le propriétaire par l’utilisateur B), différents résultats peuvent provenir de chaque correspondance. Il est important de changer vos stratégies pour éviter les conflits, car elles peuvent entraîner des modifications indésirables sur le disque, qui seront difficiles à détecter.

Conflits de synchronisation d’utilisateur

- Si votre Microsoft Entra ID est défini pour se synchroniser automatiquement avec les utilisateurs de votre environnement local Active Directory, les paramètres de l’environnement local remplacent les paramètres Microsoft Entra et cette action de gouvernance est rétablie.

Journal de gouvernance

Le journal de gouvernance fournit un enregistrement de l’état de chaque tâche que Defender for Cloud Apps doit exécuter, dont les tâches manuelles et automatiques. Ces tâches incluent celles que vous définissez dans les stratégies, les actions de gouvernance que vous définissez sur des fichiers et des utilisateurs ainsi que toute autre action que Defender for Cloud Apps doit effectuer. Le journal de gouvernance fournit également des informations sur la réussite ou l’échec de ces actions. Vous pouvez choisir de retenter ou de rétablir certaines des actions de gouvernance à partir du journal de gouvernance.

Pour afficher le journal de gouvernance, dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Journal de gouvernance.

Le tableau suivant contient la liste complète des actions que le portail Defender for Cloud Apps vous permet d’effectuer. Ces actions sont activées à divers emplacements de la console décrits dans la colonne Emplacement. Chaque action de gouvernance effectuée est répertoriée dans le journal de gouvernance. Pour plus d’informations sur la façon dont les actions de gouvernance sont traitées en cas de conflits de stratégies, consultez Conflits de stratégies.

| Emplacement | Type d’objet cible | Action de gouvernance | Description | Connecteurs associés |

|---|---|---|---|---|

| Comptes | File | Supprimer les collaborations de l’utilisateur | Supprime toutes les collaborations d’un utilisateur spécifique pour tous les fichiers - utile lorsque des personnes quittent l’entreprise. | Box, Google Workspace |

| Comptes | Compte | Réhabiliter l’utilisateur | Réhabilite l’utilisateur | Google Workspace, Box, Office, Salesforce |

| Comptes | Compte | Paramètres de compte | Vous permet d’accéder à la page de paramètres de compte dans une application donnée (par exemple, dans Salesforce). | Toutes les applications. Les paramètres de One Drive et SharePoint sont configurés dans Office. |

| Comptes | File | Transférer la possession de tous les fichiers | Dans un compte, vous transférez les fichiers d’un utilisateur vers un nouveau propriétaire que vous sélectionnez. L’ancien propriétaire devient éditeur et ne peut plus changer les paramètres de partage. Le nouveau propriétaire reçoit une notification du transfert de possession par e-mail. | Google Workspace |

| Comptes, Stratégie d’activité | Compte | Suspendre l’utilisateur | Empêche tout accès et toute connexion de l’utilisateur. S’il est connecté quand vous définissez cette action, il est immédiatement bloqué. | Google Workspace, Box, Office, Salesforce |

| Stratégie d’activité, Comptes | Compte | Demander à l’utilisateur de se reconnecter | Révoque tous les jetons d’actualisation et les cookies de session émis aux applications par l’utilisateur. Cette action empêche l’accès aux données de l’organisation et force l’utilisateur à se connecter à toutes les applications. | Google Workspace, Office |

| Stratégie d’activité, Comptes | Compte | Confirmer que l’utilisateur est compromis | Définissez le niveau de risque de l’utilisateur sur élevé. Cela entraîne l’application des actions de stratégie pertinentes définies dans Microsoft Entra ID. | Office |

| Stratégie d’activité, Comptes | Compte | Révoquer les privilèges administratifs | Révoque les privilèges d’un compte Administrateur. Par exemple, la définition d’une stratégie d’activité qui révoque les privilèges Administrateur après 10 échecs de tentative de connexion. | Google Workspace |

| Tableau de bord de l’application > Autorisations d’applications | Autorisations | Annuler l’exclusion de l’application | Dans Google et Salesforce : supprimez l’exclusion de l’application et permettez aux utilisateurs d’accorder des autorisations à l’application tierce avec Google et Salesforce. Dans Microsoft 365 : restaure les autorisations d’accès de l’application tierce à Office. | Google Workspace, Salesforce, Office |

| Tableau de bord de l’application > Autorisations d’applications | Autorisations | Désactiver les autorisations d’application | Révoquez les autorisations d’accès d’une application tierce à Google, Salesforce ou Office. Il s’agit d’une seule action qui se produit sur toutes les autorisations existantes, mais qui n’empêche pas les connexions futures. | Google Workspace, Salesforce, Office |

| Tableau de bord de l’application > Autorisations d’applications | Autorisations | Activer les autorisations d’application | Accordez les autorisations d’accès d’une application tierce à Google, Salesforce ou Office. Il s’agit d’une seule action qui se produit sur toutes les autorisations existantes, mais qui n’empêche pas les connexions futures. | Google Workspace, Salesforce, Office |

| Tableau de bord de l’application > Autorisations d’applications | Autorisations | Exclure l’application | Dans Google et Salesforce : révoquent les autorisations d’accès d’une application tierce à Google ou Salesforce et lui interdisent de recevoir des autorisations dans le futur. Dans Microsoft 365 : n’autorise pas les applications tierces à accéder à Office, mais ne les révoque pas. | Google Workspace, Salesforce, Office |

| Tableau de bord de l’application > Autorisations d’applications | Autorisations | Révoquer l’application | Révoque les autorisations d’accès d’une application tierce à Google, Salesforce ou Office. Il s’agit d’une seule action qui se produit sur toutes les autorisations existantes, mais qui n’empêche pas les connexions futures. | Google Workspace, Salesforce |

| Tableau de bord de l’application > Autorisations d’applications | Compte | Révoquer l’utilisateur de cette application | Vous pouvez révoquer des utilisateurs spécifiques en cliquant sur le nombre sous Utilisateurs. L’écran affiche des utilisateurs spécifiques, et vous pouvez utiliser la croix (X) pour supprimer les autorisations d’un utilisateur. | Google Workspace, Salesforce |

| Découverte > Applications découvertes/Adresses IP/Utilisateurs | Cloud Discovery | Exporter les données de découverte | Crée un fichier CSV à partir de données de découverte. | Découverte |

| Stratégie de fichier | File | Corbeille | Déplace un fichier vers la corbeille de l’utilisateur. | Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex (définitivement supprimé) |

| Stratégie de fichier | File | Notifier le dernier éditeur du fichier | Envoie un e-mail pour notifier la dernière personne qui a modifié le fichier qu’il viole une stratégie. | Google Workspace, Box |

| Stratégie de fichier | File | Notifier le propriétaire du fichier | Envoie un e-mail au propriétaire quand un fichier ne respecte pas une stratégie. Dans Dropbox, si aucun propriétaire n’est associé à un fichier, la notification est envoyée à l’utilisateur spécifique que vous définissez. | Toutes les applications |

| Stratégie de fichier, Stratégie d’activité | Fichier, Activité | Notifier des utilisateurs spécifiques | Envoie un e-mail pour notifier des utilisateurs spécifiques qu’un fichier viole une stratégie. | Toutes les applications |

| Stratégie de fichier et Stratégie d’activité | Fichier, Activité | Notifier l’utilisateur | Envoie un e-mail aux utilisateurs pour les informer qu’une de leurs actions ou qu’un fichier qu’ils possèdent viole une stratégie. Vous pouvez ajouter une notification personnalisée lui indiquant la violation. | Tous |

| Stratégie de fichiers et fichiers | File | Supprimer la capacité des éditeurs à partager | Dans Google Drive, les autorisations de l’éditeur par défaut d’un fichier permettent également le partage. Cette action de gouvernance restreint cette option et restreint le partage de fichiers au propriétaire. | Google Workspace |

| Stratégie de fichiers et fichiers | File | Mettre en quarantaine administrateur | Supprime toutes les autorisations du fichier et déplace le fichier vers un dossier de quarantaine dans un emplacement réservé à l’administrateur. Cette action permet à l’administrateur d’examiner le fichier et de le supprimer. | Microsoft 365 SharePoint, OneDrive Entreprise, Box |

| Stratégie de fichiers et fichiers | File | Appliquer une étiquette de sensibilité | Applique automatiquement une étiquette de confidentialité Protection des données Microsoft Purview aux fichiers en fonction des conditions définies dans la stratégie. | Box, One Drive, Google Workspace, SharePoint |

| Stratégie de fichiers et fichiers | File | Supprimer une étiquette de confidentialité | Supprime une étiquette de confidentialité Protection des données Microsoft Purview des fichiers en fonction des conditions définies dans la stratégie. Seules sont supprimables les étiquettes qui ne comportent pas de protection et ont été appliquées dans Defender for Cloud Apps, et non celles qui ont été appliquées directement dans Information Protection. | Box, One Drive, Google Workspace, SharePoint |

| Stratégie de fichier, Stratégie d’activité, Alertes | Application | Demander aux utilisateurs de se reconnecter | Vous pouvez maintenant demander aux utilisateurs de se reconnecter à toutes les applications Microsoft 365 et Microsoft Entra pour corriger de manière rapide et efficace les alertes d’activité suspecte de l’utilisateur et les comptes corrompus. La nouvelle gouvernance se trouve dans les paramètres de stratégie et les pages d’alerte, à côté de l’option Interrompre la synchronisation de l’utilisateur. | Microsoft 365, Microsoft Entra ID |

| Fichiers | File | Restaurer des fichiers mis en quarantaine utilisateur | Restaure un utilisateur mis en quarantaine. | Box |

| Fichiers | File | M’auto-attribuer des permissions de lecture | Vous accorde des permissions de lecture pour le fichier afin de vous permettre d’y accéder et de déterminer s’il y a eu violation ou non. | Google Workspace |

| Fichiers | File | Autoriser les éditeurs à partager | Dans Google Drive, l’autorisation de l’éditeur par défaut d’un fichier autorise également le partage. Cette action de gouvernance est l’opposé de Supprimer la capacité des éditeurs à partager et permet à l’éditeur de partager le fichier. | Google Workspace |

| Fichiers | File | Protéger | Protégez un fichier avec Azure Information Protection en appliquant un modèle d’organisation. | Microsoft 365 (SharePoint et OneDrive) |

| Fichiers | File | Révoquer les permissions de lecture pour moi-même | Révoque les permissions de lecture pour le fichier pour vous-même. Cette option est utile lorsque vous vous êtes attribué des permissions pour examiner si un fichier comprend une violation ou non. | Google Workspace |

| Fichiers, Stratégie de fichier | File | Transférer la possession de fichier | Modifie le propriétaire (vous choisissez un propriétaire spécifique dans la stratégie). | Google Workspace |

| Fichiers, Stratégie de fichier | File | Réduire l’accès public | Cette action vous permet de définir les fichiers disponibles publiquement comme étant accessibles uniquement avec un lien partagé. | Google Workspace |

| Fichiers, Stratégie de fichier | File | Supprimer un collaborateur | Supprime un collaborateur donné d’un fichier. | Google Workspace, Box, One Drive, SharePoint |

| Fichiers, Stratégie de fichier | File | Rendre privé | Seuls les administrateurs du site peuvent accéder au fichier, tous les partages sont supprimés. | Google Workspace, One Drive, SharePoint |

| Fichiers, Stratégie de fichier | File | Supprimer les utilisateurs externes | Supprime tous les collaborateurs externes - configurés comme internes dans les paramètres en dehors des domaines. | Google Workspace, Box, One Drive, SharePoint |

| Fichiers, Stratégie de fichier | File | Attribuer une permission de lecture au domaine | Accorde une permission de lecture pour le fichier sur le domaine spécifié pour tout votre domaine ou un domaine spécifique. Cet accès est utile si vous souhaitez supprimer l’accès public après l’octroi d’un accès au domaine des personnes qui doivent y travailler. | Google Workspace |

| Fichiers, Stratégie de fichier | File | Mettre en quarantaine utilisateur | Supprime toutes les autorisations du fichier et déplace le fichier vers un dossier de quarantaine sur le lecteur racine de l’utilisateur. Cette action permet à l’utilisateur d’examiner le fichier et de le déplacer. S’il est déplacé manuellement, le partage de fichiers n’est pas restauré. | Box, One Drive, SharePoint |

| Fichiers | File | Faire expirer le lien partagé | Définit la date d’expiration d’un lien partagé, après laquelle il ne sera plus actif. | Box |

| Fichiers | File | Modifier le niveau d’accès du lien de partage | Modifie le niveau d’accès du lien partagé (entreprise uniquement, collaborateurs uniquement ou public). | Box |

| Fichiers, Stratégie de fichier | File | Supprimer l’accès public | Si vous êtes propriétaire d’un fichier auquel vous autorisez un accès public, il devient accessible uniquement aux autres personnes disposant d’un droit d’accès au fichier (selon le genre d’accès au fichier). | Google Workspace |

| Fichiers, Stratégie de fichier | File | Supprimer le lien partagé direct | Supprime un lien créé pour le fichier qui est public, mais partagé uniquement avec des personnes spécifiques. | Box, Dropbox |

| Paramètres > Paramètres de Cloud Discovery | Cloud Discovery | Recalculer les scores Cloud Discovery | Recalcule les scores dans le catalogue d’applications cloud après une modification d’une mesure de score. | Découverte |

| Paramètres > Paramètres de Cloud Discovery > Gérer les vues de données | Cloud Discovery | Créer une vue de données de filtre Cloud Discovery | Crée une nouvelle vue de données pour une vue plus détaillée des résultats de découverte. Par exemple, des plages d’adresses IP spécifiques. | Découverte |

| Paramètres > Paramètres de Cloud Discovery > Supprimer les données | Cloud Discovery | Supprimer les données Cloud Discovery | Supprime toutes les données collectées à partir de sources de découverte. | Découverte |

| Paramètres > Paramètres de Cloud Discovery > Charger les journaux manuellement/Charger les journaux automatiquement | Cloud Discovery | Analyser les données Cloud Discovery | Notification que toutes les données de journal ont été analysées. | Découverte |

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.