Déployer le contrôle d’application par accès conditionnel pour n’importe quelle application web utilisant les services de fédération Active Directory (AD FS) (AD FS) en tant que fournisseur d’identité (IDP)

Vous pouvez configurer des contrôles de session dans Microsoft Defender for Cloud Apps pour qu’ils fonctionnent avec n’importe quelle application web et n’importe quel fournisseur d’identité non Microsoft. Cet article explique comment router les sessions d’application d’AD FS vers Defender for Cloud Apps pour les contrôles de session en temps réel.

Pour cet article, nous allons utiliser l’application Salesforce comme exemple d’application web configurée pour utiliser des contrôles de session Defender for Cloud Apps.

Prérequis

Votre organisation doit disposer des licences suivantes pour utiliser le contrôle d’application par accès conditionnel :

- Un environnement AD FS préconfiguré

- Microsoft Defender for Cloud Apps

Configuration d’authentification unique AD FS existante pour l’application avec le protocole d’authentification SAML 2.0

Remarque

Les étapes ci-dessous s’appliquent à toutes les versions d’AD FS qui s’exécutent sur la version prise en charge de Windows Server.

Pour configurer des contrôles de session pour votre application à l’aide d’AD FS comme fournisseur d’identité

Procédez comme suit pour router vos sessions d’application web d’AD FS vers Defender for Cloud Apps. Pour connaître les étapes de configuration de Microsoft Entra, consultez Intégrer et déployer le contrôle d’application par accès conditionnel pour les applications personnalisées avec Microsoft Entra ID.

Remarque

Vous pouvez configurer les informations d’authentification unique SAML de l’application fournies par AD FS avec l’une des méthodes suivantes :

- Option 1 : Chargement du fichier de métadonnées SAML de l’application.

- Option 2 : Fourniture manuelle des données SAML de l’application.

Dans les étapes suivantes, nous allons utiliser l’option 2.

Étape 1 : Obtenir les paramètres d’authentification unique SAML de votre application

Étape 2 : Configurer Defender for Cloud Apps avec les informations SAML de votre application

Étape 4 : Configurer Defender for Cloud Apps avec les informations de l’application AD FS

Étape 5 : Terminer la configuration de l’approbation de partie de confiance AD FS

Étape 6 : Obtenir les modifications apportées à l’application dans Defender for Cloud Apps

Étape 7 : Terminer les modifications apportées à l’application

Étape 8 : Terminer la configuration dans Defender for Cloud Apps

Étape 1 : Obtenir les paramètres d’authentification unique SAML de votre application

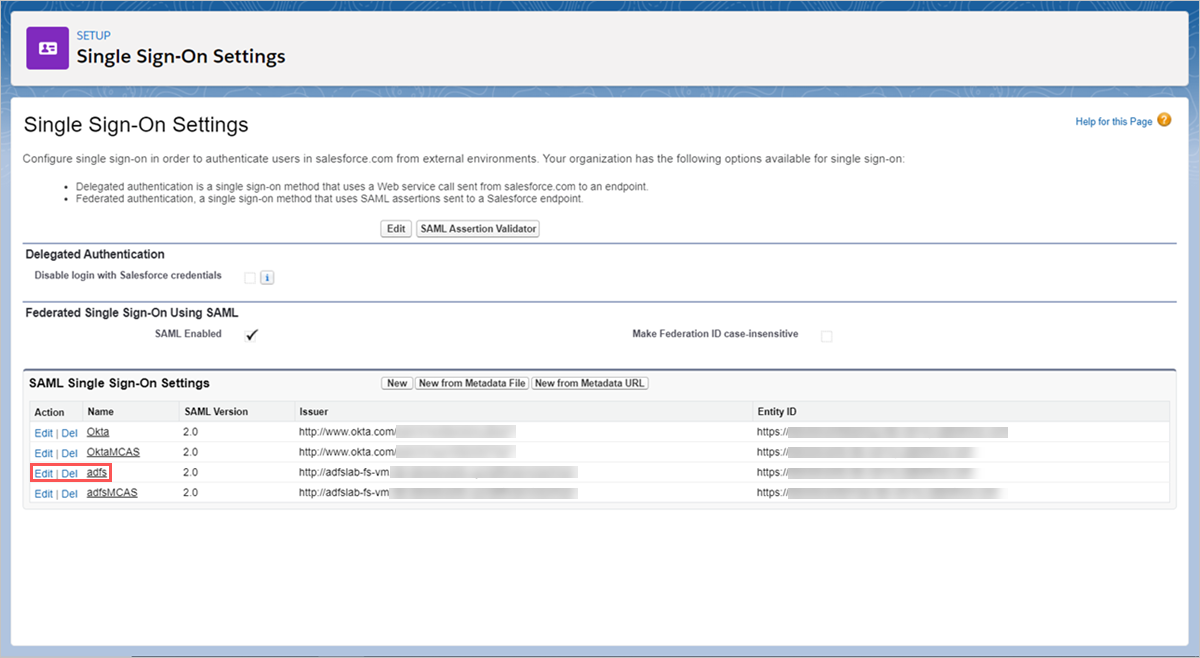

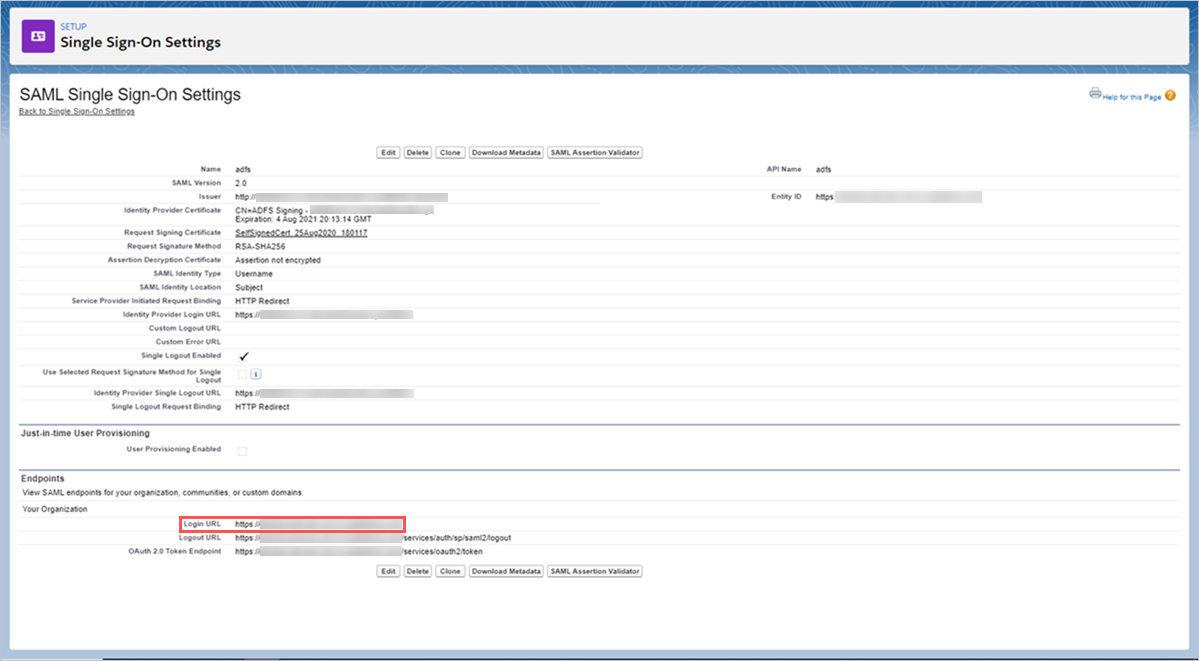

Dans Salesforce, accédez à Configuration>Paramètres>Identité>Paramètres d’authentification unique.

Sous Paramètres d’authentification unique, cliquez sur le nom de votre configuration AD FS existante.

Dans la page Paramètre de l’authentification unique SAML, notez l’URL de connexion Salesforce. Vous en aurez besoin plus tard lors de la configuration de Defender for Cloud Apps.

Remarque

Si votre application fournit un certificat SAML, téléchargez le fichier de certificat.

Étape 2 : Configurer Defender for Cloud Apps avec les informations SAML de votre application

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

Sous Applications connectées, sélectionnez Applis de contrôle d’application par accès conditionnel.

Sélectionnez +Ajouter, puis, dans la fenêtre contextuelle, sélectionnez l’application que vous souhaitez déployer, puis sélectionnez Démarrer l’assistant.

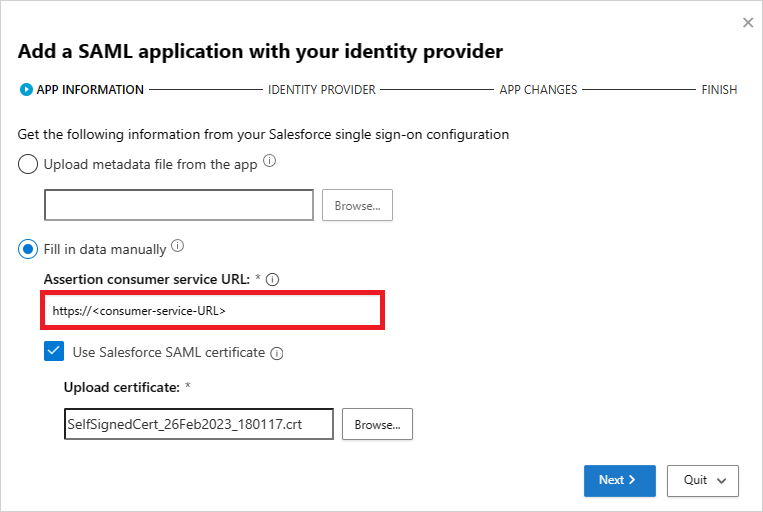

Dans la page INFORMATIONS DE L’APPLICATION, sélectionnez Renseigner les données manuellement, dans l’URL Assertion Consumer Service, entrez l’URL de connexion Salesforce que vous avez notée précédemment, puis cliquez sur Suivant.

Remarque

Si votre application fournit un certificat SAML, sélectionnez Utiliser le certificat SAML <app_name> et chargez le fichier de certificat.

Étape 3 : Créer une nouvelle configuration d’approbation de partie de confiance AD FS et de configuration de l’authentification unique d’application

Remarque

Pour limiter les temps d’arrêt des utilisateurs finaux et préserver votre configuration connue, nous vous recommandons de créer une nouvelle configuration de partie de confiance et d’authentification unique. Si cela n’est pas possible, ignorez les étapes concernées. Par exemple, si l’application que vous configurez ne prend pas en charge la création de plusieurs configurations d’authentification unique, ignorez l’étape de création d’authentification unique.

Dans la console de gestion AD FS, sous Approbations de partie de confiance, affichez les propriétés de votre approbation de partie de confiance existante pour votre application et notez les paramètres.

Sous Actions, cliquez sur Ajouter une approbation de partie de confiance. Outre la valeur Identifiant qui doit être un nom unique, configurez la nouvelle approbation à l’aide des paramètres que vous avez notés précédemment. Vous aurez besoin de cette confiance plus tard lors de la configuration de Defender for Cloud Apps.

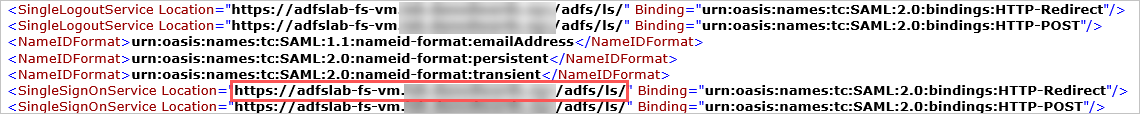

Ouvrez le fichier de métadonnées SAML et notez l’emplacement SingleSignOnService d’AD FS. Vous en aurez besoin plus tard.

Remarque

Vous pouvez utiliser le point de terminaison suivant pour accéder à votre fichier de métadonnées de fédération :

https://<Your_Domain>/federationmetadata/2007-06/federationmetadata.xml

Téléchargez le certificat de signature du fournisseur d’identité. Vous en aurez besoin plus tard.

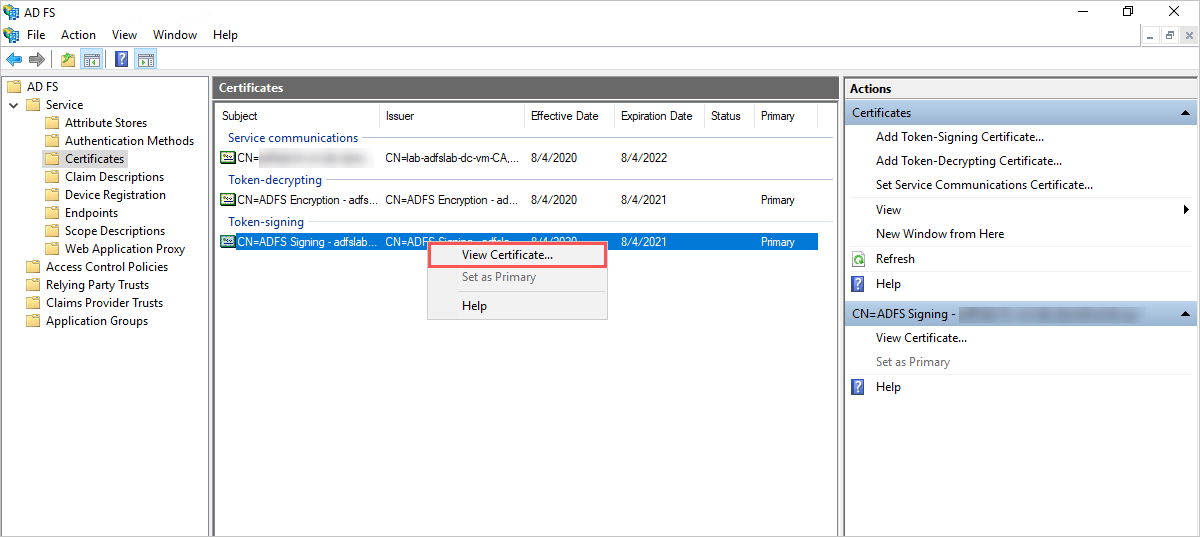

Sous Services>Certificats, cliquez avec le bouton droit sur le certificat de signature AD FS, puis sélectionnez Afficher le certificat.

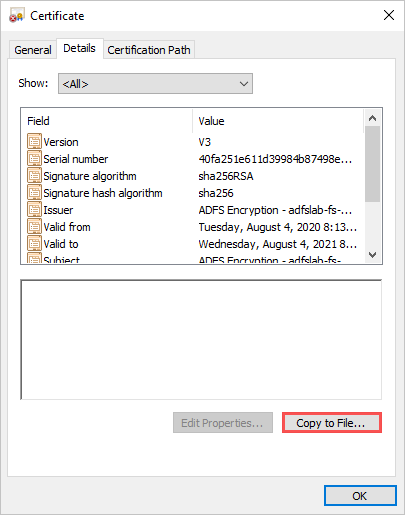

Sous l’onglet Détails du certificat, cliquez sur Copier dans fichier et suivez les étapes de l’assistant d’exportation de certificat pour exporter votre certificat en tant que fichier X.509 en codage base 64 (.CER.

De retour dans Salesforce, dans la page des paramètres d’authentification unique AD FS existants, notez tous les paramètres.

Créez une configuration d’authentification unique SAML. Outre la valeur d’ID d’entité qui doit correspondre à l’identifiant de confiance de la partie de confiance configurez l’authentification unique à l’aide des paramètres que vous avez notés précédemment. Vous en aurez besoin plus tard lors de la configuration de Defender for Cloud Apps.

Étape 4 : Configurer Defender for Cloud Apps avec les informations de l’application AD FS

De retour sur la page FOURNISSEUR D'IDENTITÉ de Defender for Cloud Apps, sélectionnez Suivant pour continuer.

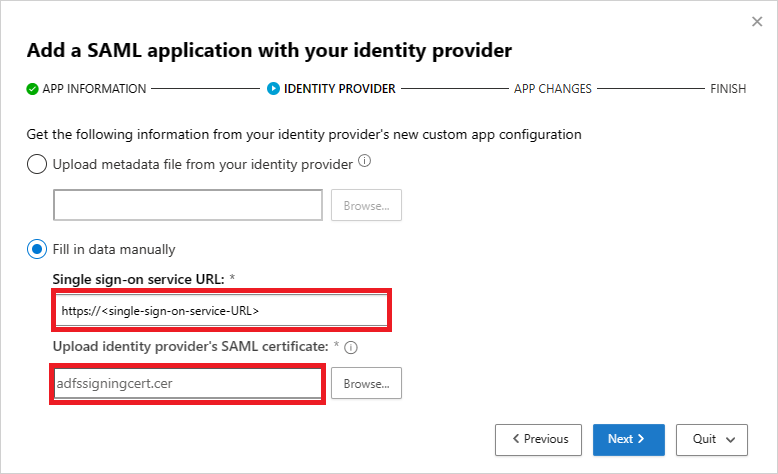

Dans la page suivante, sélectionnez Remplir les données manuellement, procédez comme suit, puis cliquez sur Suivant.

- Pour l’URL du service d’authentification unique, entrez l’URL de connexion Salesforce que vous avez notée précédemment.

- Sélectionnez Charger le certificat SAML du fournisseur d’identité et chargez le fichier de certificat que vous avez téléchargé précédemment.

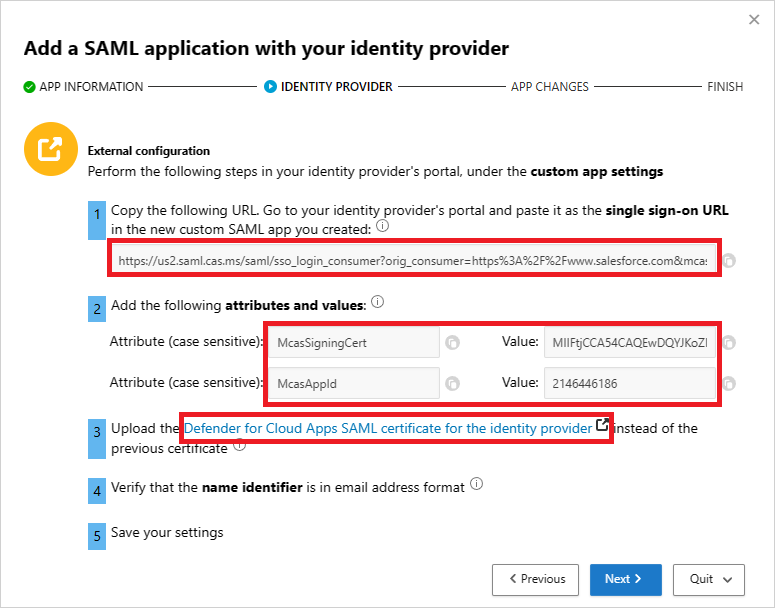

Sur la page suivante, notez les informations suivantes, puis cliquez sur Suivant. Vous aurez besoin de ces informations plus tard.

- URL d’authentification unique Defender for Cloud Apps

- Attributs et valeurs Defender for Cloud Apps

Remarque

Si vous voyez une option permettant de charger le certificat SAML Defender pour le cloud Apps pour le fournisseur d’identité, cliquez sur le lien pour télécharger le fichier de certificat. Vous en aurez besoin plus tard.

Étape 5 : Terminer la configuration de l’approbation de partie de confiance AD FS

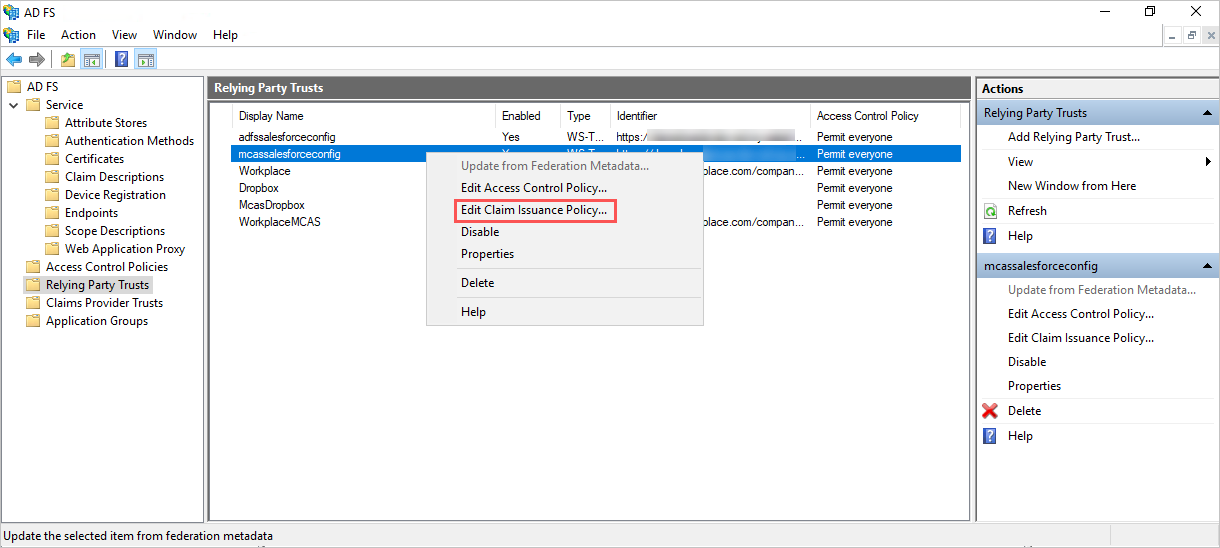

De retour dans la console de gestion AD FS, cliquez avec le bouton droit sur l’approbation de partie de confiance que vous avez créée précédemment, puis sélectionnez Modifier la stratégie d'émission de revendication.

Dans la boîte de dialogue Modifier la stratégie d’émission de revendication, sous Règles de transformation d’émission, utilisez les informations fournies dans le tableau suivant pour effectuer les étapes de création de règles personnalisées.

Nom de la règle de revendication Règle personnalisée McasSigningCert => issue(type="McasSigningCert", value="<value>");où<value>est la valeur McasSigningCert de l’assistant Defender for Cloud Apps que vous avez notée précédemmentMcasAppId => issue(type="McasAppId", value="<value>");est la valeur McasAppId de l’assistant Defender for Cloud Apps que vous avez notée précédemment- Dans la page Ajouter une règle, sous Modèle de règle de revendication, sélectionnez Envoyer les revendications à l’aide d’une règle personnalisée, puis cliquez sur Suivant.

- Dans la page Configurer une règle, entrez le nom de la règle de revendication correspondante et la règle personnalisée fournie.

Remarque

Ces règles sont en plus des règles de revendication ou des attributs requis par l’application que vous configurez.

De retour sur la page Approbation de partie de confiance, cliquez avec le bouton droit sur l’approbation de partie de confiance que vous avez créée précédemment, puis sélectionnez Propriétés.

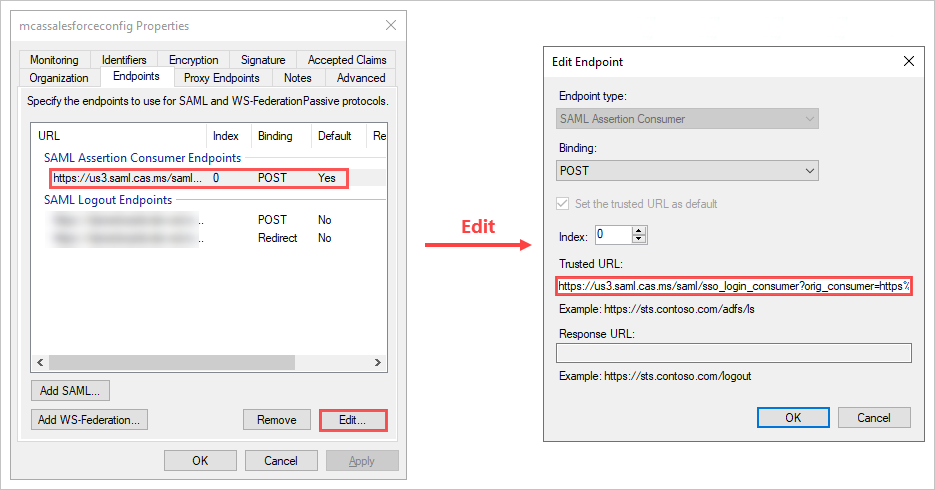

Sous l’onglet Points de terminaison, sélectionnez Point de terminaison consommateur d’assertion SAML, cliquez sur Modifier et remplacez l’URL approuvée par l’URL d’authentification unique Defender for Cloud Apps que vous avez notée précédemment, puis cliquez sur OK.

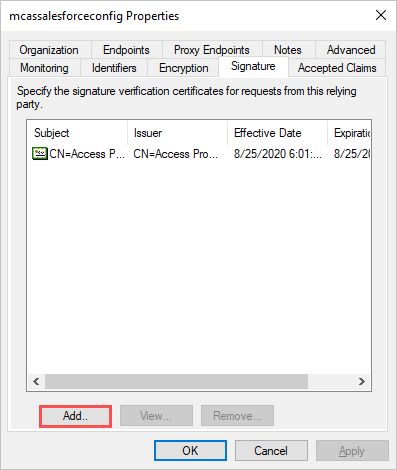

Si vous avez téléchargé un certificat SAML Defender for Cloud Apps pour le fournisseur d’identité, sous l’onglet Signature, cliquez sur Ajouter et chargez le fichier de certificat, puis cliquez sur OK.

Enregistrez vos paramètres.

Étape 6 : Obtenir les modifications apportées à l’application dans Defender for Cloud Apps

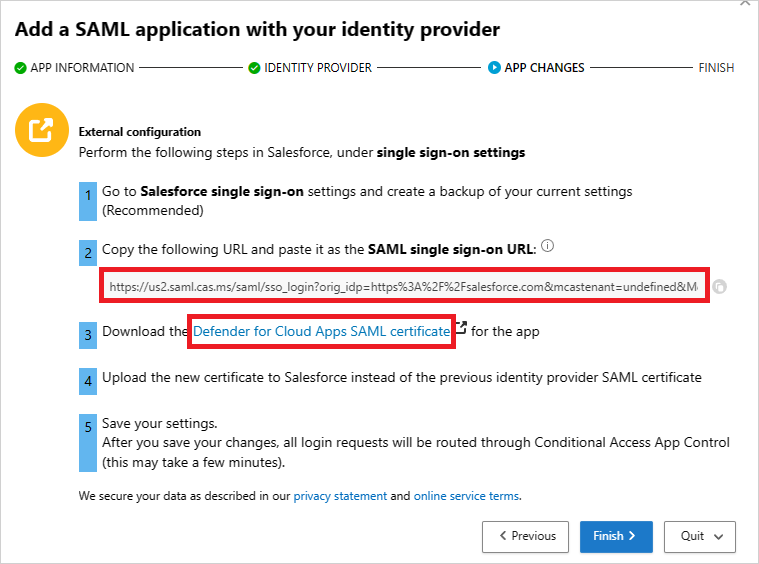

De retour à la page MODIFICATIONS DE L'APPLICATION de Defender for Cloud Apps, procédez comme suit, mais ne cliquez pas sur Terminer. Vous aurez besoin de ces informations plus tard.

- Copiez l’URL d’authentification unique SAML de Defender for Cloud Apps

- Télécharger le certificat SAML Defender for Cloud Apps

Étape 7 : Terminer les modifications apportées à l’application

Dans Salesforce, accédez à Configuration>Paramètres>Identité>Paramètres d’authentification unique, et procédez comme suit :

Recommandé : créez une sauvegarde des paramètres actuels.

Remplacez la valeur de champ URL de connexion du fournisseur d’identité par l’URL d’authentification unique SAML Defender for Cloud Apps que vous avez notée précédemment.

Chargez le certificat SAML Defender for Cloud Apps que vous avez téléchargé précédemment.

Cliquez sur Enregistrer.

Remarque

Le certificat SAML Defender for Cloud Apps est valide pendant un an. Après l’expiration de ce certificat, un nouveau certificat doit être généré.

Étape 8 : Terminer la configuration dans Defender for Cloud Apps

- De retour à la page MODIFICATIONS DE L'APPLICATION de Defender for Cloud Apps, cliquez sur Terminer. Après que vous avez terminé l’assistant, toutes les demandes de connexion associées à cette application sont routées via le contrôle d’application par accès conditionnel.

Étapes suivantes

Voir aussi

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.