Stratégies de session

Les stratégies de session Microsoft Defender for Cloud Apps offrent une visibilité granulaire des logiciels cloud avec une surveillance au niveau de la session en temps réel. Utilisez des stratégies de session pour effectuer différentes actions, en fonction de la stratégie que vous définissez pour une session utilisateur.

Au lieu d’autoriser ou de bloquer complètement l’accès, utilisez des stratégies de session pour autoriser l’accès pendant la surveillance de la session. Vous pouvez également limiter des activités de session spécifiques à l’aide de la prise en charge du proxy inverse du contrôle d’application par accès conditionnel.

Par exemple, vous pouvez décider d’autoriser les utilisateurs à accéder à une application à partir d’appareils non gérés ou de sessions provenant d’emplacements sensibles. Toutefois, vous devez limiter le téléchargement de fichiers sensibles ou exiger que des documents spécifiques soient protégés lors du téléchargement.

Les stratégies de session vous permettent de définir des contrôles de session utilisateur, de configurer l’accès et bien plus encore :

- Surveiller toutes les activités

- Bloquer tous les téléchargements

- Bloquer des activités spécifiques

- Exiger une authentification renforcée (contexte d’authentification)

- Protéger des fichiers lors du téléchargement

- Protéger les chargements de fichiers sensibles

- Bloquer les programmes malveillants lors du chargement

- Informer les utilisateurs de la protection des fichiers sensibles

Remarque

- Il n’existe aucune limite au nombre de stratégies qui peuvent être appliquées.

- Il n’existe aucune connexion entre une stratégie que vous créez pour une application hôte et toutes les applis de ressources associées. Par exemple, les stratégies de session que vous créez pour Teams, Exchange ou Gmail ne sont pas connectées à Sharepoint, OneDrive ou Google Drive. Si vous avez besoin d’une stratégie pour l’application de ressource en plus de l’application hôte, créez une stratégie distincte.

Prérequis à l’utilisation de stratégies de session

Avant de commencer, assurez-vous que vous disposez des prérequis suivants :

Licence Defender for Cloud Apps (autonome ou partie d’une autre licence)

Licence pour Microsoft Entra ID P1 (licence autonome ou licence E5) ou la licence requise par votre solution de fournisseur d’identité (IdP)

Les applications appropriées doivent être déployées avec le Contrôle d’accès conditionnel aux applications

Vérifiez que vous avez configuré votre solution IdP pour qu’elle fonctionne avec Defender for Cloud Apps, comme suit :

- Pour l’accès conditionnel Microsoft Entra, consultez Configurer l’intégration avec Microsoft Entra ID

- Pour obtenir d’autres solutions IdP, consultez Configurer l’intégration avec d’autres solutions IdP

Créer une stratégie de session Defender for Cloud Apps

Procédez comme suit pour créer une stratégie de session :

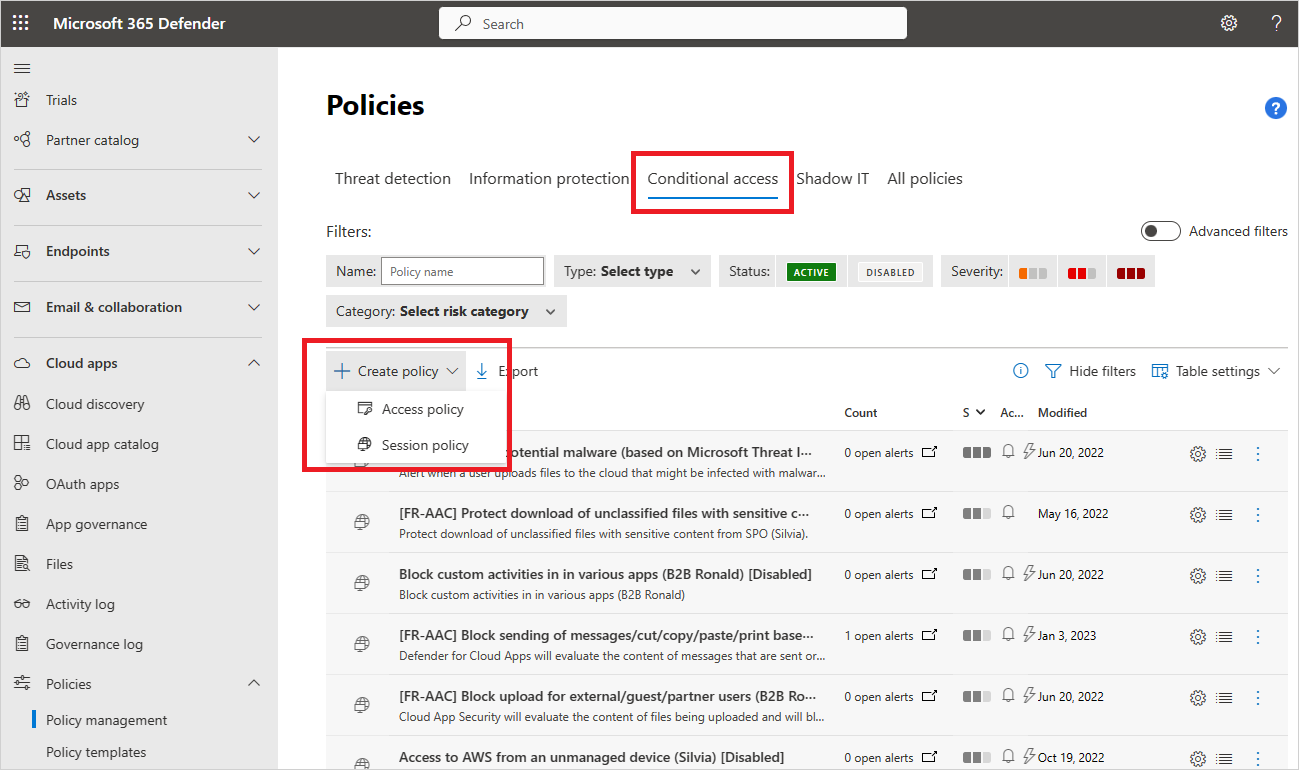

Dans le portail Microsoft Defender, sous Applications Cloud, accédez à Stratégies ->Gestion des stratégies. Ensuite, sélectionnez l’onglet Accès conditionnel.

Sélectionnez Créer une stratégie, puis Stratégie de session. Par exemple :

Dans la fenêtre Stratégie de session, donnez un nom à votre stratégie, comme Bloquer le téléchargement des documents sensibles dans Box pour les utilisateurs du service marketing.

Dans le champ Type de contrôle de session, sélectionnez :

Sélectionnez Surveiller uniquement pour surveiller uniquement les activités des utilisateurs. Cette sélection crée une stratégie Surveillance uniquement, car les applis que vous avez sélectionnées étaient toutes connectées.

Si vous souhaitez superviser les activités de l’utilisateur, sélectionnez Contrôler le téléchargement du fichier (avec inspection). Vous pouvez exécuter d’autres actions, comme bloquer ou protéger les téléchargements pour les utilisateurs.

Sélectionnez Bloquer les activités pour bloquer certaines activités, que vous pouvez sélectionner à l’aide du filtre Type d’activité. Toutes les activités des applis sélectionnées sont supervisées (et signalées dans le journal d’activité). Les activités spécifiques que vous sélectionnez sont bloquées si vous sélectionnez l’action Bloquer. Les activités spécifiques que vous sélectionnez déclenchent des alertes si vous sélectionnez l’action Audit et si vous avez activé les alertes.

Sous Source de l’activité dans la section Activités remplissant toutes les conditions suivantes, sélectionnez d’autres filtres d’activité à appliquer à la stratégie. Ces filtres peuvent inclure les options suivantes :

Balise de l’appareil : Utilisez ce filtre pour identifier les appareils non gérés.

Emplacement : Utilisez ce filtre pour identifier les emplacements inconnus (et par conséquent à risque).

Adresse IP : Utilisez ce filtre pour filtrer selon des adresses IP ou utiliser des balises d’adresse IP déjà attribuées.

Étiquette agent utilisateur : Utilisez ce filtre pour activer l’heuristique afin d’identifier les applications mobiles et de bureau. Ce filtre peut être défini de manière à être égal ou différent de Client natif. Ce filtre doit être testé sur vos applications mobiles et de bureau pour chacune des applications cloud.

Type d’activité : utilisez ce filtre pour sélectionner des activités spécifiques à contrôler, telles que :

Imprimer

Actions du Presse-papiers : copier, couper et coller

Envoyer des éléments dans des applications telles que Teams, Slack et Salesforce

Partager des articles et annuler leur partage dans différentes applications

Modifier des articles dans différentes applications

Par exemple, utilisez une activité d’envoi d’éléments dans vos conditions pour intercepter un utilisateur qui tente d’envoyer des informations dans une conversation Teams ou un canal Slack, et bloquez le message s’il contient des informations sensibles telles qu’un mot de passe ou d’autres informations d’identification.

Remarque

Les stratégies de session ne prennent pas en charge les applications mobiles et de bureau. Les applications mobiles et les applications de bureau peuvent également être bloquées ou autorisées en créant une stratégie d’accès.

Si vous avez sélectionné l’option Contrôler le téléchargement du fichier (avec inspection) :

Sous Source de l’activité dans la section Fichiers remplissant toutes les conditions suivantes, sélectionnez d’autres filtres de fichiers à appliquer à la stratégie. Ces filtres peuvent inclure les options suivantes :

Étiquette de confidentialité - Utilisez ce filtre si votre organisation utilise la Protection des données Microsoft Purview et que vos données ont été protégées par ses étiquettes de confidentialité. Vous pouvez filtrer des fichiers en fonction de l’étiquette de confidentialité que vous leur avez appliquée. Pour plus d’informations sur l’intégration à Protection des données Microsoft Purview, consultez Intégration à Protection des données Microsoft Purview.

Nom de fichier : Utilisez ce filtre pour appliquer la stratégie à des fichiers spécifiques.

Type de fichier : Utilisez ce filtre pour appliquer la stratégie à des types de fichiers spécifiques, par exemple, pour bloquer le téléchargement de tous les fichiers .xls.

Dans la section Inspection du contenu, indiquez si vous voulez activer le moteur DLP pour analyser les documents et le contenu des fichiers.

Sous Actions, sélectionnez l’un des éléments suivants :

- Audit (surveiller toutes les activités) : définissez cette action pour autoriser explicitement le téléchargement selon les filtres de stratégie que vous définissez.

- Bloquer (Bloquer le téléchargement de fichiers et surveiller toutes les activités) : définissez cette action pour bloquer explicitement le téléchargement selon les filtres de stratégie que vous définissez. Pour plus d’informations, consultez Fonctionnement du blocage du téléchargement.

- Protéger (Appliquer l’étiquette de confidentialité pour télécharger et superviser toutes les activités) : cette option est uniquement disponible si vous avez sélectionné Contrôler le téléchargement du fichier (avec inspection) sous Stratégie de session. Si votre organisation utilise la Protection des données Microsoft Purview, vous pouvez définir une action pour appliquer une étiquette de confidentialité définie dans la Protection des données Microsoft Purview sur le fichier. Pour plus d’informations, consultez Fonctionnement de la protection du téléchargement.

Pour vous faire envoyer une alerte par email, sélectionnez Créer une alerte pour chaque événement correspondant avec le niveau de gravité de la stratégie et définissez une limite d’alerte.

Informer les utilisateurs : quand vous créez une stratégie de session, chaque session utilisateur qui correspond à la stratégie est redirigée vers le contrôle de session plutôt que directement vers l’application.

L’utilisateur reçoit une notification de surveillance qui l’informe que ses sessions sont surveillées. Si vous ne voulez pas en informer l’utilisateur, vous pouvez désactiver le message de notification.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

Puis, sous Contrôle d’accès conditionnel aux applications, sélectionnez Suivi des utilisateurs et décochez la case Aviser les utilisateurs.

Surveiller les journaux : pour garder l’utilisateur dans la session, le contrôle d’application par accès conditionnel remplace l’ensemble des URL, scripts Java et cookies appropriés dans la session de l’application par des URL Microsoft Defender for Cloud Apps. Par exemple, si l’application retourne une page avec des liens dont les domaines se terminent par myapp.com, le contrôle d’application par accès conditionnel remplace ces liens par des domaines se terminant par quelque chose comme

myapp.com.mcas.ms. Ainsi, Defender for Cloud Apps surveille la session entière.

Exporter les journaux de découverte cloud

Le Contrôle d’accès conditionnel aux applications enregistre les journaux de trafic de chaque session utilisateur acheminée vers lui. Les journaux de trafic incluent l’heure, l’adresse IP, l’agent utilisateur, les URL visitées et le nombre d’octets chargés et téléchargés. Ces journaux sont analysés et un rapport continu, Contrôle d’application par accès conditionnel Defender for Cloud Apps, est ajouté à la liste des rapports Cloud Discovery dans le tableau de bord Cloud Discovery.

Pour exporter les journaux Cloud Discovery à partir du tableau de bord Cloud Discovery :

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Sous Applications connectées, sélectionnez Contrôle d’application par accès conditionnel.

Au-dessus du tableau, sélectionnez le bouton Exporter. Par exemple :

Sélectionnez la plage du rapport et cliquez sur Exporter. Ce processus peut prendre un certain temps.

Pour télécharger le journal exporté une fois le rapport prêt, dans le portail Microsoft Defender, accédez à Rapports ->Cloud Apps, puis Rapports exportés.

Dans le tableau, sélectionnez le rapport approprié dans la liste des journaux du trafic du Contrôle d’application par accès conditionnel, puis cliquez sur Télécharger. Par exemple :

Surveiller tous les journaux d’activité

Surveiller uniquement permet de surveiller uniquement l’activité de connexion et aucune alerte n’est envoyée.

Pour surveiller d’autres activités, sélectionnez l’action Audit, auquel cas, les alertes sont envoyées conformément à votre stratégie. Les activités de l’action Audit sont surveillées et journalisées, que la stratégie corresponde ou non.

Remarque

Pour surveiller d’autres activités en plus des téléchargements et des chargements, votre stratégie de surveillance doit comporter au moins un bloc par stratégie d’activité.

Bloquer tous les téléchargements

Quand vous sélectionnez Bloquer sous Action dans la stratégie de session Defender for Cloud Apps, le contrôle d’application par accès conditionnel empêche l’utilisateur de télécharger un fichier, conformément aux filtres de fichiers de la stratégie. Defender for Cloud Apps reconnaît un événement de téléchargement pour chaque application lorsqu’un utilisateur démarre un téléchargement. Le contrôle d’application par accès conditionnel intervient en temps réel pour en empêcher l’exécution. À la réception d’un signal de téléchargement par un utilisateur, le contrôle d’application par accès conditionnel retourne le message Téléchargement restreint, et remplace le fichier téléchargé par un fichier texte. Le message du fichier texte peut être configuré et personnalisé dans la stratégie de session.

Exiger une authentification renforcée (contexte d’authentification)

Lorsque le type de contrôle de session est défini sur Bloquer les activités, Contrôler le téléchargement de fichier (avec inspection), Contrôler le chargement de fichier (avec inspection), vous pouvez sélectionner une action pour l’authentification pas à pas requise. Lorsque cette action est sélectionnée, Defender for Cloud Apps redirige la session vers l’accès conditionnel Microsoft Entra pour la réévaluation de la stratégie, chaque fois que l’activité sélectionnée se produit. En fonction du contexte d’authentification configuré dans Microsoft Entra ID, les revendications telles que l’authentification multifacteur et la conformité des appareils peuvent être vérifiées pendant une session.

Bloquer des activités spécifiques

Quand l’option Bloquer les activités est définie pour le Type d’activité, vous pouvez sélectionner des activités spécifiques à bloquer dans des applications spécifiques. Toutes les activités des applications sélectionnées sont supervisées et signalées dans le journal d’activité. Les activités spécifiques que vous sélectionnez sont bloquées si vous sélectionnez l’action Bloquer. Les activités spécifiques que vous avez sélectionnées déclenchent des alertes si vous sélectionnez l’action Audit et si vous avez activé les alertes.

Voici quelques exemples d’activités bloquées :

- Envoyer un message Teams : utilisez-le pour bloquer les messages envoyés à partir de Microsoft Teams ou bloquer les messages Teams contenant du contenu spécifique

- Imprimer : utilisez-le pour bloquer les actions d’impression

- Copier : utilisez-le pour bloquer la copie dans les actions du Presse-papiers ou uniquement pour un contenu spécifique

Bloquez des activités et appliquez ce blocage à certains groupes afin d’appliquer globalement un mode en lecture seule à l’échelle de votre organisation.

Protéger des fichiers lors du téléchargement

Sélectionnez Bloquer les activités pour bloquer certaines activités, que vous pouvez sélectionner à l’aide du filtre Type d’activité. Toutes les activités des applis sélectionnées sont supervisées (et signalées dans le journal d’activité). Les activités spécifiques que vous sélectionnez sont bloquées si vous sélectionnez l’action Bloquer. Les activités spécifiques que vous avez sélectionnées déclenchent des alertes si vous sélectionnez l’action Audit et si vous avez activé les alertes.

Quand vous sélectionnez Protéger sous Action dans la stratégie de session Defender for Cloud Apps, le contrôle d’application par accès conditionnel applique l’étiquetage et la protection ultérieure d’un fichier, conformément aux filtres de fichiers de la stratégie. Les étiquettes sont configurées dans le portail de conformité Microsoft Purview et l’étiquette doit être configurée pour appliquer le chiffrement pour qu’elle apparaisse comme une option dans la stratégie Defender for Cloud Apps.

Lorsque vous avez sélectionné une étiquette spécifique et qu’un utilisateur télécharge un fichier qui répond aux critères de stratégie, l’étiquette et toutes les protections et autorisations correspondantes sont appliquées au fichier.

Le fichier original reste inchangé dans l’application cloud, tandis que le fichier téléchargé est désormais protégé. Les utilisateurs qui tentent d’accéder au fichier doivent respecter les exigences d’autorisation déterminées par la protection appliquée.

Defender for Cloud Apps prend actuellement en charge l’application d’étiquettes de confidentialité à partir de Protection des données Microsoft Purview pour les types de fichiers suivants :

- Word : docm, docx, dotm, dotx

- Excel : xlam, xlsm, xlsx, xltx

- PowerPoint : potm, potx, ppsx, ppsm, pptm, pptx

Remarque

- Pour PDF, vous devez utiliser des étiquettes unifiées.

- Il n’est pas possible de remplacer les fichiers qui ont déjà une étiquette existante à l’aide de l’option Protéger dans les stratégies de session.

Protéger les chargements de fichiers sensibles

Lorsque Contrôler le chargement de fichier (avec inspection) est défini comme Type de contrôle de session dans la stratégie de session Defender for Cloud Apps, le contrôle d’application par accès conditionnel empêche un utilisateur de charger un fichier en fonction des filtres de fichiers de la stratégie. Lorsqu’un événement de chargement est reconnu, le contrôle d’application par accès conditionnel intervient en temps réel pour déterminer si le fichier est sensible et a besoin d’une protection. Si le fichier contient des données sensibles et n’a pas d’étiquette appropriée, le chargement du fichier est bloqué.

Par exemple, vous pouvez créer une stratégie qui analyse le contenu d’un fichier pour déterminer s’il contient une correspondance de contenu sensible telle qu’un numéro de sécurité sociale. S’il contient du contenu sensible et n’est pas étiqueté avec une étiquette Protection des données Microsoft Purview confidentielle, le chargement du fichier est bloqué. Lorsque le fichier est bloqué, vous pouvez afficher un message personnalisé à l’utilisateur lui expliquant comment étiqueter le fichier afin de le charger. Ainsi, vous vous assurez que les fichiers stockés dans vos applications cloud sont conformes à vos stratégies.

Bloquer les programmes malveillants lors du chargement

Lorsque Contrôler le chargement de fichier (avec inspection) est défini en tant que type de contrôle de session et Détection des programmes malveillants est défini comme méthode d’inspection dans la stratégie de session Defender for Cloud Apps, le contrôle d’application par accès conditionnel empêche un utilisateur de charger un fichier en temps réel si des programmes malveillants sont détectés. Les fichiers sont analysés à l’aide du moteur de veille des menaces Microsoft.

Vous pouvez afficher les fichiers marqués comme des programmes malveillants potentiels à l’aide du filtre Programme malveillant potentiel détecté dans le journal d’activité.

Vous pouvez également configurer des stratégies de session pour bloquer les programmes malveillants lors du téléchargement.

Informer les utilisateurs de la protection des fichiers sensibles

Il est important d’informer les utilisateurs lorsqu’ils sont en violation d’une stratégie afin qu’ils apprennent à se conformer à vos stratégies organisationnelles.

Étant donné que chaque entreprise a des besoins et des stratégies uniques, Defender for Cloud Apps vous permet de personnaliser les filtres d’une stratégie et le message affiché chez l’utilisateur lorsqu’une violation est détectée.

Vous pouvez fournir des conseils spécifiques à vos utilisateurs, comme des instructions sur la façon d’étiqueter correctement un fichier, ou comment inscrire un appareil non géré, pour vous assurer que les fichiers sont chargés correctement.

Par exemple, si un utilisateur charge un fichier sans étiquette de confidentialité, un message peut s’afficher expliquant que le fichier contient du contenu sensible qui nécessite une étiquette appropriée. De même, si un utilisateur tente de charger un document à partir d’un appareil non géré, le programme peut afficher un message avec des instructions sur l’inscription de cet appareil ou un message qui fournit une explication supplémentaire sur la raison pour laquelle l’appareil doit être inscrit.

Conflits de stratégies

En cas de conflit entre deux stratégies, la stratégie la plus restrictive est prioritaire. Par exemple :

Si une session utilisateur se limite à une stratégie Bloquer le téléchargement et à une stratégie d’étiquette lors du téléchargement, l’action de téléchargement de fichier est bloquée.

Si une session utilisateur se limite à une stratégie Bloquer le téléchargement et à une stratégie Auditer le téléchargement, l’action de téléchargement de fichier est bloquée.

Étapes suivantes

Pour plus d’informations, consultez l’article suivant :

- Webinaire sur le contrôle d'application par accès conditionnel (vidéo).

- Dépannage des contrôles d’accès et de session

- Blocage des téléchargements sur des appareils non gérés à l’aide du contrôle d’application par accès conditionnel de Microsoft Entra

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.