Comptes

Microsoft Defender for Cloud Apps vous donne une visibilité sur les comptes de vos applications connectées. Une fois connecté Defender for Cloud Apps à une application à l’aide du connecteur d’applications, Defender for Cloud Apps lit les informations sur le compte qui sont associées aux applications connectées. La page Comptes vous permet d’examiner ces comptes, les autorisations, les groupes dont ils sont membres, leurs alias, et les applications qu’ils utilisent. De plus, quand Defender for Cloud Apps détecte un nouveau compte qui n’a pas déjà été vu dans l’une des applications connectées (par exemple, dans les activités ou le partage de fichiers), le compte est ajouté à la liste des comptes de cette application. Cela vous permet d’avoir une visibilité sur l’activité des utilisateurs externes interagissant avec vos applications cloud.

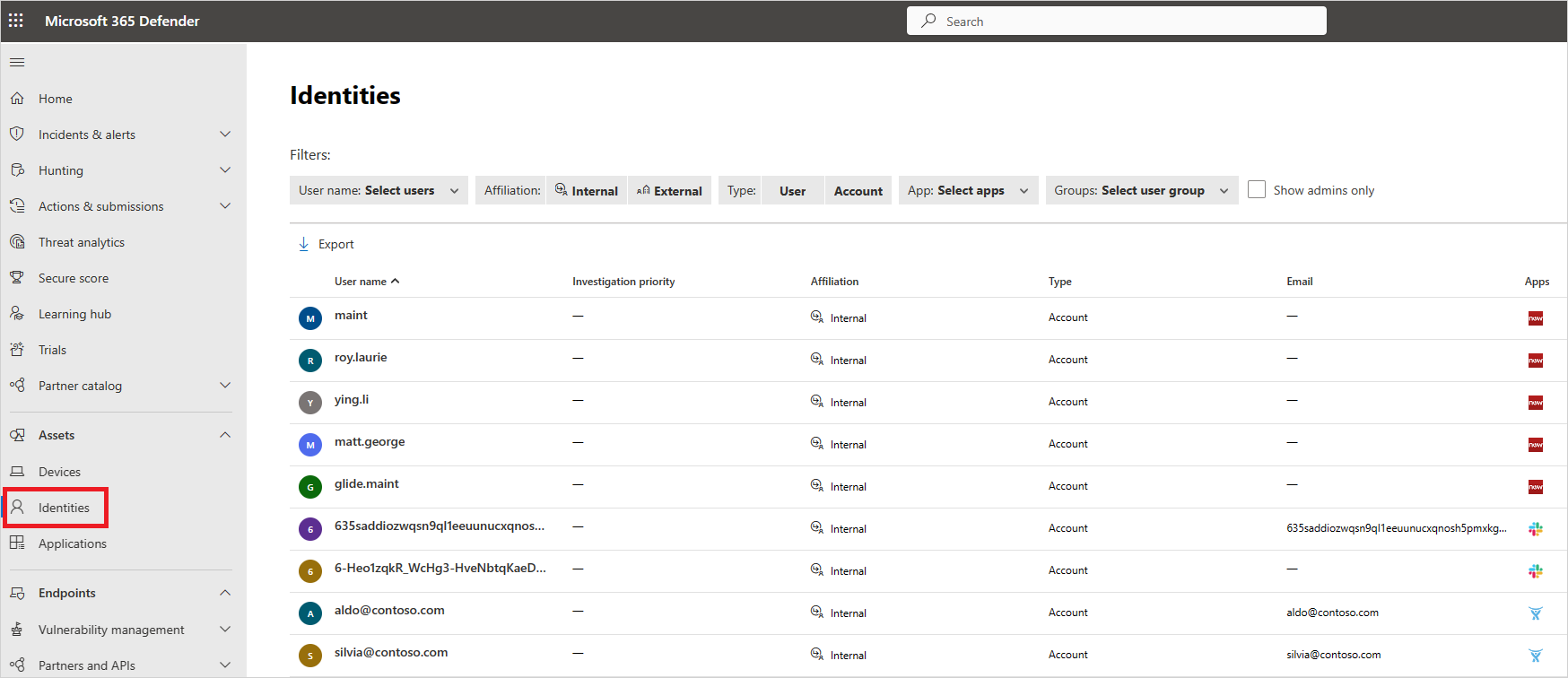

Les administrateurs peuvent rechercher les métadonnées ou l’activité d’un utilisateur spécifique. La page Identités vous fournit des détails complets sur les entités qui sont extraits à partir d’applications cloud connectées. Elle fournit également l’historique d’activité de l’utilisateur et les alertes de sécurité liées à l’utilisateur.

La page Identités peut être filtrée pour vous permettre de trouver des comptes spécifiques et d’étudier plus en détail différents types de comptes ; par exemple, vous pouvez filtrer tous les comptes externes qui n’ont pas été consultés depuis l’année dernière.

La page Identités vous permet d’examiner facilement certains points dans vos comptes, notamment les suivants :

Vérifiez si certains comptes ont été inactifs dans un service particulier pendant une longue période (peut-être devez-vous révoquer la licence de cet utilisateur pour ce service)

Vous pouvez filtrer la liste des utilisateurs avec des autorisations d’administrateur

Vous pouvez rechercher des utilisateurs qui ne font plus partie de votre organisation, mais peuvent toujours disposer de comptes actifs

Vous pouvez engager des actions de gouvernance sur les comptes, comme la suspension d’une application, ou l’accès à la page des paramètres de compte.

Vous pouvez voir les comptes qui sont inclus dans chaque groupe d’utilisateurs

Vous pouvez voir les applications qui sont consultées par chaque compte et les applications qui sont supprimées pour des comptes spécifiques

Filtres des entités

Vous trouverez ci-dessous une liste des filtres de comptes qui peuvent être appliqués. La plupart des filtres prennent en charge plusieurs valeurs, ainsi que NOT, afin de vous fournir un outil puissant pour créer des stratégies.

Affiliation : l’affiliation est interne ou externe. Pour définir les utilisateurs et les comptes qui sont internes, sous Paramètres, veillez à définir la plage d’adresses IP de votre organisation interne. Si le compte dispose d’autorisations d’administrateur, l’icône dans la table Comptes s’affiche avec l’ajout de la cravate rouge :

Application : vous pouvez filtrer n’importe quelle application connectée à l’API utilisée par les comptes de votre organisation.

Domaine : Ceci vous permet de filtrer des utilisateurs dans des domaines spécifiques.

Groupes : Vous permet de filtrer les membres des groupes d’utilisateurs dans Defender for Cloud Apps, à la fois les groupes d’utilisateurs intégrés et les groupes d’utilisateurs importés.

Instance : Ceci vous permet de filtrer les membres d’une instance d’application spécifique.

Dernière consultation : le filtre Dernière consultation vous permet de rechercher des comptes qui sont sans mouvement et dont les utilisateurs n’ont effectué aucune activité depuis un certain temps.

Organisation : Ceci vous permet de filtrer les membres de groupes d’organisation spécifiques définis dans vos applications connectées.

Afficher uniquement les administrateurs : filtres pour les comptes et les utilisateurs qui sont des administrateurs.

État : filtre basé sur l’état de compte utilisateur N/A, intermédiaire, actif, suspendu ou supprimé. Un status non disponible (N/A) est normal et peut apparaître, par exemple, pour les comptes anonymes.

Type : Ceci vous permet de filtrer sur l’utilisateur ou sur le type de compte.

Nom d’utilisateur : Vous permet de filtrer des utilisateurs spécifiques.

Actions de gouvernance

À partir de la page Utilisateurs et compte, vous pouvez prendre des mesures de gouvernance telles que suspendre une application ou accéder à la page des paramètres du compte. Pour obtenir la liste complète des actions de gouvernance, consultez le journal de gouvernance.

Par exemple, si vous identifiez un utilisateur compromis, vous pouvez appliquer l’action Confirmer la compromission de l’utilisateur pour définir le niveau de risque utilisateur sur élevé, ce qui entraîne l’application des actions de stratégie pertinentes définies dans Microsoft Entra ID. L’action peut être appliquée manuellement ou à l’aide de stratégies pertinentes qui prennent en charge les actions de gouvernance.

Pour appliquer manuellement une action de gouvernance d’utilisateur ou de compte

Dans la page Utilisateurs et compte, sur la ligne où l’utilisateur ou le compte pertinent s’affiche, choisissez les trois points à la fin de la ligne, puis sélectionnez Confirmer la compromission de l’utilisateur.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.