Réinitialiser de manière sélective les données à l’aide d’actions de lancement conditionnel de stratégie de protection des applications dans Intune

Les actions de lancement conditionnel dans les stratégies de protection des applications Intune permettent aux organisations de bloquer l’accès ou de réinitialiser les données de l’organisation lorsque certaines conditions d’appareil ou d’application ne sont pas remplies.

Vous pouvez explicitement choisir de réinitialiser les données d’entreprise de votre entreprise à partir de l’appareil de l’utilisateur final en tant qu’action à entreprendre en cas de non-conformité à l’aide de ces paramètres. Pour certains paramètres, vous pouvez configurer plusieurs actions, telles que bloquer l’accès et réinitialiser les données en fonction de différentes valeurs spécifiées.

Créer une stratégie de protection des applications à l’aide d’actions de lancement conditionnel

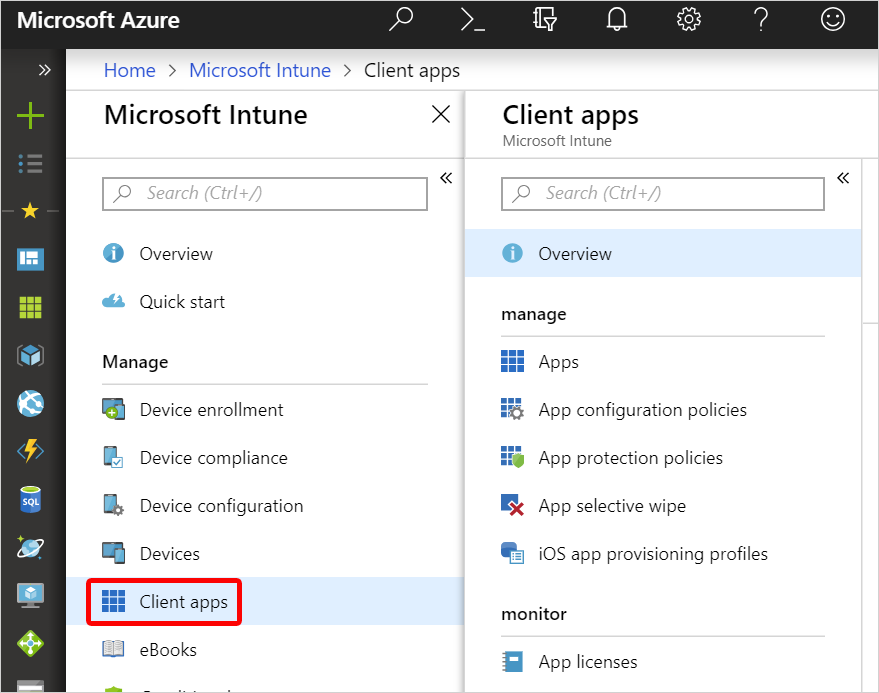

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Applications>Protection d'applications Stratégies.

Sélectionnez Créer une stratégie , puis sélectionnez la plateforme de l’appareil pour votre stratégie.

Sélectionnez Configurer les paramètres requis pour afficher la liste des paramètres disponibles pour la stratégie.

En faisant défiler vers le bas dans le volet Paramètres, vous verrez une section intitulée Lancement conditionnel avec une table modifiable.

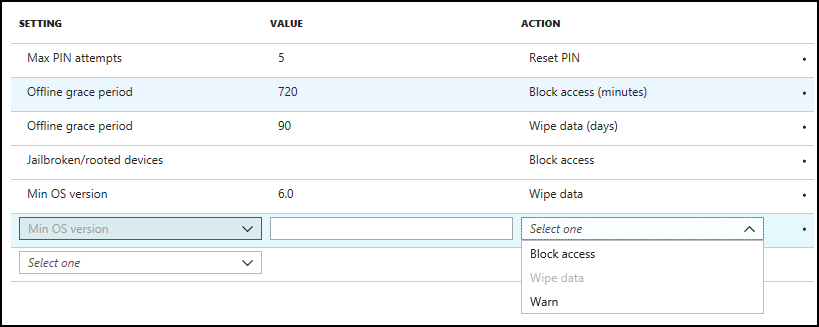

Sélectionnez un Paramètre et entrez la Valeur que les utilisateurs doivent rencontrer pour se connecter à votre application d’entreprise.

Sélectionnez l’action que vous souhaitez effectuer si les utilisateurs ne répondent pas à vos besoins. Dans certains cas, plusieurs actions peuvent être configurées pour un seul paramètre. Pour plus d’informations, consultez Guide pratique pour créer et attribuer des stratégies de protection des applications.

Paramètres de stratégie

Le tableau des paramètres de stratégie de protection des applications contient des colonnes pour Paramètre, Valeur et Action.

Préversion : Paramètres de stratégie Windows

Pour Windows, vous pouvez configurer des actions pour les paramètres « Contrôle d’intégrité » suivants à l’aide de la liste déroulante Paramètres :

- Compte désactivé

- Version maximale du système d'exploitation

- Version minimale de l'application

- Version min. de l’OS

- Version min. du SDK

- Période de grâce hors connexion

- Niveau de menace maximal autorisé pour l’appareil

Paramètres de stratégie iOS

Pour iOS/iPadOS, vous pouvez configurer des actions pour les paramètres suivants à l’aide de la liste déroulante Paramètres :

- Tentatives de code PIN maximum

- Période de grâce hors connexion

- Appareils jailbreakés/rootés

- Version maximale du système d'exploitation

- Version min. de l’OS

- Version minimale de l'application

- Version min. du SDK

- Modèle(s) d’appareil

- Niveau de menace maximal autorisé pour l’appareil

- Compte désactivé

Pour utiliser le paramètre Modèle(s) d’appareil , entrez une liste séparée par des points-virgules d’identificateurs de modèle iOS/iPadOS. Ces valeurs ne respectent pas la casse. Outre les rapports Intune pour l’entrée « Modèle(s) d’appareil », vous pouvez trouver un identificateur de modèle iOS/iPadOS dans ce référentiel GitHub tiers.

Exemple d’entrée : iPhone5,2 ; iPhone5,3

Sur les appareils des utilisateurs finaux, le client Intune prend des mesures basées sur une simple correspondance des chaînes de modèle d’appareil spécifiées dans Intune pour les stratégies de protection des applications. La correspondance dépend entièrement de ce que l’appareil signale. Vous (l’administrateur informatique) êtes invité à vous assurer que le comportement prévu se produit en testant ce paramètre en fonction de différents fabricants et modèles d’appareils et ciblant un petit groupe d’utilisateurs. La valeur par défaut est Non configuré.

Définissez l’une des actions suivantes :

- Autoriser spécifié (Bloquer non spécifié)

- Autoriser spécifié (Réinitialisation non spécifiée)

Que se passe-t-il si l’administrateur informatique entre une autre liste d’identificateurs de modèle iOS/iPadOS entre les stratégies ciblées sur les mêmes applications pour le même utilisateur Intune ?

Lorsque des conflits surviennent entre deux stratégies de protection des applications pour les valeurs configurées, Intune adopte généralement l’approche la plus restrictive. Ainsi, la stratégie résultante envoyée à l’application ciblée ouverte par l’utilisateur Intune ciblé serait une intersection des identificateurs de modèle iOS/iPadOS répertoriés dans Stratégie A et Stratégie B ciblant la même combinaison application/utilisateur. Par exemple, la stratégie A spécifie « iPhone5,2 ; iPhone5,3 », tandis que la stratégie B spécifie « iPhone5,3 », la stratégie résultante ciblée par l’utilisateur Intune par la stratégie A et la stratégie B est « iPhone5,3 ».

Paramètres de la stratégie Android

Pour Android, vous pouvez configurer des actions pour les paramètres suivants à l’aide de la liste déroulante Paramètres :

- Tentatives de code PIN maximum

- Période de grâce hors connexion

- Appareils jailbreakés/rootés

- Version min. de l’OS

- Version maximale du système d'exploitation

- Version minimale de l'application

- Version minimale du correctif

- Fabricant(s) d’appareil

- Verdict d’intégrité de la lecture

- Exiger l’analyse des menaces sur les applications

- Version minimale Portail d'entreprise

- Niveau de menace maximal autorisé pour l’appareil

- Compte désactivé

- Exiger le verrouillage de l’appareil

À l’aide de la version min Portail d'entreprise, vous pouvez spécifier une version minimale définie spécifique de l’Portail d'entreprise qui est appliquée sur un appareil de l’utilisateur final. Ce paramètre de lancement conditionnel vous permet de définir des valeurs sur Bloquer l’accès, Réinitialiser les données et Avertir en tant qu’actions possibles lorsque chaque valeur n’est pas remplie. Les formats possibles pour cette valeur suivent le modèle [Majeur].[ Mineur], [Majeur].[ Mineur]. [Build], ou [Major].[ Mineur]. [Build]. [Révision]. Étant donné que certains utilisateurs finaux peuvent ne pas préférer une mise à jour forcée des applications sur place, l’option « avertir » peut être idéale lors de la configuration de ce paramètre. Google Play Store fait un bon travail en envoyant uniquement les octets delta pour les mises à jour de l’application. Toutefois, il peut s’agir d’une grande quantité de données que l’utilisateur peut ne pas vouloir utiliser s’il se trouve sur des données au moment de la mise à jour. Forcer une mise à jour et télécharger une application mise à jour peut entraîner des frais de données inattendus au moment de la mise à jour. Le paramètre Min Portail d'entreprise version, s’il est configuré, affecte tout utilisateur final qui obtient la version 5.0.4560.0 du Portail d'entreprise et les versions ultérieures du Portail d'entreprise. Ce paramètre n’a aucun effet sur les utilisateurs qui utilisent une version de Portail d'entreprise antérieure à la version avec laquelle cette fonctionnalité est publiée. Les utilisateurs finaux qui utilisent des mises à jour automatiques d’application sur leur appareil ne verront probablement aucune boîte de dialogue de cette fonctionnalité, étant donné qu’ils disposeront probablement de la dernière version Portail d'entreprise. Ce paramètre est Android uniquement avec la protection des applications pour les appareils inscrits et non inscrits.

Pour utiliser le paramètre Fabricant(s) de l’appareil , entrez une liste de fabricants Android séparés par des points-virgules. Ces valeurs ne respectent pas la casse. Outre les rapports Intune, vous pouvez trouver le fabricant Android d’un appareil sous les paramètres de l’appareil.

Exemple d’entrée : Fabricant A ; Fabricant B

Remarque

Voici quelques fabricants courants signalés à partir d’appareils utilisant Intune, et peuvent être utilisés comme entrée : Asus ; Blackberry; Bq; Gionee ; Google; Hmd global ; Htc; Huawei; Infinix ; Kyocera; Lemobile ; Lenovo; Lge ; Motorola; Oneplus ; Oppo; Samsung; Sharp; Sony; Tecno; Vivo; Vodafone; Troyeur ; Zte; Zuk

Sur les appareils des utilisateurs finaux, le client Intune prend des mesures basées sur une simple correspondance des chaînes de modèle d’appareil spécifiées dans Intune pour les stratégies de protection des applications. La correspondance dépend entièrement de ce que l’appareil signale. Vous (l’administrateur informatique) êtes invité à vous assurer que le comportement prévu se produit en testant ce paramètre en fonction de différents fabricants et modèles d’appareils et ciblant un petit groupe d’utilisateurs. La valeur par défaut est Non configuré.

Définissez l’une des actions suivantes :

- Autoriser spécifié (Bloquer sur non spécifié)

- Autoriser spécifié (Réinitialisation sur non spécifié)

Que se passe-t-il si l’administrateur informatique entre une liste différente de fabricants Android entre les stratégies ciblant les mêmes applications pour le même utilisateur Intune ?

Lorsque des conflits surviennent entre deux stratégies de protection des applications pour les valeurs configurées, Intune adopte généralement l’approche la plus restrictive. Par conséquent, la stratégie qui en résulte envoyée à l’application ciblée en cours d’ouverture par l’utilisateur Intune ciblé serait une intersection des fabricants Android répertoriés dans Stratégie A et Stratégie B ciblant la même combinaison application/utilisateur. Par exemple, la stratégie A spécifie « Google ; Samsung », tandis que la stratégie B spécifie « Google », la stratégie résultante que l’utilisateur Intune ciblé par la stratégie A et la stratégie B est « Google ».

Paramètres et actions supplémentaires

Par défaut, la table contient des lignes remplies en tant que paramètres configurés pour la période de grâce hors connexion, et le nombre maximal de tentatives de code confidentiel, si le paramètre Exiger le code confidentiel pour l’accès est défini sur Oui.

Pour configurer un paramètre, sélectionnez un paramètre dans la liste déroulante sous la colonne Paramètre . Une fois qu’un paramètre est sélectionné, la zone de texte modifiable devient activée sous la colonne Valeur dans la même ligne, si une valeur doit être définie. En outre, la liste déroulante devient activée sous la colonne Action avec l’ensemble d’actions de lancement conditionnel applicables au paramètre.

La liste suivante fournit la liste des actions courantes :

- Bloquer l’accès : empêche l’utilisateur final d’accéder à l’application d’entreprise.

- Réinitialiser les données : effacez les données d’entreprise de l’appareil de l’utilisateur final.

- Avertir : fournissez une boîte de dialogue à l’utilisateur final sous forme de message d’avertissement.

Dans certains cas, comme le paramètre Version minimale du système d’exploitation , vous pouvez configurer le paramètre pour effectuer toutes les actions applicables en fonction de différents numéros de version.

Une fois qu’un paramètre est entièrement configuré, la ligne apparaît en lecture seule et peut être modifiée à tout moment. En outre, une liste déroulante est disponible pour la sélection dans la colonne Paramètre de la ligne. Les paramètres configurés qui n’autorisent pas plusieurs actions ne sont pas disponibles pour la sélection dans la liste déroulante.

Prochaines étapes

Pour plus d’informations sur les stratégies de protection des applications Intune, consultez :

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour