Sécurité des environnements

Les environnements sont des conteneurs que les administrateurs peuvent utiliser pour gérer les applications, les flux, les connexions et autres actifs, ainsi que pour accorder aux utilisateurs de l’organisation un accès contrôlé à l’environnement et à ses ressources.

Les applications dans Microsoft Power Apps et les flux Microsoft Power Automate ne permettent pas aux utilisateurs d’accéder à des actifs de données auxquels ils n’ont pas déjà accès. Les utilisateurs ne doivent avoir accès qu’aux données auxquelles ils ont besoin d’accéder.

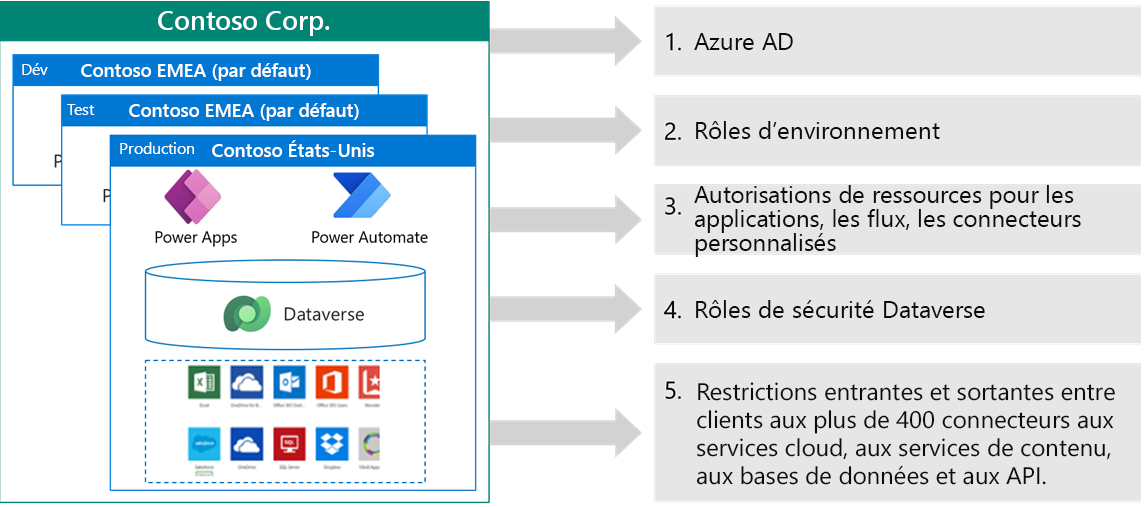

L’accès aux environnements est multicouche. Les environnements sont contenus dans un abonné Microsoft Entra ID. L’accès à l’environnement est authentifié par Microsoft Entra ID. Les utilisateurs doivent posséder un compte utilisateur dans Microsoft Entra ID pour accéder à tout environnement et disposer d’une licence d’utilisation de Microsoft Power Platform. Pour accéder à un environnement spécifique, les utilisateurs ont besoin d’un rôle Microsoft 365 si aucune base de données Microsoft Dataverse n’est disponible, et d’un rôle de sécurité Dataverse si une base de données Dataverse est disponible. Les utilisateurs doivent également obtenir une autorisation sur les ressources d’un environnement, telles que les applications, les flux et les connecteurs.

Un administrateur peut également contrôler l’accès aux environnements à partir d’autres abonnés Microsoft Entra ID dans des scénarios interentreprises (B2B).

Microsoft Entra ID

Microsoft Entra ID permet à Microsoft Power Platform d’authentifier les utilisateurs.

Microsoft Entra ID offre plusieurs fonctionnalités que Microsoft Power Platform peut utiliser :

- Gestion des identités et des accès : pour gérer l’accès aux applications à partir de Power Apps.

- Authentification : pour vérifier les informations d’identification lorsqu’un utilisateur se connecte à une application comportant plusieurs utilisateurs dans un flux.

- Authentification unique (SSO) : pour accéder aux applications sans avoir à se connecter séparément.

- Authentification multifacteur : pour inviter un utilisateur à utiliser d’autres formes d’identification lors de la connexion.

- Entreprise-entreprise (B2B) : pour gérer vos utilisateurs invités et vos partenaires externes tout en conservant le contrôle de vos données d’entreprise. L’accès invité est pris en charge pour Microsoft Power Platform.

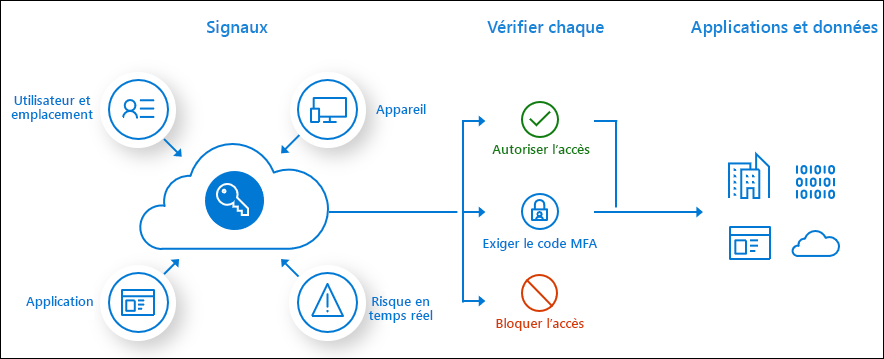

- Accès conditionnel : pour gérer l’accès à vos applications en utilisant des signaux pour prendre des décisions sur l’autorisation d’accès.

- Gestion des appareils : pour gérer la façon dont vos appareils accèdent à vos données d’entreprise.

- Utilisateurs d’entreprise : pour gérer l’attribution des licences.

- Identité hybride : Microsoft Entra ID Connect fournit une identité d’utilisateur unique pour l’authentification et l’autorisation, quel que soit l’emplacement (cloud ou local).

- Gouvernance des identités : pour gérer les identités de votre organisation grâce aux contrôles d’accès des collaborateurs, des partenaires commerciaux, des fournisseurs, des services et des applications.

- Protection des identités : pour détecter les vulnérabilités potentielles qui affectent les identités de votre organisation.

- Rapports et surveillance : informations sur les modèles de sécurité et d’utilisation au sein de votre environnement. Le Centre d’administration Microsoft Power Platform offre des informations plus détaillées que celles fournies par Microsoft Entra ID.

Autres fonctionnalités de Microsoft Entra ID actuellement non prises en charge avec Microsoft Power Platform :

- Entreprise-client (B2C) : pour contrôler la manière dont les clients se connectent au moyen de leurs identités de compte de réseau social, d’entreprise ou locales.

- Identités gérées : identité dans Microsoft Entra ID pouvant authentifier tout service d’identification pris en charge par Microsoft Entra ID. Cette fonctionnalité n’est actuellement pas prise en charge dans Microsoft Power Platform ; les principaux de service doivent être utilisés à la place.

- Privileged identity management (PIM) : offre un accès administrateur de niveau élevé en mode juste-à-temps (JIT).

Toute organisation a probablement déjà choisi la manière dont elle implémente Microsoft Entra ID et une solution Microsoft Power Platform, et n’est pas désireuse de modifier fondamentalement sa démarche. Cependant, Microsoft Power Platform peut offrir un accès à des utilisateurs qui n’ont jamais eu accès aux applications informatiques auparavant, comme les collaborateurs mobiles de première ligne, les partenaires commerciaux et les prestataires externes qui n’ont pas d’identité dans Microsoft Entra ID. Par conséquent, vous devrez peut-être envisager l’accès conditionnel, l’accès des utilisateurs B2B et des invités.

L’accès conditionnel nécessite une licence Microsoft Entra ID Premium. Les stratégies d’accès conditionnel peuvent accorder ou bloquer l’accès aux applications et aux données en fonction des facteurs suivants :

- Utilisateur

- Appareil

- Emplacement

La collaboration Microsoft Azure Active Directory B2B (Microsoft Entra ID B2B) est une fonctionnalité qui permet d’inviter des utilisateurs invités à collaborer avec votre organisation. Vous pouvez attribuer des licences aux utilisateurs invités pour exécuter des applications créées avec Microsoft Power Platform. Actuellement, les invités ne peuvent pas créer ou modifier d’applications Power Apps.

Pour en savoir plus, consultez les sections Partager une application canevas avec des utilisateurs invités et À propos des offres Power Apps par application.

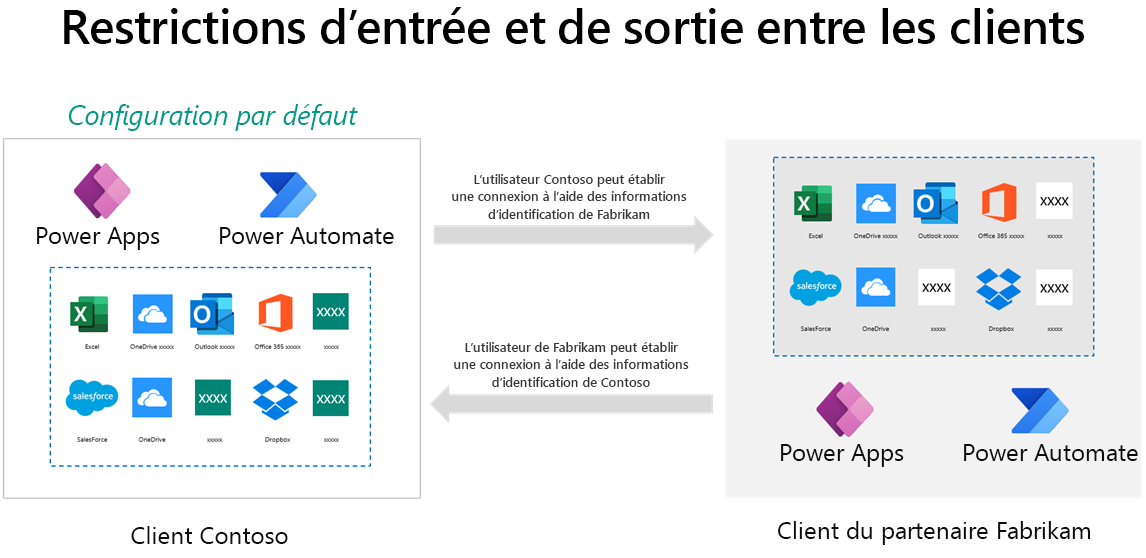

Isolement interabonné

Dans les scénarios de collaboration B2B, vous pouvez partager de façon plus sûre les applications et les données de votre abonné avec un abonné d’une autre source. Dans la configuration par défaut, chaque abonné peut accéder aux ressources de l’autre abonné.

Microsoft Entra ID possède une fonctionnalité appelée restrictions d’abonné. Cette fonctionnalité permet aux organisations de préciser la liste des abonnés auxquels leurs utilisateurs sont autorisés à accéder. Microsoft Entra ID accorde alors l’accès uniquement aux abonnés autorisés. L’isolation interabonné permet de restreindre les autres abonnés auxquels vos utilisateurs peuvent se connecter. Cette fonctionnalité bloque les connexions entrantes ou sortantes pour les applications canevas et les flux.

La restriction des connexions sortantes signifie qu’un utilisateur de votre abonné ne peut pas se connecter à un abonné externe ou partenaire. La restriction des connexions sortantes entre les abonnés peut être appliquée au moyen de restrictions d’abonné qui s’appliquent à toutes les applications cloud Microsoft Entra ID qui bloqueraient les connexions sortantes pour Power Apps et les flux Power Automate.

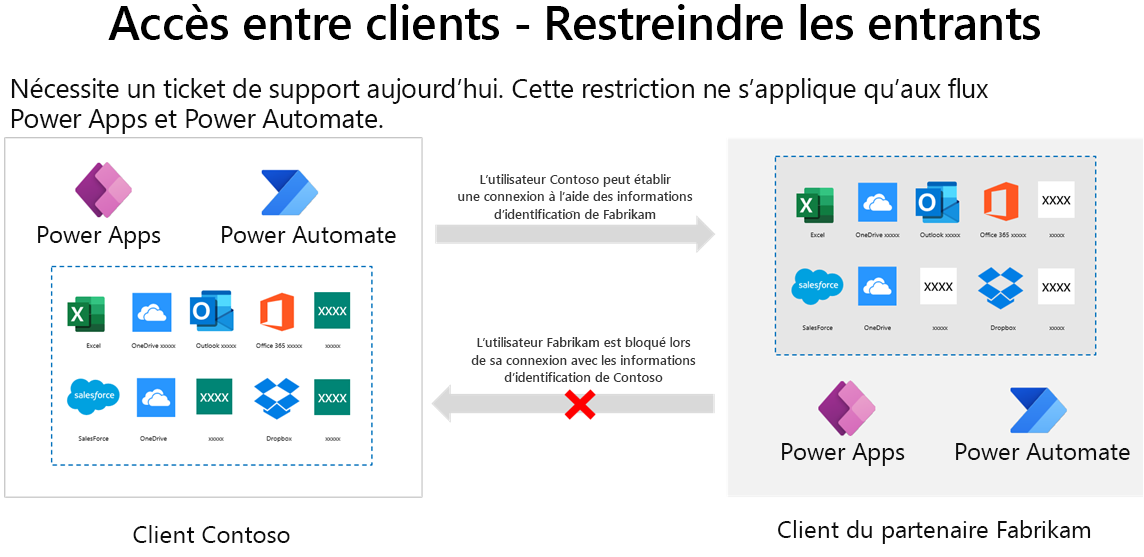

La restriction des connexions entrantes signifie qu’un utilisateur d’un abonné externe ou partenaire ne peut pas créer une connexion à votre abonné.

Important

La restriction des connexions entrantes interabonné nécessite un ticket de support. Cette restriction ne s’applique alors qu’aux flux Power Apps et Power Automate.

Amélioration de la sécurité des environnements avec des groupes de sécurité

Par défaut, un utilisateur possédant une licence Power Apps peut potentiellement accéder à tous les environnements d’un abonné, et vous pouvez voir tous les utilisateurs disposant d’une licence dans la table des utilisateurs d’un environnement. Les groupes de sécurité Microsoft Entra ID permettent de limiter l’accès aux environnements. Cette fonctionnalité présente l’avantage supplémentaire de faire en sorte que la table des utilisateurs soit limitée aux seuls utilisateurs de l’environnement.

Un groupe de sécurité peut être associé à un environnement au moment de la création de celui-ci ou ultérieurement. Dans la capture d’écran suivante, un groupe de sécurité pour les développeurs a été associé à l’environnement de développement.

La capture d’écran précédente montre que le comportement suivant est observé :

- Lorsque des utilisateurs sont ajoutés au groupe de sécurité, ils sont ajoutés à Dataverse en tant qu’utilisateurs.

- Lorsque des utilisateurs sont supprimés du groupe de sécurité, ils sont désactivés dans Dataverse.

- Lorsqu’un groupe de sécurité est associé à un environnement comportant des utilisateurs, les utilisateurs de cet environnement qui ne sont pas membres du groupe de sécurité sont désactivés.

- Si aucun groupe de sécurité n’est associé à un environnement, tous les utilisateurs disposant d’une licence Power Apps sont créés en tant qu’utilisateurs et activés dans l’environnement.

Remarque

Les groupes de distribution et les groupes Microsoft Office 365 ne peuvent pas être associés à des environnements.

Rôles et comptes administrateur

La gestion des environnements et l’exécution de certaines activités d’administration nécessitent un ou plusieurs de ces rôles administratifs :

- Administrateur global : un utilisateur possédant ce rôle dispose d’un accès d’administration complet à tous les services de l’abonné. Les administrateurs globaux ont accès à tous les environnements Microsoft Power Platform et seront ajoutés à tous les environnements Dataverse avec le rôle de sécurité Administrateur système.

- Administrateur Microsoft Power Platform : un utilisateur possédant un rôle d’administrateur Microsoft Power Platform peut créer des environnements et gérer tous les environnements (même si les utilisateurs n’appartiennent pas au groupe de sécurité de l’environnement), Power Apps, Power Automate et les stratégies de protection contre la perte de données. Un administrateur Microsoft Power Platform peut également gérer les tickets de support et surveiller l’état du service.

- Administrateur délégué : l’administration déléguée est utilisée par les partenaires du programme Fournisseurs de solutions de cloud (CSP) de Microsoft pour gérer leurs clients au moyen du portail des partenaires Microsoft. Un administrateur délégué dispose des droits administration complets sur tous les services de l’abonné du client.

Remarque

Le rôle d’administrateur Microsoft Dynamics 365 est obsolète. Un utilisateur disposant du rôle d’administrateur Dynamics 365 peut créer des environnements et les gérer, mais uniquement s’il appartient au groupe de sécurité de cet environnement. Un utilisateur disposant du rôle d’administrateur Dynamics 365 dispose du rôle de sécurité Administrateur système dans ces environnements.

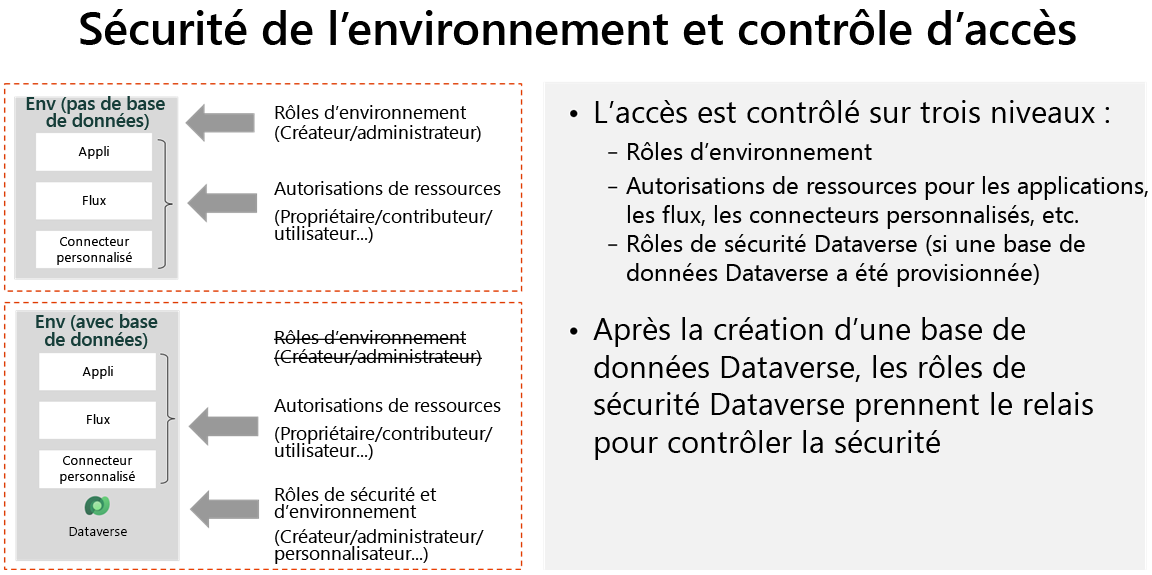

Ces rôles ne sont pas les mêmes que les rôles de sécurité au sein d’un environnement. Les utilisateurs non administrateurs peuvent se voir attribuer un rôle pour un environnement. Les rôles utilisés diffèrent selon que l’environnement contient une base de données Dataverse ou non.

Le rôle Administrateur d’environnement n’est utilisé qu’en l’absence de base de données Dataverse. L’administrateur d’environnement d’un environnement donné peut accorder à un utilisateur le rôle permettant d’ajouter et supprimer des utilisateurs avec le rôle Créateur d’environnement. Le rôle de créateur d’environnement permet à un utilisateur de créer des applications dans cet environnement.

Lorsqu’une base de données Dataverse est ajoutée à l’environnement, un utilisateur disposant du rôle Administrateur d’environnement reçoit le rôle de sécurité Administrateur système dans la base de données Dataverse, et un utilisateur disposant du rôle Créateur d’environnement reçoit le rôle de sécurité Utilisateur de base.