Exercice - Résoudre les problèmes d’un réseau avec les métriques et les journaux de Network Watcher

Dans Azure Network Watcher, les métriques et les journaux permettent de diagnostiquer des problèmes de configuration complexes.

Supposons que vous avez deux machines virtuelles qui ne peuvent pas communiquer. Vous voulez obtenir autant d’informations que possible pour diagnostiquer le problème.

Dans cette unité, vous allez résoudre les problèmes en utilisant les métriques et les journaux de Network Watcher. Pour diagnostiquer le problème de connectivité entre les deux machines virtuelles, vous allez utiliser ensuite les journaux de flux du NSG (groupe de sécurité réseau).

Inscrire le fournisseur Microsoft.Insights

La journalisation des flux de groupe de sécurité réseau nécessite le fournisseur Microsoft.Insights. Pour vous inscrire auprès du fournisseur Microsoft.Insights, suivez les étapes ci-dessous.

Connectez-vous au portail Azure, puis à l’annuaire qui a accès à l’abonnement dans lequel vous avez créé des ressources.

Dans le portail Azure, recherchez et sélectionnez Abonnements, puis sélectionnez votre abonnement. Le volet Abonnement s’affiche.

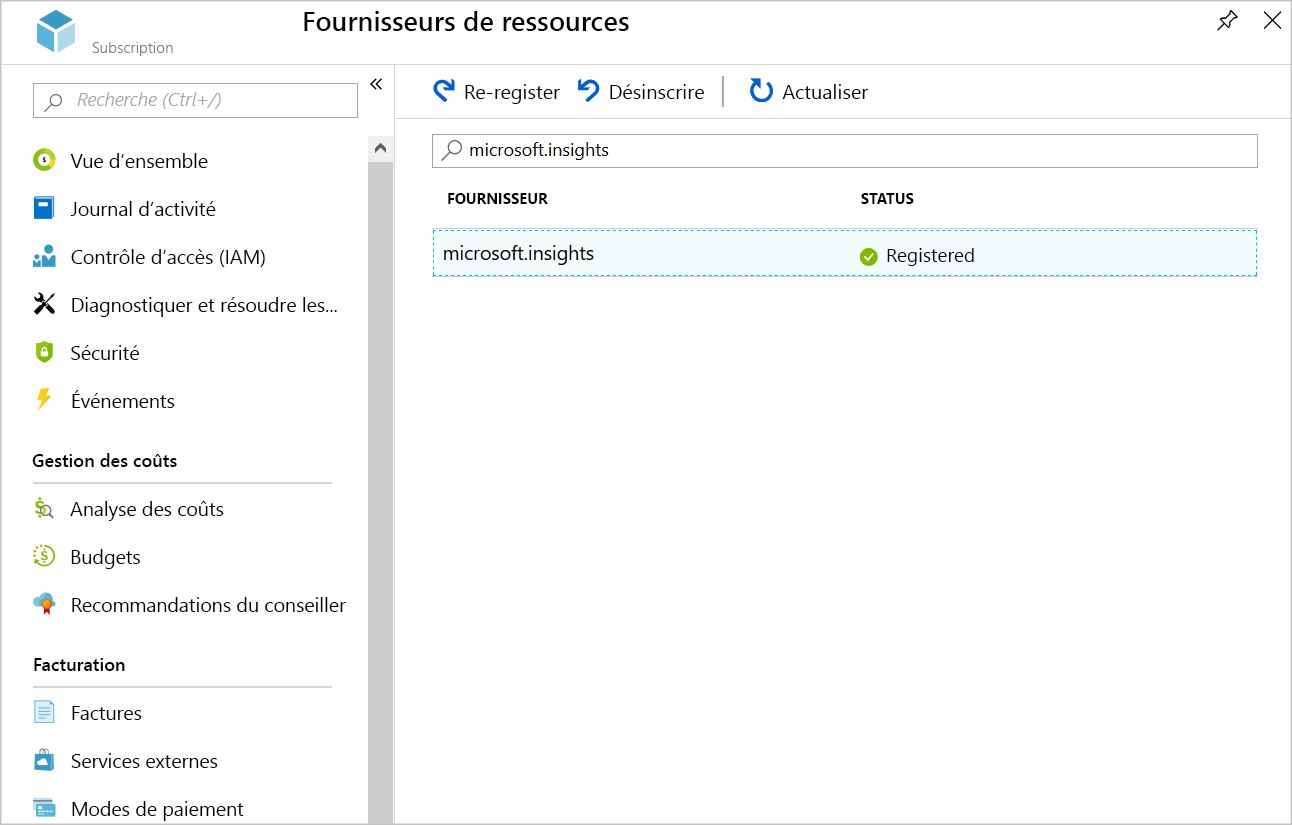

Dans le menu Abonnement, sous Paramètres, sélectionnez Fournisseurs de ressources. Le volet Fournisseurs de ressources de votre abonnement s’affiche.

Dans la barre de filtre, entrez microsoft.insights.

Si l’état du fournisseur microsoft.insights est NotRegistered, sélectionnez Inscrire dans la barre de commandes.

Créer un compte de stockage

Créez maintenant un compte de stockage pour les journaux des flux de groupe de sécurité réseau.

Dans le menu du portail Azure ou dans la page Accueil, sélectionnez Créer une ressource.

Dans le menu de ressources, sélectionnez Stockage, puis recherchez et sélectionnez Compte de stockage. Le volet Compte de stockage s’affiche.

Sélectionnez Create (Créer). Le volet Créer un compte de stockage s’affiche.

Sous l’onglet Informations de base, entrez les valeurs suivantes pour chaque paramètre.

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement Resource group Sélectionner votre groupe de ressources Détails de l’instance Nom du compte de stockage Créer un nom unique Région Sélectionner la même région que votre groupe de ressources Sélectionnez l’onglet Suivant : Avancé et vérifiez que la valeur suivante est définie.

Paramètre Valeur Stockage Blob Niveau d’accès Chaud (par défaut) Sélectionnez Vérifier + créer, puis quand la validation réussit, sélectionnez Créer.

Créer un espace de travail Log Analytics

Pour voir les journaux des flux de groupe de sécurité réseau, vous allez utiliser Log Analytics.

Dans le menu du portail Azure ou dans la page Accueil, recherchez et sélectionnez Espaces de travail Log Analytics. Le volet Espaces de travail Log Analytics s’affiche.

Dans la barre de commandes, sélectionnez Créer. Le volet Créer un espace de travail Log Analytics s’affiche.

Sous l’onglet Informations de base, entrez les valeurs suivantes pour chaque paramètre.

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement Resource group Sélectionner votre groupe de ressources Détails de l’instance Nom testsworkspaceRégion Sélectionner la même région que votre groupe de ressources Sélectionnez Vérifier + créer puis, une fois la validation réussie, sélectionnez Créer.

Activer les journaux des flux

Pour configurer les journaux des flux, vous devez configurer le groupe de sécurité réseau pour qu’il se connecte au compte de stockage, puis ajouter l’analytique du trafic pour le groupe de sécurité réseau.

Dans le menu du portail Azure, sélectionnez Toutes les ressources. Sélectionnez ensuite le groupe de sécurité réseau MyNSG.

Dans le menu de MyNsg, sous Supervision, sélectionnez Journaux de flux NSG. Le volet MyNsg | Journaux de flux NSG s’affiche.

Sélectionnez Create (Créer). Le volet Créer un journal de flux s’affiche.

Sous l’onglet Informations de base, sélectionnez ou entrez les valeurs suivantes.

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement dans la liste déroulante. + Sélectionner une ressource Dans le volet Sélectionner un groupe de sécurité réseau, recherchez et sélectionnez MyNsg, puis Confirmer la sélection. Détails de l’instance Abonnement Sélectionnez votre abonnement dans la liste déroulante. Comptes de stockage Sélectionnez le nom de votre compte de stockage unique. Rétention (en jours) 1 Sélectionnez Suivant : Analyse, puis sélectionnez ou entrez les valeurs suivantes.

Paramètre Valeur Version des journaux de flux version 2 Traffic Analytics L’option Activer Traffic Analytics est cochée. Intervalle de traitement de Traffic Analytics Toutes les 10 minutes Abonnement Sélectionnez votre abonnement dans la liste déroulante. Espace de travail Log Analytics Sélectionnez testworkspacedans la liste déroulante.Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Une fois le déploiement terminé, sélectionnez Accéder à la ressource.

Générer du trafic de test

Vous êtes maintenant prêt à générer du trafic réseau entre les machines virtuelles à capturer dans le journal de flux.

Dans le menu de ressources, sélectionnez Toutes les ressources, puis FrontendVM.

Dans la barre de commandes, sélectionnez Se connecter, RDP, puis Télécharger le fichier RDP. Si vous voyez un avertissement concernant l’éditeur de la connexion à distance, sélectionnez Se connecter.

Lancez le fichier FrontendVM.rdp, puis sélectionnez Se connecter.

À l’invite des informations d’identification, sélectionnez Autres choix, puis connectez-vous avec le nom d’utilisateur azureuser et le mot de passe que vous avez indiqué quand vous avez créé la machine virtuelle.

À l’invite du certificat de sécurité, sélectionnez Oui.

Dans la session RDP, si vous y êtes invité, autorisez la découverte de votre appareil UNIQUEMENT si vous êtes sur un réseau privé.

Ouvrez une invite PowerShell, puis exécutez la commande suivante.

Test-NetConnection 10.10.2.4 -port 80

Le test de connexion TCP échoue au bout de quelques secondes.

Diagnostiquer le problème

Utilisons maintenant Log Analytics pour voir les journaux des flux de groupe de sécurité réseau.

Dans le menu de ressources du portail Azure, sélectionnez Tous les services, Réseau, puis Network Watcher. Le volet Network Watcher apparaît.

Dans le menu de ressources, sous Journaux, sélectionnez Traffic Analytics. Le volet Network Watcher | Traffic Analytics s’affiche.

Dans la liste déroulante Abonnements FlowLog, sélectionnez votre abonnement.

Dans la liste déroulante Espace de travail Log Analytics, sélectionnez

testworkspace.Utilisez les différentes vues pour diagnostiquer le problème qui empêche la communication entre la machine virtuelle front-end et la machine virtuelle back-end.

Résoudre le problème

Une règle NSG bloque tout le trafic entrant vers le sous-réseau de back-end sur les ports 80, 443 et 3389 au lieu de bloquer seulement le trafic entrant en provenance d’Internet. Nous allons maintenant reconfigurer cette règle.

Dans le menu de ressources du portail Azure, sélectionnez Toutes les ressources et MyNsg dans la liste.

Dans le menu de MyNsg, sous Paramètres, sélectionnez Règle de sécurité de trafic entrant, puis MyNSGRule. Le volet MyNSGRule s’affiche.

Dans la liste déroulante Source, sélectionnez Étiquette de service et dans la liste déroulante Étiquette de service source, sélectionnez Internet.

Dans la barre de commandes de MyNSGRule, sélectionnez Enregistrer pour mettre à jour la règle de sécurité.

Retester la connexion

Les connexions sur le port 80 doivent maintenant fonctionner sans problème.

Dans le client RDP, connectez-vous à FrontendVM. À l’invite PowerShell, exécutez la commande suivante.

Test-NetConnection 10.10.2.4 -port 80

Le test de connexion doit maintenant réussir.