Administrateurs informatiques - Contrôles d’accès aux appareils non managés SharePoint et OneDrive

En tant qu’administrateur SharePoint ou administrateur général dans Microsoft 365, vous pouvez bloquer ou limiter l’accès au contenu SharePoint et OneDrive à partir d’appareils non gérés (ceux qui ne sont pas joints à AD hybride ou conformes dans Intune). Vous pouvez bloquer ou limiter l’accès pour :

Tous les utilisateurs de l’organisation, ou certains utilisateurs ou groupes de sécurité uniquement

Tous les sites de votre organisation, ou certains sites uniquement

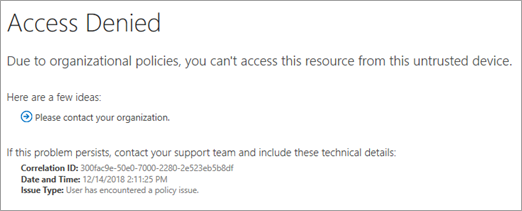

Le blocage de l’accès contribue à la sécurité, mais au détriment de la convivialité et de la productivité. Lorsque l’accès est bloqué, les utilisateurs voient l’erreur suivante.

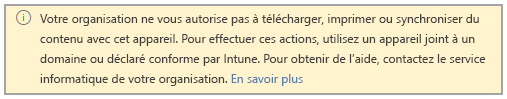

La limitation de l’accès permet aux utilisateurs de rester productifs tout en évitant les risques de perte accidentelle de données sur les appareils non gérés. Lorsque vous limitez l’accès, les utilisateurs sur les appareils gérés disposent d’un accès complet (sauf s’ils utilisent l’une des combinaisons de navigateur et de système d’exploitation répertoriées dans Navigateurs pris en charge). Les utilisateurs sur les appareils non gérés disposent d’un accès par navigateur uniquement sans possibilité de télécharger, d’imprimer ou de synchroniser des fichiers. Ils ne pourront pas non plus accéder au contenu via des applications, y compris les applications de bureau Microsoft Office. Lorsque vous limitez l’accès, vous pouvez choisir d’autoriser ou de bloquer la modification de fichiers dans le navigateur. Lorsque l’accès web est limité, les utilisateurs voient le message suivant en haut des sites.

Remarque

Le blocage ou la limitation de l’accès sur les appareils non gérés repose sur Microsoft Entra stratégies d’accès conditionnel. En savoir plus sur les licences Microsoft Entra ID Pour une vue d’ensemble de l’accès conditionnel dans Microsoft Entra ID, consultez Accès conditionnel dans Microsoft Entra ID. Pour plus d’informations sur les stratégies d’accès SharePoint recommandées, voir Recommandations de stratégie pour la sécurisation des sites et des fichiers SharePoint. Si vous limitez l’accès sur les appareils non gérés, les utilisateurs sur les appareils gérés doivent utiliser l’une des combinaisons de système d’exploitation et de navigateur prises en charge, sinon ils auront également un accès limité.

Contrôle de l’accès à un appareil sur Microsoft 365

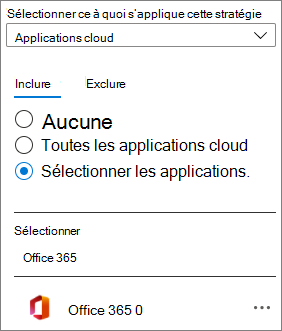

Les procédures décrites dans cet article affectent uniquement l’accès à SharePoint par les appareils non gérés. Si vous souhaitez étendre le contrôle des appareils non gérés au-delà de SharePoint, vous pouvez créer une stratégie d’accès conditionnel Microsoft Entra pour toutes les applications et services de votre organization. Pour configurer cette stratégie spécialement pour les services Microsoft 365, sélectionnez l’application cloud Office 365 sous Applications ou actions cloud.

L’utilisation d’une stratégie qui affecte tous les services Microsoft 365 peut mener à une meilleure expérience et à une sécurité optimisée pour vos utilisateurs. Par exemple, lorsque vous bloquez l’accès à des appareils non gérés dans SharePoint uniquement, les utilisateurs peuvent accéder à la conversation d’une équipe avec un appareil non géré, mais ils perdront l’accès quand ils tenteront d’accéder à l’onglet Fichiers. L’utilisation de l’application cloud Office 365 permet d’éviter les problèmes avec les dépendances de service.

Bloquer l’accès

Accédez à Contrôle d’accès dans le nouveau Centre d’administration SharePoint et connectez-vous avec un compte disposant d’autorisations d’administrateur pour votre organization.

Remarque

Si vous avez Office 365 géré par 21Vianet (Chine), connectez-vous au Centre d'administration Microsoft 365, accédez au Centre d’administration SharePoint et ouvrez la page Contrôle d’accès.

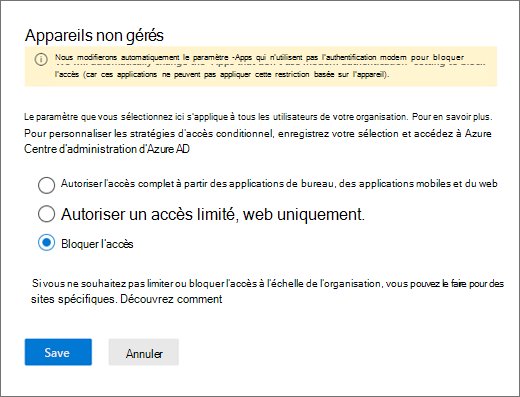

Sélectionnez appareils non utilisés.

Sélectionnez Bloquer l’accès, puis Enregistrer.

Importante

La sélection de cette option désactive toutes les stratégies d’accès conditionnel précédentes que vous avez créées à partir de cette page et crée une stratégie d’accès conditionnel qui s’applique à tous les utilisateurs. Les personnalisations que vous avez apportées aux stratégies précédentes ne seront pas reportées.

Remarque

L’application de la stratégie peut prendre jusqu’à 24 heures. Elle n’entrera pas en vigueur pour les utilisateurs qui sont déjà connectés à partir d’appareils non gérés.

Importante

Si vous bloquez ou limitez l’accès à partir d’appareils non gérés, nous vous recommandons également de bloquer l’accès à partir d’applications qui n’utilisent pas l’authentification moderne. Certaines applications et versions tierces d’Office antérieures à Office 2013 n’utilisent pas l’authentification moderne et ne peuvent pas appliquer de restrictions basées sur les appareils. Cela signifie qu’ils permettent aux utilisateurs de contourner les stratégies d’accès conditionnel que vous configurez dans Azure. Dans Contrôle d’accès dans le nouveau Centre d’administration SharePoint, sélectionnez Applications qui n’utilisent pas l’authentification moderne, sélectionnez Bloquer l’accès, puis Enregistrer.

Limiter l’accès

Accédez à Contrôle d’accès dans le nouveau Centre d’administration SharePoint et connectez-vous avec un compte disposant d’autorisations d’administrateur pour votre organization.

Remarque

Si vous avez Office 365 géré par 21Vianet (Chine), connectez-vous au Centre d'administration Microsoft 365, accédez au Centre d’administration SharePoint et sélectionnez Stratégies à développer, puis sélectionnez Access Control.

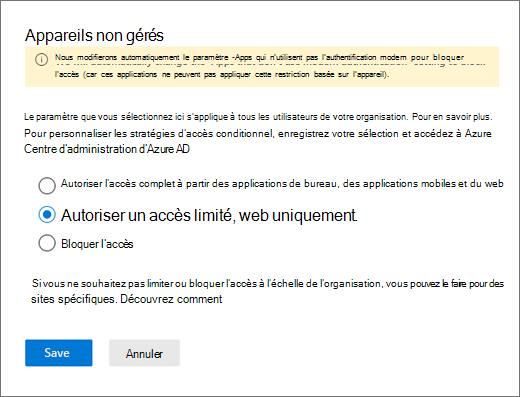

Sélectionnez appareils non utilisés.

Sélectionnez Autoriser l’accès web limité, puis enregistrer. (Notez que la sélection de cette option désactive toutes les stratégies d’accès conditionnel précédentes que vous avez créées à partir de cette page et crée une stratégie d’accès conditionnel qui s’applique à tous les utilisateurs. Les personnalisations que vous avez apportées aux stratégies précédentes ne seront pas reportées.)

Si vous revenez à Autoriser l’accès complet, l’application des modifications peut prendre jusqu’à 24 heures.

Importante

Si vous bloquez ou limitez l’accès à partir d’appareils non gérés, nous vous recommandons également de bloquer l’accès à partir d’applications qui n’utilisent pas l’authentification moderne. Certaines applications et versions tierces d’Office antérieures à Office 2013 n’utilisent pas l’authentification moderne et ne peuvent pas appliquer de restrictions basées sur les appareils. Cela signifie qu’ils permettent aux utilisateurs de contourner les stratégies d’accès conditionnel que vous configurez dans Azure. Dans Contrôle d’accès dans le nouveau Centre d’administration SharePoint, sélectionnez Applications qui n’utilisent pas l’authentification moderne, sélectionnez Bloquer l’accès, puis Enregistrer.

Remarque

Si vous limitez l’accès et modifiez un site à partir d’un appareil non géré, les composants WebPart image n’affichent pas les images que vous chargez dans la bibliothèque de ressources du site ou directement dans le composant WebPart. Pour contourner ce problème, vous pouvez utiliser cette API SPList pour exempter la stratégie de téléchargement de bloc sur la bibliothèque de ressources du site. Cela permet au composant WebPart de télécharger des images à partir de la bibliothèque de ressources du site.

Lorsque Access Control pour les appareils non gérés dans SharePoint est défini sur Autoriser l’accès web limité, les fichiers SharePoint ne peuvent pas être téléchargés, mais ils peuvent être aperçus. Les préversions des fichiers Office fonctionnent dans SharePoint, mais elles ne fonctionnent pas dans Microsoft Viva Engage.

Limiter l’accès à l’aide de PowerShell

Téléchargez la dernière version de SharePoint Online Management Shell.

Remarque

Si vous avez installé une version précédente de SharePoint Online Management Shell, accédez à Ajouter ou supprimer des programmes, puis désinstallez « SharePoint Online Management Shell ».

Connectez-vous à SharePoint en tant qu’administrateur général ou administrateur SharePoint dans Microsoft 365. Pour savoir comment procéder, reportez-vous à l’article Prise en main de SharePoint Online Management Shell.

Exécutez la commande suivante :

Set-SPOTenant -ConditionalAccessPolicy AllowLimitedAccess

Remarque

Par défaut, cette stratégie permet aux utilisateurs d’afficher et de modifier des fichiers dans leur navigateur web. Pour modifier cela, consultez Configurations avancées.

Bloquer ou limiter l’accès à un site SharePoint ou OneDrive spécifique

Pour bloquer ou limiter l’accès à des sites spécifiques, procédez comme suit. Si vous avez configuré la stratégie à l’échelle du organization, le paramètre au niveau du site que vous spécifiez doit être au moins aussi restrictif que le paramètre de niveau organization.

Créez manuellement une stratégie dans le centre d'administration Microsoft Entra en suivant les étapes décrites dans Utiliser des restrictions appliquées par l’application.

Définissez le paramètre au niveau du site à l’aide de PowerShell ou d’une étiquette de confidentialité :

Pour utiliser PowerShell, passez à l’étape suivante.

Pour utiliser une étiquette de confidentialité, consultez les instructions suivantes et spécifiez le paramètre d’étiquette pour Access à partir d’appareils non gérés : Utiliser des étiquettes de confidentialité pour protéger le contenu dans Microsoft Teams, les groupes Microsoft 365 et les sites SharePoint.

Pour utiliser PowerShell : téléchargez la dernière version de SharePoint Online Management Shell.

Remarque

Si vous avez installé une version antérieure de SharePoint Online Management Shell, accédez à Ajouter ou supprimer des programmes et désinstaller « SharePoint Online Management Shell ».

Connectez-vous à SharePoint en tant qu’administrateur général ou administrateur SharePoint dans Microsoft 365. Pour savoir comment procéder, reportez-vous à l’article Prise en main de SharePoint Online Management Shell.

Exécutez l’une des commandes suivantes.

Pour bloquer l’accès à un seul site :

Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site or OneDrive account> -ConditionalAccessPolicy BlockAccessPour limiter l’accès à un seul site :

Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site or OneDrive account> -ConditionalAccessPolicy AllowLimitedAccessPour mettre à jour plusieurs sites à la fois, utilisez la commande suivante comme exemple :

Get-SPOSite -IncludePersonalSite $true -Limit all -Filter "Url -like '-my.sharepoint.com/personal/'" | Set-SPOSite -ConditionalAccessPolicy AllowLimitedAccessCet exemple obtient le OneDrive pour chaque utilisateur et le transmet en tant que tableau à Set-SPOSite pour limiter l’accès.

Remarque

Par défaut, un paramètre qui inclut l’accès web permet aux utilisateurs d’afficher et de modifier des fichiers dans leur navigateur web. Pour modifier cela, consultez Configurations avancées.

Configurations avancées

Les paramètres suivants peuvent être utilisés avec -ConditionalAccessPolicy AllowLimitedAccess pour le paramètre organization et le paramètre au niveau du site :

-AllowEditing $false Empêche les utilisateurs de modifier des fichiers Office dans le navigateur.

-ReadOnlyForUnmanagedDevices $true Rend l’ensemble du site en lecture seule pour les utilisateurs concernés.

-LimitedAccessFileType OfficeOnlineFilesOnly Permet aux utilisateurs d’afficher un aperçu uniquement des fichiers Office dans le navigateur. Cette option augmente la sécurité, mais peut constituer un obstacle à la productivité des utilisateurs.

-LimitedAccessFileType WebPreviewableFiles (par défaut) Permet aux utilisateurs d’afficher un aperçu des fichiers Office dans le navigateur. Cette option optimise la productivité des utilisateurs, mais offre moins de sécurité pour les fichiers qui ne sont pas des fichiers Office. Avertissement : Cette option est connue pour provoquer des problèmes avec les types de fichiers PDF et image, car ils peuvent être nécessaires pour être téléchargés sur l’ordinateur de l’utilisateur final pour s’afficher dans le navigateur. Planifiez soigneusement l’utilisation de ce contrôle. Sinon, vos utilisateurs pourraient être confrontés à des erreurs inattendues « Accès refusé ».

-LimitedAccessFileType OtherFiles Permet aux utilisateurs de télécharger des fichiers qui ne peuvent pas être prévisualisés, tels que .zip et .exe. Cette option offre moins de sécurité. Si ce mode est activé, pour télécharger des fichiers comme .zip ou .exe, copiez simplement l’URL du fichier et collez-le dans le navigateur (exemple : https://contoso.sharepoint.com/:u:/r/sites/test/Shared%20Documents/test1.zip).

Le paramètre AllowDownlownloadingNonWebViewableFiles a été supprimé. Utilisez plutôt LimitedAccessFileType.

Personnes en dehors du organization sont affectés lorsque vous utilisez des stratégies d’accès conditionnel pour bloquer ou limiter l’accès à partir d’appareils non gérés. Si les utilisateurs ont partagé des éléments avec des personnes spécifiques (qui doivent entrer un code de vérification envoyé à leur adresse e-mail), vous pouvez les exempter de cette stratégie en exécutant la commande suivante.

Set-SPOTenant -ApplyAppEnforcedRestrictionsToAdHocRecipients $false

Remarque

Les liens « Tout le monde » (liens partageables qui ne nécessitent pas de connexion) ne sont pas affectés par ces stratégies. Personnes qui ont un lien « Tout le monde » vers un fichier ou un dossier pourront télécharger l’élément. Pour tous les sites où vous activez des stratégies d’accès conditionnel, vous devez désactiver les liens « Tout le monde ».

Impact de l’application

Le blocage de l’accès et le téléchargement peuvent avoir un impact sur l’expérience utilisateur dans certaines applications, notamment dans certaines applications Office. Nous vous recommandons d’activer la stratégie pour certains utilisateurs et de tester l’expérience avec les applications utilisées dans votre organization. Dans Office, veillez à case activée le comportement dans Power Apps et Power Automate lorsque votre stratégie est activée.

Remarque

Les applications qui s’exécutent en mode « application uniquement » dans le service, comme les applications antivirus et les analyseurs de recherche, sont exemptées de la stratégie.

Si vous utilisez des modèles de site SharePoint classiques, il se peut que les images de site ne s’affichent pas correctement. Cela est dû au fait que la stratégie empêche le téléchargement des fichiers image d’origine dans le navigateur.

Pour les nouveaux locataires, les applications qui utilisent un jeton d’accès uniquement aux applications ACS sont désactivées par défaut. Nous vous recommandons d’utiliser le modèle Microsoft Entra ID application uniquement, qui est moderne et plus sécurisé. Mais vous pouvez modifier le comportement en exécutant set-spotenant -DisableCustomAppAuthentication $false (nécessite la dernière version de PowerShell d’administrateur SharePoint).

Besoin d’aide supplémentaire ?

Voir aussi

Recommandations de stratégie pour la sécurisation des sites et des fichiers SharePoint

Contrôler l’accès aux données SharePoint et OneDrive en fonction des emplacements réseau définis

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour