Annexe I : Création de comptes de gestion pour les comptes protégés et les groupes dans Active Directory

S’applique à : Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

L’un des défis liés à l’implémentation d’un modèle Active Directory qui ne repose pas sur l’appartenance permanente à des groupes à privilèges élevés est qu’il doit y avoir un mécanisme pour remplir ces groupes lorsque l’appartenance temporaire aux groupes est requise. Certaines solutions de gestion des identités privilégiées nécessitent que les comptes de service du logiciel bénéficient d’une appartenance permanente à des groupes tels que DA ou Administrateurs dans chaque domaine de la forêt. Toutefois, il n’est techniquement pas nécessaire que les solutions PIM (Privileged Identity Management) exécutent leurs services dans des contextes aussi privilégiés.

Cette annexe fournit des informations que vous pouvez utiliser pour les solutions PIM implémentées en mode natif ou tierces afin de créer des comptes qui disposent de privilèges limités et peuvent être contrôlés de manière rigoureuse, mais qui peuvent être utilisés pour remplir des groupes privilégiés dans Active Directory lorsque l’élévation temporaire est requise. Si vous implémentez PIM en tant que solution native, ces comptes peuvent être utilisés par le personnel administratif pour effectuer le remplissage de groupe temporaire. Si vous implémentez PIM via un logiciel tiers, vous pourrez peut-être adapter ces comptes pour qu’ils fonctionnent en tant que comptes de service.

Notes

Les procédures décrites dans cette annexe fournissent une approche de la gestion des groupes à privilèges élevés dans Active Directory. Vous pouvez adapter ces procédures en fonction de vos besoins, ajouter des restrictions supplémentaires ou omettre certaines des restrictions décrites ici.

Création de comptes de gestion pour les groupes et les comptes protégés dans Active Directory

La création de comptes qui peuvent être utilisés pour gérer l’appartenance à des groupes privilégiés sans exiger l’attribution de droits et d’autorisations excessifs aux comptes de gestion se compose de quatre activités générales décrites dans les instructions détaillées suivantes :

Tout d’abord, vous devez créer un groupe qui gérera les comptes, car ces comptes doivent être gérés par un ensemble limité d’utilisateurs approuvés. Si vous ne disposez pas déjà d’une structure d’unité d’organisation qui prend en charge la séparation des systèmes et des comptes privilégiés et protégés de la population générale dans le domaine, vous devez en créer une. Bien que des instructions spécifiques ne soient pas fournies dans cette annexe, les captures d’écran montrent un exemple d’une telle hiérarchie d’unité d’organisation.

Créez les comptes de gestion. Ces comptes doivent être créés en tant que comptes d’utilisateur « standard » et n’accorder aucun droit d’utilisateur au-delà de ceux déjà accordés aux utilisateurs par défaut.

Implémentez des restrictions sur les comptes de gestion pour qu’ils ne puissent être utilisés que dans l’objectif spécialisé pour lequel ils ont été créés, en plus de contrôler qui peut activer et utiliser les comptes (le groupe que vous avez créé lors de la première étape).

Configurez les autorisations sur l’objet AdminSDHolder dans chaque domaine pour permettre aux comptes de gestion de modifier l’appartenance aux groupes privilégiés dans le domaine.

Vous devez tester soigneusement toutes ces procédures et les modifier en fonction des besoins de votre environnement avant de les implémenter dans un environnement de production. Vous devez également vérifier que tous les paramètres fonctionnent comme prévu (certaines procédures de test sont fournies dans cette annexe), et vous devez tester un scénario de récupération d’urgence dans lequel les comptes de gestion ne sont pas disponibles pour remplir des groupes protégés à des fins de récupération. Pour plus d’informations sur la sauvegarde et la restauration d’Active Directory, consultez le Guide pas à pas de sauvegarde et de récupération AD DS.

Notes

En implémentant les étapes décrites dans cette annexe, vous allez créer des comptes qui seront capables de gérer l’appartenance à tous les groupes protégés dans chaque domaine, pas seulement aux groupes Active Directory avec les privilèges les plus élevés comme les groupes EA, DA et BA. Pour plus d’informations sur les groupes protégés dans Active Directory, consultez Annexe C : Comptes et groupes protégés dans Active Directory.

Instructions pas à pas pour la création de comptes de gestion pour les groupes protégés

Création d’un groupe pour activer et désactiver les comptes de gestion

Les mots de passe des comptes de gestion doivent être réinitialisés à chaque utilisation et doivent être désactivés lorsque les activités qui les nécessitent sont terminées. Bien que vous puissiez envisager d’implémenter également des exigences d’ouverture de session par carte à puce pour ces comptes, il s’agit d’une configuration facultative et ces instructions supposent que les comptes de gestion seront configurés avec un nom d’utilisateur et un mot de passe long et complexe comme contrôles minimaux. Au cours de cette étape, vous allez créer un groupe qui dispose des autorisations nécessaires pour réinitialiser le mot de passe des comptes de gestion et pour activer et désactiver les comptes.

Pour créer un groupe permettant d’activer et de désactiver les comptes de gestion, procédez comme suit :

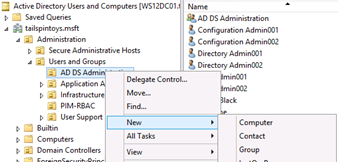

Dans la structure d’unité d’organisation où vous allez héberger les comptes de gestion, cliquez avec le bouton droit sur l’unité d’organisation dans laquelle vous souhaitez créer le groupe, cliquez sur Nouveau, puis sur Groupe.

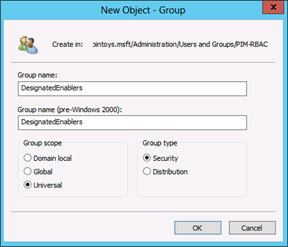

Dans la boîte de dialogue Nouvel objet – Groupe, attribuez un nom au groupe. Si vous envisagez d’utiliser ce groupe pour « activer » tous les comptes de gestion dans votre forêt, faites-en un groupe de sécurité universel. Si vous avez une forêt à un seul domaine ou si vous envisagez de créer un groupe dans chaque domaine, vous pouvez créer un groupe de sécurité global. Cliquez sur OK pour créer le groupe.

Cliquez avec le bouton droit sur le groupe que vous venez de créer, cliquez sur Propriétés et sur l’onglet Objet. Dans la boîte de dialogue Propriété de l’objet du groupe, sélectionnez Protéger l’objet des suppressions accidentelles, ce qui empêchera les utilisateurs autorisés de supprimer le groupe, mais également de le déplacer vers une autre unité d’organisation, sauf si l’attribut est d’abord désélectionné.

Remarque

Si vous avez déjà configuré des autorisations sur les unités d’organisation parentes du groupe pour limiter l’administration à un ensemble restreint d’utilisateurs, vous n’aurez peut-être pas besoin d’effectuer les étapes suivantes. Elles sont fournies ici afin que même si vous n’avez pas encore implémenté un contrôle administratif limité sur la structure d’unité d’organisation dans laquelle vous avez créé ce groupe, vous pouvez sécuriser le groupe contre toute modification par des utilisateurs non autorisés.

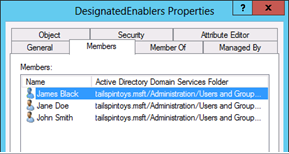

Cliquez sur l’onglet Membres, puis ajoutez les comptes des membres de votre équipe qui seront responsables de l’activation des comptes de gestion ou du remplissage des groupes protégés lorsque nécessaire.

Si ce n’est déjà fait, dans la console Utilisateurs et ordinateurs Active Directory, cliquez sur Afficher et sélectionnez Fonctionnalités avancées. Cliquez avec le bouton droit sur le groupe que vous venez de créer, cliquez sur Propriétés, puis sur l’onglet Sécurité. Sous l’onglet Sécurité, cliquez sur Avancé.

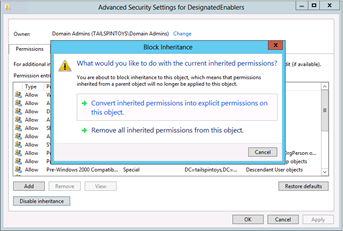

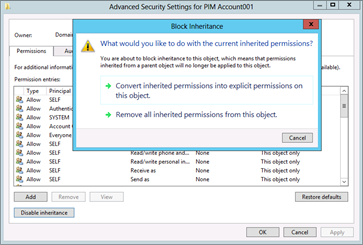

Dans la boîte de dialogue Paramètres de sécurité avancés pour [Groupe], cliquez sur Désactiver l’héritage. Lorsque vous y êtes invité, cliquez sur Convertir les autorisations héritées en autorisations explicites sur cet objet, puis cliquez sur OK pour revenir à la boîte de dialogue Sécurité du groupe.

Sous l’onglet Sécurité, supprimez les groupes qui ne doivent pas être autorisés à accéder à ce groupe. Par exemple, si vous ne souhaitez pas que Utilisateurs authentifiés puissent lire le nom et les propriétés générales du groupe, vous pouvez supprimer cette entrée du contrôle d’accès. Vous pouvez également supprimer des entrées du contrôle d’accès, comme celles pour les opérateurs de compte et l’accès compatible pré-Windows 2000 Server. Toutefois, vous devez conserver un ensemble minimal d’autorisations d’objet. Laissez les entrées du contrôle d’accès suivants intactes :

SELF

SYSTEM

Administrateurs du domaine

Administrateurs de l’entreprise

Administrateurs

Groupe d’accès d’autorisation Windows (si applicable)

CONTRÔLEURS DE DOMAINE D’ENTREPRISE

Bien qu’il puisse sembler contraire à la logique d’autoriser les groupes les plus privilégiés dans Active Directory à gérer ce groupe, votre objectif en implémentant ces paramètres n’est pas d’empêcher les membres de ces groupes d’apporter des modifications autorisées. L’objectif est plutôt de s’assurer que lorsque vous avez l’occasion d’exiger des niveaux de privilèges très élevés, les modifications autorisées réussissent. C’est pour cette raison que la modification de l’imbrication, des droits et des autorisations du groupe privilégié par défaut est déconseillée dans ce document. En conservant les structures par défaut telles quelles et en vidant l’appartenance aux groupes avec les privilèges les plus élevés dans l’annuaire, vous pouvez créer un environnement plus sécurisé qui fonctionne toujours comme prévu.

Remarque

Si vous n’avez pas encore configuré de stratégies d’audit pour les objets dans la structure d’unité d’organisation où vous avez créé ce groupe, vous devez configurer l’audit pour journaliser les modifications apportées dans ce groupe.

Vous avez terminé la configuration du groupe qui sera utilisé pour « extraire » les comptes de gestion quand ils sont nécessaires et « archiver » les comptes une fois leurs activités terminées.

Création des comptes de gestion

Vous devez créer au moins un compte qui sera utilisé pour gérer l’appartenance aux groupes privilégiés dans votre installation Active Directory, et de préférence un deuxième compte qui servira de sauvegarde. Que vous choisissiez de créer les comptes de gestion dans un seul domaine de la forêt et de leur accorder des fonctionnalités de gestion pour les groupes protégés de tous les domaines, ou que vous choisissiez d’implémenter des comptes de gestion dans chaque domaine de la forêt, les procédures sont les mêmes.

Remarque

Les étapes décrites dans ce document supposent que vous n’avez pas encore implémenté de contrôles d’accès en fonction du rôle ou de gestion des identités privilégiées pour Active Directory. Par conséquent, certaines procédures doivent être effectuées par un utilisateur dont le compte est membre du groupe Administrateurs de domaine pour le domaine en question.

Lorsque vous utilisez un compte avec des privilèges DA, vous pouvez vous connecter à un contrôleur de domaine pour effectuer les activités de configuration. Les étapes qui ne nécessitent pas de privilèges DA peuvent être effectuées par des comptes moins privilégiés qui sont connectés aux stations de travail d’administration. Les captures d’écran qui montrent des boîtes de dialogue bordées de bleu clair représentent des activités qui peuvent être effectuées sur un contrôleur de domaine. Les captures d’écran qui montrent des boîtes de dialogue de couleur bleu foncé représentent des activités qui peuvent être effectuées sur des stations de travail d’administration avec des comptes disposant de privilèges limités.

Pour créer les comptes de gestion, procédez comme suit :

Connectez-vous à un contrôleur de domaine avec un compte membre du groupe DA du domaine.

Lancez Utilisateurs et ordinateurs Active Directory et accédez à l’unité d’organisation où vous allez créer le compte de gestion.

Cliquez avec le bouton droit sur l’unité d’organisation et cliquez sur Nouveau, puis sur Utilisateur.

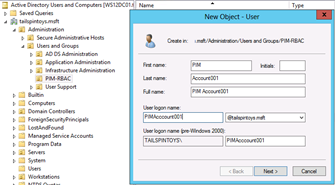

Dans la boîte de dialogue Nouvel objet - Utilisateur, entrez les informations souhaitées pour le nom du compte, puis cliquez sur Suivant.

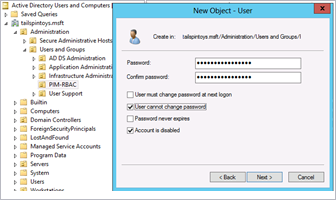

Fournissez un mot de passe initial pour le compte d’utilisateur, désélectionnez L’utilisateur doit changer le mot de passe à la prochaine ouverture de session, sélectionnez L’utilisateur ne peut pas modifier le mot de passe et Le compte est désactivé, puis cliquez sur Suivant.

Vérifiez que les informations du compte sont correctes, puis cliquez sur Terminer.

Cliquez avec le bouton droit sur l’objet utilisateur que vous venez de créer, puis cliquez sur Propriétés.

Cliquez sur l’onglet Compte.

Dans le champ Options du compte, sélectionnez l’indicateur Le compte est sensible et ne peut pas être délégué, sélectionnez l’indicateur Ce compte prend en charge le chiffrement Kerberos AES 128 bits et/ou Ce compte prend en charge le chiffrement Kerberos AES 256 bits, puis cliquez sur OK.

Remarque

Étant donné que ce compte, comme d’autres comptes, aura une fonction limitée, mais puissante, il ne doit être utilisé que sur des hôtes d’administration sécurisés. Pour tous les hôtes d’administration sécurisés dans votre environnement, envisagez d’implémenter le paramètre de stratégie de groupe Sécurité réseau : configurer les types de chiffrement autorisés pour Kerberos afin de n’autoriser que les types de chiffrement les plus sécurisés que vous pouvez implémenter pour les hôtes sécurisés.

L’implémentation des types de chiffrement les plus sécurisés pour les hôtes n’atténue pas les attaques par vol des informations d’identification, contrairement à l’utilisation et la configuration appropriées des hôtes sécurisés. La définition de types de chiffrement plus robustes pour les hôtes qui ne sont utilisés que par les comptes privilégiés réduit simplement la surface d’attaque globale des ordinateurs.

Pour plus d’informations sur la configuration des types de chiffrement sur les systèmes et les comptes, consultez Configurations Windows pour le type de chiffrement Kerberos pris en charge.

Ces paramètres ne sont pris en charge que sur les ordinateurs exécutant Windows Server 2012, Windows Server 2008 R2, Windows 8 ou Windows 7.

Sous l’onglet Objet, sélectionnez Protéger l’objet des suppressions accidentelles. Cela empêche non seulement la suppression de l’objet (même par des utilisateurs autorisés), mais également son déplacement vers une autre unité d’organisation dans votre hiérarchie AD DS, sauf si la case est d’abord décochée par un utilisateur autorisé à modifier l’attribut.

Cliquez sur l’onglet Contrôle à distance.

Désactivez l’indicateur Activer le contrôle à distance. Le personnel de support ne devrait jamais avoir besoin de se connecter aux sessions de ce compte pour implémenter des correctifs.

Remarque

Chaque objet dans Active Directory doit avoir un propriétaire informatique désigné et un propriétaire métier désigné, comme décrit dans Planification de la compromission. Si vous effectuez le suivi de la propriété des objets AD DS dans Active Directory (par opposition à une base de données externe), vous devez entrer les informations de propriété appropriées dans les propriétés de cet objet.

Dans ce cas, le propriétaire métier est très probablement un service informatique et il n’est pas interdit aux propriétaires métier d’être également des propriétaires informatiques. L’objectif d’établir la propriété des objets est de vous permettre d’identifier les contacts lorsque des modifications doivent être apportées aux objets, peut-être des années après leur création initiale.

Cliquez sur l’onglet Organisation.

Entrez toutes les informations requises dans vos normes sur l’objet AD DS.

Cliquez sur l’onglet Accès à distance.

Dans le champ Autorisation d’accès réseau, sélectionnez Refuser l’accès. Ce compte ne devrait jamais avoir besoin de se connecter via une connexion à distance.

Remarque

Il est peu probable que ce compte soit utilisé pour se connecter à des contrôleurs de domaine en lecture seule (RODC) dans votre environnement. Toutefois, au cas où des circonstances exigeraient que le compte se connecte à un contrôleur de domaine en lecture seule, vous devez ajouter ce compte au groupe de réplication de mot de passe RODC refusé afin que son mot de passe ne soit pas mis en cache sur le contrôleur de domaine en lecture seule.

Bien que le mot de passe du compte doit être réinitialisé après chaque utilisation et que le compte soit désactivé, l’implémentation de ce paramètre n’a pas d’effet néfaste sur le compte et cela peut être utile dans les situations où un administrateur oublie de réinitialiser le mot de passe du compte et de le désactiver.

Cliquez sur l’onglet Membre de.

Cliquez sur Add.

Tapez Groupe de réplication de mot de passe RODC refusé dans la boîte de dialogue Sélectionner des utilisateurs, des contacts et des ordinateurs, puis cliquez sur Vérifier les noms. Lorsque le nom du groupe est souligné dans le sélecteur d’objets, cliquez sur OK et vérifiez que le compte est désormais membre des deux groupes affichés dans la capture d’écran suivante. N’ajoutez pas le compte à des groupes protégés.

Sélectionnez OK.

Cliquez sur l’onglet Sécurité et sur Avancé.

Dans la boîte de dialogue Paramètres de sécurité avancés, cliquez sur Désactiver l’héritage et copiez les autorisations héritées en tant qu’autorisations explicites, puis cliquez sur Ajouter.

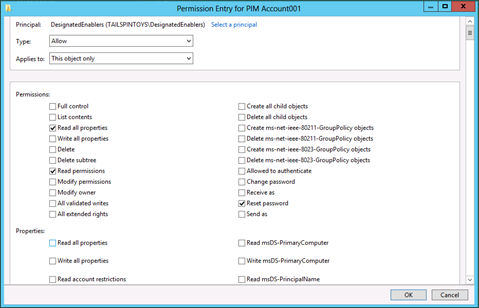

Dans la boîte de dialogue Entrée d’autorisation pour [Compte], cliquez sur Sélectionner un principal et ajoutez le groupe que vous avez créé dans la procédure précédente. Faites défiler jusqu’au bas de la boîte de dialogue et cliquez sur Effacer tout pour supprimer toutes les autorisations par défaut.

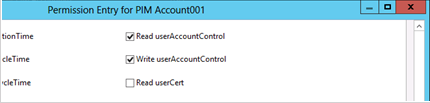

Faites défiler jusqu’en haut de la boîte de dialogue Entrée d’autorisation. Vérifiez que la liste déroulante Type est définie sur Autoriser et, dans la liste déroulante S’applique à, sélectionnez Cet objet uniquement.

Dans le champ Autorisations, sélectionnez Lire toutes les propriétés, Autorisations de lecture et Réinitialiser le mot de passe.

Dans le champ Propriétés, sélectionnez Lire userAccountControl et Écrire userAccountControl.

Cliquez sur OK, sur OK à nouveau dans la boîte de dialogue Paramètres de sécurité avancés.

Remarque

L’attribut userAccountControl contrôle plusieurs options de configuration du compte. Vous ne pouvez pas accorder l’autorisation de modifier uniquement certaines des options de configuration lorsque vous accordez l’autorisation d’écriture à l’attribut.

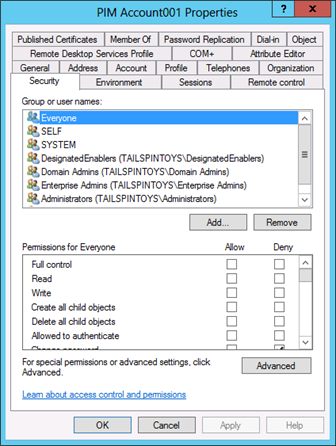

Dans le champ Noms de groupe ou d’utilisateur de l’onglet Sécurité, supprimez tous les groupes qui ne doivent pas être autorisés à accéder au compte ou à le gérer. Ne supprimez pas les groupes qui ont été configurés avec Refuser les entrées de contrôle d’accès, comme le groupe Tout le monde et le compte calculé SELF (cette entrée de contrôle d’accès a été définie lorsque l’indicateur L’utilisateur ne peut pas modifier le mot de passe a été activé lors de la création du compte). Ne supprimez pas non plus le groupe que vous venez d’ajouter, le compte SYSTEM ou les groupes comme EA, DA, BA ou le groupe Accès d’autorisation Windows.

Cliquez sur Avancé et vérifiez que la boîte de dialogue Paramètres de sécurité avancés ressemble à la capture d’écran suivante.

Cliquez sur OK et sur OK à nouveau pour fermer la boîte de dialogue des propriétés du compte.

La configuration du premier compte de gestion est maintenant terminée. Vous testerez le compte dans une procédure ultérieure.

Création de comptes de gestion supplémentaires

Vous pouvez créer des comptes de gestion supplémentaires en répétant les étapes précédentes, en copiant le compte que vous venez de créer ou en créant un script pour créer des comptes avec les paramètres de configuration souhaités. Notez toutefois que si vous copiez le compte que vous venez de créer, la plupart des paramètres et ACL personnalisés ne seront pas copiés vers le nouveau compte et vous devrez répéter la plupart des étapes de configuration.

À la place, vous pouvez créer un groupe auquel vous déléguez des droits pour remplir et effacer les groupes protégés, mais vous devez sécuriser le groupe et les comptes que vous y placez. Étant donné que très peu de comptes dans votre annuaire devraient avoir la possibilité de gérer l’appartenance à des groupes protégés, la création de comptes individuels peut être l’approche la plus simple.

Quelle que soit la façon dont vous choisissez de créer un groupe dans lequel vous placez les comptes de gestion, vous devez vous assurer que chaque compte est sécurisé comme décrit précédemment. Envisagez également d’implémenter des restrictions d’objet de stratégie de groupe similaires à celles décrites dans Annexe D : Sécurisation des comptes Administrateur intégré dans Active Directory.

Audit des comptes de gestion

Vous devez configurer l’audit sur le compte pour journaliser, au minimum, toutes les écritures dans le compte. Cela vous permettra non seulement d’identifier l’activation réussie du compte et la réinitialisation de son mot de passe pendant les utilisations autorisées, mais également d’identifier les tentatives de manipuler le compte par des utilisateurs non autorisés. Les écritures ayant échoué dans le compte doivent être capturées dans votre système SIEM (le cas échéant) et doivent déclencher des alertes qui fournissent une notification au personnel chargé d’examiner les compromissions potentielles.

Les solutions SIEM prennent des informations sur les événements à partir de sources de sécurité impliquées (par exemple, les journaux d’événements, les données d’application, les flux réseau, les produits anti-programme malveillant et les sources de détection des intrusions), rassemblent les données et essaient de créer des vues intelligentes et de prendre des actions proactives. De nombreuses solutions SIEM sont commercialisées et de nombreuses entreprises créent des implémentations privées. Une solution SIEM bien conçue et correctement implémentée peut améliorer considérablement les fonctionnalités de monitoring de la sécurité et de réponse aux incidents. Toutefois, les capacités et la précision varient énormément d’une solution à l’autre. Les solutions SIEM n’entent pas dans le cadre de ce document, mais les recommandations spécifiques aux événements contenues doivent être prises en compte par toute personne chargée d’implémenter une solution SIEM.

Pour plus d’informations sur les paramètres de configuration d’audit recommandés pour les contrôleurs de domaine, consultez Monitoring des signes de compromission dans Active Directory. Les paramètres de configuration spécifiques au contrôleur de domaine sont fournis dans Monitoring des signes de compromission dans Active Directory.

Activation des comptes de gestion pour modifier l’appartenance aux groupes protégés

Dans cette procédure, vous allez configurer les autorisations sur l’objet AdminSDHolder du domaine pour permettre aux comptes de gestion nouvellement créés de modifier l’appartenance aux groupes protégés dans le domaine. Cette procédure ne peut pas être effectuée via une interface utilisateur graphique (GUI).

Comme indiqué dans Annexe C : Comptes et groupes protégés dans Active Directory, la liste de contrôle d’accès (ACL) sur l’objet AdminSDHolder d’un domaine est « copiée » sur les objets protégés lors de l’exécution de la tâche SDProp. Les groupes et comptes protégés n’héritent pas leurs autorisations de l’objet AdminSDHolder. Leurs autorisations sont explicitement définies pour correspondre à celles de l’objet AdminSDHolder. Par conséquent, lorsque vous modifiez des autorisations sur l’objet AdminSDHolder, vous devez les modifier pour les attributs appropriés au type d’objet protégé que vous ciblez.

Dans ce cas, vous allez autoriser les comptes de gestion nouvellement créés à lire et à écrire l’attribut des membres sur les objets du groupe. Toutefois, l’objet AdminSDHolder n’est pas un objet de groupe et les attributs du groupe ne sont pas exposés dans l’éditeur de liste de contrôle d’accès graphique. C’est pour cette raison que vous allez implémenter les modifications des autorisations via l’utilitaire de ligne de commande Dsacls. Pour accorder aux comptes de gestion (désactivés) les autorisations nécessaires pour modifier l’appartenance aux groupes protégés, procédez comme suit :

Connectez-vous à un contrôleur de domaine, de préférence le contrôleur de domaine qui détient le rôle PDCE (Émulateur PDC), avec les informations d’identification d’un compte utilisateur qui a été fait membre du groupe DA dans le domaine.

Ouvrez une invite de commandes avec élévation de privilèges en cliquant avec le bouton droit sur Invite de commandes et en cliquant sur Exécuter en tant qu’administrateur.

Lorsque vous êtes invité à approuver l’élévation, cliquez sur Oui.

Remarque

Pour plus d’informations sur l’élévation de privilèges et le contrôle de compte utilisateur (UAC) dans Windows, consultez Processus et interactions UAC sur le site web TechNet.

À l’invite de commandes, tapez (en utilisant les informations spécifiques à votre domaine) Dsacls [nom unique de l’objet AdminSDHolder dans votre domaine] /G [UPN compte de gestion]:RPWP;membre.

La commande précédente (qui ne respecte pas la casse) fonctionne comme suit :

Dsacls définit ou affiche les entrées de contrôle d’accès sur des objets d’annuaire

CN=AdminSDHolder,CN=System,DC=TailSpinToys,DC=msft identifie l’objet à modifier

/G indique qu’une entrée de contrôle d’accès d’octroi est en cours de configuration

PIM001@tailspintoys.msft est le nom d’utilisateur principal (UPN) du principal de sécurité auquel les entrées de contrôle d’accès seront accordées

RPWP accorde des autorisations de propriété de lecture et de propriété d’écriture

Membre est le nom de la propriété (attribut) sur laquelle les autorisations seront définies

Pour plus d’informations sur l’utilisation de Dsacls, tapez Dsacls sans paramètres dans l’invite de commandes.

Si vous avez créé plusieurs comptes de gestion pour le domaine, vous devez exécuter la commande Dsacls pour chaque compte. Une fois que vous avez terminé la configuration de la liste de contrôle d’accès sur l’objet AdminSDHolder, vous devez forcer SDProp à s’exécuter ou attendre que son exécution planifiée se termine. Pour plus d’informations sur l’exécution forcée de SDProp, consultez « Exécution manuelle de SDProp » dans Annexe C : Comptes et groupes protégés dans Active Directory.

Une fois l’exécution de SDProp terminée, vous pouvez vérifier que les modifications que vous avez apportées à l’objet AdminSDHolder ont été appliquées aux groupes protégés dans le domaine. Vous ne pouvez pas le vérifier en affichant la liste de contrôle d’accès sur l’objet AdminSDHolder pour les raisons décrites précédemment, mais vous pouvez vérifier que les autorisations ont été appliquées en affichant les listes de contrôle d’accès sur les groupes protégés.

Dans Utilisateurs et ordinateurs Active Directory, vérifiez que vous avez activé Fonctionnalités avancées. Pour ce faire, cliquez sur Afficher, recherchez le groupe Administrateurs de domaine, cliquez avec le bouton droit sur le groupe, puis cliquez sur Propriétés.

Cliquez sur l’onglet Sécurité, puis sur Avancé pour ouvrir la boîte de dialogue Paramètres de sécurité avancés pour les administrateurs de domaine.

Sélectionnez ACE d’autorisation pour le compte de gestion, puis cliquez sur Modifier. Vérifiez que le compte a reçu uniquement les autorisations Lire les membres et Écrire les membres sur le groupe DA, puis cliquez sur OK.

Cliquez sur OK dans la boîte de dialogue Paramètres de sécurité avancés, puis cliquez à nouveau sur OK pour fermer la boîte de dialogue des propriétés du groupe DA.

Vous pouvez répéter les étapes précédentes pour d’autres groupes protégés dans le domaine ; les autorisations doivent être les mêmes pour tous les groupes protégés. Vous avez maintenant terminé la création et la configuration des comptes de gestion pour les groupes protégés dans ce domaine.

Remarque

Tout compte qui a l’autorisation d’écriture pour l’appartenance à un groupe dans Active Directory peut également s’ajouter au groupe. Ce comportement est normal et ne peut pas être désactivé. Donc, les comptes de gestion doivent toujours être désactivés lorsqu’ils ne sont pas utilisés et vous devez superviser les comptes lorsqu’ils sont désactivés et lorsqu’ils sont en cours d’utilisation.

Vérification des paramètres de configuration de groupe et de compte

Maintenant que vous avez créé et configuré des comptes de gestion qui peuvent modifier l’appartenance des groupes protégés dans le domaine (y compris les groupes EA, DA et BA les plus privilégiés), vous devez vérifier que les comptes et leur groupe d’administration ont été créés correctement. La vérification se compose des tâches générales suivantes :

Testez le groupe qui peut activer et désactiver les comptes de gestion pour vérifier que les membres du groupe peuvent activer et désactiver les comptes et réinitialiser leurs mots de passe, mais ne peuvent pas effectuer d’autres activités administratives sur les comptes de gestion.

Testez les comptes de gestion pour vérifier qu’ils peuvent ajouter et supprimer des membres dans des groupes protégés au sein du domaine, mais ne peuvent pas modifier d’autres propriétés des comptes et groupes protégés.

Tester le groupe qui active et désactive les comptes de gestion

Pour tester l’activation d’un compte de gestion et la réinitialisation de son mot de passe, connectez-vous à une station de travail d’administration sécurisée avec un compte membre du groupe que vous avez créé dans Annexe I : Création de comptes de gestion pour les comptes et groupes protégés dans Active Directory.

Ouvrez Utilisateurs et ordinateurs Active Directory, cliquez avec le bouton droit sur le compte de gestion, puis cliquez sur Activer le compte.

Une boîte de dialogue doit s’afficher, confirmant que le compte a été activé.

Ensuite, réinitialisez le mot de passe sur le compte de gestion. Pour ce faire, cliquez à nouveau avec le bouton droit sur le compte, puis cliquez sur Réinitialiser le mot de passe.

Tapez un nouveau mot de passe pour le compte dans les champs Nouveau mot de passe et Confirmer le mot de passe, puis cliquez sur OK.

Une boîte de dialogue doit s’afficher, confirmant que le mot de passe du compte a été réinitialisé.

Essayez maintenant de modifier des propriétés supplémentaires du compte de gestion. Cliquez avec le bouton droit sur le compte, cliquez sur Propriétés, puis cliquez sur l’onglet Contrôle à distance.

Sélectionnez Activer le contrôle à distance, puis cliquez sur Appliquer. L’opération doit échouer et un message d’erreur Accès refusé doit s’afficher.

Cliquez sur l’onglet Compte dans le compte et essayez de modifier le nom du compte, les heures d’ouverture de session ou les stations de travail d’ouverture de session. Toutes ces opérations doivent échouer et les options du compte qui ne sont pas contrôlées par l’attribut userAccountControl doivent être grisées et non modifiables.

Essayez d’ajouter le groupe d’administration à un groupe protégé tel que le groupe DA. Lorsque vous cliquez sur OK, un message doit s’afficher, vous informant que vous ne disposez pas des autorisations nécessaires pour modifier le groupe.

Si nécessaire, effectuez des tests supplémentaires pour vérifier que vous ne pouvez rien configurer sur le compte de gestion à l’exception des paramètres userAccountControl et de la réinitialisation du mot de passe.

Notes

L’attribut userAccountControl contrôle plusieurs options de configuration du compte. Vous ne pouvez pas accorder l’autorisation de modifier uniquement certaines des options de configuration lorsque vous accordez l’autorisation d’écriture à l’attribut.

Tester les comptes de gestion

Maintenant que vous avez activé un ou plusieurs comptes qui peuvent modifier l’appartenance à des groupes protégés, vous pouvez tester les comptes pour vous assurer qu’ils peuvent modifier l’appartenance aux groupes protégés, mais qu’ils ne peuvent pas effectuer d’autres modifications sur les comptes et groupes protégés.

Connectez-vous à un hôte d’administration sécurisé en tant que premier compte de gestion.

Lancez Utilisateurs et ordinateurs Active Directory et recherchez le groupe Administrateurs de domaine.

Cliquez avec le bouton droit sur le groupe Administrateurs de domaine, puis cliquez sur Propriétés.

Dans Propriétés des administrateurs de domaine, cliquez sur l’onglet Membres et cliquez sur Ajouter. Entrez le nom d’un compte auquel des privilèges d’administrateur de domaine temporaires seront accordés, puis cliquez sur Vérifier les noms. Lorsque le nom du compte est souligné, cliquez sur OK pour revenir à l’onglet Membres.

Sous l’onglet Membres de la boîte de dialogue Propriétés des administrateurs de domaine, cliquez sur Appliquer. Lorsque vous avez cliqué sur Appliquer, le compte doit rester membre du groupe DA (Administrateurs de domaine) et vous ne devez recevoir aucun message d’erreur.

Cliquez sur l’onglet Géré par dans la boîte de dialogue Propriétés des administrateurs de domaine et vérifiez que vous ne pouvez pas entrer de texte dans les champs et que tous les boutons sont grisés.

Cliquez sur l’onglet Général dans la boîte de dialogue Propriétés des administrateurs de domaine et vérifiez que vous ne pouvez modifier aucune des informations relatives à cet onglet.

Si nécessaire, répétez ces étapes pour d’autres groupes protégés. Lorsque vous avez terminé, connectez-vous à un hôte d’administration sécurisé avec un compte membre du groupe que vous avez créé pour activer et désactiver les comptes de gestion. Ensuite, réinitialisez le mot de passe du compte de gestion que vous venez de tester et désactivez le compte. Vous avez terminé la configuration des comptes de gestion et du groupe qui sera responsable de l’activation et de la désactivation des comptes.