Contrôle de l’accès aux données organisationnelles avec les Active Directory Federation Services

Ce document fournit une vue d’ensemble du contrôle d’accès avec AD FS dans les scénarios locaux, hybrides et cloud.

AD FS et accès conditionnel aux ressources locales

Depuis l’introduction des Active Directory Federation Services, les stratégies d’autorisation ont été disponibles pour restreindre ou autoriser les utilisateurs à accéder aux ressources en fonction des attributs de la demande et de la ressource. Comme AD FS est passé de la version à la version, la façon dont ces stratégies sont implémentées a changé. Pour plus d’informations sur les fonctionnalités de contrôle d’accès par version, consultez :

- Stratégies de contrôle d’accès dans AD FS dans Windows Server 2016

- Contrôle d’accès dans AD FS dans Windows Server 2012 R2

AD FS et accès conditionnel dans une organisation hybride

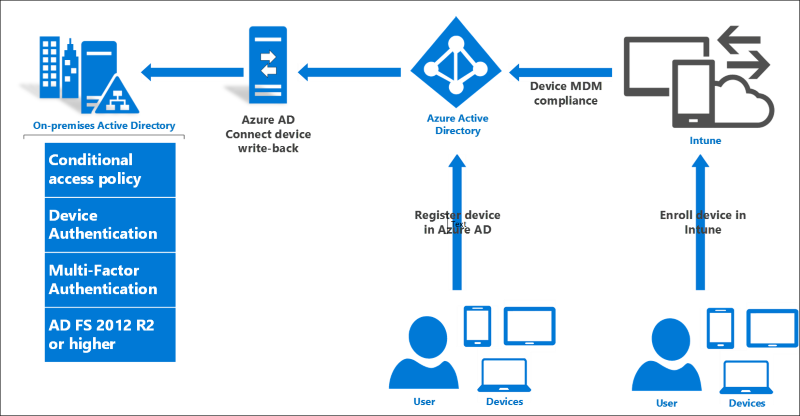

AD FS fournit le composant local des stratégies d’accès conditionnel dans un scénario hybride. Les règles d'autorisation basées sur AD FS doivent être utilisées pour les ressources non Microsoft Entra, notamment les applications locales fédérées directement vers AD FS. Le composant cloud est fourni par l'accès conditionnel Microsoft Entra. Microsoft Entra Connect fournit le plan de contrôle qui connecte les deux.

Par exemple, lorsque vous inscrivez des appareils auprès Microsoft Entra ID pour l'accès conditionnel aux ressources cloud, la fonctionnalité d'écriture différée de l'appareil Microsoft Entra Connect rend les informations d'inscription de l'appareil disponibles localement pour que les stratégies AD FS consomment et appliquent. De cette façon, vous avez une approche cohérente des stratégies de contrôle d’accès pour les ressources locales et cloud.

L’évolution des stratégies d’accès client pour Office 365

La plupart d’entre vous utilisent des stratégies d’accès client avec AD FS pour limiter l’accès à Office 365 et à d’autres services Microsoft Online en fonction de facteurs tels que l’emplacement du client et le type d’application client utilisé.

- Stratégies d’accès client dans Windows Server 2012 R2 AD FS

- Stratégies d’accès client dans AD FS 2.0

Voici quelques exemples de ces stratégies :

- Bloquer tout accès client extranet à Office 365

- Bloquer tout accès client extranet à Office 365, à l’exception des appareils accédant à Exchange Online pour Exchange Active Sync

Souvent, le besoin sous-jacent à ces stratégies est d’atténuer le risque de fuite de données en s’assurant que seuls les clients autorisés, les applications qui ne mettent pas de données en cache ou les appareils qui peuvent être désactivés à distance peuvent accéder aux ressources.

Bien que les stratégies documentées ci-dessus pour AD FS fonctionnent dans les scénarios spécifiques documentés, elles présentent des limitations, car elles dépendent des données clientes qui ne sont pas disponibles de manière cohérente. Par exemple, l’identité de l’application cliente n’a été disponible que pour les services basés sur Exchange Online et non pour les ressources telles que SharePoint Online, où les mêmes données peuvent être accessibles via le navigateur ou un « client lourd » tel que Word ou Excel. AD FS n’a pas non plus connaissance de la ressource dans Office 365 accessible, telle que SharePoint Online ou Exchange Online.

Pour corriger ces limitations et fournir un moyen plus robuste d'utiliser des stratégies pour gérer l'accès aux données commerciales dans Office 365 ou d'autres ressources Microsoft Entra ID, Microsoft a introduit l'accès conditionnel Microsoft Entra. Les stratégies d'accès conditionnel Microsoft Entra peuvent être configurées pour une ressource spécifique, ou pour toutes les ressources dans Office 365, SaaS ou des applications personnalisées dans Microsoft Entra ID. Ces stratégies pivotent sur l’approbation des appareils, l’emplacement et d’autres facteurs.

Pour en savoir plus sur l'accès conditionnel, Microsoft Entra consultez Accès conditionnel dans Microsoft Entra ID

L’authentification moderne est une modification clé permettant ces scénarios, une nouvelle façon d’authentifier les utilisateurs et les appareils qui fonctionne de la même façon sur les clients Office, Skype, Outlook et les navigateurs.

Étapes suivantes

Pour plus d’informations sur le contrôle de l’accès dans le cloud et localement, consultez :