הגדרת DMARC לאימות התחום כתובת מאת עבור שולחים ב- Microsoft 365

עצה

הידעת שתוכל לנסות את התכונות ב- Microsoft Defender XDR עבור Office 365 2 ללא תשלום? השתמש בגירסת הניסיון ל- 90 Defender עבור Office 365 במרכז Microsoft Defender של הפורטל. למד מי יכול להירשם ולתנאי ניסיון כאן.

אימות הודעות, דיווח ו- Conformance מבוססי-תחום (DMARC) הוא שיטה לאימות דואר אלקטרוני שמסייעת לאמת דואר שנשלח מארגון Microsoft 365 שלך כדי למנוע משולחים התחזים שנעשה בהם שימוש בסכנה בדואר אלקטרוני עסקי (BEC), תוכנת כופר ומתקפות דיוג אחרות.

הפוך את DMARC לזמין עבור תחום על-ידי יצירת רשומת TXT ב- DNS. אימות DMARC של הודעת דואר אלקטרוני כולל את הרכיבים הבאים:

ודא כי התחומים בכתובות MAIL FROM ו- FROM מיושרים: SPF ו- DKIM אינם דורשים את התחומים בכתובות הדואר האלקטרוני הבאות כדי "ליישר" (התאמה):

- כתובת MAIL FROM: כתובת הדואר האלקטרוני שבה נעשה שימוש בהעברה של ההודעה בין שרתי דואר אלקטרוני של SMTP. כתובת זו נקראת גם כתובת

5321.MailFrom, שולח P1 או שולח מעטפה. - כתובת 'מ': כתובת הדואר האלקטרוני בשדה הכותרת 'מ' המוצג כשולח ההודעה לקוחות דואר אלקטרוני. כתובת זו נקראת גם כתובת או

5322.Fromשולח P2.

לקבלת מידע נוסף אודות האופן שבו כתובות דואר אלקטרוני אלה יכולות להיכלל תחומים שונים וכיצד להשתמש עבורך לצורך התחזות, ראה מדוע יש צורך באימות בדואר אלקטרוני באינטרנט.

הפונקציה DMARC משתמשת בתוצאה מ- SPF כדי לאמת את שני התנאים הבאים:

- ההודעה הגיעה ממקור מורשה עבור התחום המשמש בכתובת MAIL FROM (הדרישה הבסיסית של SPF).

- התחומים בכתובות MAIL FROM ו- From בהודעה מיושרים. תוצאה זו מחייבת באופן יעיל שמקורות חוקיים עבור ההודעה יהיו בתחום הכתובת 'מ'.

DMARC משתמש בתוצאה מ- DKIM כדי לאמת את התחום שחתם על ההודעה (ערך d= בשדה כותרת DKIM-Signature כפי שאומת על-ידי ערך בורר s= ) תואם לתחום בכתובת 'מאת'.

הודעה עוברת את DMARC אם אחת מהפעולות המתוארות ב- SPF או ב- DKIM עוברת. הודעה נכשלת ב- DMARC אם שני בודקי SPF או DKIM המתוארים נכשלים.

- כתובת MAIL FROM: כתובת הדואר האלקטרוני שבה נעשה שימוש בהעברה של ההודעה בין שרתי דואר אלקטרוני של SMTP. כתובת זו נקראת גם כתובת

מדיניות DMARC: מציין מה לעשות עם הודעות הנכשלות ב- DMARC (דחייה, העבר להסגר או ללא הוראה).

דוחות DMARC: מציין לאן לשלוח דוחות צבירה (סיכום תקופתי של תוצאות DMARC חיוביות ושליליות) ודוחות משפטיים (הידועים גם כדוחות כשל; כמעט תוצאות של כשל DMARC מיידי דומות לדוח אי-מסירה או לה הודעת החזרה).

לפני שנתחיל, הנה מה שעליך לדעת על DMARC ב- Microsoft 365 בהתבסס על תחום הדואר האלקטרוני שלך:

אם אתה משתמש רק בתחום כתובת ניתוב דואר אלקטרוני של Microsoft Online (MOERA) עבור דואר אלקטרוני (לדוגמה, contoso.onmicrosoft.com): למרות ש- SPF ו- DKIM כבר מוגדרים עבור התחום *.onmicrosoft.com שלך, עליך ליצור את רשומת ה- TXT של DMARC עבור התחום *.onmicrosoft.com ב- מרכז הניהול של Microsoft 365. לקבלת הוראות, עיין בסעיף זה בהמשך מאמר זה. לקבלת מידע נוסף אודות *.onmicrosoft.com תחומים, ראה מדוע יש לי תחום "onmicrosoft.com"?.

אם אתה משתמש בתחום מותאם אישית אחד או יותר עבור דואר אלקטרוני (לדוגמה, contoso.com): אם עדיין לא עשית זאת, עליך לקבוע את התצורה של SPF עבור כל התחומים ותחום המשנה המותאמים אישית שבהם אתה משתמש עבור דואר אלקטרוני. בנוסף, עליך לקבוע את התצורה של חתימת DKIM באמצעות התחום או תחום המשנה המותאם אישית כך שהתחום המשמש לחתימה על ההודעה תואם לתחום בכתובת 'מ'. לקבלת הוראות, עיין במאמרים הבאים:

לאחר מכן, עליך גם לקבוע את תצורת רשומות ה- TXT של DMARC עבור התחומים המותאמים אישית שלך, כמתואר במאמר זה. יש לך גם את השיקולים הבאים:

תחומי משנה:

- עבור שירותי דואר אלקטרוני שאינם תחת השליטה הישירה שלך (לדוגמה, שירותי דואר אלקטרוני בצובר), מומלץ להשתמש בתחום משנה (לדוגמה, marketing.contoso.com) במקום בתחום הדואר האלקטרוני הראשי שלך (לדוגמה, contoso.com). אינך מעוניין שבעיות בדואר שנשלח מתוך שירותי דואר אלקטרוני אלה ישפיעו על המוניטין של דואר שנשלח על-ידי עובדים בתחום הדואר האלקטרוני הראשי שלך. לקבלת מידע נוסף אודות הוספת תחומי משנה, ראה האם ניתן להוסיף תחומי משנה מותאמים אישית או תחומים מרובים ל- Microsoft 365?.

- בניגוד ל- SPF ול- DKIM, רשומת ה- TXT של DMARC עבור תחום מכסה באופן אוטומטי את כל תחומי המשנה (כולל תחומי משנה שאינם קיימים) שאין להם רשומת TXT מסוג DMARC משלהם. במילים אחרות, באפשרותך לשבש את הירושה של DMARC תחום משנה על-ידי יצירת רשומת TXT של DMARC ב תחום משנה זה. עם זאת, כל תחום משנה דורש רשומת SPF ו- DKIM עבור DMARC.

אם בבעלותך תחומים רשומים אך לא בשימוש: אם יש בבעלותך תחומים רשומים שאינם משמשים לדואר אלקטרוני או לכל דבר אחר (המכונה גם תחומים חונים), קבע את תצורת רשומות ה- TXT של DMARC בתחום זה כדי לציין שלא אמור להגיע דואר אלקטרוני מעולם מתחום זה. ישירה זו כוללת את onmicrosoft.com *.onmicrosoft.com אם אינך משתמש בו עבור דואר אלקטרוני.

DMARC מחפש דואר נכנס עשוי לדרוש עזרה: אם אתה משתמש בשירות דואר אלקטרוני ששינה הודעות במהלך האספקה לפני המסירה ל- Microsoft 365, באפשרותך לזהות את השירות כסם ARC מהימן כך שההודעות ששונו לא יכשלו באופן אוטומטי בבדיקת DMARC. לקבלת מידע נוסף, עיין בסעיף השלבים הבאים בסוף מאמר זה.

שאר המאמר מתאר את רשומת ה- TXT של DMARC שעליך ליצור עבור תחומים ב- Microsoft 365, את הדרך הטובה ביותר להגדיר DMARC בהדרגה ובבטחה עבור תחומים מותאמים אישית ב- Microsoft 365, ואת האופן שבו Microsoft 365 משתמש ב- DMARC בדואר נכנס.

עצה

כדי ליצור את רשומת ה- TXT של DMARC עבור התחום *.onmicrosoft.com שלך ב- מרכז הניהול של Microsoft 365, עיין בסעיף זה בהמשך מאמר זה.

אין פורטלי ניהול או רכיבי cmdlet של PowerShell ב- Microsoft 365 עבורך לניהול רשומות TXT של DMARC בתחום המותאם אישית שלך. במקום זאת, עליך ליצור את רשומת ה- TXT DMARC אצל רשם התחומים או בשירות אירוח ה- DNS שלך (לעתים קרובות באותה חברה).

אנו מספקים הוראות ליצירת רשומת TXT של הוכחת בעלות על תחום עבור Microsoft 365 אצל רשמי תחומים רבים. באפשרותך להשתמש בהוראות אלה כנקודת התחלה ליצירת רשומות TXT של DMARC. לקבלת מידע נוסף, ראה הוספת רשומות DNS כדי לחבר את התחום שלך.

אם אינך מכיר את תצורת ה- DNS, פנה לרשם התחומים שלך ובקש עזרה.

תחביר עבור רשומות TXT של DMARC

רשומות DMARC TXT מתוארות באופן ממצה ב- RFC 7489.

התחביר הבסיסי של רשומת ה- TXT DMARC עבור תחום ב- Microsoft 365 הוא:

שם מחשב מארח: _dmarc

ערך TXT: v=DMARC1; <DMARC policy>; <Percentage of DMARC failed mail subject to DMARC policy>; <DMARC reports>

או

שם מחשב מארח: _dmarc

ערך TXT: v=DMARC1; p=<reject | quarantine | none>; pct=<0-100>; rua=mailto:<DMARCAggregateReportURI>; ruf=mailto:<DMARCForensicReportURI>

לדוגמה:

שם מחשב מארח: _dmarc

ערך TXT: v=DMARC1; p=reject; pct=100; rua=mailto:rua@contoso.com; ruf=mailto:ruf@contoso.com

ערך שם המחשב המארח

_dmarcנדרש.v=DMARC1;מזהה את רשומת ה- TXT בתור רשומת TXT של DMARC.מדיניות DMARC: מיידעת את מערכת הדואר האלקטרוני המהווה יעד לגבי הודעות הנכשלות ב- DMARC כפי שתואר קודם במאמר זה:

p=reject: יש לדחות את ההודעות. מה שקורה בפועל להודעה תלוי במערכת הדואר האלקטרוני המהווה יעד, אך בדרך כלל ההודעות נמחקות.p=quarantine: יש לקבל את ההודעות אך להוסיף פריטים מסומנים. מה שקורה בפועל להודעה תלוי במערכת הדואר האלקטרוני המהווה יעד. לדוגמה, ההודעה עשויה להיות בהסגר כדואר זבל, מועברת לתיקיה 'דואר זבל' או מועברת לתיבת הדואר הנכנס עם מזהה שנוסף לנושא או לגוף ההודעה.p=none: אין פעולה מוצעת עבור הודעות שנכשלו DMARC. מה שקורה להודעה תלוי בתכונות ההגנה על הדואר האלקטרוני במערכת הדואר האלקטרוני המוגדרת כיעד. השתמש בערך זה לבדיקה וכוונון של מדיניות DMARC כמתואר בהמשך מאמר זה.

עצה

דואר יוצא מתחום ב- Microsoft 365 שנכשל בבדיקת DMARC על-ידי שירות הדואר האלקטרוני המהווה יעד מנותב דרך מאגר המסירה בסיכון גבוה עבור הודעות יוצאות אם מדיניות DMARC עבור התחום היא

p=rejectאוp=quarantine. אין עקיפה עבור אופן פעולה זה.אחוז הדואר DMARC שנכשל כפוף למדיניות DMARC: מציין למערכת הדואר האלקטרוני המהווה יעד כמה הודעות שנכשלות ב- DMARC (אחוזים) מקבלות החלת מדיניות DMARC עליהן. לדוגמה,

pct=100כל ההודעות שנכשלו ב- DMARC מקבלות את מדיניות DMARC שהוחלה עליהן. השתמש בערכים הקטנים מ- 100 לבדיקה וכוונון של מדיניות DMARC כמתואר בהמשך מאמר זה. אם אינך משתמש ב- , ערךpct=ברירת המחדל הואpct=100.דוחות DMARC:

URI של דוח צבירה DMARC: הערך

rua=mailto:מזהה לאן לשלוח את דוח הצבירה של DMARC. דוח הצבירה כולל את המאפיינים הבאים:- הודעות הדואר האלקטרוני המכילות את דוח הצבירה נשלחות בדרך כלל פעם ביום (הדוח מכיל את תוצאות DMARC מהיום הקודם). השורה נושא מכילה את תחום היעד ששלח את הדוח (Submitter) ואת תחום המקור עבור תוצאות DMARC (Report Domain).

- נתוני DMARC הם בקובץ מצורף לדואר אלקטרוני מסוג XML שדחוס כ- GZIP. סכימת ה- XML מוגדרת בנספח ג' של RFC 7489. הדוח מכיל את המידע הבא:

- כתובות ה- IP של שרתים או שירותים השולחים דואר באמצעות התחום שלך.

- בין אם השרתים או השירותים עוברים או נכשלים באימות DMARC.

- הפעולות ש- DMARC מבצעת עבור דואר שכשל באימות DMARC (בהתבסס על מדיניות DMARC).

עצה

המידע בדוח הצבירה יכול להיות עצום וקשה לניתוח מבנה טקסט. כדי לעזור בהיגיון של הנתונים, באפשרותך להשתמש באפשרויות הבאות עבור דיווח DMARC:

- צור אוטומציה באמצעות PowerShell או Microsoft Power BI.

- השתמש בשירות חיצוני. לקבלת רשימה של שירותים, חפש את DMARC בקטלוג Microsoft Intelligent Security Association (MISA) בכתובת https://www.microsoft.com/misapartnercatalog. שירותי הדיווח של DMARC מתארים ערכים מותאמים אישית הנדרשים ברשומת ה- TXT של DMARC.

URI של דוח מז"פ DMARC:

ruf=mailto:הערך מזהה להיכן לשלוח את דוח DMARC מז"פ (הידוע גם כדוח כשל DMARC). הדוח נוצר ונשלח מיד לאחר כשל DMARC כגון דוח אי-מסירה (נקרא גם הודעת NDR או הודעת החזרה).

עצה

עליך לסקור באופן קבוע דוחות צבירה של DMARC כדי לנטר מהיכן מגיע דואר אלקטרוני מהתחום שלך, ולבדוק אם קיימים כשלי DMARC לא מתאימות (תוצאות חיוביות מוטעות).

מערכות דואר אלקטרוני ספציפיות המוגדרות כיעד אחראיות לשליחת דוחות DMARC בחזרה אליך. הכמות והמגוון של דוחות DMARC משתנים באותו אופן שבו הנפח ומגוון הדואר שנשלח מהארגון שלך משתנים. לדוגמה, צפה לנפח דואר נמוך יותר במהלך חגים ולנפח דואר גבוה יותר במהלך אירועים ארגוניים. מומלץ להקצות אנשים ספציפיים לניטור דוחות DMARC, ולהשתמש בתיבת דואר ספציפית או בקבוצה של Microsoft 365 כדי לקבל את דוחות DMARC (אל תספק את הדוחות לתיבת דואר של משתמש).

לקבלת מידע נוסף אודות DMARC, השתמש במשאבים הבאים:

- סדרת ההדרכה של DMARC מ- M3AAWG (העברת הודעות, תוכנות זדוניות, קבוצת עבודה למניעת שימוש לרעה במכשירים ניידים).

- רשימת הפעולות לביצוע ב- dmarcian.

- מידע DMARC.org.

השתמש בתיבת מרכז הניהול של Microsoft 365 כדי להוסיף רשומות TXT של DMARC עבור *.onmicrosoft.com תחומים ב- Microsoft 365

בתיבת מרכז הניהול של Microsoft 365 , https://admin.microsoft.comבחר הצג את כל>תחומי>ההגדרות. לחלופין, כדי לעבור ישירות לדף תחומים , השתמש ב- https://admin.microsoft.com/Adminportal/Home#/Domains.

בדף תחומים , בחר את התחום *.onmicrosoft.com מתוך הרשימה על-ידי לחיצה במקום כלשהו בשורה שאינה תיבת הסימון לצד שם התחום.

בדף פרטי התחום שנפתח, בחר את הכרטיסיה רשומות DNS .

בכרטיסיה רשומות DNS , בחר הוסף

רשומה.

רשומה.בתפריט הנשלף הוסף רשומת DNS מותאמת אישית שנפתחת, קבע את תצורת ההגדרות הבאות:

סוג: ודא שהבחירה ב- TXT ( טקסט).

TXT name: Enter

_dmarc.TXT value: Enter

v=DMARC1; p=reject.עצה

כדי לציין יעדים עבור הדוחות DMARC Aggregate ו- DMARC Forensic, השתמש בתחביר

v=DMARC1; p=reject rua=mailto:<emailaddress>; ruf=mailto:<emailaddress>. לדוגמה,v=DMARC1; p=reject rua=mailto:rua@contoso.onmicrosoft.com; ruf=mailto:ruf@contoso.onmicrosoft.com.ספקי דיווח DMARC בקטלוג MISA מאפשרים https://www.microsoft.com/misapartnercatalog להציג ולפרש תוצאות DMARC ביתר קלות.

TTL: ודא ששעה אחת נבחרה.

לאחר שתסיים בתפריט הנשלף הוסף רשומת DNS מותאמת אישית, בחר שמור.

הגדרת DMARC עבור תחומים מותאמים אישית פעילים ב- Microsoft 365

עצה

כפי שצוין קודם לכן במאמר זה, עליך ליצור רשומות SPF TXT ולקבוע את התצורה של חתימת DKIM עבור כל התחומים ותחום המשנה המותאמים אישית שבהם אתה משתמש כדי לשלוח דואר אלקטרוני ב- Microsoft 365 לפני קביעת התצורה של DMARC עבור תחומים או תחומי משנה מותאמים אישית.

אנו ממליצים על גישה הדרגתית להגדרת DMARC עבור התחומים שלך ב- Microsoft 365. המטרה היא p=reject להגיע למדיניות DMARC עבור כל התחומים ותחום המשנה המותאמים אישית שלך, אך עליך לבדוק ולאמת לאורך הדרך כדי למנוע ממערכות הדואר האלקטרוני המהוות יעד לדחות דואר טוב עקב כשלים לא מכוונת ב- DMARC.

תוכנית ההחזרה של DMARC צריכה להשתמש בשלבים הבאים. התחל עם תחום או תחום משנה עם כמות נמוכה של דואר ו/או פחות מקורות דואר אלקטרוני פוטנציאליים (סיכוי נמוך יותר לדואר חוקי ממקורות לא ידועים שנחסמו):

התחל עם מדיניות DMARC של ונטר

p=noneאת התוצאות עבור התחום. לדוגמה:רשומת TXT של DMARC עבור marketing.contoso.com:

שם מחשב מארח:

_dmarc

ערך TXT:v=DMARC1; p=none; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comהדוחות DMARC Aggregate ו- DMARC Forensic מספקים את המספרים ואת מקורות ההודעות המעבירים בדיקות DMARC ונכשלות. באפשרותך לראות כמה תעבורת דואר חוקית שלך מכוסה או אינה מכוסה על-ידי DMARC ולפתור בעיות. תוכל גם לראות כמה הודעות הונאה נשלחות ומהיכן הן נשלחות.

הגדל את מדיניות DMARC ונטר

p=quarantineאת התוצאות עבור התחום.לאחר מספיק זמן ניטור ההשפעות של

p=none, באפשרותך להגדיל את מדיניות DMARC עבורp=quarantineהתחום. לדוגמה:רשומת TXT של DMARC עבור marketing.contoso.com:

שם מחשב מארח:

_dmarc

ערך TXT:v=DMARC1; p=quarantine; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comבאפשרותך גם להשתמש בערך כדי להשפיע

pct=בהדרגה על הודעות נוספות ולאמת את התוצאות. לדוגמה, באפשרותך לעבור בהפרשים המצטברים הבאים:pct=10pct=25pct=50pct=75pct=100

הגדל את מדיניות DMARC ונטר

p=rejectאת התוצאות עבור התחום.לאחר מספיק זמן ניטור ההשפעות של

p=quarantine, באפשרותך להגדיל את מדיניות DMARC עבורp=rejectהתחום. לדוגמה:רשומת TXT של DMARC עבור marketing.contoso.com:

שם מחשב מארח:

_dmarc

ערך TXT:v=DMARC1; p=reject; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comבאפשרותך גם להשתמש בערך כדי להשפיע

pct=בהדרגה על הודעות נוספות ולאמת את התוצאות.חזור על שלושת השלבים הקודמים עבור תחומי המשנה הנותרים של הגדלת הנפח ו/או המורכבות, תוך שמירה של תחום האב עבור האחרון.

עצה

חסימת דואר אלקטרוני לגיטימי בכל אמצעי אחסון משמעותי אינה קבילה למשתמשים, אך כמעט בלתי נמנע לקבל תוצאות חיוביות מוטעות. עבור באיטיות ובשיטה שיטתית עם בעיות הנחשפים בדיווח DMARC. ספקי דיווח DMARC בקטלוג MISA מאפשרים https://www.microsoft.com/misapartnercatalog להציג ולפרש בקלות את תוצאות DMARC.

כפי שתואר קודם לכן, תחומי משנה מקבלים בירושה את הגדרות רשומת ה- TXT של DMARC של תחום האב, שניתן לעקוף באמצעות רשומת TXT נפרדת של DMARC בתחום המשנה. לאחר שתסיים להגדיר את DMARC בתחום ואת כל תחומי המשנה, והגדרות DMARC זהות ביעילות עבור תחום האב וכל תחומי המשנה, תוכל לבטל את רשומות ה- TXT של DMARC בתחום המשנה ולהסתכן ברשומת ה- TXT הנפרדת של DMARC בתחום האב.

רשומות TXT של DMARC עבור תחומים חונים ב- Microsoft 365

עצה

רשומת SPF TXT המומלצת עבור תחומים חונים שאינם שולחים דואר מתוארת ברשומות SPF TXT עבור תחומים מותאמים אישית ב- Microsoft 365. כמתואר במאמר הגדרת DKIM כדי לחתום על דואר מהתחום שלך ב- Microsoft 365, איננו ממליצים על רשומות DKIM CNAME עבור תחומים חונים.

אם רשמת תחומים שאין לצפות מהם לקבל דואר באינטרנט, צור את רשומת ה- TXT הבאה של DMARC אצל רשם התחומים עבור התחום:

שם מחשב מארח:

_dmarc

ערך TXT:v=DMARC1; p=reject;- הערך

pct=אינו כלול מאחר שערך ברירת המחדל הואpct=100. - סביר

rua=mailto:להניחruf=mailto:שהערכים והערכים אינם דרושים בתרחיש זה, מכיוון שלא אמור להגיע דואר חוקי משולחים בתחום.

- הערך

אם אינך משתמש בתחום *.onmicrosoft.com כדי לשלוח דואר, עליך גם להוסיף את רשומת ה- TXT של DMARC עבור התחום *.onmicrosoft.com שלך.

DMARC עבור דואר נכנס ל- Microsoft 365

בדיקת DMARC על דואר שמגיע ל- Microsoft 365 מושפעות מהתכונות הבאות ב- Exchange Online Protection (EOP):

- אם בינת התחזות זמינה או אינה זמינה במדיניות למניעת דיוג שבדקה את ההודעה. השבתת בינת התחזות מבטלת הגנה משתמעת מפני בדיקות אימות מורכבות בלבד.

- אם מדיניות הרשומה Honor DMARC כאשר ההודעה מזוהה כהגדרת התחזות זמינה או לא זמינה במדיניות למניעת דיוג שבדקה את ההודעה, והפעולות שצוינו בהתבסס על מדיניות DMARC של תחום המקור (

p=quarantineאוp=rejectברשומת ה- TXT של DMARC).

לקבלת מידע מלא, ראה הגנה מפני התחזות ומדיניות DMARC של השולח.

כדי לראות את ערכי ברירת המחדל עבור הגדרות אלה במדיניות למניעת דיוג, בדוק את ערכי ההגדרה בטבלה בהגדרות מדיניות למניעת דיוג של EOP.

Microsoft 365 אינו שולח דוחות DMARC מז"פ (ידועים גם כדוחות כשל DMARC),

ruf=mailto:גם אם קיימת כתובת חוקית ברשומת ה- TXT של DMARC של תחום המקור.Microsoft 365 שולח דוחות צבירה של DMARC

rua=mailto:לכל התחומים עם כתובת חוקית ברשומות TXT של DMARC, כל עוד רשומת ה- MX עבור התחום של Microsoft 365 מצביעה ישירות אל Microsoft 365.אם דואר מהאינטרנט מנותב דרך שירות או מכשיר של ספק חיצוני לפני המסירה ל- Microsoft 365 (רשומות MX נקודות במקום שאינו Microsoft 365), דוחות צבירה של DMARC אינם נשלחים. מגבלה זו כוללת תרחישי EOP היברידיים או עצמאיים שבהם דואר מועבר לסביבה המקומית לפני ניתוב ל- Microsoft 365 באמצעות מחבר.

עצה

כאשר שירות או מכשיר של ספק חיצוני פועלים לפני הדואר הזורם ל- Microsoft 365 , סינון משופר עבור מחברים (המכונה גם רישום דלג) מזהה כראוי את המקור של הודעות אינטרנט עבור SPF, DKIM (אם השירות משנה הודעות) ואת אימות DMARC.

פתרון בעיות ב- DMARC

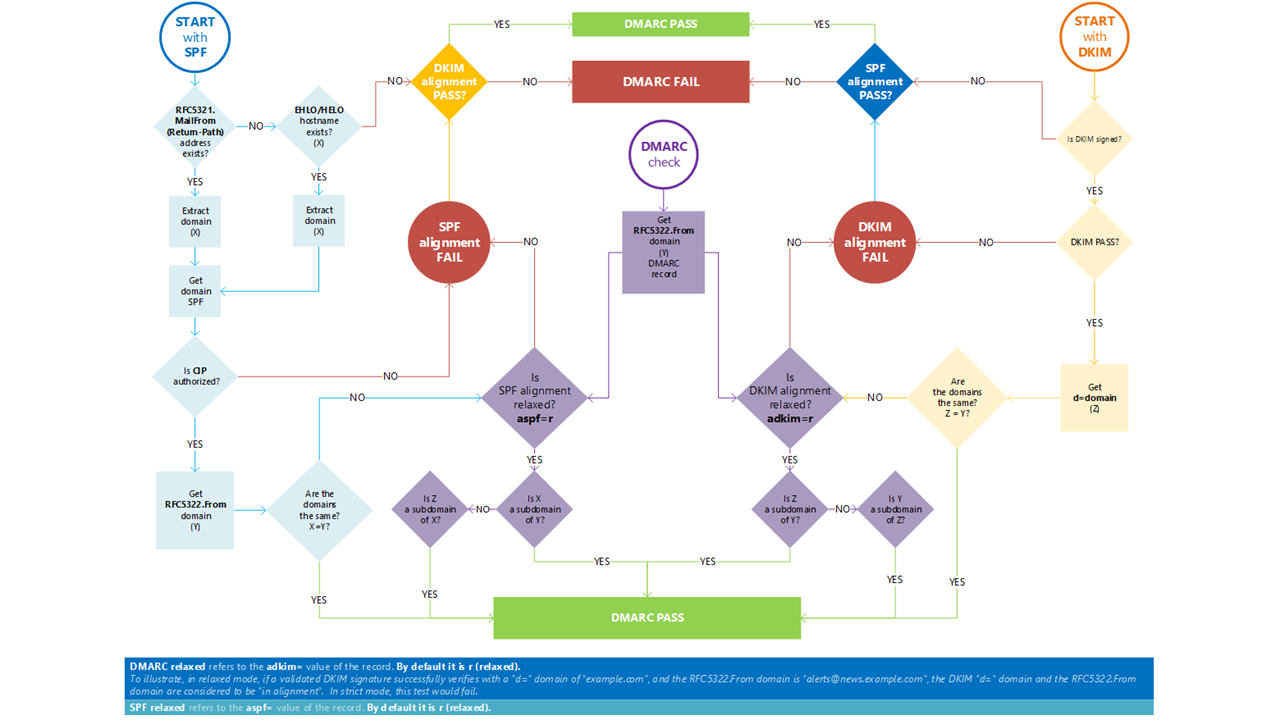

באפשרותך להשתמש בגרפיקה הבאה כדי לעזור בפתרון בעיות אימות DMARC.

השלבים הבאים

עבור דואר שמגיע ל - Microsoft 365, ייתכן שתצטרך גם לקבוע את התצורה של אטמים מהימנים של ARC אם אתה משתמש בשירותים שמנים הודעות במהלך האספקה לפני המסירה לארגון שלך. לקבלת מידע נוסף, ראה קביעת תצורה של אטמים מהימנים של ARC.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור