הגדרת DKIM כדי לחתום על דואר מהתחום שלך ב- Microsoft 365

עצה

הידעת שתוכל לנסות את התכונות ב- Microsoft Defender XDR עבור Office 365 2 ללא תשלום? השתמש בגירסת הניסיון ל- 90 Defender עבור Office 365 במרכז Microsoft Defender של הפורטל. למד מי יכול להירשם ולתנאי ניסיון כאן.

DomainKeys Identified Mail (DKIM) הוא שיטה לאימות דואר אלקטרוני שמסייעת לאמת דואר שנשלח מארגון Microsoft 365 שלך כדי למנוע שולחים התחזים שנעשה בהם שימוש בסכנה בדואר אלקטרוני עסקי (BEC), תוכנות כופר ומתקפות דיוג אחרות.

המטרה העיקרית של DKIM היא לוודא שהודעה לא השתנתה במהלך האספקה. במיוחד:

- מפתח פרטי אחד או יותר נוצר עבור תחום ומשמש את מערכת המקור של הדואר האלקטרוני כדי להוסיף חתימה דיגיטלית לחלקים חשובים של הודעות יוצאות. חלקים אלה של ההודעות כוללים:

- שדות From, To, Subject, MIME-Version, Content-Type, Date ושדות אחרים של כותרת הודעה (בהתאם למערכת המקור של הדואר האלקטרוני).

- גוף ההודעה.

- החתימה הדיגיטלית מאוחסנת בשדה הכותרת DKIM-Signature בכותרת ההודעה והיא נשארת חוקית כל עוד מערכות דואר אלקטרוני ביניים אינן משנה את החלקים החתוכים בהודעה. תחום החתימה מזוהה על-ידי הערך d= בשדה הכותרת DKIM-Signature .

- המפתחות הציבוריים התואמים מאוחסנים ברשומות DNS עבור תחום החתימה (רשומות CNAME ב- Microsoft 365; מערכות דואר אלקטרוני אחרות עשויות להשתמש ברשומות TXT).

- מערכות דואר אלקטרוני המהוות יעד משתמשות בערך d= בשדה הכותרת DKIM-Signature כדי:

- זהה את תחום החתימה.

- חפש את המפתח הציבורי ברשומת ה- DNS של DKIM עבור התחום.

- השתמש במפתח הציבורי ברשומת ה- DNS של DKIM עבור התחום כדי לאמת את חתימת ההודעה.

עובדות חשובות אודות DKIM:

- התחום המשמש לסימן DKIM על ההודעה אינו נדרש כדי להתאים לתחום בכתובות MAIL FROM או From בהודעה. לקבלת מידע נוסף אודות כתובות אלה, ראה מדוע יש צורך באימות בדואר אלקטרוני באינטרנט.

- הודעה יכולה לכלול חתימות DKIM מרובות על-ידי תחומים שונים. למעשה, שירותי דואר אלקטרוני מתארח רבים חותם על ההודעה באמצעות תחום השירות ולאחר מכן חותם על ההודעה שוב באמצעות תחום הלקוח לאחר שהלקוח קובע את תצורת חתימת DKIM עבור התחום.

לפני שנתחיל, הנה מה שעליך לדעת על DKIM ב- Microsoft 365 בהתבסס על תחום הדואר האלקטרוני שלך:

אם אתה משתמש רק בתחום כתובת ניתוב דואר אלקטרוני של Microsoft Online (MOERA) עבור דואר אלקטרוני (לדוגמה, contoso.onmicrosoft.com): אינך צריך לעשות דבר. Microsoft יוצרת באופן אוטומטי זוג מפתחות ציבוריים של 2048 סיביות מהתחום *.onmicrosoft.com הראשוני שלך. הודעות יוצאות חתומות באופן אוטומטי על-ידי DKIM באמצעות המפתח הפרטי. המפתח הציבורי פורסם ברשומת DNS כדי שמערכות הדואר האלקטרוני המהוות יעד יוכלו לאמת את חתימת DKIM של הודעות.

עם זאת, באפשרותך גם לקבוע באופן ידני את התצורה של חתימת DKIM באמצעות התחום *.onmicrosoft.com שלך. לקבלת הוראות, עיין בסעיף שימוש בפורטל Defender להתאמה אישית של חתימת DKIM של הודעות יוצאות באמצעות הסעיף *.onmicrosoft.com תחום בהמשך מאמר זה.

כדי לאמת את העובדה שהודעות יוצאות חתומות באופן אוטומטי על DKIM, עיין בסעיף אימות חתימת DKIM של דואר יוצא מ- Microsoft 365 בהמשך מאמר זה.

לקבלת מידע נוסף אודות *.onmicrosoft.com תחומים, ראה מדוע יש לי תחום "onmicrosoft.com"?.

אם אתה משתמש בתחום מותאם אישית אחד או יותר עבור דואר אלקטרוני (לדוגמה, contoso.com): למרות שכל הדואר היוצא מ- Microsoft 365 נחתם באופן אוטומטי על-ידי תחום MOERA, עדיין יש לך עוד עבודה לעשות עבור הגנה מרבית על דואר אלקטרוני:

קבע את התצורה של חתימת DKIM באמצעות תחומים או תחומי משנה מותאמים אישית: התחום צריך לחתום DKIM על-ידי ההודעה בכתובת 'מאת'. כמו כן, אנו ממליצים לקבוע את התצורה של DMARC, ו- DKIM יעבור אימות DMARC רק אם התחום ש- DKIM חתם על ההודעה והתחום בכתובת From מיושרים.

שיקולי תחום משנה:

עבור שירותי דואר אלקטרוני שאינם תחת השליטה הישירה שלך (לדוגמה, שירותי דואר אלקטרוני בצובר), מומלץ להשתמש בתחום משנה (לדוגמה, marketing.contoso.com) במקום בתחום הדואר האלקטרוני הראשי שלך (לדוגמה, contoso.com). אינך מעוניין שבעיות בדואר שנשלח מתוך שירותי דואר אלקטרוני אלה ישפיעו על המוניטין של דואר שנשלח על-ידי עובדים בתחום הדואר האלקטרוני הראשי שלך. לקבלת מידע נוסף אודות הוספת תחומי משנה, ראה האם ניתן להוסיף תחומי משנה מותאמים אישית או תחומים מרובים ל- Microsoft 365?.

כל תחום משנה שבו אתה משתמש לשליחת דואר אלקטרוני מ- Microsoft 365 דורש תצורת DKIM משלו.

עצה

הגנת אימות דואר אלקטרוני עבור תחומי משנה לא מוגדרים מכוסה על-ידי DMARC. כל תחומי המשנה (מוגדרים או לא) מקבלים בירושה את הגדרות DMARC של תחום האב (שניתן לעקוף לפי תחום משנה). לקבלת מידע נוסף, ראה הגדרת DMARC לאימות התחום כתובת מאת עבור שולחים ב- Microsoft 365.

אם בבעלותך תחומים רשומים אך לא בשימוש: אם יש בבעלותך תחומים רשומים שאינם משמשים לדואר אלקטרוני או לכל דבר אחר (המכונה גם תחומים חונים), אל תפרסם רשומות DKIM עבור תחומים אלה. היעדר רשומת DKIM (לכן, היעדר מפתח ציבורי ב- DNS לאימות חתימת ההודעה) מונעת אימות DKIM של תחומים מזויפים.

DKIM בלבד אינו מספיק. לקבלת הרמה הטובה ביותר של הגנה מפני דואר אלקטרוני עבור התחומים המותאמים אישית שלך, עליך גם לקבוע את התצורה של SPF ו- DMARC כחלק מאסטרטגיית האימות הכוללת של הדואר האלקטרוני. לקבלת מידע נוסף, עיין בסעיף השלבים הבאים בסוף מאמר זה.

שאר המאמר מתאר את רשומות CNAME של DKIM שעליך ליצור עבור תחומים מותאמים אישית ב- Microsoft 365, והליכי תצורה עבור DKIM באמצעות תחומים מותאמים אישית.

עצה

קביעת התצורה של חתימת DKIM באמצעות תחום מותאם אישית היא שילוב של הליכים ב- Microsoft 365 והליכים אצל רשם התחומים של התחום המותאם אישית.

אנו מספקים הוראות ליצירת רשומות CNAME עבור שירותי Microsoft 365 שונים אצל רשמי תחומים רבים. באפשרותך להשתמש בהוראות אלה כנקודת התחלה ליצירת רשומות CNAME של DKIM. לקבלת מידע נוסף, ראה הוספת רשומות DNS כדי לחבר את התחום שלך.

אם אינך מכיר את תצורת ה- DNS, פנה לרשם התחומים שלך ובקש עזרה.

תחביר עבור רשומות CNAME של DKIM

עצה

עליך להשתמש בפורטל Defender או ב Exchange Online PowerShell כדי להציג את ערכי CNAME הנדרשים עבור חתימת DKIM של הודעות יוצאות באמצעות תחום מותאם אישית. הערכים המוצגים כאן מיועדים לאיור בלבד. כדי לקבל את הערכים הנדרשים עבור תחומים או תחומי משנה מותאמים אישית, השתמש בהליכים בהמשך מאמר זה.

DKIM מתואר באופן ממצה ב - RFC 6376.

התחביר הבסיסי של רשומות CNAME של DKIM עבור תחומים מותאמים אישית שישלחו דואר מ- Microsoft 365 הוא:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

ב- Microsoft 365, שני זוגות מפתחים ציבוריים-פרטיים נוצרים כאשר חתימת DKIM באמצעות תחום או תחום משנה מותאמים אישית מופעלת. המפתחות הפרטיים המשמשים כדי לחתום על ההודעה אינם נגישים. רשומות CNAME מצביעות על המפתחות הציבוריים התואמים המשמשים לאימות חתימת DKIM. רשומות אלה נקראות בוררים.

- רק בורר אחד פעיל ומשמש כאשר חתימת DKIM באמצעות תחום מותאם אישית זמינה.

- בורר שני אינו פעיל. הוא מופעל ומשמש רק לאחר כל סיבוב עתידי של מקש DKIM, ולאחר מכן רק לאחר ביטול ההפעלה של בורר המקור.

בורר המשמש לאימות חתימת DKIM (המסיק את המפתח הפרטי ששימש לחתימה על ההודעה) מאוחסן בערך s= בשדה הכותרת DKIM-Signature (לדוגמה,

s=selector1-contoso-com).Hostname: הערכים זהים עבור כל ארגוני Microsoft 365: ו-

selector1._domainkeyselector2._domainkey.<CustomDomain>: תחום או תחום משנה מותאם אישית עם תקופות שהוחלפו על-ידי מקפים. לדוגמה, הופך

contoso.comל-contoso-com, או הופךmarketing.contoso.comלmarketing-contoso-com- .<InitialDomain>: הנוסחה *.onmicrosoft.com שבה השתמשת כאשר נרשמת ל- Microsoft 365 (לדוגמה, contoso.onmicrosoft.com).

לדוגמה, לארגון שלך יש את התחומים הבאים ב- Microsoft 365:

- תחום התחלתי: cohovineyardandwinery.onmicrosoft.com

- תחומים מותאמים אישית: cohovineyard.com ו- cohowinery.com

עליך ליצור שתי רשומות CNAME בכל תחום מותאם אישית, עבור ארבע רשומות CNAME בסך הכל:

רשומות CNAME בתחום cohovineyard.com שלך:

שם מחשב מארח:

selector1._domainkey

Points to address or value:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comשם מחשב מארח:

selector2._domainkey

Points to address or value:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comרשומות CNAME בתחום cohowinery.com שלך:

שם מחשב מארח:

selector1._domainkey

Points to address or value:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comשם מחשב מארח:

selector2._domainkey

Points to address or value:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

קביעת תצורה של חתימת DKIM של הודעות יוצאות ב- Microsoft 365

שימוש בפורטל Defender כדי לאפשר חתימת DKIM של הודעות יוצאות באמצעות תחום מותאם אישית

עצה

הפעלת חתימת DKIM של הודעות יוצאות באמצעות תחום מותאם אישית מפעילה את חתימת DKIM משימוש בתחום *.onmicrosoft.com הראשוני לשימוש בתחום המותאם אישית.

באפשרותך להשתמש בתחום או תחום משנה מותאם אישית כדי לצאת מה- DKIM בדואר יוצא רק לאחר שהתחום נוסף בהצלחה ל- Microsoft 365. לקבלת הוראות, ראה הוספת תחום.

The main factor that determines when a custom domain starts DKIM signing outbound mail is the CNAME record detection in DNS.

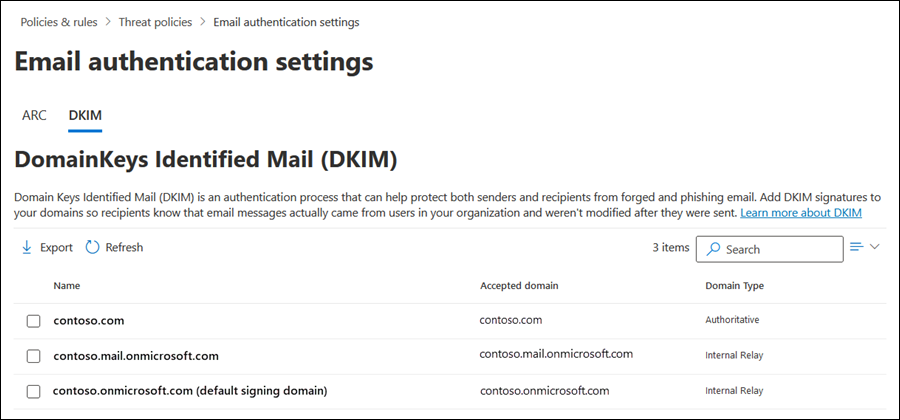

כדי להשתמש בהליכים בסעיף זה, התחום או תחום המשנה המותאמים אישית חייבים להופיע בכרטיסיה DKIM בדף הגדרות אימות דואר אלקטרוני ב - https://security.microsoft.com/authentication?viewid=DKIM. על מאפייני התחום בתפריט הנשלף פרטים להכיל את הערכים הבאים:

- הלחצן הדו-מצבי חתום על הודעות עבור תחום זה עם חתימות DKIM מוגדר כלא זמין

.

. - ערך המצב אינו חותם על חתימות DKIM עבור התחום.

- יצירת מפתחות DKIM אינה קיימת. מקשי DKIM סובבים גלויים, אך מופיעים באפור.

המשך אם התחום עומדת בדרישות אלה.

בפורטל Defender ב- https://security.microsoft.com, עבור אל דואר אלקטרוני &>מדיניות שיתוף פעולה &>> מדיניות איומיםהגדרות אימות דואר אלקטרוני. לחלופין, כדי לעבור ישירות לדף ההגדרות של אימות דואר אלקטרוני, השתמש ב- https://security.microsoft.com/authentication.

בדף הגדרות אימות דואר אלקטרוני , בחר את הכרטיסיה DKIM .

בכרטיסיה DKIM , בחר את התחום המותאם אישית שברצונך לקבוע את תצורתו על-ידי לחיצה במקום כלשהו בשורה שאינה תיבת הסימון לצד השם.

בתפריט הנשלף של פרטי התחום שנפתח, בחר את הלחצן הדו-מצבי חתום על הודעות עבור תחום זה עם חתימות DKIM המוגדר כעת כלא זמין

.

.שים לב לערך התאריך האחרון שבדוק .

נפתחת תיבת דו-שיח של שגיאת לקוח. השגיאה מכילה את הערכים שבהם יש להשתמש בשתי רשומות CNAME שאתה יוצר אצל רשם התחומים של התחום.

בדוגמה זו, התחום המותאם אישית contoso.com והתחום הראשוני עבור ארגון Microsoft 365 contoso.onmicrosoft.com. הודעת השגיאה נראית כך:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.לכן, רשומות CNAME שעליך ליצור ב- DNS עבור התחום contoso.com הן:

שם מחשב מארח:

selector1._domainkey

Points to address or value:selector1-contoso-com._domainkey.contoso.onmicrosoft.comשם מחשב מארח:

selector2._domainkey

Points to address or value:selector2-contoso-com._domainkey.contoso.onmicrosoft.comהעתק את המידע מתיבת הדו-שיח של השגיאה (בחר את הטקסט והקש CTRL+C) ולאחר מכן בחר אישור.

השאר את התפריט הנשלף של פרטי התחום פתוח.

בכרטיסיה או בחלון אחר של הדפדפן, עבור אל רשם התחומים של התחום ולאחר מכן צור את שתי רשומות ה- CNAME באמצעות המידע מהצעד הקודם.

אנו מספקים הוראות ליצירת רשומות CNAME עבור שירותי Microsoft 365 שונים אצל רשמי תחומים רבים. באפשרותך להשתמש בהוראות אלה כנקודת התחלה ליצירת רשומות CNAME של DKIM. לקבלת מידע נוסף, ראה הוספת רשומות DNS כדי לחבר את התחום שלך.

נדרשות כמה דקות (או זמן ארוך יותר) עד ש- Microsoft 365 יזהה את רשומות ה- CNAME החדשות שיצרת.

לאחר זמן מה, חזור אל סמל מאפייני התחום שהשארת פתוח בשלב 5 ובחר את הלחצן הדו-מצבי חתום על הודעות עבור תחום זה עם חתימות DKIM .

לאחר כמה שניות, נפתחת תיבת הדו-שיח הבאה:

לאחר שתבחר אישור כדי לסגור את תיבת הדו-שיח, אמת את ההגדרות הבאות בתפריט הנשלף של הפרטים:

- הלחצן הדו-מצבי חתום על הודעות עבור תחום זה עם חתימות DKIM מוגדר כזמין

.

. - הערך 'מצב ' הוא חתימה על חתימות DKIM עבור תחום זה.

- מקשי DKIM סובבים זמינים.

- תאריך בדיקה אחרון: התאריך והשעה אמורים להיות עדכניים יותר מהערך המקורי בשלב 4.

- הלחצן הדו-מצבי חתום על הודעות עבור תחום זה עם חתימות DKIM מוגדר כזמין

השתמש בפורטל Defender כדי להתאים אישית חתימת DKIM של הודעות יוצאות באמצעות התחום *.onmicrosoft.com שלך

כפי שתואר קודם במאמר זה, התחום *.onmicrosoft.com הראשוני מוגדר באופן אוטומטי לחתום על כל הדואר היוצא מארגון Microsoft 365 שלך, ועליך לקבוע תצורה של תחומים מותאמים אישית ל- DKIM ליציאה מהודעות יוצאות.

עם זאת, באפשרותך גם להשתמש בהליכים בסעיף זה כדי להשפיע על חתימת DKIM באמצעות התחום *.onmicrosoft.com שלך:

- צור מפתחות חדשים. המפתחות החדשים נוספים באופן אוטומטי ומשמשים במרכזי הנתונים של Microsoft 365.

- דאג שהמאפיינים של התחום *.onmicrosoft.com יופיעו כראוי בתפריט הנשלף של הפרטים של התחום בכרטיסיה DKIMhttps://security.microsoft.com/authentication?viewid=DKIM בדף הגדרות אימות דואר אלקטרוני ב- PowerShell או בו. תוצאה זו מאפשרת פעולות עתידיות בתצורה של DKIM עבור התחום (לדוגמה, סיבוב מקשים ידני).

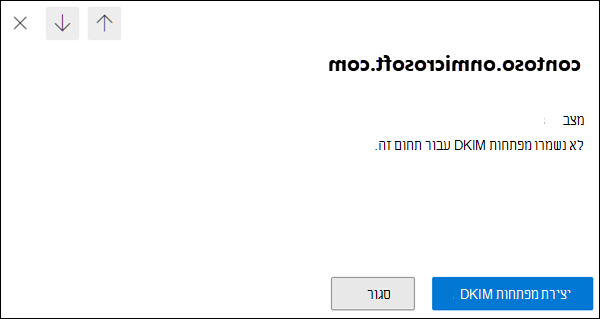

כדי להשתמש בהליכים בסעיף זה, התחום *.onmicrosoft.com חייב להופיע בכרטיסיה DKIM בדף הגדרות אימות דואר אלקטרוני ב - https://security.microsoft.com/authentication?viewid=DKIM. המאפיינים של התחום *.onmicrosoft.com בתפריט הנשלף פרטים חייבים להכיל את הערכים הבאים:

- הלחצן הדו-מצבי חתום על הודעות עבור תחום זה עם חתימות DKIM אינו זמין.

- ערך המצב הוא ללא מפתחות DKIM שנשמרו עבור תחום זה.

- יצירת מפתחות DKIM נמצאת כעת.

המשך אם התחום עומדת בדרישות אלה.

בפורטל Defender ב- https://security.microsoft.com, עבור אל דואר אלקטרוני &>מדיניות שיתוף פעולה &>> מדיניות איומיםהגדרות אימות דואר אלקטרוני. לחלופין, כדי לעבור ישירות לדף ההגדרות של אימות דואר אלקטרוני, השתמש ב- https://security.microsoft.com/authentication.

בדף הגדרות אימות דואר אלקטרוני , בחר את הכרטיסיה DKIM .

בכרטיסיה DKIM , בחר את התחום *.onmicrosoft.com לקבוע את תצורתו על-ידי לחיצה במקום כלשהו בשורה שאינה תיבת הסימון לצד השם.

בתפריט הנשלף של פרטי התחום שנפתח, בחר צור מפתחות DKIM.

לאחר סיום יצירת המפתח DKIM, תיבת הדו-שיח פרסום שמות שמות נפתחת . בחר סגור.

לא ניתן ליצור את רשומות CNAME עבור התחום *.onmicrosoft.com, כך שאין צורך להעתיק את הערכים. Microsoft מטפלת בתצורה הנדרשת של DNS עבורך.

לאחר בחירת סגור, אתה חוזר אל התפריט הנשלף של פרטי התחום שבו הלחצן הדו-מצבי חתום על הודעות עבור תחום זה עם חתימות DKIM מוגדר כלא זמין

.

.החלק את הלחצן הדו-מצבי חתום על הודעות עבור תחום זה עם חתימות DKIM

לזמין ולאחר מכן בחר אישור בתיבת הדו-שיח לאישור שנפתחת.

לזמין ולאחר מכן בחר אישור בתיבת הדו-שיח לאישור שנפתחת.לאחר שתסיים בתפריט הנשלף של פרטי התחום, בחר סגור.

שימוש Exchange Online PowerShell כדי לקבוע תצורה של חתימת DKIM של הודעות יוצאות

אם אתה מעדיף להשתמש ב- PowerShell כדי להפוך חתימת DKIM לזמינה עבור הודעות יוצאות באמצעות תחום מותאם אישית, או כדי להתאים אישית חתימת DKIM עבור התחום *.onmicrosoft.com, התחבר אל Exchange Online PowerShell כדי להפעיל את הפקודות הבאות.

עצה

כדי שתוכל לקבוע את התצורה של חתימת DKIM באמצעות התחום המותאם אישית, עליך להוסיף את התחום ל- Microsoft 365. לקבלת הוראות, ראה הוספת תחום. כדי לוודא שהתחום המותאם אישית זמין עבור תצורת DKIM, הפעל את הפקודה הבאה: Get-AcceptedDomain.

כפי שתואר קודם במאמר זה, התחום *.onmicrosoft.com שלך כבר יוצא דואר אלקטרוני כברירת מחדל. בדרך כלל, אלא אם הגדרת באופן ידני חתימת DKIM עבור התחום *.onmicrosoft.com בפורטל Defender או ב- PowerShell, ה- *.onmicrosoft.com אינו מופיע בפלט Get-DkimSigningConfig.

הפעל את הפקודה הבאה כדי לאמת את הזמינות ואת מצב ה- DKIM של כל התחומים בארגון:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEעבור התחום שעבורו ברצונך לקבוע את התצורה של חתימת DKIM, פלט הפקודה בשלב 1 קובע מה עליך לעשות בשלב הבא:

התחום מופיע עם הערכים הבאים:

- זמין: False

- מצב:

CnameMissing

עבור אל שלב 3 כדי להעתיק את ערכי הבורר.

או

התחום אינו מופיע ברשימה:

החלף <תחום> בערך התחום ולאחר מכן הפעל את הפקודה הבאה:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- הפרמטר BodyCanonicalization מציין את רמת הרגישות לשינויים בגוף ההודעה:

- רגוע: שינויים ברווח לבן ובשורות ריקות בסוף גוף ההודעה סובלים. (אפס) זהו ערך ברירת המחדל.

- פשוט: ניתן לסבול רק שינויים בקווים ריקים בסוף גוף ההודעה.

- הפרמטר HeaderCanonicalization מציין את רמת הרגישות לשינויים בכותרת ההודעה:

- רגוע: שינויים נפוצים בכותרת ההודעה סובלים. לדוגמה, מיפוי מחדש של שורת שדה כותרת, שינויים ברווח לבן או שורות ריקות מיותרים, ומשתנים במקרה של שדות כותרת. (אפס) זהו ערך ברירת המחדל.

- פשוט: לא בוצעו שינויים בשדות הכותרת.

- הפרמטר KeySize מציין את גודל הסיביות של המפתח הציבורי ברשומת DKIM:

-

- (אפס) זהו ערך ברירת המחדל.

-

-

לדוגמה:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- הפרמטר BodyCanonicalization מציין את רמת הרגישות לשינויים בגוף ההודעה:

הפעל שוב את הפקודה מתוך שלב 1 כדי לאשר שהתחום מופיע עם ערכי המאפיינים הבאים:

- זמין: False

- מצב:

CnameMissing

עבור אל שלב 3 כדי להעתיק את ערכי הבורר.

העתק את הערכים Selector1CNAMEו- Selector2CNAME עבור התחום מהפלט של הפקודה בשלב 1.

רשומות ה- CNAME שעליך ליצור אצל רשם התחומים עבור התחום ייראו כך:

שם מחשב מארח:

selector1._domainkey

Points to address or value:<Selector1CNAME value>שם מחשב מארח:

selector2._domainkey

Points to address or value:<Selector2CNAME value>לדוגמה:

שם מחשב מארח:

selector1._domainkey

Points to address or value:selector1-contoso-com._domainkey.contoso.onmicrosoft.comשם מחשב מארח:

selector2._domainkey

Points to address or value:selector2-contoso-com._domainkey.contoso.onmicrosoft.comבצע אחת מהפעולות הבאות:

תחום מותאם אישית: אצל רשם התחומים של התחום, צור את שתי רשומות CNAME באמצעות המידע מהצעד הקודם.

אנו מספקים הוראות ליצירת רשומות CNAME עבור שירותי Microsoft 365 שונים אצל רשמי תחומים רבים. באפשרותך להשתמש בהוראות אלה כנקודת התחלה ליצירת רשומות CNAME של DKIM. לקבלת מידע נוסף, ראה הוספת רשומות DNS כדי לחבר את התחום שלך.

נדרשות כמה דקות (או זמן ארוך יותר) עד ש- Microsoft 365 יזהה את רשומות ה- CNAME החדשות שיצרת.

*.onmicrosoft.com התחום: עבור לשלב 5.

לאחר זמן מה, חזור Exchange Online PowerShell, <החלף את התחום> בתחום שאת תצורתו קבעת והפעל את הפקודה הבאה:

Set-DkimConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- הפרמטר BodyCanonicalization מציין את רמת הרגישות לשינויים בגוף ההודעה:

- רגוע: שינויים ברווח לבן ובשורות ריקות בסוף גוף ההודעה סובלים. (אפס) זהו ערך ברירת המחדל.

- פשוט: ניתן לסבול רק שינויים בקווים ריקים בסוף גוף ההודעה.

- הפרמטר HeaderCanonicalization מציין את רמת הרגישות לשינויים בכותרת ההודעה:

- רגוע: שינויים נפוצים בכותרת ההודעה סובלים. לדוגמה, מיפוי מחדש של שורת שדה כותרת, שינויים ברווח לבן או שורות ריקות מיותרים, ומשתנים במקרה של שדות כותרת. (אפס) זהו ערך ברירת המחדל.

- פשוט: לא בוצעו שינויים בשדות הכותרת.

לדוגמה:

Set-DkimConfig -Identity contoso.com -Enabled $trueאו

Set-DkimConfig -Identity contoso.onmicrosoft.com -Enabled $trueעבור תחום מותאם אישית, אם ל- Microsoft 365 יש אפשרות לזהות את רשומות CNAME אצל רשם התחומים, הפקודה פועלת ללא שגיאה, והתחום משמש כעת להודעות יוצאות של DKIM מהתחום.

אם רשומות CNAME אינן מזוהות, אתה מקבל שגיאה המכילה את הערכים שבהם יש להשתמש רשומות CNAME. בדוק אם קיימים שגיאות הקלדה בערכים אצל רשם התחומים (קל לביצוע עם מקפים, תקופות וקווים תחתון!), המתן זמן רב יותר ולאחר מכן הפעל שוב את הפקודה.

עבור תחום *.onmicrosoft.com שלא היה מופיע ברשימה בעבר, הפקודה פועלת ללא שגיאה.

- הפרמטר BodyCanonicalization מציין את רמת הרגישות לשינויים בגוף ההודעה:

כדי לוודא שהתחום מוגדר כעת להודעות חתימה של DKIM, הפעל את הפקודה בשלב 1.

התחום צריך לכלול את ערכי המאפיינים הבאים:

- זמין: True

- מצב:

Valid

לקבלת מידע מפורט על התחביר והפרמטרים, עיין במאמרים הבאים:

סיבוב מקשי DKIM

מאותן סיבות שיש לשנות סיסמאות מעת לעת, עליך לשנות מעת לעת את מפתח ה- DKIM המשמש לחתימה על DKIM. החלפת מפתח DKIM עבור תחום נקראת סיבוב מפתח DKIM.

המידע הרלוונטי אודות סיבוב מפתח DKIM עבור תחום Microsoft 365 מוצג בפלט של הפקודה הבאה ב- Exchange Online PowerShell:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: התאריך/השעה של UTC שזוג המפתח הציבורי-פרטי של DKIM נוצר.

- RotateOnDate: התאריך/השעה של סיבוב המקש DKIM הקודם או הבא.

- SelectorBeforeRotateOnDate: זכור, חתימת DKIM באמצעות תחום מותאם אישית ב- Microsoft 365 דורשת שתי רשומות CNAME בתחום. מאפיין זה מציג את רשומת ה- CNAME שבה משתמש DKIM לפני תאריך-שעה של RotateOnDate (המכונה גם בורר). הערך הוא או

selector1selector2שונה מהערך SelectorAfterRotateOnDate . - SelectorAfterRotateOnDate: מציג את רשומת ה- CNAME שבה משתמש DKIM לאחר תאריך-שעה של RotateOnDate . הערך הוא או

selector1selector2שונה מהערך SelectorBeforeRotateOnDate .

בעת ביצוע סיבוב מפתח DKIM בתחום כמתואר בסעיף זה, השינוי אינו מיידי. נדרשים ארבעה ימים (96 שעות) עד שהמפתח הפרטי החדש יתחיל לחתום על הודעות (התאריך/השעה של RotateOnDate והערך התואם SelectorAfterRotateOnDate ). עד אז, נעשה שימוש במפתח הפרטי הקיים (הערך התואם SelectorBeforeRotateOnDate ).

עצה

The main factor that determines when a custom domain starts DKIM signing outbound mail is the CNAME record detection in DNS.

כדי לאשר את המפתח הציבורי המתאים המשמש לאימות חתימת DKIM (המסיקה את המפתח הפרטי ששימש לחתימה על ההודעה), בדוק את ערך s= בשדה הכותרת DKIM-Signature (בורר; לדוגמה, s=selector1-contoso-com).

עצה

עבור תחומים מותאמים אישית, באפשרותך לסובב מפתחות DKIM רק בתחוםים הזמינים עבור חתימת DKIM (הערך מצב זמין).

בשלב זה, אין סיבוב אוטומטי של מקש DKIM עבור התחום *.onmicrosoft.com. באפשרותך לסובב את מקשי DKIM באופן ידני כמתואר בסעיף זה. אם סובב מפתחות DKIM אינו זמין במאפיינים של התחום *.onmicrosoft.com, השתמש בהליכים המתוארים בסעיף שימוש בפורטל Defender כדי להתאים אישית את חתימת DKIM של הודעות יוצאות באמצעות סעיף התחום *.onmicrosoft.com מוקדם יותר במאמר זה.

שימוש בפורטל Defender כדי לסובב מפתחות DKIM עבור תחום מותאם אישית

בפורטל Defender ב- https://security.microsoft.com, עבור אל דואר אלקטרוני &>מדיניות שיתוף פעולה &>> מדיניות איומיםהגדרות אימות דואר אלקטרוני. לחלופין, כדי לעבור ישירות לדף ההגדרות של אימות דואר אלקטרוני, השתמש ב- https://security.microsoft.com/authentication.

בדף הגדרות אימות דואר אלקטרוני , בחר את הכרטיסיה DKIM .

בכרטיסיה DKIM , בחר את התחום שברצונך לקבוע את תצורתו על-ידי לחיצה במקום כלשהו בשורה שאינה תיבת הסימון לצד השם.

בתפריט הנשלף של פרטי התחום שנפתח, בחר סובב מפתחות DKIM.

התפריט הנשלף של ההגדרות בפרטים משתנות לערכים הבאים:

- מצב: סיבוב מפתחות עבור תחום זה וחתימה על חתימות DKIM.

- מקשי DKIM סובבים מופיעים באפור.

לאחר ארבעה ימים (96 שעות), מפתח ה- DKIM החדש מתחיל לחתום על הודעות יוצאות עבור התחום המותאם אישית. עד אז, נעשה שימוש במפתח DKIM הנוכחי.

באפשרותך לדעת מתי נעשה שימוש במפתח DKIM החדש כאשר ערך המצב משתנה ממפתחות מסתובבים עבור תחום זה וחותם על חתימות DKIM לחתימה על חתימות DKIM עבור תחום זה.

כדי לאשר את המפתח הציבורי המתאים המשמש לאימות חתימת DKIM (המסיקה את המפתח הפרטי ששימש לחתימה על ההודעה), בדוק את ערך s= בשדה הכותרת DKIM-Signature (בורר; לדוגמה, s=selector1-contoso-com).

שימוש Exchange Online PowerShell כדי לסובב את מפתחות DKIM עבור תחום ולשנות את עומק הסיביות

אם אתה מעדיף להשתמש ב- PowerShell כדי לסובב מפתחות DKIM עבור תחום, התחבר אל Exchange Online PowerShell כדי להפעיל את הפקודות הבאות.

הפעל את הפקודה הבאה כדי לאמת את הזמינות ואת מצב ה- DKIM של כל התחומים בארגון:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDateעבור התחום שעבורו ברצונך לסובב מפתחות DKIM, השתמש בתחביר הבא:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]אם אינך מעוניין לשנות את עומק הסיביות של מקשי DKIM החדשים, אל תשתמש בפרמטר KeySize .

דוגמה זו מסובבת מפתחות DKIM contoso.com התחום ומשתנה למפתח של 2048 סיביות.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048דוגמה זו מסובבת מפתחות DKIM עבור contoso.com מבלי לשנות את עומק הסיביות המרכזי.

Rotate-DkimSigningConfig -Identity contoso.comהפעל שוב את הפקודה בשלב 1 כדי לאשר את ערכי המאפיינים הבאים:

- KeyCreationTime

- תאריך סיבוב

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

מערכות דואר אלקטרוני המהוות יעד משתמשות במפתח הציבורי ברשומת CNAME המזוהה על-ידי המאפיין SelectorBeforeRotateOnDate כדי לאמת את חתימת DKIM בהודעות (שמסיקה את המפתח הפרטי ששימש ל- DKIM לחתום על ההודעה).

לאחר תאריך/שעה של RotateOnDate , DKIM משתמש במפתח הפרטי החדש כדי לחתום על הודעות, ומערכות הדואר האלקטרוני המהוות יעד משתמשות במפתח הציבורי המתאים ברשומת CNAME המזוהה על-ידי המאפיין SelectorAfterRotateOnDate כדי לאמת את חתימת DKIM בהודעות.

כדי לאשר את המפתח הציבורי המתאים המשמש לאימות חתימת DKIM (המסיקה את המפתח הפרטי ששימש לחתימה על ההודעה), בדוק את ערך s= בשדה הכותרת DKIM-Signature (בורר; לדוגמה,

s=selector1-contoso-com).

לקבלת מידע מפורט על התחביר והפרמטרים, עיין במאמרים הבאים:

הפיכת חתימת DKIM ללא זמינה של הודעות יוצאות באמצעות תחום מותאם אישית

כפי שתואר קודם במאמר זה, הפעלת חתימת DKIM של הודעות יוצאות באמצעות תחום מותאם אישית מפעילה ביעילות את חתימת DKIM משימוש בתחום *.onmicrosoft.com לשימוש בתחום המותאם אישית.

בעת הפיכת חתימת DKIM ללא זמינה באמצעות תחום מותאם אישית, אינך משבית לחלוטין את חתימת DKIM עבור דואר יוצא. חתימת DKIM חוזרת בסופו של דבר לשימוש בתחום *.onmicrosoft.

שימוש בפורטל Defender כדי להפוך חתימת DKIM ללא זמינה של הודעות יוצאות באמצעות תחום מותאם אישית

בפורטל Defender ב- https://security.microsoft.com, עבור אל דואר אלקטרוני &>מדיניות שיתוף פעולה &>> מדיניות איומיםהגדרות אימות דואר אלקטרוני. לחלופין, כדי לעבור ישירות לדף ההגדרות של אימות דואר אלקטרוני, השתמש ב- https://security.microsoft.com/authentication.

בדף הגדרות אימות דואר אלקטרוני , בחר את הכרטיסיה DKIM .

בכרטיסיה DKIM , בחר את התחום שברצונך לקבוע את תצורתו על-ידי לחיצה במקום כלשהו בשורה שאינה תיבת הסימון לצד השם.

בתפריט הנשלף של פרטי התחום שנפתח, החלק את הלחצן הדו-מצבי חתום על הודעות עבור תחום זה עם חתימות DKIM ללאזמין

.

.

שימוש Exchange Online PowerShell כדי להפוך חתימת DKIM ללא זמינה של הודעות יוצאות באמצעות תחום מותאם אישית

אם אתה מעדיף להשתמש ב- PowerShell כדי להפוך חתימת DKIM ללא זמינה עבור הודעות יוצאות באמצעות תחום מותאם אישית, התחבר אל Exchange Online PowerShell כדי להפעיל את הפקודות הבאות.

הפעל את הפקודה הבאה כדי לאמת את הזמינות ואת מצב ה- DKIM של כל התחומים בארגון:

Get-DkimSigningConfig | Format-List Name,Enabled,Statusכל תחום מותאם אישית שעבורו באפשרותך להפוך חתימת DKIM ללא זמינה כולל את ערכי המאפיינים הבאים:

- זמין: True

- מצב:

Valid

עבור התחום שעבורו ברצונך להפוך חתימת DKIM ללא זמינה, השתמש בתחביר הבא:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseדוגמה זו מבטלת חתימת DKIM באמצעות תחום מותאם אישית contoso.com.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

אימות חתימת DKIM של דואר יוצא מ- Microsoft 365

עצה

לפני שתשתמש בשיטות בסעיף זה כדי לבדוק את החתימה של DKIM של דואר יוצא, המתן מספר דקות לאחר שינויי תצורה של DKIM כדי לאפשר הפצה של השינויים.

השתמש בכל אחת מהשיטות הבאות כדי לאמת חתימת DKIM של דואר אלקטרוני יוצא מ- Microsoft 365:

שלח הודעות בדיקה והצג את שדות הכותרת הקשורים מכותרת ההודעה במערכת הדואר האלקטרוני המהווה יעד:

שלח הודעה מחשבון בתחום מותאם DKIM של Microsoft 365 לנמען במערכת דואר אלקטרוני אחרת (לדוגמה, outlook.com או gmail.com).

עצה

אל תשלח דואר ל- AOL לבדיקת DKIM. AOL עשוי לדלג על בדיקת DKIM אם בדיקת ה- SPF עוברת.

בתיבת הדואר המהווה יעד, הצג את כותרת ההודעה. לדוגמה:

- הצג כותרות של הודעות אינטרנט ב- Outlook.

- השתמש במנתח כותרות ההודעות ב- https://mha.azurewebsites.net.

חפש את שדה הכותרת DKIM-Signature בכותרת ההודעה. שדה הכותרת נראה כמו הדוגמה הבאה:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: התחום ששימש ל- DKIM חותם על ההודעה.

- s=: בורר (מפתח ציבורי ברשומת ה- DNS בתחום) ששימש לפענוח ולאימות חתימת DKIM של ההודעה.

חפש את שדה הכותרת Authentication-Results בכותרת ההודעה. אף על פי שמערכות הדואר האלקטרוני המהוות יעד עשויות להשתמש בתבניות שונות מעט כדי להחתים דואר נכנס, שדה הכותרת צריך לכלול DKIM=pass או DKIM=OK. לדוגמה:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comעצה

חתימת DKIM מושמטת תחת אחד מהתנאים הבאים:

- כתובות הדואר האלקטרוני של השולח ושל הנמען נמצאות באותו תחום.

- כתובות הדואר האלקטרוני של השולח ושל הנמען נמצאות תחומים שונים הנשלטים על-ידי אותו ארגון.

בשני המקרים, שדה הכותרת DKIM-Signature אינו קיים בכותרת ההודעה, ושדה הכותרת Authentication-Results נראה כמו הדוגמה הבאה:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

השתמש במבחן בעזרה של Microsoft 365: תכונה זו דורשת חשבון מנהל מערכת כללי, והיא אינה זמינה ב- Microsoft 365 Government Community Cloud (GCC), GCC High, DoD או Office 365 המופעלים על-ידי 21Vianet.

חתימת DKIM של דואר מהתחום המותאם אישית שלך בשירותים אחרים של דואר אלקטרוני

ספקי שירותי דואר אלקטרוני מסוימים או ספקי תוכנה כשירות מאפשרים לך להפוך חתימת DKIM לזמינה עבור הדואר שלך שמקורו בשירות. עם זאת, השיטות תלויות לחלוטין בשירות הדואר האלקטרוני.

עצה

כפי שצוין קודם במאמר זה, מומלץ להשתמש בנושאי משנה עבור מערכות דואר אלקטרוני או שירותים שאינך שולט בהם ישירות.

לדוגמה, תחום הדואר האלקטרוני שלך ב- Microsoft 365 contoso.com, ואתה משתמש בשירות הדיוור בצובר של Adatum לשיווק דואר אלקטרוני. אם Adatum תומך בחתימה DKIM של הודעות משולחים בתחום שלך בשירות שלהם, ההודעות עשויות להכיל את הרכיבים הבאים:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

בדוגמה זו, נדרשים השלבים הבאים:

Adatum מעניק ל- Contoso מפתח ציבורי לשימוש עבור חתימת DKIM של דואר Contoso יוצא מהשירות שלו.

Contoso מפרסם את מפתח ה- DKIM הציבורי ב- DNS אצל רשם התחומים עבור תחום marketing.contoso.com (רשומת TXT או רשומת CNAME).

כאשר Adatum שולח דואר משולחים בתחום marketing.contoso.com, ההודעות הן DKIM חתומות באמצעות המפתח הפרטי המתאים למפתח הציבורי שהם נתנו ל- Contoso בשלב הראשון.

אם מערכת הדואר האלקטרוני המהווה יעד בודקת את DKIM בהודעות נכנסות, ההודעות מעבירות את DKIM מכיוון שהן חתומות באמצעות DKIM.

אם מערכת הדואר האלקטרוני המהווה יעד בודקת DMARC בהודעות נכנסות, התחום בחתימה של DKIM (הערך d= בשדה הכותרת DKIM-Signature ) תואם לתחום בכתובת 'מ' המוצגת אצל לקוחות דואר אלקטרוני, כך שההודעות יכולות גם להעביר את DMARC:

מ: sender@marketing.contoso.com

d=: marketing.contoso.com

השלבים הבאים

כפי שמתואר באופן שבו SPF, DKIM ו- DMARC פועלים יחד כדי לאמת שולחים של הודעות דואר אלקטרוני, DKIM בלבד אינו מספיק כדי למנוע התחזות לתחום Microsoft 365 שלך. בנוסף, עליך להגדיר SPF ו- DMARC לקבלת ההגנה הטובה ביותר האפשרית. לקבלת הוראות, ראה:

עבור דואר שמגיע ל - Microsoft 365, ייתכן שתצטרך גם לקבוע את התצורה של אטמים מהימנים של ARC אם אתה משתמש בשירותים שמנים הודעות במהלך האספקה לפני המסירה לארגון שלך. לקבלת מידע נוסף, ראה קביעת תצורה של אטמים מהימנים של ARC.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור