अपनी ग्राहक-प्रबंधित एन्क्रिप्शन कुंजी प्रबंधित करें

ग्राहकों के पास अपने डेटा को एन्क्रिप्ट करके अपने डेटा को सुरक्षित करने के लिए डेटा गोपनीयता और अनुपालन आवश्यकताएं हैं। यह उस स्थिति में डेटा को एक्सपोज़र से सुरक्षित करता है जहां डेटाबेस की एक प्रति चोरी हो जाती है। डेटा एन्क्रिप्शन एट-रेस्ट के साथ, चुराए गए डेटाबेस डेटा को एन्क्रिप्शन कुंजी के बिना एक अलग सर्वर पर पुनर्स्थापित होने से बचाया जाता है।

Power Platform में संग्रहीत सभी ग्राहक डेटा को डिफ़ॉल्ट रूप से मजबूत Microsoft-प्रबंधित एन्क्रिप्शन कुंजियों के साथ एन्क्रिप्ट किया गया है। Microsoft आपके सभी डेटा के लिए डेटाबेस एन्क्रिप्शन कुंजी को संग्रहीत और प्रबंधित करता है ताकि आपको ऐसा न करना पड़े। हालाँकि, Power Platform आपके अतिरिक्त डेटा सुरक्षा नियंत्रण के लिए यह ग्राहक-प्रबंधित एन्क्रिप्शन कुंजी (CMK) प्रदान करता है जहाँ आप अपने Microsoft Dataverse पर्यावरण से जुड़ी डेटाबेस एन्क्रिप्शन कुंजी को स्वयं-प्रबंधित कर सकते हैं। यह आपको मांग पर एन्क्रिप्शन कुंजी को घुमाने या स्वैप करने की अनुमति देता है, और जब आप किसी भी समय हमारी सेवाओं तक कुंजी पहुंच को रद्द करते हैं तो आपको अपने ग्राहक डेटा तक Microsoft की पहुंच को रोकने की भी अनुमति देता है।

Power Platformमें ग्राहक-प्रबंधित कुंजी के बारे में अधिक जानने के लिए, ग्राहक-प्रबंधित कुंजी वीडियो देखें।

ये एन्क्रिप्शन कुंजी संचालन ग्राहक-प्रबंधित कुंजी (CMK) के साथ उपलब्ध हैं:

- अपने Azure कुंजी वॉल्ट से एक RSA (RSA-HSM) कुंजी बनाएं।

- अपनी कुंजी के लिए एक Power Platform उद्यम नीति बनाएं।

- अपने कुंजी वॉल्ट तक पहुंचने के लिए Power Platform उद्यम नीति की अनुमति प्रदान करें।

- Power Platform सेवा व्यवस्थापक को एंटरप्राइज़ नीति पढ़ने की अनुमति दें।

- अपने परिवेश में एन्क्रिप्शन कुंजी लागू करें.

- परिवेश के CMK एन्क्रिप्शन को Microsoft-प्रबंधित कुंजी पर वापस लाएँ/हटाएँ।

- एक नई एंटरप्राइज़ नीति बनाकर कुंजी बदलें, सीएमके से पर्यावरण को हटाएं और नई एंटरप्राइज़ नीति के साथ सीएमके को फिर से लागू करें।

- सीएमके कुंजी वॉल्ट और/या कुंजी अनुमतियों को रद्द करके सीएमके वातावरण को लॉक करें।

- CMK कुंजी लागू करके अपनी-अपनी-कुंजी लाओ (BYOK) वातावरण को CMK में माइग्रेट करें।

वर्तमान में, आपके सभी ग्राहक डेटा को केवल निम्नलिखित ऐप्स और सेवाओं में संग्रहीत ग्राहक-प्रबंधित कुंजी के साथ एन्क्रिप्ट किया जा सकता है:

- Dataverse (कस्टम समाधान और Microsoft सेवाएँ)

- Power Automate1

- Dynamics 365 के लिए चैट करें

- डायनैमिक्स 365 सेल्स

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- डायनेमिक्स 365 फाइनेंस (वित्त और संचालन)

- Dynamics 365 Intelligent Order Management (वित्त एवं परिचालन)

- Dynamics 365 Project Operations (वित्त एवं संचालन)

- Dynamics 365 Supply Chain Management (वित्त एवं संचालन)

- Dynamics 365 Fraud Protection (वित्त एवं परिचालन)

1 जब आप ग्राहक प्रबंधित कुंजी को ऐसे वातावरण में लागू करते हैं जिसमें मौजूदा Power Automate प्रवाह होता है, तो प्रवाह डेटा Microsoft-प्रबंधित कुंजी के साथ एन्क्रिप्ट किया जाना जारी रहता है। अधिक जानकारी: Power Automate ग्राहक द्वारा मांगी गई कुंजी।

नोट

Nuance Conversational IVR और निर्माता स्वागत सामग्री को ग्राहक-प्रबंधित कुंजी एन्क्रिप्शन से बाहर रखा गया है।

Power Apps और पावर वर्चुअल एजेंट अपने डेटा को अपने स्टोरेज में और Microsoft Dataverse में स्टोर करते हैं। जब आप इन परिवेशों में ग्राहक-प्रबंधित कुंजी लागू करते हैं, तो केवल Microsoft Dataverse में संग्रहीत डेटा आपकी कुंजी के साथ एन्क्रिप्ट किया जाता है। गैर-Microsoft Dataverse डेटा, जिसमें Power Apps स्रोत कोड और कैनवास ऐप्स आइकन शामिल हैं, को Microsoft-प्रबंधित कुंजी के साथ एन्क्रिप्ट किया जाना जारी रहेगा।

नोट

कनेक्टर्स के लिए कनेक्शन सेटिंग्स Microsoft-प्रबंधित कुंजी के साथ एन्क्रिप्ट की जाती रहेंगी।

ग्राहक-प्रबंधित कुंजी सहायता के बारे में जानकारी के लिए ऊपर सूचीबद्ध नहीं की गई सेवाओं के प्रतिनिधि से संपर्क करें।

वित्त और संचालन ऐप्स वाले वातावरण जहां Power Platform एकीकरण सक्षम है को एन्क्रिप्ट भी किया जा सकता है। Power Platform एकीकरण के बिना वित्त और संचालन वातावरण डेटा को एन्क्रिप्ट करने के लिए डिफ़ॉल्ट Microsoft प्रबंधित कुंजी का उपयोग करना जारी रखेंगे। अधिक जानकारी: वित्त और संचालन ऐप्स में एन्क्रिप्शन

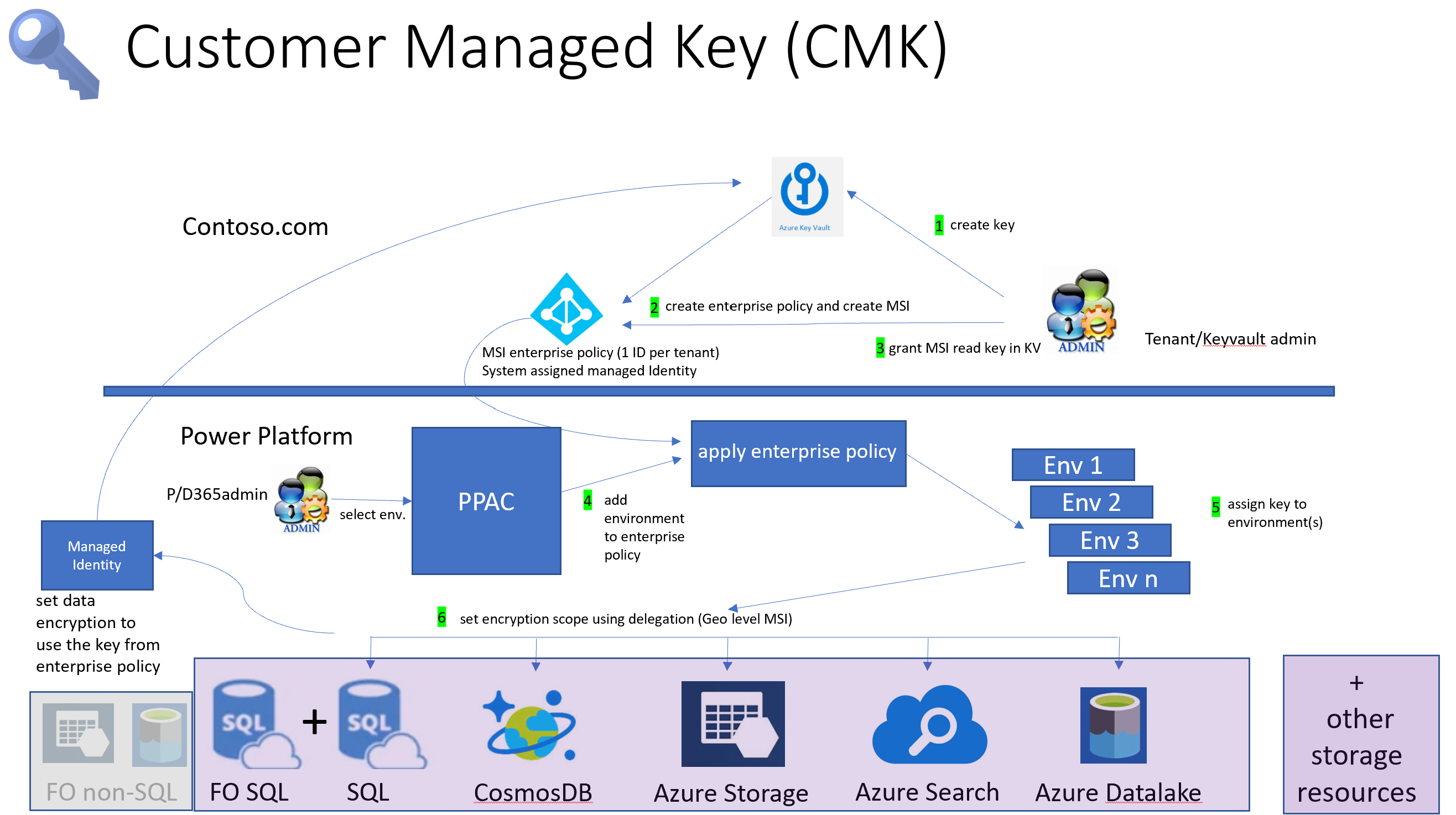

ग्राहक-प्रबंधित कुंजी का परिचय

ग्राहक-प्रबंधित कुंजी के साथ, व्यवस्थापक अपने ग्राहक डेटा को एन्क्रिप्ट करने के लिए अपने स्वयं के Azure कुंजी वॉल्ट से Power Platform स्टोरेज सेवाओं को अपनी एन्क्रिप्शन कुंजी प्रदान कर सकते हैं। Microsoft के पास आपके Azure कुंजी वॉल्ट तक सीधी पहुंच नहीं है। Power Platform सेवाओं के लिए आपके Azure कुंजी वॉल्ट से एन्क्रिप्शन कुंजी तक पहुंचने के लिए, व्यवस्थापक एक Power Platform एंटरप्राइज़ नीति बनाता है, जो एन्क्रिप्शन कुंजी को संदर्भित करता है और इस एंटरप्राइज़ नीति को कुंजी पढ़ने के लिए पहुंच प्रदान करता है आपका Azure कुंजी वॉल्ट।

Power Platform सेवा व्यवस्थापक तब आपकी एन्क्रिप्शन कुंजी के साथ वातावरण में सभी ग्राहक डेटा को एन्क्रिप्ट करना शुरू करने के लिए एंटरप्राइज़ नीति में Dataverse वातावरण जोड़ सकता है। व्यवस्थापक एक अन्य एंटरप्राइज़ नीति बनाकर पर्यावरण की एन्क्रिप्शन कुंजी को बदल सकते हैं और नई एंटरप्राइज़ नीति में पर्यावरण को (इसे हटाने के बाद) जोड़ सकते हैं। ऐसी स्थिति में जब पर्यावरण को अब आपकी ग्राहक-प्रबंधित कुंजी का उपयोग करके एन्क्रिप्ट करने की आवश्यकता नहीं है, तो व्यवस्थापक डेटा एन्क्रिप्शन को Microsoft-प्रबंधित कुंजी पर वापस लाने के लिए एंटरप्राइज़ नीति से Dataverse पर्यावरण को हटा सकता है।

व्यवस्थापक एंटरप्राइज़ नीति से कुंजी पहुंच को रद्द करके ग्राहक-प्रबंधित कुंजी वातावरण को लॉक कर सकता है और कुंजी पहुंच को पुनर्स्थापित करके वातावरण को अनलॉक कर सकता है। अधिक जानकारी: कुंजी वॉल्ट और/या कुंजी अनुमति पहुंच को रद्द करके वातावरण को लॉक करें

प्रमुख प्रबंधन कार्यों को सरल बनाने के लिए, कार्यों को तीन मुख्य क्षेत्रों में विभाजित किया गया है:

- एन्क्रिप्शन कुंजी बनाएं.

- उद्यम नीति बनाएं और पहुंच प्रदान करें।

- पर्यावरण का एन्क्रिप्शन प्रबंधित करें.

चेतावनी

जब परिवेश लॉक हो जाते हैं, तो उन्हें Microsoft समर्थन सहित किसी के द्वारा भी एक्सेस नहीं किया जा सकता है। लॉक किए गए वातावरण अक्षम हो जाते हैं और डेटा हानि हो सकती है।

ग्राहक प्रबंधित कुंजी के लिए लाइसेंसिंग आवश्यकताएँ

ग्राहक प्रबंधित कुंजी नीति केवल उन परिवेशों पर लागू की जाती है जो प्रबंधित परिवेशों के लिए सक्रिय हैं। प्रबंधित परिवेश को स्टैंडअलोन Power Apps, Power Automate, Power Virtual Agents, Power Pages, और Dynamics 365 लाइसेंस में एक पात्रता के रूप में शामिल किया गया है जो प्रीमियम उपयोग का अधिकार देता है. के लिएलाइसेंसिंग अवलोकन के साथ, प्रबंधित पर्यावरण लाइसेंसिंग Microsoft Power Platform के बारे में अधिक जानें।

इसके अलावा, Microsoft Power Platform और Dynamics 365 के लिए ग्राहक प्रबंधित कुंजी का उपयोग करने के लिए उन वातावरणों में उपयोगकर्ताओं की आवश्यकता होती है जहां एन्क्रिप्शन कुंजी नीति लागू होती है, उनके पास इनमें से एक सदस्यता होनी चाहिए:

- Microsoft 365 या Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 अनुपालन

- Microsoft 365 F5 सुरक्षा एवं amp; अनुपालन

- Microsoft 365 A5/E5/F5/G5 सूचना संरक्षण और शासन

- Microsoft 365 A5/E5/F5/G5 अंदरूनी जोखिम प्रबंधन

इन लाइसेंसों के बारे में और जानें

जब आप अपनी कुंजी प्रबंधित करते हैं तो संभावित जोखिम को समझें

किसी भी महत्वपूर्ण व्यावसायिक अनुप्रयोग से, आपके संगठन के भीतर व्यस्थापन-स्तर-तक पहुँच वाले कर्मचारियों पर विश्वास किया जाना चाहिए. आपके द्वारा मुख्य प्रबंधन सुविधा का उपयोग किए जाने से पूर्व, आपको अपने डेटाबेस एनक्रिप्शन कंजियों को प्रबंधित करते समय जोख़िम को समझना चाहिए. यह कल्पना की जा सकती है कि आपके संगठन के भीतर काम करने वाला एक दुर्भावनापूर्ण प्रशासक (एक व्यक्ति जिसे किसी संगठन की सुरक्षा या व्यावसायिक प्रक्रियाओं को नुकसान पहुंचाने के इरादे से प्रशासक-स्तरीय पहुंच प्रदान की गई है या प्राप्त की है) कुंजी बनाने के लिए प्रबंधन कुंजी सुविधा का उपयोग कर सकता है और इसका उपयोग आपके लॉक करने के लिए कर सकता है। किरायेदार में वातावरण.

निम्नलिखित घटनाओं के अनुक्रम पर विचार करें.

दुर्भावनापूर्ण कुंजी वॉल्ट व्यवस्थापक Azure पोर्टल पर एक कुंजी और एक एंटरप्राइज़ नीति बनाता है। Azure कुंजी वॉल्ट व्यवस्थापक Power Platform व्यवस्थापक केंद्र पर जाता है, और एंटरप्राइज़ नीति में परिवेश जोड़ता है। दुर्भावनापूर्ण व्यवस्थापक फिर Azure पोर्टल पर लौटता है और एंटरप्राइज़ नीति की कुंजी पहुंच को रद्द कर देता है और इस प्रकार सभी वातावरणों को लॉक कर देता है। इसके कारण व्यावसायिक रुकावटें आती हैं क्योंकि सभी वातावरण अप्राप्य हो जाते हैं, और यदि इस घटना का समाधान नहीं किया जाता है, यानी कुंजी पहुंच बहाल नहीं की जाती है, तो पर्यावरण डेटा संभावित रूप से खो सकता है।

नोट

- Azure कुंजी वॉल्ट में अंतर्निहित सुरक्षा उपाय हैं जो कुंजी को पुनर्स्थापित करने में सहायता करते हैं, जिसके लिए सॉफ्ट डिलीट और पर्ज सुरक्षा की आवश्यकता होती है कुंजी वॉल्ट सेटिंग्स सक्षम।

- विचार किया जाने वाला एक और उपाय यह सुनिश्चित करना है कि उन कार्यों को अलग किया जाए जहां Azure कुंजी वॉल्ट व्यवस्थापक को Power Platform व्यवस्थापक केंद्र तक पहुंच प्रदान नहीं की जाती है।

जोखिम को कम करने के लिए कर्तव्य का पृथक्करण

यह अनुभाग ग्राहक-प्रबंधित प्रमुख फीचर कर्तव्यों का वर्णन करता है जिनके लिए प्रत्येक व्यवस्थापक भूमिका जिम्मेदार है। इन कार्यों को अलग करने से ग्राहक-प्रबंधित कुंजियों से जुड़े जोखिम को कम करने में मदद मिलती है।

Azure कुंजी वॉल्ट और Power Platform/Dynamics 365 सेवा व्यवस्थापक कार्य

ग्राहक-प्रबंधित कुंजियों को सक्षम करने के लिए, पहले कुंजी वॉल्ट व्यवस्थापक Azure कुंजी वॉल्ट में एक कुंजी बनाता है और एक Power Platform उद्यम नीति बनाता है। जब एंटरप्राइज़ नीति बनाई जाती है, तो एक विशेष Microsoft Entra आईडी प्रबंधित पहचान बनाई जाती है। इसके बाद, कुंजी वॉल्ट व्यवस्थापक Azure कुंजी वॉल्ट पर लौटता है और एंटरप्राइज़ नीति/प्रबंधित पहचान को एन्क्रिप्शन कुंजी तक पहुंच प्रदान करता है।

कुंजी वॉल्ट व्यवस्थापक तब संबंधित Power Platform/Dynamics 365 सेवा व्यवस्थापक को एंटरप्राइज़ नीति तक पढ़ने की पहुंच प्रदान करता है। एक बार पढ़ने की अनुमति मिल जाने के बाद, Power Platform/Dynamics 365 सेवा व्यवस्थापक Power Platform व्यवस्थापक केंद्र पर जा सकता है और एंटरप्राइज़ नीति में परिवेश जोड़ सकता है। सभी जोड़े गए परिवेश ग्राहक डेटा को इस एंटरप्राइज़ नीति से जुड़ी ग्राहक-प्रबंधित कुंजी के साथ एन्क्रिप्ट किया गया है।

पूर्वावश्यकताएँ

- एक Azure सदस्यता जिसमें Azure Key Vault या Azure Key Vault प्रबंधित हार्डवेयर सुरक्षा मॉड्यूल (पूर्वावलोकन) शामिल है।

- वैश्विक किरायेदार व्यवस्थापक या एक Microsoft Entra आईडी सहयोगी के साथ Microsoft Entra सदस्यता और एक Azure कुंजी वॉल्ट और कुंजी बनाने की अनुमति। कुंजी तिजोरी स्थापित करने के लिए यह आवश्यक है।

कुंजी बनाएं और Azure कुंजी वॉल्ट का उपयोग करके पहुंच प्रदान करें

Azure कुंजी वॉल्ट व्यवस्थापक Azure में ये कार्य करता है।

- एक Azure सशुल्क सदस्यता और कुंजी वॉल्ट बनाएं। यदि आपके पास पहले से ही एक सदस्यता है जिसमें Azure कुंजी वॉल्ट शामिल है तो इस चरण पर ध्यान न दें।

- Azure कुंजी वॉल्ट सेवा पर जाएँ, और एक कुंजी बनाएँ। अधिक जानकारी: कुंजी वॉल्ट में एक कुंजी बनाएं

- अपनी Azure सदस्यता के लिए Power Platform एंटरप्राइज़ पॉलिसी सेवा सक्षम करें। ऐसा सिर्फ एक बार ही करें. अधिक जानकारी: अपनी Azure सदस्यता के लिए Power Platform एंटरप्राइज़ पॉलिसी सेवा सक्षम करें

- एक Power Platform उद्यम नीति बनाएं। अधिक जानकारी: एंटरप्राइज़ नीति बनाएं

- कुंजी वॉल्ट तक पहुँचने के लिए एंटरप्राइज़ नीति अनुमतियाँ प्रदान करें। अधिक जानकारी: कुंजी वॉल्ट तक पहुँचने के लिए एंटरप्राइज़ नीति अनुमतियाँ प्रदान करें

- अनुदान Power Platform और Dynamics 365 प्रशासकों को एंटरप्राइज़ नीति पढ़ने की अनुमति। अधिक जानकारी: एंटरप्राइज़ नीति पढ़ने के लिए Power Platform व्यवस्थापक विशेषाधिकार प्रदान करें

Power Platform/Dynamics 365 सेवा व्यवस्थापक Power Platform व्यवस्थापक केंद्र कार्य

पूर्वावश्यकता

- Power Platform व्यवस्थापक को या तो Power Platform या Dynamics 365 सेवा प्रशासक Microsoft Entra भूमिका सौंपी जानी चाहिए।

Power Platform व्यवस्थापक केंद्र में परिवेश का एन्क्रिप्शन प्रबंधित करें

Power Platform व्यवस्थापक Power Platform व्यवस्थापक केंद्र में पर्यावरण से संबंधित ग्राहक-प्रबंधित प्रमुख कार्यों का प्रबंधन करता है।

- ग्राहक-प्रबंधित कुंजी के साथ डेटा एन्क्रिप्ट करने के लिए एंटरप्राइज़ नीति में Power Platform परिवेश जोड़ें। अधिक जानकारी: डेटा एन्क्रिप्ट करने के लिए एंटरप्राइज़ नीति में एक वातावरण जोड़ें

- Microsoft प्रबंधित कुंजी पर एन्क्रिप्शन लौटाने के लिए एंटरप्राइज़ नीति से परिवेश हटाएँ। अधिक जानकारी: Microsoft प्रबंधित कुंजी पर लौटने के लिए नीति से परिवेश हटाएँ

- पुरानी एंटरप्राइज़ नीति से परिवेशों को हटाकर और नई एंटरप्राइज़ नीति में परिवेशों को जोड़कर कुंजी बदलें। अधिक जानकारी: एन्क्रिप्शन कुंजी बनाएं और पहुंच प्रदान करें

- BYOK से माइग्रेट करें. यदि आप पहले की स्व-प्रबंधित एन्क्रिप्शन कुंजी सुविधा का उपयोग कर रहे हैं, तो आप अपनी कुंजी को ग्राहक प्रबंधित कुंजी में स्थानांतरित कर सकते हैं। अधिक जानकारी: अपनी-अपनी-कुंजी परिवेश को ग्राहक-प्रबंधित कुंजी में स्थानांतरित करें

एन्क्रिप्शन कुंजी बनाएं और पहुंच प्रदान करें

एक Azure सशुल्क सदस्यता और कुंजी वॉल्ट बनाएं

Azure में, निम्नलिखित चरण निष्पादित करें:

- पे-एज़-यू-गो या इसके समकक्ष एज़्योर सदस्यता बनाएं। यदि किरायेदार के पास पहले से ही सदस्यता है तो इस चरण की आवश्यकता नहीं है।

- एक संसाधन समूह बनाएं. अधिक जानकारी: संसाधन समूह बनाएं

- सशुल्क सदस्यता का उपयोग करके एक कुंजी वॉल्ट बनाएं जिसमें पिछले चरण में आपके द्वारा बनाए गए संसाधन समूह के साथ सॉफ्ट-डिलीट और पर्ज सुरक्षा शामिल है।

महत्त्वपूर्ण

- यह सुनिश्चित करने के लिए कि आपका वातावरण एन्क्रिप्शन कुंजी के आकस्मिक विलोपन से सुरक्षित है, कुंजी वॉल्ट में सॉफ्ट-डिलीट और पर्ज सुरक्षा सक्षम होनी चाहिए। आप इन सेटिंग्स को सक्षम किए बिना अपने परिवेश को अपनी कुंजी से एन्क्रिप्ट नहीं कर पाएंगे। अधिक जानकारी: Azure कुंजी वॉल्ट सॉफ्ट-डिलीट अवलोकन अधिक जानकारी: Azure पोर्टल का उपयोग करके एक कुंजी वॉल्ट बनाएं

कुंजी तिजोरी में एक कुंजी बनाएँ

सुनिश्चित करें कि आपने आवश्यकताएँ पूरी कर ली हैं।

Azure पोर्टल>कुंजी वॉल्ट पर जाएं और कुंजी वॉल्ट का पता लगाएं जहां आप एन्क्रिप्शन कुंजी उत्पन्न करना चाहते हैं।

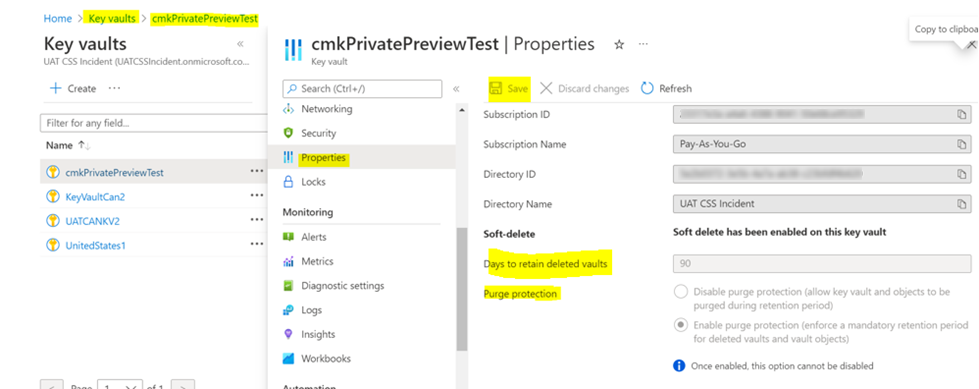

Azure कुंजी वॉल्ट सेटिंग्स सत्यापित करें:

- गुण के अंतर्गत सेटिंग्स चुनें।

- सॉफ्ट-डिलीट के अंतर्गत, सेट करें या सत्यापित करें कि यह इस कुंजी वॉल्ट पर सॉफ्ट डिलीट सक्षम किया गया है विकल्प.

- पर्ज सुरक्षा के तहत, सेट करें या सत्यापित करें कि पर्ज सुरक्षा सक्षम करें (हटाए गए वॉल्ट और वॉल्ट ऑब्जेक्ट के लिए एक अनिवार्य अवधारण अवधि लागू करें) सक्षम है.

- यदि आपने परिवर्तन किए हैं, तो सहेजें चुनें।

RSA कुंजियाँ बनाएँ

- ऐसी कुंजी बनाएं या आयात करें जिसमें ये गुण हों:

- कुंजी वॉल्ट गुण पृष्ठों पर, कुंजियाँ चुनें।

- उत्पन्न/आयात का चयन करें.

- कुंजी बनाएं स्क्रीन पर निम्नलिखित मान सेट करें, और फिर बनाएं चुनें।

- विकल्प: उत्पन्न करें

- नाम: कुंजी के लिए एक नाम प्रदान करें

- कुंजी प्रकार: RSA

- आरएसए कुंजी का आकार: 2048

हार्डवेयर सुरक्षा मॉड्यूल (एचएसएम) के लिए संरक्षित कुंजी आयात करें

आप अपने Power Platform Dataverse वातावरण को एन्क्रिप्ट करने के लिए हार्डवेयर सुरक्षा मॉड्यूल (HSM) के लिए अपनी संरक्षित कुंजियों का उपयोग कर सकते हैं। आपकी HSM-संरक्षित कुंजियाँ कुंजी वॉल्ट में आयात की जानी चाहिए ताकि एक एंटरप्राइज़ नीति बनाई जा सके। अधिक जानकारी के लिए, देखें समर्थित HSMsकुंजी वॉल्ट (BYOK) में HSM-संरक्षित कुंजी आयात करें।

Azure कुंजी वॉल्ट प्रबंधित HSM में एक कुंजी बनाएं (पूर्वावलोकन)

आप अपने पर्यावरण डेटा को एन्क्रिप्ट करने के लिए Azure कुंजी वॉल्ट प्रबंधित HSM से बनाई गई एन्क्रिप्शन कुंजी का उपयोग कर सकते हैं। यह आपको FIPS 140-2 लेवल 3 सपोर्ट देता है।

RSA-HSM कुंजियाँ बनाएँ

सुनिश्चित करें कि आपने आवश्यकताएँ पूरी कर ली हैं।

Azure पोर्टल पर जाएं।

एक प्रबंधित HSM बनाएं:

- प्रबंधित एचएसएम का प्रावधान करें।

- प्रबंधित HSM सक्रिय करें.

अपने प्रबंधित एचएसएम में पर्ज प्रोटेक्शन सक्षम करें।

प्रबंधित HSM कुंजी वॉल्ट बनाने वाले व्यक्ति को प्रबंधित HSM क्रिप्टो उपयोगकर्ता भूमिका प्रदान करें।

- Azure पोर्टल पर प्रबंधित HSM कुंजी वॉल्ट तक पहुंचें।

- स्थानीय RBAC पर नेविगेट करें और + जोड़ें चुनें।

- भूमिका ड्रॉप-डाउन सूची में, प्रबंधित HSM क्रिप्टो उपयोगकर्ता भूमिका का चयन करें भूमिका असाइनमेंट पेज।

- सभी कुंजियाँ के अंतर्गत स्कोप चुनें।

- सुरक्षा प्रिंसिपल चुनें चुनें, और फिर प्रिंसिपल जोड़ें पेज पर एडमिन का चयन करें।

- बनाएँ चुनें.

RSA-HSM कुंजी बनाएं:

- विकल्प: उत्पन्न करें

- नाम: कुंजी के लिए एक नाम प्रदान करें

- कुंजी प्रकार: RSA-HSM

- आरएसए कुंजी का आकार: 2048

नोट

समर्थित RSA-HSM कुंजी आकार: 2048-बिट, 3072-बिट, 4096-बिट।

निजी लिंक के साथ Azure कुंजी वॉल्ट की कुंजी के साथ अपने वातावरण को एन्क्रिप्ट करें

आप एक निजी एंडपॉइंट को सक्षम करके अपने Azure कुंजी वॉल्ट की नेटवर्किंग को अपडेट कर सकते हैं और अपने Power Platform वातावरण को एन्क्रिप्ट करने के लिए कुंजी वॉल्ट में कुंजी का उपयोग कर सकते हैं।

आप या तो एक नया कुंजी वॉल्ट बना सकते हैं और एक निजी लिंक कनेक्शन स्थापित कर सकते हैं या मौजूदा कुंजी वॉल्ट के लिए एक निजी लिंक कनेक्शन स्थापित कर सकते हैं, और इस कुंजी वॉल्ट से एक कुंजी बनाएं और इसका उपयोग अपने वातावरण को एन्क्रिप्ट करने के लिए करें। आप मौजूदा कुंजी वॉल्ट के लिए एक निजी लिंक कनेक्शन भी स्थापित कर सकते हैं जब आपने पहले ही एक कुंजी बना ली हो और अपने वातावरण को एन्क्रिप्ट करने के लिए इसका उपयोग करें।

निजी लिंक के साथ कुंजी वॉल्ट से कुंजी के साथ डेटा एन्क्रिप्ट करें

इन विकल्पों के साथ एक Azure कुंजी वॉल्ट बनाएं:

- पर्ज प्रोटेक्शन सक्षम करें

- मुख्य प्रकार: आरएसए

- कुंजी का आकार: 2048

एंटरप्राइज़ नीति बनाने के लिए उपयोग की जाने वाली कुंजी वॉल्ट URL और एन्क्रिप्शन कुंजी URL की प्रतिलिपि बनाएँ।

नोट

एक बार जब आप अपने कुंजी वॉल्ट में एक निजी एंडपॉइंट जोड़ लेते हैं या सार्वजनिक एक्सेस नेटवर्क को अक्षम कर देते हैं, तो आप कुंजी को तब तक नहीं देख पाएंगे जब तक आपके पास उचित अनुमति न हो।

अपने कुंजी वॉल्ट पर वापस लौटें और अपने Azure कुंजी वॉल्ट में निजी एंडपॉइंट कनेक्शन जोड़ें।

नोट

आपको सार्वजनिक पहुंच अक्षम करें नेटवर्किंग विकल्प का चयन करना होगा और विश्वसनीय Microsoft सेवाओं को इस फ़ायरवॉल को बायपास करने की अनुमति दें अपवाद को सक्षम करना होगा .

एक Power Platform उद्यम नीति बनाएं। अधिक जानकारी: एंटरप्राइज़ नीति बनाएं

कुंजी वॉल्ट तक पहुँचने के लिए एंटरप्राइज़ नीति अनुमतियाँ प्रदान करें। अधिक जानकारी: कुंजी वॉल्ट तक पहुँचने के लिए एंटरप्राइज़ नीति अनुमतियाँ प्रदान करें

अनुदान Power Platform और Dynamics 365 प्रशासकों को एंटरप्राइज़ नीति पढ़ने की अनुमति। अधिक जानकारी: एंटरप्राइज़ नीति पढ़ने के लिए Power Platform व्यवस्थापक विशेषाधिकार प्रदान करें

Power Platform व्यवस्थापन केंद्र व्यवस्थापक प्रबंधित परिवेश को एन्क्रिप्ट और सक्षम करने के लिए परिवेश का चयन करता है। अधिक जानकारी: एंटरप्राइज़ नीति में जोड़ने के लिए प्रबंधित वातावरण सक्षम करें

Power Platform व्यवस्थापन केंद्र व्यवस्थापक प्रबंधित वातावरण को एंटरप्राइज़ नीति में जोड़ता है। अधिक जानकारी: डेटा एन्क्रिप्ट करने के लिए एंटरप्राइज़ नीति में एक वातावरण जोड़ें

अपनी Azure सदस्यता के लिए Power Platform एंटरप्राइज़ पॉलिसी सेवा सक्षम करें

एक संसाधन प्रदाता के रूप में Power Platform पंजीकरण करें। आपको प्रत्येक Azure सदस्यता के लिए यह कार्य केवल एक बार करना होगा जहां आपका Azure कुंजी वॉल्ट स्थित है। संसाधन प्रदाता को पंजीकृत करने के लिए आपके पास सदस्यता तक पहुँच अधिकार होना आवश्यक है।

- Azure पोर्टल में लॉग इन करें और सदस्यता>संसाधन प्रदाता पर जाएं।

- संसाधन प्रदाताओं की सूची में, Microsoft.PowerPlatform खोजें, और रजिस्टर करें यह.

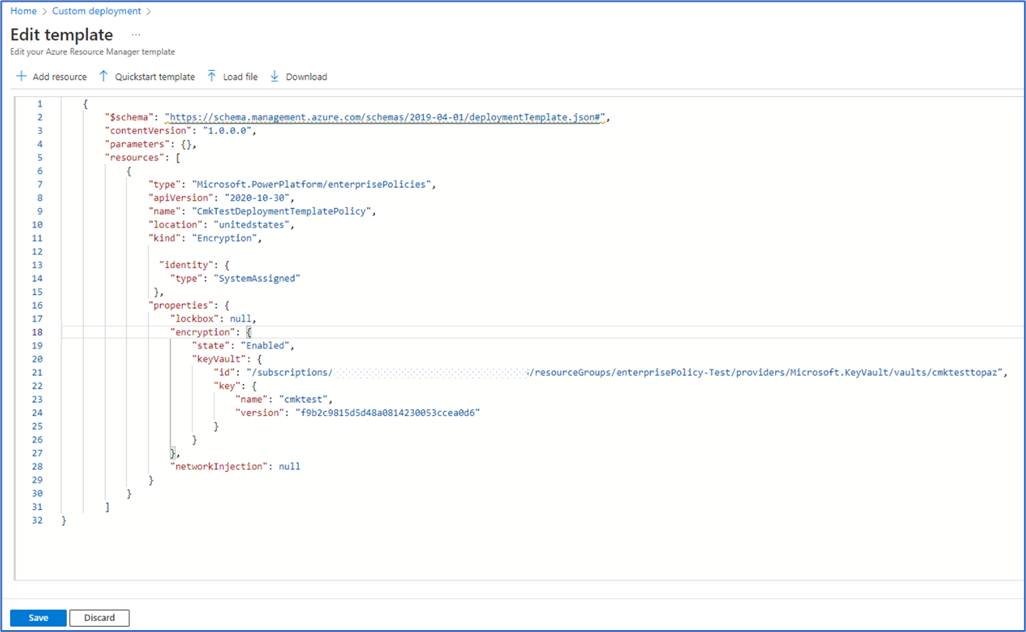

उद्यम नीति बनाएं

- पॉवरशेल एमएसआई स्थापित करें। अधिक जानकारी: Windows, Linux और macOS पर PowerShell इंस्टॉल करें

- PowerShell MSI स्थापित होने के बाद, Azure में एक कस्टम टेम्पलेट परिनियोजित करें पर वापस जाएं।

- संपादक में अपना खुद का टेम्पलेट बनाएं लिंक चुनें।

- JSON टेम्पलेट को नोटपैड जैसे टेक्स्ट एडिटर में कॉपी करें। अधिक जानकारी: एंटरप्राइज़ पॉलिसी json टेम्पलेट

- JSON टेम्पलेट में मान बदलें: EnterprisePolicyName, वह स्थान जहां EnterprisePolicy बनाने की आवश्यकता है, keyVaultId, और keyName. अधिक जानकारी: json टेम्पलेट के लिए फ़ील्ड परिभाषाएँ

- अपडेट किए गए टेम्प्लेट को अपने टेक्स्ट एडिटर से कॉपी करें, फिर उसे Azure के एडिट टेम्प्लेटकस्टम परिनियोजन में पेस्ट करें। और सहेजें चुनें.

- एक सदस्यता और संसाधन समूह चुनें जहां एंटरप्राइज़ नीति बनाई जानी है।

- समीक्षा करें + बनाएं चुनें, और फिर बनाएं चुनें।

एक तैनाती शुरू हो गई है. जब यह पूरा हो जाता है, तो उद्यम नीति बनाई जाती है।

एंटरप्राइज़ नीति json टेम्पलेट

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

JSON टेम्पलेट के लिए फ़ील्ड परिभाषाएँ

नाम. उद्यम नीति का नाम. यह उस पॉलिसी का नाम है जो Power Platform एडमिन सेंटर में दिखाई देता है।

स्थान. निम्न में से एक। यह उद्यम नीति का स्थान है और इसे Dataverse पर्यावरण क्षेत्र के अनुरूप होना चाहिए:

"unitedstates""southafrica""switzerland”"germany""unitedarabemirates""france""uk”"japan""india""canada""southamerica""europe""asia""australia""korea""norway""singapore"

Azure पोर्टल में अपने मुख्य वॉल्ट गुणों से इन मानों की प्रतिलिपि बनाएँ:

- keyVaultId: कुंजी वॉल्ट> पर जाएं, अपना कुंजी वॉल्ट चुनें >अवलोकन। आवश्यक के आगे JSON View चुनें। संसाधन आईडी को क्लिपबोर्ड पर कॉपी करें और संपूर्ण सामग्री को अपने JSON टेम्पलेट में पेस्ट करें।

- कुंजीनाम: कुंजी वॉल्ट पर जाएं> अपना कुंजी वॉल्ट चुनें >कुंजी। कुंजी नाम पर ध्यान दें और नाम को अपने JSON टेम्पलेट में टाइप करें।

कुंजी वॉल्ट तक पहुँचने के लिए एंटरप्राइज़ नीति अनुमतियाँ प्रदान करें

एक बार एंटरप्राइज़ नीति बन जाने के बाद, कुंजी वॉल्ट व्यवस्थापक एंटरप्राइज़ नीति की प्रबंधित पहचान को एन्क्रिप्शन कुंजी तक पहुंच प्रदान करता है।

- Azure पोर्टल में लॉग इन करें और कुंजी वॉल्ट पर जाएं।

- कुंजी वॉल्ट का चयन करें जहां कुंजी एंटरप्राइज़ नीति को सौंपी गई थी।

- एक्सेस कंट्रोल (IAM) टैब चुनें, और फिर + जोड़ें चुनें।

- ड्रॉप-डाउन सूची से भूमिका असाइनमेंट जोड़ें चुनें,

- कुंजी वॉल्ट क्रिप्टो सेवा एन्क्रिप्शन उपयोगकर्ता खोजें और उसे चुनें।

- अगला चुनें.

- + सदस्यों का चयन करें चुनें।

- आपके द्वारा बनाई गई एंटरप्राइज़ नीति खोजें।

- एंटरप्राइज़ नीति चुनें, और फिर Select चुनें।

- समीक्षा + असाइन चुनें।

नोट

उपरोक्त अनुमति सेटिंग आपके कुंजी वॉल्ट के अनुमति मॉडल के Azure भूमिका-आधारित पहुंच नियंत्रण पर आधारित है। यदि आपका कुंजी वॉल्ट वॉल्ट एक्सेस नीति पर सेट है, तो यह अनुशंसा की जाती है कि आप भूमिका-आधारित मॉडल पर माइग्रेट करें। वॉल्ट एक्सेस पॉलिसी का उपयोग करके अपनी एंटरप्राइज़ पॉलिसी को मुख्य वॉल्ट तक पहुंच प्रदान करने के लिए, एक एक्सेस पॉलिसी बनाएं, गेट चुनें on कुंजी प्रबंधन संचालन और कुंजी खोलना और रैप कुंजी पर क्रिप्टोग्राफ़िक संचालन।

एंटरप्राइज़ नीति पढ़ने के लिए Power Platform व्यवस्थापक विशेषाधिकार प्रदान करें

जिन प्रशासकों के पास Azure ग्लोबल, Dynamics 365, और Power Platform प्रशासन भूमिकाएँ हैं, वे एंटरप्राइज़ नीति के लिए परिवेश निर्दिष्ट करने के लिए Power Platform व्यवस्थापक केंद्र तक पहुँच सकते हैं। एंटरप्राइज़ नीतियों तक पहुँचने के लिए, Azure कुंजी वॉल्ट एक्सेस वाले वैश्विक व्यवस्थापक को रीडर व्यवस्थापक को भूमिका प्रदान करना आवश्यक है। एक बार Power Platform रीडर भूमिका मिल जाने पर, प्रशासक Power Platform व्यवस्थापक केंद्र पर उद्यम नीतियों को देख सकेगा . Power Platform

नोट

केवल Power Platform और Dynamics 365 प्रशासक जिन्हें एंटरप्राइज़ नीति में रीडर भूमिका प्रदान की गई है, वे नीति में एक परिवेश जोड़ सकते हैं। अन्य Power Platform या Dynamics 365 व्यवस्थापक एंटरप्राइज़ नीति देखने में सक्षम हो सकते हैं, लेकिन जब वे पर्यावरण जोड़ने का प्रयास करेंगे तो उन्हें एक त्रुटि मिलेगी नीति।

एक Power Platform प्रशासक को रीडर भूमिका प्रदान करें

- Azure पोर्टल में लॉग इन करें।

- Power Platform या Dynamics 365 व्यवस्थापक की ऑब्जेक्ट आईडी की प्रतिलिपि बनाएँ। यह करने के लिए:

- Azure में उपयोगकर्ता क्षेत्र पर जाएँ।

- सभी उपयोगकर्ता सूची में, Power Platform या Dynamics 365 व्यवस्थापक अनुमतियों वाले उपयोगकर्ता को उपयोगकर्ता खोजें का उपयोग करके खोजें.

- उपयोगकर्ता रिकॉर्ड खोलें, अवलोकन टैब पर उपयोगकर्ता की ऑब्जेक्ट आईडी की प्रतिलिपि बनाएँ। इसे बाद के लिए नोटपैड जैसे टेक्स्ट एडिटर में पेस्ट करें।

- एंटरप्राइज़ नीति संसाधन आईडी की प्रतिलिपि बनाएँ। यह करने के लिए:

- Azure में रिसोर्स ग्राफ एक्सप्लोरर पर जाएं।

microsoft.powerplatform/enterprisepoliciesखोज बॉक्स में दर्ज करें, और फिर microsoft.powerplatform/enterprisepolicies चुनें संसाधन।- कमांड बार पर क्वेरी चलाएँ चुनें। सभी Power Platform उद्यम नीतियों की एक सूची प्रदर्शित की जाती है।

- उस एंटरप्राइज़ नीति का पता लगाएं जहां आप पहुंच प्रदान करना चाहते हैं।

- एंटरप्राइज़ नीति के दाईं ओर स्क्रॉल करें और विवरण देखें चुनें।

- विवरण पेज पर, id को कॉपी करें।

- Azure Cloud Shell प्रारंभ करें, और objId को उपयोगकर्ता की ऑब्जेक्ट आईडी और EP रिसोर्स Id को पिछले चरणों में कॉपी की गई

enterprisepoliciesID से प्रतिस्थापित करके निम्न कमांड चलाएँ:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

पर्यावरण का एन्क्रिप्शन प्रबंधित करें

पर्यावरण के एन्क्रिप्शन को प्रबंधित करने के लिए, आपको निम्नलिखित अनुमति की आवश्यकता है:

- Microsoft Entra सक्रिय उपयोगकर्ता जिसके पास Power Platform और/या Dynamics 365 एडमिन सुरक्षा भूमिका है।

- Microsoft Entra वह उपयोगकर्ता जिसके पास या तो वैश्विक किरायेदार व्यवस्थापक, Power Platform या Dynamics 365 सेवा व्यवस्थापक भूमिका है।

कुंजी वॉल्ट व्यवस्थापक Power Platform व्यवस्थापक को सूचित करता है कि एक एन्क्रिप्शन कुंजी और एक एंटरप्राइज़ नीति बनाई गई थी और Power Platform व्यवस्थापक को एंटरप्राइज़ नीति प्रदान करता है। ग्राहक-प्रबंधित कुंजी को सक्षम करने के लिए, Power Platform व्यवस्थापक अपने परिवेश को एंटरप्राइज़ नीति में निर्दिष्ट करता है। एक बार जब पर्यावरण निर्दिष्ट और सहेजा जाता है, तो Dataverse सभी पर्यावरण डेटा सेट करने के लिए एन्क्रिप्शन प्रक्रिया शुरू करता है, और इसे ग्राहक-प्रबंधित कुंजी के साथ एन्क्रिप्ट करता है।

एंटरप्राइज़ नीति में जोड़े जाने वाले प्रबंधित वातावरण को सक्षम करें

- Power Platform व्यवस्थापक केंद्र में लॉग इन करें, और पर्यावरण का पता लगाएं।

- परिवेश सूची में परिवेश का चयन करें और जाँचें।

- एक्शन बार पर प्रबंधित वातावरण सक्षम करें आइकन चुनें।

- सक्षम करें चुनें.

डेटा को एन्क्रिप्ट करने के लिए एंटरप्राइज़ नीति में एक वातावरण जोड़ें

महत्त्वपूर्ण

डेटा एन्क्रिप्शन के लिए एंटरप्राइज़ नीति में जोड़े जाने पर पर्यावरण अक्षम हो जाएगा।

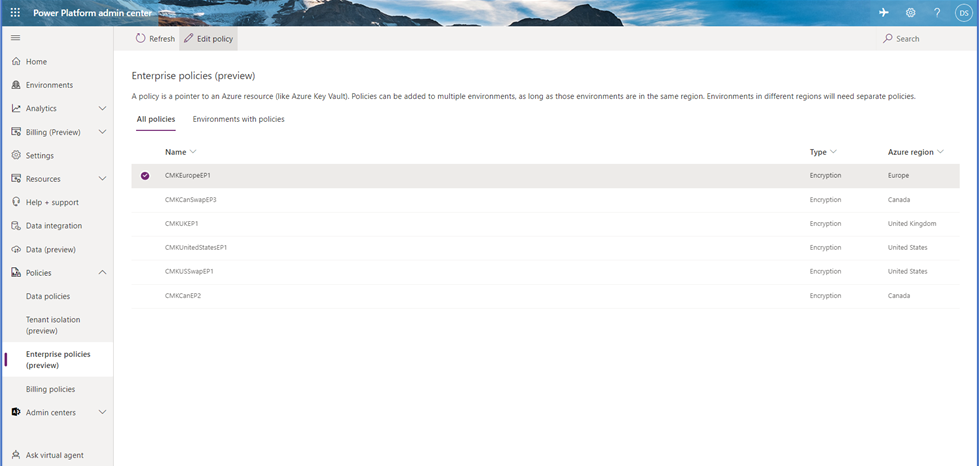

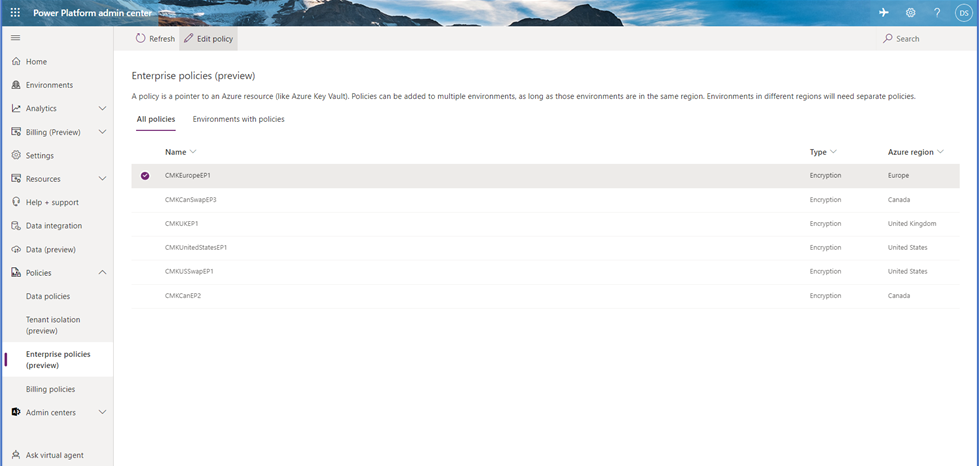

- Power Platform एडमिन सेंटर में लॉग इन करें, और नीतियां>एंटरप्राइज़ पॉलिसी पर जाएं।

- एक नीति चुनें, और फिर कमांड बार पर संपादित करें चुनें।

- वातावरण जोड़ें चुनें, अपना इच्छित वातावरण चुनें और फिर जारी रखें चुनें।

- सहेजें चुनें, और फिर पुष्टि करें चुनें।

महत्त्वपूर्ण

- केवल वे परिवेश जो एंटरप्राइज़ नीति के समान क्षेत्र में हैं, वातावरण जोड़ें सूची में प्रदर्शित होते हैं।

- एन्क्रिप्शन को पूरा होने में चार दिन तक का समय लग सकता है, लेकिन पर्यावरण परिवेश जोड़ें ऑपरेशन पूरा होने से पहले सक्षम किया जा सकता है।

- ऑपरेशन पूरा नहीं हो सकता है और यदि यह विफल हो जाता है, तो आपका डेटा Microsoft प्रबंधित कुंजी के साथ एन्क्रिप्ट किया जाना जारी रहेगा। आप वातावरण जोड़ें ऑपरेशन को दोबारा चला सकते हैं।

नोट

आप केवल वही परिवेश जोड़ सकते हैं जो प्रबंधित परिवेश के रूप में सक्षम हैं। परीक्षण और टीम परिवेश प्रकार को एंटरप्राइज़ नीति में नहीं जोड़ा जा सकता है।

Microsoft प्रबंधित कुंजी पर लौटने के लिए नीति से परिवेश हटाएँ

यदि आप Microsoft प्रबंधित एन्क्रिप्शन कुंजी पर वापस लौटना चाहते हैं तो इन चरणों का पालन करें।

महत्त्वपूर्ण

Microsoft प्रबंधित कुंजी का उपयोग करके डेटा एन्क्रिप्शन वापस करने के लिए एंटरप्राइज़ नीति से हटा दिए जाने पर पर्यावरण अक्षम हो जाएगा।

- Power Platform एडमिन सेंटर में लॉग इन करें, और नीतियां>एंटरप्राइज़ पॉलिसी पर जाएं।

- नीतियों वाला वातावरण टैब चुनें, और फिर वह वातावरण ढूंढें जिसे आप ग्राहक-प्रबंधित कुंजी से हटाना चाहते हैं।

- सभी नीतियां टैब का चयन करें, चरण 2 में आपके द्वारा सत्यापित परिवेश का चयन करें और फिर नीति संपादित करें का चयन करें कमांड बार.

- कमांड बार पर पर्यावरण हटाएं चुनें, उस परिवेश का चयन करें जिसे आप हटाना चाहते हैं, और फिर जारी रखेंचुनें।

- सहेजें चुनें.

महत्त्वपूर्ण

डेटा एन्क्रिप्शन को Microsoft-प्रबंधित कुंजी पर वापस लाने के लिए एंटरप्राइज़ नीति से हटा दिए जाने पर पर्यावरण अक्षम हो जाएगा। कुंजी को हटाएं या अक्षम न करें, कुंजी वॉल्ट को हटाएं या अक्षम न करें, या कुंजी वॉल्ट के लिए एंटरप्राइज़ नीति की अनुमतियां न हटाएं। डेटाबेस बहाली का समर्थन करने के लिए कुंजी और कुंजी वॉल्ट की पहुंच आवश्यक है। आप 30 दिनों के बाद एंटरप्राइज़ नीति की अनुमतियाँ हटा और हटा सकते हैं।

नई एंटरप्राइज़ नीति और कुंजी के साथ परिवेश की एन्क्रिप्शन कुंजी बदलें

अपनी एन्क्रिप्शन कुंजी को घुमाने के लिए, एक नई कुंजी और एक नई एंटरप्राइज़ नीति बनाएं। फिर आप परिवेशों को हटाकर और फिर परिवेशों को नई एंटरप्राइज़ नीति में जोड़कर एंटरप्राइज़ नीति को बदल सकते हैं।

नोट

आपकी एन्क्रिप्शन कुंजी को घुमाने के लिए नए कुंजी संस्करण का उपयोग करना और रोटेशन नीति सेट करना अब समर्थित है।

- Azure पोर्टल में, एक नई कुंजी और एक नई एंटरप्राइज़ नीति बनाएं। अधिक जानकारी: एन्क्रिप्शन कुंजी बनाएं और पहुंच प्रदान करें और एक एंटरप्राइज़ नीति बनाएं

- एक बार नई कुंजी और एंटरप्राइज़ नीति बन जाने के बाद, नीतियां>एंटरप्राइज़ नीतियां पर जाएं।

- नीतियों वाला वातावरण टैब चुनें, और फिर वह वातावरण ढूंढें जिसे आप ग्राहक-प्रबंधित कुंजी से हटाना चाहते हैं।

- सभी नीतियां टैब का चयन करें, चरण 2 में आपके द्वारा सत्यापित परिवेश का चयन करें और फिर नीति संपादित करें का चयन करें कमांड बार.

- कमांड बार पर पर्यावरण हटाएं चुनें, उस परिवेश का चयन करें जिसे आप हटाना चाहते हैं, और फिर जारी रखेंचुनें।

- सहेजें चुनें.

- चरण 2-6 को तब तक दोहराएँ जब तक कि एंटरप्राइज़ नीति के सभी परिवेश हटा न दिए जाएँ।

महत्त्वपूर्ण

डेटा एन्क्रिप्शन को Microsoft-प्रबंधित कुंजी पर वापस लाने के लिए एंटरप्राइज़ नीति से हटा दिए जाने पर पर्यावरण अक्षम हो जाएगा। कुंजी को हटाएं या अक्षम न करें, कुंजी वॉल्ट को हटाएं या अक्षम न करें, या कुंजी वॉल्ट के लिए उद्यम नीति की अनुमतियों को न हटाएं। डेटाबेस बहाली का समर्थन करने के लिए कुंजी और कुंजी वॉल्ट की पहुंच आवश्यक है। आप 30 दिनों के बाद एंटरप्राइज़ नीति की अनुमतियाँ हटा और हटा सकते हैं।

- एक बार सभी वातावरण हटा दिए जाने के बाद, Power Platform व्यवस्थापक केंद्र से एंटरप्राइज़ नीतियां पर जाएं।

- नई एंटरप्राइज़ नीति चुनें, और फिर नीति संपादित करें चुनें।

- पर्यावरण जोड़ें चुनें, उन परिवेशों का चयन करें जिन्हें आप जोड़ना चाहते हैं, और फिर जारी रखें चुनें।

महत्त्वपूर्ण

नई एंटरप्राइज़ नीति में जोड़े जाने पर पर्यावरण अक्षम हो जाएगा.

परिवेश की एन्क्रिप्शन कुंजी को नए कुंजी संस्करण के साथ बदलें

आप एक नया कुंजी संस्करण बनाकर पर्यावरण की एन्क्रिप्शन कुंजी को बदल सकते हैं। जब आप एक नया कुंजी संस्करण बनाते हैं, तो नया कुंजी संस्करण स्वचालित रूप से सक्षम हो जाता है। सभी भंडारण संसाधन नए कुंजी संस्करण का पता लगाते हैं और इसे आपके डेटा को एन्क्रिप्ट करने के लिए लागू करना शुरू करते हैं।

जब आप कुंजी या कुंजी संस्करण को संशोधित करते हैं, तो रूट एन्क्रिप्शन कुंजी की सुरक्षा बदल जाती है, लेकिन स्टोरेज में डेटा हमेशा आपकी कुंजी के साथ एन्क्रिप्टेड रहता है। यह सुनिश्चित करने के लिए कि आपका डेटा सुरक्षित है, आपकी ओर से किसी अतिरिक्त कार्रवाई की आवश्यकता नहीं है। मुख्य संस्करण को घुमाने से प्रदर्शन पर कोई प्रभाव नहीं पड़ता है. कुंजी संस्करण को घुमाने से जुड़ा कोई डाउनटाइम नहीं है। सभी संसाधन प्रदाताओं को पृष्ठभूमि में नया कुंजी संस्करण लागू करने में 24 घंटे लग सकते हैं। पिछले कुंजी संस्करण को अक्षम नहीं किया जाना चाहिए क्योंकि सेवा के लिए इसे पुन: एन्क्रिप्शन और डेटाबेस बहाली के समर्थन के लिए उपयोग करना आवश्यक है।

नई कुंजी संस्करण बनाकर एन्क्रिप्शन कुंजी को घुमाने के लिए, निम्न चरणों का उपयोग करें।

- Azure पोर्टल>कुंजी वॉल्ट पर जाएं और कुंजी वॉल्ट का पता लगाएं जहां आप एक नया कुंजी संस्करण बनाना चाहते हैं।

- कुंजियों पर नेविगेट करें।

- वर्तमान, सक्षम कुंजी का चयन करें.

- + नया संस्करण चुनें.

- ध्यान दें कि सक्षम सेटिंग डिफ़ॉल्ट रूप से हां हो जाती है, जिसका अर्थ है कि नया कुंजी संस्करण निर्माण पर स्वचालित रूप से सक्षम हो जाता है।

- बनाएँ चुनें.

आप रोटेशन नीति को कॉन्फ़िगर करके या मांग पर घुमाकर रोटेशन नीति का उपयोग करके एन्क्रिप्शन कुंजी को भी घुमा सकते हैं अभी घुमाएं.

महत्त्वपूर्ण

नया कुंजी संस्करण स्वचालित रूप से पृष्ठभूमि में घूमता है और Power Platform व्यवस्थापक द्वारा किसी कार्रवाई की आवश्यकता नहीं होती है। यह महत्वपूर्ण है कि डेटाबेस बहाली का समर्थन करने के लिए पिछले कुंजी संस्करण को कम से कम 28 दिनों तक अक्षम या हटाया नहीं जाना चाहिए। पिछले कुंजी संस्करण को बहुत जल्दी अक्षम करने या हटाने से आपका वातावरण ऑफ़लाइन हो सकता है।

एन्क्रिप्टेड परिवेशों की सूची देखें

- Power Platform एडमिन सेंटर में लॉग इन करें, और नीतियां>एंटरप्राइज़ पॉलिसी पर जाएं।

- उद्यम नीतियां पेज पर, नीतियों वाले वातावरण टैब चुनें। एंटरप्राइज़ नीतियों में जोड़े गए परिवेशों की सूची प्रदर्शित की जाती है।

नोट

ऐसी स्थितियाँ हो सकती हैं जहाँ पर्यावरण स्थिति या एन्क्रिप्शन स्थिति दिखाएँ विफल स्थिति. जब ऐसा होता है, तो सहायता के लिए Microsoft समर्थन अनुरोध सबमिट करें।

परिवेश डेटाबेस कार्रवाइयाँ

एक ग्राहक टैनेंट के पास ऐसे परिवेश हो सकते हैं जो Microsoft प्रबंधित कुंजी का उपयोग करके एन्क्रिप्ट किए गए हैं और ग्राहक प्रबंधित कुंजी का उपयोग करके परिवेश एन्क्रिप्ट किए गए हैं. डेटा अक्षतता और डेटा सुरक्षा बनाए रखने के लिए, परिवेश डेटाबेस संचालन का प्रबंधन करते समय निम्नलिखित नियंत्रण उपलब्ध होते हैं.

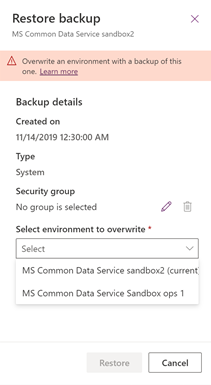

पुनर्स्थापित करें अधिलेखित करने के लिए परिवेश (जिस परिवेश में पुनर्स्थापित किया गया है) उसी परिवेश तक सीमित है जिसमें बैकअप लिया गया था या किसी अन्य परिवेश में जो उसी ग्राहक प्रबंधित कुंजी के साथ एन्क्रिप्ट किया गया है.

प्रतिलिपि बनाएं अधिलेखित करने के लिए परिवेश (जिस परिवेश में प्रतिलिपि बनाई गई है) किसी अन्य परिवेश के लिए प्रतिबंधित है जिसे उसी ग्राहक प्रबंधित कुंजी के साथ एन्क्रिप्ट किया गया है.

नोट

यदि एक ग्राहक प्रबंधित परिवेश में सहायता संबंधित समस्या को हल करने के लिए एक सहायता जाँच-पड़ताल परिवेश बनाया गया था, तो परिवेश की प्रतिलिपि बनाएं संचालन निष्पादित किए जाने से पहले सहायता जाँच-पड़ताल परिवेश के लिए एन्क्रिप्शन कुंजी को ग्राहक प्रबंधित कुंजी में परिवर्तित किया जाना चाहिए.

रीसेट करें बैकअप सहित परिवेश का एनक्रिप्टेड डेटा हटा दिया जाएगा. परिवेश रीसेट होने के बाद, परिवेश एन्क्रिप्शन Microsoft प्रबंधित कुंजी पर वापस आ जाएगा.