Azure कुंजी वॉल्ट रहस्यों के लिए परिवेश चर का उपयोग करें

परिवेश चर Azure Key Vault में संग्रहीत सीक्रेट को संदर्भित करने की अनुमति देते हैं. इन सीक्रेट को तब Power Automate प्रवाहों और कस्टम कनेक्टर में उपयोग के लिए उपलब्ध कराया जाता है. ध्यान दें कि सीक्रेट अन्य अनुकूलनों में या आमतौर पर API के माध्यम से उपयोग के लिए उपलब्ध नहीं हैं.

वास्तविक सीक्रेट को Azure Key Vault में संग्रहीत किया जाता है और परिवेश चर कुंजी वॉल्ट गुप्त स्थान को संदर्भित करता है. परिवेश चरों के साथ Azure Key Vault सीक्रेट का उपयोग करने के लिए आवश्यक है कि आप Azure Key Vault को कॉन्फ़िगर करें ताकि Power Platform उन विशिष्ट सीक्रेट को पढ़ सके, जिन्हें आप संदर्भित करना चाहते हैं.

सीक्रेट को संदर्भित करने वाले परिवेश चर वर्तमान में प्रवाह में उपयोग के लिए गतिशील सामग्री चयनकर्ता से उपलब्ध नहीं हैं.

Azure Key Vault कॉन्फ़िगर करें

Power Platform के साथ Azure Key Vault सीक्रेट का उपयोग करने के लिए, Azure सदस्यता जिसमें वॉल्ट में PowerPlatform संसाधन प्रदाता पंजीकृत होना चाहिए और जो उपयोगकर्ता, परिवेश चर बनाता है उसके पास Azure Key Vault संसाधन के लिए उपयुक्त अनुमतियाँ होनी चाहिए.

नोट

- हमने हाल ही में सुरक्षा भूमिका को बदल दिया है जिसका उपयोग हम Azure कुंजी वॉल्ट के भीतर पहुँच अनुमतियों पर जोर देने के लिए करते हैं। पिछले निर्देशों में कुंजी तिजोरी रीडर भूमिका निर्दिष्ट करना शामिल था। यदि आपने पहले कुंजी वॉल्ट रीडर भूमिका के साथ अपना कुंजी वॉल्ट सेट किया है, तो सुनिश्चित करें कि आप यह सुनिश्चित करने के लिए कुंजी वॉल्ट रहस्य उपयोगकर्ता भूमिका जोड़ते हैं कि आपके उपयोगकर्ताओं और Dataverse के पास रहस्यों को पुनर्प्राप्त करने के लिए पर्याप्त अनुमतियाँ होंगी।

- हम मानते हैं कि हमारी सेवा सुरक्षा भूमिका असाइनमेंट का आकलन करने के लिए Azure भूमिका-आधारित एक्सेस कंट्रोल API का उपयोग कर रही है, भले ही आपके पास अभी भी वॉल्ट एक्सेस पॉलिसी अनुमति मॉडल का उपयोग करने के लिए आपकी कुंजी वॉल्ट कॉन्फ़िगर हो। आपके कॉन्फ़िगरेशन को सरल बनाने के लिए, हमने अनुशंसा की है कि आप अपने वॉल्ट अनुमति मॉडल को Azure भूमिका-आधारित पहुँच नियंत्रण में स्विच करें। आप इसे एक्सेस कॉन्फ़िगरेशन टैब में कर सकते हैं।

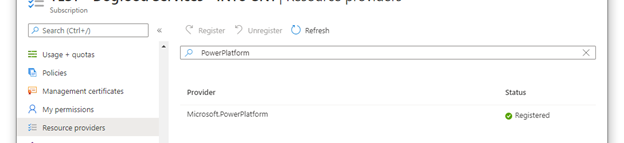

अपनी Azure सदस्यता में

Microsoft.PowerPlatformसंसाधन प्रदाता रजिस्टर करें. सत्यापित और कॉन्फ़िगर करने के लिए इन चरणों का पालन करें: संसाधन प्रदाता और संसाधन प्रकार

एक Azure Key Vault वॉल्ट बनाएं. उल्लंघन के मामले में खतरे को कम करने के लिए प्रत्येक Power Platform परिवेश के लिए एक अलग वॉल्ट का उपयोग करने पर विचार करें. अनुमति मॉडल के लिए Azure भूमिका-आधारित पहुँच नियंत्रण का उपयोग करने के लिए अपनी कुंजी वॉल्ट कॉन्फ़िगर करने पर विचार करें. अधिक जानकारी: Azure कुंजी वॉल्ट का उपयोग करने के श्रेष्ठ अभ्यास,Quickstart - Azure पोर्टल के साथ एक Azure कुंजी वॉल्ट बनाएँ

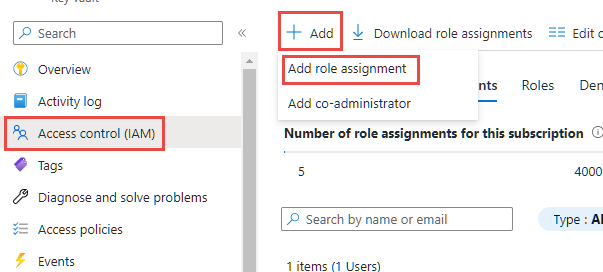

गुप्त प्रकार के परिवेश चर बनाने या उपयोग करने वाले उपयोगकर्ताओं को गुप्त सामग्री पुनर्प्राप्त करने की अनुमति होनी चाहिए. नए उपयोगकर्ता को गुप्त का उपयोग करने की क्षमता प्रदान करने के लिए, पहुँच नियंत्रण (IAM) क्षेत्र का चयन करें, जोड़ें का चयन करें और फिर ड्रॉपडाउन से भूमिका असाइनमेंट जोड़ें का चयन करें . अधिक जानकारी: Azure भूमिका-आधारित पहुँच नियंत्रण के साथ Key Vault कुंजियों, प्रमाणपत्रों और रहस्यों तक पहुँच प्रदान करें

भूमिका असाइनमेंट जोड़ें विज़ार्ड पर, डिफ़ॉल्ट असाइनमेंट प्रकार को कार्य फ़ंक्शन भूमिकाओं के रूप में छोड़ दें और भूमिका टैब पर जारी रखें. कुंजी वॉल्ट रहस्य उपयोगकर्ता भूमिका का पता लगाएँ और उसका चयन करें. सदस्यों टैब पर जारी रखें और सदस्यों का चयन करें लिंक का चयन करें और साइड पैनल में उपयोगकर्ता का पता लगाएं। जब आप उपयोगकर्ता का चयन करते हैं और सदस्य अनुभाग पर दिखाए जाते हैं, तो समीक्षा करें और असाइन करें टैब पर जारी रखें और विज़ार्ड पूर्ण करें.

Azure कुंजी वॉल्ट में सेवा प्रिंसिपल को दी गई Key Vault Secrets उपयोगकर्ता Dataverse भूमिका होनी चाहिए. यदि यह इस वॉल्ट के लिए मौजूद नहीं है, तो उसी विधि का उपयोग करके एक नई एक्सेस नीति जोड़ें जिसे आपने पहले अंतिम उपयोगकर्ता अनुमति के लिए उपयोग किया था, केवल उपयोगकर्ता के बजाय एप्लिकेशन पहचान का Dataverse उपयोग करके। यदि आपके टैनेंट में एकाधिक Dataverse सेवा प्रिंसिपल हैं, तो हम अनुशंसा करते हैं कि आप उन सभी का चयन करें और भूमिका असाइनमेंट सहेजें. एक बार भूमिका असाइन हो जाने के बाद, भूमिका असाइनमेंट सूची में सूचीबद्ध प्रत्येक Dataverse आइटम की समीक्षा करें और विवरण देखने के Dataverse लिए नाम का चयन करें। यदि एप्लिकेशन आईडी नहीं 00000007-0000-0000-c000-000000000000 है, तो पहचान का चयन करें, और फिर इसे सूची से निकालने के लिए निकालें का चयन करें ।

यदि आपने Azure कुंजी वॉल्ट फ़ायरवॉल सक्षम किया है, तो आपको IP पतों को अपने कुंजी वॉल्ट तक पहुँच की अनुमति देनी Power Platform होगी. Power Platform "केवल विश्वसनीय सेवाएँ" विकल्प में शामिल नहीं है. इसलिए, सेवा में उपयोग किए Power Platform जाने वाले वर्तमान आईपी पते के लिए यूआरएल और आईपी एड्रेस रेंज लेख देखें।

यदि आपने पहले से ऐसा नहीं किया है, तो अपनी नई वॉल्ट में एक सीक्रेट जोड़ें. अधिक जानकारी: Azure त्वरित प्रारंभ - Azure पोर्टल का उपयोग करके Key Vault से एक सीक्रेट सेट करें और पुनः प्राप्त करें

कुंजी वॉल्ट सीक्रेट के लिए एक नया परिवेश चर बनाएँ

एक बार Azure Key Vault कॉन्फ़िगर हो जाने के बाद और आपकी वॉल्ट में एक सीक्रेट रजिस्टर हो जाने के बाद, अब आप एक परिवेश चर का उपयोग करके इसे Power Apps के भीतर संदर्भित कर सकते हैं.

नोट

- सीक्रेट के लिए उपयोगकर्ता पहुंच सत्यापन पृष्ठभूमि में किया जाता है. यदि उपयोगकर्ता के पास कम से कम पढ़ने की अनुमति नहीं है, तो यह सत्यापन त्रुटि प्रदर्शित होती है: "यह चर ठीक से सहेजा नहीं गया। उपयोगकर्ता 'Azure कुंजी वॉल्ट पथ' से रहस्य पढ़ने के लिए अधिकृत नहीं है."

- वर्तमान में, Azure Key Vault एकमात्र सीक्रेट स्टोर है, जो परिवेश चरों के साथ समर्थित है.

- Azure Key Vault, उसी टैनेंट में होना चाहिए जिसमें आपकी Power Platform सदस्यता है.

Power Apps पर साइन इन करें और समाधान क्षेत्र में, वह अप्रबंधित समाधान खोलें जिसका उपयोग आप विकास के लिए कर रहे हैं.

नया > अधिक > परिवेश चर चुनें.

डिस्प्ले नाम दर्ज करें और वैकल्पिक रूप से, परिवेश चर के लिए विवरण दर्ज करें.

डेटा प्रकार को रहस्य के रूप में और सीक्रेट स्टोर को Azure Key Vault के रूप में चुनें.

निम्न विकल्पों में से चुनें:

- नया Azure Key Vault मान संदर्भ चुनें. अगले चरण में जानकारी जोड़ने और सहेजे जाने के बाद, एक परिवेश चर मूल्य रिकॉर्ड बनाया जाता है.

- डिफ़ॉल्ट Azure Key Vault सीक्रेट बनाने के लिए फील्ड प्रदर्शित करने के लिए डिफ़ॉल्ट मान दिखाएं को विस्तृत करें. अगले चरण में जानकारी जोड़ने और सहेजे जाने के बाद, डिफ़ॉल्ट मान डीमार्केशन परिवेश चर परिभाषा रिकॉर्ड में जोड़ा जाता है.

निम्न जानकारी दर्ज करें:

Azure सदस्यता आईडी: कुंजी वॉल्ट से संबद्ध Azure सदस्यता ID.

संसाधन समूह का नाम : Azure संसाधन समूह, जहां सीक्रेट रखने वाली कुंजी वॉल्ट मौजूद है.

Azure Key Vault का नाम कुंजी वॉल्ट नाम, जिसमें सीक्रेट होता है.

सीक्रेट नाम: Azure Key Vault में स्थित सीक्रेट का नाम.

टिप

सदस्यता आईडी, संसाधन समूह का नाम और कुंजी वॉल्ट का नाम कुंजी वॉल्ट के Azure पोर्टल के अवलोकन पर मिल सकता है. सीक्रेट नाम सेटिंग्स के तहत सीक्रेट का चयन करके Azure पोर्टल में कुंजी वॉल्ट पेज पर मिल सकता है.

सहेजें चुनें.

परिवेश चर सीक्रेट का परीक्षण करने के लिए Power Automate प्रवाह बनाएँ

Azure Key Vault से प्राप्त एक सीक्रेट का उपयोग करने का तरीका प्रदर्शित करने का एक सरल परिदृश्य है एक वेब सेवा के समक्ष प्रमाणित करने के लिए सीक्रेट का उपयोग करने के लिए Power Automate प्रवाह बनाना.

नोट

इस उदाहरण में वेब सेवा के लिए दिया गया URI एक कार्यशील वेब सेवा नहीं है.

PowerApps में साइन इन करें, समाधान चुनें, और फिर अपना इच्छित अप्रबंधित समाधान खोलें. यदि आइटम साइड पैनल फलक में नहीं है, तो ...अधिक चुनें और फिर अपने इच्छित आइटम का चयन करें।

नया > स्वचालन > क्लाउड फ़्लो > तत्काल चुनें.

प्रवाह के लिए नाम दर्ज करें, मैन्युअल रूप से प्रवाह ट्रिगर करें चुनें और फिर बनाएँ चुनें.

नया चरण चुनें, Microsoft Dataverse कनेक्टर चुनें और फिर कार्रवाइयाँ टैब पर एक अनबाउंड कार्रवाई करें चुनें.

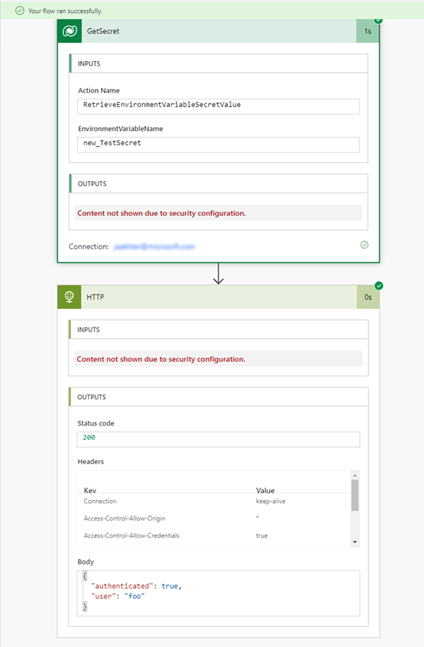

ड्रॉपडाउन सूची से चर का RetrieveEnvironmentVariableSecretValue नाम वाली क्रिया चुनें.

इस उदाहरण new_TestSecret के लिए, पिछले सेक्शन में जोड़ा गया परिवेश चर अद्वितीय नाम (डिस्प्ले नाम नहीं) प्रदान करें.

क्रिया का नाम बदलने के लिए ... > नाम बदलें चुनें, ताकि इसे अगली क्रिया में अधिक आसानी से संदर्भित किया जा सके. नीचे दिए गए स्क्रीनशॉट में, इसका नाम बदलकर GetSecret कर दिया गया है.

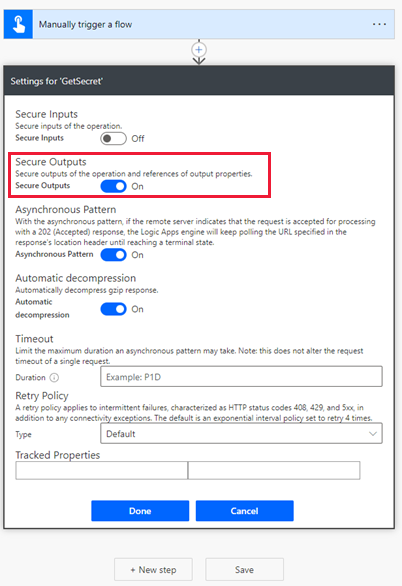

GetSecret क्रिया सेटिंग्स प्रदर्शित करने के लिए ... > सेटिंग्स चुनें.

सेटिंग्स में सुरक्षित आउटपुट विकल्प सक्षम करें और फिर पूर्ण चुनें. यह प्रवाह चलाने के इतिहास में कार्रवाई के आउटपुट को उजागर होने से रोकने के लिए है.

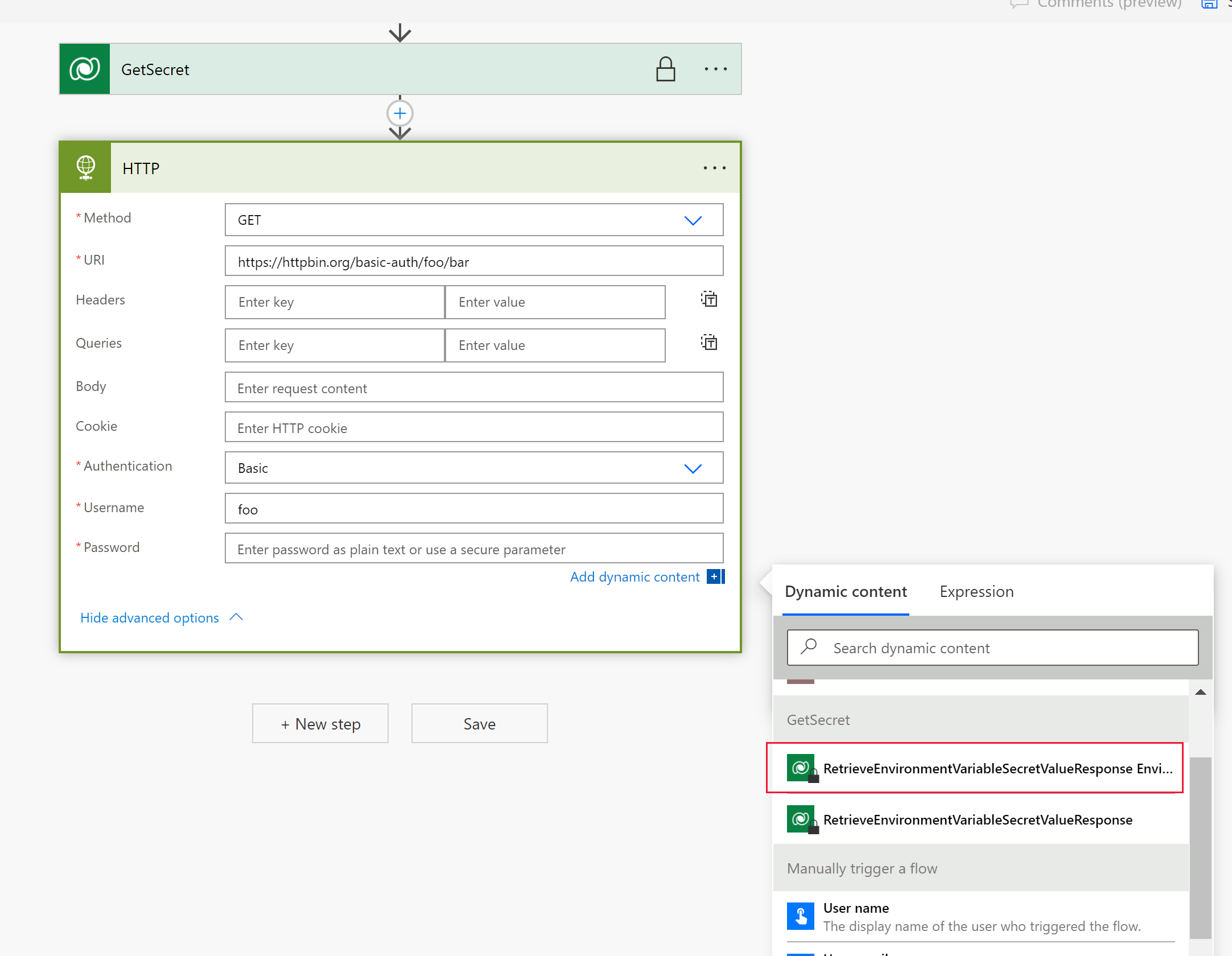

नया चरण के अंतर्गत, HTTP कनेक्ट खोजें और चुनें.

विधि को प्राप्त करें के रूप में चुनें और वेब सेवा के लिए URI दर्ज करें. इस उदाहरण में, काल्पनिक वेब सेवा httpbin.org का प्रयोग किया जाता है.

उन्नत विकल्प दिखाएं चुनें, प्रमाणीकरण को बुनियादी के रूप में चुनें और फिर उपयोगकर्ता नाम दर्ज करें.

पासवर्ड फ़ील्ड चुनें और फिर ऊपर दिए गए प्रवाह चरण नाम के अंतर्गत गतिशील सामग्री टैब पर (इस उदाहरण में GetSecret) RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue चुनें, जिसे तब एक्सप्रेशन

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']याbody('GetSecretTest')['EnvironmentVariableSecretValue']के रूप में जोड़ा जाता है.

HTTP क्रिया सेटिंग्स प्रदर्शित करने के लिए ... > सेटिंग्स चुनें.

सेटिंग्स में सुरक्षित इनपुट और सुरक्षित आउटपुट विकल्प सक्षम करें और फिर पूर्ण चुनें. इन विकल्पों को सक्षम करने से कार्रवाई के इनपुट और आउटपुट को फ़्लो रन इतिहास में उजागर होने से रोका जा सकता है.

प्रवाह बनाने के लिए सहेजें का चयन करें.

प्रवाह का परीक्षण करने के लिए उसे मैन्युअल रूप से चलाएं.

प्रवाह के रन इतिहास का उपयोग करके, आउटपुट को सत्यापित किया जा सकता है.

सीमाएँ

- Azure Key Vault सीक्रेट को संदर्भित करने वाले परिवेश चर वर्तमान में Power Automate प्रवाह और कस्टम कनेक्टर के साथ उपयोग के लिए सीमित हैं.

भी देखें

कैनवास अनुप्रयोगों में डेटा स्रोत परिवेश चर का उपयोग करें

समाधान क्लाउड प्रवाह में Power Automate परिवेश चर का उपयोग करें

पर्यावरण चर अवलोकन।

नोट

क्या आप हमें अपनी दस्तावेज़ीकरण भाषा वरीयताओं के बारे में बता सकते हैं? एक छोटा सर्वेक्षण पूरा करें. (कृपया ध्यान दें कि यह सर्वेक्षण अंग्रेज़ी में है)

सर्वेक्षण में लगभग सात मिनट लगेंगे. कोई भी व्यक्तिगत डेटा एकत्र नहीं किया जाता है (गोपनीयता कथन).

प्रतिक्रिया

जल्द आ रहा है: 2024 के दौरान हम सामग्री के लिए फीडबैक तंत्र के रूप में GitHub मुद्दों को चरणबद्ध तरीके से समाप्त कर देंगे और इसे एक नई फीडबैक प्रणाली से बदल देंगे. अधिक जानकारी के लिए, देखें: https://aka.ms/ContentUserFeedback.

के लिए प्रतिक्रिया सबमिट करें और देखें