Az alkalmazáskiépítés működése a Microsoft Entra-azonosítóban

Az automatikus kiépítés felhasználói identitások és szerepkörök létrehozását jelenti azon felhőalkalmazásokban, amelyekhez a felhasználóknak hozzá kell férnie. A felhasználói identitások létrehozása mellett az automatikus kiépítés magában foglalja a felhasználói identitások állapotának vagy szerepkörváltozásának fenntartását és eltávolítását. Az üzembe helyezés megkezdése előtt áttekintheti ezt a cikket, amelyből megtudhatja, hogyan működik a Microsoft Entra kiépítése, és konfigurációs javaslatokat kaphat.

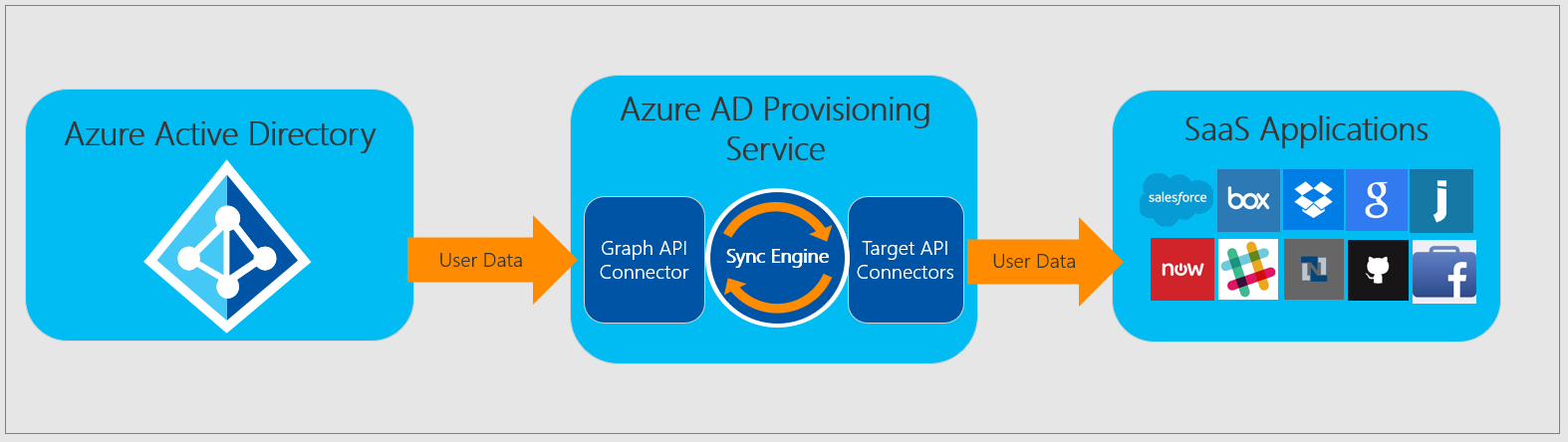

A Microsoft Entra kiépítési szolgáltatás a felhasználókat az SaaS-alkalmazásokhoz és más rendszerekhez az alkalmazás gyártója vagy egy helyszíni kiépítési ügynök által biztosított, a System for Cross-Domain Identity Management (SCIM) 2.0 felhasználói felügyeleti API-végponthoz való csatlakozással biztosítja. Ezzel az SCIM-végponttal a Microsoft Entra ID programozott módon hozhat létre, frissíthet és távolíthat el felhasználókat. A kijelölt alkalmazások esetében a kiépítési szolgáltatás további identitással kapcsolatos objektumokat, például csoportokat is létrehozhat, frissíthet és eltávolíthat. A Microsoft Entra ID és az alkalmazás közötti kiépítéshez használt csatorna HTTPS TLS 1.2 titkosítással van titkosítva.

1. ábra: A Microsoft Entra kiépítési szolgáltatása

1. ábra: A Microsoft Entra kiépítési szolgáltatása

2. ábra: "Kimenő" felhasználókiépítési munkafolyamat a Microsoft Entra ID-tól a népszerű SaaS-alkalmazásokig

2. ábra: "Kimenő" felhasználókiépítési munkafolyamat a Microsoft Entra ID-tól a népszerű SaaS-alkalmazásokig

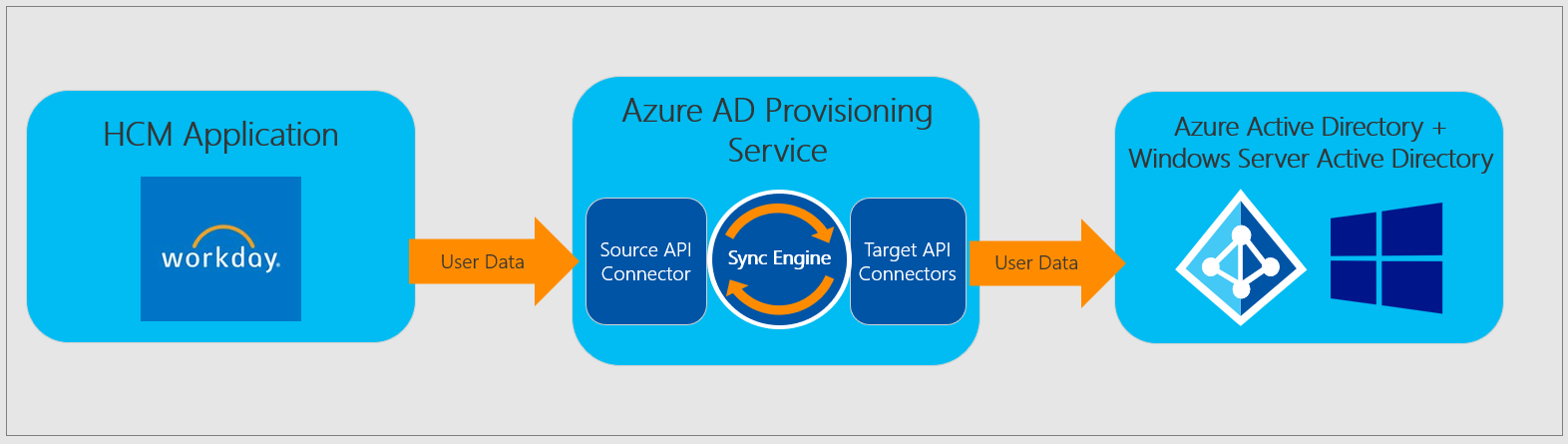

3. ábra: "Bejövő" felhasználói kiépítési munkafolyamat népszerű Human Capital Management (HCM) alkalmazásokból a Microsoft Entra ID-ra és a Windows Server Active Directoryra

3. ábra: "Bejövő" felhasználói kiépítési munkafolyamat népszerű Human Capital Management (HCM) alkalmazásokból a Microsoft Entra ID-ra és a Windows Server Active Directoryra

Kiépítés az SCIM 2.0 használatával

A Microsoft Entra kiépítési szolgáltatás az SCIM 2.0 protokollt használja az automatikus üzembe helyezéshez. A szolgáltatás csatlakozik az alkalmazás SCIM-végpontjához, és SCIM felhasználói objektumséma és REST API-k használatával automatizálja a felhasználók és csoportok kiépítését és megszüntetését. A Microsoft Entra katalógusában a legtöbb alkalmazáshoz SCIM-alapú kiépítési összekötő érhető el. A fejlesztők a Microsoft Entra ID SCIM 2.0 felhasználói felügyeleti API-jával hozhatnak létre végpontokat a kiépítési szolgáltatással integrálható alkalmazásaikhoz. További részletekért lásd: SCIM-végpont létrehozása és a felhasználók kiépítésének konfigurálása. A helyszíni kiépítési ügynök emellett lefordítja a Microsoft Entra SCIM-műveleteket LDAP-, SQL-, REST- vagy SOAP-, PowerShell-, egyéni ECMA-összekötők hívására, illetve partnerek által létrehozott összekötőkre és átjárókra.

Ha olyan alkalmazáshoz szeretne automatikus Microsoft Entra kiépítési összekötőt igényelni, amely jelenleg nem rendelkezik ilyen alkalmazással, olvassa el a Microsoft Entra alkalmazáskérelem című témakört.

Engedélyezés

A Microsoft Entra-azonosítónak hitelesítő adatokra van szüksége az alkalmazás felhasználói felügyeleti API-hoz való csatlakozásához. Miközben egy alkalmazás automatikus felhasználókiépítését konfigurálja, érvényes hitelesítő adatokat kell megadnia. Katalógusalkalmazások esetén az alkalmazás hitelesítő adatainak típusait és követelményeit az alkalmazás oktatóanyagára hivatkozva találhatja meg. A katalóguson kívüli alkalmazások esetében az SCIM dokumentációjában megismerheti a hitelesítő adatok típusait és követelményeit. A Microsoft Entra Felügyeleti központban tesztelheti a hitelesítő adatokat úgy, hogy a Microsoft Entra-azonosító megkísérli csatlakozni az alkalmazás kiépítési alkalmazásához a megadott hitelesítő adatokkal.

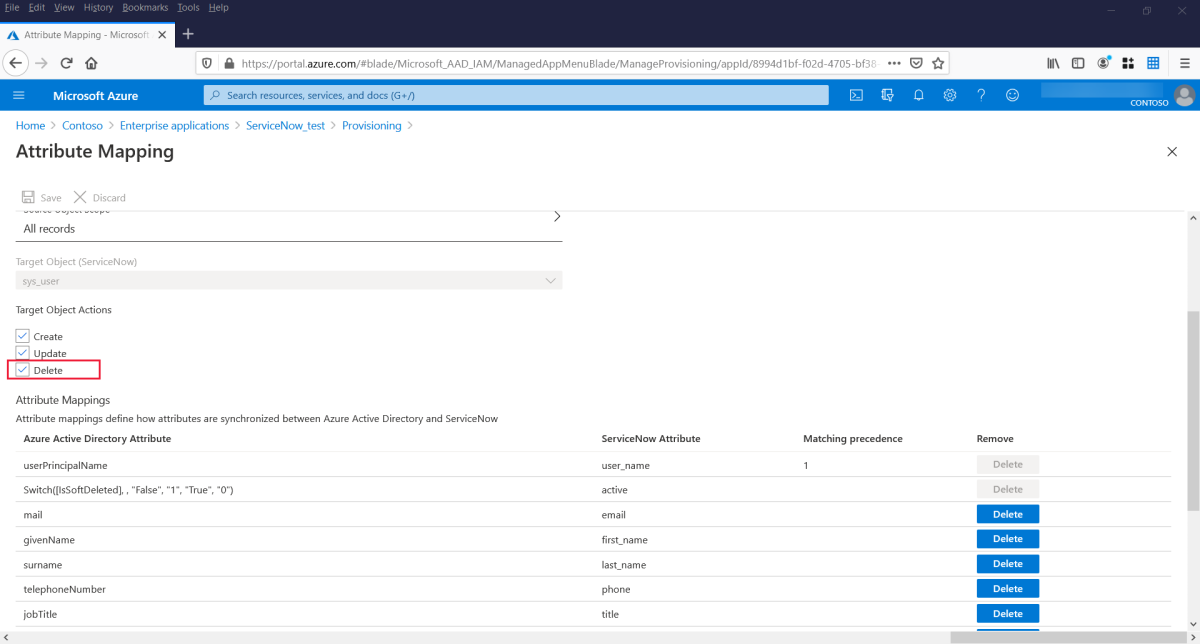

Leképezési attribútumok

Ha engedélyezi a felhasználók kiépítését egy külső SaaS-alkalmazáshoz, a Microsoft Entra felügyeleti központ attribútumleképezéseken keresztül vezérli az attribútumértékeket. A leképezések határozzák meg a Microsoft Entra-azonosító és a célalkalmazás között a felhasználói fiókok kiépítése vagy frissítése során folyó felhasználói attribútumokat.

A Microsoft Entra felhasználói objektumai és az egyes SaaS-alkalmazások felhasználói objektumai között előre konfigurált attribútumok és attribútumleképezések találhatók. Egyes alkalmazások más típusú objektumokat is kezelnek a Felhasználókkal együtt, például a Csoportokat.

A kiépítés beállításakor fontos áttekinteni és konfigurálni azokat az attribútumleképezéseket és munkafolyamatokat, amelyek meghatározzák, hogy mely felhasználói (vagy csoportos) tulajdonságok haladnak át a Microsoft Entra-azonosítóból az alkalmazásba. Tekintse át és konfigurálja azt az egyező tulajdonságot (az attribútumot használó objektumok egyeztetése), amely a felhasználók/csoportok egyedi azonosítására és egyeztetésére szolgál a két rendszer között.

Az alapértelmezett attribútumleképezéseket az üzleti igényeinek megfelelően szabhatja testre. Így módosíthatja vagy törölheti a meglévő attribútumleképezéseket, vagy létrehozhat új attribútumleképezéseket. További részletekért lásd : SaaS-alkalmazások felhasználókiépítési attribútumleképezéseinek testreszabása.

Ha saaS-alkalmazáshoz konfigurálja a kiépítést, az attribútumleképezések egyik típusa a kifejezésleképezés. Ezekhez a leképezésekhez olyan szkriptszerű kifejezést kell írnia, amely lehetővé teszi a felhasználók adatainak az SaaS-alkalmazás számára elfogadhatóbb formátumokká való átalakítását. További információ: Kifejezések írása attribútumleképezésekhez.

Hatókörkezelés

Hozzárendelésalapú hatókörkezelés

A Microsoft Entra ID-ból saaS-alkalmazásba irányuló kimenő kiépítés esetén a felhasználók vagy csoportok hozzárendelésére támaszkodva állapítható meg, hogy mely felhasználók tartoznak a kiépítés hatókörébe. Mivel a felhasználói hozzárendeléseket az egyszeri bejelentkezés engedélyezéséhez is használják, ugyanez a módszer használható a hozzáférés és a kiépítés kezelésére is. A hozzárendelésalapú hatókörkezelés nem vonatkozik a bejövő kiépítési forgatókönyvekre, például a Workdayre és a Successfactorsre.

Csoportok. A Microsoft Entra ID P1 vagy P2 licenccsomaggal csoportok használatával rendelhet hozzáférést egy SaaS-alkalmazáshoz. Ezután, ha a kiépítési hatókör csak a hozzárendelt felhasználók és csoportok szinkronizálására van beállítva, a Microsoft Entra kiépítési szolgáltatás kiépít vagy megszünteti a felhasználókat attól függően, hogy az alkalmazáshoz rendelt csoport tagjai-e. Maga a csoportobjektum csak akkor van kiépítve, ha az alkalmazás támogatja a csoportobjektumokat. Győződjön meg arról, hogy az alkalmazáshoz rendelt csoportok "SecurityEnabled" tulajdonsága "True" (Igaz) értékre van állítva.

Dinamikus csoportok. A Microsoft Entra felhasználói kiépítési szolgáltatása dinamikus csoportokban tudja olvasni és kiépíteni a felhasználókat. Tartsa szem előtt az alábbi kikötéseket és javaslatokat:

A dinamikus csoportok hatással lehetnek a Microsoft Entra ID-ból SaaS-alkalmazásokba történő végpontok közötti kiépítés teljesítményére.

Az, hogy egy dinamikus csoport felhasználója milyen gyorsan van kiépítve vagy kiépítve egy SaaS-alkalmazásban, attól függ, hogy a dinamikus csoport milyen gyorsan tudja kiértékelni a tagság változásait. A dinamikus csoportok feldolgozási állapotának ellenőrzéséről további információt a tagsági szabály feldolgozási állapotának ellenőrzése című témakörben talál.

Ha egy felhasználó elveszíti a tagságát a dinamikus csoportban, az leépítési eseménynek minősül. A dinamikus csoportokra vonatkozó szabályok létrehozásakor vegye figyelembe ezt a forgatókönyvet.

Beágyazott csoportok. A Microsoft Entra felhasználói kiépítési szolgáltatása nem tudja olvasni vagy kiépíteni a felhasználókat beágyazott csoportokban. A szolgáltatás csak olyan felhasználók olvasására és kiépítésére képes, amelyek egy explicit módon hozzárendelt csoport közvetlen tagjai. A "csoportalapú hozzárendelések alkalmazásokhoz" korlátozása az egyszeri bejelentkezésre is hatással van (lásd: Csoport használata az SaaS-alkalmazásokhoz való hozzáférés kezelésére). Ehelyett közvetlenül rendeljen hozzá vagy más módon hatókört azokban a csoportokban , amelyek tartalmazzák a kiépíteni kívánt felhasználókat.

Attribútumalapú hatókörkezelés

Hatókörszűrők használatával attribútumalapú szabályokat határozhat meg, amelyek meghatározzák, hogy mely felhasználók vannak kiépítve egy alkalmazáshoz. Ezt a módszert gyakran használják a HCM-alkalmazásokból a Microsoft Entra ID-be és az Active Directoryba irányuló bejövő kiépítéshez. A hatókörszűrők az attribútumleképezések részeként vannak konfigurálva az egyes Microsoft Entra felhasználói kiépítési összekötőkhöz. Az attribútumalapú hatókörszűrők konfigurálásával kapcsolatos részletekért lásd : Attribútumalapú alkalmazáskiépítés hatókörkezelési szűrőkkel.

B2B (vendég) felhasználók

A Microsoft Entra felhasználói kiépítési szolgáltatással B2B-felhasználókat (vendég)felhasználókat építhet ki a Microsoft Entra ID-ban SaaS-alkalmazásokba. Ahhoz azonban, hogy a B2B-felhasználók a Microsoft Entra ID használatával jelentkezzenek be az SaaS-alkalmazásba, manuálisan kell konfigurálnia az SaaS-alkalmazást úgy, hogy a Microsoft Entra ID-t használja biztonsági helyességi korrektúranyelvi (SAML) identitásszolgáltatóként.

Az SaaS-alkalmazások B2B(vendég)felhasználók számára történő konfigurálásakor kövesse az alábbi általános irányelveket:

- A legtöbb alkalmazás esetében a felhasználó beállításának manuálisan kell történnie. A felhasználókat manuálisan is létre kell hozni az alkalmazásban.

- Az automatikus telepítést támogató alkalmazások, például a Dropbox esetében külön meghívások jönnek létre az alkalmazásokból. A felhasználóknak mindenképpen el kell fogadniuk az egyes meghívókat.

- A felhasználói attribútumokban a felhasználói profil lemezével (UPD) kapcsolatos problémák megoldásához mindig állítsa be a felhasználói azonosítót user.mail értékre.

Feljegyzés

A B2B együttműködési felhasználó userPrincipalName értéke a külső felhasználó e-mail-címét alias@theirdomain "alias_theirdomain#EXT#@yourdomain" értékként jelöli. Ha a userPrincipalName attribútum forrásattribútumként szerepel az attribútumleképezésekben, és egy B2B-felhasználó ki van építve, a #EXT# és a tartomány el lesz távolítva a userPrincipalName attribútumból, így csak az eredeti alias@theirdomain használják az egyeztetéshez vagy a kiépítéshez. Ha a #EXT# nevet és a tartományt is tartalmazó teljes felhasználónévre van szüksége, cserélje le a userPrincipalName nevet az originalUserPrincipalName névre forrásattribútumként.

userPrincipalName = alias@theirdomain

originalUserPrincipalName = alias_theirdomain#EXT#@yourdomain

Kiépítési ciklusok: Kezdeti és növekményes

Ha a Microsoft Entra ID a forrásrendszer, a kiépítési szolgáltatás a Delta-lekérdezés használatával követi nyomon a Microsoft Graph-adatok változásait a felhasználók és csoportok figyeléséhez. A kiépítési szolgáltatás egy kezdeti ciklust futtat a forrásrendszeren és a célrendszeren, amelyet rendszeres növekményes ciklusok követnek.

Kezdeti ciklus

A kiépítési szolgáltatás elindításakor az első ciklus a következő lesz:

A forrásrendszer összes felhasználójának és csoportjának lekérdezése az attribútumleképezésekben definiált összes attribútum lekérésével.

Szűrje a visszaadott felhasználókat és csoportokat a konfigurált hozzárendelések vagy attribútumalapú hatókörszűrők használatával.

Ha egy felhasználó ki van rendelve vagy hatókörben van a kiépítéshez, a szolgáltatás lekérdezi a célrendszert egy egyező felhasználóhoz a megadott egyező attribútumok használatával. Példa: Ha a forrásrendszer userPrincipal neve a célrendszer userName attribútumának megfelelő attribútum, és a userName értékre van leképezve, akkor a kiépítési szolgáltatás lekérdezi a célrendszert a forrásrendszer userPrincipal névértékeivel egyező felhasználónevek esetében.

Ha egyező felhasználó nem található a célrendszerben, akkor a forrásrendszerből visszaadott attribútumokkal jön létre. A felhasználói fiók létrehozása után a kiépítési szolgáltatás észleli és gyorsítótárazza a célrendszer azonosítóját az új felhasználó számára. Ez az azonosító az adott felhasználó összes jövőbeli műveletének futtatására szolgál.

Ha talál egyező felhasználót, az a forrásrendszer által biztosított attribútumokkal frissül. A felhasználói fiók egyeztetése után a kiépítési szolgáltatás észleli és gyorsítótárazza a célrendszer azonosítóját az új felhasználóhoz. Ez az azonosító az adott felhasználó összes jövőbeli műveletének futtatására szolgál.

Ha az attribútumleképezések "referencia" attribútumokat tartalmaznak, a szolgáltatás további frissítéseket végez a célrendszeren a hivatkozott objektumok létrehozásához és összekapcsolásához. Előfordulhat például, hogy a felhasználó rendelkezik egy "Manager" attribútummal a célrendszerben, amely a célrendszerben létrehozott másik felhasználóhoz van társítva.

A kezdeti ciklus végén őrizze meg a vízjelet, amely a későbbi növekményes ciklusok kiindulópontját biztosítja.

Egyes alkalmazások, például a ServiceNow, a G Suite és a Box nem csak a felhasználók kiépítését, hanem a csoportok és tagjaik kiépítését is támogatják. Ezekben az esetekben, ha a csoportkiépítés engedélyezve van a leképezésekben, a kiépítési szolgáltatás szinkronizálja a felhasználókat és a csoportokat, majd később szinkronizálja a csoporttagságokat.

Növekményes ciklusok

A kezdeti ciklus után az összes többi ciklus a következő lesz:

Az utolsó vízjel tárolása óta frissített felhasználók és csoportok forrásrendszerének lekérdezése.

Szűrje a visszaadott felhasználókat és csoportokat a konfigurált hozzárendelések vagy attribútumalapú hatókörszűrők használatával.

Ha egy felhasználó ki van rendelve vagy hatókörben van a kiépítéshez, a szolgáltatás lekérdezi a célrendszert egy egyező felhasználóhoz a megadott egyező attribútumok használatával.

Ha egyező felhasználó nem található a célrendszerben, akkor a forrásrendszerből visszaadott attribútumokkal jön létre. A felhasználói fiók létrehozása után a kiépítési szolgáltatás észleli és gyorsítótárazza a célrendszer azonosítóját az új felhasználó számára. Ez az azonosító az adott felhasználó összes jövőbeli műveletének futtatására szolgál.

Ha talál egyező felhasználót, az a forrásrendszer által biztosított attribútumokkal frissül. Ha ez egy újonnan hozzárendelt fiók, akkor a kiépítési szolgáltatás észleli és gyorsítótárazza a célrendszer azonosítóját az új felhasználó számára. Ez az azonosító az adott felhasználó összes jövőbeli műveletének futtatására szolgál.

Ha az attribútumleképezések "referencia" attribútumokat tartalmaznak, a szolgáltatás további frissítéseket végez a célrendszeren a hivatkozott objektumok létrehozásához és összekapcsolásához. Előfordulhat például, hogy a felhasználó rendelkezik egy "Manager" attribútummal a célrendszerben, amely a célrendszerben létrehozott másik felhasználóhoz van társítva.

Ha a korábban kiépítési hatókörben lévő felhasználót eltávolítják a hatókörből, beleértve a hozzárendelést, a szolgáltatás egy frissítéssel letiltja a felhasználót a célrendszerben.

Ha egy korábban kiépítési hatókörben lévő felhasználó le van tiltva vagy helyreállíthatóan törölve van a forrásrendszerben, a szolgáltatás egy frissítéssel letiltja a felhasználót a célrendszerben.

Ha egy korábban kiépítési hatókörben lévő felhasználót a forrásrendszerben töröl, a szolgáltatás törli a felhasználót a célrendszerből. A Microsoft Entra-azonosítóban a felhasználók 30 nappal a helyreállítható törlés után keményen törlődnek.

Őrizze meg az új vízjelet a növekményes ciklus végén, amely a későbbi növekményes ciklusok kiindulópontját biztosítja.

Feljegyzés

A létrehozási, frissítési vagy törlési műveleteket a Leképezések szakaszban található Célobjektum-műveletek jelölőnégyzetek használatával is letilthatja. A felhasználó frissítés közbeni letiltásának logikája egy olyan mező attribútumleképezésével is vezérelhető, mint az accountEnabled.

A kiépítési szolgáltatás az egyes alkalmazásokra vonatkozó oktatóanyagban meghatározott időközönként határozatlan ideig futtatja a vissza-vissza növekményes ciklusokat. A növekményes ciklusok mindaddig folytatódnak, amíg az egyik esemény bekövetkezik:

- A szolgáltatás manuális leállítása a Microsoft Entra felügyeleti központtal vagy a megfelelő Microsoft Graph API-paranccsal történik.

- Egy új kezdeti ciklus a Microsoft Entra Felügyeleti központban az Újraindítás kiépítés lehetőségével vagy a megfelelő Microsoft Graph API-paranccsal aktiválódik. A művelet törli a tárolt vízjeleket, és az összes forrásobjektumot újra kiértékeli. Emellett a művelet nem szakítja meg a forrás- és célobjektumok közötti kapcsolatokat. A hivatkozások megszakításához használja a Szinkronizálás újraindítása feladatot a kéréssel:

POST https://graph.microsoft.com/beta/servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Authorization: Bearer <token>

Content-type: application/json

{

"criteria": {

"resetScope": "Full"

}

}

- Az attribútumleképezések vagy hatókörszűrők változása miatt egy új kezdeti ciklus aktiválódik. Ez a művelet a tárolt vízjeleket is törli, és az összes forrásobjektumot újra kiértékeli.

- A kiépítési folyamat magas hibaarány miatt karanténba kerül (lásd a példát), és több mint négy hétig karanténban marad. Ebben az esetben a szolgáltatás automatikusan le van tiltva.

Hibák és újrapróbálkozások

Ha egy hiba a célrendszerben megakadályozza, hogy egy felhasználó hozzá legyen adva, frissítve vagy törölve legyen a célrendszerben, a rendszer a következő szinkronizálási ciklusban újrapróbálkozza a műveletet. A hibák folyamatosan újrapróbálkoznak, fokozatosan skálázva vissza az újrapróbálkozások gyakoriságát. A hiba megoldásához a rendszergazdáknak ellenőrizniük kell a kiépítési naplókat a kiváltó ok meghatározásához, és meg kell tenniük a megfelelő műveletet. A gyakori hibák közé tartozhatnak a következők:

- Azok a felhasználók, akik nem rendelkeznek a célrendszerben szükséges attribútummal a forrásrendszerben

- Azok a felhasználók, akik attribútumértéket használnak a forrásrendszerben, amelyre egyedi korlátozás vonatkozik a célrendszerben, és ugyanaz az érték egy másik felhasználói rekordban van jelen

A hibák megoldásához módosítsa az érintett felhasználó attribútumértékeit a forrásrendszerben, vagy módosítsa az attribútumleképezéseket, hogy ne okozzon ütközéseket.

Karantén

Ha a célrendszeren keresztül indított hívások többsége vagy az összes hívás egy hiba (például érvénytelen rendszergazdai hitelesítő adatok) miatt folyamatosan meghiúsul, a kiépítési feladat "karantén" állapotba kerül. Ezt az állapotot jelzi a kiépítési összefoglaló jelentés , és e-mailben, ha az e-mail-értesítések a Microsoft Entra felügyeleti központban lettek konfigurálva.

Karanténban a növekményes ciklusok gyakorisága fokozatosan naponta egyszer csökken.

A kiépítési feladat az összes szabálysértő hiba kijavítása és a következő szinkronizálási ciklus elindítása után kilép a karanténból. Ha a kiépítési feladat négy hétnél hosszabb ideig karanténban marad, a kiépítési feladat le van tiltva. A karantén állapotáról itt talál további információt.

Mennyi időt vesz igénybe az átadás?

A teljesítmény attól függ, hogy a kiépítési feladat kezdeti kiépítési ciklust vagy növekményes ciklust futtat-e. A kiépítés időtartama és a kiépítési szolgáltatás állapotának monitorozása további információt a felhasználói kiépítés állapotának ellenőrzése című témakörben talál.

Hogyan állapítható meg, hogy a felhasználók megfelelően vannak-e kiépítve

A felhasználói kiépítési szolgáltatás által futtatott összes művelet a Microsoft Entra Provisioning naplóiban (előzetes verzió) lesz rögzítve. A naplók tartalmazzák a forrás- és célrendszereken végzett összes olvasási és írási műveletet, valamint az egyes műveletek során beolvasott vagy írt felhasználói adatokat. A Kiépítési naplók a Microsoft Entra felügyeleti központban való olvasásáról a kiépítési jelentéskészítési útmutatóban talál további információt.

Leépítés

A Microsoft Entra kiépítési szolgáltatás szinkronizálja a forrás- és célrendszereket úgy, hogy megszünteti a fiókokat a felhasználói hozzáférés eltávolításakor.

A kiépítési szolgáltatás támogatja a felhasználók törlését és letiltását (más néven helyreállítható törlést). A letiltás és törlés pontos definíciója a célalkalmazás implementációja alapján változik, de általában a letiltás azt jelzi, hogy a felhasználó nem tud bejelentkezni. A törlés azt jelzi, hogy a felhasználó teljesen el lett távolítva az alkalmazásból. SCIM-alkalmazások esetén a letiltás egy olyan kérés, amely az aktív tulajdonságot hamis értékre állítja egy felhasználón.

Az alkalmazás konfigurálása felhasználó letiltására

Ellenőrizze, hogy be van-e jelölve a frissítések jelölőnégyzete.

Ellenőrizze az alkalmazás aktív leképezését. Ha alkalmazásokat használ az alkalmazáskatalógusból, a leképezés kissé eltérő lehet. Ebben az esetben használja a katalógusalkalmazások alapértelmezett leképezését.

Az alkalmazás konfigurálása felhasználó törlésére

A forgatókönyv letilt vagy töröl:

- A rendszer helyreállíthatóan töröl egy felhasználót a Microsoft Entra-azonosítóban (a lomtárba vagy az AccountEnabled tulajdonságba hamis értékre van állítva). Harminc nappal azután, hogy egy felhasználó törölve lett a Microsoft Entra-azonosítóból, véglegesen törlődnek a bérlőből. Ezen a ponton a kiépítési szolgáltatás törlési kérelmet küld a felhasználó végleges törlésére az alkalmazásban. A 30 napos időszak alatt bármikor manuálisan törölhet egy felhasználót, amely törlési kérelmet küld az alkalmazásnak.

- A rendszer véglegesen törli vagy eltávolítja a felhasználót a lomtárból a Microsoft Entra-azonosítóban.

- A felhasználó nincs hozzárendelve egy alkalmazásból.

- A felhasználók hatókörön kívülre kerülnek (már nem adnak át hatókörszűrőt).

Alapértelmezés szerint a Microsoft Entra kiépítési szolgáltatás helyreállíthatóan törli vagy letiltja a hatókörön kívül eső felhasználókat. Ha felül szeretné bírálni ezt az alapértelmezett viselkedést, beállíthat egy jelölőt, hogy kihagyja a hatókörön kívüli törléseket.

Ha a négy esemény egyike bekövetkezik, és a célalkalmazás nem támogatja a helyreállítható törléseket, a kiépítési szolgáltatás TÖRLÉS kérést küld a felhasználó végleges törlésére az alkalmazásból.

Ha megjelenik IsSoftDeleted az attribútumleképezésekben, ez határozza meg a felhasználó állapotát, és hogy küld-e frissítési active = false kérelmet a felhasználó helyreállítható törléséhez.

Események bontása

A táblázat azt ismerteti, hogyan konfigurálhatja a deprovisioning műveleteket a Microsoft Entra kiépítési szolgáltatással. Ezek a szabályok a nem katalógus/egyéni alkalmazás szem előtt tartásával vannak megírva, de általában a katalógusban lévő alkalmazásokra vonatkoznak. A katalógusalkalmazások viselkedése azonban eltérő lehet, mivel az alkalmazás igényeinek megfelelően lettek optimalizálva. Ha például a célalkalmazás nem támogatja a helyreállítható törlést, akkor előfordulhat, hogy a Microsoft Entra kiépítési szolgáltatás egy törlési kérést küld a felhasználók törlésére a helyreállítható törlés helyett.

| Eset | Konfigurálás a Microsoft Entra-azonosítóban |

|---|---|

| A felhasználó nincs hozzárendelve egy alkalmazásból, helyreállíthatóan törölve van a Microsoft Entra-azonosítóban, vagy letiltja a bejelentkezést. Nem akarod, hogy bármit is csináljon. | Távolítsa el isSoftDeleted az attribútumleképezéseket, és / vagy állítsa a kihagyás hatókörtörlési tulajdonságát igaz értékre. |

A felhasználó nincs hozzárendelve egy alkalmazásból, helyreállíthatóan törölve van a Microsoft Entra-azonosítóban, vagy letiltja a bejelentkezést. Egy adott attribútumot true a következőre szeretne beállítani: vagy false. |

Megfeleltetheti isSoftDeleted a hamisnak beállítani kívánt attribútumot. |

| Egy felhasználó le van tiltva a Microsoft Entra-azonosítóban, nincs hozzárendelve egy alkalmazásból, helyreállíthatóan törölve a Microsoft Entra-azonosítóban, vagy letiltja a bejelentkezést. DELETE kérést szeretne küldeni a célalkalmazásnak. | Ez jelenleg korlátozott gyűjteményalkalmazások esetén támogatott, ahol a funkció szükséges. Az ügyfelek nem konfigurálhatók. |

| A rendszer töröl egy felhasználót a Microsoft Entra-azonosítóból. Nem szeretne semmit tenni a célalkalmazásban. | Győződjön meg arról, hogy a "Delete" nincs kijelölve az attribútumkonfigurációs felület egyik célobjektum-műveleteként. |

| A rendszer töröl egy felhasználót a Microsoft Entra-azonosítóból. Meg szeretné adni egy attribútum értékét a célalkalmazásban. | Nem támogatott. |

| A rendszer töröl egy felhasználót a Microsoft Entra-azonosítóból. Törölni szeretné a felhasználót a célalkalmazásban | Győződjön meg arról, hogy a Delete az attribútumkonfigurációs felület egyik célobjektum-művelete. |

Ismert korlátozások

- Ha egy felhasználót vagy csoportot nem rendelnek hozzá egy alkalmazáshoz, és már nem kezelik a kiépítési szolgáltatással, a rendszer letiltási kérést küld. Ekkor a szolgáltatás nem kezeli a felhasználót, és a rendszer nem küld törlési kérelmet, amikor a felhasználót törlik a címtárból.

- A Microsoft Entra-azonosítóban letiltott felhasználó kiépítése nem támogatott. A kiépítés előtt aktívnak kell lenniük a Microsoft Entra-azonosítóban.

- Amikor egy felhasználó helyreállíthatóan töröltről aktívra lép, a Microsoft Entra kiépítési szolgáltatás aktiválja a felhasználót a célalkalmazásban, de nem állítja vissza automatikusan a csoporttagságokat. A célalkalmazásnak inaktív állapotban kell tartania a felhasználó csoporttagságait. Ha a célalkalmazás nem támogatja az inaktív állapot fenntartását, újraindíthatja a kiépítést a csoporttagságok frissítéséhez.

Ajánlás

Alkalmazás fejlesztésekor mindig támogatja a helyreállítható és a kemény törlést is. Lehetővé teszi az ügyfelek számára a helyreállítást, ha egy felhasználó véletlenül le van tiltva.

Következő lépések

Automatikus felhasználókiépítési üzembe helyezés megtervezése

Katalógusalkalmazás kiépítésének konfigurálása

SCIM-végpont létrehozása és üzembe helyezés konfigurálása saját alkalmazás létrehozásakor

Felhasználók alkalmazáshoz való konfigurálásával és kiépítésével kapcsolatos problémák elhárítása.