Fejlécalapú hitelesítés egyszeri bejelentkezéshez alkalmazásproxyval és PingAccess használatával

A Microsoft a PingAccess szolgáltatással együttműködve további hozzáférési alkalmazásokat biztosít. A PingAccess az integrált fejlécalapú egyszeri bejelentkezésen kívül egy másik lehetőséget is kínál.

Mi a PingAccess a Microsoft Entra-azonosítóhoz?

A PingAccess for Microsoft Entra ID használatával hozzáférést és egyszeri bejelentkezést (SSO) adhat a felhasználóknak a hitelesítéshez fejléceket használó alkalmazásoknak. Az alkalmazásproxy ezeket az alkalmazásokat a többihez hasonlóan kezeli, a Microsoft Entra ID használatával hitelesíti a hozzáférést, majd átadja a forgalmat az összekötő szolgáltatáson keresztül. A PingAccess az alkalmazások előtt ül, és a Microsoft Entra ID hozzáférési jogkivonatát egy fejlécbe fordítja le. Az alkalmazás ezután az olvasható formátumban kapja meg a hitelesítést.

A felhasználók semmi mást nem tapasztalnak, amikor vállalati alkalmazások használatára jelentkeznek be. Az alkalmazások továbbra is bárhonnan működnek bármilyen eszközön. A privát hálózati összekötők a hitelesítés típusától függetlenül minden alkalmazásra irányítják a távoli forgalmat, így továbbra is automatikusan kiegyensúlyozza a terheléseket.

Hogyan hozzáférést?

Licencre van szüksége a PingAccesshez és a Microsoft Entra-azonosítóhoz. A Microsoft Entra ID P1 vagy P2 előfizetései azonban egy egyszerű PingAccess-licencet tartalmaznak, amely legfeljebb 20 alkalmazást fed le. Ha több mint 20 fejlécalapú alkalmazást kell közzétennie, további licenceket vásárolhat a PingAccesstől.

További információ: Microsoft Entra-kiadások.

Az alkalmazás közzététele a Microsoft Entra-ban

Ez a cikk az alkalmazás első közzétételének lépéseit ismerteti. A cikk útmutatást nyújt az alkalmazásproxyhoz és a PingAccesshez is.

Feljegyzés

Az utasítások némelyike a Ping Identity webhelyen található.

Magánhálózati összekötő telepítése

A privát hálózati összekötő egy Windows Server-szolgáltatás, amely a távoli alkalmazottakból a közzétett alkalmazásokba irányítja a forgalmat. További részletes telepítési utasításokért tekintse meg az oktatóanyagot: Helyszíni alkalmazás hozzáadása távoli hozzáféréshez alkalmazásproxyn keresztül a Microsoft Entra-azonosítóban.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább alkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise alkalmazásproxyt.>

- Válassza az Összekötő letöltése szolgáltatást.

- Kövesse a telepítési utasításokat.

Az összekötő letöltésének automatikusan engedélyeznie kell az alkalmazásproxyt a címtárhoz, de ha nem, akkor válassza az Alkalmazásproxy engedélyezése lehetőséget.

Alkalmazás hozzáadása a Microsoft Entra-azonosítóhoz alkalmazásproxyval

Az alkalmazás Microsoft Entra-azonosítóhoz való hozzáadásának két lépése van. Először közzé kell tennie az alkalmazást alkalmazásproxyval. Ezután adatokat kell gyűjtenie az alkalmazásról, amelyet a PingAccess lépései során használhat.

Az alkalmazás közzététele

Először tegye közzé az alkalmazást. Ez a művelet a következőket foglalja magában:

- A helyszíni alkalmazás hozzáadása a Microsoft Entra-azonosítóhoz.

- Felhasználó hozzárendelése az alkalmazás teszteléséhez és a fejlécalapú egyszeri bejelentkezés kiválasztásához.

- Az alkalmazás átirányítási URL-címének beállítása.

- Engedélyek megadása a felhasználók és más alkalmazások számára a helyszíni alkalmazás használatához.

Saját helyszíni alkalmazás közzététele:

Jelentkezzen be a Microsoft Entra felügyeleti központba alkalmazásként Rendszergazda istratorként.

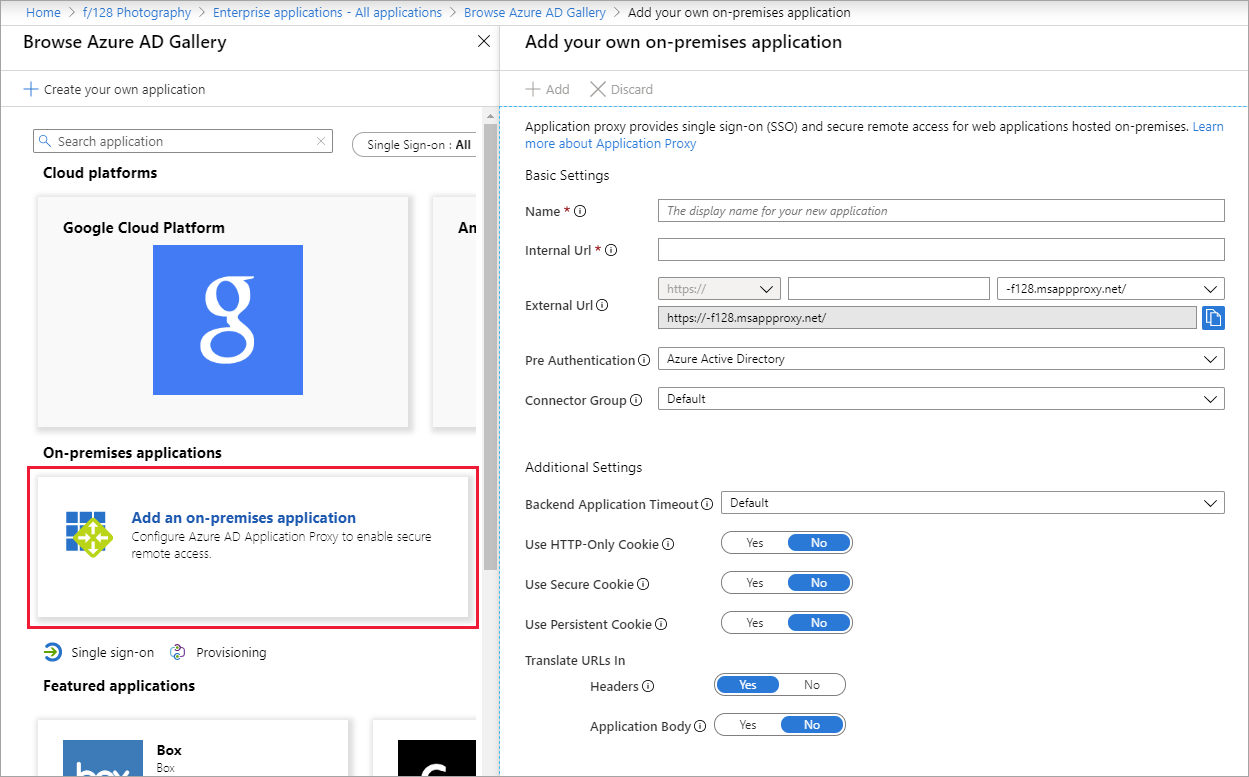

Keresse meg a Nagyvállalati alkalmazásokat>: Új alkalmazás>Helyszíni alkalmazás hozzáadása. Megjelenik a Saját helyszíni alkalmazás hozzáadása lap.

Töltse ki a szükséges mezőket az új alkalmazással kapcsolatos információkkal. Használja a beállításokra vonatkozó útmutatást.

Feljegyzés

A lépés részletesebb bemutatása: Helyszíni alkalmazás hozzáadása a Microsoft Entra-azonosítóhoz.

Belső URL-cím: Általában azt az URL-címet adja meg, amely az alkalmazás bejelentkezési oldalára viszi, amikor a vállalati hálózaton van. Ebben a forgatókönyvben az összekötőnek a PingAccess-proxyt kell az alkalmazás első oldalaként kezelnie. Használja ezt a formátumot:

https://<host name of your PingAccess server>:<port>. A port alapértelmezés szerint 3000, de a PingAccessben konfigurálhatja.Figyelmeztetés

Az ilyen típusú egyszeri bejelentkezéshez a belső URL-címet kell használni

https, és nemhttp. Emellett egyetlen két alkalmazásnak sem kell ugyanazzal a belső URL-címel rendelkeznie, így az alkalmazásproxy különbséget tehet közöttük.Előzetes hitelesítési módszer: Válassza a Microsoft Entra-azonosítót.

URL-cím fordítása fejlécekben: Válassza a Nem lehetőséget.

Feljegyzés

Ha ez az első alkalmazás, a 3000-s portot használva indítsa el, és térjen vissza a beállítás frissítéséhez, ha módosítja a PingAccess-konfigurációt. A későbbi alkalmazások esetében a portnak meg kell egyeznie a PingAccessben konfigurált figyelőjével. További információ a PingAccess figyelőiről.

Válassza a Hozzáadás lehetőséget. Megjelenik az új alkalmazás áttekintő oldala.

Most rendeljen hozzá egy felhasználót az alkalmazásteszteléshez, és válassza a fejlécalapú egyszeri bejelentkezést:

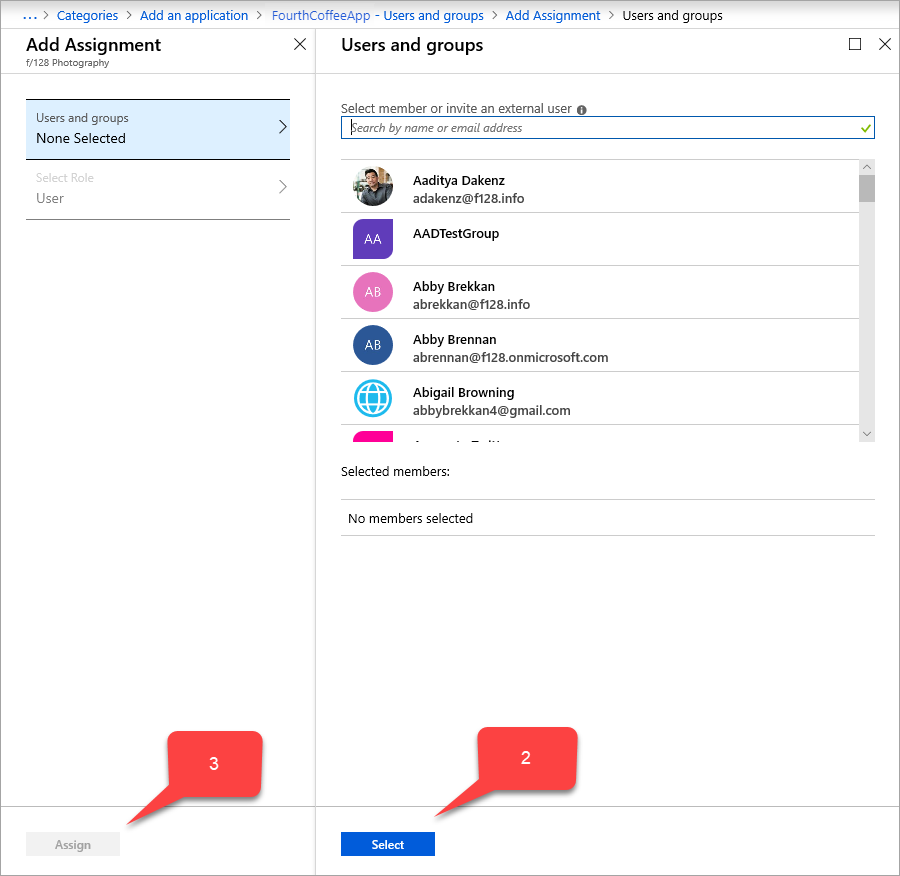

Az alkalmazás oldalsávon válassza a Felhasználók és csoportok>Felhasználói felhasználók és csoportok hozzáadása>(<Szám> kiválasztva) lehetőséget. Megjelenik a felhasználók és csoportok listája, amely közül választhat.

Válasszon ki egy felhasználót az alkalmazásteszteléshez, és válassza a Kiválasztás lehetőséget. Győződjön meg arról, hogy ez a tesztfiók rendelkezik hozzáféréssel a helyszíni alkalmazáshoz.

Válassza a Hozzárendelés lehetőséget.

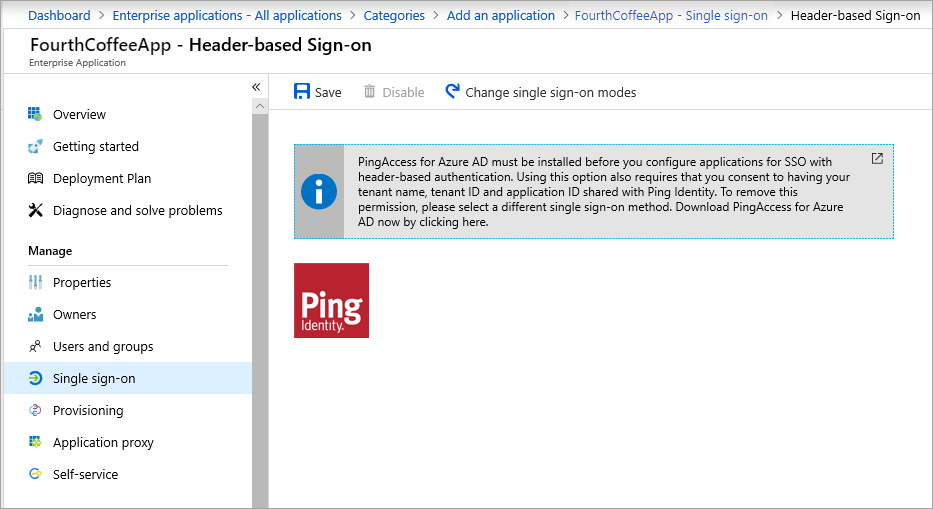

Az alkalmazás oldalsávján válassza az Egyszeri bejelentkezés>fejlécalapú lehetőséget.

Tipp.

Ha ez az első alkalom, hogy élőfejalapú egyszeri bejelentkezést használ, telepítenie kell a PingAccesst. Annak érdekében, hogy a Microsoft Entra ID-előfizetés automatikusan társítva legyen a PingAccess-telepítéshez, az ezen az egyszeri bejelentkezési oldalon található hivatkozás használatával töltse le a PingAccesst. Megnyithatja a letöltési webhelyet, vagy később visszatérhet erre a lapra.

Válassza a Mentés lehetőséget.

Ezután győződjön meg arról, hogy az átirányítási URL-cím a külső URL-címre van állítva:

- Keresse meg az identitásalkalmazásokat>> Alkalmazásregisztrációk és válassza ki az alkalmazást.

- Válassza az Átirányítási URI-k melletti hivatkozást. A hivatkozás a webes és nyilvános ügyfelek átirányítási egységes erőforrás-azonosítóinak (URI-k) beállítását mutatja. Megjelenik az <alkalmazás neve> – Hitelesítési oldal.

- Ellenőrizze, hogy az alkalmazáshoz korábban hozzárendelt külső URL-cím szerepel-e az átirányítási URI-k listájában. Ha nem, adja hozzá most a külső URL-címet egy átirányítási URI típusú web használatával, és válassza a Mentés lehetőséget.

A külső URL-cím mellett hozzá kell adni a Külső URL-címen található Microsoft Entra-azonosító engedélyezési végpontját az átirányítási URI-k listájához.

https://*.msappproxy.net/pa/oidc/cb

https://*.msappproxy.net/

Végül állítsa be a helyszíni alkalmazást úgy, hogy a felhasználók hozzáféréssel rendelkezzenek read , és más alkalmazások is hozzáférhessenek read/write :

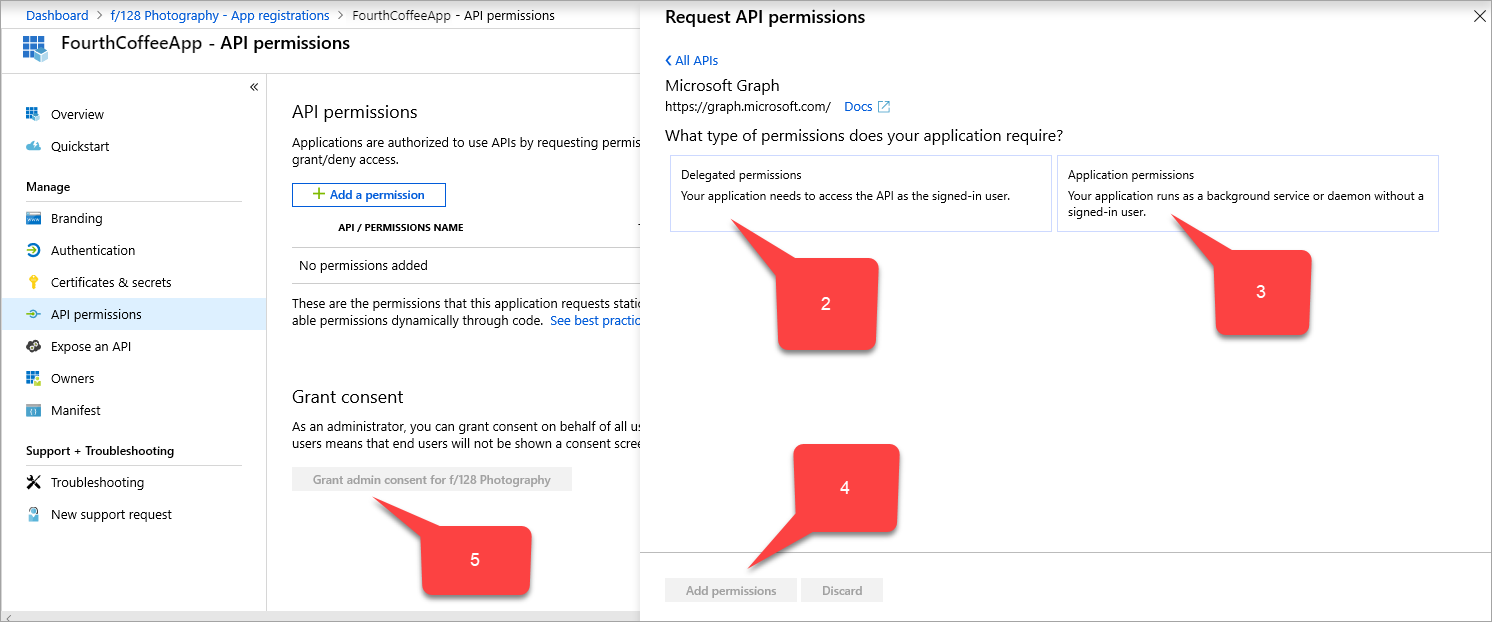

Az alkalmazás Alkalmazásregisztrációk oldalsávon válassza az API-engedélyeket>: Engedély>hozzáadása Microsoft API-k>Microsoft Graph. Megjelenik a Microsoft Graph Kérés API engedélyeinek lapja, amely a Microsoft Graph engedélyeit tartalmazza.

Válassza a User.Read delegált engedélyeket>>.

Válassza az Application>Application.ReadWrite.All alkalmazásengedélyeket.>

Jelölje be az Engedélyek hozzáadása lehetőséget.

Az API engedélyoldalán válassza a címtár nevének> rendszergazdai hozzájárulásának <megadása lehetőséget.

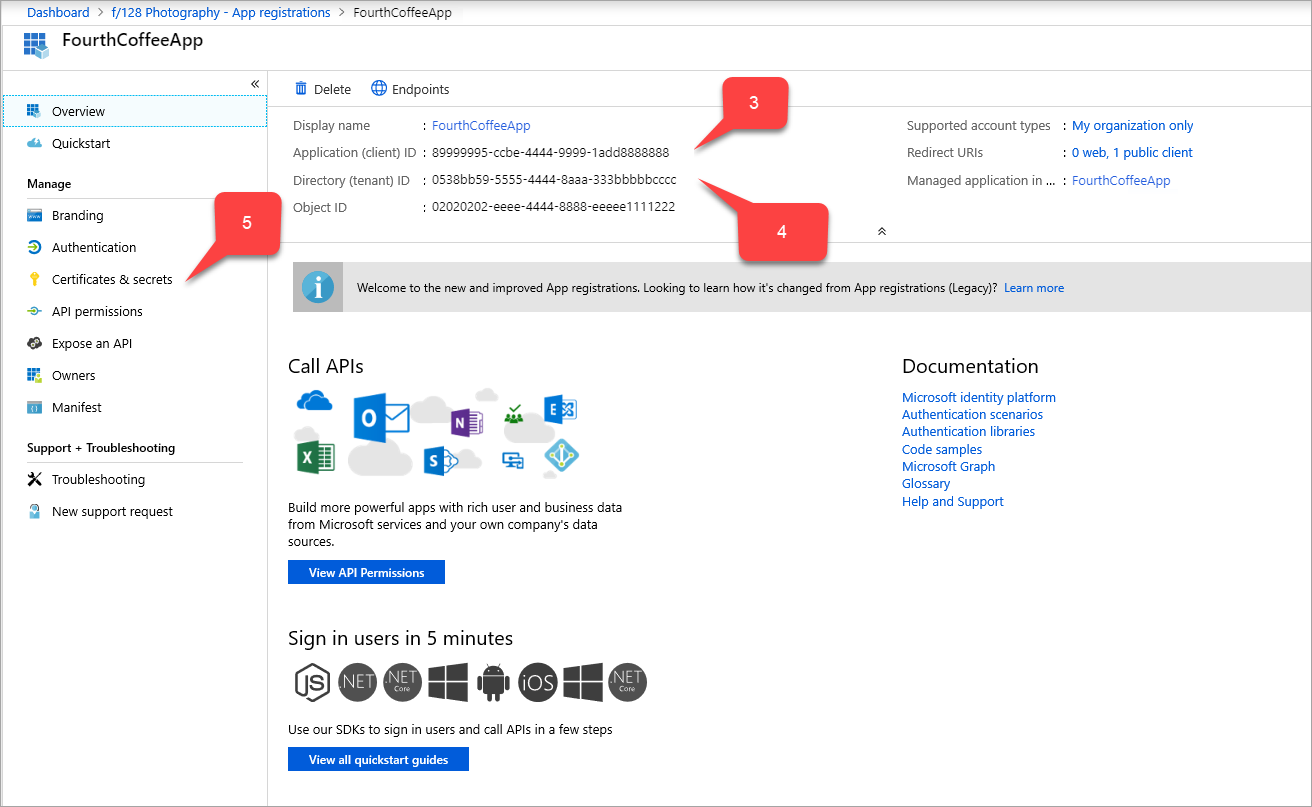

A PingAccess lépéseinek adatainak összegyűjtése

Gyűjtsön össze három globálisan egyedi azonosítót (GUID-t). Az alkalmazás pingAccess-lel való beállításához használja a GRAFIKUS GUID-ket.

| A Microsoft Entra ID mező neve | PingAccess mező neve | Adatformátum |

|---|---|---|

| Alkalmazás (ügyfél) azonosítója | Ügyfélazonosító | GUID |

| Címtár (bérlő) azonosítója | Kibocsátó | GUID |

PingAccess key |

Titkos ügyfélkód | Véletlenszerű sztring |

Az adatok összegyűjtése:

Keresse meg az identitásalkalmazásokat>> Alkalmazásregisztrációk és válassza ki az alkalmazást.

Az alkalmazás (ügyfél) azonosítójának értéke mellett válassza a Vágólapra másolás ikont, majd másolja és mentse. Ezt az értéket később a PingAccess ügyfélazonosítójaként adja meg.

A címtár (bérlő) azonosítójának értéke után válassza a Másolás vágólapra lehetőséget, majd másolja és mentse azt. Ezt az értéket később PingAccess-kiállítóként adja meg.

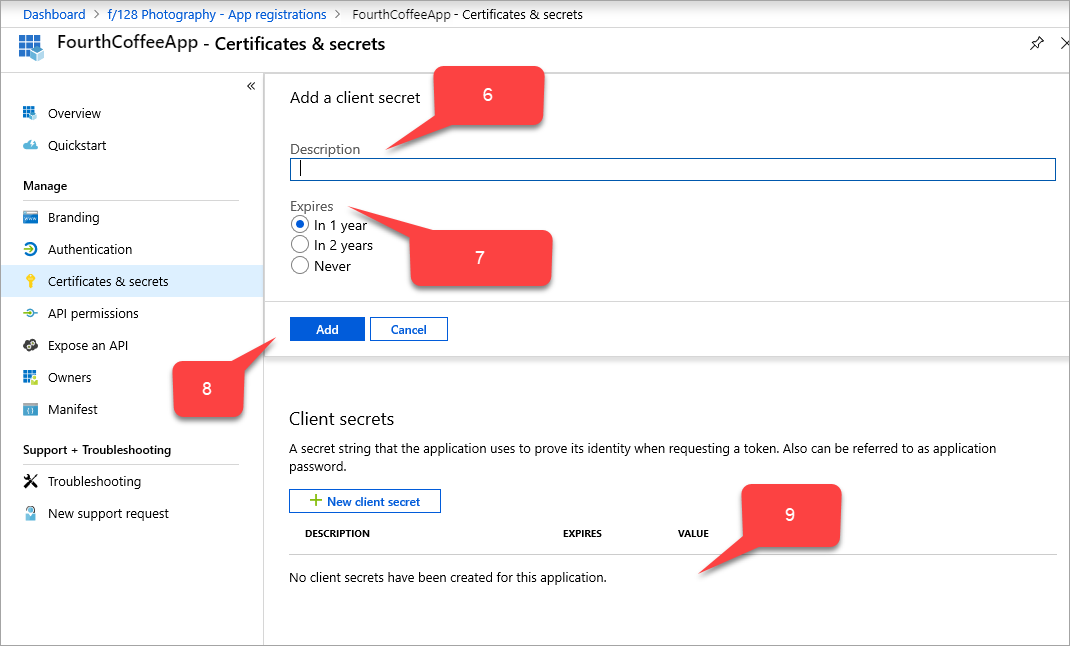

Az alkalmazáshoz tartozó Alkalmazásregisztrációk oldalsávon válassza a Tanúsítványok és titkos kódok>új ügyféltitkot. Megjelenik az Ügyfélkód hozzáadása lap.

Írja be a Leírás mezőbe a következőt

PingAccess key:A Lejáratok csoportban válassza ki a PingAccess-kulcs beállításának módját: 1 év, 2 év alatt vagy Soha.

Válassza a Hozzáadás lehetőséget. A PingAccess-kulcs megjelenik az ügyfél titkos kulcsainak táblájában egy véletlenszerű sztringgel, amely automatikusan kitölti az ÉRTÉK mezőt.

A PingAccess-kulcs ÉRTÉK mezője mellett válassza a Vágólapra másolás ikont, majd másolja és mentse. Ezt az értéket később a PingAccess ügyféltitkaként adja meg.

acceptMappedClaims A mező frissítése:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább alkalmazásként Rendszergazda istratorként.

- Válassza ki a felhasználónevét a jobb felső sarokban. Ellenőrizze, hogy be van-e jelentkezve egy alkalmazásproxyt használó könyvtárba. Ha módosítania kell a könyvtárakat, válassza a Címtárváltás lehetőséget, és válasszon egy alkalmazásproxyt használó könyvtárat.

- Keresse meg az identitásalkalmazásokat>> Alkalmazásregisztrációk és válassza ki az alkalmazást.

- Az alkalmazás Alkalmazásregisztrációk oldalának oldalsávján válassza a Jegyzék elemet. Megjelenik az alkalmazás regisztrációjához tartozó jegyzék JSON-kód.

- Keresse meg a

acceptMappedClaimsmezőt, és módosítsa az értéket a következőreTrue: . - Válassza a Mentés lehetőséget.

Választható jogcímek használata (nem kötelező)

A választható jogcímek lehetővé teszik, hogy minden felhasználó és bérlő által alapértelmezett, de nem belefoglalt jogcímeket adjon hozzá. Az alkalmazás opcionális jogcímeit az alkalmazásjegyzék módosításával konfigurálhatja. További információ: Understanding the Microsoft Entra application manifest article.

Példa e-mail-cím befoglalására a PingAccess által használt access_token:

"optionalClaims": {

"idToken": [],

"accessToken": [

{

"name": "email",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"saml2Token": []

},

Jogcímleképezési szabályzat használata (nem kötelező)

A jogcímek leképezése lehetővé teszi a régi helyszíni alkalmazások felhőbe való migrálását a Active Directory összevonási szolgáltatások (AD FS) (ADFS) vagy felhasználói objektumokat visszaadó egyéni jogcímek hozzáadásával. További információ: Jogcímleképezési szabályzat (előzetes verzió).

Ha egyéni jogcímet szeretne használni, és több mezőt szeretne belefoglalni az alkalmazásba. Létrehozott egy egyéni jogcímleképezési szabályzatot, és hozzárendelte az alkalmazáshoz.

Feljegyzés

Egyéni jogcím használatához egyéni szabályzatot is meg kell határoznia, és hozzá kell rendelnie az alkalmazáshoz. A szabályzatnak tartalmaznia kell az összes szükséges egyéni attribútumot.

A szabályzatdefiníciót és -hozzárendelést a PowerShell vagy a Microsoft Graph segítségével végezheti el. Ha a PowerShellben végzi őket, előfordulhat, hogy először használnia New-AzureADPolicy kell, majd hozzá kell rendelnie az alkalmazáshoz Add-AzureADServicePrincipalPolicy. További információ: Jogcímleképezési szabályzat hozzárendelése.

Példa:

$pol = New-AzureADPolicy -Definition @('{"ClaimsMappingPolicy":{"Version":1,"IncludeBasicClaimSet":"true", "ClaimsSchema": [{"Source":"user","ID":"employeeid","JwtClaimType":"employeeid"}]}}') -DisplayName "AdditionalClaims" -Type "ClaimsMappingPolicy"

Add-AzureADServicePrincipalPolicy -Id "<<The object Id of the Enterprise Application you published in the previous step, which requires this claim>>" -RefObjectId $pol.Id

A PingAccess engedélyezése egyéni jogcímek használatára

A PingAccess egyéni jogcímek használatának engedélyezése nem kötelező, de szükség van rá, ha azt szeretné, hogy az alkalmazás több jogcímet használjon fel.

Ha a PingAccesst a következő lépésben konfigurálja, a létrehozott webes munkamenetnek (Gépház-Access-Web>> Sessions) nem kell kijelölnie a kérelemprofilt, a felhasználói attribútumok frissítése pedig Nem értékre kell állítania.

A PingAccess letöltése és az alkalmazás konfigurálása

A forgatókönyv PingAccess-részének részletes lépései a Ping Identity dokumentációjában folytatódnak. Kövesse a PingAccess microsoft entra-azonosítóhoz való konfigurálásával kapcsolatos utasításokat a Ping Identity webhelyén, és töltse le a PingAccess legújabb verzióját.

A PingAccess-cikk lépései végigvezetik a PingAccess-fiók beszerzésén. Microsoft Entra ID OpenID Csatlakozás (OIDC) kapcsolat létrehozásához állítson be egy jogkivonat-szolgáltatót a Microsoft Entra felügyeleti központból másolt címtár-(bérlői) azonosító értékével. Hozzon létre egy webes munkamenetet a PingAccessen. Használja az és PingAccess key az Application (client) ID értékeket. Állítsa be az identitásleképezést, és hozzon létre egy virtuális gazdagépet, webhelyet és alkalmazást.

Az alkalmazás tesztelése

Az alkalmazás működik. A teszteléshez nyisson meg egy böngészőt, és keresse meg azt a külső URL-címet, amelyet az alkalmazás Microsoft Entra-ban való közzétételekor hozott létre. Jelentkezzen be az alkalmazáshoz rendelt tesztfiókkal.