Gyorsútmutató: Alkalmazás regisztrálása a Microsoft Identitásplatformon

A Microsoft Identitásplatform első lépéseként regisztráljon egy alkalmazást az Azure Portalon.

A Microsoft Identitásplatform csak regisztrált alkalmazások esetében hajtja végre az identitás- és hozzáférés-kezelést (IAM). Legyen szó akár egy ügyfélalkalmazásról, például egy web- vagy mobilalkalmazásról, vagy egy webes API-ról, amely egy ügyfélalkalmazást háttérbe állít, a regisztrálás megbízhatósági kapcsolatot hoz létre az alkalmazás és az identitásszolgáltató, a Microsoft Identitásplatform között.

Tipp.

Ha regisztrálni szeretne egy alkalmazást az Azure AD B2C-ben, kövesse a következő oktatóanyag lépéseit : Webalkalmazás regisztrálása az Azure AD B2C-ben.

Előfeltételek

- Aktív előfizetéssel rendelkező Azure-fiók. Fiók ingyenes létrehozása.

- Az Azure-fióknak legalább egy felhőalapú alkalmazásnak Rendszergazda istratornak kell lennie.

- A Bérlő beállítása rövid útmutató befejezése.

Egy alkalmazás regisztrálása

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Az alkalmazás regisztrálása megbízhatósági kapcsolatot létesít az alkalmazás és a Microsoft Identitásplatform között. A megbízhatóság egyirányú: az alkalmazás megbízik a Microsoft Identitásplatform, és nem fordítva. A létrehozás után az alkalmazásobjektum nem helyezhető át a különböző bérlők között.

Kövesse az alábbi lépéseket az alkalmazásregisztráció létrehozásához:

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Ha több bérlőhöz is hozzáfér, a felső menü Gépház ikonjával

válthat arra a bérlőre, amelyben regisztrálni szeretné az alkalmazást a Könyvtárak + előfizetések menüből.

válthat arra a bérlőre, amelyben regisztrálni szeretné az alkalmazást a Könyvtárak + előfizetések menüből.Keresse meg az identitásalkalmazásokat>> Alkalmazásregisztrációk és válassza az Új regisztráció lehetőséget.

Adja meg az alkalmazás megjelenítendő nevét . Az alkalmazás felhasználói megjeleníthetik a megjelenítendő nevet, amikor az alkalmazást használják, például bejelentkezéskor. A megjelenítendő nevet bármikor módosíthatja, és több alkalmazásregisztráció is ugyanazt a nevet használhatja. Az alkalmazásregisztráció automatikusan generált alkalmazás-(ügyfél-) azonosítója, nem pedig megjelenítendő neve, egyedileg azonosítja az alkalmazást az identitásplatformon belül.

Adja meg, hogy ki használhatja az alkalmazást, más néven a bejelentkezési célközönséget.

Támogatott fióktípusok Leírás Csak az ebben a szervezeti címtárban található fiókok Válassza ezt a lehetőséget, ha olyan alkalmazást hoz létre, amelyet csak a bérlő felhasználói (vagy vendégei) használhatnak.

Ezt az alkalmazást gyakran üzletági (LOB) alkalmazásnak nevezik, ez az alkalmazás egy bérlős alkalmazás a Microsoft Identitásplatform.Tetszőleges szervezeti címtárban található fiókok Válassza ezt a lehetőséget, ha azt szeretné, hogy bármely Microsoft Entra-bérlő felhasználói használni tudják az alkalmazást. Ez a lehetőség akkor megfelelő, ha például egy szolgáltatásként nyújtott szoftveralkalmazást (SaaS) készít, amelyet több szervezetnek szeretne biztosítani.

Ezt az alkalmazástípust több-bérlős alkalmazásnak nevezzük a Microsoft Identitásplatform.Tetszőleges szervezeti címtárban található fiókok és személyes Microsoft-fiókok Akkor válassza ezt a lehetőséget, ha a lehető legszélesebb ügyfélkört szeretbé megcélozni.

Ha ezt a lehetőséget választja, regisztrál egy több-bérlős alkalmazást, amely a személyes Microsoft-fiókkal rendelkező felhasználókat is támogatja. A személyes Microsoft-fiókok közé tartoznak a Skype-, Xbox-, Live- és Hotmail-fiókok.Személyes Microsoft-fiókok Akkor válassza ezt a lehetőséget, ha csak személyes Microsoft-fiókkal rendelkező felhasználók számára készít alkalmazást. A személyes Microsoft-fiókok közé tartoznak a Skype-, Xbox-, Live- és Hotmail-fiókok. Ne adjon meg semmit az átirányítási URI-hoz (nem kötelező). A következő szakaszban konfigurálja az átirányítási URI-t.

Válassza a Regisztráció lehetőséget a kezdeti alkalmazásregisztráció befejezéséhez.

Amikor a regisztráció befejeződik, a Microsoft Entra felügyeleti központ megjeleníti az alkalmazásregisztráció Áttekintés paneljét. Megjelenik az alkalmazás (ügyfél) azonosítója. Az ügyfélazonosítónak is nevezett érték egyedileg azonosítja az alkalmazást a Microsoft Identitásplatform.

Fontos

Az új alkalmazásregisztrációk alapértelmezés szerint rejtettek a felhasználók számára. Ha készen áll arra, hogy a felhasználók lássák az alkalmazást a Saját alkalmazások lapon, engedélyezheti azt. Az alkalmazás engedélyezéséhez a Microsoft Entra Felügyeleti központban lépjen az Identity>Applications>Enterprise-alkalmazásokhoz, és válassza ki az alkalmazást. Ezután a Tulajdonságok lapon állítsa a Látható a felhasználók számára? elemet az Igen értékre.

Az alkalmazás kódja vagy jellemzően az alkalmazásban használt hitelesítési kódtár is az ügyfélazonosítót használja. Az azonosító az identitásplatformtól kapott biztonsági jogkivonatok érvényesítésének részeként használatos.

Átirányítási URI hozzáadása

Az átirányítási URI az a hely, ahol a Microsoft Identitásplatform átirányítja a felhasználó ügyfelet, és biztonsági jogkivonatokat küld a hitelesítés után.

Éles webalkalmazásokban például az átirányítási URI gyakran nyilvános végpont, ahol az alkalmazás fut, például https://contoso.com/auth-response. A fejlesztés során gyakori, hogy azt a végpontot is hozzáadja, ahol az alkalmazást helyileg futtatja, például https://127.0.0.1/auth-response vagy http://localhost/auth-response. Győződjön meg arról, hogy a szükségtelen fejlesztési környezetek/átirányítási URI-k nincsenek közzétéve az éles alkalmazásban. Ezt úgy teheti meg, hogy külön alkalmazásregisztrációkat végez a fejlesztéshez és az éles környezethez.

A regisztrált alkalmazások átirányítási URI-jait a platformbeállítások konfigurálásával veheti fel és módosíthatja.

Platformbeállítások konfigurálása

Gépház minden alkalmazástípushoz, beleértve az átirányítási URI-kat is, a következőben van konfigurálva:Platformkonfigurációk az Azure Portalon. Egyes platformok, például a webes és az egyoldalas alkalmazások esetében manuálisan kell megadnia az átirányítási URI-t. Más platformokon, például mobileszközökön és asztali számítógépeken a többi beállítás konfigurálásakor létrehozott átirányítási URI-k közül választhat.

Ha az alkalmazásbeállításokat a megcélzott platform vagy eszköz alapján szeretné konfigurálni, kövesse az alábbi lépéseket:

A Microsoft Entra Felügyeleti központban Alkalmazásregisztrációk válassza ki az alkalmazást.

A Kezelés területen válassza a Hitelesítés lehetőséget.

A Platformkonfigurációk területen válassza a Platform hozzáadása lehetőséget.

A Platformok konfigurálása területen válassza ki az alkalmazástípushoz (platformhoz) tartozó csempét a beállítások konfigurálásához.

Platform Konfigurációs beállítások Web Adjon meg egy átirányítási URI-t az alkalmazáshoz. Ez az URI az a hely, ahol a Microsoft Identitásplatform átirányítja a felhasználó ügyfelet, és biztonsági jogkivonatokat küld a hitelesítés után.

Az előtérbeli bejelentkezési URL-cím, valamint az implicit és hibrid folyamat tulajdonságai is konfigurálhatók.

Válassza ezt a platformot a kiszolgálón futó szabványos webalkalmazásokhoz.Egyoldalas alkalmazás Adjon meg egy átirányítási URI-t az alkalmazáshoz. Ez az URI az a hely, ahol a Microsoft Identitásplatform átirányítja a felhasználó ügyfelet, és biztonsági jogkivonatokat küld a hitelesítés után.

Az előtérbeli bejelentkezési URL-cím, valamint az implicit és hibrid folyamat tulajdonságai is konfigurálhatók.

Válassza ezt a platformot, ha ügyféloldali webalkalmazást hoz létre JavaScript vagy olyan keretrendszer használatával, mint az Angular, a Vue.js, a React.js vagy a Blazor WebAssembly.iOS/macOS Adja meg az alkalmazás csomagazonosítóját. Keresse meg a Build Gépház vagy az Info.plist Xcode-ban.

A csomagazonosító megadásakor létrejön egy átirányítási URI.Android Adja meg az alkalmazás csomagjának nevét. Keresse meg a AndroidManifest.xml fájlban. Emellett hozza létre és írja be az Aláírás kivonatot.

A beállítások megadásakor létrejön egy átirányítási URI.Mobil- és asztali alkalmazások Válasszon egyet a javasolt átirányítási URI-k közül. Vagy adjon meg több egyéni átirányítási URI-t.

Beágyazott böngészőt használó asztali alkalmazások esetén javasoljuk, hogyhttps://login.microsoftonline.com/common/oauth2/nativeclient

A rendszerböngészőt használó asztali alkalmazások esetében azt javasoljuk, hogyhttp://localhost

Válassza ezt a platformot olyan mobilalkalmazásokhoz, amelyek nem a legújabb Microsoft Authentication Libraryt (MSAL) használják, vagy nem használnak közvetítőt. Válassza ezt a platformot asztali alkalmazásokhoz is.Válassza a Konfigurálás lehetőséget a platformkonfiguráció befejezéséhez.

Átirányítási URI-korlátozások

Bizonyos korlátozások vonatkoznak az alkalmazásregisztrációhoz hozzáadott átirányítási URI-k formátumára. A korlátozásokkal kapcsolatos részletekért lásd : Átirányítási URI (válasz URL-cím) korlátozásai és korlátozásai.

Hitelesítő adatok hozzáadása

A hitelesítő adatokat a webes API-hoz hozzáférő bizalmas ügyfélalkalmazások használják. Ilyenek például a webalkalmazások, más webes API-k vagy szolgáltatástípusú és démon típusú alkalmazások. A hitelesítő adatok lehetővé teszik, hogy az alkalmazás önmagában hitelesítse magát, és nem igényel beavatkozást egy felhasználótól futásidőben.

Tanúsítványokat, ügyfélkulcsokat (sztringet) vagy összevont identitási hitelesítő adatokat adhat hozzá hitelesítő adatokként a bizalmas ügyfélalkalmazás-regisztrációhoz.

Tanúsítvány hozzáadása

Néha nyilvános kulcsnak is nevezik, a tanúsítvány az ajánlott hitelesítőadat-típus, mivel biztonságosabbnak minősülnek, mint az ügyfél titkos kulcsai. A tanúsítvány hitelesítési módszerként való alkalmazással kapcsolatos további információkért lásd Microsoft Identitásplatform alkalmazáshitelesítési tanúsítvány hitelesítő adatait.

- A Microsoft Entra Felügyeleti központban Alkalmazásregisztrációk válassza ki az alkalmazást.

- Válassza a Tanúsítványok > titkos>tanúsítványok>tanúsítvány feltöltése lehetőséget.

- Válassza ki a feltölteni kívánt fájlt. Az alábbi fájltípusok egyikének kell lennie: .cer, .pem, .crt.

- Válassza a Hozzáadás lehetőséget.

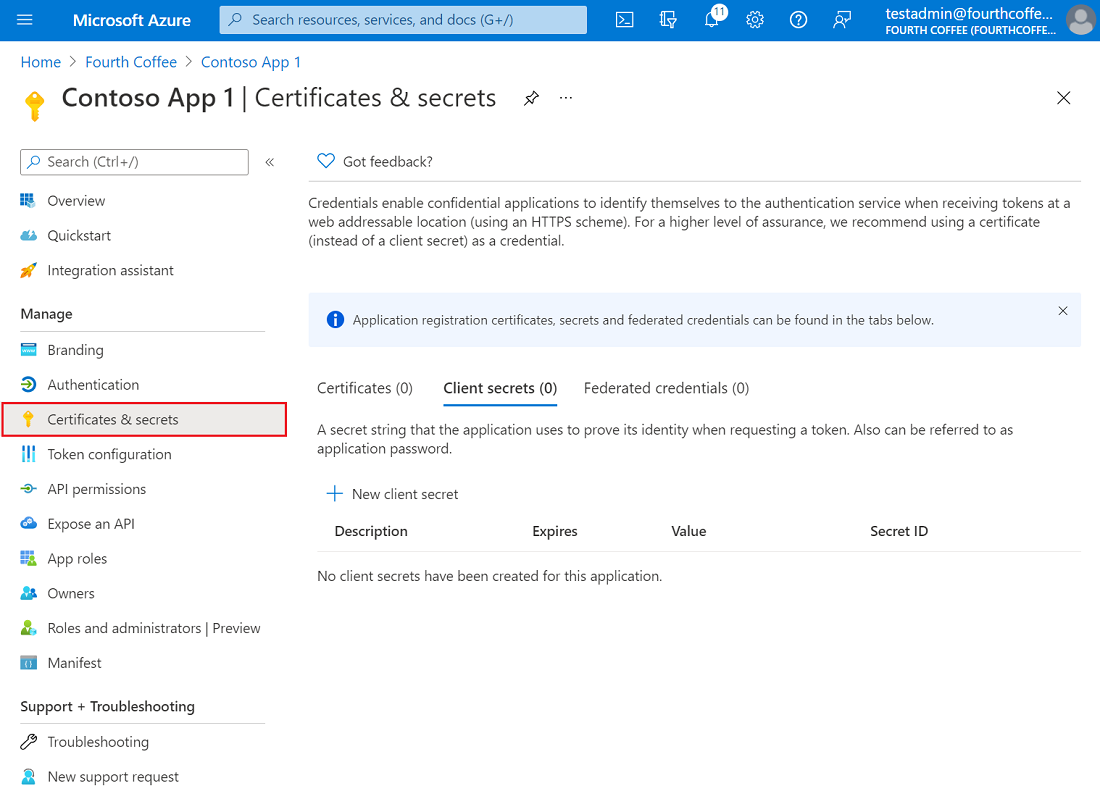

Titkos ügyfélkód hozzáadása

Az alkalmazásjelszónak is nevezett ügyfélkód egy sztringérték, amelyet az alkalmazás a tanúsítvány helyett használhat magára az identitásra.

Az ügyfél titkos kulcsait kevésbé biztonságosnak tekintik, mint a tanúsítvány hitelesítő adatait. Az alkalmazásfejlesztők a könnyű használatuk miatt néha ügyfélkulcsokat használnak a helyi alkalmazásfejlesztés során. Az éles környezetben futó alkalmazásokhoz azonban tanúsítvány-hitelesítő adatokat kell használnia.

- A Microsoft Entra Felügyeleti központban Alkalmazásregisztrációk válassza ki az alkalmazást.

- Válassza a Tanúsítványok > titkos>ügyfélkulcsok új ügyféltitkot>.

- Adja meg titkos ügyfélkódja leírását.

- Válasszon lejáratot a titkos kódhoz, vagy adjon meg egy egyéni élettartamot.

- Az ügyfél titkos kulcsának élettartama legfeljebb két év (24 hónap) lehet. 24 hónapnál hosszabb egyéni élettartamot nem adhat meg.

- A Microsoft azt javasolja, hogy 12 hónapnál rövidebb lejárati értéket állítson be.

- Válassza a Hozzáadás lehetőséget.

- Jegyezze fel a titkos kód értékét az ügyfélalkalmazás kódjában való használatra. Ez a titkos érték soha többé nem jelenik meg a lap elhagyása után.

Az alkalmazásbiztonsági javaslatokért tekintse meg Microsoft Identitásplatform ajánlott eljárásokat és javaslatokat.

Ha olyan Azure DevOps-szolgáltatáskapcsolatot használ, amely automatikusan létrehoz egy egyszerű szolgáltatást, az ügyfélkulcsot az Azure DevOps portálwebhelyről kell frissítenie az ügyfélkód közvetlen frissítése helyett. Ebből a dokumentumból megtudhatja, hogyan frissítheti az ügyfél titkos kódját az Azure DevOps portálwebhelyéről: Az Azure Resource Manager szolgáltatáskapcsolatainak hibaelhárítása.

Összevont hitelesítő adatok hozzáadása

Az összevont identitás hitelesítő adatai olyan hitelesítő adatok, amelyek lehetővé teszik a számítási feladatok( például a GitHub Actions, a Kubernetesen futó számítási feladatok vagy az Azure-on kívüli számítási platformokon futó számítási feladatok) számára a Microsoft Entra által védett erőforrásokat anélkül, hogy titkos kulcsokat kellene kezelniük a számítási feladatok identitás-összevonásával.

Összevont hitelesítő adatok hozzáadásához kövesse az alábbi lépéseket:

A Microsoft Entra Felügyeleti központban Alkalmazásregisztrációk válassza ki az alkalmazást.

Válassza a Tanúsítványok > titkos kulcsok>összevont hitelesítő adatok>hozzáadása lehetőséget.

Az Összevont hitelesítőadat-forgatókönyv legördülő listában válasszon egyet a támogatott forgatókönyvek közül, és kövesse a megfelelő útmutatást a konfiguráció befejezéséhez.

- Ügyfél által felügyelt kulcsok a bérlő adatainak titkosításához az Azure Key Vault használatával egy másik bérlőben.

- Az Azure-erőforrásokatüzembe helyező GitHub-műveletek egy GitHub-munkafolyamat konfigurálásához, amely jogkivonatokat kér le az alkalmazáshoz, és eszközöket helyez üzembe az Azure-ban.

- Az Azure-erőforrásokhoz hozzáférő Kubernetes egy Kubernetes-szolgáltatásfiók konfigurálásához az alkalmazás jogkivonatainak lekéréséhez és az Azure-erőforrások eléréséhez.

- Más kiállító, amely konfigurál egy külső OpenID-Csatlakozás szolgáltató által felügyelt identitást az alkalmazás jogkivonatainak lekéréséhez és az Azure-erőforrások eléréséhez.

A hozzáférési jogkivonat összevont hitelesítő adatokkal való beszerzéséről további információt a Microsoft Identitásplatform és az OAuth 2.0 ügyfél hitelesítő adatainak folyamatáról szóló cikkben talál.

Következő lépések

Az ügyfélalkalmazások általában egy webes API erőforrásaihoz kell hozzáférni. Az ügyfélalkalmazást a Microsoft Identitásplatform használatával védheti. A platformot a webes API hatókörön alapuló, engedélyalapú hozzáférésének engedélyezésére is használhatja.

A sorozat következő rövid útmutatójában hozzon létre egy másik alkalmazásregisztrációt a webes API-hoz, és tegye közzé a hatóköreit.