A Microsoft Entra Külső ID áttekintése

Microsoft Entra Külső ID a szervezeten kívüli felhasználókkal való biztonságos interakció összes módja. Ha partnerekkel, forgalmazókkal vagy szállítókkal szeretne együttműködni, megoszthatja az erőforrásait, és meghatározhatja, hogy a belső felhasználók hogyan férhetnek hozzá külső szervezetekhez. A fogyasztók által használt alkalmazásokat készítő fejlesztőként lehetősége van az ügyfelek identitáshoz kötődő tapasztalatainak kezelésére.

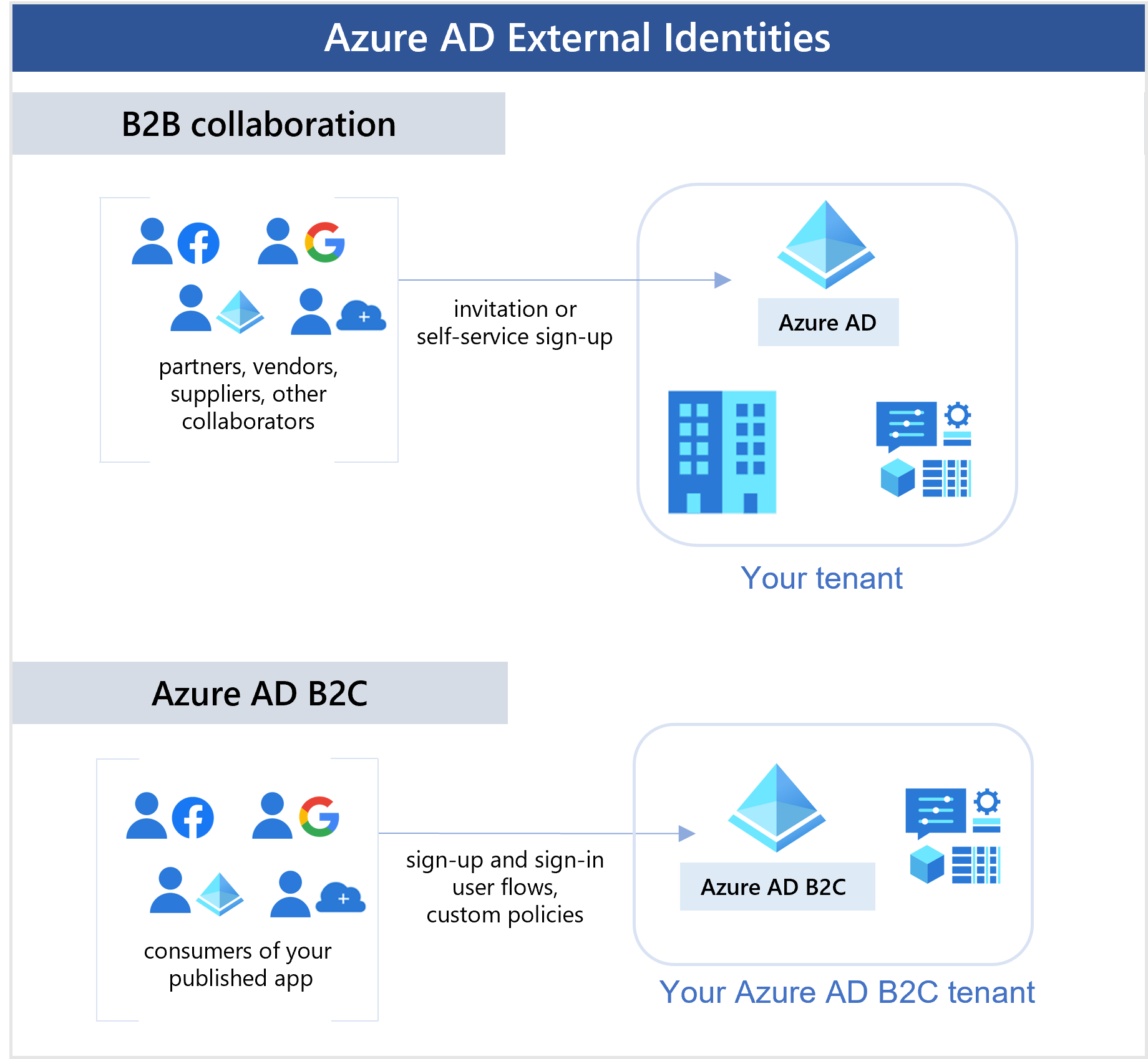

A külső azonosítóval a külső felhasználók "saját identitásokat hozhatnak magukkal". Függetlenül attól, hogy vállalati vagy kormányzati digitális identitással, vagy nem felügyelt közösségi identitással rendelkeznek, mint a Google vagy a Facebook, saját hitelesítő adataikkal jelentkezhetnek be. A külső felhasználó identitásszolgáltatója kezeli az identitásukat, és Ön a Microsoft Entra-azonosítóval vagy az Azure AD B2C-vel kezeli az alkalmazásokhoz való hozzáférést az erőforrások védelme érdekében.

A külső azonosítót a következő képességek alkotják:

B2B-együttműködés – Együttműködés külső felhasználókkal azáltal, hogy lehetővé teszi számukra, hogy az előnyben részesített identitásukkal jelentkezzenek be a Microsoft-alkalmazásokba vagy más nagyvállalati alkalmazásokba (SaaS-alkalmazások, egyéni fejlesztésű alkalmazások stb.). A B2B együttműködési felhasználók jellemzően vendégfelhasználókként jelennek meg a címtárban.

Közvetlen B2B-kapcsolat – Kölcsönös, kétirányú bizalmi kapcsolat létesítése egy másik Microsoft Entra-szervezettel a zökkenőmentes együttműködés érdekében. A B2B közvetlen csatlakozás jelenleg a Teams megosztott csatornáit támogatja, így a külső felhasználók a Teams otthoni példányaiból férhetnek hozzá az erőforrásaikhoz. A közvetlen B2B-kapcsolatok felhasználói nem jelennek meg a címtárban, de a Teams megosztott csatornáján belül láthatók, és a Teams felügyeleti központ jelentéseiben is nyomon követhetők.

Azure AD B2C – Modern SaaS-alkalmazásokat vagy egyéni fejlesztésű alkalmazásokat tehet közzé (kivéve a Microsoft-alkalmazásokat) a felhasználók és az ügyfelek számára, miközben az Azure AD B2C-t használja az identitás- és hozzáférés-kezeléshez.

Microsoft Entra több-bérlős szervezet – Több bérlővel együttműködhet egyetlen Microsoft Entra-szervezetben bérlők közötti szinkronizálással.

A külső szervezetekkel való interakció módjától és a megosztani kívánt erőforrások típusától függően használhatja ezeket a képességeket.

B2B-együttműködés

A B2B-együttműködéssel bárkit meghívhat arra, hogy saját hitelesítő adataival jelentkezzen be a Microsoft Entra-szervezetbe, hogy hozzáférhessenek a velük megosztani kívánt alkalmazásokhoz és erőforrásokhoz. B2B-együttműködést akkor használjon, ha lehetővé kell tenni, hogy a külső felhasználók hozzáférjenek az Office 365-alkalmazásokhoz, a szolgáltatott szoftveres (SaaS-) alkalmazásokhoz és az üzletági alkalmazásokhoz, különösen akkor, ha a partner nem használja a Microsoft Entra-azonosítót, vagy a rendszergazdák számára nem praktikus a közvetlen B2B-kapcsolaton keresztüli kölcsönös kapcsolat beállítása. A B2B együttműködési felhasználókhoz nincsenek hitelesítő adatok társítva. Ehelyett az otthoni szervezetükkel vagy identitásszolgáltatójukkal hitelesítik magukat, majd a szervezet ellenőrzi a vendégfelhasználó B2B-együttműködésre való jogosultságát.

A B2B-együttműködéshez különböző módokon adhat hozzá külső felhasználókat a szervezethez:

Felhasználók meghívása B2B-együttműködésre az Ön által engedélyezett Microsoft Entra-fiókjaik, Microsoft-fiókjaik vagy közösségi identitásaik , például a Google használatával. A rendszergazdák az Azure Portal vagy a PowerShell használatával meghívhatják a felhasználókat a B2B-együttműködésre. A felhasználó egy egyszerű visszaváltási folyamattal jelentkezik be a megosztott erőforrásokba a munkahelyi, iskolai vagy egyéb e-mail-fiókjával.

Az önkiszolgáló regisztrációs felhasználói folyamatok használatával lehetővé teszi, hogy a külső felhasználók maguk regisztráljanak az alkalmazásokra. A felhasználói felület testre szabható, hogy munkahelyi, iskolai vagy közösségi identitással (például Google vagy Facebook) regisztrálhasson. A regisztrációs folyamat során adatokat is gyűjthet a felhasználóról.

Használja a Microsoft Entra jogosultságkezelési funkcióját, amely lehetővé teszi a külső felhasználók identitásának és hozzáférésének nagy léptékű kezelését a hozzáférési kérelmek munkafolyamatainak, a hozzáférési hozzárendeléseknek, a felülvizsgálatoknak és a lejáratnak az automatizálásával.

A B2B együttműködési felhasználó számára egy felhasználói objektum jön létre ugyanabban a címtárban, mint az alkalmazottak. Ez a felhasználói objektum kezelhető úgy, mint a címtár többi felhasználói objektuma, hozzáadva a csoportokhoz stb. Engedélyeket rendelhet a felhasználói objektumhoz (engedélyezéshez), miközben lehetővé teszi számukra a meglévő hitelesítő adataik használatát (hitelesítéshez).

A bérlők közötti hozzáférési beállítások segítségével kezelheti a B2B-együttműködést más Microsoft Entra-szervezetekkel és a Microsoft Azure-felhőkben. A nem Azure AD külső felhasználókkal és szervezetekkel folytatott B2B-együttműködéshez használja a külső együttműködési beállításokat.

B2B közvetlen csatlakozás

A közvetlen B2B-kapcsolat egy új módszer más Microsoft Entra-szervezetekkel való együttműködésre. Ez a funkció jelenleg a Microsoft Teams megosztott csatornáival működik. A közvetlen B2B-kapcsolattal kétirányú megbízhatósági kapcsolatokat hozhat létre más Microsoft Entra-szervezetekkel, hogy a felhasználók zökkenőmentesen bejelentkezhessenek a megosztott erőforrásokba, és fordítva. A közvetlen B2B-kapcsolatok felhasználói nem lesznek vendégként hozzáadva a Microsoft Entra-címtárhoz. Amikor két szervezet kölcsönösen engedélyezi a közvetlen B2B-kapcsolatot, a felhasználók hitelesítik magukat az otthoni szervezetükben, és jogkivonatot kapnak az erőforrás-szervezettől a hozzáféréshez. További információ a közvetlen B2B-csatlakozásról Microsoft Entra Külső ID.

A B2B közvetlen kapcsolódás jelenleg lehetővé teszi a Teams Kapcsolat megosztott csatornák funkció használatát, amely lehetővé teszi, hogy a felhasználók több szervezet külső felhasználóival együttműködjenek egy Teams megosztott csatornával csevegéshez, hívásokhoz, fájlmegosztáshoz és alkalmazásmegosztáshoz. Miután beállította a közvetlen B2B-kapcsolatot egy külső szervezettel, a következő Teams megosztott csatornák képességei válnak elérhetővé:

A Teamsben a megosztott csatorna tulajdonosa megkeresheti a külső szervezet engedélyezett felhasználóit, és felveheti őket a megosztott csatornára.

A külső felhasználók anélkül férhetnek hozzá a Teams megosztott csatornájához, hogy át kellene váltaniuk a szervezeteket, vagy másik fiókkal kellene bejelentkezniük. A Teamsben a külső felhasználó a Fájlok lapon érheti el a fájlokat és az alkalmazásokat. A felhasználó hozzáférését a megosztott csatorna szabályzatai határozzák meg.

Bérlők közötti hozzáférési beállítások használatával kezelheti a más Microsoft Entra-szervezetekkel fennálló megbízhatósági kapcsolatokat, és bejövő és kimenő szabályzatokat határozhat meg a közvetlen B2B-kapcsolatokhoz.

A B2B közvetlen kapcsolódási felhasználó számára a Teams megosztott csatornáján keresztül elérhető erőforrásokról, fájlokról és alkalmazásokról a Microsoft Teams csevegései, csapatai, csatornái és alkalmazásai tájékozódhatnak.

Azure AD B2C

Az Azure AD B2C egy ügyfélidentitás- és hozzáférés-kezelési (CIAM) megoldás, amellyel felhasználói folyamatokat hozhat létre fogyasztói és ügyféloldali alkalmazások számára. Ha Ön üzleti vagy egyéni fejlesztő, és ügyféloldali alkalmazásokat hoz létre, az Azure AD B2C használatával több millió felhasználóra, ügyfélre vagy állampolgárra skálázhat. A fejlesztők az Azure AD B2C-t használhatják az alkalmazások teljes funkcionalitású CIAM-rendszereként.

Az Azure AD B2C-vel az ügyfelek bejelentkezhetnek egy már létrehozott identitással (például Facebook vagy Gmail). Az alkalmazások használatakor teljesen testre szabhatja és szabályozhatja az ügyfelek regisztrációját, bejelentkezését és a profiljaik kezelését.

Bár az Azure AD B2C ugyanarra a technológiára épül, mint Microsoft Entra Külső ID, ez egy különálló szolgáltatás, néhány funkcióbeli különbséggel. Az Azure AD B2C-bérlők Microsoft Entra-bérlőktől való eltéréséről az Azure AD B2C dokumentációjában található támogatott Microsoft Entra-funkciók című témakörben talál további információt.

Külső azonosító funkciókészletek összehasonlítása

Az alábbi táblázat részletes összehasonlítást nyújt a Microsoft Entra Külső ID engedélyezhető forgatókönyvekről. A B2B-forgatókönyvekben a külső felhasználó bárki, aki nem a Microsoft Entra szervezetében van otthon.

| B2B-együttműködés | B2B közvetlen csatlakozás | Azure AD B2C | |

|---|---|---|---|

| Elsődleges forgatókönyv | Külső felhasználókkal együttműködve lehetővé teszi számukra, hogy az előnyben részesített identitásukkal jelentkezzenek be a Microsoft Entra-szervezet erőforrásaiba. Hozzáférést biztosít a Microsoft-alkalmazásokhoz vagy saját alkalmazásaihoz (SaaS-alkalmazások, egyéni fejlesztésű alkalmazások stb.). Példa: Meghívhat egy külső felhasználót, hogy jelentkezzen be a Microsoft-alkalmazásokba, vagy legyen vendégtag a Teamsben. |

Együttműködés más Microsoft Entra-szervezetek felhasználóival egy kölcsönös kapcsolat létrehozásával. Jelenleg a Teams megosztott csatornáival használható, amelyeket a külső felhasználók a Teams otthoni példányaiból érhetnek el. Példa: Külső felhasználó hozzáadása megosztott Teams-csatornához, amely helyet biztosít a csevegéshez, a híváshoz és a tartalom megosztásához. |

Alkalmazások közzététele a felhasználók és az ügyfelek számára az Azure AD B2C használatával identitáskezelési funkciókhoz. Identitás- és hozzáférés-kezelést biztosít a modern SaaS- vagy egyéni fejlesztésű alkalmazásokhoz (nem belső Microsoft-alkalmazásokhoz). |

| Rendeltetése: | Együttműködés külső szervezetek üzleti partnereivel, például beszállítókkal, partnerekkel, szállítókkal. Előfordulhat, hogy ezek a felhasználók rendelkeznek Microsoft Entra-azonosítóval vagy felügyelt it-tal. | Együttműködés a Microsoft Entra-azonosítót használó külső szervezetek üzleti partnereivel, például beszállítókkal, partnerekkel, szállítókkal. | A termék ügyfelei. Ezek a felhasználók egy külön Microsoft Entra-címtárban vannak kezelve. |

| Felhasználókezelés | A B2B együttműködési felhasználókat ugyanabban a címtárban kezelik, mint az alkalmazottak, de általában vendégfelhasználókként vannak jegyzetekkel elkönyvelve. A vendégfelhasználók ugyanúgy kezelhetők, mint az alkalmazottak, hozzáadhatók ugyanahhoz a csoporthoz, és így tovább. A bérlők közötti hozzáférési beállítások segítségével meghatározhatja, hogy mely felhasználók férhetnek hozzá a B2B-együttműködéshez. | A Microsoft Entra címtárban nem jön létre felhasználói objektum. A bérlők közötti hozzáférési beállítások határozzák meg, hogy mely felhasználók férhetnek hozzá a B2B-együttműködéshez. közvetlen csatlakozást. A megosztott csatornák felhasználói kezelhetők a Teamsben, a felhasználók hozzáférését pedig a Megosztott Teams-csatorna szabályzatai határozzák meg. | A felhasználói objektumok felhasználói felhasználók számára jönnek létre az Azure AD B2C-címtárban. Ezek kezelése külön történik a szervezet alkalmazotti és partnerkönyvtárától (ha van ilyen). |

| Támogatott identitásszolgáltatók | A külső felhasználók munkahelyi fiókok, iskolai fiókok, bármilyen e-mail-cím, SAML- és WS-Fed-alapú identitásszolgáltatók, valamint közösségi identitásszolgáltatók, például a Gmail és a Facebook használatával működhetnek együtt. | A külső felhasználók Microsoft Entra ID munkahelyi fiókokkal vagy iskolai fiókokkal működnek együtt. | Helyi alkalmazásfiókokkal (bármilyen e-mail-címmel, felhasználónévvel vagy telefonszámmal), Microsoft Entra-azonosítóval, különböző támogatott közösségi identitásokkal, valamint saml/WS-Fed-alapú identitásszolgáltatói összevonással rendelkező, vállalati és kormányzati identitással rendelkező felhasználók. |

| Egyszeri bejelentkezés (SSO) | Az összes Csatlakoztatott Microsoft Entra-alkalmazás egyszeri bejelentkezése támogatott. Hozzáférést biztosíthat például a Microsoft 365-höz vagy a helyszíni alkalmazásokhoz, valamint más SaaS-alkalmazásokhoz, például a Salesforce-hoz vagy a Workdayhez. | Egyszeri bejelentkezés megosztott Teams-csatornára. | Támogatja az Azure AD B2C bérlőkön belül az ügyfél tulajdonú alkalmazásokra az SSO-t. A Microsoft 365-be vagy más Microsoft SaaS-alkalmazásokba való egyszeri bejelentkezés nem támogatott. |

| Licencelés és számlázás | Havi aktív felhasználók (MAU) alapján, beleértve a B2B-együttműködést és az Azure AD B2C-felhasználókat. További információ a B2B külső azonosítójának díjszabásáról és számlázási beállításáról. | A havi aktív felhasználók (MAU) alapján, beleértve a B2B-együttműködést, a közvetlen B2B-kapcsolatot és az Azure AD B2C-felhasználókat. További információ a B2B külső azonosítójának díjszabásáról és számlázási beállításáról. | Havi aktív felhasználók (MAU) alapján, beleértve a B2B-együttműködést és az Azure AD B2C-felhasználókat. További információ az Azure AD B2C külső azonosítójának díjszabásáról és számlázási beállításáról. |

| Biztonsági szabályzat és megfelelőség | A gazdagép/meghívó szervezet felügyeli (például feltételes hozzáférési szabályzatokkal és bérlők közötti hozzáférési beállításokkal). | A gazdagép/meghívó szervezet felügyeli (például feltételes hozzáférési szabályzatokkal és bérlők közötti hozzáférési beállításokkal). Lásd még a Teams dokumentációját. | A szervezet által felügyelt feltételes hozzáférés és identitásvédelem. |

| Többtényezős hitelesítés | Ha a felhasználó otthoni bérlőjéből származó MFA-jogcímek fogadására vonatkozó bejövő megbízhatósági beállítások konfigurálva vannak, és az MFA-szabályzatok már teljesültek a felhasználó otthoni bérlőjében, a külső felhasználó bejelentkezhet. Ha az MFA-megbízhatóság nincs engedélyezve, a felhasználó MFA-kihívással jelenik meg az erőforrás-szervezettől. További információ az MFA-ról a Microsoft Entra külső felhasználói számára. | Ha a felhasználó otthoni bérlőjéből származó MFA-jogcímek fogadására vonatkozó bejövő megbízhatósági beállítások konfigurálva vannak, és az MFA-szabályzatok már teljesültek a felhasználó otthoni bérlőjében, a külső felhasználó bejelentkezhet. Ha az MFA-megbízhatóság nincs engedélyezve, és a feltételes hozzáférési szabályzatok MFA-t igényelnek, a felhasználó nem fér hozzá az erőforrásokhoz. Konfigurálnia kell a bejövő megbízhatósági beállításokat, hogy elfogadja a szervezet MFA-jogcímeit. További információ az MFA-ról a Microsoft Entra külső felhasználói számára. | Közvetlenül integrálható a Microsoft Entra többtényezős hitelesítéssel. |

| A Microsoft felhőbeállításai | Támogatott. | Nem támogatott. | Nem alkalmazható. |

| Jogosultságkezelés | Támogatott. | Nem támogatott. | Nem alkalmazható. |

| Üzletági (LOB) alkalmazások | Támogatott. | Nem támogatott. Csak b2B közvetlen csatlakozásra képes alkalmazások oszthatók meg (jelenleg Teams Kapcsolat megosztott csatornákon). | A RESTful API-val működik. |

| Feltételes hozzáférés | A gazdagép vagy a meghívó szervezet felügyeli. További információ a feltételes hozzáférési szabályzatokról. | A gazdagép vagy a meghívó szervezet felügyeli. További információ a feltételes hozzáférési szabályzatokról. | A szervezet által felügyelt feltételes hozzáférés és identitásvédelem. |

| Branding | A rendszer a szervezet márkanevét használja. | A bejelentkezési képernyők esetében a rendszer a felhasználó otthoni szervezeti márkáját használja. A megosztott csatornán a rendszer az erőforrás-szervezet márkáját használja. | Teljes mértékben testre szabható védjegyezés alkalmazásonként vagy szervezetenként. |

| További információ | Documentation | Documentation | Termékoldal, dokumentáció |

A szervezet követelményei alapján bérlők közötti szinkronizálást használhat több-bérlős szervezetekben. Az új funkcióval kapcsolatos további információkért tekintse meg a több-bérlős szervezet dokumentációját és a funkciók összehasonlítását.

Külső azonosítók funkcióinak kezelése

A Microsoft Entra B2B együttműködés és a közvetlen B2B-kapcsolat a Microsoft Entra Külső ID funkciói, és a Microsoft Entra szolgáltatáson keresztül az Azure Portalon kezelhetők. A bejövő és kimenő együttműködés szabályozásához használhatja a bérlők közötti hozzáférési beállítások és a külső együttműködési beállítások kombinációját.

Bérlők közötti hozzáférési beállítások

A bérlők közötti hozzáférési beállítások lehetővé teszik a B2B-együttműködés és a B2B közvetlen kapcsolatkezelését más Microsoft Entra-szervezetekkel. Meghatározhatja, hogy más Microsoft Entra-szervezetek hogyan működnek együtt Önnel (bejövő hozzáférés), és hogy a felhasználók hogyan működnek együtt más Microsoft Entra-szervezetekkel (kimenő hozzáférés). A részletes vezérlők segítségével meghatározhatja azokat a személyeket, csoportokat és alkalmazásokat, mind a szervezetében, mind a külső Microsoft Entra-szervezetekben, amelyek részt vehetnek a B2B együttműködésben és a közvetlen B2B-kapcsolatokban. Más Microsoft Entra-szervezetektől származó többtényezős hitelesítést és eszközjogcímeket (megfelelő jogcímek és Microsoft Entra hibrid csatlakoztatott jogcímek) is megbízhat.

A bérlők közötti alapértelmezett hozzáférési beállítások határozzák meg az alapkonfiguráció bejövő és kimenő beállításait a B2B-együttműködéshez és a B2B közvetlen csatlakozáshoz. Kezdetben az alapértelmezett beállítások úgy vannak konfigurálva, hogy minden bejövő és kimenő B2B-együttműködést engedélyezhessenek más Microsoft Entra-szervezetekkel, és letiltsa a B2B közvetlen kapcsolódását az összes Microsoft Entra-szervezettel. Ezeket a kezdeti beállításokat módosíthatja úgy, hogy saját alapértelmezett konfigurációt hozzon létre.

A szervezetspecifikus hozzáférési beállítások segítségével egyéni beállításokat konfigurálhat az egyes Microsoft Entra-szervezetekhez. Ha hozzáad egy szervezetet, és testre szabja a bérlők közötti hozzáférési beállításokat ezzel a szervezettel, ezek a beállítások elsőbbséget élveznek az alapértelmezett beállításokkal szemben. Letilthatja például a B2B-együttműködést és a B2B közvetlen kapcsolatot az összes külső szervezettel alapértelmezés szerint, de ezeket a funkciókat csak a Fabrikam esetében engedélyezheti.

További információ: Bérlőközi hozzáférés a Microsoft Entra Külső ID.

A Microsoft Entra ID egy bérlőközi szinkronizálásnak nevezett funkcióval rendelkezik a több-bérlős szervezetek számára, amely zökkenőmentes együttműködési élményt tesz lehetővé a Microsoft Entra-bérlők között. A bérlők közötti szinkronizálási beállítások a szervezetspecifikus hozzáférési beállítások alatt vannak konfigurálva. A több-bérlős szervezetekről és a bérlők közötti szinkronizálásról további információt a több-bérlős szervezetek dokumentációjában talál.

Microsoft cloud settings for B2B collaboration

A Microsoft Azure felhőszolgáltatásai különálló nemzeti felhőkben érhetők el, amelyek az Azure fizikailag elkülönített példányai. A szervezetek egyre inkább igénylik a globális felhő- és nemzeti felhőhatárok közötti együttműködés szükségességét a szervezetekkel és a felhasználókkal. A Microsoft felhőbeállításaival kölcsönös B2B-együttműködést hozhat létre a következő Microsoft Azure-felhők között:

- A Microsoft Azure globális felhője és a Microsoft Azure Government

- A Microsoft Azure globális felhője és a 21Vianet által üzemeltetett Microsoft Azure

A különböző felhők bérlői közötti B2B-együttműködés beállításához mindkét bérlőnek konfigurálnia kell a Microsoft felhőbeállításait a másik felhővel való együttműködés engedélyezéséhez. Ezután minden bérlőnek konfigurálnia kell a bejövő és kimenő bérlőközi hozzáférést a másik felhőbeli bérlővel. Részletekért tekintse meg a Microsoft felhőbeállításai című témakört.

Külső együttműködési beállítások

A külső együttműködési beállítások határozzák meg, hogy a felhasználók küldhetnek-e B2B együttműködési meghívókat külső felhasználóknak, és hogy a vendégfelhasználók milyen szintű hozzáféréssel rendelkeznek a címtárhoz. Az alábbi beállításokkal a következőkre van lehetőség:

Vendégfelhasználói engedélyek meghatározása. Szabályozhatja, hogy a külső vendégfelhasználók mit láthatnak a Microsoft Entra-címtárban. Korlátozhatja például a vendégfelhasználók csoporttagságokra vonatkozó nézetét, vagy engedélyezheti, hogy a vendégek csak a saját profiladataikat tekinthessék meg.

Adja meg, hogy ki hívhat meg vendégeket. Alapértelmezés szerint a szervezet összes felhasználója, beleértve a B2B együttműködési vendégfelhasználókat is, meghívhat külső felhasználókat a B2B-együttműködésre. Ha korlátozni szeretné a meghívók küldésének lehetőségét, be- és kikapcsolhatja a meghívókat mindenki számára, vagy korlátozhatja a meghívásokat bizonyos szerepkörökre.

Tartományok engedélyezése vagy letiltása. Adja meg, hogy engedélyezi vagy elutasítja-e a megadott tartományokra vonatkozó meghívásokat. További részletekért lásd : Tartományok engedélyezése vagy letiltása.

További információkért tekintse meg a B2B külső együttműködési beállításainak konfigurálását.

A külső együttműködés és a bérlők közötti hozzáférési beállítások együttes működése

A külső együttműködési beállítások a meghívás szintjén működnek, míg a bérlők közötti hozzáférési beállítások a hitelesítés szintjén működnek.

A bérlők közötti hozzáférési beállítások és a külső együttműködési beállítások a B2B-együttműködés két különböző aspektusának kezelésére szolgálnak. A bérlők közötti hozzáférési beállítások szabályozzák, hogy a felhasználók hitelesíthetők-e külső Microsoft Entra-bérlőkkel, és mind a bejövő, mind a kimenő B2B-együttműködésre érvényesek. Ezzel szemben a külső együttműködési beállítások szabályozzák, hogy a felhasználók közül mely felhasználók küldhetnek B2B együttműködési meghívókat bármely szervezet külső felhasználóinak.

Amikor egy adott külső Microsoft Entra-szervezettel való B2B-együttműködést fontolgat, érdemes felmérnie, hogy a bérlők közötti hozzáférési beállítások engedélyezik-e a B2B-együttműködést a szervezettel, és hogy a külső együttműködési beállítások lehetővé teszik-e a felhasználók számára, hogy meghívókat küldjenek a szervezet tartományára. Íme néhány példa:

1. példa: Korábban hozzáadta

adatum.com(egy Microsoft Entra-szervezet) a letiltott tartományok listájához a külső együttműködési beállításokban, de a bérlők közötti hozzáférési beállítások lehetővé teszik a B2B-együttműködést az összes Microsoft Entra-szervezet számára. Ebben az esetben a legkorlátozóbb beállítás érvényes. A külső együttműködési beállítások megakadályozzák, hogy a felhasználók meghívókat küldjenek a felhasználóknak a következő címenadatum.com: .2. példa: Engedélyezi a B2B-együttműködést a Fabrikammal a bérlők közötti hozzáférési beállításokban, de a külső együttműködési beállításokban hozzáadja

fabrikam.coma letiltott tartományokat. A felhasználók nem fognak tudni új Fabrikam vendégfelhasználókat meghívni, de a meglévő Fabrikam-vendégek továbbra is használhatják a B2B együttműködést.

A bérlők közötti bejelentkezéseket végző B2B-együttműködés végfelhasználói számára az otthoni bérlői márkajelzés akkor is megjelenik, ha nincs megadva egyéni védjegyzés. Az alábbi példában a Woodgrove Groceries cég védjegye jelenik meg a bal oldalon. A jobb oldali példában a felhasználó otthoni bérlőjének alapértelmezett védjegyezése látható.

Azure Active Directory B2C-felügyelet

Az Azure AD B2C egy különálló, fogyasztóalapú címtár, amelyet az Azure Portalon az Azure AD B2C szolgáltatáson keresztül kezelhet. Minden Azure AD B2C-bérlő külön van, és különbözik a Többi Microsoft Entra-azonosítótól és az Azure AD B2C-bérlőtől. Az Azure AD B2C portál felülete hasonló a Microsoft Entra-azonosítóhoz, de vannak alapvető különbségek, például a felhasználói folyamatok testreszabásának lehetősége az Identity Experience Framework használatával.

Az Azure AD B2C konfigurálásával és kezelésével kapcsolatos részletekért tekintse meg az Azure AD B2C dokumentációját.

Kapcsolódó Microsoft Entra-technológiák

Számos Microsoft Entra-technológia kapcsolódik a külső felhasználókkal és szervezetekkel való együttműködéshez. A külső azonosító együttműködési modelljének tervezésekor vegye figyelembe ezeket a további funkciókat.

Microsoft Entra jogosultságkezelés b2B-vendégfelhasználói regisztrációhoz

Meghívást kérő szervezetként előfordulhat, hogy nem tudja előre, hogy kik azok a külső közreműködők, akiknek hozzáférésre van szükségük az erőforrásokhoz. Szüksége van egy olyan módszerre, amellyel a partnervállalatok felhasználói regisztrálhatják magukat az Ön által szabályozható szabályzatokkal. Ha engedélyezni szeretné, hogy más szervezetek felhasználói hozzáférést kérjenek, és jóváhagyás után kiépítheti a vendégfiókokat, és csoportokat, alkalmazásokat és SharePoint Online-webhelyeket rendelhet hozzájuk, a Microsoft Entra jogosultságkezelésével konfigurálhatja a külső felhasználók hozzáférését kezelő szabályzatokat.

Microsoft Entra Microsoft Graph API b2B-együttműködéshez

A Microsoft Graph API-k külső azonosítójú funkciók létrehozásához és kezeléséhez érhetők el.

Bérlők közötti hozzáférési beállítások API: A Microsoft Graph bérlők közötti hozzáférési API-jával programozott módon hozhat létre ugyanazokat a B2B-együttműködési és B2B közvetlen kapcsolódási szabályzatokat, amelyek az Azure Portalon konfigurálhatók. Az API használatával házirendeket állíthat be a bejövő és kimenő együttműködéshez, hogy alapértelmezés szerint mindenki számára engedélyezze vagy letiltsa a funkciókat, és korlátozza a hozzáférést adott szervezetekhez, csoportokhoz, felhasználókhoz és alkalmazásokhoz. Az API lehetővé teszi az MFA- és eszközjogcímek (megfelelő jogcímek és a Microsoft Entra hibrid csatlakoztatott jogcímek) elfogadását más Microsoft Entra-szervezetektől is.

B2B együttműködési meghíváskezelő: A Microsoft Graph meghíváskezelő API saját előkészítési élmények létrehozásához érhető el a B2B-vendégfelhasználók számára. A meghívási API-val például automatikusan elküldhet egy testre szabott meghívó e-mailt közvetlenül a B2B-felhasználónak. Vagy az alkalmazás a létrehozási válaszban visszaadott inviteRedeemUrl használatával elkészítheti saját meghívását (a választott kommunikációs mechanizmuson keresztül) a meghívott felhasználónak.

Feltételes hozzáférés

A szervezetek a feltételes hozzáférési szabályzatokat a külső B2B együttműködésre és a B2B közvetlen kapcsolódására ugyanúgy kényszeríthetik, mint a teljes munkaidős alkalmazottak és a szervezet tagjai számára. A Microsoft Entra bérlők közötti forgatókönyvei esetén, ha a feltételes hozzáférési szabályzatok MFA- vagy eszközmegfelelőségi feltételeket igényelnek, mostantól megbízhat egy külső felhasználó otthoni szervezetétől származó MFA- és eszközmegfelelőségi jogcímekben. Ha engedélyezve vannak a megbízhatósági beállítások, a Hitelesítés során a Microsoft Entra-azonosító ellenőrzi a felhasználó hitelesítő adatait egy MFA-jogcímhez vagy egy eszközazonosítóhoz annak megállapításához, hogy a szabályzatok teljesültek-e. Ha igen, a külső felhasználó zökkenőmentes bejelentkezést kap a megosztott erőforrásra. Ellenkező esetben az MFA vagy az eszköz kihívása a felhasználó otthoni bérlőjében lesz elindítva. További információ a külső felhasználók hitelesítési folyamatáról és feltételes hozzáféréséről.

Több-bérlős alkalmazások

Ha szolgáltatásként kínál szoftveralkalmazást (SaaS) számos szervezetnek, konfigurálhatja az alkalmazást úgy, hogy bármely Microsoft Entra-bérlőről fogadjon be bejelentkezéseket. Ezt a konfigurációt az alkalmazás több-bérlőssé tételének nevezzük. Bármely Microsoft Entra-bérlő felhasználói bejelentkezhetnek az alkalmazásba, miután hozzájárultak a fiókjuk alkalmazáshoz való használatához. Megtudhatja, hogyan engedélyezheti a több-bérlős bejelentkezéseket.

Több-bérlős szervezetek

A több-bérlős szervezetek olyan szervezetek, amelyek a Microsoft Entra ID több példányával is rendelkezik. A több bérlős használatnak számos oka lehet, például több felhő használata vagy több földrajzi határ használata. A több-bérlős szervezetek egy egyirányú szinkronizálási szolgáltatást használnak a Microsoft Entra ID-ban, amelyet bérlők közötti szinkronizálásnak neveznek. A bérlők közötti szinkronizálás zökkenőmentes együttműködést tesz lehetővé a több-bérlős szervezetek számára. Javítja a felhasználói élményt, és biztosítja, hogy a felhasználók anélkül férhessenek hozzá az erőforrásokhoz, hogy nem kapnak meghívó e-mailt, és minden bérlőben el kell fogadniuk egy hozzájárulási kérést.